私の妻は過去にも怪しげな詐欺に遭いかけたことがあるのですが、最近、ニュージャージー州の有料道路料金徴収システム E-ZPass を名乗るアカウントから偽のテキストメッセージを受け取りました。通行料の未払い分があり、指定されたサイトにアクセスして支払えば過料は発生しないという内容です。

このメッセージを本物だと信じるには十分な理由がありました。妻の家族はニュージャージー州に住んでいるので、20 ドル超の通行料を支払って頻繁に訪問しています。数週間前にも訪れたばかりですし(これがスパムテキストのきっかけになったかどうかは定かではありませんが)、妻も私も E-ZPass のアカウントを持っています。

あまり詳しくない方、もしくは通常納める税金から道路整備費がまかなわれる国にお住まいの方に説明しておくと、E-ZPass は米国の 10 を超える州のドライバーが登録できる小型デバイスです。高速道路の通行料を自動的に支払えるため、停車して現金を受け渡しする手間と時間を省くことができます。

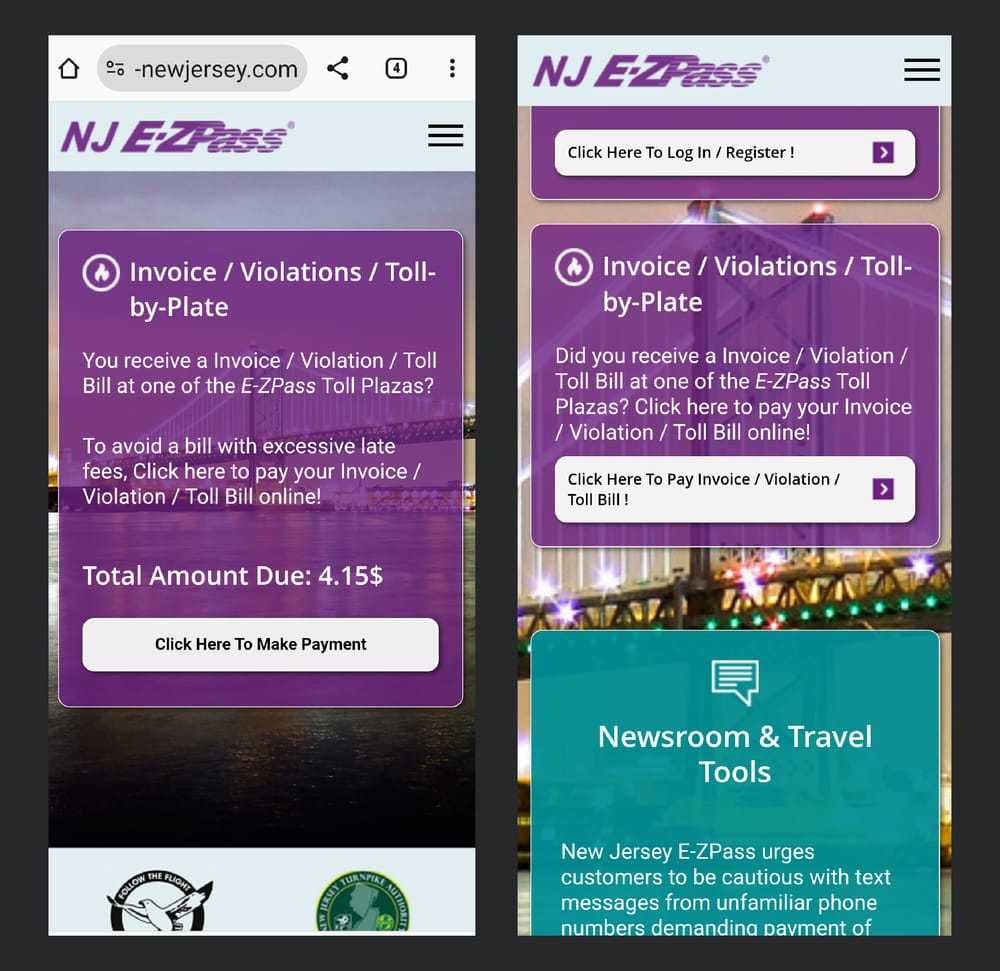

各州または都市には E-ZPass を扱う決済代行機関が存在し、それぞれ独自の決済システムと Web サイトを運用しています。このニュージャージー州の事例の場合、詐欺犯が用意したフィッシングサイトは正規の New Jersey E-ZPass の Web サイトに驚くほどそっくりでした。

詐欺犯が用意したフィッシングサイト(左)と正規の New Jersey E-ZPass の Web サイト(右)。

正規の E-ZPass アカウントにログインして、実際にすべての通行料を支払っていることを確認した後、この詐欺行為についてチームに注意喚起を行い、問題のフィッシング URL を Cisco Secure 製品で適切にブロックしました。

詐欺を見破って脅威について調べ始めたところ、これはニュージャージー州だけではなく、他の州でも起きている問題だということがわかりました。

その後 E-ZPass は、展開するすべての州でこの手の詐欺行為についての警告を出しています。ニューヨーク州![]() 、ジョージア州

、ジョージア州![]() 、ペンシルベニア州

、ペンシルベニア州![]() でも、同じように詐欺サイトに誘導する本物そっくりの偽メッセージをドライバーが受け取っていました。

でも、同じように詐欺サイトに誘導する本物そっくりの偽メッセージをドライバーが受け取っていました。

この事例での詐欺犯の目標は定かではありませんが、未払いだという通行料を支払うためにサイトにアクセスした人からクレジットカード情報を収集しようとしていたと考えて間違いないでしょう。ドライバーに関する詳細なデータを収集するために、E-ZPass のログイン情報を盗み取ろうとしていた可能性もあります。

4 月には、FBI も SMS フィッシング詐欺について警告を発しました。3 つの州![]() で発生した通行料金徴収サービスのなりすまし事件が取り上げられています。E-ZPass に相当するフロリダ州の SunPass も、E-ZPass の詐欺行為が報告され始めたのと同じ頃に同様の手口について警告を発しました

で発生した通行料金徴収サービスのなりすまし事件が取り上げられています。E-ZPass に相当するフロリダ州の SunPass も、E-ZPass の詐欺行為が報告され始めたのと同じ頃に同様の手口について警告を発しました![]() 。3 月には、カリフォルニア州の FasTrak サービスが同様の問題について注意喚起しています

。3 月には、カリフォルニア州の FasTrak サービスが同様の問題について注意喚起しています![]() 。

。

私の直感ですが、この種のサービスが米国で広くなりすまし詐欺に利用されるのにはいくつかの理由があります。特に通勤人口が多い州では数千人ものドライバーがこれらのサービスを利用しているため、メッセージを受け取った人はデバイスを日常的に使用していて、最近も有料高速道路を運転した可能性が高いのです。医療サービスを装った同様の詐欺行為で数百ドル請求されるのとは違い、支払額は 5 米ドルと決して高くないため、危機感が生まれにくいことも理由として挙げられます。また、SMS メッセージはモバイルデバイスで開く可能性が高く、ラップトップや管理された会社のデバイスと同じようなセキュリティ保護がない場合があります。

どの州も、どの決済代行機関も、この手の詐欺から免れることはできないため、疑わしいテキストを受信した場合の最善策は、リンクをクリックしたり支払情報を送信したりする前に、お住まいの地域の政府機関に連絡して不審行為について問い合わせることです。

重要な情報

Cisco Talos の脆弱性調査チームは、この 3 週間で 20 件以上の脆弱性の公開を支援しました。そのうちの 2 件は、人気のソフトウェア Adobe Acrobat Reader の脆弱性です。Acrobat は、現在市販されている PDF リーダーの中で最もよく使われています。このソフトウェアには境界外読み取りの脆弱性が 2 件存在し、アプリケーション内の任意のメモリにある機密コンテンツが漏洩する危険性があります。また、自動化環境で一般的に使用されている PLC CPU モジュールの有名な製品シリーズにも、脆弱性が 8 件存在します。詳しい情報については、今週の脆弱性のまとめで紹介しています。

注意すべき理由

AutomationDirect 社の P3 シリーズの CPU モジュールで、複数の脆弱性が発見されました。P3-550E は、AutomationDirect 社のプログラマブル自動化コントローラである Productivity3000 シリーズでリリースされた最新の CPU モジュールです。イーサネット、シリアル、USB 経由でリモートで通信するためのデバイスであり、MQTT、Modbus、ENIP、エンジニアリング ワークステーション プロトコルの DirectNET などさまざまな制御サービスを公開します。これらの PLC CPU モジュールで見つかった脆弱性のうち 4 件は、CVSS セキュリティスコアが 10 点中 9.8 点となっており、特に注意が必要です。TALOS-2024-1942(CVE-2024-21785)は、デバッグコードが残っているという脆弱性です。攻撃者が ModbusRTU 経由でデバイスに通信できる状態にあれば、標的デバイスに関する他の情報がなくてもデバイスの診断インターフェイスを有効化できます。TALOS-2024-1943(CVE-2024-23601)はリモートコード実行の脆弱性で、エクスプロイトするには細工されたファイルを標的のデバイスに送信します。TALOS-2024-1939(CVE-2024-24963 および CVE-2024-24962)はスタックベースのバッファオーバーフローの脆弱性で、やはりリモートでコードが実行される危険性があります。エクスプロイトするには、フォーマットに細工をしたパケットを標的のデバイスに送信します。

必要な対策

今週の脆弱性のまとめで取り上げた各ベンダーは、影響を受ける製品のパッチをリリースしていますので、利用している場合は可能な限り早急にダウンロードするようにしてください。これらの脆弱性のエクスプロイトを検出できる Snort カバレッジについては、Snort.org![]() から最新のルールセットをダウンロードしてください。Talos Intelligence の Web サイト

から最新のルールセットをダウンロードしてください。Talos Intelligence の Web サイト![]() にも、Talos による最新の脆弱性アドバイザリを常時掲載しています。

にも、Talos による最新の脆弱性アドバイザリを常時掲載しています。

今週のセキュリティ関連のトップニュース

Microsoft Windows 11 の AI 新機能「Recall」についてセキュリティ研究者が警鐘。Microsoft 社は最近、ユーザーが過去に行った操作をコンピュータが記録できる新しいアップデートを発表しました。この機能を使用すると、簡単な検索で情報を照会できるようになります(例:「あのドキュメントはどこに保存したんだっけ?」)。ただし、Recall ではマシンのスナップショットを個別に取得してローカルに保存するため、セキュリティ上の懸念事項が複数あります。攻撃者が情報窃取型マルウェアを用いてマシンを感染させると、ローカルに保存された重要なデータベースや Windows Recall によって保存されたあらゆる情報が窃取対象になります。また、Recall にはキーロギングに相当する機能があるので、過去 3 か月間マシンに入力したログイン情報や他の個人情報を簡単に盗み取られてしまう可能性が生まれます。英国のデータ保護機関はすでに Microsoft 社に連絡を入れ、情報が保存および使用される仕組みについて問い合わせを行っています。さらに、ユーザーのデータが適切に保護され、同社によって使用されないことを保証するよう求めました。権限のない他のユーザーが物理的にデバイスにアクセスできる場合、Recall の情報にアクセスして照会できる可能性があります。(情報源:Bleeping Computer![]() 、Double Pulsar

、Double Pulsar![]() )

)

広く利用されているスパイウェア アプリケーション pcTattletale でデータ漏洩が発生。攻撃を受けた後、完全に Web サイトを停止。pcTattletale は、感染したマシン上でユーザーが行ったことを密かにリモートで追跡し、スクリーンショットを取得するアプリケーションです。このアプリケーションを運営する企業の Web サイトが今週初めにハッカーによって書き換えられ、pcTattletale の顧客や被害者のものと思われるデータがダンプされました。事件が起きる数日前、少なくとも米国 3 か所の Wyndham ホテルのチェックインプロセスを処理するコンピュータにソフトウェアが密かにインストールされていたとする報告が公開されました。プラットフォームの脆弱性により、これを悪用するインターネット上の誰もがソフトウェアによってキャプチャされたスクリーンショットをサーバーから直接ダウンロードできる可能性がありました。pcTattletale は、誰もが場所を問わず、標的の Android デバイスや Windows デバイスとそのデータをリモートで制御して表示できるソフトウェアとして宣伝されていました。同スパイウェアの創始者はデータ漏洩の発生後、「廃業に追い込まれ、完全に終わった」と述べています。データ漏洩を確認できる Web サイトの Have I Been Pwned によると、廃止されたこのアプリケーションには 138,000 人の登録顧客がいました。(情報源:TechCrunch![]() 、TechCrunch(別の記事)

、TechCrunch(別の記事)![]() )

)

米医療グループ Ascension、サイバー攻撃から 3 週間以上経っても患者ケアに遅延が発生。今週初めの時点で、依然としてネットワーク障害が生じており、スタッフはケアノートを手書きし、検査や処方箋の指示を対面で行う必要があります。患者側も、医師に連絡を取ったり医療記録を確認したりするためのオンラインポータルを使用できない状況が続いています。米国最大手の医療システムである Ascension は、140 を超える病院を全米各地で運営しています。患者や医師が「異常事態」について最初に知らされたのは 5 月 8 日で、サービスが元どおりに復旧する時期は未定だということです。この混乱については、ランサムウェア攻撃であり、ロシアとつながりのある攻撃者グループ BlackBasta の関与が疑われるとニュースで指摘されています。今年初めに Change Healthcare 社がマルウェア攻撃の標的となり数週間にわたって医療従事者への支払いが滞ったように、規模の大きい医療機関を狙ったランサムウェア攻撃が増加しています。(情報源:NPR![]() 、The New York Times

、The New York Times![]() )

)

Talos が発信している情報

- Check Point 製リモートアクセス VPN デバイスを狙った攻撃が発生

- Adobe Acrobat に境界外読み取りの脆弱性、Foxit PDF Reader にシステムレベルの特権を取得される危険性のある脆弱性が存在

- Talos のレピュテーションサービスに、生成 AI カテゴリを新設

- 信頼を悪用した詐欺:電子メールを攻撃経路としたブランドのなりすまし

Talos が参加予定のイベント

Cisco Live![]() (6 月 2 ~ 6 日)

(6 月 2 ~ 6 日)

ネバダ州ラスベガス

Cisco Live では、Talos 戦略コミュニケーションチームの Bill Largent が、6 月 4 日(火)午前 11 時(太平洋時間)に毎年恒例の「サイバーセキュリティの現状」講演を行います。また、Talos アウトリーチチームの Jaeson Schultz が、6 月 6 日(木)午前 8 時 30 分(太平洋時間)に自身の講演を行います。そのほか、Cisco Secure ブースでは、カンファレンス期間中、Talos IR に内容を絞った簡単なプレゼンテーションを複数回行う予定です。

AREA41![]() (6 月 6 ~ 7 日)

(6 月 6 ~ 7 日)

チューリッヒ(スイス)

Talos インシデント対応チームの Gergana Karadzhova-Dangela が、組織の全体的な対応準備を整えるためには、実用的なインシデント対応手順書が根本的に重要であることについて説明します。インシデント対応手順書を作成する際によく見られる間違いと、その回避方法について紹介する予定です。Gergana は、実際のサイバーセキュリティ侵害発生時や事前の侵害対策で、お客様と協力して業務に当たっています。そうした対応担当者としての経験を活かした講演になります。

Talos のテレメトリで先週最も多く確認されたマルウェアファイル

SHA 256:9be2103d3418d266de57143c2164b31c27dfa73c22e42137f3fe63a21f793202![]()

MD5: e4acf0e303e9f1371f029e013f902262

一般的なファイル名: FileZilla_3.67.0_win64_sponsored2-setup.exe

偽装名:FileZilla

検出名:W32.Application.27hg.1201

SHA 256:0e2263d4f239a5c39960ffa6b6b688faa7fc3075e130fe0d4599d5b95ef20647![]()

MD5: bbcf7a68f4164a9f5f5cb2d9f30d9790

一般的なファイル名: bbcf7a68f4164a9f5f5cb2d9f30d9790.vir

偽装名:なし

検出名: Win.Dropper.Scar::1201

SHA 256:a024a18e27707738adcd7b5a740c5a93534b4b8c9d3b947f6d85740af19d17d0![]()

MD5: b4440eea7367c3fb04a89225df4022a6

一般的なファイル名: Pdfixers.exe

偽装名:Pdfixers

検出名: W32.Superfluss:PUPgenPUP.27gq.1201

SHA 256:c67b03c0a91eaefffd2f2c79b5c26a2648b8d3c19a22cadf35453455ff08ead0![]()

MD5: 8c69830a50fb85d8a794fa46643493b2

一般的なファイル名: AAct.exe

偽装名:なし

検出名: PUA.Win.Dropper.Generic::1201

SHA 256:e12b6641d7e7e4da97a0ff8e1a0d4840c882569d47b8fab8fb187ac2b475636c![]()

MD5: a087b2e6ec57b08c0d0750c60f96a74c

一般的なファイル名: AAct.exe

偽装名:なし

検出名: PUA.Win.Tool.Kmsauto::1201

本稿は 2024 年 05 月 30 日にTalos Group

のブログに投稿された「Attackers are impersonating a road toll payment processor across the U.S. in phishing attacks

」の抄訳です。