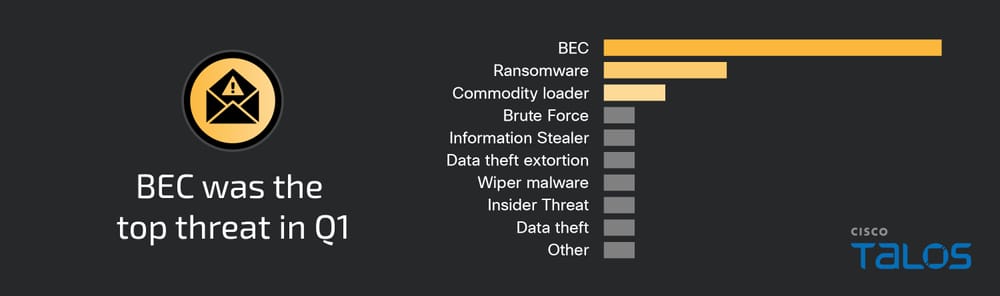

2024 年第 1 四半期に Talos インシデント対応チーム(Talos IR)が確認した脅威の中で最も多かったのはビジネスメール詐欺(BEC)で、対応業務の約半数を占めました。前四半期の 2 倍以上となっています。

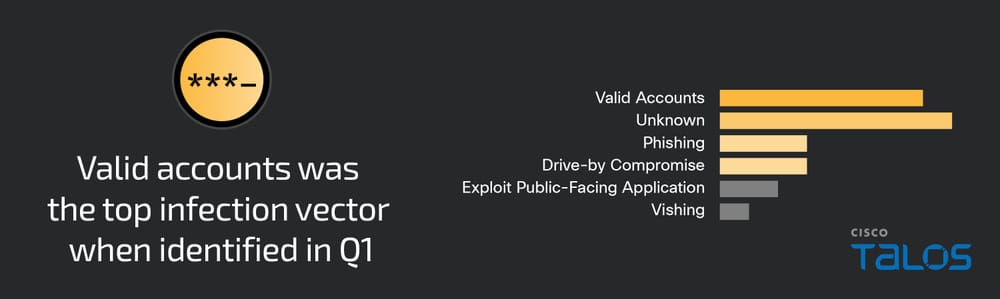

初期アクセスを獲得する手段では、有効なアカウントでの漏洩したログイン情報の使用が最多となり、全体の 29% を占めました。有効なアカウントが今四半期の攻撃経路のトップとなった大きな要因は、ビジネスメール詐欺の件数の多さにあると考えられます。今四半期は、対応業務の約半数で多要素認証(MFA)関連の弱点が確認されました。最多は、不正なプッシュ通知をユーザーが承認してしまうという弱点で、対応業務の 25% で確認されました。

Talos IR 四半期動向レポート(2024 年第 1 四半期)![]()

主要な攻撃者の動向、検出数の多いマルウェア、最も狙われた業種についての概要![]()

Talos IR Trends (Q1 2024).pdf 174 KB![]()

今四半期はランサムウェアがやや減少し、対応業務に占める割合は 17% でした。Talos IR は今四半期に初めて、Phobos と Akira の新しいランサムウェア亜種に対応しました。

今四半期最も狙われた業種は製造業で、わずかの差で教育がそれに続きました。2023 年第 4 四半期も、最も狙われた業種の上位 2 つは製造業と教育でしたが、この傾向が続いています。製造業の対応業務は前四半期から 20% 増加しました。

製造業は稼働停止に対する耐性が本質的に低いため、この業種ならではの課題に直面しています。今四半期 Talos IR は、製造業の企業を標的とした幅広い脅威活動を観測しました。ビジネスメール詐欺やランサムウェアなど金銭的な動機による攻撃や、仮想プライベートネットワーク(VPN)インフラストラクチャを標的としたブルートフォース攻撃などです。製造業を標的とした攻撃で今四半期最も多く確認された攻撃手段は、有効なアカウントでの漏洩したログイン情報の使用であり、前四半期から変化が見られます。前四半期に最も多く確認された攻撃手段は、外部公開されたアプリケーションの脆弱性の悪用でした。

本レポートで取り上げている主要な動向を説明している動画をご覧ください

ビジネスメール詐欺の急増

ビジネスメール詐欺では、詐欺犯が既知の送信元や信頼できる送信元から、給与口座振込情報の更新などの正当な要求に見せかけたフィッシングメールを送信します。ビジネスメール詐欺の動機はさまざまですが、多くの場合は金銭目的であり、組織をだまして詐欺犯に資金や機密情報を送信させようとします。

信頼できる関係先になりすますことで、従来の外部防御をバイパスできる内部スピアフィッシング攻撃が行いやすくなり、詐欺やマルウェアの広範な感染、データ窃取が成功する確率が上がるというのが詐欺犯にとってのビジネスメール詐欺の利点です。

ある事例では、詐欺犯が複数の従業員アカウントに対してパスワードスプレー攻撃と MFA 疲労攻撃を行いました。影響を受けたすべてのアカウントには適切な MFA が導入されていなかったので、詐欺犯が単一要素認証を使用して少なくとも 2 つのアカウントにアクセスする事態に発展しました。その組織は、詐欺犯がアクセスを拡大したり、侵害後に新たな活動を行ったりする前に攻撃を検出、阻止しています。

これとは別の一連の詐欺事例では、複数の従業員がスピアフィッシングメールを受け取りました。このメールに含まれているリンクをクリックすると Web ページのリダイレクトチェーンが発生し、各被害者のメールアドレスがあらかじめ入力された正規のシングルサインオン(SSO)プロンプトに誘導されるようになっていました。従業員が誰一人としてメールのリンクをクリックしなかったので、攻撃は失敗に終わりました。怪しい点が多々あったからだと考えられます。たとえば、このメールが予期せぬメールであったこと、外部のメールアドレスから送信されていたこと、メールのことをファックスと記載した短いテキストが含まれていたことなどです。これらはすべてフィッシングの試みを示す兆候です。

ランサムウェアの動向

今四半期の対応業務に占めたランサムウェアの割合は 17% で、前四半期から 11% 減少しました。Talos IR は今四半期に初めて、Akira と Phobos の新しいランサムウェア亜種を確認しました。

Akira

今四半期、Talos IR は初めて Akira ランサムウェアの攻撃に対応しました。この攻撃では、アフィリエイトが最新の ESXi バージョンである「Akira_v2」と Windows ベースの Akira の亜種である「Megazord」を展開しました。これらの新しい Akira の亜種は、プログラミング言語 Rust で書かれています。以前は C++ と Crypto++ が使用されており、このプログラミング言語の変更は注目に値します。

Talos IR は初期アクセスの方法を特定できませんでしたが、これはよくあることです。というのは、ランサムウェア攻撃は多段階の攻撃戦略を伴うことが多く、調査プロセスが複雑になるからです。攻撃者はネットワークに侵入すると、Active Directory のデータが保存されている Local Security Authority Subsystem Service(LSASS)と New Technology Directory Services Directory Information Tree(NTDS.dit)データベースのメモリからログイン情報の収集を開始し、Remote Desktop Protocol(RDP)を使用してラテラルムーブメントを行いました。Megazord ランサムウェアは暗号化の前に、ツールを無効にして防御を弱体化させる「net stop」や「taskkill」などのコマンドをいくつか実行しています。暗号化中に Akira_v2 はファイル拡張子「.akiranew」を、Megazord ランサムウェアはファイル拡張子「.powerranges」を付加しました。

2023 年初頭に初めて発見された Akira は、Ransomware as a Service(RaaS)モデルとして活動し、暗号化の前にデータを流出させる二重恐喝の手口を採用しています。Akira のアフィリエイトは、米国内に拠点を置く複数の業種の中小企業を主な標的にしていることで知られていますが、英国、カナダ、アイスランド、オーストラリア、韓国の組織も狙われています。Akira のアフィリエイトは、漏洩したログイン情報を使用すること、また、初期アクセスを得る手段として複数の脆弱性を悪用することで悪名をはせています。たとえば、Zoho ManageEngine ADSelfService Plus の特定のバージョンに影響を及ぼす SQL インジェクションの脆弱性(CVE-2021-27876 として追跡)や、Veeam の Backup & Replication(VBS)ソフトウェアの特定のバージョンに影響を及ぼす脆弱性(CVE-2023-27532 として追跡)などを悪用します。

Phobos

Talos IR は、これまでにも「Faust」などの Phobos ランサムウェアの亜種を観測してきましたが、今四半期は「BackMyData」という亜種に対応しました。攻撃者は Mimikatz を使用して、Active Directory からログイン情報をダンプしていました。また、PasswordFox や ChromePass など、パスワードを回復するために設計された NirSoft 製品のいくつかのツールをインストールし、他の認証情報も列挙しました。

攻撃者は、PsExec を使用してドメインコントローラにアクセスし、その後リモートデスクトップ接続を許可するレジストリキーを設定しました。その後すぐ、ファイアウォールの設定も変更し、Windows のスクリプトユーティリティである netsh を使用してリモートデスクトップ接続ができるようにしています。環境内での永続化手段であるリモートアクセスが可能になるように、リモートアクセスツール AnyDesk がダウンロードされていました。準備(ステージング)していたデータを流出させるために Windows Secure Copy(WinSCP)とセキュアシェル(SSH)が使用された高い可能性があると Talos IR は判断しています。また、ランサムウェアの実行ファイルを展開する前準備として、コマンド(ボリュームシャドウコピーの削除など)の実行に PsExec が利用されていました。暗号化後にこのランサムウェアは、ファイル拡張子「.fastbackdata」を付加しました。

「Users/[ユーザー名]/Music」ディレクトリがデータを流出させるためのステージングエリアとして持続的に使用され、このディレクトリで悪意のあるスクリプト、ツール、およびマルウェアがホストされていたことは、注目に値する発見でした。これは、検出を回避して環境内で永続化するために、多くのランサムウェア アフィリエイトが使用する一般的な手法です。また Talos IR は、デジタル署名された実行ファイル「HRSword」(Beijing Huorong Network Technology 社が開発)を特定しました。これは、安全にファイルを削除できるよう、また防御手段として、エンドポイントの保護ツールを無効にするためにアフィリエイトが攻撃で使用したツールであり、公開されている報告によると、Phobos のアフィリエイトが以前使用しています。

2018 年後半に初めて出現した Phobos ランサムウェアには、Crysis や Dharma ランサムウェアファミリとの多くの類似点がありました。他のランサムウェアファミリとは異なり、Phobos ランサムウェアには Eking、Eight、Elbie、Devos、Faust など多くの亜種が存在します。Phobos ランサムウェアの運用に活用されているビジネスモデルに関する情報はほとんど知られていません。Cisco Talos は 2023 年 11 月に、1,000 を超える Phobos ランサムウェアのサンプルを分析し、アフィリエイトの構造と活動について詳しく調べました。その結果、Phobos の攻撃に関連する数百の連絡先の電子メールと ID が検出され、Phobos が RaaS モデルを運用している可能性があることが明らかになりました。このマルウェアは分散したアフィリエイト基盤を持っていると考えられます。観察したすべての攻撃で、復号できる秘密キーが 1 つしかないので、元締めグループが Phobos ランサムウェアの運用を積極的に管理していると Talos はある程度確信しています。

確認されたその他の脅威

Talos IR は、Cisco 適応型セキュリティアプライアンス(ASA)に対するブルートフォース攻撃に対応しました。攻撃は失敗に終わりましたが、この攻撃活動は、VPN サービスに影響を及ぼしている最近観測された動向と一致しています。

Cisco Talos は最近、VPN サービス、Web アプリケーション認証インターフェイス、セキュアシェル(SSH)を標的とした悪意のある活動が世界的に増加していることを確認しています。遅くとも 3 月 18 日以降、The Onion Router(Tor)の出口ノードや、その他の匿名のトンネルとプロキシからのスキャン攻撃やブルートフォース攻撃が観測されています。

攻撃が成功すると、標的の環境によってはネットワークに不正にアクセスされる可能性があり、アカウントのロックアウトやサービス妨害(DoS)の状態に陥る可能性があります。このブルートフォース攻撃では、一般的なユーザー名と特定の組織だけが持つ有効なユーザー名が組み合わされて使用されます。攻撃活動は無差別に行われているようで、複数の業界や地域にわたって確認されています。

初期ベクトル

最も多く確認された初期アクセスの獲得手段は、有効なアカウントでの漏洩したログイン情報の使用で、対応業務の 29% を占めました。前四半期も攻撃経路として最多だったのは有効なアカウントであり、この傾向が続いています。

セキュリティにおける弱点

不正な MFA プッシュ通知のユーザー承認が初めて、セキュリティにおける弱点のトップに浮上しました。今四半期の対応業務に占める割合は 25% となっています。適切な MFA が導入されていないことがこれにわずかな差で続き、21% を占めました。前四半期から 44% 減少しています。

ユーザーは、自分のデバイスに大量のプッシュ通知が何度も送られてきた場合の正しい対応手順を明確に理解しておく必要があります。Talos IR では、このようなインシデントを報告するための特定のチャネルと連絡先について従業員を教育することを組織に推奨しています。迅速かつ正確に報告することで、セキュリティチームは問題の本質を迅速に特定し、状況に効果的に対処するための対策を実施できます。また、MFA アプリケーションで確認番号の入力を求めるようにすることでセキュリティを強化し、ユーザーが悪意のある MFA プッシュ通知を受け入れないようにすることもご検討ください。

Talos IR は、すべての重要なサービスに MFA を導入することを推奨しています。対象には、すべてのリモートアクセスと ID アクセス管理(IAM)のサービスが含まれます。MFA は、リモートベースの侵害を防止するための最も効果的な方法です。また、すべての管理者ユーザーに第 2 の認証方法を要求することで、ラテラルムーブメントも防止できます。潜在的なギャップを迅速に特定するために、単一要素認証に対するアラートを設定することが可能です。

最も多く確認された MITRE ATT&CK 手法

以下に、今四半期の対応業務で確認された MITRE ATT&CK の手法と割合を記載しています。また、確認された手法と関連する例を表にまとめています。一部の手法は複数の戦術に該当する可能性があるので、どう使用されたかに基づいて最も関連性の高い戦術に分類しました。ここに記載しているものがすべてではありません。

MITRE ATT&CK のフレームワークから得られた主な調査結果は以下のとおりです。

- SplashTop や AnyDesk などのリモートアクセス ソフトウェアが、今四半期の対応業務の 17% で使用されました。前四半期から 20% 減少しています。

- 最も多く確認された防御回避手法はメールを隠すルールの使用で、今四半期の対応業務の 21% を占めました。

- 永続化のために攻撃者が今四半期最も多く使用した手法はスケジュール設定されたタスクで、今四半期の対応業務の 17% を占めました。これは、前四半期から 33% の増加になります。

- RDP、SSH、SMB、WinRM などのリモートサービスの悪用は、前四半期の 2 倍以上に増加し、対応業務の 60% 近くを占めました。

偵察 |

例 |

| T1589.001 標的の ID 情報の収集:ログイン情報 | 攻撃中に使用できるログイン情報を収集 |

| T1598.003 情報のフィッシング:スピアフィッシングリンク | ログイン情報を収集するページへのリンクを含むスピアフィッシングメールを送信して攻撃に使用するログイン情報を収集 |

リソース開発 |

例 |

| T1586.002 アカウントの侵害:電子メールアカウント | 内部のスピアフィッシングなど、悪意のある活動に使用できる電子メールアカウントを侵害 |

| T1583.001 インフラストラクチャの取得:ドメイン | マルウェアのホスティングなど、悪意のある活動に使用できるドメインを取得 |

| T1608.001 ステージ機能:マルウェアのアップロード | 攻撃中にアクセスできるように、侵害したドメインにマルウェアをアップロード |

| T1583.008 インフラストラクチャの取得:マルバタイジング | Google 広告などのオンライン広告を購入して、被害者へのマルウェアの配布に使用 |

| T1608.004 ステージ機能:Web 閲覧による感染 | Web 閲覧による感染を引き起こすために、悪意のある JavaScript を Web サイトに挿入して準備 |

初期アクセス |

例 |

| T1078 有効なアカウント | 漏洩したログイン情報を使用して、攻撃中に有効なアカウントにアクセス |

| T1566 フィッシング | フィッシングメッセージを送信して標的のシステムにアクセス |

| T1189 Web 閲覧による感染 | Web 閲覧によって被害者のシステムがマルウェアに感染し、攻撃者がアクセス手段を取得 |

| T1190 外部公開されたアプリケーションへの攻撃 | 脆弱性を悪用して標的のシステムにアクセス |

| T1566.002 フィッシング:スピアフィッシングリンク | 悪意のあるリンクを含むフィッシングメールを送信し、被害者をだましてマルウェアをインストール |

実行 |

例 |

| T1059.001 コマンドおよびスクリプトインタープリタ:PowerShell | PowerShell を悪用して、攻撃中にコマンドとスクリプトを実行 |

| T1059.003 コマンドおよびスクリプトインタープリタ:Windows コマンドシェル | Windows コマンドシェルを悪用して、攻撃中にコマンドとスクリプトを実行 |

| T1569.002 システムサービス:サービス実行 | Windows サービス コントロール マネージャを悪用して、攻撃中にコマンドとペイロードを実行 |

永続化 |

例 |

| T1053.005 スケジュールされたタスク/ジョブ:スケジュールされたタスク | Windows タスクスケジューラを悪用して、マルウェアや悪意のあるコマンドを繰り返し実行するためのタスクをスケジュール |

| T1574.002 ハイジャック実行:DLL サイドローディング | DLL ファイルを正規のプログラムにサイドローディングして、攻撃者自身の悪意のあるコードを実行 |

特権昇格 |

例 |

| T1548.002 昇格管理のメカニズムの悪用:ユーザーアカウントの管理をバイパス | UAC メカニズムをバイパスして、システムでの攻撃者の権限を昇格 |

防御の回避 |

例 |

| T1564.008 アーティファクトの隠蔽:電子メールを隠すルール | 受信トレイに届いた特定のメールをフォルダに転送するルールを作成して、受信トレイの所有者から隠す |

| T1070.004 痕跡の削除:ファイルの削除 | ファイルを削除して攻撃の痕跡を消去 |

| T1218.011 システム署名付きバイナリのプロキシ実行:Rundll32 | Windows ユーティリティの rundll32.exe を悪用してマルウェアを実行 |

| T1112 レジストリの変更 | レジストリを変更して、標的のシステムで永続性を維持 |

| T1562.010 防御の弱体化:ダウングレード攻撃 | PowerShell などのプログラムをエクスプロイトに脆弱なバージョンにダウングレード |

ログイン情報へのアクセス |

例 |

| T1621 多要素認証要求の生成 | MFA 疲労攻撃を引き起こす MFA のプッシュ通知を生成 |

| T1003.005 OS ログイン情報のダンプ:NTDS | NTDS.dit ファイルの内容をダンプして、ラテラルムーブメントに使用できるログイン情報にアクセス |

| T1003.001 OS ログイン情報のダンプ:LSASS | LSASS の内容をダンプして、ラテラルムーブメントに使用できるログイン情報にアクセス |

| T1003.002 OS ログイン情報のダンプ:サービス アカウント マネージャ | サービス アカウント マネージャの内容をダンプして、ラテラルムーブメントに使用できるログイン情報にアクセス |

| T1110.002 ブルートフォース:パスワードの解読 | ブルートフォース攻撃によって解読したアカウントのパスワードを使用してアカウントを侵害 |

検出 |

例 |

| T1069.001 権限グループの検出:ローカルグループ | 「net localgroup」などのコマンドを使用して、ローカルの権限グループの検出を試行 |

| T1069.002 権限グループの検出:ドメイングループ | 「net group /domain」などのコマンドを使用して、ドメイングループの検出を試行 |

| T1201 パスワードポリシーの検出 | 「net accounts」などのコマンドを使用して、侵入したネットワーク内のパスワードポリシーに関する情報の検出を試行 |

ラテラルムーブメント |

例 |

| T1021.001 リモートサービス:リモートデスクトップ プロトコル | RDP を使用して有効なアカウントを悪用し、標的の環境内でラテラルムーブメントを実行 |

| T1534 内部のスピアフィッシング | 漏洩した電子メールアカウントを悪用して内部のスピアフィッシングメールを送信し、ラテラルムーブメントを実行 |

| T1021.002 リモートサービス:SMB/Windows 管理共有 | SMB を使用して有効なアカウントを悪用し、標的の環境内でラテラルムーブメントを実行 |

| T1021.004 リモートサービス:SSH | SSH を使用して有効なアカウントを悪用し、標的の環境内でラテラルムーブメントを実行 |

| T1021.001 リモートサービス:Windows リモート管理 | WinRM を使用して有効なアカウントを悪用し、標的の環境内でラテラルムーブメントを実行 |

収集 |

例 |

| T1114.002 電子メールの収集:リモートでの電子メールの収集 | Microsoft Exchange サーバーを攻撃して情報を収集 |

| T1074.001 ステージングされたデータ:ローカルデータのステージング | 準備段階で収集したデータを流出させるためにステージング |

| T1074 ステージングされたデータ | 準備段階で収集したデータを流出させるためにステージング |

コマンドアンドコントロール |

例 |

| T1105 侵入ツールの転送 | 外部システムから侵害を受けたシステムにツールを転送 |

| T1219 リモートアクセス ソフトウェア | AnyDesk などのリモートアクセス ソフトウェアを悪用し、攻撃中にインタラクティブ C2 チャネルを確立 |

データ漏洩 |

例 |

| T1567.002 Web サービスを介したデータ漏洩:クラウドストレージへのデータ漏洩 | Dropbox などのクラウドストレージ プロバイダーにデータを漏洩 |

影響 |

例 |

| T1486 データ暗号化による被害 | ランサムウェアを使用して標的のシステムのデータを暗号化 |

| T1490 システムリカバリの妨害 | ボリュームシャドウコピーなどのシステムリカバリ機能を無効化 |

| T1657 金銭の窃取 | 攻撃中に金融詐欺を実行 |

本稿は 2024 年 04 月 25 日にTalos Group

のブログに投稿された「Talos IR trends: BEC attacks surge, while weaknesses in MFA persist

」の抄訳です。