- Cisco Talos は、新たな攻撃グループ「Starry Addax」に関する情報を公開しています。主に狙われているのはサハラ・アラブ民主共和国(SADR)を支持している人権活動家で、新種のモバイルマルウェアが使用されています。

- Starry Addax は、フィッシング攻撃で標的をだまし、「FlexStarling」という悪意のある Android アプリケーションをインストールさせます。

- Starry Addax は、Windows ベースの標的に対しては、人気メディアの Web サイトのログインページを模したページを表示し、ログイン情報を収集します。

Talos は、この調査にご協力いただいた Yahoo 社の先進的サイバー脅威チーム Paranoids に感謝いたします。

Starry Addax が特に関心を向けるのは西サハラ

Talos が最近分析した悪意のあるモバイルアプリケーション(APK)「FlexStarling」は、サハラウィ通信社 Sahara Press Service![]() (SPSRASD)のアプリを装っています。Sahara Press Service

(SPSRASD)のアプリを装っています。Sahara Press Service![]() は、サハラ・アラブ民主共和国に関連するメディア機関です。SPSRASD の Web サイトから引用したスペイン語のコンテンツを表示することで、被害者からは FlexStarling が合法アプリに見えるようにしていますが、実際は、追加のマルウェアコンポーネントを展開し、感染したデバイスから情報を盗む非常に汎用性の高いマルウェアです。

は、サハラ・アラブ民主共和国に関連するメディア機関です。SPSRASD の Web サイトから引用したスペイン語のコンテンツを表示することで、被害者からは FlexStarling が合法アプリに見えるようにしていますが、実際は、追加のマルウェアコンポーネントを展開し、感染したデバイスから情報を盗む非常に汎用性の高いマルウェアです。

悪意のあるアプリケーションの起動時に表示される画面

Starry Addax のインフラストラクチャは、Windows ベースと Android ベースのユーザーへの攻撃に使用されます。この攻撃の感染チェーンは、攻撃者が関心を持つ個人、特にモロッコと西サハラ地域の人権活動家に送り付けられるスピアフィッシングメールから始まります。メールの内容は、サハラウィ通信社のモバイルアプリのインストール依頼や、西サハラに関連する時事情報などです。

以下は、フィッシングメールの件名の例です。

| 件名(アラビア語) | 件名の翻訳 |

| طلب تثبيت التطبيق على هواتف متابعي وكالة الأنباء الصحراوية | サハラウィ通信のフォロワーの皆様へ、携帯電話へのアプリのインストールのお願い |

| الوفد برلماني الأوروبي يدلي بتصريحات | 欧州議会の代表団が声明を発表 |

| الوفد برلماني يدلي بتصريحات | 議会の代表団が声明を発表 |

| عاجل وبالفيديو ونقلاً عن جريدة إلبايس | エル・パイス紙の緊急動画 |

攻撃者が所有する ondroid[.]site というドメインから送信されるメールには、攻撃者が管理する Web サイトやドメインへの短縮リンクが含まれています。この Web サイトは、リクエスト元のオペレーティングシステムに応じて、Android デバイス向けの FlexStarling の APK を提供するか、被害者をソーシャルメディアのログインページにリダイレクトしてログイン情報を収集します。Talos がこれまでに確認したリンクは以下のとおりです。

| 短縮リンク | リダイレクト先 |

| bit[.]ly/48wdj1m | www[.]ondroid[.]store/aL2mohh1 |

| bit[.]ly/48E4W3N | www[.]ondroid[.]store/ties5shizooQu1ei/ |

Starry Addax は勢いを増す見込み

今回のように価値の高い個人を標的とする攻撃では通常、長期間にわたってデバイス上で身を潜めることが意図されています。マルウェアから運用しているインフラストラクチャまで、すべてのコンポーネントが今回の攻撃のために特注でカスタマイズされているようなので、身を隠して目立たないように活動することに重点が置かれていると考えられます。コモディティ型マルウェアや市販のスパイウェアではなく、FlexStarling と Firebase ベースの C2 を使用していることから、検出を逃れ、見つかることなく活動することを攻撃者が意識していることがわかります。

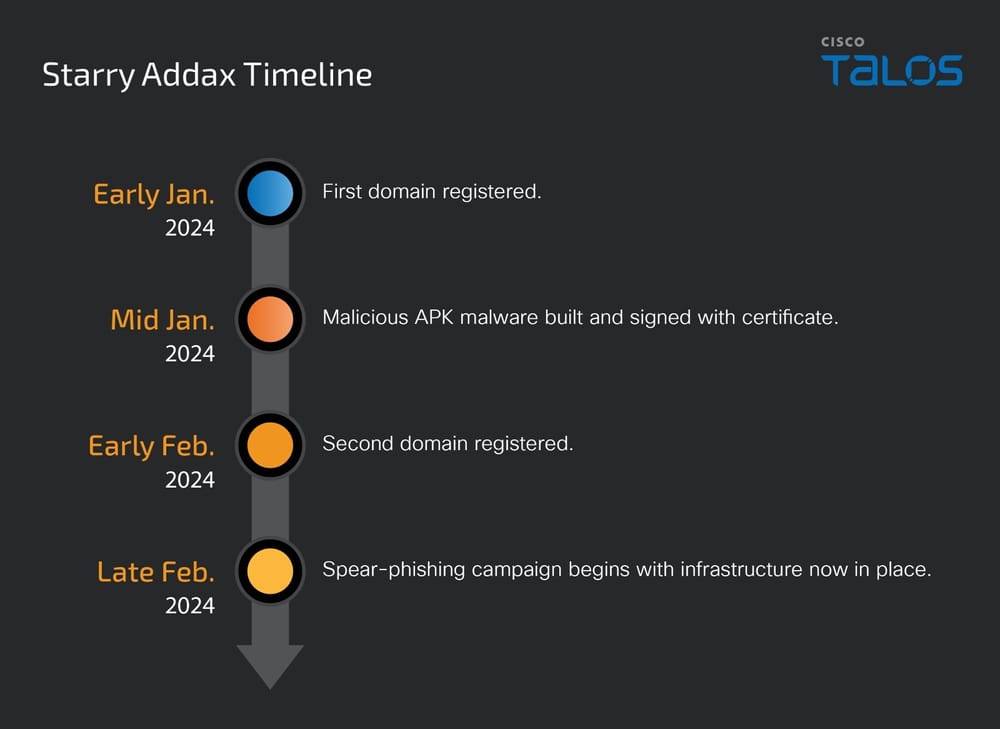

攻撃に使用されたさまざまなアーティファクトに関連する以下のタイムラインから判断すると、この攻撃は始まったばかりで初期段階にあると思われ、もっと多くのインフラストラクチャがあり、Starry Addax が新たなマルウェア亜種を開発中である可能性があります。

非常に高い能力を持つインプラント「FlexStarling」

FlexStarling マルウェアのアプリは、感染したモバイルデバイスから貴重な情報を引き出すために、Android OS に多数の権限を要求します。以下は、FlexStarling が AndroidManifest[.]xml を介して取得した権限のリストです。

READ_CALL_LOG、READ_EXTERNAL_STORAGE、READ_SMS、READ_CONTACTS、WRITE_EXTERNAL_STORAGE、INTERNET、ACCESS_NETWORK_STATE、RECORD_AUDIO、READ_PHONE_STATE(これらの権限の中には、実行時に動的に要求されるものもあります)

エミュレーションを回避するためのチェック

インプラントが実行されると、ビルド情報をチェックし、エミュレータまたは分析ツールで実行されていることを示すキーワードやフレーズがないかを調べます。以下のキーワードを対象にチェックが行われます。

- BUILD[MANUFACTURER] には「Genymotion」が含まれていない。

- BUILD[MODEL] には次のどれも含まれていない:「google_sdk」、「droid4x」、「Emulator」、「Android SDK built for x86」

- BUILD[HARDWARE] には次のどれも含まれていない:「goldfish」、「vbox86」、「nox」

- BUILD[FingerPrint] は「generic」で始まらない。

- BUILD[Product] は次のいずれでもない:「sdk」、「google_sdk」、「sdk_x86」、「vbox86p」、「nox」

- BUILD[Board] には「nox」が含まれていない。

- BUILD[Brand] または Device は「generic」で始まらない。

インプラントは、ファイルシステム内に以下のエミュレーションや仮想化関連のファイルが存在するかどうかもチェックします。

- /dev/socket/genyd

- /dev/socket/baseband_genyd

- /dev/socket/qemud

- /dev/qemu_pipe

- ueventd.android_x86.rc

- X86.prop

- ueventd.ttVM_x86.rc

- init.ttVM_x86.rc

- fstab.ttVM_x86

- fstab.vbox86

- init.vbox86.rc

- ueventd.vbox86.rc

- fstab.andy

- ueventd.andy.rc

- fstab.nox

- init.nox.rc

- Ueventd.nox.rc

これらのキーワードやファイルがまったく見つからず、すべてのチェックにパスした場合、この悪意のあるアプリは「MANAGE_EXTERNAL_STORAGE」権限を使用して、デバイス上の外部記憶領域(共有記憶域)を管理するための権限の取得を試みます。攻撃者は、外部記憶領域のファイルに対する読み取り、書き込み、変更、削除、管理の権限を取得しようとします。

情報の窃取および任意コードの実行

このマルウェアは C2 サーバーからコマンドコードと関連情報を取得します。その後、コマンドコードの MD5 ハッシュ文字列を生成し、ハードコードされたハッシュのリストと比較します。一致するものが見つかると、対応するアクティビティがインプラントによって実行されます。

以下の表に、サンプルでサポートされていた種々のコマンドをまとめています。

| MD5 ハッシュのコマンドコード | 復号されたコマンドコード | 目的 |

| 801ab24683a4a8c433c6eb40c48bcd9d | Download | URL で指定されたファイルをダウンロードディレクトリにダウンロードする。 |

| e8606d021da140a92c7eba8d9b8af84f | 不明 | ダウンロードディレクトリからアプリケーション パッケージ ディレクトリにファイルをコピーする。 |

| 725888549d44eb5a3a676c018df55943 | 不明 | アプリケーション パッケージ ディレクトリにある dex ファイルを復号し、リフレクティブにロードする。 |

| 3a884d7285b2caa1cb2b60f887571d6c | 不明 | ディレクトリのクリーンアップ(以下のファイルをすべて削除)。

· キャッシュディレクトリ · アプリケーション パッケージ ディレクトリ(「/oat/」を含む) · 外部キャッシュのディレクトリ |

| f2a6c498fb90ee345d997f888fce3b18 | Delete | 指定されたファイルパスを削除する。 |

| 3e679cff5b3a6f6f8f32aead541a0a12 | Drop | Dropbox API を使用して、攻撃者の Dropbox フォルダにローカルファイルをアップロードする。

アクセストークン、ローカルファイルパス、リモートアップロードパスは C2 が指定する。 |

| fb84708d32d00fca5d352e460776584c | DECRYPT | 指定された秘密鍵と IV を使用してアプリケーション パッケージ ディレクトリのファイルを AES で復号し、「.EXEC.dex」という名前のファイルに書き込む。 |

| 0ba4439ee9a46d9d9f14c60f88f45f87 | check | アプリケーション パッケージ ディレクトリ内のファイルが存在するかどうかをチェックする。 |

これらのコマンドは関連情報によってサポートされ、C2 によって送信される以下の変数で構成されています。

DURL:上記の「Download」コマンドで使用されるダウンロード元の URL

APPNAME:「Download」コマンドを実行する際に、保存先ファイルとして使用するファイル名

DEX:復号(およびリフレクティブロード)コマンドで使用されるソースファイル名を含む

ky1:特定のコマンドコードのコンテキストで使用される値

- Delete = 削除するファイル

- Drop = 読み取って Dropbox にアップロードするファイル

- DECRYPT = AES の復号に使用する秘密鍵

- check = アプリケーション パッケージ ディレクトリに存在するかどうかをチェックするファイル名

ky2:特定のコマンドコードのコンテキストで使用される値

- Drop = ローカルファイルをアップロードする Dropbox 上のリモートファイルの場所

- DECRYPT = AES の復号に使用する IV

ky3:特定のコマンドコードのコンテキストで使用される値

- Drop = ファイルアップロード時に使用する Dropbox のアクセストークンの値

- DECRYPT = AES の復号に使用する IV

fl:DEX のリフレクティブロード処理中に使用されるファイル名

ky4:DEX ファイルのリフレクティブロード時にパラメータとして使用

ky5:インプラントの DEX の復号およびリフレクティブロードの一環で AES の復号に使用される秘密鍵

ky6:インプラントの DEX の復号およびリフレクティブロードの一環で AES の復号に使用される IV

ky7:インプラントの DEX の復号およびリフレクティブロードの一環で AES の復号中に使用されるソースファイル名を含む

カバレッジ

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Cisco Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Cisco Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org ![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

IOC

この調査の IOC は、こちら![]() の GitHub リポジトリでも提供しています。

の GitHub リポジトリでも提供しています。

ハッシュ

f7d9c4c7da6082f1498d41958b54d7aeffd0c674aab26db93309e88ca17c826c

ec2f2944f29b19ffd7a1bb80ec3a98889ddf1c097130db6f30ad28c8bf9501b3

ネットワーク IOC

hxxps[://]runningapplications-b7dae-default-rtdb[.]firebaseio[.]com

ondroid[.]site

ondroid[.]store

bit[.]ly/48wdj1m

www[.]ondroid[.]store/aL2mohh1

bit[.]ly/48E4W3N

www[.]ondroid[.]store/ties5shizooQu1ei/

本稿は 2024 年 04 月 09 日にTalos Group

のブログに投稿された「Starry Addax targets human rights defenders in North Africa with new malware

」の抄訳です。