皆さんは、セキュリティの重要なポイントは何だと思いますか?

1つ目は「未然に防ぐこと」。2つ目は 「セキュリティインシデント発生時に早く対応すること」ではないでしょうか。今回は2つ目に焦点をあて、Cisco が提唱する「やわらかいインフラ」のコンセプトを、セキュリティの観点からご紹介します。とくに

- インシデントの発生/被害範囲に早く気づくこと

- 被害を最小限に限定すること

に注目して、ランサムウェアの被害にあったシナリオで考えていきたいと思います。

ランサムウェア被害の例

とある企業に派遣されている派遣社員のAさんは、 派遣先企業にパソコンの管理に関する規定がないこともあり、派遣元企業が用意したパソコンを使用して仕事をしていました。ある日、Aさんのパソコンに不審なメールが届きました。彼は業務上、外部から届くファイルを扱う必要があり、不審なファイルを開いてしまいました。 しかし、その日は忙しかったこともあり、Aさんは気に留めずにそのファイルを削除してしました。

翌日、ランサムウェアに感染したことが判明し、Aさんは急いで派遣先企業と派遣元企業、それぞれの IT 部門へ連絡しました。しかし、すでに感染は広がっており、派遣先企業は広範囲にわたり暗号化されたファイルを再作成することになりました。結果、会社の業務を回復させるために、多大な時間と労力を費やすこととなり、ランサムウェア攻撃によって大きな損失を被りました。

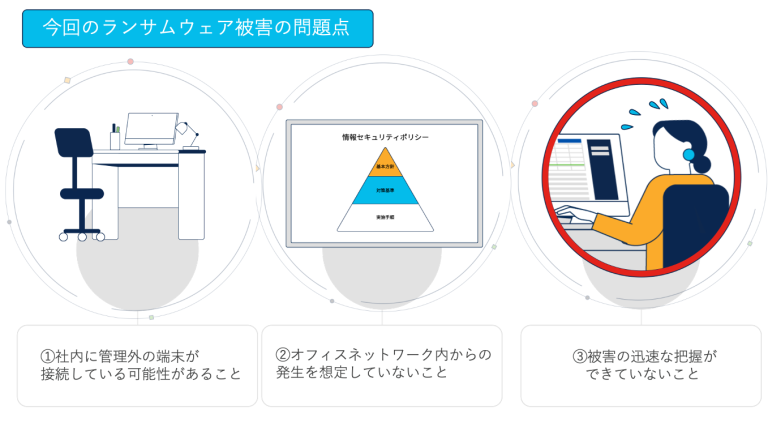

ランサムウェア被害例の問題点

本ランサムウェア被害の問題点を振り返ります。

1点目は、派遣先企業では社内への管理外端末の接続を想定していなかったことです。自社管理端末のみの接続を前提としているため、管理外端末へのガイドラインがありませんでした。今回のケースでは、管理端末と同等のエンドポイントセキュリティの有効化を必須としていれば、インシデントを防げた可能性があります。

2点目は、オフィスネットワーク内からのサイバー攻撃の発生を想定していなかったことです。エンドポイントで侵入を防げなかった場合でも、社内ネットワーク内部からの怪しい通信への対応ができていれば、広範囲な被害を防げた可能性があります。

最後の3点目は、被害の迅速な把握ができていないことです。

やわらかいインフラにおけるセキュリティ

ランサムウェアの被害を例に、ここまでは従来のインフラで発生する可能性のあるインシデントを紹介しました。では、「やわらかいインフラ」ならどうなっていたでしょうか?

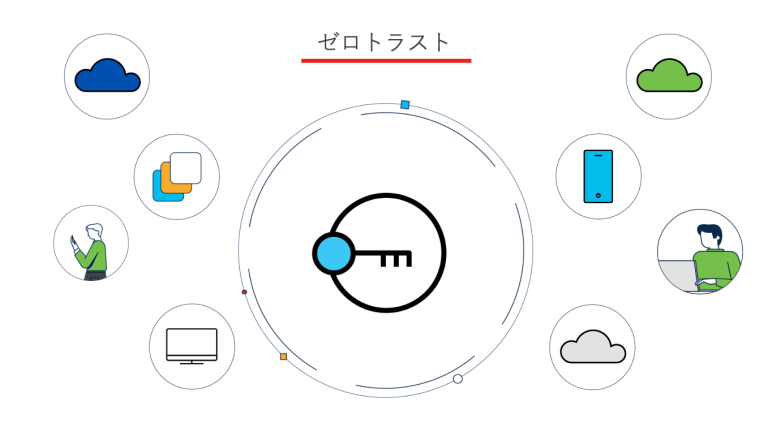

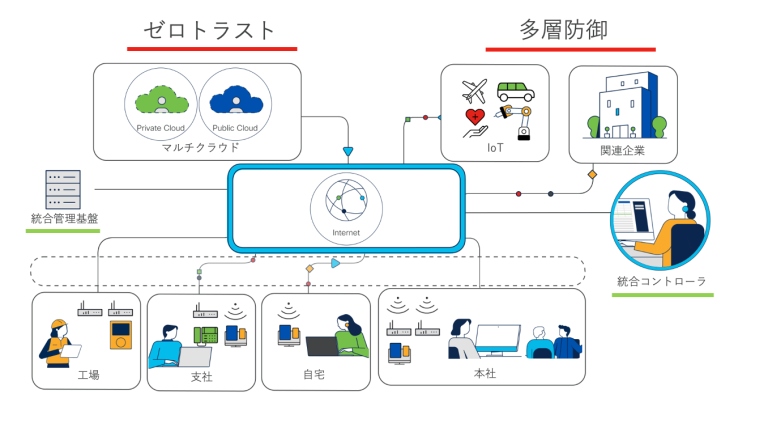

大事なキーワードは、『ゼロトラスト』です。ユーザー、デバイス、アプリケーションなどのリソースが存在する場所が広がり、境界があいまいとなった現代のインフラでは、リソースがどこに存在しようとも無条件に信頼しない、ゼロトラストの考え方を前提とする必要があります。ユーザー視点や、エンドポイントデバイス視点、ネットワーク視点など、多層的な防御をすることが必要不可欠なのです。

そのためには、多様なリスクに対して様々なセキュリティ対策を迅速に行えるような運用体制が求められます。単一のダッシュボードで複数のセキュリティ製品の持つ情報を収集して一元化すること、それをトリガーとして各製品の設定が自動で変更されるような機能を持っていることが望ましいです。また、継続的な運用の中で想定されるユーザー、デバイス、アプリケーションなどの追加・削除の際、即座に適切なポリシーを適用できることも必要です。

以上のことから、

- ゼロトラストを前提として、多層的に防御すること。

- 複数のセキュリティ製品の持つ情報を収集して一元化し、多様な発生源からの攻撃を監視/対応すること。

- これらの情報をトリガーとして各製品が自動で設定変更/動作すること

といったことが「やわらかいインフラ」には考慮されているのです。

最後に

今回のブログでは、ランサムウェアの被害を例に、やわらかいインフラにおけるセキュリティの重要なポイントを述べました。本内容を10分程度の動画でも紹介しています。 Cisco製品の統合的な管理を行うことができる『SecureX』のデモ画面も含めて解説していますので、そちらもご覧ください。なお、ビデオのなかで紹介しているSecureX は現在は販売終了となっており、同様の機能が後継の Extended Detection and Response(XDR)で実施可能です。

次回はハイブリッドクラウドのユースケースの紹介を行います。

「やわらかいインフラ」の詳細はこちら

DX を支える柔軟な IT インフラ過去のブログ一覧はこちら

「やわらかいインフラ」ブログ