Cisco Talos は、HHS(米国保健福祉省)が先日公開したアドバイザリ![]() を確認しました。内容は、ランサムウェア Rhysida

を確認しました。内容は、ランサムウェア Rhysida![]() の活動について医療業界に警告するものです。

の活動について医療業界に警告するものです。

最近のブログで取り上げたように、ランサムウェアを仕掛け脅迫を行うグループが急増しています。これにはおそらく、さまざまなランサムウェアグループに関連するビルダーとソースコードの大量流出が関係しています。別のランサムウェア犯罪組織が作成した公開済みのビルダーとソースコードを利用することで、ランサムウェアグループは独自のランサムウェア亜種をすぐに開発できるようになっています。ブログで取り上げたのはその一例に過ぎません。Rhysida が最初に登場したのは 5 月で、そのリークサイトには有名な侵害事例がいくつか掲載されていました。

ランサムウェア Rhysida の詳細

多くのランサムウェアと同様に、Rhysida はさまざまな方法で送り込まれます。具体的には、フィッシング攻撃が仕掛けられることもあれば、Cobalt Strike![]() のようなコマンド & コントロール(C2)フレームワークを使用してセカンダリペイロードとしてドロップされることもあります。これらのフレームワークは、従来のコモディティマルウェアの一部として配布されることが一般的なため、感染チェーンは多岐にわたります。

のようなコマンド & コントロール(C2)フレームワークを使用してセカンダリペイロードとしてドロップされることもあります。これらのフレームワークは、従来のコモディティマルウェアの一部として配布されることが一般的なため、感染チェーンは多岐にわたります。

この身代金要求メッセージに示されているように、多くの場合、ランサムウェアグループはサイバーセキュリティ組織のふりをしてその企業が侵害されたと主張し、問題の解決に協力すると申し出ます。この種のアプローチは珍しいことではありません。ランサムウェアグループはこれまでも、侵害された組織に「セキュリティレポート」を提供し、「問題の解決」を支援するといったことを行ってきました。

身代金要求メッセージのサンプル

通常、ランサムウェアグループは二重恐喝を行っているようです。リークサイトに掲載されている被害組織の中には、流出したデータの一部が公開されているところもあります。

暗号化アルゴリズム

Rhysida の暗号化アルゴリズムは比較的単純で、ChaCha20 暗号化アルゴリズムを使用しています。このアルゴリズムは、単体の暗号化アルゴリズムとして、あるいは、独自の暗号化手法の一部として、以前も他のグループが使用していました。Rhysida は、「A:」から「Z:」のドライブにあるディレクトリとその中のファイルを列挙し、ファイルが「除外リスト」に含まれていないことを確認してから「処理」、つまり暗号化します。暗号化されたファイルの名前は「<filename>.rhysida」に変更されます。

ファイルを「処理」する Rhysida のアルゴリズム

Rhysida のサンプルに保持されているファイル除外リストには、オペレーティングシステムを機能させるためのシステムディレクトリの大半が記載されています。

除外フォルダ

以下の拡張子は除外されます。

.bat .bin .cab .cmd .com .cur .diagcab .diagcfg, .diagpkg .drv .dll .exe .hlp .hta .ico .lnk .msi .ocx .ps1 .psm1 .scr .sys .ini Thumbs.db .url .iso .cab

ランサムウェアはファイルを暗号化した後、PDF や背景の壁紙として身代金要求メッセージを作成し、開いて表示します。通常、PDF の名前は「CriticalBreachDetected.pdf」です。スケルトン PDF や上記の身代金要求メッセージなど、ランサムウェアのバイナリに埋め込まれているコンテンツを使用して PDF が生成されます。身代金要求メッセージは、背景の壁紙としてメッセージを生成するためにも使用されます。通常、この壁紙画像は「C:/Users/Public/bg.jpg」に保存されます。

この新しいランサムウェア亜種には目立った特徴や機能がなく、ランサムウェアを取り巻く状況が変わり続け、多くの攻撃者が新しく参戦する中で、組織が直面している課題を示しています。Talos は今週、他にも新しいランサムウェアグループについてのブログを公開しています。

カバレッジ

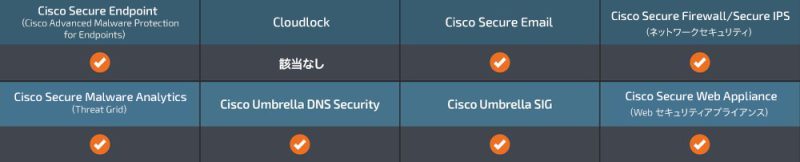

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザーに警告します。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

Cisco Talos は、この脅威から保護するために 62220 ~ 62229、300653 ~ 300657 の Snort SID を公開しています。

侵入の痕跡

D5C2F87033A5BAEEB1B5B681F2C4A156FF1C05CCD1BFDAF6EAE019FC4D5320EE

1A9C27E5BE8C58DA1C02FC4245A07831D5D431CDD1A91CD35D2DD0AD62DA71CD

258DDD78655AC0587F64D7146E52549115B67465302C0CBD15A0CBA746F05595

0BB0E1FCFF8CCF54C6F9ECFD4BBB6757F6A25CB0E7A173D12CF0F402A3AE706F

F6F74E05E24DD2E4E60E5FB50F73FC720EE826A43F2F0056E5B88724FA06FBAB

250E81EEB4DF4649CCB13E271AE3F80D44995B2F8FFCA7A2C5E1C738546C2AB1

A864282FEA5A536510AE86C77CE46F7827687783628E4F2CEB5BF2C41B8CD3C6

6903B00A15EFF9B494947896F222BD5B093A63AA1F340815823645FD57BD61DE

3BC0340007F3A9831CB35766F2EB42DE81D13AEB99B3A8C07DEE0BB8B000CB96

2A3942D213548573AF8CB07C13547C0D52D1C3D72365276D6623B3951BD6D1B2

本稿は 2023 年 08 月 08 日に Talos Group

のブログに投稿された「What Cisco Talos knows about the Rhysida ransomware

」の抄訳です。