- Cisco Talos は、ベトナム発祥と思われる正体不明の攻撃グループを発見しました。遅くとも 2023 年 6 月 4 日にはランサムウェア攻撃を開始しています。

- 現在進行中のこの攻撃では、Yashma ランサムウェアの亜種が使用されています。WannaCry の特徴を模倣した攻撃であり、複数の地域が標的になっているようです。

- 攻撃者は、通常とは異なる手法を使用して身代金要求メッセージを配信しています。バイナリに身代金要求メッセージの内容を埋め込むのではなく、埋め込みバッチファイルを実行することで、攻撃者が管理する GitHub リポジトリから身代金要求メッセージをダウンロードする仕組みになっています。

攻撃者の分析

今回の攻撃者は、英語圏、ブルガリア、中国、ベトナムを標的にしている可能性が高いと Talos は考えています。攻撃者の GitHub アカウント「nguyenvietphat」に、これらの国の言語で書かれた身代金要求メッセージが保存されていることがその根拠です。英語版が存在することから、攻撃者は幅広い地域を標的にしていると思われます。

Talos の見解では、この攻撃グループはベトナム発祥である可能性があります。というのも、GitHub のアカウント名と身代金要求メッセージに記載されている電子メールの連絡先が、ベトナムに実在する企業の名前を騙ったものだからです。また身代金要求メッセージでは午後 7 時から 11 時(UTC+7)の間に連絡するよう被害者に要求していますが、ベトナムのタイムゾーンも UTC+7 です。ベトナム語の身代金要求メッセージと他の言語のメッセージには若干の違いがあることも発見しました。ベトナム語の身代金要求メッセージは「Sorry, your file is encrypted!」で始まるのに対し、他の言語のメッセージは「Oops, your files are encrypted!」で始まります。「sorry」という言葉を入れることで、攻撃者はベトナムの被害者に対して強い感受性を示しているのかもしれず、攻撃者自身がベトナム人であることを示唆している可能性があると考えられます。

さらに Talos は、今回の攻撃が 2023 年 6 月 4 日頃に始まったと考えています。その理由は、攻撃者がこの日に GitHub に参加し、「Ransomware」という公開リポジトリを作成していて、同じ日にランサムウェアのバイナリがコンパイルされているからです。このリポジトリには、身代金要求メッセージのテキストファイル(英語、ブルガリア語、ベトナム語、簡体字中国語、繁体字中国語の 5 か国語で作成)が格納されています。

身代金要求メッセージが格納されている GitHub リポジトリ

身代金要求メッセージ

身代金要求メッセージを分析したところ、攻撃者はウォレットアドレス「bc1qtd4qv0wmgtu2rdr0wr8tka2jg44cgmz04z5mc7」にビットコインで身代金を支払うよう要求しており、被害者が 3 日以内に支払わない場合は身代金の額を 2 倍に引き上げるとしています。被害者との連絡手段として、攻撃者は電子アドレス「nguyenvietphat[.]n[at]gmail[.]com」を使用しています。分析した時点では、ウォレットにビットコインは確認されず、身代金要求メッセージにも金額が明記されていなかったことから、このランサムウェア攻撃はまだ初期段階であった可能性があります。

身代金要求メッセージの内容は、有名な WannaCry の身代金要求メッセージに似ています。おそらく攻撃者の正体を突き止めにくくし、インシデント対応者を混乱させることが狙いだと思われます。

WannaCry ランサムウェアの身代金要求メッセージ

Yashma 亜種の身代金要求メッセージの例

Yashma ランサムウェアの亜種に感染したマシンでは、ファイルが暗号化された後、以下のような壁紙画像が設定されます。攻撃者は、この画像を www[.]FXXZ[.]com からダウンロードし、Yashma 亜種のバイナリに埋め込んだと思われます。Yashma 亜種によって被害者のマシンに設定されたこの壁紙も、WannaCry ランサムウェアを模倣したものです。

Yashma 亜種の壁紙(左)と WannaCry の壁紙(右)

カスタマイズ版の Yashma ランサムウェア亜種

攻撃者が展開したのは Yashma ランサムウェアの亜種で、2023 年 6 月 4 日にコンパイルされています。Yashma は .Net で記述された 32 ビットの実行ファイルです。Chaos ランサムウェア V5 を改名した亜種であり、2022 年 5 月に登場しました。今回発見された亜種では Yashma の機能はほとんど変更されていませんが、いくつか目立った改造が見られます。なお、Yashma の機能は、Blackberry 社![]() のセキュリティ研究者によって以前に説明されています。

のセキュリティ研究者によって以前に説明されています。

通常のランサムウェアの場合、身代金要求メッセージの内容が文字列としてバイナリに保存されています。ところが今回の Yashma 亜種は、埋め込みバッチファイルを実行します。このバッチファイルに、攻撃者が管理する GitHub リポジトリから身代金要求メッセージをダウンロードするコマンドが記述されています。エンドポイント検出ソリューションとウイルス対策ソフトウェアは通常、バイナリに埋め込まれている身代金要求メッセージの文字列を検出しますが、この改造によって検出を回避することができます。

バッチファイルの内容

Yashma ランサムウェアの以前のバージョンでは、レジストリの Run キーに登録し、ランサムウェアの実行ファイルのパスを指す Windows ショートカットファイルをスタートアップフォルダにドロップすることで、被害者のマシンで永続性を確立していました。今回調査した亜種も、レジストリの Run キーに登録して永続性を確立しています。さらに、「.url」というブックマークファイルをスタートアップフォルダに作成するように変更が加えられていました。このブックマークファイルはドロップされた実行ファイルのパス「%AppData%\Roaming\svchost.exe」を指しています。

ブックマークファイルを作成する関数

攻撃者が今回の亜種に残した注目すべき機能の 1 つが、Yashma の復元防止機能です。ランサムウェアは、ファイルを暗号化した後、暗号化されていない元のファイルの内容を消去し、「?」の 1 文字を書き込んでからファイルを削除します。この手法によって、インシデント対応者やフォレンジックアナリストが、被害者のハードドライブから削除されたファイルを復元することがいっそう難しくなっています。

ランサムウェアの復元防止機能を示すコードスニペット

カバレッジ

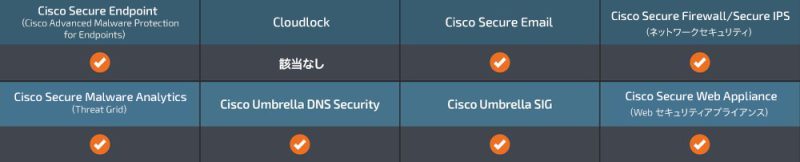

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威を検出する Snort SID は、62131 ~ 62143 と 300633 ~ 300638 です。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威を検出する Snort SID は、62131 ~ 62143 と 300633 ~ 300638 です。

ClamAV で、次の脅威を検出できます。

Win.Ransomware.Hydracrypt-9878672-0

Cisco Secure Endpoint ユーザーは、Orbital Advanced Search![]() を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する osquery の具体例については、こちら

を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する osquery の具体例については、こちら![]() をクリックしてください。

をクリックしてください。

IOC

この脅威に関連する IOC は、こちら![]() をご覧ください。

をご覧ください。

本稿は 2023 年 08 月 07 日に Talos Group

のブログに投稿された「New threat actor targets Bulgaria, China, Vietnam and other countries with customized Yashma ransomware

」の抄訳です。