- 2022 年の半ばに「Greatness」という PhaaS(Phishing-as-a-Service)が最初に報告されましたが、その後、複数回のフィッシング攻撃で使用されていることがわかりました。Greatness には、最も高度な PhaaS に見られる複数の機能(多要素認証(MFA)のバイパス、IP フィルタリング、Telegram ボットの統合など)が組み込まれています。

- 今のところ、Greatness の攻撃では Microsoft 365 に見せかけたフィッシングページだけが使用されています。アフィリエイトには、被害者がだまされやすいフィッシングページとログインページを作成するための添付ファイルとリンクビルダーが提供されます。フィッシングページには被害者の電子メールアドレスが自動的に入力され、標的の企業のロゴや背景画像が表示されますが、これはその企業の実際の Microsoft 365 のログインページから抽出されたものです。つまり Greatness は、ビジネスユーザーを狙ったフィッシング攻撃に特化しているということになります。

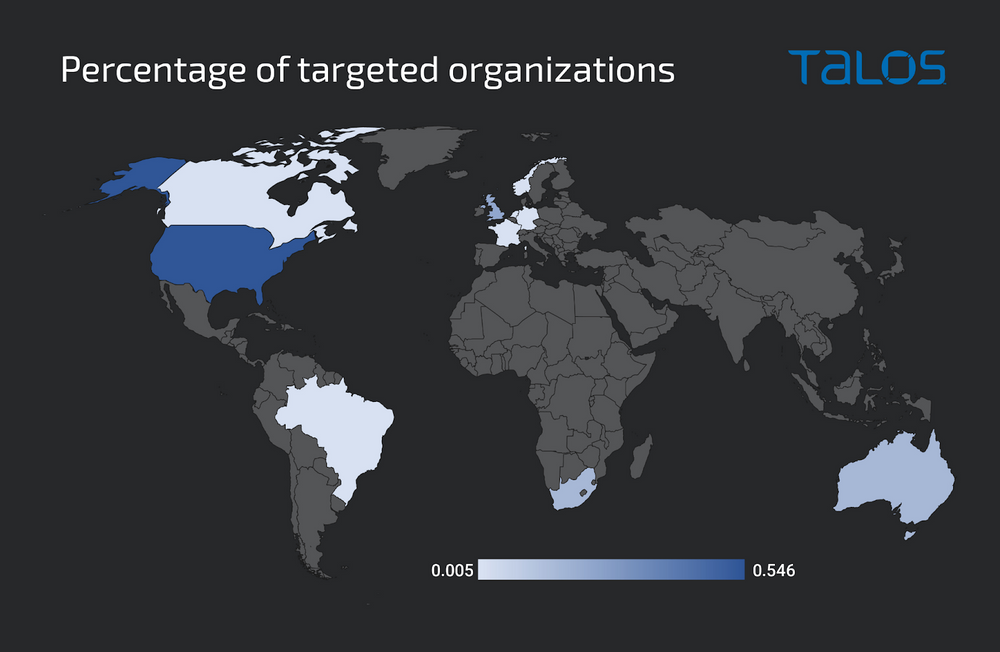

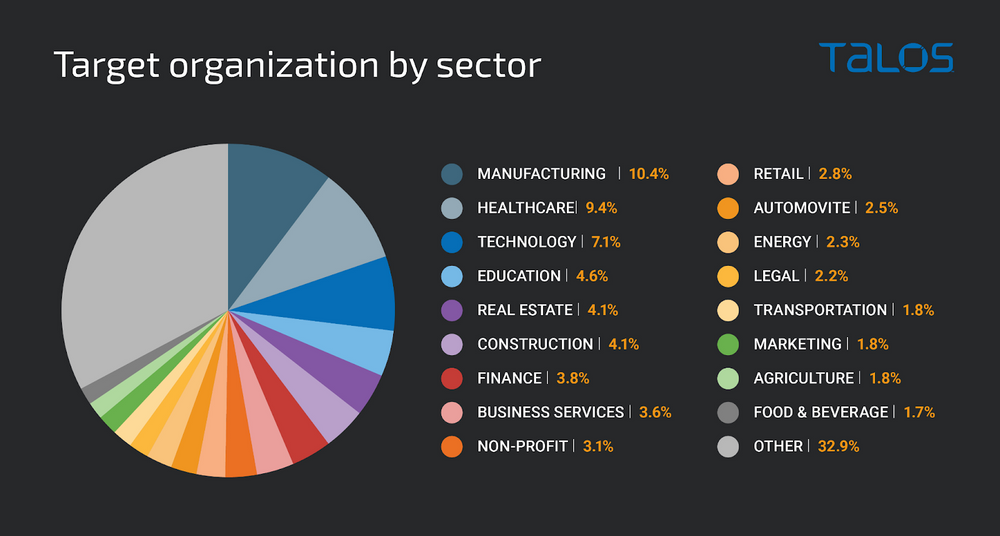

- 現在進行中の攻撃と過去の攻撃で標的になったドメインを分析したところ、被害を受けたのはほぼ米国、英国、オーストラリア、南アフリカ、カナダの企業で、最も多かった業種は製造業、医療、テクノロジーでした。国や業種における被害者の分布は、攻撃ごとに若干異なります。

- アフィリエイトが Greatness を利用するには、API キーとともに提供されるフィッシングキットを展開して設定する必要があります。攻撃者のスキルが高くなくても、このキットを使用すれば Greatness が提供する高度なフィッシング機能を簡単に利用できるようになっています。フィッシングキットと API は Microsoft 365 の認証システムに対するプロキシとして機能し、中間者攻撃によって被害者のログイン認証情報や Cookie を窃取します。

活動と被害状況

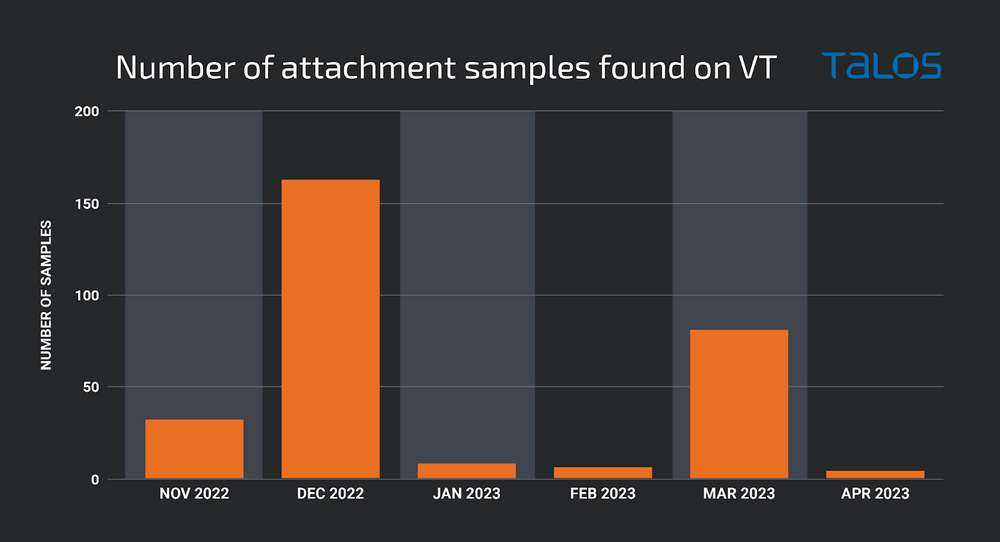

Greatness は 2022 年半ばに活動を開始したらしく、VirusTotal ![]() で確認できる添付ファイルのサンプル数によると、2022 年 12 月と 2023 年 3 月に活動が急増していました。

で確認できる添付ファイルのサンプル数によると、2022 年 12 月と 2023 年 3 月に活動が急増していました。

VirusTotal で確認された添付ファイルのサンプル数

各攻撃の地域的な分布は若干異なりますが、全体的には標的の 50% 以上が米国で最も多く、次いで英国、オーストラリア、南アフリカ、カナダの順になっています。

標的となった企業の地域的な分布

Greatness は Microsoft 365 ユーザーを攻撃することを意図して設計されており、企業ユーザーがだまされやすい、巧妙なフィッシングページを作成できます。Cisco Talos が入手したデータによると、Greatness のアフィリエイトはほぼ企業だけを標的にしています。複数の攻撃で標的となった企業を分析したところ、製造業が最も多く、次いで医療、テクノロジー、不動産の順になっています。

標的となった企業(業種別)

攻撃のフロー

Greatness の攻撃は、被害者が悪意のあるメールを受け取るところから始まります。このメールには通常 HTML ファイルが添付されており、共有文書に見せかけて HTML ページを開くよう誘導します。

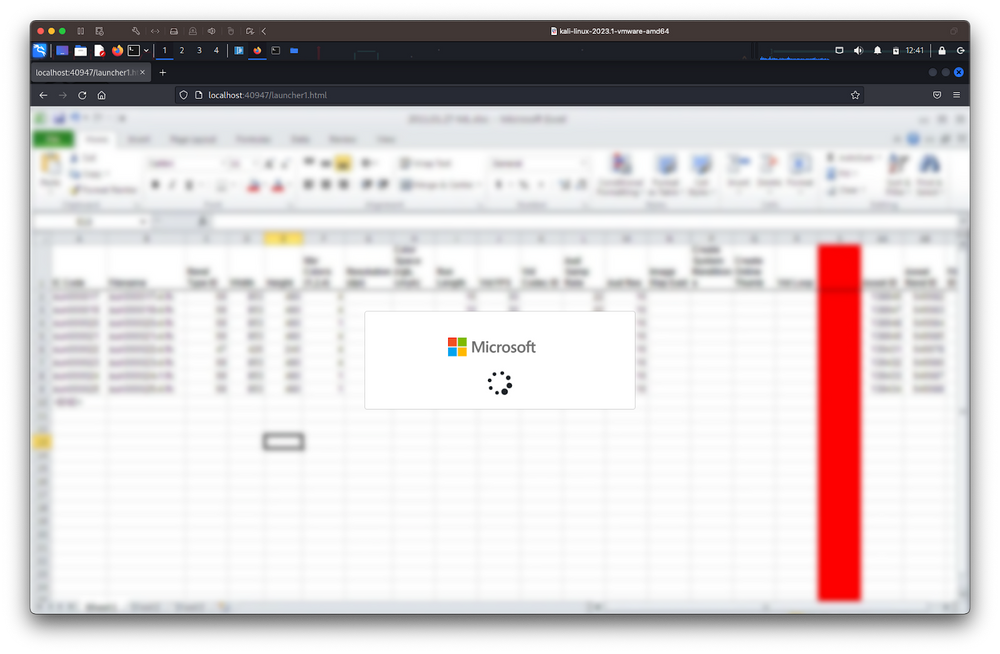

被害者が添付の HTML ファイルを開くと、難読化された JavaScript の短いコードを Web ブラウザが実行し、攻撃者のサーバーへの接続を確立します。そこからフィッシングページの HTML コードが取得され、同じブラウザウィンドウでユーザーに表示されるという仕組みです。このコードには、ドキュメントを読み込んでいるように見せかけるための、円が回転している不鮮明な画像が含まれています。

添付ファイルに含まれている偽の不鮮明な画像

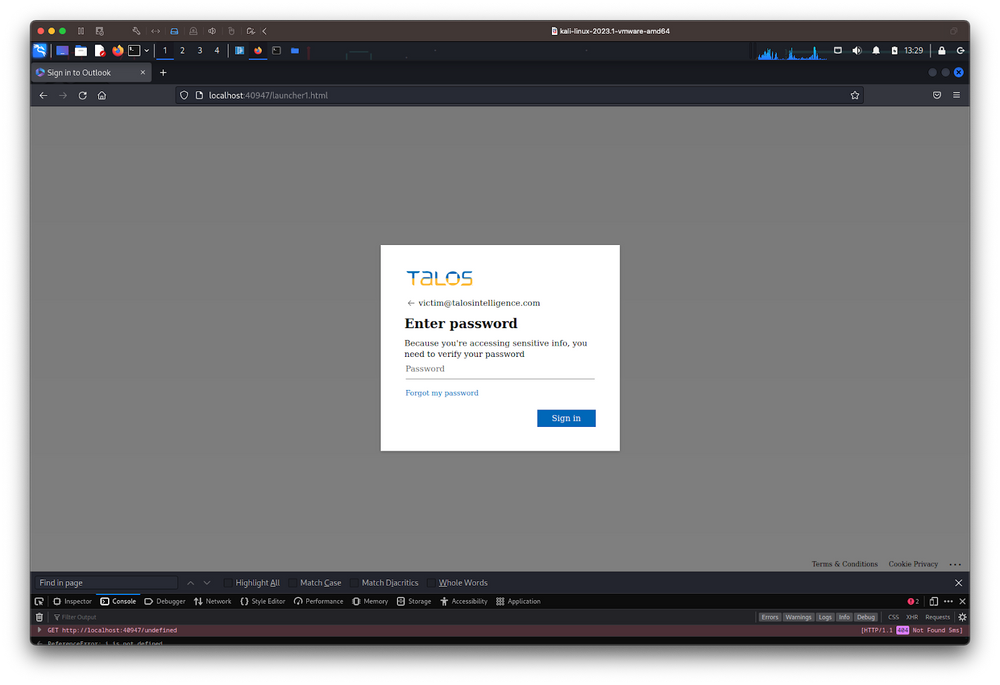

被害者はこのページから Microsoft 365 のログインページへリダイレクトされますが、そこには通常、自分の電子メールアドレスが入力されていて、会社が使用しているカスタム背景画像とロゴが表示されています。以下は、ログインページがどのように見えるかを示したものです。プライバシーの観点から、実際にフィッシング被害に遭ったユーザーのメールアドレスと背景画像、会社のロゴを Talos のフェイクデータに手動で入れ替えています。

被害者にパスワードの入力を求める画面の例

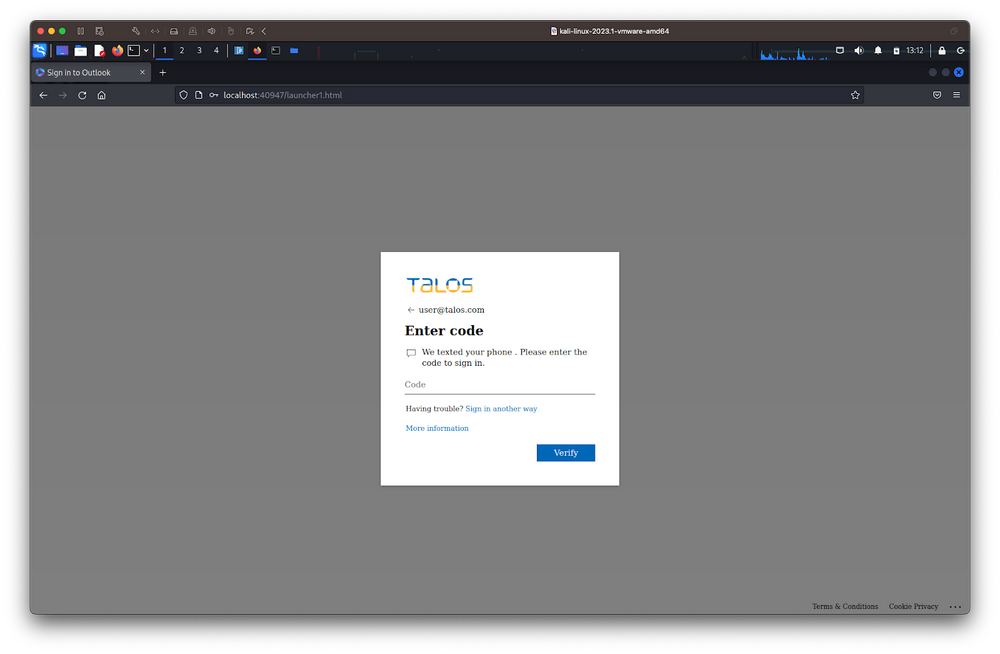

ここで被害者がパスワードを入力して送信すると、PhaaS が Microsoft 365 に接続し、被害者になりすましてログインを試みます。MFA が使用されている場合は、本物の Microsoft 365 ページから要求された MFA の方法(SMS コード、音声コード、プッシュ通知など)を使用して認証するよう、被害者に要求します。

被害者に MFA コードの入力を求めるページの例

MFA 情報を受け取ったサービスは、バックグラウンドで被害者になりすましたままログインプロセスを完了し、認証されたセッションの Cookie 情報を収集します。収集された情報は Telegram チャネルで、あるいは Web パネルから直接、サービスアフィリエイトに配布されます。

フィッシングサービス

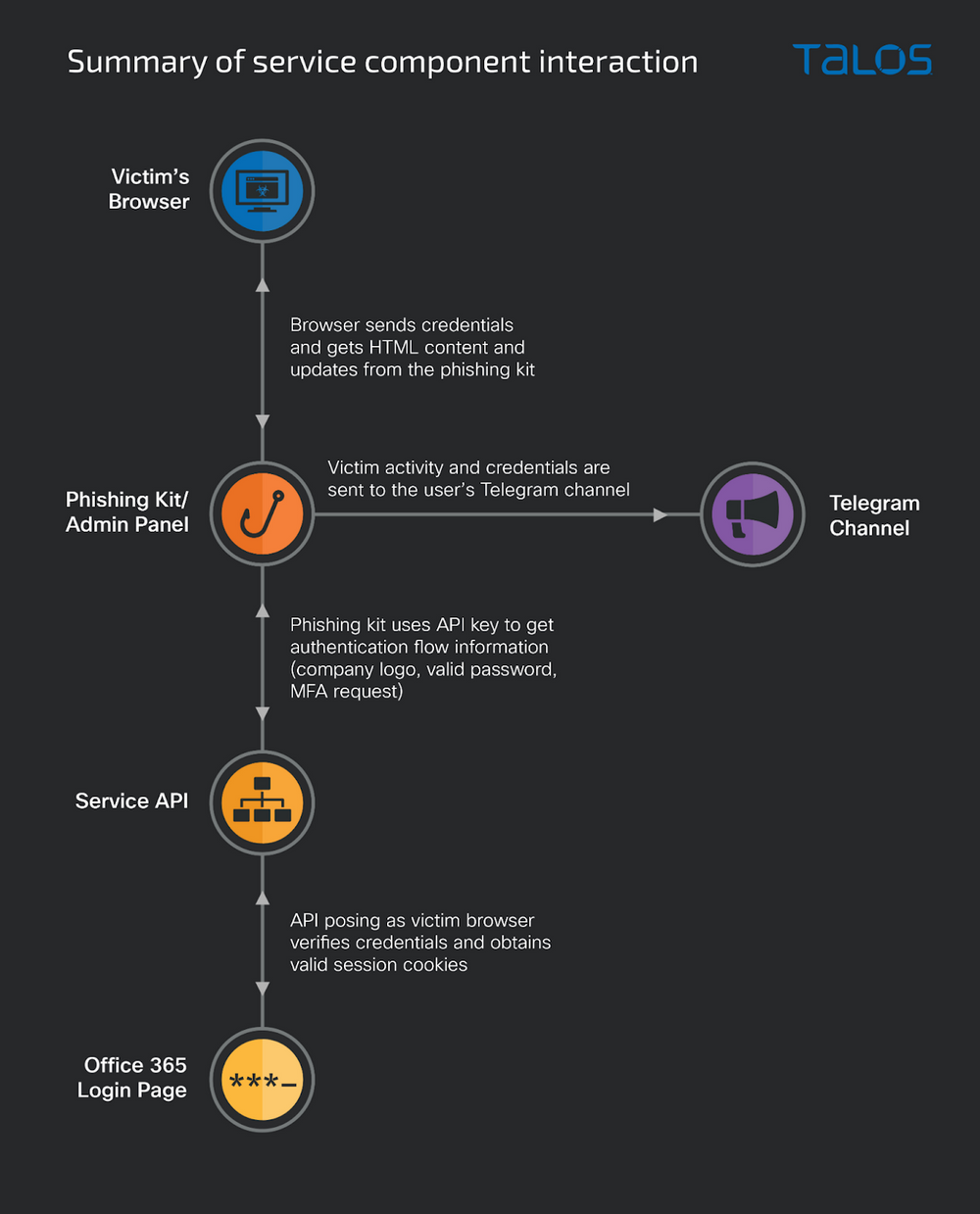

フィッシングサービスは 3 つのコンポーネント(フィッシングキット、サービス API、Telegram ボットまたは電子メールドレス)から構成されており、フィッシングキットには管理パネルが含まれています。

PhaaS の通信フローを示した図

フィッシングキットはアフィリエイトに提供されるサービスコンポーネントで、アフィリエイトが管理するサーバーに展開されます。フィッシングサービスのうち、被害者が接続するのはこれだけです。このキットには、攻撃の各ステップで使用される HTML/JavaScript コードが含まれています。フィッシングキットは PhaaS API サービスとバックグラウンドで通信し、被害者から受け取ったログイン情報を転送したり、攻撃の各ステップで被害者にどのページを表示するかという情報を受け取ったりします。被害者がログイン情報をキットに送信すると、情報がローカルに保存され、管理パネルからアフィリエイトがアクセスできるようになります。あらかじめ設定しておけば、アフィリエイトの Telegram チャネルに送信することも可能です。

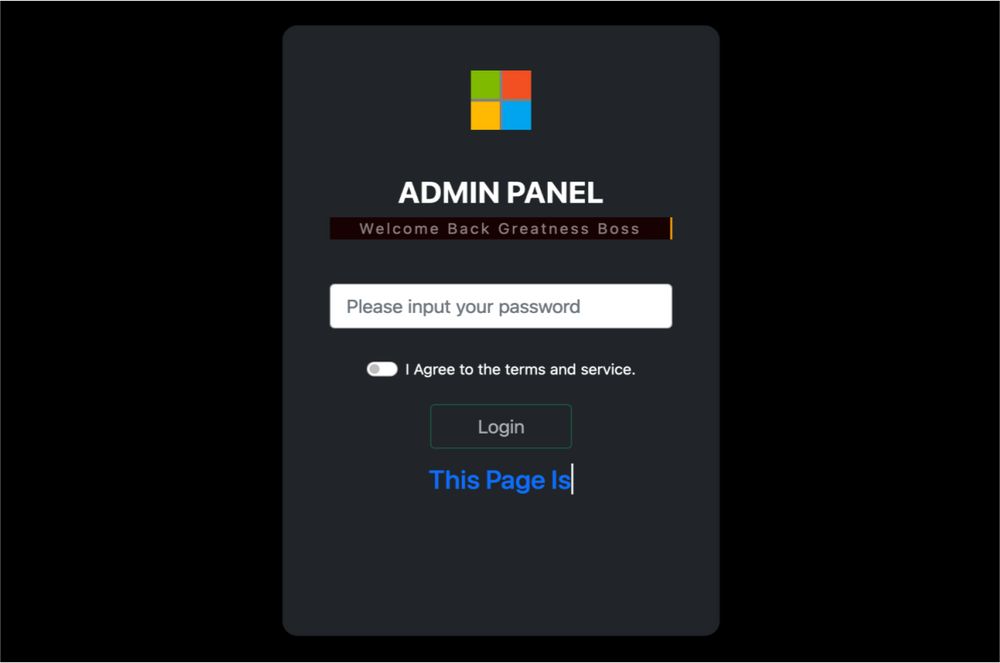

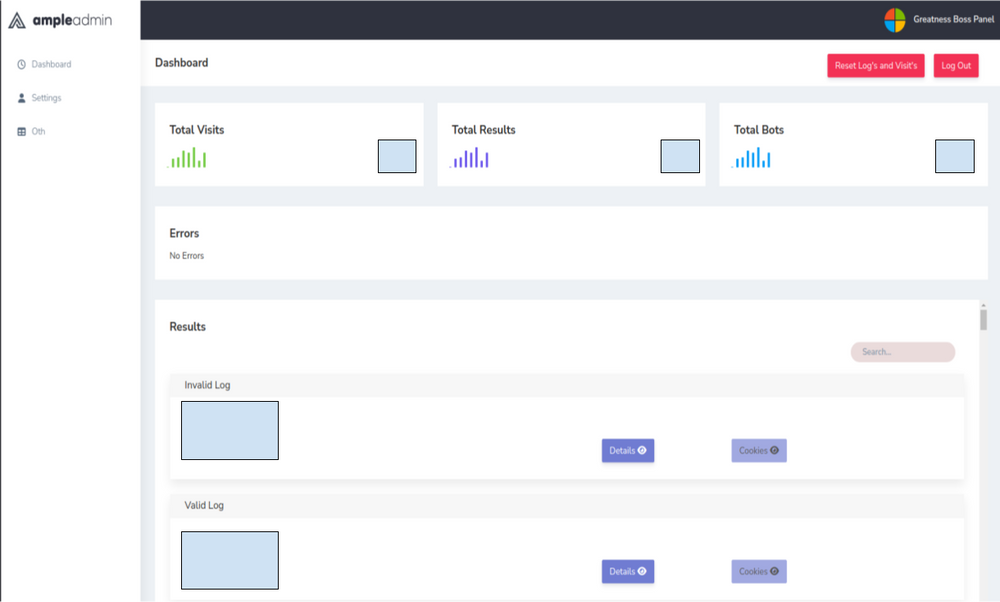

フィッシングキットには管理パネルが含まれており、このパネルを使用してアフィリエイトがサービスの API キーと Telegram ボットを設定し、窃取したログイン情報を追跡できるようになっています。次の図は、管理パネルのログインページとダッシュボードの例を示しています。

フィッシングキットの管理パネルのログインページ

フィッシングキットの管理パネルのダッシュボード

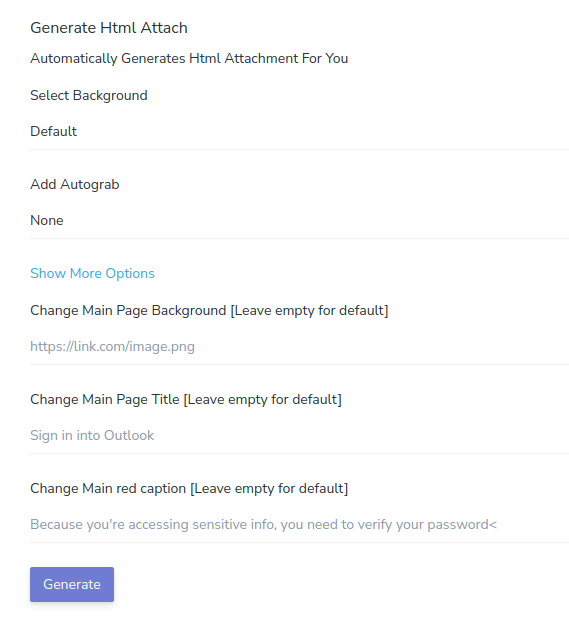

管理パネルでは、被害者に送信するメールで使用する、悪意のある添付ファイルやリンクを作成することもできます。次の図は、添付ファイルの生成で使用するフォームを示しています。

フィッシングキットに含まれている悪意のある添付ファイルビルダー

PhaaS は、ごく普通の方法で使用できるようになっています。被害者に配布されるペイロードはリンクか、より多くのケースでは HTML 添付ファイルです。攻撃者は上記のビルダーフォームを使用して、次のオプションでペイロードを作成できます。

- 自動取り込み(Autograb):この機能を使用すると、Microsoft 365 のログインページに被害者の電子メールアドレスがあらかじめ入力され、攻撃が成功しやすくなります。

- 背景画像(Background):添付ファイルに含める偽の背景画像としてオンラインドキュメント(Microsoft Word、Excel または PowerPoint の不鮮明な画像)を選択できます。

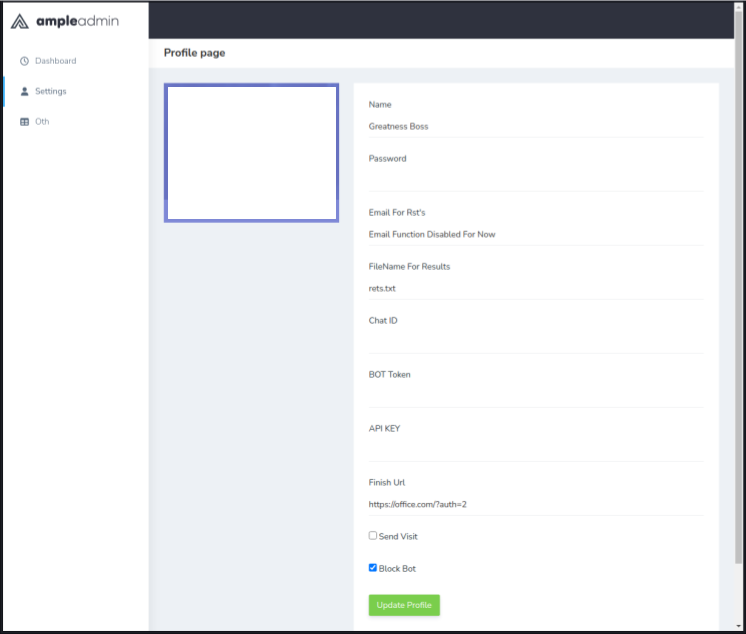

API はサービスの中枢として機能します。アフィリエイトは Greatness を使用するための有効な API キーを持っている必要があります。このキーがないとフィッシングページが読み込まれず、API キーが無効であることを示すメッセージが表示されます。次の画像は、管理パネルで使用できる設定のオプションを示しています。ここで API キーを挿入できます。

管理パネルの設定ページ

サービスの API には、アフィリエイトのキーを検証するロジックや、フィッシングページを閲覧させたくない IP アドレスをブロックするロジック、そして最も重要な機能として、被害者になりすましてバックグラウンドで本物の Microsoft 365 ログインページと通信するロジックが含まれています。

フィッシングキットと API は連携して動作し、中間者攻撃を仕掛けて被害者に情報を要求します。次に、API がその情報を正規のログインページにリアルタイムで送信します。これにより、PhaaS のアフィリエイトはユーザー名とパスワード、さらに被害者が MFA を使用している場合には認証セッションの Cookie を盗むことに成功します。認証セッションは通常、一定の時間が経過するとタイムアウトしますが、これが攻撃で Telegram ボットが使用される理由の 1 つかもしれません。Telegram ボットは有効な Cookie を攻撃者にできるだけ早く通知し、攻撃者が興味を持った標的にすぐに到達できるようにします。

カバレッジ

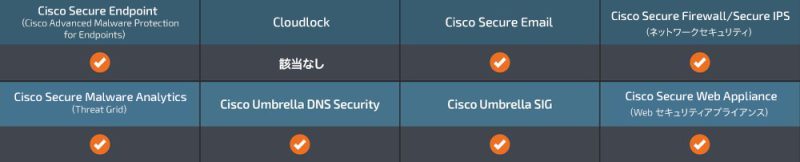

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

この脅威を検出する Snort SID は、61708 です。

侵入の痕跡(IOC)

この調査の IOC は、こちら![]() の GitHub リポジトリでも提供しています。

の GitHub リポジトリでも提供しています。

本稿は 2023 年 05 月 10 日に Talos Group

のブログに投稿された「New phishing-as-a-service tool “Greatness” already seen in the wild

」の抄訳です。