- 2023 年 3 月 7 日、Emotet が数か月ぶりにスパム攻撃を再開しました。

- サンドボックス分析やエンドポイント保護を回避するために、当初は不要なバイトを大量に埋め込んだ Microsoft Word 文書を利用していましたが、3 月 16 日には悪意のある OneNote 文書の配布に切り替えました。

- 活動再開以来、Emotet は複数の異なる感染チェーンを利用しています。このことから、新しいシステムへの感染に成功すると Emotet が考える手法に変えようとしていることがうかがえます。

- 被害者に最初に送りつけられた電子メールは、過去数年間の Emotet の攻撃で確認されたものと一致しています。

当初の攻撃

スパム攻撃を再開した当初、Emotet は検出を回避するために、不要なバイトを大量に埋め込んだ Microsoft Word 文書を利用していました。不要なバイトを文書に大量に埋め込む手口を利用すると、サンドボックスやアンチウイルス スキャンエンジンなどの自動分析プラットフォームが検出できるファイルサイズの上限を超えるまで文書サイズが大きくなることがあります。

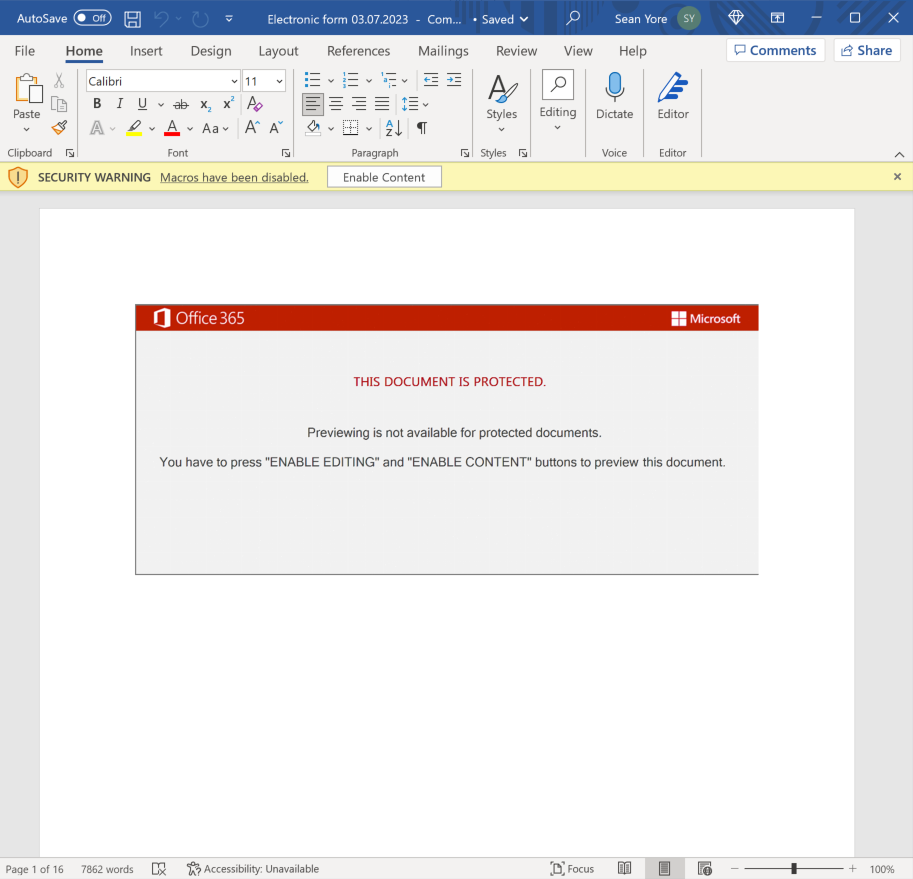

最初に送りつけられた電子メールは、ここ数年 Emotet がよく攻撃に使用していたものと一致しており、たいていのメールには Microsoft Word 文書が入った ZIP アーカイブが添付されていました。そのような電子メールの例を以下に示します。

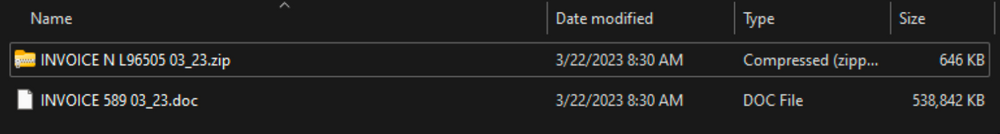

ZIP アーカイブのサイズは小さいことが多く、646KB 程度のものもありますが、完全に解凍された Microsoft Word 文書のサイズは約 500MB です。

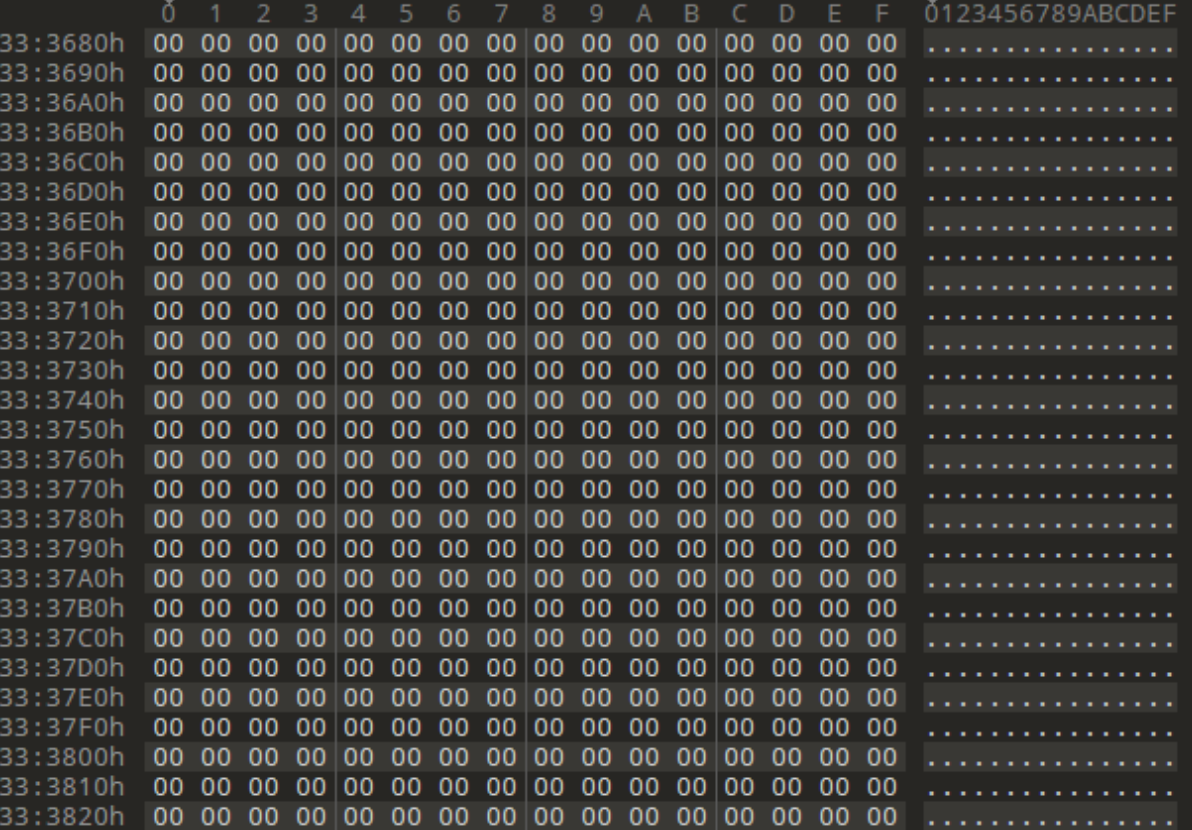

この文書には 0x00 バイトが大量に含まれていました。これは一般に「パディング」と呼ばれる![]() 手法です。

手法です。

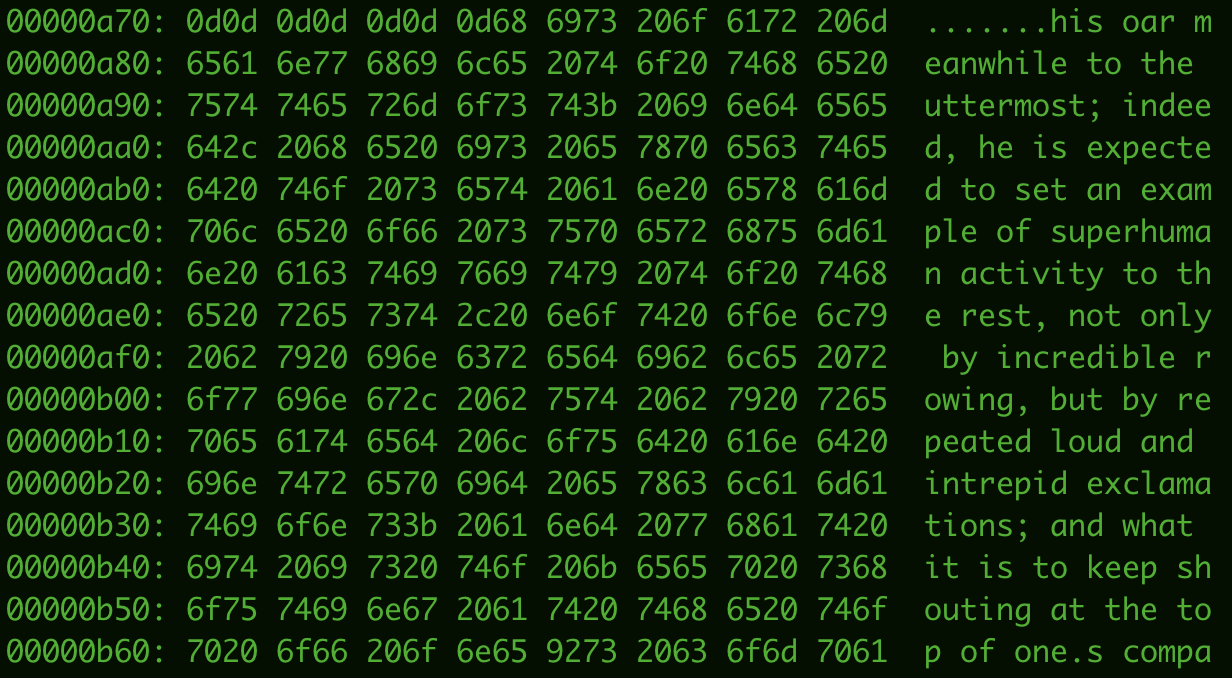

中には古典小説『白鯨』の抜粋が使われた文書もあり、これも検出を回避するために文書サイズを大きくするもう 1 つの手口です。

下に示したように、Office 文書には Emotet がこれまで使用したものと同じテンプレートが使われていました。

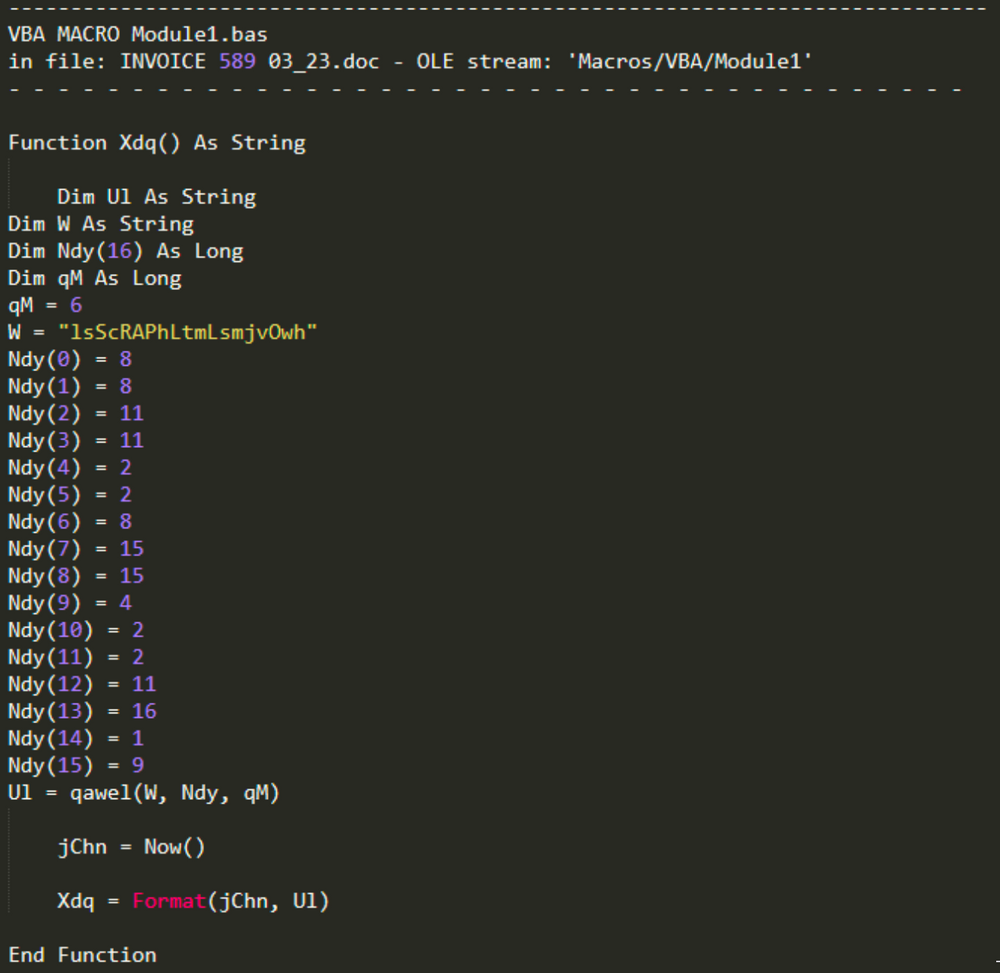

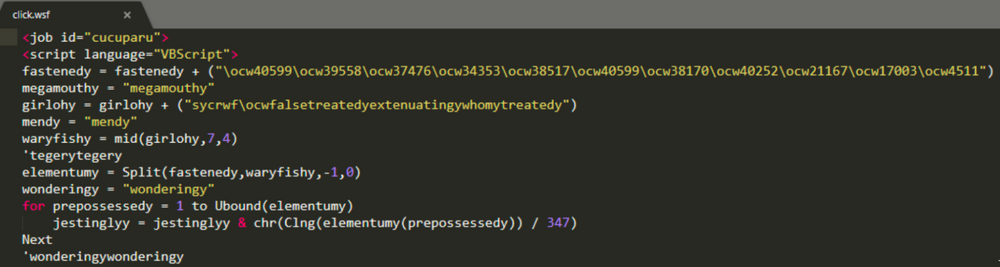

この攻撃で使われた Word 文書には悪意のある VBA マクロが含まれていました。マクロが実行されるとマルウェアダウンローダーとして機能し、攻撃者が管理する配布サーバーから Emotet ペイロードを取得してシステムに感染させ、そのシステムを Emotet ボットネットに組み入れます。

Emotet が OneNote の使用に転換

Microsoft 社は最近、マクロを利用したマルウェア感染からエンドポイントを保護するための新しいセキュリティの仕組みを導入しました![]() が、その結果、さまざまな攻撃者が Office ドキュメントを使用したスパム攻撃から手を引くようになりました。多くの場合、マルウェア配布攻撃では、マクロを埋め込んだ文書の代わりに OneNote 文書が配布されるようになっています。これは、感染の減少や成功率の低下が原因と思われます。Emotet も同様で、スパム攻撃を再開して間もない 2023 年 3 月 16 日から、OneNote ファイルも配布するようになりました。

が、その結果、さまざまな攻撃者が Office ドキュメントを使用したスパム攻撃から手を引くようになりました。多くの場合、マルウェア配布攻撃では、マクロを埋め込んだ文書の代わりに OneNote 文書が配布されるようになっています。これは、感染の減少や成功率の低下が原因と思われます。Emotet も同様で、スパム攻撃を再開して間もない 2023 年 3 月 16 日から、OneNote ファイルも配布するようになりました。

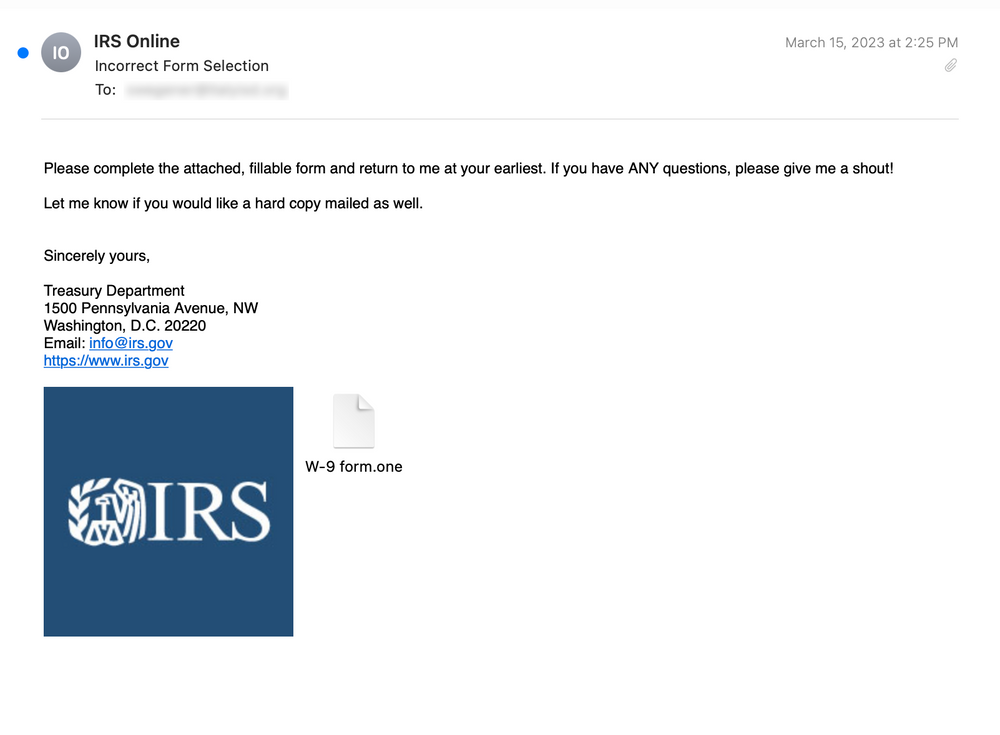

ある事例では、送信者が米国内国歳入庁(IRS)を名乗り、添付されていたフォームへの記入を受信者に求めています。

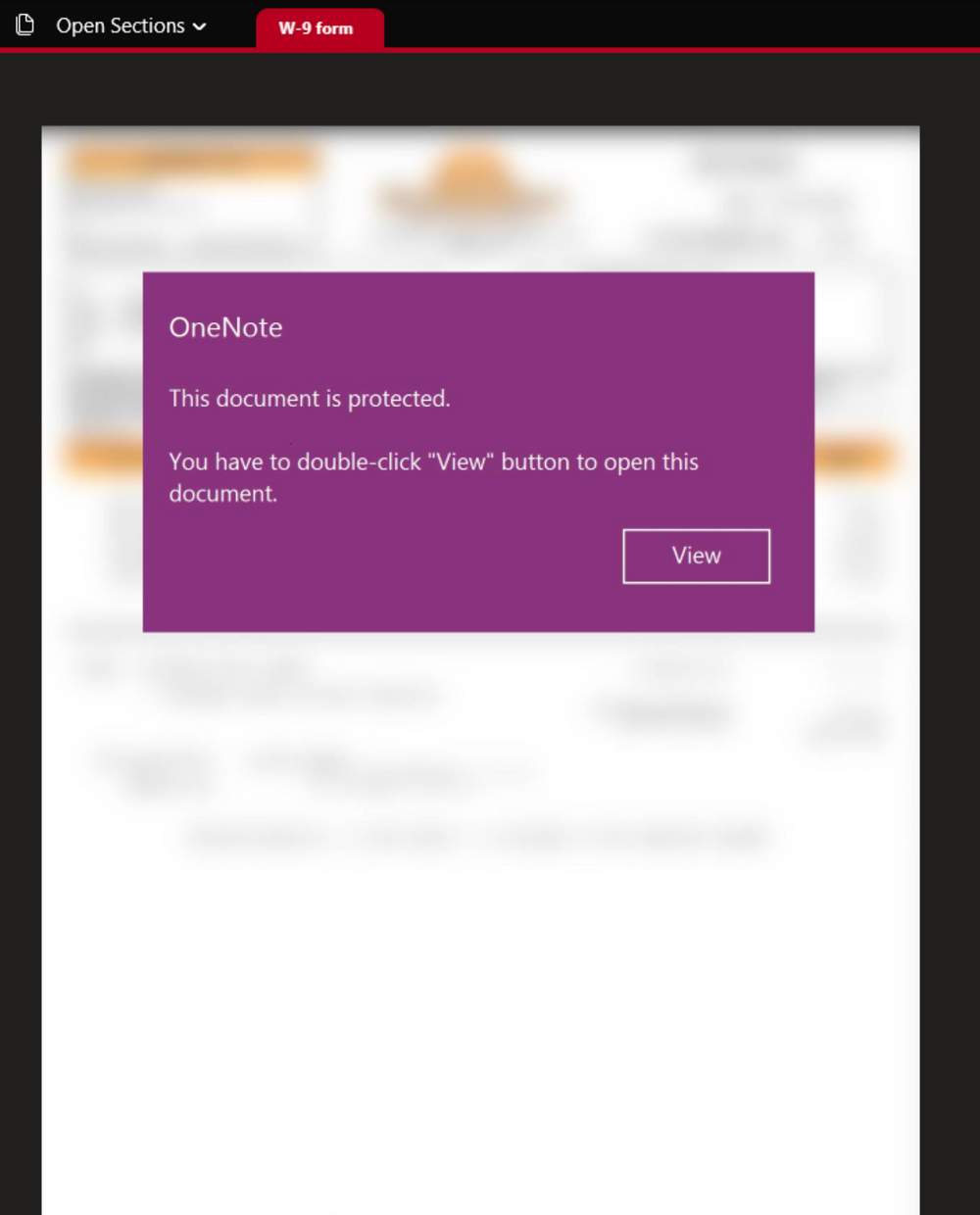

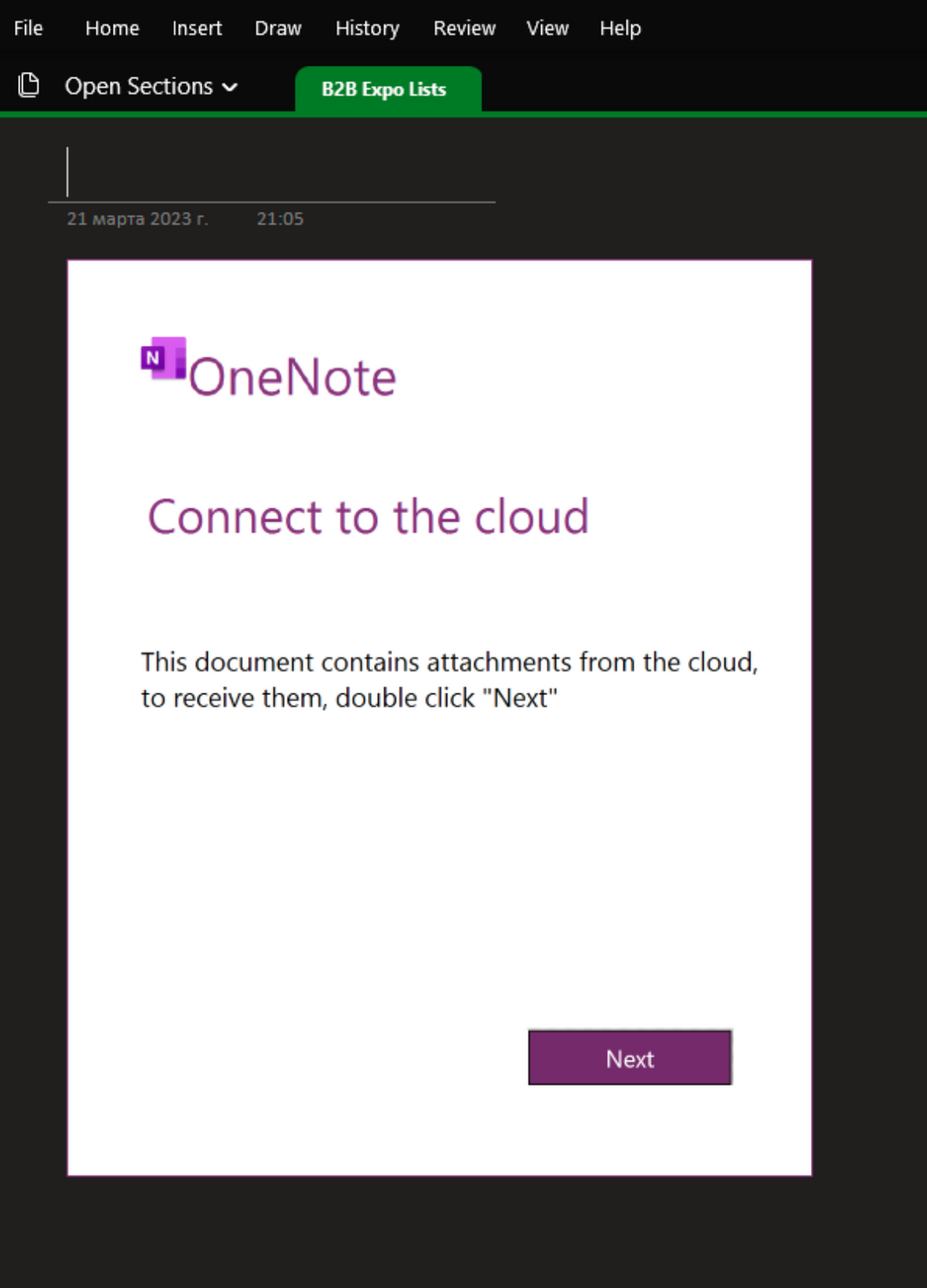

添付された OneNote 文書では、過去数年間に他の Office 文書形式で確認されたものと同様のテンプレート(文書内をクリックしてファイルを表示するようユーザーに促す内容)が使用されていました。

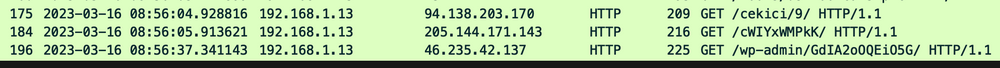

[View] ボタンをクリックすると、その後ろにリンクで埋め込まれている、不正な VBScript コードを含む WSF スクリプトが実行されます。

この VBScript ダウンローダーは、攻撃者が管理するサーバーから Emotet マルウェアのペイロードを取得し、システムに感染させます。

[Next] ボタンにカーソルを合わせてみると、ボタンをクリックしたら「Object1.js」というオブジェクトが実行されることがわかります。これは、おとり画像の後ろに、クリック可能な以下のオブジェクトが埋め込まれているからです。

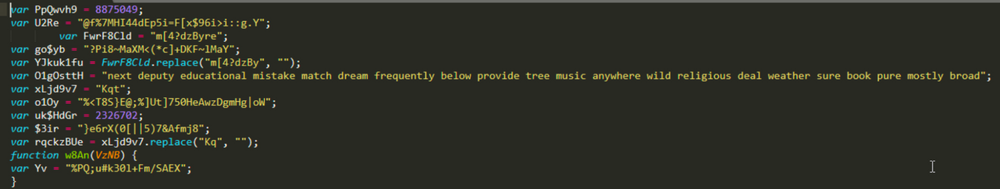

このオブジェクトは高度に難読化された JavaScript ダウンローダーであり、Emotet ペイロードを取得してシステム上で実行します。難読化されたダウンローダーのスニペットを以下に示します。

被害者を首尾よく感染させられる可能性を最大限に高めるために、Emotet は比較的短期間にその感染チェーンを何度も変更しています。

IOC(侵入の痕跡)

現在行われている Emotet 攻撃に関連する侵入の痕跡(IOC)はこちら![]() でご確認いただけます。

でご確認いただけます。

カバレッジ

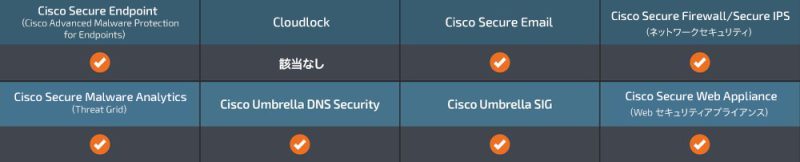

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザーに警告します。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、すべての Cisco Secure 製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Cisco Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

この脅威に対して、Talos は以下のルールを作成しました。

Snort SID:

51967-51971, 43890-43892, 44559, 44560, 47327, 47616, 47617, 48402, 49888, 49889, 52029, 53108, 53353-53360, 53770, 53771, 54804, 54805, 54900, 54901, 54924, 54925, 55253, 55254, 55591, 55592, 55781, 55782, 55787, 55788, 55869, 55870, 55873, 55874, 55929-55931, 56003, 56046, 56047, 56170, 56171, 56528, 56529, 56535, 56536, 56620, 56621, 56656, 56657, 56713, 56714, 56906, 56907, 56924, 56925, 56969, 56970, 56983, 56984, 57901, 58943

ClamAV ルール:

Onenote.Dropper.Emotet-9993911-1

Onenote.Dropper.CodPhish-Emotet-9993220-1

Onenote.Trojan.Agent-9987935-0

本稿は 2023 年 03 月 22 日に Talos Group

のブログに投稿された「Emotet resumes spam operations, switches to OneNote

」の抄訳です。