10 月下旬、OpenSSL バージョン 3.0.0 ~ 3.0.6 のバッファオーバーフローの脆弱性 2 件(CVE-2022-3602 および CVE-2022-3786![]() )が新たに発表されました。細工された電子メールアドレスを記載した X.509 証明書を送信することでこれらの脆弱性がエクスプロイトされる可能性があり、その結果、バッファオーバーフローが発生して、クラッシュやリモートコード実行(RCE)を招く恐れがあります。X.509 は、公開鍵証明書の標準フォーマットです。TLS などのプロトコルやデジタル署名で一般的に使用されます。重要なのは、これらの脆弱性はクライアントとサーバーの両方に影響を与える可能性があり、潜在的なアタックサーフェス(攻撃対象領域)を広げることです。ほとんどの脆弱性は、通常はどちらか一方にしか影響を及ぼしません。

)が新たに発表されました。細工された電子メールアドレスを記載した X.509 証明書を送信することでこれらの脆弱性がエクスプロイトされる可能性があり、その結果、バッファオーバーフローが発生して、クラッシュやリモートコード実行(RCE)を招く恐れがあります。X.509 は、公開鍵証明書の標準フォーマットです。TLS などのプロトコルやデジタル署名で一般的に使用されます。重要なのは、これらの脆弱性はクライアントとサーバーの両方に影響を与える可能性があり、潜在的なアタックサーフェス(攻撃対象領域)を広げることです。ほとんどの脆弱性は、通常はどちらか一方にしか影響を及ぼしません。

OpenSSL が広く使用されていて、いくつかの主要な Linux ディストリビューションに影響を受けるバージョンが含まれていることから、これらの脆弱性は非常に大きな影響を与える可能性があります。ただし、影響を受けるバージョンがリリースされたのは 2021 年 9 月で比較的最近のことなので、現在この脆弱性の影響を受けていない 1.1.1 や 1.0.2 などの古いバージョンほどは普及していない可能性があります。

今回の脆弱性がシスコ製品に与える影響の詳細については、こちら![]() のシスコ セキュリティ アドバイザリをご参照ください。

のシスコ セキュリティ アドバイザリをご参照ください。

Cisco Talos は、脆弱性の新しい詳細が発表されるごとに、実際にエクスプロイトが試行されていないか注意深く監視しています。影響を受けるシステムを使用している場合は、バージョン 3.0.7 にアップグレードしてできるだけ早く影響を軽減することを強くお勧めします。

脆弱性の詳細

細工された電子メールアドレスを「id-on-SmtpUTF8Mailbox」フィールド(OID 1.3.6.1.5.5.7.8.9)に記載した X.509 証明書を送信すると、バッファーオーバーフローが発生する可能性があります。その結果、脆弱なクライアントまたはサーバーでクラッシュ(サービス妨害 – DoS)が引き起こされたり、リモートコードが実行されたりする恐れがあります。脆弱性がエクスプロイトされる可能性があるのは、悪意のあるクライアントが接続した後にサーバーが認証情報を要求した場合や、クライアントが悪意のあるサーバーに接続した場合であり、それによってクライアントが脆弱になります。

CVE-2022-3602 は、クラッシュやリモートコード実行の原因となる 4 バイトのバッファオーバーフロー(single unsigned int オーバーライト![]() )に対して割り当てられています。一方、CVE-2022-3786 は、クラッシュを引き起こす可能性のある X.509 証明書の電子メールアドレスフィールドの任意バイト数のオーバーフロー

)に対して割り当てられています。一方、CVE-2022-3786 は、クラッシュを引き起こす可能性のある X.509 証明書の電子メールアドレスフィールドの任意バイト数のオーバーフロー![]() について言及しています。

について言及しています。

カバレッジと軽減策

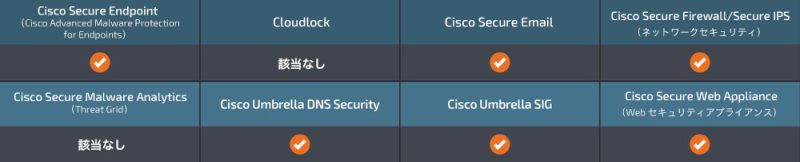

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org ![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

今回の脆弱性がシスコ製品に与える影響の詳細については、こちら![]() のシスコ セキュリティ アドバイザリをご参照ください。

のシスコ セキュリティ アドバイザリをご参照ください。

Cisco Talos は、CVE-2022-3602 のエクスプロイトから保護するための Snort ルール(60790、300306 ~ 300307)をリリースしています。

今回の脅威に関連するマルウェアアーティファクトを検出するために、以下の ClamAV シグネチャがリリースされました。

- Multios.Exploit.CVE_2022_3602-9976476-0

本稿は 2022 年 11 月 01 日に Talos Group

のブログに投稿された「Threat Advisory: High Severity OpenSSL Vulnerabilities

」の抄訳です。