Cisco Talos はこのたび新しいカバレッジをリリースしました。最近公開![]() された Microsoft Exchange Server 2013、2016、2019 に影響を与える 2 件の脆弱性(「ProxyNotShell」と総称)のエクスプロイトを検出して防止するためのものです。このうち 1 件は、エクスプロイトされると標的のサーバー上でリモートコードを実行される危険性があります。件数は少ないながら、実際にこれらの脆弱性がエクスプロイトされたという報告がなされています。CVE-2022-41040

された Microsoft Exchange Server 2013、2016、2019 に影響を与える 2 件の脆弱性(「ProxyNotShell」と総称)のエクスプロイトを検出して防止するためのものです。このうち 1 件は、エクスプロイトされると標的のサーバー上でリモートコードを実行される危険性があります。件数は少ないながら、実際にこれらの脆弱性がエクスプロイトされたという報告がなされています。CVE-2022-41040![]() はサーバーサイド リクエスト フォージェリ(SSRF)の脆弱性です。一方 CVE-2022-41082

はサーバーサイド リクエスト フォージェリ(SSRF)の脆弱性です。一方 CVE-2022-41082 ![]() は、攻撃者が PowerShell にアクセスできる場合にリモートコード実行が可能になります。

は、攻撃者が PowerShell にアクセスできる場合にリモートコード実行が可能になります。

修正やパッチは未提供ですが、Microsoft 社は 2022 年 9 月 29 日にオンプレミスの Microsoft Exchange ユーザー向けの緩和策を提供![]() しました。Exchange Online を使用している組織も、ハイブリッドサーバーを実行している場合は影響を受ける可能性があります。Cisco Talos は、これらの脆弱性に対するエクスプロイトの試みに関する最近のレポートを注意深くモニタリングしています。セキュリティパッチが公開されるまでは軽減策を講じるよう強くお勧めします。Exchange の脆弱性をエクスプロイトすればネットワーク環境への初期アクセスを獲得できるため、攻撃者の間でますます関心が高まっています。多くの場合、フィッシング攻撃やスパム攻撃の有効性を高めるために、この脆弱性が悪用されています。攻撃者の Hafnium は、2021 年に Exchange Server のいくつかのゼロデイ脆弱性をエクスプロイトしてランサムウェアを配布しました。Cisco Talos インシデント対応チームは、Exchange Server の脆弱性のエクスプロイトは、昨年最も多く確認された 4 種類の攻撃のうちの 1 つだと報告しています。

しました。Exchange Online を使用している組織も、ハイブリッドサーバーを実行している場合は影響を受ける可能性があります。Cisco Talos は、これらの脆弱性に対するエクスプロイトの試みに関する最近のレポートを注意深くモニタリングしています。セキュリティパッチが公開されるまでは軽減策を講じるよう強くお勧めします。Exchange の脆弱性をエクスプロイトすればネットワーク環境への初期アクセスを獲得できるため、攻撃者の間でますます関心が高まっています。多くの場合、フィッシング攻撃やスパム攻撃の有効性を高めるために、この脆弱性が悪用されています。攻撃者の Hafnium は、2021 年に Exchange Server のいくつかのゼロデイ脆弱性をエクスプロイトしてランサムウェアを配布しました。Cisco Talos インシデント対応チームは、Exchange Server の脆弱性のエクスプロイトは、昨年最も多く確認された 4 種類の攻撃のうちの 1 つだと報告しています。

脆弱性の詳細と現在行われているエクスプロイト

これらの脆弱性![]() をエクスプロイトしようとする試みは、以前発見された ProxyShell エクスプロイトの試みと似ています。

をエクスプロイトしようとする試みは、以前発見された ProxyShell エクスプロイトの試みと似ています。

autodiscover/autodiscover.json?@evil.com/<Exchange-backend-endpoint>&Email=autodiscover/autodiscover.json%3f@evil.com

脆弱性のエクスプロイトが実際に成功すると、予備的な情報が収集されるほか、侵害を受けたサーバーに継続的にアクセスできるよう WebShell の永続化が行われます。公開されているレポート![]() によると、侵害されたシステムで展開されている WebShell は、Antsword(よく使用されている中国語ベースのオープンソース WebShell)、SharPyShell

によると、侵害されたシステムで展開されている WebShell は、Antsword(よく使用されている中国語ベースのオープンソース WebShell)、SharPyShell![]() (ASP.NET ベースの WebShell)、China Chopper などです。検出されるアーティファクトは次のとおりです。

(ASP.NET ベースの WebShell)、China Chopper などです。検出されるアーティファクトは次のとおりです。

- C:\inetpub\wwwroot\aspnet_client\Xml.ashx

- C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\errorEE.aspx

- C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\pxh4HG1v.ashx

- C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\RedirSuiteServiceProxy.aspx

こうしたことは、インターネットに公開されている、パッチが未適用のシステムの脆弱性が悪用され始めたときに典型的に見られます。

最初の報告で確認されたところでは、感染したシステムに追加の悪意のあるアーティファクトとインプラントをダウンロードして展開するために certutil が使用されていました。ただし、脆弱性をエクスプロイトする攻撃者が増え、エクスプロイト後に独自の動きを展開するようになれば、それに伴って TTP も変化する可能性があります。

カバレッジ

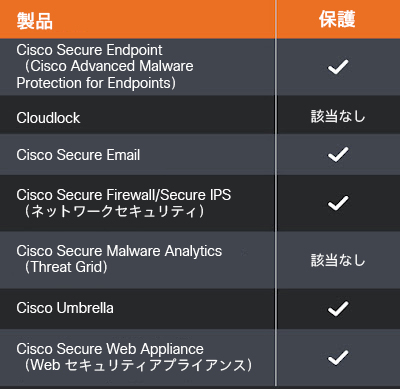

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトをテストします。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org ![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

Cisco Talos は、CVE-2022-41040 からの保護を目的として SID 60642 をリリースしています。

また、CVE-2022-41082 のエクスプロイト中に確認された悪意のあるアクティビティからの保護を目的として、SID 60637 ~ 60641 をリリースしています。

リリース済みの SID 27966 ~ 27968、28323、37245、42834 ~ 42838 は、CVE-2022-41082 のエクスプロイト中に観察された悪意のあるアクティビティに対してさらなる保護を提供します。

今回の脅威関連するマルウェアアーティファクトを検出するために、以下の ClamAV シグネチャがリリースされました。

- Backdoor.AntSword-9972727-1

- Backdoor.Awen-9972728-0

- Backdoor.AntSword-9972729-0

IOC(侵入の痕跡)

IP および URL

125[.]212[.]220[.]48

5[.]180[.]61[.]17

47[.]242[.]39[.]92

61[.]244[.]94[.]85

86[.]48[.]6[.]69

86[.]48[.]12[.]64

94[.]140[.]8[.]48

94[.]140[.]8[.]113

103[.]9[.]76[.]208

103[.]9[.]76[.]211

104[.]244[.]79[.]6

112[.]118[.]48[.]186

122[.]155[.]174[.]188

125[.]212[.]241[.]134

185[.]220[.]101[.]182

194[.]150[.]167[.]88

212[.]119[.]34[.]11

137[.]184[.]67[.]33

206[.]188[.]196[.]77

hxxp://206[.]188[.]196[.]77:8080/themes.aspx

本稿は 2022 年 09 月 30 日に Talos Group

のブログに投稿された「Threat Advisory: Microsoft warns of actively exploited vulnerabilities in Exchange Server

」の抄訳です。