- ビジネスメール詐欺(BEC)は多段攻撃です。最終的な目的が何であれ、まず標的を特定し、次に相手との信頼関係を築き、その後エクスプロイトを実行します。標的を騙すために、攻撃者が組織内の従業員になりすますこともあります。

- BEC 攻撃は、送信者の電子メールアドレスが承認されたものであることをチェックするポリシーを設けることで防げます。ただし、大規模な組織の場合、すべての従業員にこのアプローチを広く適用するのは困難です。

- 機械学習モデルを使用した電子メール分析に基づいて経営幹部のプロファイルを作成し、当該プロファイルに照らして電子メールをスキャンするという方法でも BEC を検出できます。とはいえ、データを収集し、機械学習アルゴリズムを構築してトレーニングするには時間がかかるため、攻撃者がエクスプロイトできる隙が生じます。

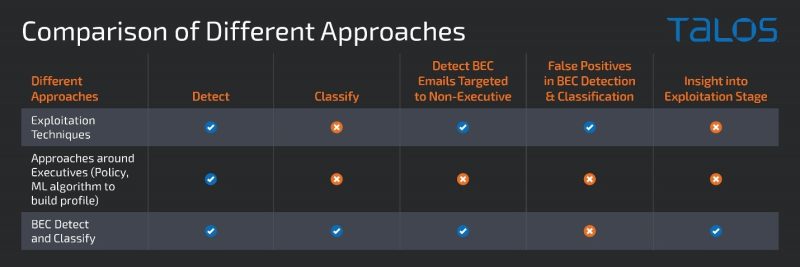

- 類似ドメインを利用する、「From」フィールドと「Reply-to」フィールドで異なる電子メールアドレスを使用する、といったエクスプロイトの手口を検出して BEC メッセージを検出することもできます。ただし、最終的な判定結果から攻撃者の目的を把握することは不可能です。

- インテントベースのアプローチでは、BEC を検出したうえで、詐欺のタイプで分類します。この方法なら、攻撃者がなりすましているのが組織の経営幹部なのかそれ以外の従業員なのかに関係なく、BEC メッセージを検出できます。詐欺のタイプで分類しておくと、攻撃者が組織のどの層を標的とし、どの従業員になりすましていたのかを特定しやすくなります。追加情報は、BEC を阻止するための予防機能の設計改善に役立ちます。

ビジネスメール詐欺(BEC)は、極めて大きな経済的損害が生じるオンライン犯罪です。2021 年のインターネット犯罪レポートによると、BEC による 2021 年の損失総額は約 24 億ドルでした。2013 年以来の BEC による損失額は 430 億ドルに上っています。同レポートでは BEC を、外国のサプライヤーと取引する企業(個人ではない)や、定期的に電信送金による支払いを行っている企業を標的とした詐欺と定義しています。攻撃者は、手の込んだ詐欺行為の数々を実行し、不正な資金移動を行います。

BEC 攻撃の被害が後を絶たない中、課題となっているのが検出とブロックの方法です。BEC の電子メールメッセージを識別するアプローチはいろいろあります。承認された電子メールアドレスから送信された電子メールのみを許可するポリシーを使用する、攻撃者が使用するエクスプロイトの手口を検出する、電子メールを分析してプロファイルを作成する、BEC を検出するプロファイルに照らして検証を行うなどです。ただ、いずれのアプローチにもさまざまな限界や欠点があります。そこで、Cisco Talos は、これらとは異なるアプローチを取っています。インテントベースのモデルを使用して BEC メッセージを識別しブロックするというものです。インテントベースのモデルについて掘り下げる前に、単純なものから機械学習(ML)アプローチまで、BEC をブロックするために一般的に使用されている各種のアプローチについて詳しく見ていきましょう。

ポリシーベースの検出

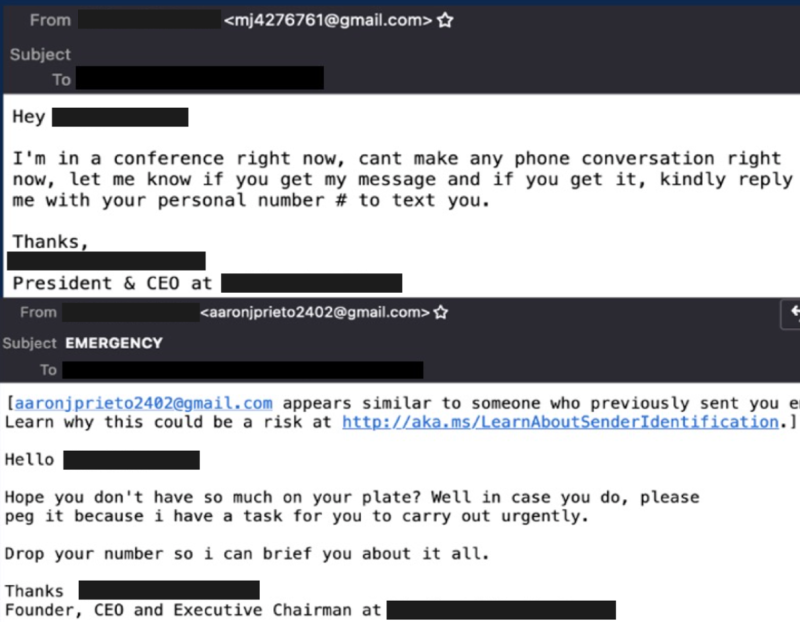

まず最初に取り上げるのは、ポリシーベースの検出です。BEC 攻撃をブロックする最も一般的で単純なアプローチの 1 つです。BEC メールの例を見てみましょう。

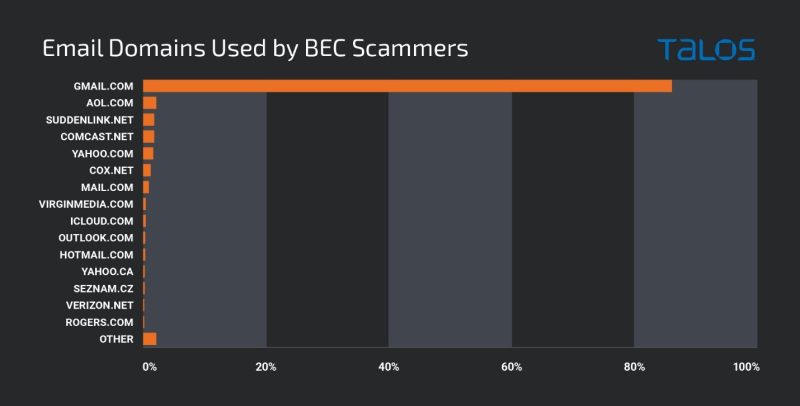

ここでは、攻撃者が組織の CEO になりすまそうとしています。ですが、このメールは Gmail アドレスから送信されており、企業ドメインではないことは一目瞭然です。攻撃者は通常、無料の電子メールアドレスを使用して BEC の電子メールを送信します。

ポリシーベースのアプローチの場合、経営幹部の名前と電子メールの送信元の電子メールアドレスをデータベースに保持しておきます。そして、受信するすべての電子メールに対し、「From」フィールドに経営幹部の名前を含み、テナントの外部から発信されたメッセージを識別するポリシールールを適用します。電子メールが経営幹部のデータベースに登録されている電子メールアドレスから送信されたものではない場合、BEC のアラートが発せられます。

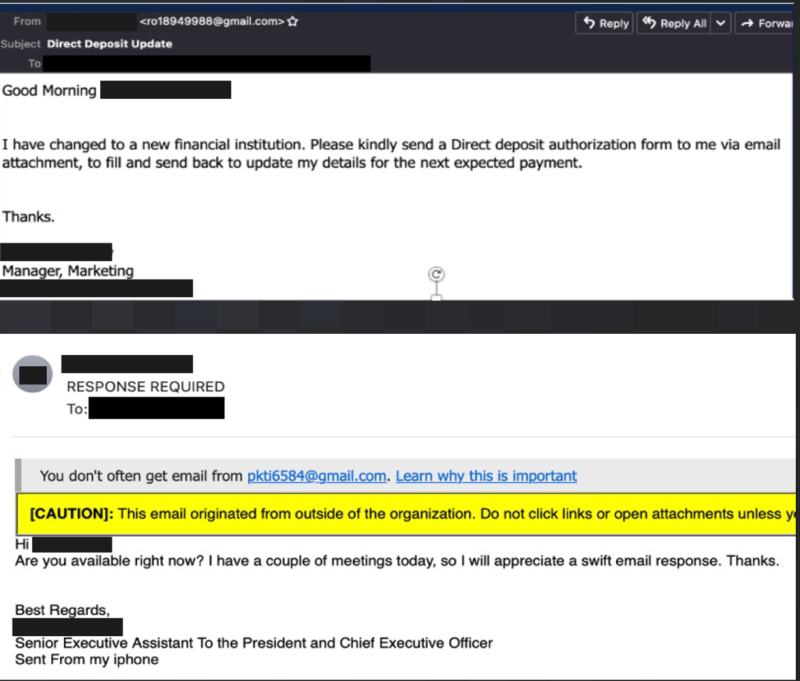

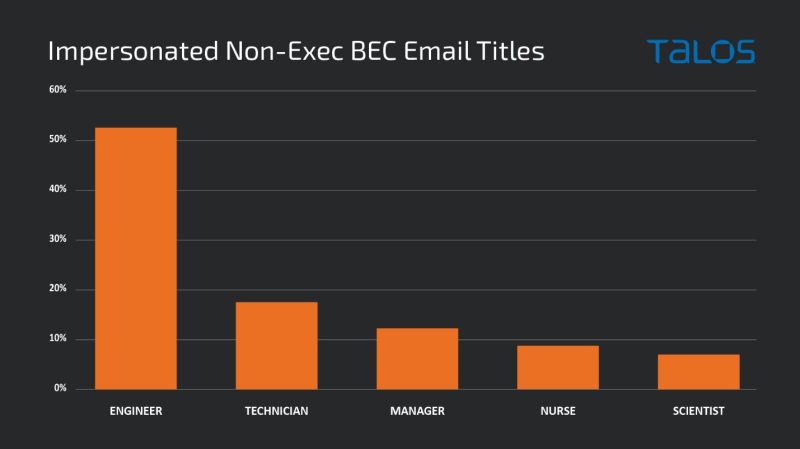

ただ、すべての BEC 攻撃が CFO や CEO をはじめとする経営幹部からのメールを装うとは限らないため、このタイプの検出には限界があります。この例は、攻撃者がマーケティングマネージャになりすまして給与に関連した詐欺を働いているものです。経営幹部以外の従業員の正規の電子メールアドレスがデータベースに登録されていなければ、経営幹部層ではない管理職になりすました BEC 電子メールメッセージはスルーされてしまいます。大企業の場合、すべての従業員とベンダーの電子メールアドレスをデータベースに保持するのは困難です。また、ポリシーベースの検出法では、エクスプロイトを阻止することはできても、判定結果からは攻撃者の目的が明らかになりません。

エクスプロイトの手口の検出

BEC の電子メールでは、送信者の電子メールアドレスに類似ドメインのものを利用したり、「From」と「Reply-to」フィールドで異なる電子メールアドレスを使用したりといったエクスプロイトの手口が使われる場合があります。類似ドメインを作成する方法はいくつかあります。ブランド名にハイフン(-)などの記号を入れる、ブランド名の同形異義語やスペル違いのブランド名を使う、一般的でない gTLD(汎用トップレベルドメイン)にブランド名を登録するなどです。以下のスクリーンショットは、最初に送られてくる BEC 電子メールの例です。「From」フィールドには企業のメールアドレスを装ったアドレスが入っていますが、「Reply-To」は Gmail となっています。この BEC 電子メールに返信すると、「Reply-To」フィールドで指定されている攻撃者の Gmail アドレスに送信されることになります。

送信者の電子メールアドレスにエクスプロイトの手口が使われたことで生じるこうした異常を他の挙動と組み合わせれば、BEC のエクスプロイトを検出できます。

エクスプロイトの手口を検出するアプローチで BEC の電子メールメッセージを検出することはできますが、それでも限界があります。BEC は多段攻撃です。第 1 段階として標的を特定し、第 2 段階として相手との信頼関係を築きます。エクスプロイトを実行するのはその後の第 3 段階であり、ここで金銭、ギフトカード、機密情報などを送るよう指示が出されます。このアルゴリズムの最終的な判定からは、攻撃者の目的は明らかにはなりません。阻止した詐欺が給与に関連した詐欺だったのか、相手を騙すために最初に送られてきた詐欺メールだったのかは分からないのです。攻撃者の目的を把握できれば、組織内のどの層が標的にされ、どの段階でエクスプロイトが阻止されたのかについての理解を深められます。この情報は、BEC の予防機能の設計を改善するためのフィードバックループとして活用できます。

機械学習ベースのモデルを使用したプロファイルの作成

機械学習アルゴリズムを使用して電子メールを分析すれば、経営幹部のプロファイルを作成できます。プロファイルの作成に使える特徴はいろいろあります。文体のほか、日時や位置情報(ユーザーが電子メールにアクセスしている場所)といったアクティビティベースの特徴、ユーザーがやり取りする相手を把握できる関係グラフなどです。作成したプロファイルに照らしてすべての受信メールをスキャンし、プロファイルと相違があれば、BEC のアラートを生成します。

この方法で BEC を検出することはできても、限界があります。機械学習モデルをトレーニングするには、実際のトラフィックのデータが必要です。データの収集、モデルの構築、トレーニングには時間がかかるため、攻撃者がエクスプロイトできる隙が生じてしまいます。このアルゴリズムの最終的な判定からも、やはり攻撃者の目的は明らかにはなりません。給与に関連した詐欺などの BEC 詐欺は、組織内の誰になりすましても実行できます。大規模な組織の場合、全員のプロファイルを作成するのは困難です。

インテントベースのアプローチ

ポリシーベースのアプローチでは、電子メールアドレスが承認されたものかをチェックして BEC を検出します。送信者の電子メールアドレスが承認済みリストになければ、そのメールはブロックされます。このアプローチでは、すべての従業員とベンダーの電子メールアドレスをデータベースに保持する必要がありますが、大規模な企業の場合は困難です。他には、電子メールの分析に基づいて経営幹部のプロファイルを作成し、機械学習アルゴリズムを使用して攻撃者が使うエクスプロイトの手口を検出するというアプローチもあります。ただ、どちらのアプローチの場合も、最終的な判定結果からは攻撃者の目的は明らかになりません。また、組織内のすべての従業員について、電子メールの分析に基づいてプロファイルを作成するというモデルでは、拡張性に問題があります。

こうした限界を克服するために Talos が設計したのが、インテント(目的)ベースの BEC 検出アプローチです。このアプローチでは、BEC の検出を 2 つの異なる問題に分けて考えます。1 つは電子メールを BEC メッセージとして分類するというバイナリクラスの問題、もう 1 つは BEC を詐欺のタイプで分類するマルチクラスの問題です。つまり、BEC を検出するだけでなく、給与に関連した詐欺、送金詐欺、最初に送られてきた詐欺メール、ギフトカード詐欺、請求書詐欺、買収詐欺、税金詐欺、長期売掛金報告詐欺など、BEC 詐欺のタイプの分類も行うのです。手順としては、まず電子メールからテキストを抽出し、文中の単語の意味を NNLM または BERT エンコーディングを使用してコード化し、文章を数値ベクトルに変換します。そしてディープ ニューラル ネットワークを使用して検出と分類を実行します。モデルは確率スコアとして出力されます。スコアの信頼性が高ければ、それが判定に使用されます。信頼性が低い場合は、他の分析による検出と組み合わせて BEC かどうかの判断を下します。

インテントベースの BEC 検出アプローチには、他にはないメリットがあります。この方法なら、攻撃者がなりすましているのが組織の経営幹部なのかそれ以外の従業員なのかに関係なく、BEC のエクスプロイトを検出できます。BEC を詐欺のタイプで分類しておくと、企業のどの層が標的にされているかを特定するのに役立ちます。攻撃者が偽の銀行明細を送信してきたところを検出するより、最初に詐欺メールが送られてきた段階で検出できたほうがよいのは確実です。エクスプロイトの試みが検出された段階についてのインサイトも得られるため、予防機能の設計の改善にも役立ちます。

本稿は 2022 年 10 月 18 日に Talos Group

のブログに投稿された「The benefits of taking an intent-based approach to detecting Business Email Compromise

」の抄訳です。