- Cisco Talos は、Transparent Tribe APT グループによる新しい攻撃を追跡しています。

- 同グループは従来、政府機関を主な標的にしてきましたが、新たな攻撃ではインド亜大陸の教育機関や学生が標的になっています。

- 今回の攻撃では、Transparent Tribe が好んで使用する CrimsonRAT が展開されており、被害者のネットワークへの長期的なアクセスが確立されています。

- Transparent Tribe のインフラ要素の展開や運用には、パキスタンの Web ホスティング サービス プロバイダーである「Zain Hosting」が使用された可能性が高いと Talos では見ています。Transparent Tribe はさまざまなサードパーティを利用して攻撃活動に使用する要素を準備、ステージング、展開していますが、このプロバイダーもその 1 つのようです。

概要

Cisco Talos はこのほど、Transparent Tribe APT グループがインドのさまざまな教育機関の学生に対して攻撃を展開していることを確認しました。別のセキュリティ企業がこの攻撃の一部分について報告![]() していましたが、Talos の調査によって同グループの活動の詳細が判明しました。

していましたが、Talos の調査によって同グループの活動の詳細が判明しました。

この APT グループは従来、政府機関(政府職員、軍関係者)や準政府機関(シンクタンク、カンファレンスなど)を主な標的にしており、CrimsonRAT や ObliqueRAT といったリモートアクセス型トロイの木馬(RAT)を使用してきました。しかし、2021 年 12 月から確認されている新たな攻撃ではインドの大学生が標的になっています。この新しい攻撃によって、被害者の数を増やすために同グループが積極的に活動していて、民間人も標的にし始めたことが示されました。

また、Transparent Tribe が今回の攻撃で使用しているインフラ要素の展開や運用には、パキスタンの Web ホスティング サービス プロバイダーである「Zain Hosting」が使用された可能性が高いと Talos では見ています。

攻撃グループの素性

Transparent Tribe はパキスタンとのつながりが噂されています。このグループが攻撃対象にしているのは、主にインド亜大陸、特にアフガニスタンやインドの政府関係者、政府機関、軍関係者です。また、パキスタンの人権活動家![]() を CrimsonRAT インプラントで攻撃したことでも知られています。

を CrimsonRAT インプラントで攻撃したことでも知られています。

主に Windows ベースの 3 つのマルウェアファミリを使用して、標的に対するスパイ活動を行っています。

- CrimsonRAT は .NET ベースのインプラントであり、遅くとも 2020 年からこの攻撃グループが好んで使用してきました。Transparent Tribe は CrimsonRAT

を利用した攻撃を何年にもわたって繰り返しており、インプラントの機能を着実に進化させています。

を利用した攻撃を何年にもわたって繰り返しており、インプラントの機能を着実に進化させています。 - ObliqueRAT は C/C++ ベースのインプラントで、Talos が 2020 年初頭に発見しました。ObliqueRAT が使用されるのは、主に政府関係者への高度な標的型攻撃や、攻撃の感染チェーンで秘匿性が重要になる場合です。このインプラントも、展開戦術や悪意のある機能が時間とともに着実に進化しています。

- Transparent Tribe が使用するカスタムマルウェアは、CrimsonRAT や ObliqueRAT とは対照的に、簡単かつ迅速に展開できるダウンローダー、ドロッパー、機能が限定された軽量の RAT で構成されています。

Transparent Tribe は一連のモバイルインプラントも保有しています。CapraRAT などのインプラントを絶えず改変して、標的に展開できるようにしています。これらのインプラントは、モバイルデバイスからデータを窃取するための機能を豊富に備えています。

攻撃の詳細:感染チェーン

攻撃には不正ドキュメントが使用されています。スピアフィッシングメールを通じて、添付ファイルまたはリモートロケーションへのリンクとして標的に配布されます。不正ドキュメントには悪意のある VBA マクロが含まれています。Transparent Tribe の過去の攻撃で一般的に観察されているこのマクロは、不正ドキュメントに埋め込まれているアーカイブファイルを抽出して解凍し、そのアーカイブファイル内のマルウェアのコピーを実行します。アーカイブファイルに含まれているマルウェアは CrimsonRAT![]() です。

です。

悪意のあるマクロ。埋め込まれた zip をディスクにドロップする。

CrimsonRAT

この攻撃で展開される CrimsonRAT ペイロードは、Transparent Tribe の過去の攻撃で展開されたものとよく似ています。Transparent Tribe は、標的のネットワークへの長期的なアクセスを確立するためにこのインプラントを好んで使用しています。この RAT は積極的に更新されており、新機能が追加されてインプラントが難読化されています。

この攻撃で確認された CrimsonRAT の最新バージョンは、次のような多数の機能を備えています。

- コマンドアンドコントロール(C2)が指定したディレクトリパスにあるファイルとフォルダをリストする。

- 特定のプロセス(キーロガーや USB モジュール)をエンドポイントで実行する。

- エンドポイントで実行されているプロセスの ID と名前をリストする。

- C2 が指定した画像ファイル(BMP、JPG など)の名前、作成日時、サイズなどの情報を取得する。

- 現在の画面のスクリーンショットを撮影して C2 に送信する。

- キーロガーのログをディスク上のファイルから C2 にアップロードする。

- 次のようなシステム情報を C2 に送信する。

- コンピュータ名、ユーザー名、オペレーティングシステム名、インプラントのファイルパス、親フォルダのパス

- キーロガーモジュールがエンドポイントにあるかどうか、実行されているかどうか、モジュールのバージョン

- USB モジュールがエンドポイントにあるかどうか、実行されているかどうか、モジュールのバージョン

- 任意のコマンドをシステムで実行する。

- C2 から送信されたデータをディスク上のファイルに書き込む。

- ディスク上のファイルの内容を読み取って C2 に送信する。

- システム上のすべてのドライブをリストする。

- ディレクトリ内のすべてのファイルをリストする。

- USB ワームモジュールとキーロガーモジュールを C2 からダウンロードしてディスクに書き込む。

- C2 が指定したファイルパスにあるファイルの名前、作成日時、サイズを C2 に送信する。

- C2 が指定したファイルをエンドポイントから削除する。

- C2 が指定したファイル拡張子を持つすべてのファイルの名前、作成日時、サイズを取得する。

インフラとその運用元

攻撃インフラ

これらの不正ドキュメントや、不正ドキュメントを含んだアーカイブの多くは、攻撃者が登録したドメインでホストされていました。最も古いドメインは 2021 年 6 月に登録されています。それらのドメインは、インドの学生や教育機関に関連があるかのような名前になっています。攻撃者が登録したドメインの例を次に示します。

- studentsportal[.]live

- studentsportal[.]website

- studentsportal[.]co

さらに、メディア関連の追加のドメインが使用されていることも確認されました。それらは、標的に対して並行して行う攻撃で使用するために攻撃者が用意しているものです。Transparent Tribe は過去の攻撃で悪意のあるファイル共有ドメインを戦術として使用していることが確認されており、これらのドメインはその戦術と符合しています。

- cloud-drive[.]store

- user-onedrive[.]live

- drive-phone[.]online

調査を進めたところ、攻撃者が 2021 年 6 月に immikhan034[@]gmail[.]com という電子メールアドレスを使用して登録した geo-news[.]tv という別のドメインのものと同じ SSL 証明書が使用されていることが確認されました。このドメインは、パキスタンの正規のニュース Web サイトである geo[.]tv に似せたタイポスクワッティング ドメインです。入力ミスを狙ったこの悪意あるドメインのサブドメインには次のようなものがあります。これらのサブドメインでは、学生やメディアに関連しているかのようなドメイン名の悪質なサイトで使用されている SSL 証明書がホストされていました。

- cloud-drive.geo-news.tv

- drive-phone.geo-news.tv

- geo-news.tv

- user-onedrive.geo-news.tv

悪意のあるドメインは、最近はすべて 198[.]37[.]123[.]126 という同じ IP アドレスに解決されています。これは、悪意のあるドメインすべてでインフラが共有されている可能性が高いことを示しています。

geo-news[.]tv の SSL 証明書

ハニートラップ

この攻撃のために攻撃者が登録したドメインの多くは、フロントページに Google ドライブのフォルダを埋め込んだ簡単な Web サイトになっています。それらのフォルダにはすべて、女性の写真が含まれていました。これらのフロントページは、Transparent Tribe APT のもう 1 つの典型的な戦術であるハニートラップベースの攻撃を今後展開していくためのステージャとして使用される可能性が高いと考えられます。

Transparent Tribe が運用する偽 Web サイト。Google ドライブのフォルダが埋め込まれている。

インフラの運用元

この APT の攻撃で利用されている悪意のあるドメインはどれも、DNS SOA レコードの管理者メールアドレスが rupees001[at]gmail[.]com である点が共通しています。約 2,000 の正規ドメインや悪意のあるドメインがこの電子メールアドレスを使用して登録および管理されていますが、中でも際立っているのが次の 2 つのドメインです。

- zainhosting[.]net

- vebhost[.]com

2 つのドメインのうち vebhost[.]com では、Web サイト構築サービスを宣伝するダミー Web サイトがホストされています。この攻撃で使用されている studentsportal[.]live などの悪意のあるドメインは、vebhost[.]com のネームサーバーを使用しています。具体的には次のサーバーです。

- ns1[.]vebhost[.]com

- ns2[.]vebhost[.]com

したがって、悪意のあるドメインを登録および管理している攻撃者は、vebhost[.]com を通じて Web ホスティングサービスも運営している可能性が高いと考えられます。

2 つ目のドメインである zainhosting[.]net は、パキスタンのラホールに拠点を置く「Zain Hosting」という企業に属しています。この企業は一見すると正規の Web サービスおよびホスティングプロバイダーのように見えます。

同社は、zainhosting[.]net とは別に zainhosting[.]com も運営しており、正規事業の窓口にしています。興味深いことに、vebhost[.]com は zainhosting[.]com のネームサーバーを使用しています。具体的には次のサーバーです。

- zainhosting.com

- zainhosting.com

Zain Hosting 社は Facebook で積極的にサービスを宣伝しており、遅くとも 2010 年から活動しています。2010 年の同社の Web ページには、連絡先アドレスとして rupees001[at]gmail[.]com が掲載されています。それ以降、この電子メールを使用していくつかの悪意のある Web ページが登録、更新、管理されています。それには Transparent Tribe APT が最近の攻撃で使用した悪意のあるドメインも含まれています。

2010 年の Zain Hosting 社の Web ページ。連絡先アドレスとして rupees001[at]gmail[.]com が掲載されている。

この 3 つのドメイン(Transparent Tribe の悪意のあるインフラ、vebhost[.]com、zainhosting[.]net/com)は明らかに関連しています。悪意のあるインフラを所有して運用しているのは「Zain Hosting」ですが、Transparent Tribe の組織において同社が果たしている役割の全容はつかめていません。Zain Hosting 社は、Transparent Tribe が利用しているさまざまなインフラ請負業者の 1 つに過ぎないという見方を Talos では強めています。そうした請負業者は単にこの APT グループに雇われてインフラの準備とステージングを行い、悪意のあるアーティファクトを含んだパッケージ(アーカイブなど)を渡されて展開しているものと思われます。その後は、APT の攻撃実行犯が標的にパッケージを配布していると考えられます。

まとめ

Transparent Tribe は、インド亜大陸で被害者の数を増やすために積極的に活動しています。同グループは遅くとも 2016 年から活動しており、主にアフガニスタンとインドの政府関係者や軍関係者を標的にしてきました。この数年の間に、準政府機関や、シンクタンクおよび防衛請負業者に所属する個人を標的にし始めたことが確認されています。

ところが、今回の新たな攻撃では民間人、特に教育機関に関係する人々が標的になっており、同グループが戦略を進化させていることが示されました。この攻撃は、Transparent Tribe が所属する国家の目標に従って、インド政府に関連する主要な研究機関に対して長期的なアクセスを確立し、重要な機密研究を盗み出すことが目的である可能性があります。敵国の研究活動を監視するという戦略目標は、世界で確認されているさまざまな APT グループが採用しています。

このような攻撃者は明確な目的を持って戦略を急速に進化させ、攻撃対象を拡大しているため、警戒を怠らないようにする必要があります。リスク分析アプローチに基づいた多層防御戦略には最高の予防効果がありますが、優れたインシデント対応計画で常に補完する必要があります。インシデント対応計画は机上の演習でテストするだけでなく、攻撃者との実際の攻防で試されるたびに見直し改善しておくことが重要です。

カバレッジ

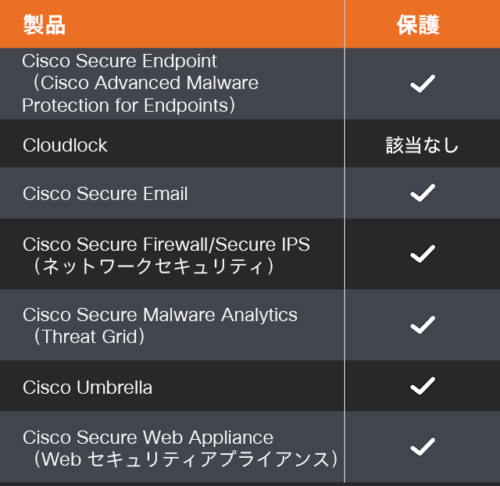

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトをテストします。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

Orbital クエリ

Cisco Secure Endpoint ユーザーは、Orbital Advanced Search![]() を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する osquery の具体例については、こちら

を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する osquery の具体例については、こちら![]() をクリックしてください。

をクリックしてください。

IOC(侵入の痕跡)

この調査の IOC は、こちら![]() の GitHub リポジトリでも提供しています。

の GitHub リポジトリでも提供しています。

不正ドキュメント

bdeb9d019a02eb49c21f7c04169406ac586d630032a059f63c497951303b8d00

388f212dfca2bfb5db0a8b9958a43da6860298cdd4fcd53ed2c75e3b059ee622

0d61d5fe8dbf69c6e61771451212fc8e587d93246bd866adf1031147d6d4f8c2

14ee2e3a9263bab359bc19050567d0dbd6371c8c0a7c6aeba71adbf5df2fc35b

アーカイブ

8c1a5052bf3c1b33aff9e249ae860ea1435ce716d5b5be2ec3407520507c6d37

79aee357ea68d8f66b929ba2e57465eaee4d965b0da5001fe589afe1588874e3

CrimsonRAT

8b786784c172c6f8b241b1286a2054294e8dc2c167d9b4daae0e310a1d923ba0

b4819738a277090405f0b5bbcb31d5dd3115f7026401e5231df727da0443332a

e2cf71c78d198fdc0017b7bfd6ce8115301174302b3eaaf50cfc384db96bc573

8c9b0fd259e7f016f53be8edc53fe5f908b48ae691e21f0f820da11429e595d8

f3a1ac021941b481ac7e2335b74ebf1e44728e8917381728f1f5b390c6f34706

fc34f9087ab199d0bac22aa97de48e5592dbf0784342b9ecd01b4a429272ab5b

b3f8e026f39056ec5e66700e03eeaf57454ee9c0bc1c719d74e10f5702957305

9159d4e354218870461c96bedcc7b5b026f872d30235bb4536cc4a5ce4154725

b614436bf9461b80384bae937d699f8c3886bcc65b907e0c8126b4df59ea8cdb

28390e3ea8a547f05ca08551f484292d46398a2b38fd4aae001ac7d056c5abc0

IP

192[.]3[.]99[.]68

198[.]37[.]123[.]126

ドメイン

studentsportal[.]live

geo-news[.]tv

cloud-drive[.]store

user-onedrive[.]live

drive-phone[.]online

studentsportal[.]co

studentsportal[.]website

nsdrive-phone[.]online

statefinancebank[.]com

in[.]statefinancebank[.]com

centralink[.]online

cloud-drive[.]geo-news[.]tv

drive-phone[.]geo-news[.]tv

studentsportal[.]geo-news[.]tv

user-onedrive[.]geo-news[.]tv

studentsportal[.]live[.]geo-news[.]tv

phone-drive[.]online[.]geo-news[.]tv

sunnyleone[.]hopto[.]org

swissaccount[.]ddns[.]net

URL

hxxps[://]studentsportal[.]live/download[.]php?file=Mental_Health_Survey[.]docm

hxxps[://]studentsportal[.]website/download[.]php?file=5-mar[.]zip

本稿は 2022 年 07 月 13 日に Talos Group

のブログに投稿された「Transparent Tribe begins targeting education sector in latest campaign

」の抄訳です。