Cisco Talos は、Confluence Data Center および Confluence Server のゼロデイ脆弱性に関する報道を注意して見ています。現在、この脆弱性を突いたエクスプロイトが多発しています。Confluence は、多くの企業で採用されている Java ベースの企業向け Wiki です。現時点では、サポートされているすべてのバージョンの Confluence がこの脆弱性の影響を受けることが確認されています。

脆弱性の詳細

報じられているところでは、CVE-2022-26134 はコマンドインジェクションに関連する脆弱性です。この脆弱性を突いて攻撃者がリモートコードを実行する危険性があり、実際に脆弱性が悪用されているとの報道もあります![]() 。攻撃では複数のペイロードが配信されています。具体的には、インメモリ BEHINDER インプラントや、China Chopper などの Webshell です。報じられた初期の攻撃に加え、現在もこの脆弱性を悪用したエクスプロイトを研究者らが確認しています。すでに概念実証(PoC)が公開されているため、短期間でエクスプロイトが増加する可能性があります。

。攻撃では複数のペイロードが配信されています。具体的には、インメモリ BEHINDER インプラントや、China Chopper などの Webshell です。報じられた初期の攻撃に加え、現在もこの脆弱性を悪用したエクスプロイトを研究者らが確認しています。すでに概念実証(PoC)が公開されているため、短期間でエクスプロイトが増加する可能性があります。

この脆弱性は OGNL インジェクションの脆弱性![]() のようです。具体的に言うと Web サーバーに影響を与えるものであり、HTTP リクエストを介して悪用される恐れがあります。すべての HTTP メソッドにも脆弱性があると思われます。比較的簡単にエクスプロイトできそうなので、パッチを適用するか、何らかの緩和策を講じて直ちに問題を解決する必要があります。

のようです。具体的に言うと Web サーバーに影響を与えるものであり、HTTP リクエストを介して悪用される恐れがあります。すべての HTTP メソッドにも脆弱性があると思われます。比較的簡単にエクスプロイトできそうなので、パッチを適用するか、何らかの緩和策を講じて直ちに問題を解決する必要があります。

緩和策

脆弱性を緩和する一連のパッチを Atlassian 社がリリースしています![]() 。進行中の攻撃を軽減するために、今すぐパッチをテストして適用するようにしてください。パッチがリリースされているバージョンは、7.4.17、7.13.7、7.14.3、7.15.2、7.16.4、7.17.4、7.18.1 です。何らかの理由でパッチを適用できない場合は、リスク軽減に役立つ一連の手順が同社サイトで公開されていますので実行するようにしてください。

。進行中の攻撃を軽減するために、今すぐパッチをテストして適用するようにしてください。パッチがリリースされているバージョンは、7.4.17、7.13.7、7.14.3、7.15.2、7.16.4、7.17.4、7.18.1 です。何らかの理由でパッチを適用できない場合は、リスク軽減に役立つ一連の手順が同社サイトで公開されていますので実行するようにしてください。

カバレッジ

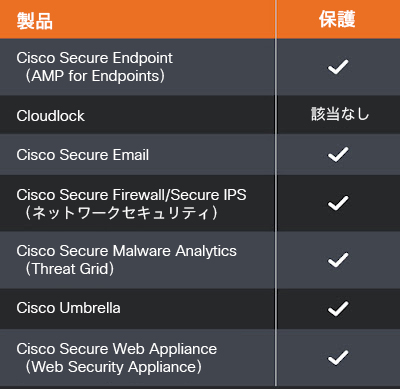

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザーに警告します。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトをテストします。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

CVE-2022-26134 に対して、Talos は次の Snort カバレッジを作成しました。

SID:59925 ~ 59934

本稿は 2022 年 06 月 03 日に Talos Group

のブログに投稿された「Threat Advisory: Atlassian Confluence zero-day vulnerability under active exploitation

」の抄訳です。