概要

F5 Networks 社の BIG-IP に脆弱性があることが最近公開されました。この脆弱性がエクスプロイトされると、未認証の攻撃者が BIG-IP システムにアクセスして、任意のシステムコマンドの実行、ファイルの作成および削除、サービスの無効化を行う危険性があり、それによってさらなる悪意のあるアクティビティが行われる危険性があります。

CVE-2022-1388![]() として追跡されているこの脆弱性は、F5 社の BIG-IP モジュールにおける認証バイパスの脆弱性であり、iControl REST コンポーネントに影響を与えます。BIG-IP は F5 社のアプライアンス製品シリーズで、ロードバランサやファイアウォールとして組織で使用されます。またネットワークとの間で送受信されるデータを検査および暗号化するためにも使用されます。脆弱性は「緊急」と評価されており、CVSS のスコアは 10 点中 9.8 点

として追跡されているこの脆弱性は、F5 社の BIG-IP モジュールにおける認証バイパスの脆弱性であり、iControl REST コンポーネントに影響を与えます。BIG-IP は F5 社のアプライアンス製品シリーズで、ロードバランサやファイアウォールとして組織で使用されます。またネットワークとの間で送受信されるデータを検査および暗号化するためにも使用されます。脆弱性は「緊急」と評価されており、CVSS のスコアは 10 点中 9.8 点![]() です。

です。

F5 社は 2022 年 5 月 4 日に脆弱性を発見し、その後セキュリティアドバイザリ![]() とパッチをリリースしました。これに続いて、米国サイバーセキュリティ インフラストラクチャ セキュリティ庁(CISA)もアドバイザリをリリース

とパッチをリリースしました。これに続いて、米国サイバーセキュリティ インフラストラクチャ セキュリティ庁(CISA)もアドバイザリをリリース![]() しています。

しています。

Cisco Talos では、CVE-2022-1388 をエクスプロイトする試みに関する最近の報告を注意深く監視しています。影響を受けるシステムをお使いであれば、できるだけ早くパッチを適用することをお勧めします。

脆弱性の詳細と現在行われているエクスプロイト

この脅威は iControl REST の認証の実装に欠陥があることが原因となっています。iControl REST は、BIG-IP デバイスを構成および管理するための Web ベースの一連のプログラミング インターフェイスです。この脆弱性では「/mgmt」以下のパスにある iControl REST サービスが標的となっており、HTTP Connection ヘッダーで X-F5-Auth-Token が指定されていることが条件になります。

この脆弱性の CVSSv3 スコアは 10 点中 9.8 点です。CVE-2022-1388 に対するシスコの Kenna リスクスコア![]() は 24 時間で 100 点中 33 点から 50 点に急上昇しています。このスコアは脆弱性がエクスプロイトされると大幅に上昇します。

は 24 時間で 100 点中 33 点から 50 点に急上昇しています。このスコアは脆弱性がエクスプロイトされると大幅に上昇します。

この数日間、概念実証(PoC)エクスプロイトコードが Twitter と GitHub で拡散されており、さまざまな方法でこの脆弱性がエクスプロイトされる危険性があります。

現在確認されている PoC のほとんどは「/mgmt/tm/util/bash」を使用してコマンドを実行していますが、この脆弱性は「/mgmt」パスの下にあるすべてのものに影響を与えるため、他のエクスプロイトが開発されるかもしれません。攻撃者がエクスプロイトコードを難読化して検出を回避する可能性もあります。

現在、Talos のテレメトリではいくつかの業界がスキャンされており、教育業界でわずかな増加が見られます。ただし、これは進展中の状況であり、標的を定めた活動であることを示す証拠は得られていません。また、CVE-2022-1388 を利用して Web シェルをドロップすることで長期のバックドアアクセスを確立できることも

研究者![]() は指摘しています。

は指摘しています。

ガイダンスと緩和策

この脆弱性は重大度が極めて高く、エクスプロイトの詳細がすでに広く共有されていることから、提供されているパッチを直ちにインストールし、パブリックインターネットからの管理インターフェイスへのアクセスをブロックすることを強くお勧めします。更新プログラムをインストールできない場合は、F5 社が示している以下の緩和策を実施してください。

- Self IP アドレスを通じた iControl REST へのアクセスをブロックする

- 管理インターフェイスを通じた iControl REST へのアクセスをブロックする

- BIG-IP httpd 構成を変更する

その他のガイダンスや、ご使用の製品およびバージョンにこの脆弱性が存在するかどうかを確認する方法については、F5 社のセキュリティアドバイザリ![]() を参照してください。またセキュリティ会社の Randori

を参照してください。またセキュリティ会社の Randori![]() 社からも 1 行の bash スクリプトが提供されており、ご使用の BIG-IP インスタンスで CVE-2022-1388 がエクスプロイト可能かどうかをこのスクリプトで確認することができます。

社からも 1 行の bash スクリプトが提供されており、ご使用の BIG-IP インスタンスで CVE-2022-1388 がエクスプロイト可能かどうかをこのスクリプトで確認することができます。

カバレッジ

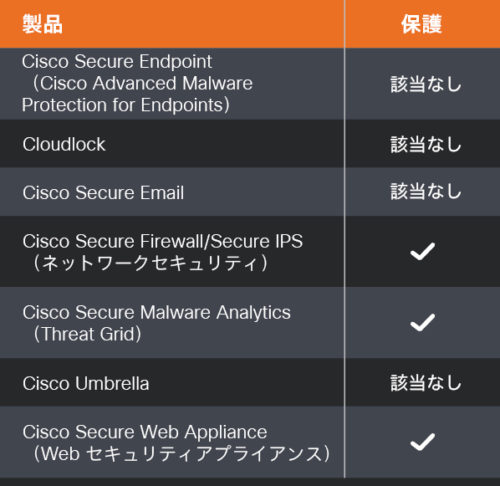

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Firepower Threat Defense(FTD)、Firepower Device Manager(FDM)![]() 、Threat Defense Virtual、適応型セキュリティアプライアンスなど、

、Threat Defense Virtual、適応型セキュリティアプライアンスなど、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザーに警告します。

Cisco Secure Analytics を使用してこの脅威に対応するためのガイダンスについては、こちら![]() をクリックしてください。

をクリックしてください。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Secure Malware Analytics(旧 Threat Grid)は悪意のあるバイナリを特定し、Cisco Secure のすべての製品に保護機能を組み込みます。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

Talos では、CVE-2022-1388 に対して次の Snort カバレッジを提供しています。

- Snort 2 SID:59735

- Snort 3 SID:300131

IOC(侵入の痕跡)

Talos のテレメトリで検出された攻撃者の IP のサンプルを以下に示します。

5[.]189[.]191[.]107

29[.]104[.]233[.]152

41[.]79[.]198[.]18

45[.]61[.]139[.]143

45[.]79[.]171[.]157

51[.]159[.]66[.]249

52[.]74[.]130[.]60

53[.]85[.]187[.]67

58[.]213[.]200[.]67

64[.]39[.]106[.]34

64[.]39[.]108[.]98

64[.]39[.]98[.]152

64[.]39[.]98[.]159

64[.]39[.]98[.]196

64[.]39[.]98[.]227

64[.]39[.]98[.]40

66[.]254[.]159[.]252

66[.]94[.]126[.]14

68[.]183[.]202[.]236

69[.]24[.]129[.]229

72[.]166[.]5[.]40

72[.]167[.]51[.]207

79[.]18[.]33[.]4

81[.]69[.]58[.]15

82[.]80[.]33[.]200

87[.]20[.]54[.]33

88[.]226[.]109[.]164

91[.]36[.]121[.]76

94[.]177[.]118[.]79

103[.]144[.]149[.]206

103[.]144[.]149[.]49

103[.]177[.]174[.]34

104[.]208[.]85[.]237

104[.]244[.]72[.]174

107[.]189[.]29[.]64

109[.]205[.]176[.]248

113[.]23[.]27[.]104

113[.]67[.]10[.]13

119[.]140[.]78[.]118

12[.]172[.]214[.]26

120[.]170[.]212[.]254

120[.]245[.]25[.]3

121[.]196[.]223[.]32

122[.]161[.]50[.]64

122[.]75[.]182[.]121

124[.]160[.]154[.]32

128[.]199[.]16[.]44

132[.]145[.]21[.]77

137[.]184[.]236[.]99

139[.]99[.]149[.]66

141[.]11[.]28[.]89

141[.]11[.]28[.]97

144[.]202[.]124[.]151

144[.]202[.]59[.]76

144[.]76[.]251[.]214

145[.]215[.]56[.]53

149[.]28[.]147[.]208

150[.]230[.]38[.]225

156[.]146[.]34[.]98

157[.]245[.]115[.]135

157[.]245[.]200[.]184

157[.]245[.]206[.]99

159[.]89[.]182[.]71

161[.]35[.]156[.]235

161[.]35[.]158[.]59

161[.]35[.]209[.]168

161[.]35[.]232[.]12

163[.]143[.]106[.]199

163[.]32[.]193[.]116

164[.]90[.]205[.]93

167[.]172[.]83[.]249

167[.]172[.]83[.]250

167[.]172[.]83[.]251

167[.]99[.]225[.]132

172[.]104[.]15[.]189

172[.]70[.]126[.]146

172[.]70[.]131[.]167

172[.]70[.]131[.]47

172[.]70[.]222[.]71

172[.]81[.]129[.]138

174[.]138[.]22[.]187

175[.]107[.]236[.]67

178[.]62[.]228[.]64

180[.]236[.]169[.]125

181[.]214[.]206[.]31

185[.]147[.]212[.]58

185[.]212[.]61[.]84

185[.]239[.]226[.]177

186[.]80[.]52[.]118

188[.]68[.]61[.]6

189[.]37[.]76[.]246

189[.]46[.]90[.]233

193[.]29[.]15[.]143

194[.]163[.]164[.]206

194[.]163[.]185[.]138

194[.]195[.]219[.]144

194[.]195[.]86[.]50

194[.]233[.]171[.]91

194[.]233[.]77[.]245

194[.]5[.]73[.]6

196[.]65[.]108[.]171

198[.]211[.]120[.]110

198[.]252[.]101[.]110

204[.]195[.]115[.]184

206[.]189[.]200[.]122

207[.]180[.]241[.]85

208[.]71[.]210[.]1

209[.]58[.]170[.]164

210[.]92[.]18[.]153

212[.]102[.]50[.]210

217[.]252[.]7[.]13

223[.]187[.]119[.]114

223[.]72[.]39[.]119

226[.]137[.]152[.]105

250[.]100[.]25[.]148

253[.]240[.]199[.]27

103[.]85[.]25[.]79

156[.]34[.]23[.]233

本稿は 2022 年 05 月 10 日に Talos Group

のブログに投稿された「Threat Advisory: Critical F5 BIG-IP Vulnerability

」の抄訳です。