- Bitter APT と思われるグループが、バングラデシュの機関を標的にして継続的に攻撃を仕掛けていることが 2021 年 8 月から確認されています。バングラデシュは、これまで同グループの標的にはなっていませんでした。

- この攻撃では、Talos が「ZxxZ」と呼んでいる新種のトロイの木馬が使用されています。ZxxZ はリモートファイルをダウンロードして実行する機能などを備えています。

- 攻撃に使用されている C2 サーバーと Bitter が過去の攻撃で使用した C2 サーバーが類似していることから、この攻撃は Bitter APT グループによって行われている可能性があるというのが Cisco Talos の見解です。

概要

Cisco Talos では、Bitter APT グループが行っていると思われる継続的な攻撃を 2021 年 8 月から確認しています。これは、南アジアの政府機関を標的とした攻撃の典型的な例です。

バングラデシュ政府の精鋭部隊が標的になっており、通常業務に関連しているように見せかけた誘い込み用のドキュメント(スピアフィッシングメール)が使用されています。メールが送りつけられているのはバングラデシュ警察の緊急行動部隊(RAB)の高官で、既知の脆弱性をエクスプロイトするように仕組んだ悪意のある RTF ドキュメントまたは Microsoft Excel スプレッドシートがメールに添付されています。標的が不正ドキュメントを開くと数式エディタアプリケーションが自動的に起動されるようになっていて、シェルコードを含んだ埋め込みオブジェクトが実行され、CVE-2017-11882、CVE-2018-0798、CVE-2018-0802 で追跡されている既知の脆弱性(すべて Microsoft Office の脆弱性)がエクスプロイトされます。その後、ホスティングサーバーからトロイの木馬がダウンロードされて標的のマシンで実行されます。このトロイの木馬は Windows セキュリティ更新サービスを装っています。攻撃者はこれを使用してリモートコードを実行し、別のツールをインストールして他にもいろいろなアクティビティを行うことができます。この攻撃ではトロイの木馬が自動実行されますが、同グループは他の RAT やダウンローダーも保有しています。

こうした監視活動を通じて標的組織の機密情報にアクセスしていると思われ、国家の支援を受けているかどうかに関係なく、グループの黒幕は敵対組織より優位に立っている可能性があります。

攻撃グループ「Bitter」

T-APT-17 とも呼ばれている Bitter は、この攻撃を行っていると思われる南アジアのグループです。2013 年から活動しており、中国、パキスタン、サウジアラビアのエネルギー業界、エンジニアリング業界、政府機関を標的にしています。最新の攻撃では、バングラデシュの政府機関に対象を広げています。

Bitter の主な動機はスパイ活動です。通常は、ホスティングサーバーから侵入先のエンドポイントに HTTP 経由でマルウェアをダウンロードし、DNS を使用してコマンドアンドコントロールとの接続を確立します。Bitter は既知の脆弱性を標的の環境でエクスプロイトすることが知られています。たとえば 2021 年には、ゼロデイ脆弱性である CVE-2021-28310 をエクスプロイトしていたことをセキュリティ研究者が発見しました![]() 。この脆弱性は Microsoft 社のデスクトップマネージャのセキュリティ上の欠陥です。Bitter はモバイルプラットフォームとデスクトップ プラットフォームの両方を標的にすることが知られています。Bitter が保有している主なマルウェアには、Bitter RAT、Artra ダウンローダー、SlideRAT、AndroRAT があります。

。この脆弱性は Microsoft 社のデスクトップマネージャのセキュリティ上の欠陥です。Bitter はモバイルプラットフォームとデスクトップ プラットフォームの両方を標的にすることが知られています。Bitter が保有している主なマルウェアには、Bitter RAT、Artra ダウンローダー、SlideRAT、AndroRAT があります。

インフラストラクチャ

攻撃インフラは、C2 サーバー(helpdesk[.]autodefragapp[.]com)と、同グループのマルウェアをホストするいくつかのドメインで構成されます。概要を以下に示します。

Bitter APT のマルウェアがホストされているドメイン

SSL サムプリントはドメインの証明書ごとに固有です。SSL サムプリントのリストについては、このレポートの「IOC」セクションをご覧ください。各ドメインのタイムラインを下に示します。基準は証明書の作成日です。

C2 ホストは helpdesk[.]autodefragapp[.]com です。WhoIs の登録情報によると、この autodefragapp[.]com というドメインは 2020 年 11 月に登録されており、その後 2021 年 11 月 3 日に更新されています。過去の攻撃で Bitter がこの C2 を使用したことが確認されています。

攻撃期間におけるこの C2 ドメインの解決先は 99[.]83[.]154[.]118 でした。これは AWS Global Accelerator![]() ネットワーキングサービスの正規の IP アドレスです。通常、AWS Global Accelerator では静的 IP が登録者に提供されます。ユーザーはこのサービスを使ってアプリケーションやホストにトラフィックをリダイレクトし、パフォーマンスを向上させることができます。このケースでは、Bitter は AWS Global Accelerator を使用して実際の C2 ホストにトラフィックをリダイレクトしていると思われます。つまり、AWS の正規のサービスを隠れ蓑にしているということです。攻撃グループが特定されないようにこの手法を採用したというのが Talos の見解です。

ネットワーキングサービスの正規の IP アドレスです。通常、AWS Global Accelerator では静的 IP が登録者に提供されます。ユーザーはこのサービスを使ってアプリケーションやホストにトラフィックをリダイレクトし、パフォーマンスを向上させることができます。このケースでは、Bitter は AWS Global Accelerator を使用して実際の C2 ホストにトラフィックをリダイレクトしていると思われます。つまり、AWS の正規のサービスを隠れ蓑にしているということです。攻撃グループが特定されないようにこの手法を採用したというのが Talos の見解です。

攻撃者の素性

以前の攻撃と同じ C2 IP アドレスが使用されていることや、ペイロードの復号した文字列(モジュール名、ペイロード実行ファイル名、パス、定数など)が類似していることから、Bitter がこの攻撃を行っている可能性があると Talos では考えています。

Cisco Umbrella によると、IP アドレス 99[.]83[.]154[.]118 では mswsceventlog[.]net もホストされています。このドメインは、Bitter がパキスタンの政府機関を攻撃したときの C2 サーバーであったことが過去に報告されています![]() 。

。

攻撃

Bitter APT グループがバングラデシュの政府関係者を標的としてスピアフィッシングメール攻撃を継続的に行っていることが 2021 年 8 月から確認されています。メールには不正ドキュメントが添付されており、正規のメールを装っています。送信者は添付した不正ドキュメントを確認するよう標的に依頼します。この不正ドキュメントは通話明細データ(CDR)、電話番号のリスト、登録ケースのリストのいずれかに見せかけたものです。同グループは過去にもフィッシングメールで同じ話題を使用しています。

不正ドキュメントは RTF ドキュメントと Microsoft Excel スプレッドシートです。フィッシングメールの具体的な件名の例を以下に示します。

- 件名:CDR

- 件名:Application for CDR

- 件名:List of Numbers to be verified

- 件名:List of registered cases

不正ドキュメントにはフィッシングメールの話題と一致するファイル名が付けられています。ファイル名のリストは以下のとおりです。

- Passport Fee Dues.xlsx

- List of Numbers to be verified.xlsx

- ASP AVIJIT DAS.doc

- Addl SP Hafizur Rahman.doc

- Addl SP Hafizur Rahman.xlsx

- Registered Cases List.xlsx

この攻撃で使用されたスピアフィッシングメールのサンプルを下に 2 つ示します。

フィッシングメールのサンプル 1

フィッシングメールのサンプル 2

メールの送信には JavaMail と Zimbra Web クライアントバージョン 8.8.15_GA_4101 を使用しています。Zimbra は、メールサーバーとメッセージング用の Web クライアントを備えたコラボレーション ソフトウェア スイートです。

フィッシングメールのヘッダー情報

送信元の IP アドレスとヘッダー情報では、パキスタンのメールサーバーからメールが送信されたことになっています。攻撃者は送信者の詳細を偽装して、パキスタンの政府機関から送信されたメールのように見せかけています。Zimbra メールサーバーの脆弱性がエクスプロイトされている可能性があります。Zimbra メールサーバーの構成ファイルを変更することで、存在しないメールアカウント/ドメインからメールを送信できます。この攻撃で使用された偽の送信者メールアドレスのリストは次のとおりです。

- cdrrab13bd@gmail[.]com

- arc@desto[.]gov[.]pk

- dc@pc[.]gov[.]pk

- mem_psd@pc[.]gov[.]pk

- chief_pia@pc[.]gov[.]pk

- rab3tikatuly@gmail[.]com

- ddscm2@pof[.]gov[.]pk

感染チェーン

感染チェーンは、スピアフィッシングメールと、悪意のある RTF ドキュメントまたは Excel スプレッドシートの添付ファイルから始まります。標的が添付ファイルを開くと Microsoft 数式エディタアプリケーションが起動するようになっており、OLE オブジェクト形式の数式を実行してホスティングサーバーに接続し、ペイロードをダウンロードして実行します。

悪意のある RTF 感染チェーンの概要

悪意のある Excel スプレッドシートの場合、標的がファイルを開くと Microsoft 数式エディタアプリケーションが起動して埋め込まれた数式オブジェクトを実行し、タスクスケジューラを起動して 2 つのスケジュールタスクを構成します。1 つのスケジュールタスクがトロイの木馬「ZxxZ」をパブリックユーザーのアカウントスペースにダウンロードし、もう 1 つのタスクが「ZxxZ」を実行します。

悪意のある Excel 感染チェーンの概要

ペイロードは Windows セキュリティ更新サービスとして標的のマシンで実行され、C2 との通信を確立して標的の環境でファイルをリモートでダウンロードして実行します。

RTF ドキュメント

悪意のある RTF ドキュメントはスタックオーバーフローの脆弱性である CVE-2017-11882 をエクスプロイトするように仕組まれています。それによって、脆弱なバージョンの Microsoft Office を実行している標的のマシンで任意のコードを実行することができます。この特定のエクスプロイトが標的の環境で行われる仕組みについては、以前のブログで説明しています。

悪意のある RTF ドキュメントのサンプル

RTF ドキュメントには「Equation 3.0」というクラス名の OLE オブジェクトが埋め込まれています。このオブジェクトには Microsoft 数式エディタを使用して作成された数式がシェルコードとして含まれています。

埋め込まれた Microsoft 数式オブジェクト

標的が Microsoft Word で RTF ファイルを開くと数式エディタアプリケーションが起動し、Return-Oriented Programming(ROP)ガジェットを含んだ数式を実行します。ROP は不正ドキュメントの最後にある暗号化されたシェルコードをロードして実行します。このシェルコードは、悪意のあるホスト olmajhnservice[.]com に接続し、hxxp[:]//olmajhnservice[.]/nxl/nx という URL からペイロードをダウンロードします。ペイロードはシェルコードが作成したフォルダ「C:\$Utf」にダウンロードされ、標的のマシンでプロセスとして実行されます。

不正ドキュメントの実行時にキャプチャされたダウンロード URL

Excel スプレッドシート

悪意のある Excel スプレッドシートは、Microsoft Office のメモリ破損の脆弱性である CVE-2018-0798 および CVE-2018-0802 をエクスプロイトするように仕組まれています。

標的が Excel スプレッドシートを開くと Microsoft 数式エディタアプリケーションが起動し、埋め込まれた Microsoft 数式 3.0 オブジェクトを実行します。

悪意のある Excel スプレッドシート

Microsoft 数式エディタサービスは埋め込みオブジェクトを実行した後にスケジュールタスクサービスを呼び出して、以下に示すコマンドを使用してタスクスケジューラを構成します。

タスク 1:Rdx

タスク 2:RdxFac

Windows タスクフォルダに「RdxFact」フォルダが作成され、「Rdx」および「RdxFac」というタスク名の 2 つのタスクを 5 分おきに実行するようにスケジュールされます。最初のタスクが実行されると、標的のマシンは URL を介してホスティングサーバーへの接続を試み、cURL ユーティリティを使用して「RdxFactory.exe」をパブリック ユーザー プロファイルのミュージックフォルダにダウンロードします。RdxFactory.exe はトロイの木馬のダウンローダーです。

最初のタスク「Rdx」の実行から 5 分後に 2 番目のタスク「RdxFac」が実行されてペイロードを開始します。

Talos が発見した他の関連サンプルによると、別のフォルダ名、タスク名、ドロッパーファイル名も攻撃で使用されています。

cURL コマンドライン ユーティリティを使用して Windows 環境でペイロードをダウンロードしていることが確認されています。Windows 10 以降が実行されているシステムには cURL ユーティリティが搭載されており、これが攻撃で悪用されています。

ペイロード

ペイロードは 32 ビットの Windows 実行ファイルです。Visual C++ でコンパイルされており、タイムスタンプは 2021 年 9 月 10 日になっています。ペイロードが C2 に情報を送信するときに「ZxxZ」というセパレータを使用していることから、Talos ではこのトロイの木馬を「ZxxZ」と呼んでいます。このトロイの木馬は、リモートファイルをダウンロードして実行するダウンローダーです。この攻撃では「Update.exe」、「ntfsc.exe」、「nx」という実行ファイルが確認されています。これらのファイルは標的の「ローカル アプリケーション データ」フォルダにダウンロードまたはドロップされ、重大度が中程度の Windows セキュリティ更新プログラムとして実行されて標準ユーザーの権限が昇格されます。

攻撃グループは一般的なエンコーディング手法を使用して WinMain 関数の文字列を難読化しており、静的分析ツールで動作を分析されないようにしています。

WinMain 関数のスニペット

復号関数は、暗号化された文字列を受け取り、XOR 演算を使用して各文字を復号し、配列に結果を格納して呼び出し元の関数に返します。

復号関数

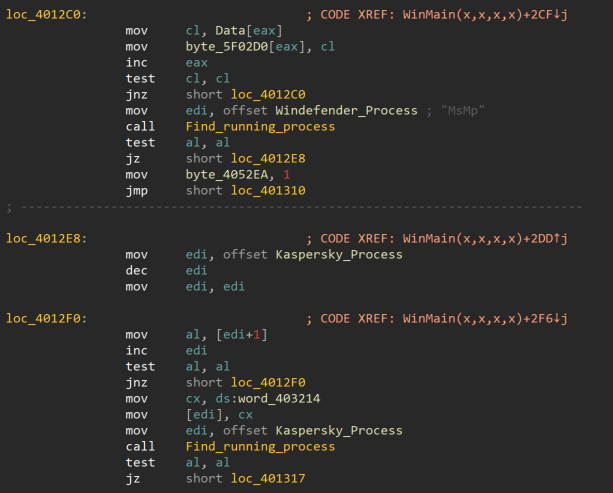

マルウェアは Windows Defender および Kaspersky ウイルス対策プロセスを標的のマシンで検索します。そのために CreateToolhelp32Snapshot を使用して実行中のプロセスのスナップショットを作成し、Process32First および Process32Next の API を使用して各プロセスを反復処理します。

WinMain() のスニペットでウイルス対策プロセスを検出

情報収集関数は、標的のホスト名、オペレーティングシステムの製品名、標的のユーザー名を収集し、それらをメモリバッファに書き込みます。

情報収集関数

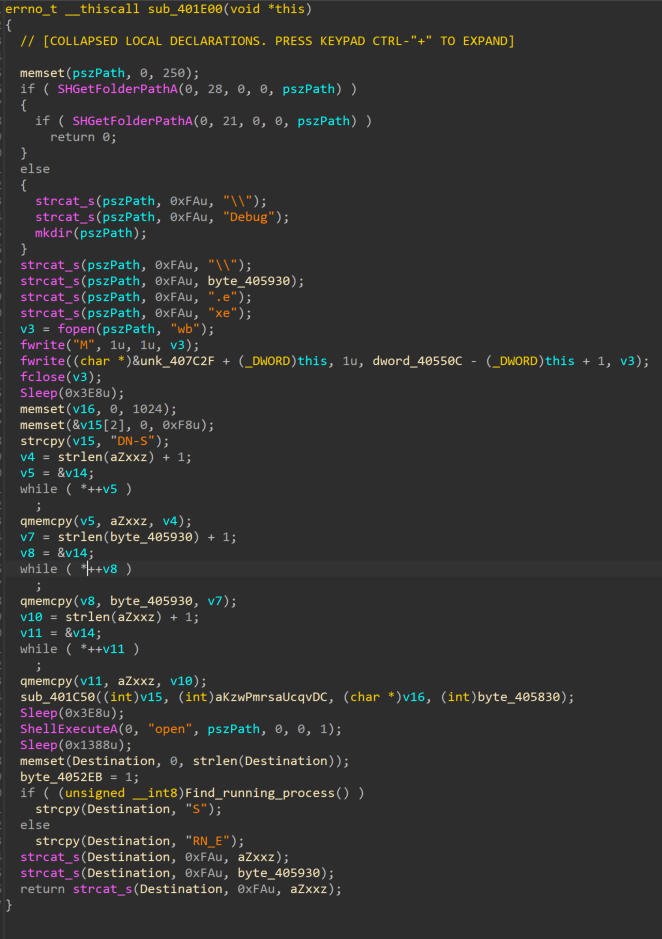

オフセット 401C50 にある C2 通信関数が他の 2 つのリクエスト実行関数から呼び出され、復号した文字列「xnb/dxagt5avbb2.php?txt=」および「data1.php?id=」とともに標的の情報を C2 に送信し、応答を受信します。

応答として受信するのはリモートファイルで、「debug」フォルダに保存されてから API「ShellExecuteA」で実行されます。Talos の調査デバッグ環境では、このリモートファイルはトロイの木馬に似ています。

オフセット 00401E00 にあるリクエスト実行関数 1

オフセット 00402130 にあるリクエスト実行関数 2

C2 通信

C2 通信では、まずトロイの木馬が標的のコンピュータ名、ユーザー名、セパレータ「ZxxZ」、レジストリから取得した Windows のバージョンを送信します。サーバーは <ID><ユーザー>:”<プログラム名”> の形式のデータで応答します。

次に、マルウェアがプログラムデータをリクエストします。サーバーは、<0 個以上のバイト>ZxxZ<MZ を除去した PE データ> というパターンを使用してポータブル実行ファイルのデータを送り返します。その後、ファイルを %LOCALAPPDATA%\Debug\<プログラム名>.exe に保存して実行を試みます。

C2 に送信されるリクエスト

ダウンロードに成功した場合、サーバーはオペコード DN-S でリクエストを送り返します。失敗した場合はオペコード RN_E で応答します。Talos の分析によると、オペコード DN-S は「ダウンロード成功」、RN_E は「実行エラー」を意味します。失敗した場合、マルウェアはプログラムデータのダウンロードを 225 回試み、その後、自身を起動して終了します。

まとめ

組織は、その地域で標的型攻撃を行うことが知られている明確な目的を持って活動する攻撃者に警戒する必要があります。攻撃者は通常、悪意のある目的を達成するための巧妙な手法を開発しています。この攻撃でもそのような試みが確認されており、新しい亜種が攻撃手段に追加されています。

現在の攻撃では、標的のマシンが侵害されてリモートファイル実行機能を備えたトロイの木馬 ZxxZ が展開されます。その後、攻撃者は保有する他のツールを展開して実行し、悪意のある目的を達成することができます。

組織は多層防御戦略を展開して、エンドポイント防御ソリューションに最新の検出ルールと動作保護を実装する必要があります。技術的な制御を行うだけでなく、よく練ったインシデント対応計画を策定し、組織のセキュリティ態勢を合理化して最新の脅威から環境を保護する必要があります。

カバレッジ

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザーに警告します。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトをテストします。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

今回の脅威を検出するために、以下の ClamAV 署名がリリースされました。

Ole2.Exploit.ZxxZDownloader-9944376-0

Win.Downloader.ZxxZ-9944378-0

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすると、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすると、最新状態を維持できます。

この脅威の Snort SID は、59736 および 300132 です。

IOC

ドメイン

olmajhnservice[.]com

levarisnetqlsvc[.]net

urocakpmpanel[.]com

tomcruefrshsvc[.]com

autodefragapp[.]com

helpdesk[.]autodefragapp[.]com

URL

http[://]autodefragapp[.]com/

hxxp[://]olmajhnservice[.]com/updateReqServ10893x[.]php?x=035347

hxxp[://]olmajhnservice[.]com/

hxxps[://]olmajhnservice[.]com/nt[.]php/?dt=%25computername%25-BKP&ct=BKP

hxxp[://]olmajhnservice[.]com/nxl/nx

hxxp[://]olmajhnservice[.]com/nxl/nx/

hxxp[://]olmajhnservice[.]com/nt[.]php/?dt=

hxxps[://]olmajhnservice[.]com/nt[.]php/?dt=%25computername%25-EX-2&ct=2

hxxps[://]olmajhnservice[.]com/

hxxps[://]olmajhnservice[.]com/nt[.]php/?dt=%25computername%25-EX-1

hxxps[://]olmajhnservice[.]com/nt[.]php/?dt=%25computername%25-EX-1&

hxxp[://]olmajhnservice[.]com/nt[.]php?dt=%25computername%25-ex-1&

hxxp[://]olmajhnservice[.]com/nt[.]php

hxxp[://]olmajhnservice[.]com/nt[.]php/

hxxp[://]olmajhnservice[.]com/nt[.]php/?dt=%25username%25-EX-3ct=1

hxxps[://]olmajhnservice[.]com/nt[.]php/?dt=%25computername%25-EX-1&ct=1

hxxps[://]olmajhnservice[.]com/nt[.]php/?dt=%25computername%25-EX-1&ct=1

hxxps[://]olmajhnservice[.]com/nt[.]php/

hxxps[://]olmajhnservice[.]com/nt[.]php/?dt=%25computername%25-EX-3&ct=3

hxxps[://]olmajhnservice[.]com/nt[.]php/?dt=%25username%25-EX-3&ct=1

hxxps[://]olmajhnservice[.]com/nt[.]php/?dt=%25username%25-EX-3&ct=1

hxxp[://]levarisnetqlsvc[.]net/drw/drw

hxxp[://]levarisnetqlsvc[.]net/lt[.]php

hxxp[://]levarisnetqlsvc[.]net/

hxxps[://]levarisnetqlsvc[.]net/lt[.]php

hxxp[://]levarisnetqlsvc[.]net/jig/gij

hxxps[://]levarisnetqlsvc[.]net/lt[.]php/?dt=%25computername%25-LT-2&ct=LT

hxxp[://]urocakpmpanel[.]com/axl/ax

hxxp[://]urocakpmpanel[.]com/nt[.]php?dt=%25computername%25-****

hxxps[://]urocakpmpanel[.]com/

hxxp[://]urocakpmpanel[.]com/nt[.]php/?dt=%25computername%25-****

hxxps[://]urocakpmpanel[.]com/nt[.]php/?dt=%25computername

hxxp[://]urocakpmpanel[.]com/

hxxp[://]urocakpmpanel[.]com:33324/

hxxps[://]urocakpmpanel[.]com/nt[.]php

SSL 証明書のサムプリント

0cbf8c7ff9faf01a9b5c3874e9a9d49cbbf5037b

25092b60d972e574ed593a468564de2394fa008b

4fbde39a0735d1ad757038072cf541dfdc65faa3

5a972665b590cc77dcdfb4500c04acda5dc1cc4e

530f597666afc147886f5ad651b5071d0cc894ba

04a75df9b60290efb1a2d934570ad203a23f4e9c

aeb02ac0c0f0793651f32a3c0f594ce79ba99e82

ドキュメント

b0b687977eee41ee7c3ed0d9d179e8c00181f0c0db64eebc0005a5c6325e8a82

f7ed5eec6d1869498f2fca8f989125326b2d8cee8dcacf3bc9315ae7566963db

490e9582b00e2622e56447f76de4c038ae0b658a022e6bc44f9eb0ddf0720de6

b7765ff16309baacff3b19d1a1a5dd7850a1640392f64f19353e8a608b5a28c5

ce922a20a73182c18101dae7e5acfc240deb43c1007709c20ea74c1dd35d2b12

e4545764e0c54ed1e1321a038fa2c1921b5b70a591c95b24127f1b9de7212af8

ペイロード

fa0ed2faa3da831976fee90860ac39d50484b20bee692ce7f0ec35a15670fa92

3fdf291e39e93305ebc9df19ba480ebd60845053b0b606a620bf482d0f09f4d3

69b397400043ec7036e23c225d8d562fdcd3be887f0d076b93f6fcaae8f3dd61

90fd32f8f7b494331ab1429712b1735c3d864c8c8a2461a5ab67b05023821787

本稿は 2022 年 05 月 11 日に Talos Group

のブログに投稿された「Bitter APT adds Bangladesh to their targets

」の抄訳です。