2022 年 4 月 4 日更新:

現在、CVE-2022-22965 の Kenna リスクスコア![]() は満点の 100 です。これは極めてまれなスコアです。184,000 件の CVE のうち、スコアが 100 に達したのは 415 件(0.22%)しかありません。この脆弱性の重大さと潜在的な影響の大きさが分かります。これほどまでにリスクスコアが高い理由は、Spring Framework が広く導入されている技術であり、エクスプロイトが公開されているからです。また、この脆弱性を利用したインターネット侵害が多発している証拠も確認されています。

は満点の 100 です。これは極めてまれなスコアです。184,000 件の CVE のうち、スコアが 100 に達したのは 415 件(0.22%)しかありません。この脆弱性の重大さと潜在的な影響の大きさが分かります。これほどまでにリスクスコアが高い理由は、Spring Framework が広く導入されている技術であり、エクスプロイトが公開されているからです。また、この脆弱性を利用したインターネット侵害が多発している証拠も確認されています。

Kenna リスクスコアは継続的に再評価され、時間の経過とともにスコアが変わる可能性があります。現在のリスクスコアの概要は次のとおりです。

Cisco Talos は、Spring Framework で発見されたリモートコード実行の 2 件の脆弱性のエクスプロイトからユーザーを保護するためにカバレッジをリリースしました。CVE-2022-22963 は Spring Cloud に影響を与えるバグで、重大度は中程度です。CVE-2022-22965 は Spring Core Framework に影響を与える重大度の高いバグです。Spring は Java ベースのフレームワーク![]() であり、コードを作成してテストするために開発者の間で一般的に使用されています。この脆弱性は実際に悪用されていることがすでに報告されています。パッチはこちら

であり、コードを作成してテストするために開発者の間で一般的に使用されています。この脆弱性は実際に悪用されていることがすでに報告されています。パッチはこちら![]() と、こちら

と、こちら![]() と、こちら

と、こちら![]() で提供されています。

で提供されています。

CVE-2022-22963

CVE-2022-22963 はルーティング機能の脆弱性です。Spring Cloud Function バージョン 3.1.6 と 3.2.2 のほか、もうサポートされていない古いバージョンに存在します。この脆弱性は、細工された SpEL ルーティング式が送り付けられた場合にトリガーされる可能性があり、その場合はリモートからコードが実行される危険性があります。この問題を解決するには、Spring Cloud Function 3.1.7 または 3.2.3 にアップグレードしてください。

CVE-2022-22965

Spring4Shell(CVE-2022-22965)はクラスを操作できるという重大度の高い脆弱性であり、リモートコードの実行につながる危険性があります。この脆弱性は 2 つの特定の Spring 製品(Spring MVC と Spring WebFlux)に影響を与えます。CVE-2010-1622![]() という過去の脆弱性には緩和策が導入されていましたが、この脆弱性によってその緩和策が無効になるようです。細工された HTTP リクエストが送り付けられてエクスプロイトされる可能性があり、その場合はコードが実行される危険性があります。この問題を解決するには、Spring Framework 5.3.18 または 5.2.20 にアップグレードしてください。また、Spring 社がいくつかの回避策をこちら

という過去の脆弱性には緩和策が導入されていましたが、この脆弱性によってその緩和策が無効になるようです。細工された HTTP リクエストが送り付けられてエクスプロイトされる可能性があり、その場合はコードが実行される危険性があります。この問題を解決するには、Spring Framework 5.3.18 または 5.2.20 にアップグレードしてください。また、Spring 社がいくつかの回避策をこちら![]() で提供しています。

で提供しています。

本稿の執筆時点では、アプリケーションがデフォルトのメカニズムを使用して Spring Boot の jar 実行ファイルとして展開されている場合、この脆弱性がエクスプロイトされることはありません。ただし、これは新しい脆弱性であるため、今後状況が変化する可能性があります。Cisco Talos は今後も監視を続けていきます。

カバレッジ

このアクティビティを検出できる Snort SID は、30790 ~ 30793、59388、54916 です。

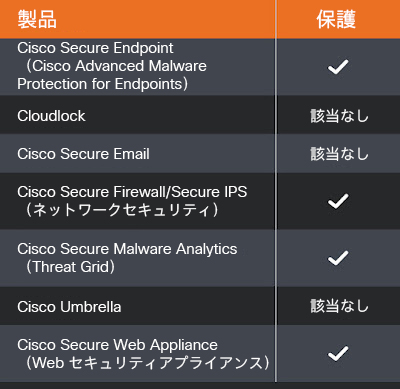

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザーに警告します。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトをテストします。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org ![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

本稿は 2022 年 03 月 31 日に Talos Group

のブログに投稿された「Threat Advisory: Spring4Shell

」の抄訳です。