- 現在、ISO ディスクイメージを使用して AsyncRAT

や LimeRAT

や LimeRAT などのコモディティ型マルウェアを配布する攻撃が行われています。

などのコモディティ型マルウェアを配布する攻撃が行われています。 - プロセスインジェクションを利用して感染を広げることで、エンドポイント セキュリティ ソフトウェアによる検出を回避しています。

- これらの攻撃は、以前にこちらで取り上げた 3LOSH 暗号化ツールの新しいバージョンとつながりがあるようです。

マルウェア配布攻撃では、ツールを利用してバイナリペイロードを難読化することで検出や分析を困難にしていることがよくあります。この手のツールの機能は、通常はパッカーや暗号化ツールに関連付けられている機能の組み合わせであることが多く、マルウェアペイロード自体に直接関係していることはあまりありません。そうしたツールの 1 つである 3LOSH 暗号化ツールの新しいバージョンを利用した一連の攻撃がこの数か月にわたって確認されています。背後にいる攻撃者は、初期感染プロセスを実行するための難読化されたコードを 3LOSH を使用して生成しています。攻撃に関連するサンプルに含まれていた組み込みの構成を分析したところ、同じ攻撃者が AsyncRAT や LimeRAT などのさまざまなコモディティ型 RAT を配布している可能性があることが分かりました。RAT にはさまざまな機能があり、システムへのアクセスを確立して標的から機密情報を窃取することができます。

感染プロセス

感染プロセスは ISO から始まります。この ISO には悪意のある VBScript が含まれており、VBS が実行されると複数のステージからなる感染プロセスが開始されます。ISO と VBS は同じファイル命名規則に従っています。通常、この命名規則は次のようになっています。

^[A-Z]{5}[0-9]{6}\.(VBS|ISO)$

ステージ 1 実行

VBS にはジャンクデータが含まれており、実行コードを難読化するために文字列置換が使用されています。次に例を示します。

難読化された VBS

難読化を解除してみると、VBS の実行内容はシンプルです。攻撃者が管理するサーバーから次のステージを取得して実行します。

難読化を解除した VBS

ステージ 2 取得

取得されるコンテンツは予想どおり PowerShell スクリプトで、Invoke-Expression(IEX)コマンドレットに渡されて実行され、感染プロセスが継続されます。このスクリプトの主な役割は、マルウェアが機能するのに必要なさまざまなタスクを実行する一連のスクリプトの作成です。

さまざまなサンプルを分析したところ、ディレクトリの場所やファイル名は異なっていましたが、機能は同じでした。

まず、スクリプトは次の場所にディレクトリが存在するかどうかを確認します。

C:\ProgramData\Facebook\System32\Microsoft\SystemData

存在しない場合はこのディレクトリを作成します。このフォルダはマルウェアの作業ディレクトリとして使用され、以降の感染プロセスで使用されるすべてのコンポーネントがここに保存されます。

次に、スクリプトはいくつかの追加のスクリプトを作成し、次の例に示すようなコードを使用してそれぞれのスクリプトにコンテンツを書き込みます。

スクリプト作成コードの例

これによって次のファイルが作成されます。

- bat

- vbs

- ps1

- bat

- vbs

- ps1

これらのスクリプトはすべて、以前に作成したディレクトリに保存されます。

悪意のあるスクリプトコンポーネント

最後に、ステージ 2 の PowerShell が「Office.vbs」を実行して、感染プロセスの次のステップを開始します。

VBS を実行

ステージ 3 プロセス進行

ステージ 3 では、感染したシステムに対する悪意のあるアクティビティの大部分が実行されます。ステージ 2 の PowerShell が最初のスクリプトである「Office.vbs」を実行し、このスクリプトが WScript を呼び出して「Office.bat」というバッチファイルを実行し、感染プロセスを継続します。

WScript バッチファイルの実行

このバッチファイルは「Office.ps1」という PowerShell スクリプトを実行します。

PowerShell スクリプトの実行

次に実行されるのは PowerShell スクリプトです。永続性を確立するために、このスクリプトは下に示すように「Office」というスケジュールタスクを新たに作成します。このタスクは直ちに実行され、その後 2 分おきに繰り返されます。

スケジュールタスクの作成

その後、このスケジュールタスクは作成プロセスの一環として「Microsofd.vbs」を実行します。この VBS は短時間スリープしてから続行します。「Microsofd.bat」を実行して感染プロセスを継続することだけがこの VBS の機能です。

WScript の実行

このバッチファイルに含まれているのは 1 行のみで、PowerShell を呼び出して「Microsofd.ps1」を実行します。

PowerShell の実行

この PowerShell スクリプトがこのチェーンで実行される最後のスクリプトです。これまでに説明した他のスクリプトと同様に、このスクリプトもステージ 2 の PowerShell によって作成されたものです。このスクリプトには 2 つの大きな GZIP BLOB とそれらを解凍する別の関数が含まれています。

ステージ 3 の解凍関数

BLOB の 1 つはインジェクタで、もう 1 つはインジェクトされて実行される最終ペイロードです。aspnet_compiler.exe が呼び出されて最終ペイロードがインジェクトされ、実行されます。

ステージ 3 のインジェクションプロセス

下の図は実行フローを示しています。

感染フローの図

最終ペイロードは分析したサンプルによって異なっており、大部分は AsyncRAT と LimeRAT でした。サンプルに組み込まれていた RAT 構成から判断すると、同じ攻撃者が両方の RAT を攻撃で利用している可能性が高いものと思われます。

3LOSH 暗号化ツールとのつながり

これらの攻撃に関連するサンプル、インフラ、最終ペイロードを分析したところ、新しいバージョンの 3LOSH ビルダー/暗号化ツールを使用して RAT ペイロードを難読化し、感染プロセスを円滑に進めていたことを示す特徴がいくつか確認されました。3LOSH 暗号化ツールは、以前にこちらで分析したマルウェア暗号化ツールです。

ステージ 2 の PowerShell のコード実行を分析したところ、3LOSH ビルダーの以前の分析で説明した感染プロセスの後半のステージと似た点があることに気付きました。初期のサンプルセットに含まれていたコードと、新しいバージョンの 3LOSH に関連していることが確認されたサンプルとの間には、多くの類似点や共通点があったのです。以前のバージョンと比べると、新しいバージョンの暗号化ツールには次のような注目すべき変更点があります。

- バイナリペイロードは単純な Base64 エンコードではなく GZIP 圧縮を使用して埋め込まれており、同じ解凍関数が両方のサンプルクラスタのスクリプトに存在する。

- 感染チェーンが複雑になっており、スクリプトベースの複数のコンポーネント(BAT、VBS、PS1)を使用して感染プロセスを円滑に進めている。

2 つのクラスタの間にも違いがありますが、これはビルダー出力のうち必要な部分のみを攻撃者が利用していることが原因であるか、ビルドプロセスで選択したオプションが原因である可能性があります。

また、元のサンプルクラスタと 3LOSH 暗号化ツールを使用して作成された新しいサンプルを分析したところ、両方のクラスタのいくつかの最終ペイロードでは、不正アクセス後の C2 通信に同じインフラが使用されていることが確認されました。

両方のサンプルクラスタに共通する RAT 構成

元のサンプルクラスタの AsyncRAT ペイロードを分析したところ、組み込まれている RAT 構成の Group_ID が「3LOSH」に設定されていることも確認されました。

3LOSH グループ識別子

3LOSH は現在、積極的な開発が進められており、攻撃者がさまざまなコモディティ型 RAT を配布するために使用しています。この動きは今後も続くことが見込まれるため、最終ペイロードそのものとは別に 3LOSH に関連する悪意のあるアクティビティを引き続き検出できるようにしておく必要があります。

まとめ

これらのマルウェア配布攻撃はこの数か月間続いており、新しいサンプルが公開リポジトリに日々アップロードされています。3LOSH 暗号化ツールの作成者は積極的にツールの維持管理と改良を進めており、企業環境での検出を回避しようとするさまざまな攻撃者によって今後もこのツールが使用されていく可能性があります。暗号化ツールを利用すればコモディティ型マルウェアであっても感染プロセスを複雑にして回避性を高めることができます。攻撃の実効性が高いことに目を付けた攻撃者が暗号化ツールを利用して攻撃を仕掛けてくる可能性があることを認識しておく必要があります。多層防御セキュリティアーキテクチャを実装して、これらの脅威に対する防御態勢を適切に維持することをぜひご検討ください。

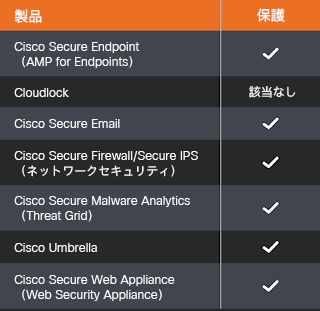

カバレッジ

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトをテストします。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。Snort SID:58087、58773。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。Snort SID:58087、58773。

Orbital クエリ

Cisco Secure Endpoint ユーザーは、Orbital Advanced Search![]() を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する OSquery の具体例については、こちら

を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する OSquery の具体例については、こちら![]() とこちら

とこちら![]() をクリックしてください。

をクリックしてください。

侵害の痕跡

これらのマルウェア攻撃に関連して、次のような侵入の痕跡が確認されています。

ステージ 1 ISO

これらのマルウェア攻撃に関連して、次のような ISO が確認されています。

4567abc4645a8f9414c6d642763d47a2678bf00fefe9e02677664b1c1b35c226

64836303a8eb58b7c5660211e085e3e42b2f4a068aeee88ede30eaa1b9cc4898

c174daa66473073d55fca74107642b43938c832b6c57a2e35c5b6998b89becc8

ed22a3a0314aa108d3e2a5f89fc90eb4d32a07a83e4a16a0e778ec3dae8e3406

ステージ 1 の VBS

これらのマルウェア攻撃に関連して、次のような VBS が確認されています。

0e1d80e1868067b61194539818ac5cd517fb17ab6644492b8d9926f7c400efbb

15ebbc7c74e36fdfb677c56fb94db874a29ed995548c226fc38bd2977f4462c6

1a072171f489d1ae560368b82eeaf6dc4797fcfc7c0a8e53a635311c33fd061d

1cecb3e057afa5ad2150c74e1db583d5fda9780cba9d0e3bbaf2c6a4a345173a

26716b84938ec82bd3847d6c45fa2b2b502d1475dc31e735fd443b7a7c70dd44

2b9229dd6d60c44b28afea7fddd30ec889583184ff51cba03b156d8a96a41c92

336d41e4e6380dccd03791f4b25c840de9268f750b7e9db1e842f5cea60342d5

4fb011aa84514cd8cf5896134383b327abe213d28f2bb4bff614e8beb03540b5

8595efa76a38e37ee168f811382cb46b801582cedc6a11b6399e50eaa3c92f2d

b8fb2174816014c9033236a62469308542aa02d76c9219f8569ac3a4e4db3b7e

c0a62c7b8100381f3562413a33b8edcdcf7996ce6663918a1f0e08a0a14c0632

c137cb7cc4bdd9fa2376b8fc4329b31a6cf5fbff2c094e820d73929e2215af94

df710408a6c93ad71c6bca3133ac6e767c269908be26352793b11b2fdee56f68

fd664f3203418b3188ef00dac1b17bf1c4322946797cfdcce6ff10c0f50ca560

ステージ 2 取得

感染プロセスで取得される悪意のあるコンテンツが次の URL でホストされていることが確認されています。

hXXp[:]//ia801400[.]us[.]archive[.]org/26/items/auto_20220216/auto.txt

hXXps[:]//afomas[.]com/wp-admin/images/Feb_MA2.mp3

hXXps[:]//archive[.]org/download/auto_20220216/auto.txt

hXXps[:]//archive[.]org/download/my44_20220211/my44.txt

hXXps[:]//blankinstall[.]info/build/x.mp3

hXXps[:]//cdn[.]discordapp[.]com/attachments/777508363029184525/935168254744358952/log.mp3

hXXps[:]//cozumreklamkayseri[.]com/.Fainl.txt

hXXps[:]//isoeducationjo[.]com/.well-known/mo.mp3

hXXps[:]//kediricab[.]dindik[.]jatimprov[.]go[.]id/wp-admin/x.txt

hXXps[:]//onedrive[.]live[.]com/Download?cid=358166AEFCA69E90&resid=358166AEFCA69E90!124&authkey=AGvLNowfByqo5eo

hXXps[:]//usaymaboutique[.]com/assets/assets.txt

hXXps[:]//uxsingh[.]com/uxsingh.jpg

hXXps[:]//v3-fastupload[.]s3-accelerate[.]amazonaws[.]com/1643406871-d.mp3

hXXps[:]//www[.]atgame888[.]com/wp-admin/Feb_MO2.mp3

hXXps[:]//www[.]wordpressthemesall[.]com/wp-admin/Feb_MA2.mp3

hXXps[:]//y-menu[.]com/wp-admin/MA.txt

ステージ 2 の PowerShell

これらのマルウェア攻撃に関連して、次のような PowerShell スクリプトが確認されています。

056ad376ac33b673ff42800ff76e46858a6962330c385764aee28a867561f1fa

08c71c3b57502a3fca75c1b99c26a41dadc4ff306faf4d4826776b158cb9a0ae

095157229bfad3a0e9a11be7c0b091a42ae4d25738bb3bfefb53b9321d223a6f

14e2b83be56385a2ac35417bcc0a7c7e2feb82e2cc80bdc99d83e64c6f46de74

1b994d16f099959bae626c1eaac7d0dd4118e54d09f717e05471c7637eea3a3b

1f1190402f67e1550f635954b97a0d1da066081a2b5d0036f5bac638762b695a

24cc7e002bbfb6abacfd457c8fc3163f999647aa7e84ac638928cb4b1c8ce696

33181a1409ebbe46bdf1e7f15654d7aab84a5f421e7990b87a2db39e108fc0fc

348482bf977f22e407b002abeca1da976efae9d90a7574fe902493e86eef9a87

3adcf1c2e12f0666d98e79cd0877d98ddc7f66a6f8b39a0507662d003ce1e90b

5078576d59522e8c145238e611d51e55fa89844c3cf7b7331ee02546cb77d59b

5c753437ffac8d5b6e0540916d1679959f2d256fff338cd037d3decee3cf1143

5e0e49c1faea3e1d0017d0ed76f09bb7fa50c8497e6535b9dc8c38dbf056e7f8

61c2da0eedb3628ec28a9b472d530bba555ba96fcde46fe234b6cfb6d4296440

65662716c873a01e216c8370eac2fe946a20f805a205e46d68f01a163f48104e

6b9eb5ffb1bf9a7a8d2a3e9a5ab4805324805bc7206f60ad039b0a6cd36d9940

6df53c77b343a597de566fa9e2ec1bcfbb25e4f7c7e7a104ed48887daee29533

7226d29a62bfc505a5cd9c8d13603237821caa5075bea311f095272334827e58

740805cc00932464b414afc340856d83a8b8fe4e42c3ad147a5b6c93aba124ef

76688a6433408e165ccdbbd9d2ba655c2684a59efe4a2c7c6c2a257c3111d175

794f760e12ecd8a2fe4a3229542403c6090b98886a0eb5166f9dbfc6972f6a11

7d823dffc0086373d053686fdb01308d8e18d403a66b1f1d64360aba391a2c15

91d5b515b82fc61a6fcc7d433a1fd2434d2d9ff0dbb4da9a25fb972ac700ac3a

939afa2234d2545a8a41c3ed2d3a2e1fd3d58f4586ac10d62f83e9a09bf33375

93e32c6fd08dbf798c0242f953eb0cb7b8470d4b0430ac4b2837d1e0382ab4d2

a6238fb73d70a1a6b050afc265306b5232b89793bd129a76b8daf7f5220fea61

b323f59257425527c4137c629f430944e8236950717e86f33158c94ef6260a1c

b89e4e8c11df06410f73ff1f4b545d0ef1bf561f14ddb95d2b04ec253911e922

bf275f267ea61ecb3d1b26f58df6d26be00eabe521d2c2801f9c788e084b2f72

c489721f00041183f9ff770d2274ec71325bf0211842e12e56218f5b55db980c

cc08a2291dcdf40026e70a28d4b1ce30909d53e5a03727207c8b86e63365f101

cde8a2b658ab6276143cc78a2c72487e963fefad522a7eaf218fd6920f57748a

f143993fb7625d0ed1b840a07a79004fcb112c6d02d9f1147d2495d4d75b41ee

f5dfb4f2a705382febc62f4fdb7ae2169a98898830325186663954d05903b8fb

ステージ 3 バイナリ

これらのマルウェア攻撃に関連して、次のような実行ファイルが確認されています。

0303634830257bc5c3dfcf18c143286e212bd9034b29976e6349b05b5389c8a5

0e6a1e936ae9dac9856a86091c237537e72d2e8547596dab99e902ccd51be10f

10af68c3aac1062fa57580c6c5bc6b424cd7bdb1ce343d3b492797ce12225e5b

134547b06fbbed959078cea590d4b9ec0840dd243b666fec48ca17ca46f7483a

285f00996ccc5181b488a48cfb06a1c502f0bfb05d5e5dd9395ea08ff71931ee

30defa2c31255690a794a30a58c865b8782cb5f312b77aaa447ebe19f30a3f47

39502d41bc6ef654cf6de2e83e359efb8e165cf0207a05d34359df912a545ff3

3efd7f5f6baa977538b14c6bf2f8e6db5bf184a3426a1f5ae8e05055e4f74f13

56cc64a44c317a21a047d657d06206a81e1e69649734618996390adc6f94c3bb

5bd6ea920506cb3fb78bca78ea2b119549ed41747a67659b61ccd4ac8407f5e5

6153296afbae79678f9881e36cb06ad7ae8d24bd8b3a7e7f5232a035848429d3

6182c770438dccb334e03ea33cfacefd14ac7481de7b05725e62f5fe1c42b744

81e6bf9154859d5969dc52358a837b8a8bf935d4aa4a7fc9de9c4adbc9fd1a82

86f28e4f9082153f67ccad25fe90ab356d67ee3d37fdfd47cb9f1314d2ce0e27

8a8959f6db5e131c40d3adbe37f4e0a8bad4710839e37143787c8f4c217527ef

909548989b139eeabd58d8dc870597f564ffd7d1ce2e3ac51514d29bbaf29521

954012293bc09af071c459e75758497243722889b592881aed9b08cd14df187e

954a98f159cf1b3c284121c1e2d4c41402d94d9c0c2a88b66334108992917da6

a038fcf860aea94e4212ac5754b3e0f3d0dac8ca4254e4f7b2140ed45da089a1

b598aea572ab51e15dfd3242ec2f140ec72c7148678587b50e6a0ec10504990f

b5ceba46321ae47006571c16f7f5248b774d32bd88d991fd1a043e862c1c33d9

cd76236956f087fc11bc2aefe1b12f623f46a7f041ecb07b05aa699ba1f1b300

df63df19dfd21af2f3064d6577c0ef09a07cd7367f8242b9e252d5d59712c26f

eaeef725cb557891ae598da5cece9bf41bae46a65876491c835e3821b23f54a2

eb3e27121f8ff722665e647ca4eb72a648d72ab56dc07f07379ad1ae3035256d

efb02cc006bebad4e092e6c550a89fe055558ef24755a6b72c022ef669bec191

f7c9fa1c6da6b6f4eb7ebbf3c03da49a6bc4e083dd19b7419c0acbcd76e9251f

fbcbb275913b8765b2ba9bf96ec5e7b536483854c75f156bc68d3539df6469e6

fded0549398bec1ef6fab78b3219ef894349ec3cdd07b1bf3bdf1c7c6a0e303b

C2 サーバー

これらのマルウェア攻撃に関連して、次のようなドメインが確認されています。

141[.]95[.]89[.]79

3laallah[.]myvnc[.]com

94[.]130[.]207[.]164

anderione[.]com

invoice-update[.]myiphost[.]com

mekhocairos[.]linkpc[.]net

n[.]myvnc[.]com

python[.]blogsyte[.]com

本稿は 2022 年 04 月 05 日に Talos Group

のブログに投稿された「Threat Spotlight: AsyncRAT campaigns feature new version of 3LOSH crypter

」の抄訳です。