この記事は、Cisco Security Business Group の Distinguished Engineer である Andrew Ossipov によるブログ「The Wait is Over for Secure Firewall 3100 Series

」(2022/4/6)の抄訳です。

「ファイアウォール ハードウェアの次回のアップグレードが本当に待ち遠しいです!」

そんなことは誰も言いません。

常により上を目指して

長い時間をかけて私がファイアウォールのお客様から学んだことがあるとすれば、ハードウェアアプライアンスのアップグレードが必要とされる頻度は、平均的な消費者が新車を購入したいと考える頻度と同じくらいだということです。ベンダーがどれほど派手なマーケティング資料を用意して「業界初」というお決まりの宣伝文句を並べ立てたところで、誰も好んでアップグレードしようとは考えません。少し CPU が速くなっただけで、従来のものとほとんどアーキテクチャが変わらない光沢のある新しい筐体を手に入れるために数年ごとに大枚をはたき、寝る時間を惜しんで実装しようと思う人などいないのです。そうは言っても、ハードウェアのアップグレードには確かにそれだけの価値があるものもあります。

つい先ごろ、シスコはハードウェアを大幅に更新しました。その主な目的は、すべての Cisco Secure Firewall アプライアンスのアーキテクチャを将来も使い続けられるようにするためです。しばらくの間、より重要で、より優れたものを提供すべく取り組んできましたが、個人的には常に、まずはソフトウェアを最適化してから、それに特化した優れたハードウェアを構築したいと考えていました。シスコは昨年、お客様にフォークリフト アップグレードを頻繁に行っていただけるようお願いする代わりに、Secure Firewall Threat Defense 7.0![]() をリリースして魔法のようなことを可能にしました。約 7 年前にリリースした ASA5508-X を含め、サポート対象のすべてのファイアウォール アプライアンスで、脅威保護と VPN のパフォーマンスを大幅に(場合によっては 2 倍にまで)向上させたのです。しかも、シンプルなソフトウェアのアップグレードによってこれを実現しています。「業界で唯一」とは言わないまでも、私が何で「業界初」を成し遂げたいかというと、まさしくこうした長期的な顧客価値を提供することです。

をリリースして魔法のようなことを可能にしました。約 7 年前にリリースした ASA5508-X を含め、サポート対象のすべてのファイアウォール アプライアンスで、脅威保護と VPN のパフォーマンスを大幅に(場合によっては 2 倍にまで)向上させたのです。しかも、シンプルなソフトウェアのアップグレードによってこれを実現しています。「業界で唯一」とは言わないまでも、私が何で「業界初」を成し遂げたいかというと、まさしくこうした長期的な顧客価値を提供することです。

充実した性能

ソフトウェアについては、そのような優れた性能をお客様に提供することができたので、次はいよいよ、根本的に新しいハードウェアアーキテクチャを構築することに着手しました。シンプルさを維持しながらも、回復力と拡張性を備えたアーキテクチャ。トラフィックの暗号化が普及するという一般的な傾向に立ち向かい、それを性能の基準として想定した、あらゆる業界標準を打ち破る卓越したアーキテクチャです。最後にこれも重要な点ですが、競合他社と比べて圧倒的に費用対効果の高いソリューションにすることを目指しました。こうして誕生したのが、新しいミッドレンジの Secure Firewall 3100 シリーズです。

「業界をリード」するこの 1 ラックユニットのフォームファクターには数々の性能が詰め込まれています。何年もかけてアーキテクチャの完成度を高めており、インテリジェントな内部スイッチファブリックを引き続き採用することでノンブロッキングの外部ネットワーク インターフェイス接続を提供し、柔軟なロードバランシングと優先順位付けロジックを実現しています。このシリーズにはエンタープライズグレードの x86 ベースの CPU エンジンと、シスコの Threat Defense ソフトウェアが搭載されています。拡張可能なこのソフトウェアには重要かつ優れた保護機能と可視化機能がいくつか備わっていますが、そのうちの 1 つが Snort 3![]() による実証済みの真のディープ パケット インスペクション機能です。そしてこれを支えているのが、Cisco Talos の脅威インテリジェンスであり、優秀な頭脳集団なのです。さらに、最近シスコがリリースした完全自社開発の Encrypted Visibility Engine(EVE)

による実証済みの真のディープ パケット インスペクション機能です。そしてこれを支えているのが、Cisco Talos の脅威インテリジェンスであり、優秀な頭脳集団なのです。さらに、最近シスコがリリースした完全自社開発の Encrypted Visibility Engine(EVE)![]() を使用した推論ベースのアプリケーション識別とマルウェア分類によって機能が補完されています。お客様にさらにご安心いただけるよう、すべてのソフトウェアコンポーネントとお客様のデータは自己暗号化 SSD(ソリッドステートドライブ、オプションで冗長化可能)でホストされます。

を使用した推論ベースのアプリケーション識別とマルウェア分類によって機能が補完されています。お客様にさらにご安心いただけるよう、すべてのソフトウェアコンポーネントとお客様のデータは自己暗号化 SSD(ソリッドステートドライブ、オプションで冗長化可能)でホストされます。

ハイエンドのアプライアンスにならって「業界初」のマルチインスタンス機能![]() を組み込み、個別に構成されたファイアウォールテナント間でリソースを完全に分離しています。クラスタリング機能(当時、これも「業界初」でした)も同様で、単一の論理ユニットとして機能する最大 8 台の 3100 シリーズ アプライアンスに転送プレーンが完全に分散されています。このような優れた機能のすべてを、新しい Firewall Management Center の統合エクスペリエンスにうまく組み込むことにより、複雑さをひとつひとつ解消しました。では価格はというと、問題なく予算の承認を得ることができるような設定になっています。これで終わりではありません。もう 1 つ、ご紹介しておきたい重要な点があります。

を組み込み、個別に構成されたファイアウォールテナント間でリソースを完全に分離しています。クラスタリング機能(当時、これも「業界初」でした)も同様で、単一の論理ユニットとして機能する最大 8 台の 3100 シリーズ アプライアンスに転送プレーンが完全に分散されています。このような優れた機能のすべてを、新しい Firewall Management Center の統合エクスペリエンスにうまく組み込むことにより、複雑さをひとつひとつ解消しました。では価格はというと、問題なく予算の承認を得ることができるような設定になっています。これで終わりではありません。もう 1 つ、ご紹介しておきたい重要な点があります。

暗号化がすべて

新しい Secure Firewall 3100 シリーズ アーキテクチャの重要な点は、暗号化されたトラフィックの処理に重きを置いていることです。従来の業界のアプローチはというと、x86 CPU と連携するルックアサイド暗号化アクセラレータを導入するというものでした。これにより、VPN 接続とトランジット インスペクションの両方の目的で、IPsec および Transport Layer Security(TLS)トラフィックを処理します。ルックアサイドはその性質上、暗号化パケットや復号パケットごとに共有システムバスを複数回トラバースする必要があります。これが主な原因で、このアプローチではパフォーマンスが大幅に低下することが予想されます。追い打ちをかけるようですが、業界のほとんどの実装では、ハードウェアでの TLS セッションの確立を加速できていません。シスコは何年も前にこの問題に取り組んでおり、TLS 復号を使用した Cisco Secure Firewall の脅威保護スループットの数値を公開されているデータシートに掲載しています。これも「業界初」ということになります。

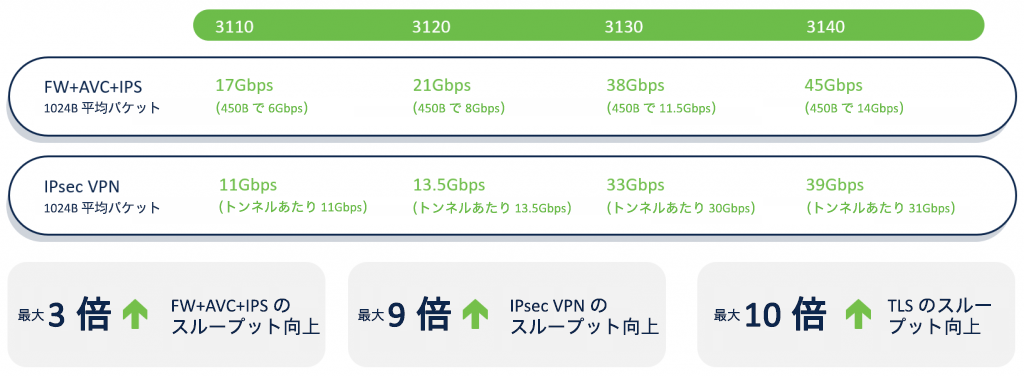

Secure Firewall 3100 シリーズ アプライアンスの主な差別化要因は、内部スイッチファブリックと x86 CPU コンプレックスの間にある、まったく新しいカスタムビルドの Field Programmable Gate Array(FPGA)コンポーネントにあります。この FPGA には(「業界初」、特許取得済みの)次世代フローオフロードエンジンが搭載されており、超高速のシングルフロースループットと高性能コンピューティンググレードの低遅延を実現しています。それだけではありません。これもまた「業界初」ですが、IPsec および Datagram TLS(DTLS)VPN 接続の両方で、パス内暗号化アクセラレーション機能も提供しています。脅威保護ソフトウェアでプログラムすると、この中間コンポーネントがハードウェアでフローの復号と暗号化を行います。メインシステムバスに依存したり、貴重な x86 CPU サイクルを消費したりすることはありません。以下に示す生の数値データは、前世代の Secure Firewall 2100 ファミリと比べても印象的ですが、IPsec セキュリティ アソシエーション(SA)の双方向ペアによる単一トンネルのスループットは驚異的であり、ファイアウォール アプライアンスとしてはまさに「業界をリード」する性能を備えています。

どうぞご期待ください

完全に分散されたステートフルな拡張性からマルチテナントの分離、圧倒的な脅威防御スループット、暗号化アクセラレーション性能まで、Secure Firewall 3100 について数々の「業界初」をご紹介してきましたが、これらはすべて嘘偽りのないものであり、決してお客様の期待を裏切りません。この脅威保護パッケージは、何年もかけてアーキテクチャの完成度を高めており、長い間ハードウェアのアップグレードを見送ってこられた方にも納得していただけるはずの価格設定となっています。シスコは今後何年にもわたってソフトウェアのイノベーションを継続します。そうすることで、Cisco Secure Firewall を新規にご購入いただくお客様と Firepower を長年ご愛用いただいているお客様をサポートし、ハードウェアへの投資を最大限に活かしていただけるようにするとともに、お客様のビジネスを一括して保護していきます。

Secure Firewall 3100 シリーズの詳細については、こちら![]() をご覧ください。

をご覧ください。

ぜひお客様のご意見をお聞かせください。以下から質問やコメントを投稿し、ソーシャルネットワークで Cisco Secure の最新情報を入手してください。

Cisco Secure ソーシャルメディア

Instagram![]()

Facebook![]()

Twitter![]()

LinkedIn![]()