2022 年 2 月 25 日更新:

追加調査中、HermeticWiper と同時に Sysinternals ツールの SDelete![]() の正規のコピーもドロップされているケースがあることを発見しました。フェイルセーフとしての役割があるのか、攻撃で使用されていない何らかのメカニズムを持つのかについては、まだ調査を行っているところです。新たな情報が入り次第、随時更新します。このハッシュは、HermeticWiper に関連する他のハッシュとともに IOC セクションに追加していますのでご参照ください。

の正規のコピーもドロップされているケースがあることを発見しました。フェイルセーフとしての役割があるのか、攻撃で使用されていない何らかのメカニズムを持つのかについては、まだ調査を行っているところです。新たな情報が入り次第、随時更新します。このハッシュは、HermeticWiper に関連する他のハッシュとともに IOC セクションに追加していますのでご参照ください。

Cisco Talos は、ウクライナ国内でワイパー攻撃の第 2 波が進行中であり、「HermeticWiper」という新しいワイパーマルウェアが使用されていることを把握しています。この破壊的なマルウェアの展開は、2022 年 2 月 23 日に開始されました。HermeticWiper は、1 月に発生した WhisperGate 攻撃![]() で確認されたものと同様の動作特性を備えていて、マスターブートレコード(MBR)を破壊するコンポーネントとパーティションを破壊するコンポーネントがあります。

で確認されたものと同様の動作特性を備えていて、マスターブートレコード(MBR)を破壊するコンポーネントとパーティションを破壊するコンポーネントがあります。

ワイパーに関する分析

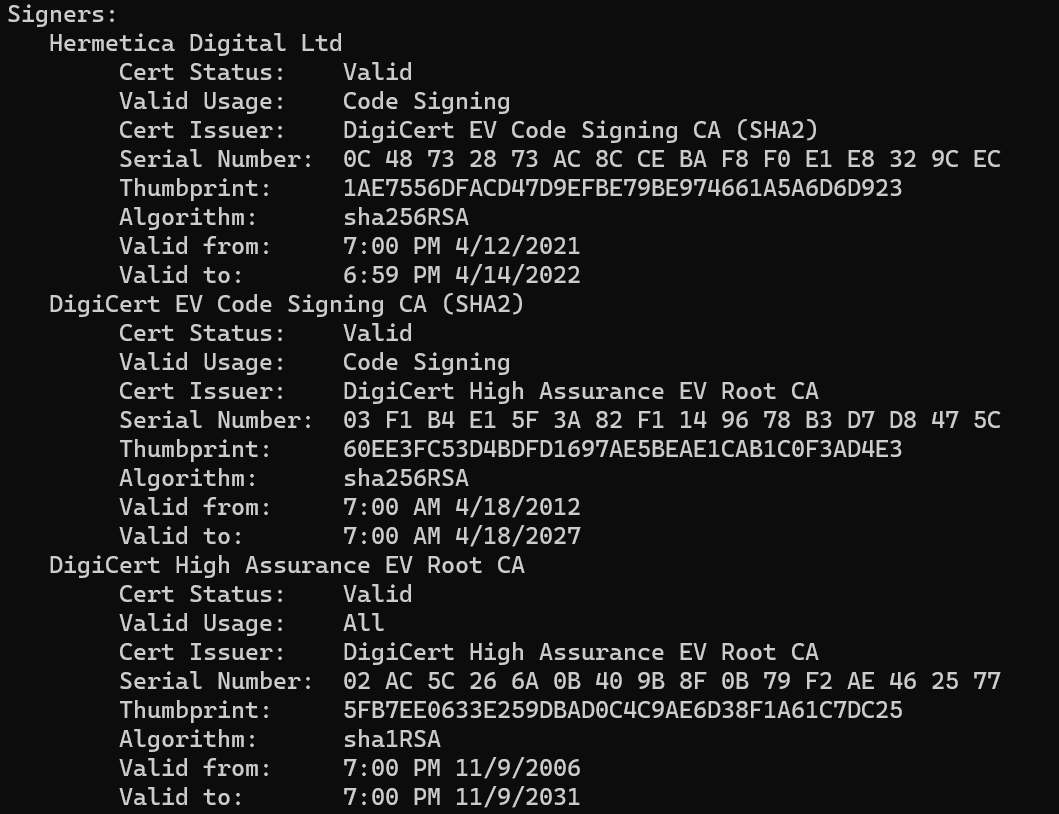

ワイパーは比較的サイズが小さい実行ファイル(約 115KB)であり、大部分は組み込みリソースで構成されています。この実行ファイルは「Hermetica Digital Ltd」に対して発行されたデジタル署名(2021 年 4 月から 2022 年 4 月まで有効)で署名されています。

ワイパー実行ファイルのデジタル証明書

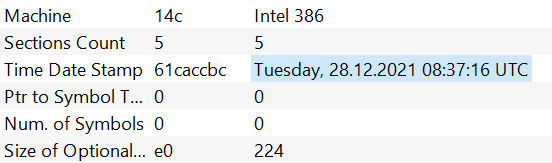

ワイパー実行ファイルの 1 つは 2022 年 2 月 23 日にコンパイルされ、その日のうちに展開されています。2021 年 12 月 28 日にコンパイルされたコピーも見つかっており、攻撃者が数か月にわたってワイパーの開発に取り組んでいることがうかがえます。

把握できている中で最も早い時期にコンパイルされた HermeticWiper サンプルの 1 つのタイムスタンプ

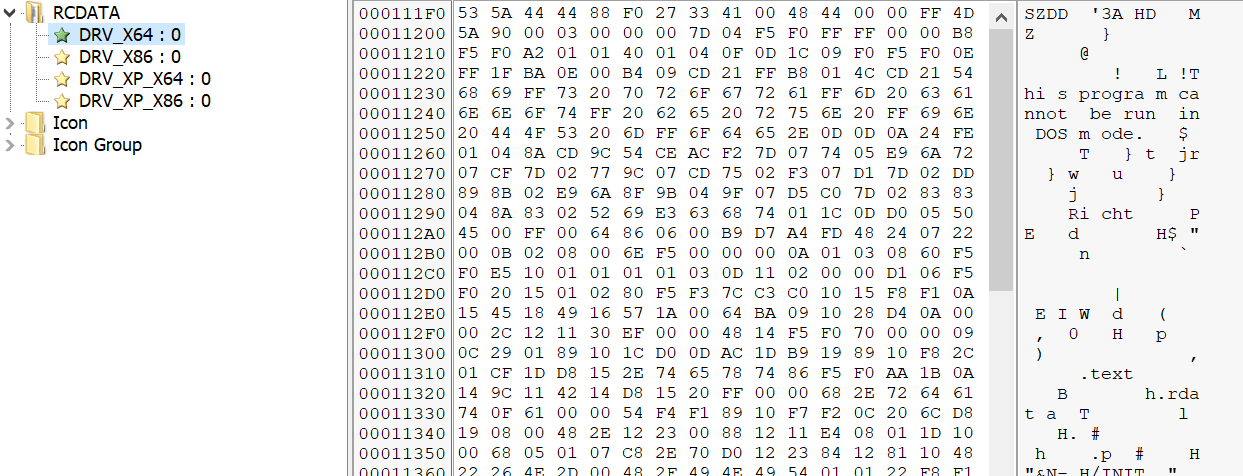

組み込みリソース

HermeticWiper は 4 つの埋め込みリソースで構成されています。この 4 つのリソースは、ワイパーが使用するドライバの圧縮コピーです。

ドライバは EaseUS Partition Master![]() (正規のプログラム)に関連付けられていて、感染したシステムに存在するストレージデバイスを操作するために使用されます。正規のドライバを使用してストレージデバイスを直接操作する手口は、ここ数年間確認されてきたワイパーマルウェアの手口と同じです。

(正規のプログラム)に関連付けられていて、感染したシステムに存在するストレージデバイスを操作するために使用されます。正規のドライバを使用してストレージデバイスを直接操作する手口は、ここ数年間確認されてきたワイパーマルウェアの手口と同じです。

ワイパーのプロセス

ワイパーのプロセスは、自身に次の 2 つの特権を割り当てることから始まります。

- SeShutDownPrivilege:エンドポイントをワイプした後にシャットダウンします。

- SeBackupPrivilege

:セキュリティ記述子がアクセスを許可していないファイルのコンテンツの取得が可能になります。

:セキュリティ記述子がアクセスを許可していないファイルのコンテンツの取得が可能になります。

感染したシステムで実行されている Windows オペレーティングシステムのバージョンに応じて、適切な組み込みドライバの抽出が開始されます。ドライバはワイパーのプロセスメモリ空間にロードおよび解凍され、ディスクの「C:\Windows\System32\drivers\<ランダムな 4 文字>.sys」に書き込まれます。

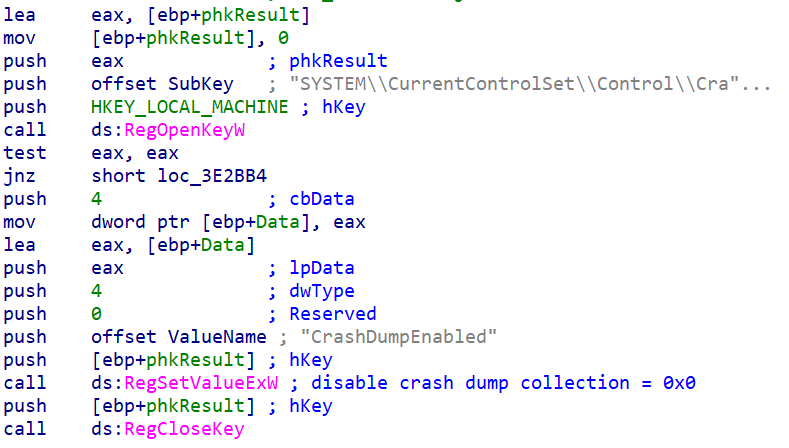

ワイプのプロセスを開始する前に、HKLM\SYSTEM\CurrentControlSet\Control\CrashControl | CrashDumpEnabled = 0x0 を介してクラッシュダンプの生成も無効化されます。

クラッシュダンプの生成を無効化

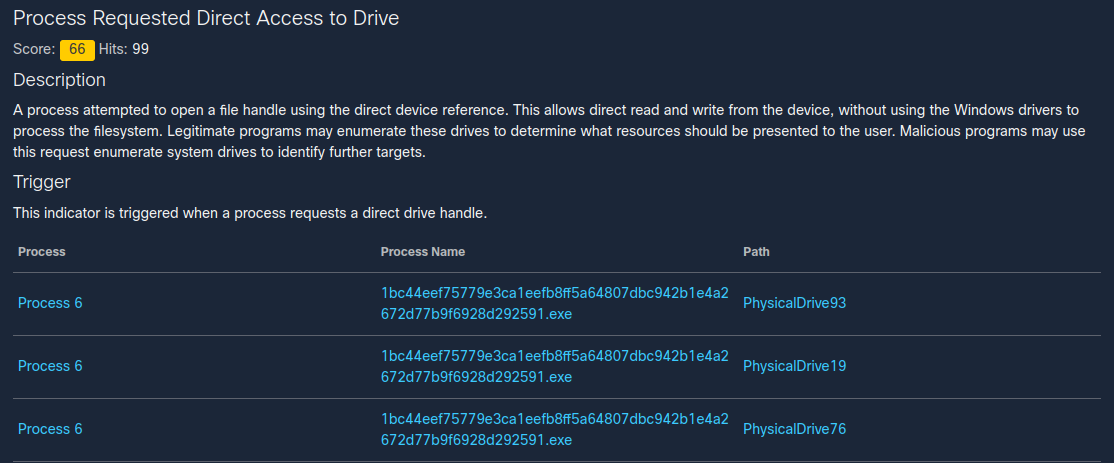

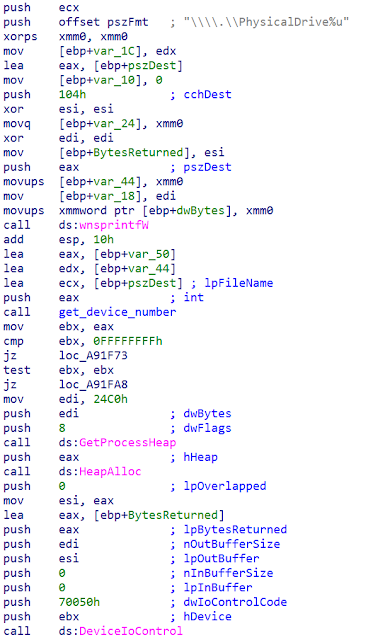

システム上の 0 から 100 までの物理デバイスごとに、システム上の物理ドライブを列挙するプロセスが開始されます。物理ドライブを識別すると、最初の 512 バイトを破壊して MBR を破壊します。

物理ドライブの列挙

この時点でパーティションに標的が移り、個々のパーティションの列挙が開始されます。まず、ボリューム シャドウ コピー サービス(VSS)が無効化されます。次に、ファイルシステムが FAT か NTFS かによって、パーティションで別々の破壊メカニズムが使用されます。どちらの場合もパーティションは破損し、損傷が大きくなります。これにより、MBR ドライブと GPT ドライブの両方を備えたシステムが確実に影響を受けることになります。これは、WhisperKill というワイパーマルウェアの動作と同様です。

ワイパーは、NTFS の $LOGFILE や $BITMAP などのハウスキーピングファイルや $INDEX_ALLOCATION、$DATA などのストリームの破損も引き起こそうとします。

最終段階では、スリープ状態のすべてのスレッドが完了するのを待ってから再起動を開始し、ワイプ操作が確実に完了するようにします。

カバレッジ

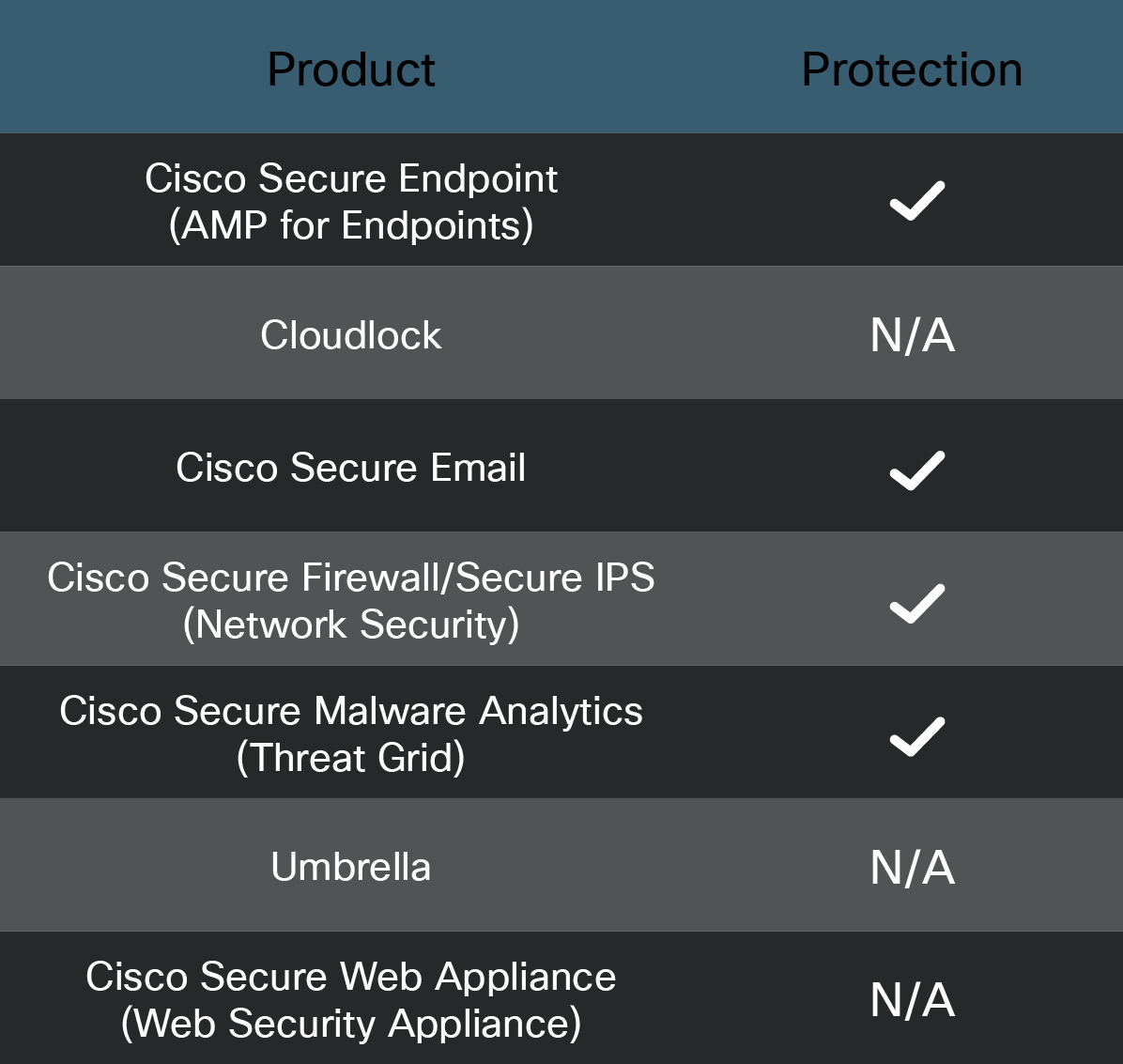

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint![]() (旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちら

(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちら![]() からお申し込みください。

からお申し込みください。

Cisco Secure Web Appliance![]() の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email![]() (旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちら

(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちら![]() からお申し込みください。

からお申し込みください。

Cisco Secure Malware Analytics![]() (旧 Threat Grid)は悪意のあるバイナリを特定し、Cisco Secure のすべての製品に保護機能を組み込みます。

(旧 Threat Grid)は悪意のあるバイナリを特定し、Cisco Secure のすべての製品に保護機能を組み込みます。

Firepower Threat Defense(FTD)![]() 、Firepower Device Manager(FDM)

、Firepower Device Manager(FDM)![]() 、Threat Defense Virtual

、Threat Defense Virtual![]() 、適応型セキュリティアプライアンスなど、Cisco Secure Firewall

、適応型セキュリティアプライアンスなど、Cisco Secure Firewall![]() (旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Network/Cloud Analytics![]() (Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザーに警告します。

(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザーに警告します。

Cisco Secure Analytics を使用してこの脅威に対応するためのガイダンスについては、こちら![]() をクリックしてください。

をクリックしてください。

Meraki MX![]() アプライアンスを使用すれば、この脅威に関連する悪意のあるアクティビティを検出できます。

アプライアンスを使用すれば、この脅威に関連する悪意のあるアクティビティを検出できます。

Umbrella![]() (セキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちら

(セキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちら![]() からお申し込みください。

からお申し込みください。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center![]() から入手できます。

から入手できます。

Orbital クエリ

Cisco Secure Endpoint ユーザーは、Orbital Advanced Search![]() を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する OSquery の具体例については、こちら

を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する OSquery の具体例については、こちら![]() とこちら

とこちら![]() をクリックしてください。

をクリックしてください。

Snort SID:59099-59100

この脅威に対する保護に使用できる ClamAV シグネチャ:

- Win.RedTrixx.Wiper.tii.Hunt

IOC(侵入の痕跡)

ワイパーの実行ファイル

0385eeab00e946a302b24a91dea4187c1210597b8e17cd9e2230450f5ece21da

1bc44eef75779e3ca1eefb8ff5a64807dbc942b1e4a2672d77b9f6928d292591

2c10b2ec0b995b88c27d141d6f7b14d6b8177c52818687e4ff8e6ecf53adf5bf

3c557727953a8f6b4788984464fb77741b821991acbf5e746aebdd02615b1767

Sysinternals の SDelete

49E0BA14923DA608ABCAE04A9A56B0689FE6F5AC6BDF0439A46CE35990AC53EE

EaseUS Partition Master ドライバ

b01e0c6ac0b8bcde145ab7b68cf246deea9402fa7ea3aede7105f7051fe240c1

b6f2e008967c5527337448d768f2332d14b92de22a1279fd4d91000bb3d4a0fd

e5f3ef69a534260e899a36cec459440dc572388defd8f1d98760d31c700f42d5

fd7eacc2f87aceac865b0aa97a50503d44b799f27737e009f91f3c281233c17d

8c614cf476f871274aa06153224e8f7354bf5e23e6853358591bf35a381fb75b

23ef301ddba39bb00f0819d2061c9c14d17dc30f780a945920a51bc3ba0198a4

96b77284744f8761c4f2558388e0aee2140618b484ff53fa8b222b340d2a9c84

2c7732da3dcfc82f60f063f2ec9fa09f9d38d5cfbe80c850ded44de43bdb666d

この記事は、ASHEER MALHOTRA によるブログ「Threat Advisory: HermeticWiper

」(2022/2/24)の抄訳です。