- Cisco Talos はユーザーの情報に狙いを定めて Nanocore、Netwire、AsyncRAT の亜種を配布する攻撃を 2021 年 10 月に確認しました。

- Cisco Secure の製品テレメトリによると、主に米国、イタリア、シンガポールが標的になっています。

- この攻撃のダウンローダースクリプトでは複雑な難読化手法が使用されていました。難読化解除プロセスでは復号手法が各段階で次々に実行され、最終的に実際の悪意のあるダウンローダーメソッドが復号されます。

- この攻撃は Microsoft Azure や Amazon Web Services などのクラウドサービスを悪用した攻撃の最新事例です。攻撃者は悪意のある目的を達成するために、クラウドサービスを盛んに悪用しています。

- 攻撃者はダイナミック DNS サービス「DuckDNS」を使用して C2 ホストのドメイン名を変更しています。

エグゼクティブサマリー

独自のインフラをホストせずにクラウドテクノロジーを使用して目的を達成しようとする攻撃者が増えています。Azure や AWS といったクラウドサービスを利用すると、必要な時間やコストを最小限に抑えながらインフラをセットアップし、インターネットに接続することができます。また攻撃活動が防御側から追跡されにくくなります。

今回の攻撃ではコモディティ化した複数の RAT の亜種がクラウドサービスを使用して展開および配布されています。RAT には情報窃取機能があり、攻撃が開始されたのは 2021 年 10 月 26 日頃です。リモート管理ツール(RAT)のこれらの亜種は複数の機能を備えていて、標的の環境を乗っ取って任意のコマンドをリモートで実行し、情報を盗み出します。

侵入経路はフィッシングメールで、悪意のある ZIP が添付されています。これらの ZIP アーカイブファイルには ISO イメージが含まれています。ISO イメージには悪意のあるローダーが JavaScript、Windows バッチファイルまたは Visual Basic スクリプトの形式で格納されています。初期スクリプトが標的のマシンで実行され、ダウンロードサーバーに接続して次の段階をダウンロードします。ダウンロードサーバーは Azure Cloud ベースの Windows サーバーまたは AWS EC2 インスタンスでホストされています。

攻撃者はマルウェアペイロードを配布するために無料のダイナミック DNS サービスである DuckDNS を使用して悪意のあるサブドメインを複数登録しています。この攻撃に関連しているマルウェアファミリは、リモートアクセス型トロイの木馬である Netwire、Nanocore、AsyncRAT の亜種です。

クラウド コンピューティング サービスへの発信接続を検査して、悪意のあるトラフィックがないかをご確認ください。この記事で取り上げた攻撃のように、一般的なクラウドプラットフォームを使用して悪意のあるインフラがホストされる事例が増えています。

感染の概要図

ペイロード

確認された攻撃ではペイロードとして Nanocore、Netwire、AsyncRAT の亜種が使用されています。これらの RAT はコモディティ化しており、さまざまな攻撃で広く使用されてきました。

Nanocore

Nanocore は 2013 年に初めて確認された 32 ビットの .NET ポータブル実行ファイルです。2017 年から Nanocore の流出版が登場して攻撃に広く使用されています。

この攻撃に関連する Nanocore クライアントのサンプルから抽出した構成情報によると、攻撃にはバージョン 1.2.2.0 が使用されています。これは 2021 年 10 月 26 日にビルドされた流出版です。C2 サーバーには mback5338[.]duckdns[.]org が使用されており、TCP ポート 7632 でリッスンしています。ビルド日は攻撃の開始時期と符合しています。

Nanocore の亜種の構成ファイル

これらの攻撃に関連する Nanocore クライアントの別のサンプルでは他の C2 ドメインやポート番号が使用されていることも確認されています。

- nanoboss[.]duckdns[.]org

- justinalwhitedd554[.]duckdns[.]org

ペイロードに含まれているプラグインは Client プラグインと SurveillanceEx プラグインです。Client プラグインは C2 サーバーとの通信を処理するために RAT で使用されます。SurveillanceEX プラグインはビデオおよび音声のキャプチャ機能とリモートデスクトップ機能を提供します。

Netwire

Netwire は既知の脅威であり、標的のパスワード、ログイン情報、クレジットカードデータを盗むために使用されます。リモートでコマンドを実行してファイルシステム情報を収集する機能があります。

このトロイの木馬は次のレジストリキー書き込むことで永続性を確立します。

HKEY_CURRENT_USER\Software\NETwIRe\HostId

HKEY_CURRENT_USER\Software\NETwIRe\Install Date

HKEY_CURRENT_USER\SOfttware\Microsoft\WIndows\CurrentVersion\Run\SysWOW32(値は自身のパス)

AsyncRAT

AsyncRAT は安全な暗号化接続を通じてコンピュータをリモートで監視および制御するためのリモートアクセスツールです。この攻撃で使用された AsyncRAT クライアントは C2 サーバーに接続するように構成が設定されており、標的のマシンへのリモートアクセスを攻撃者に提供します。攻撃者はこのツールのキーロガー、スクリーンレコーダー、システム構成マネージャなどの機能を使用して、標的のマシンから機密データを盗むことができます。

AsyncRAT は標的のマシンに感染マーカーとしてミューテックス「AsyncMutex_6SI8OkPnk」を作成します。

AsyncRAT の亜種のミューテックス関数

復号された AsyncRAT 構成ファイルには C2 ドメインなどの構成情報が含まれています。この例では C2 ドメインは asyncmoney[.]duckdns[.]org で、TCP ポート 7829 を使用しています。AsyncRAT のこの亜種は TCP ポート 7840、7841、7842 を通じて C2 ドメインと通信することが確認されています。

AsyncRAT の亜種の C2 接続パラメータ

感染チェーン

感染チェーンは悪意のある ZIP ドキュメントを含んだ電子メールから始まります。ZIP 添付ファイルには ISO イメージファイルが含まれています。このイメージファイルには JavaScript、Visual Basic スクリプトまたは Windows バッチファイルの形式のローダーが含まれています。攻撃者は請求書を添付したと偽って受信者がファイルを開くように仕向けます。

フィッシングメールの例

ZIP ファイル名の最初の数文字はランダムに生成されており、攻撃ごとに固有である可能性があります。確認された ZIP ファイル名の例を次に示します。

- WROOT_Invoice_Copy.zip

- YUEOP_Invoice_Copy.zip

- HOO8M_Invoice_Copy.zip

- TROOS_Invoice_Copy.zip

- TBROO1_Invoice_Copy.zip

JavaScript ダウンローダー

ダウンローダーの JavaScript は 4 レイヤーにわたって難読化されています。難読化解除プロセスが各段階で実行され、各段階の難読化解除関数によって次の段階が生成されます。

レイヤー 1 の難読化解除

最初のレベルの復号は関数「ejv()」によって実行されます。この関数は難読化データの各文字を反復処理して配列を作成し、数回の算術演算を経て文字を復号し、難読化解除した結果を返します。

最初のレベルの復号関数

関数「ejv()」によって第 2 段階の復号ルーチンが生成されます。

第 2 レベルの復号関数

レイヤー 2 の難読化解除

JavaScript ダウンローダーの暗号化コンテンツの残りの部分はレイヤー 2 の難読化解除プロセスで復号されます。このプロセスは 2 つのサブフェーズからなります。まず復号関数「ejv()」によって復号され、その結果が第 2 レベルの復号関数に渡されます。

この難読化解除プロセスによってさらに別の復号関数「Ox$()」が生成されます。これが第 3 レイヤーの復号関数になります。

第 3 レベルの復号関数

レイヤー 3 の難読化解除

レイヤー 2 の難読化解除プロセスで生成された暗号化文字列が関数「Ox$()」によって復号されます。このレイヤー 3 の難読化解除プロセスでは難読化された別の関数が復号されます。この関数は複数の関数を呼び出して値を返します。また一連の eval() 関数によって第 3 レベルの復号関数「Ox$()」が呼び出され、悪意のあるダウンローダーコードが復号されます。

難読化された悪意のあるダウンローダーコード

この攻撃の JavaScript ダウンローダーの別のサンプルを分析したところ、フェーズ 3 の難読化解除プロセスとは若干異なる結果が確認されました。検出プロセスを困難にするためにコードが自動的に生成およびランダム化されている可能性があります。

難読化された悪意のあるダウンローダーコード

レイヤー 4 の難読化解除

レイヤー 4 では悪意のあるダウンローダーコードを難読化解除する最終段階が実行されます。ここでは第 3 レベルの復号関数とコード内の自己復号ロジックが使用されます。レイヤー 4 で復号されたコードは単なるダウンローダーではなく、次のような他のアクティビティも実行することが確認されました。

- ログイン自動実行のレジストリキー「HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run」を構成して永続性を確立する。

- schtasks.exe プロセスを呼び出してスケジュール設定されたタスクジョブを構成する。

- URL「http://gg1592661[.]duckdns[.]org:7924/vre」を使用してダウンロードサーバーからペイロードをダウンロードする。確認された攻撃でダウンロードされたペイロードは、リモートアクセス型トロイの木馬である Netwire、Nanocore、AsyncRAT の亜種です。これらは標的のマシンにあるユーザーの一時フォルダに保存されて実行されます。

- スクリプトが代替データストリームと対話して、インターネットからダウンロードされた際のソースに関する情報の隠蔽を図る。

- レジストリキー「HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ProductId」から情報を収集して標的のマシンのフィンガープリントを作成する。

Cisco Secure Endpoint のテレメトリでは、JavaScript ローダーのトロイの木馬のほか、バッチ ファイル ダウンローダーのトロイの木馬と VBScript ダウンローダーのトロイの木馬が確認されています。

バッチ ファイル ダウンローダー

バッチスクリプトには難読化されたコマンドが含まれており、このコマンドによって PowerShell が実行され、ダウンロードサーバー(この例では Azure Cloud 上の 13[.]78[.]209[.]105)からペイロードがダウンロードされて実行されます。

バッチ スクリプト ダウンローダーのトロイの木馬

VBScript ダウンローダー

難読化された VB ダウンローダーは PowerShell コマンドを実行し、AWS EC2 で稼働しているダウンロードサーバー(52[.]27[.]15[.]250 など)に接続します。

VBScript ダウンローダーのトロイの木馬

PowerShell ドロッパー

Azure のダウンロードサーバーを調査したところ、HCrypt ビルダーで作成されたと思われる PowerShell ドロッパースクリプトが見つかりました。このスクリプトはトロイの木馬「AsyncRAT」の亜種を標的のマシンにドロップして実行します。TrendMicro 社の研究者は「Water Basilisk」と名付けた別の攻撃で同様の PowersSell ドロッパーを確認しています。

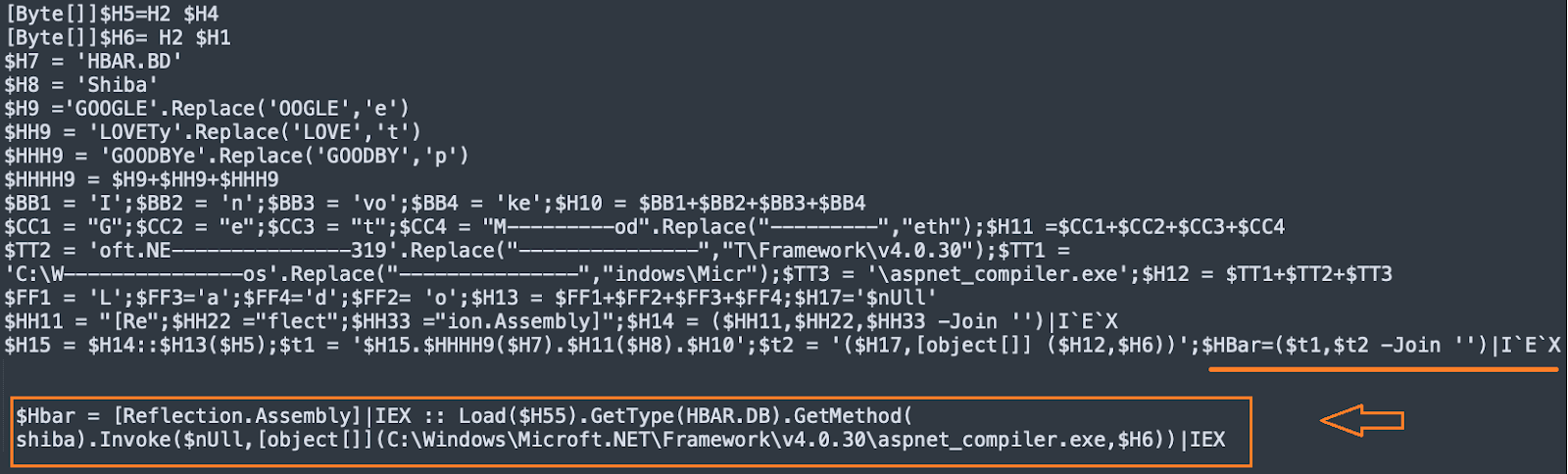

PowerShell ドロッパー

難読化解除されたバイナリが文字列置換関数を使用して作成されます。この関数はすべての区切り文字を数字の 0 に置き換えます。ペイロードを含んだこの文字列が、インジェクタである .NET アセンブリ DLL モジュールを含んだ文字列とともに関数 H2 に渡され、バイナリのバイト配列に変換されます。その後、生成されたバイト配列がアセンブリモジュールとして読み込まれ、ペイロードの挿入に使用されます。

難読化解除されたインジェクタ

難読化解除された PowerShell ローダーコマンド

このスクリプトは標的のマシンでプロセス aspnet_compiler.exe を起動して AsyncRAT ペイロードを挿入した後、そのペイロードを実行するスレッドを呼び出そうとします。この例では、ペイロードの C2 サーバーは yuri101[.]duckdns[.]org で、IP アドレス 64[.]188[.]16[.]134 でホストされています。

PowerShell ドロッパーの感染フロー

攻撃者のインフラストラクチャ

この攻撃者は、ダウンロードサーバー、コマンド アンド コントロール サーバー、悪意のあるサブドメインからなる分散されたインフラストラクチャを維持しています。ダウンロードサーバーは Microsoft Azure および AWS クラウドサービスでホストされています。Talos は Azure Cloud 上の次の IP アドレスで Windows インスタンスを発見しました。

- 13[.]78[.]209[.]105(WestCentralUS クラウドリージョン)、FQDN 名「GOOGLE」。

- 23[.]102[.]1[.]5(NorthEurope クラウドリージョン)、SMB 認証が有効。

- 40[.]85[.]140[.]7(NorthEurope クラウドリージョン)。

- 52[.]150[.]26[.]35(EastUS クラウドリージョン)、FQDN「spinxamp」。

- 13[.]82[.]65[.]56(East US クラウドリージョン)。

- 137[.]135[.]65[.]29(East US リージョン)、FQDN「sj-2nd」、SMB 認証が有効。

Talos が発見した別のサーバーは、AWS クラウドの IP アドレス 52[.]27[.]15[.]250 でホストされており、FQDN は ec2-52-27-15-250.us-west-2.compute.amazonaws.com です。このインスタンスのオペレーティングシステムは不明です。

一部のダウンロードサーバーは Apache Web サーバーアプリケーションを実行しています。HTTP サーバーは、Nanocore、Netwire、AsyncRAT マルウェアの亜種が格納されているオープンディレクトリのリストを許可するように構成されています。

ダウンロードサーバーにあるマルウェアリポジトリのオープンディレクトリ

それぞれの RAT インスタンスは構成に従って C2 サーバーに接続します。C2 サーバーは主に攻撃者によって侵害された Windows ベースのサーバーで、IP アドレスは 103[.]151[.]123[.]194、185[.]249[.]196[.]175、64[.]188[.]16[.]134 です。RAT の C2 ドメインには、ダイナミック DNS サービスのサブドメインである asyncmoney[.]duckdns[.]org、nwire733[.]duckdns[.]org、mback5338[.]duckdns[.]org、yuri101[.]duckdns[.]org が使用されています。

悪意のあるドメイン

DuckDNS はパブリック DNS サーバーサービスを提供する無料のダイナミック DNS サービスで、ユーザーはサブドメインを作成し、DuckDNS スクリプトを使用してレコードを維持できます。攻撃者は悪意のある DuckDNS サブドメインを作成してこの攻撃でマルウェアを配布しています。攻撃者が管理する悪意のあるサブドメインの中には、Azure Cloud 上のダウンロードサーバーに解決するものもあれば、リモートアクセス型トロイの木馬のペイロードを配布する C2 サーバーに解決するものもあります。

- gg1592661[.]duckdns[.]org

- btime1624[.]duckdns[.]org

- justinalwhitedd554[.]duckdns[.]org

- wz303811[.]duckdns[.]org

- js1994[.]duckdns[.]org

- backu4734[.]duckdns[.]org

- www[.]backu4734[.]duckdns[.]org

- mback5338[.]duckdns[.]org

- nwire733[.]duckdns[.]org

- asyncmoney[.]duckdns[.]org

- nanoboss[.]duckdns[.]org

- asyncspread[.]duckdns[.]org

- tdeasy[.]duckdns[.]org

- dingspread[.]duckdns[.]org

- asyncpcc[.]duckdns[.]org

- jw9428875.duckdns[.]org

- meunknown.duckdns[.]org

- yuri101.duckdns[.]org

Cisco Umbrella は 10 月 26 日にこれらのドメインを悪意のあるドメインに分類しました。Cisco Umbrella で確認された DNS リクエストの量は、この攻撃に関連するほとんどのサブドメインで下図と同じパターンになっており、この攻撃が 2021 年 10 月に開始されたことが分かります。

gg1592661[.]duckdns[.]org の DNS リクエスト

被害者に関する考察

この攻撃で使用された悪意のあるサブドメインに対する DNS リクエストの分布によると、主に米国、カナダ、イタリア、シンガポールからのリクエストが確認されています。また、スペインと韓国からのリクエストもいくつか見られます。

まとめ

この記事では、攻撃者がクラウドサービスを積極的に使用して攻撃を仕掛けていることを示す事例を紹介しました。侵入経路は主にフィッシングメールで、悪意のある Zip ファイルが添付されています。電子メールは古典的な侵入経路ですが、依然として保護が必要な重要な感染経路となっています。

ZIP ファイルには ISO イメージファイルが含まれています。このイメージファイルには悪意のある難読化されたダウンローダーが格納されています。これらの攻撃のペイロードは、リモートアクセス型トロイの木馬である Nanocore、Netwire、AsyncRAT のインスタンスです。RAT ペイロードでは DuckDNS.org のダイナミック DNS サーバーが使用されており、攻撃者は C2 サーバーの IP アドレスを定期的に変更し、新しいサブドメインをすぐに追加することができます。

また、この攻撃のダウンロードサーバーを調査したところ、難読化された PowerShell ドロッパースクリプトも見つかりました。このスクリプトは HCrypt ビルダーで作成されていました。

包括的な多層型のセキュリティ管理を展開して類似の脅威を検出し、資産を保護することが重要です。トラフィックを監視し、エンドポイントでのスクリプト実行ポリシーに関する堅牢なルールを実装する必要があります。さらに重要なのは、電子メールセキュリティを強化することです。悪意のある電子メールメッセージを検出し、脅威を緩和して、感染チェーンをできるだけ早く断ち切らなければなりません。

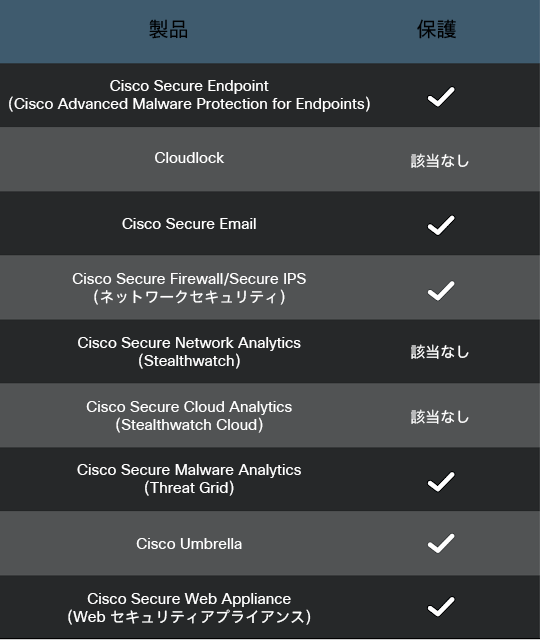

カバレッジ

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトをテストします。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすると、最新状態を維持できます。今回の脅威を検出する目的でリリースされた Snort SID は、58758 ~ 58773 です。

で購入可能な最新のルールパックをダウンロードすると、最新状態を維持できます。今回の脅威を検出する目的でリリースされた Snort SID は、58758 ~ 58773 です。

Cisco Secure Endpoint ユーザーは、Orbital Advanced Search![]() を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する OSquery の具体例については、こちら

を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する OSquery の具体例については、こちら![]() をクリックしてください。

をクリックしてください。

今回の脅威を検出するために、以下の ClamAV 署名がリリースされました。

Ps1.Dropper.HCrypt-9913873-0

Txt.Trojan.BatchDownloader-9913886-0

Win.Trojan.AsyncRAT-9914220-0

Txt.Downloader.Agent-9914217-0

Js.Trojan.Agent-9914218-0

Js.Downloader.Agent-9914219-0

Win.Packed.Samas-7998113-0

Win.Trojan.NanoCore-9852758-0

Win.Dropper.NetWire-8025706-0

Win.Malware.Generickdz-9865912-0

Win.Dropper.Joiner-6

IOC

IP アドレス

13[.]78[.]209[.]105

13[.]82[.]65[.]56

103[.]151[.]123[.]194

194[.]156[.]90[.]26

52[.]27[.]15[.]250

23[.]102[.]1[.]5

137[.]135[.]65[.]29

40[.]85[.]140[.]7

52[.]150[.]26[.]35

ドメイン

gg1592661[.]duckdns[.]org

btime1624[.]duckdns[.]org

justinalwhitedd554[.]duckdns[.]org

wz303811[.]duckdns[.]org

js1994[.]duckdns[.]org

backu4734[.]duckdns[.]org

www[.]backu4734[.]duckdns[.]org

mback5338[.]duckdns[.]org

nwire733[.]duckdns[.]org

asyncmoney[.]duckdns[.]org

nanoboss[.]duckdns[.]org

tdeasy[.]duckdns[.]org

dingspread[.]duckdns[.]org

asyncspread[.]duckdns[.]org

jw9428875[.]duckdns[.]org

meunknown[.]duckdns[.]org

asyncpcc[.]duckdns[.]org

yuri101[.]duckdns[.]org

URL

hxxp://13.78.209[.]105/

hxxp://13.78.209[.]105/b/

hxxp://13.78.209[.]105/b/7632JUST.exe

hxxp://13.78.209[.]105/b/7632just.exe/

hxxp://13.78.209[.]105/b/8903mback.exe

hxxp://13.78.209[.]105/B/8903MBACK.exe

hxxp://13.78.209[.]105/B/AsyncClient7842.exe

hxxp://13.78.209[.]105/B/Host.exe

hxxp://13.78.209[.]105/D/Servers/

hxxp://13.78.209[.]105/D/Servers/7632JUST.js

hxxp://13.78.209[.]105/d/servers/8093mm.exe

hxxp://13.78.209[.]105/D/Servers/AsyncClient.exe

hxxp://13.78.209[.]105/d/servers/hostkfkk.exe

hxxp://13.78.209[.]105/D/Servers/Netwire_prevent.exe

hxxp://13.78.209[.]105/d/servers/netwire_prevent.exe

hxxp://13.78.209[.]105/E

hxxp://13.78.209[.]105/E/AsyncClient6121.exe

hxxp://13.78.209[.]105/E/ClientDC.exe

hxxp://13.78.209[.]105/E/Er.txt

hxxp://13.78.209[.]105/E/nano6129.exe

hxxp://13.78.209[.]105/E/New%20folder/7632.exe

hxxp://13.78.209[.]105/E/New%20folder/8903.exe

hxxp://13.78.209[.]105/E/New%20folder/Async7842.exe

hxxp://13.78.209[.]105/E/New%20folder/Host.exe

hxxp://btime1624.duckdns[.]org:7923/

hxxp://btime1624.duckdns[.]org:7923/Vre

hxxp://btime1624.duckdns[.]org/

hxxp://btime1624.duckdns[.]org/B

hxxp://btime1624.duckdns[.]org/b/7632just.exe

hxxp://btime1624.duckdns[.]org/B/7632JUST.exe/

hxxp://btime1624.duckdns[.]org/b/8903mback.exe

hxxp://btime1624.duckdns[.]org/B/8903MBACK.exe/

hxxp://btime1624.duckdns[.]org/B/Host.exe

hxxp://btime1624.duckdns[.]org/D/Servers/

hxxp://btime1624.duckdns[.]org/D/Servers/7632KL.exe

hxxp://btime1624.duckdns[.]org/d/servers/8093mm.exe

hxxp://btime1624.duckdns[.]org/d/servers/asyncclient.exe

hxxp://btime1624.duckdns[.]org/d/servers/hostkfkk.exe

hxxp://btime1624.duckdns[.]org/D/Servers/HostKfkk.exe

hxxp://btime1624.duckdns[.]org/D/Servers/Netwire_prevent.exe

hxxp://btime1624.duckdns[.]org/e/asyncclient6121.exe

hxxp://btime1624.duckdns[.]org/E/ClientDC.exe

hxxp://btime1624.duckdns[.]org/E/New%20folder/7632.exe

hxxp://btime1624.duckdns[.]org/E/New%20folder/8903.exe

hxxp://btime1624.duckdns[.]org/e/new%20folder/async7842.exe

hxxp://btime1624.duckdns[.]org/E/New%20folder/Async7842.exe

hxxp://btime1624.duckdns[.]org/E/New%20folder/Host.exe

hxxp://gg1592661.duckdns[.]org/

hxxp://gg1592661.duckdns[.]org/B/

hxxp://gg1592661.duckdns[.]org/b/

hxxp://gg1592661.duckdns[.]org/B/7632JUST.exe

hxxp://gg1592661.duckdns[.]org/b/7632just.exe

hxxp://gg1592661.duckdns[.]org/B/8903MBACK.exe

hxxp://gg1592661.duckdns[.]org/b/8903mback.exe

hxxp://gg1592661.duckdns[.]org/B/AsyncClient7842.exe

hxxp://gg1592661.duckdns[.]org/b/asyncclient7842.exe

hxxp://gg1592661.duckdns[.]org/b/Host.exe

hxxp://gg1592661.duckdns[.]org/b/host.exe

hxxp://gg1592661.duckdns[.]org/D/Servers/

hxxp://gg1592661.duckdns[.]org/d/servers/7632kl.exe

hxxp://gg1592661.duckdns[.]org/D/Servers/8093mm.exe

hxxp://gg1592661.duckdns[.]org/D/Servers/AsyncClient.exe

hxxp://gg1592661.duckdns[.]org/D/Servers/HostKfkk.exe

hxxp://gg1592661.duckdns[.]org/D/Servers/Netwire_prevent.exe

hxxp://gg1592661.duckdns[.]org/d/servers/netwire_prevent.exe

hxxp://gg1592661.duckdns[.]org/E

hxxp://gg1592661.duckdns[.]org/E/ClientDC.exe

hxxp://gg1592661.duckdns[.]org/E/nano6129.exe

hxxp://gg1592661.duckdns[.]org/E/New%20folder/7632.exe

hxxp://gg1592661.duckdns[.]org/E/New%20folder/8903.exe

hxxp://gg1592661.duckdns[.]org/E/New%20folder/Async7842.exe

hxxp://gg1592661.duckdns[.]org/e/new%20folder/async7842.exe

hxxp://gg1592661.duckdns[.]org/Vre

hxxps://btime1624.duckdns[.]org/

hxxps://btime1624.duckdns[.]org/B/Host.exe/

hxxps://gg1592661.duckdns[.]org/

hxxps://gg1592661.duckdns[.]org/B/AsyncClient7842.exe

hxxps://gg1592661.duckdns[.]org/C

hxxps://gg1592661.duckdns[.]org/D/Servers/

hxxps://gg1592661.duckdns[.]org/E/AsyncClient6121.exe

hxxp://194.156.90[.]26:8012/Vre

hxxp://52.27.15[.]250/A/behdhdjdj.txt

hxxp://52.27.15[.]250/A/SJJS.txt

hxxp://52.27.15[.]250/A/HSHSJSJD.txt

hxxp://nanoboss.duckdns[.]org/

hxxp://nanoboss.duckdns[.]org/

hxxp://23.102.1[.]5/

hxxp://asyncspread.duckdns[.]org/

hxxp://tdeasy.duckdns[.]org/Vre

tcp://asyncspread.duckdns[.]org:6121/

tcp://nanoboss.duckdns[.]org:6129/

hxxp://23.102.1[.]5:6129/

hxxp://tdeasy.duckdns[.]org/

hxxps://tdeasy.duckdns[.]org/

hxxp://tdeasy.duckdns[.]org:6128/

hxxp://tdeasy.duckdns[.]org:6128/Vre

hxxp://dingspread.duckdns[.]org/vre/*

hxxp://dingspread.duckdns[.]org:6130/

hxxp://dingspread.duckdns[.]org:6130/Vre

hxxp://jw9428875.duckdns[.]org:1991/Vre

hxxp://meunknown.duckdns[.]org/

hxxp://52.150.26[.]35/bypass.txt

hxxp://52.150.26[.]35/PE.txt

hxxp://52.150.26[.]35/pe.txt

hxxp://40.85.140[.]7/bypass.txt

hxxp://40.85.140[.]7/PE.txt

hxxp://40.85.140[.]7/pe.txt

hxxp://137.135.65[.]29/bypass.txt

hxxp://137.135.65[.]29/PE.txt

hxxp://137.135.65[.]29/pe.txt

ミューテックス

AsyncMutex_6SI8OkPnk

ハッシュ

バッチファイル

5d64794cf6025bccda9ea93926894bc49599573a8f59905cdb394e5137496150

44f5442b45a48365cdd6c7d1f16ba19dea4fb1865ea4e9178c5758929f59d0f7

VBScript

48951f6847400dd39cba2f5ba0376e08bb4b7e36a4c3567792289734758b7bf9

JavaScript

5d7a0823b291315c81e35ed0c7ca7c81c6595c7ca9e5ebf0f56993a02d77c1f2

e3f46470aa9ef52628f741e07db33a6af854693ae2a761d397bf87fbfbe687c9

5518f5e20b27a4b10ebc7abce37c733ab532354b5db6aed7edf19c25caba2ff3

8ffde50491ef1cfc93f417b731186a08fb6c3e5aad21f131a60b87936bd3f850

a5d5de41b6546981f2284c07aa2fe17ac0b15727fb96fdff33db020a0826810e

bbceba6fd06b01bd5c69ccab1ea106189455e1e85e577e278f9f362940b5442c

959484bfe98d39321a877e976a7cde13c9e2d0667a155dda17aeade58b68391c

7257729274b6ab5c1a605900fa40b2a76f386b3dbb3c0f4ab29e85b780eaef73

eae81605341641ad10c18ab60b79339617f0219abaa1ab5ee7883fc9d429b885

d42e5f2e60b39e2aca3dd09a4dd5803a04b33821e6da8808ef9ef450d6771e30

PowerShell ドロッパー

be02ba931ff61e5fb9ea332d41cf347d12fc84b4557ad28d82d2b2551406e4da

Netwire

bffb4b88ef53beb49ba2af08212870b203a29c7fcd1c8f02e0a905e71a8af6df

574b348f67921ce34f660afe2ff75d0538bd5ea203739a77479dba7f026f0476

6b4401690cb0a07ee98ff3c5fc351b20c6e0a4ba7474c6ad858e5dc69a60b36f

843c5f7a818681e3df212c80515cdce0bd56c6e178412736b8a22b15ebb35435

Nanocore

2605a1cb2b510612119fdb0e62b543d035ad4f3c873d0f5a7aa3291968c50bc8

ff66be4a8df7bd09427a53d2983e693489fbe494edd0244053b29b9f048df136

988c1b9c99f74739edaf4e80ecaba04407e0ca7284f3dbd13c87a506bf0e97b7

4b61697d61a8835a503f2ea6c202b338bde721644dc3ec3e41131d910c657545

dfdb008304c3c2a5ec1528fe113e26088b6118c27e27e5d456ff39d300076451

c8c69f36f89061f4ce86b108c0ff12ade49d665eace2d60ba179a2341bd54c40

28ef1f6f0d8350a3fda0f604089288233d169946fca868c074fc16541b140055

AsyncRAT

2605a1cb2b510612119fdb0e62b543d035ad4f3c873d0f5a7aa3291968c50bc8

b7f3d1dd2aa804eb498480b7a3b03ea003efb665005e844e51be5b8ab9dc8e79

68106918876232b746129b1161c3ac81914672776522f722062945f55166ba68

1dd6d37553168fa3929f5eaa5b2b0505aae5897809b532dd0b12eae8ffd8957f

1490f6303a675ded86c22841f87868c6f0867e922671e0426f499e46a72060d2

98e3e47c326aeb2e6001efca84737ae0ef78ce3576912aebfcbe05105db3f72a

c8dec500839b3698755d9304442aa9f3516218b7c6340e2b1202dbe83089ab1d

本稿は 2022 年 01 月 12 日に Talos Group

のブログに投稿された「Nanocore, Netwire and AsyncRAT spreading campaign uses public cloud infrastructure

」の抄訳です。