Apache Log4j の脆弱性が見つかり、シスコもセキュリティアドバイザリとして、自社製品がこの脆弱性の影響を受ける可能性があるかどうかをチェックし、都度発表、更新をしております。詳しくはそのアドバイザリのページをご確認ください。

参考日本語訳もありますが、最新の情報は英語のオリジナルのページをご確認ください。

また、この脆弱性について、Cisco Talos が Blog で記事を掲載し、詳細を解説しております。こちらもオリジナルの英語の記事と、参考用日本語記事を掲載しておりますので、ご確認ください。

さて、もしも、Cisco Firewall Threat Defense (旧称 Firepower Threat Defense, 略称 FTD) をご利用中であれば、この脆弱性に関する通信を検知・ブロックする Snort Rule をご利用いただけます。

以下、Version 6.6 の画面を例として解説しますが、Version 6.7 や 7.0 以降で Snort 3 を使っている場合でも、同じ方法で対応可能です。

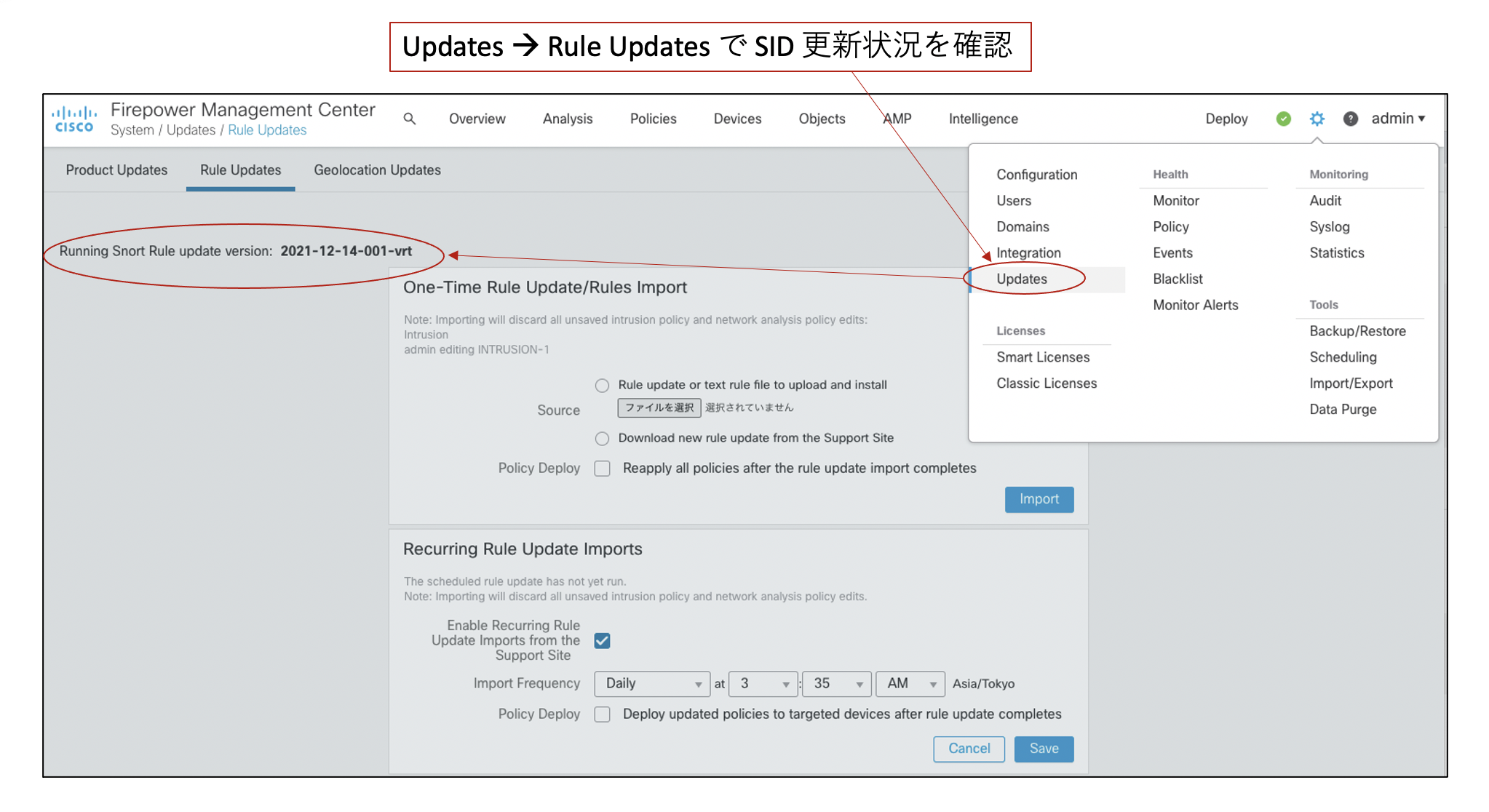

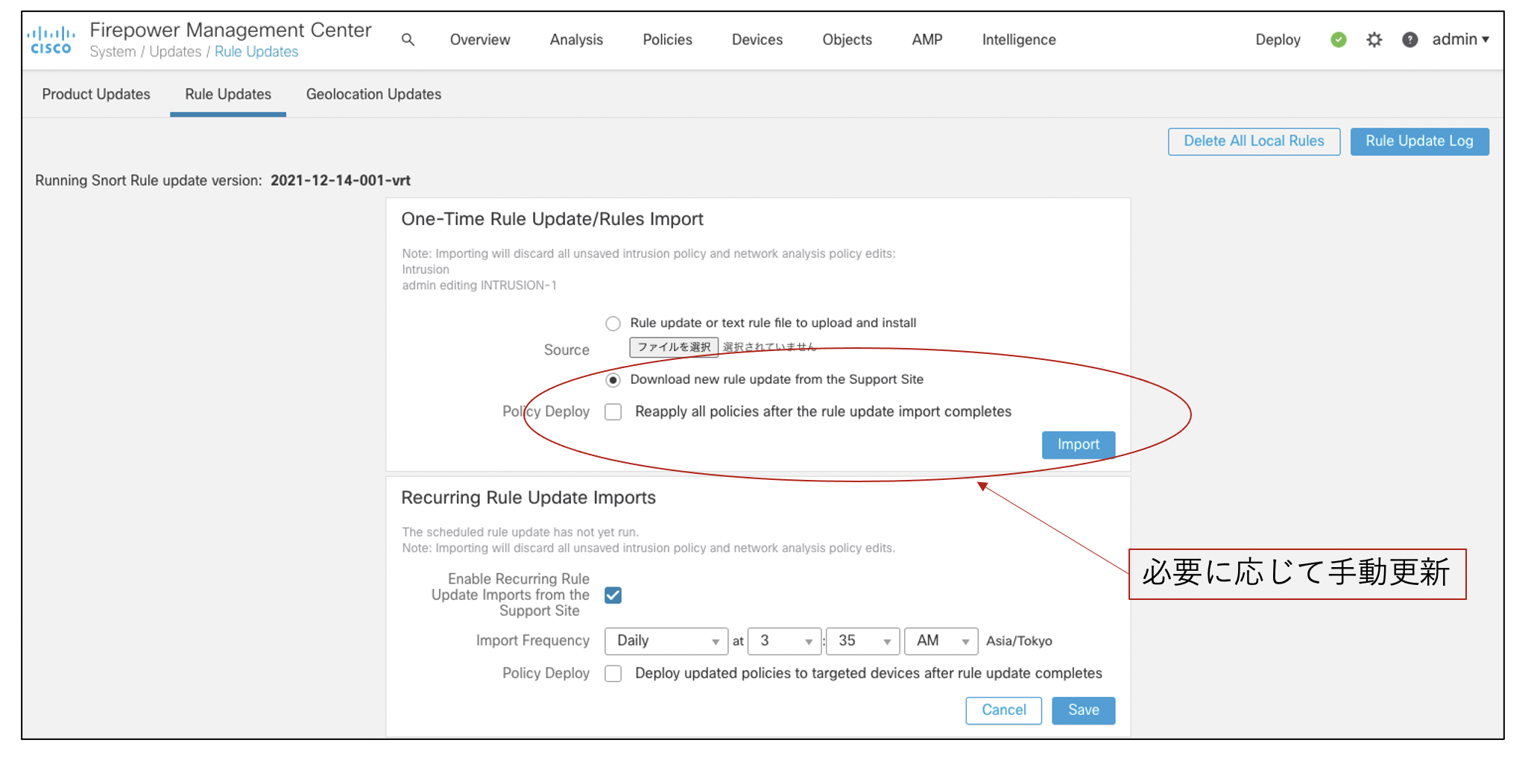

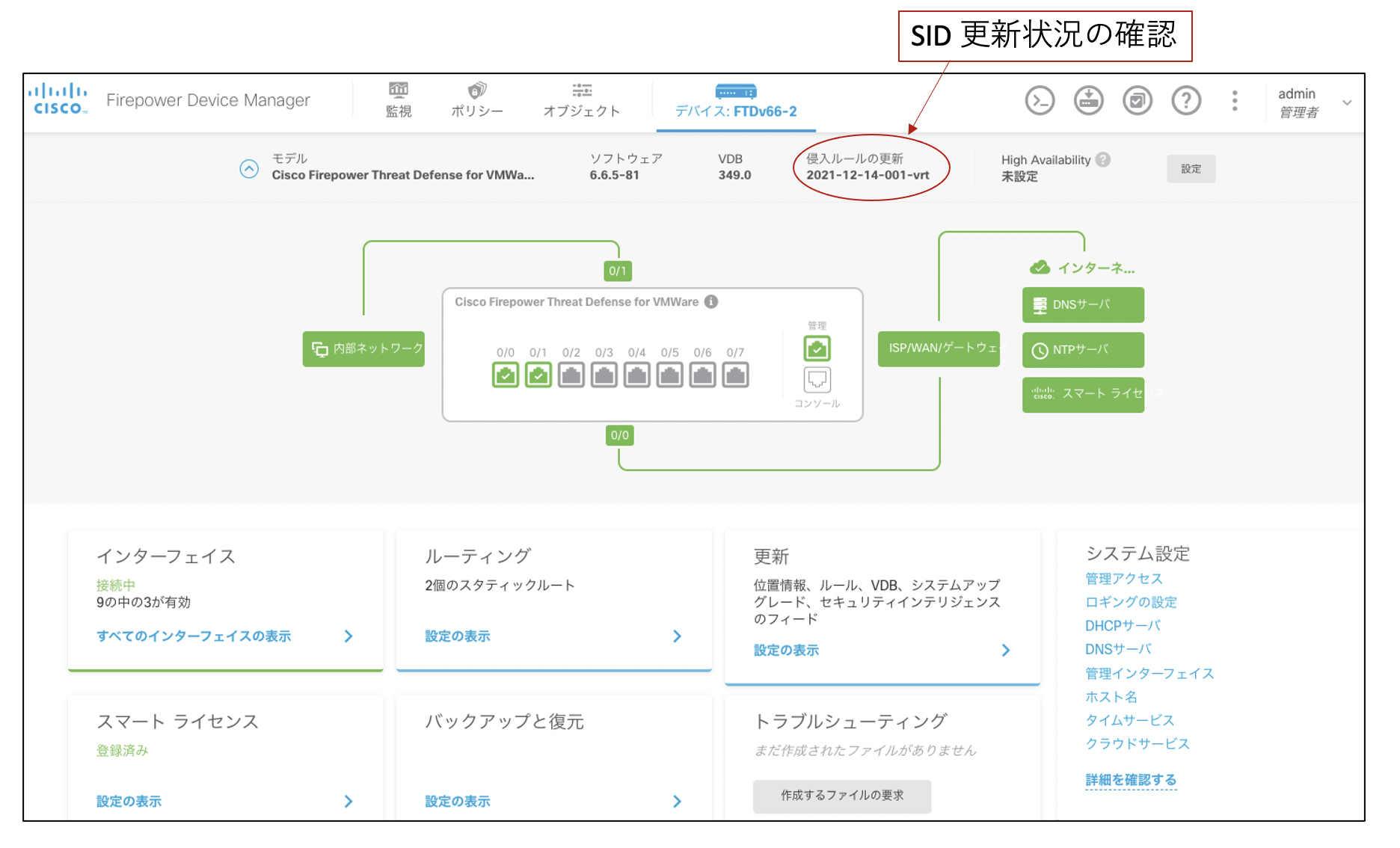

まずはご利用中の FTD について,最新の Snort Rule に更新してください。本記事執筆時の最新 Snort 2 の Rule は 2021-12-14-001-vrt で、Snort 3 は lsp-rel-20211214-1130 ですが、Snort Rule がその後更新されることもありますので、アップデートを確認してください。

FMC での Snort Rule バージョン確認と更新方法

FDM での Snort Rule バージョン確認と更新方法

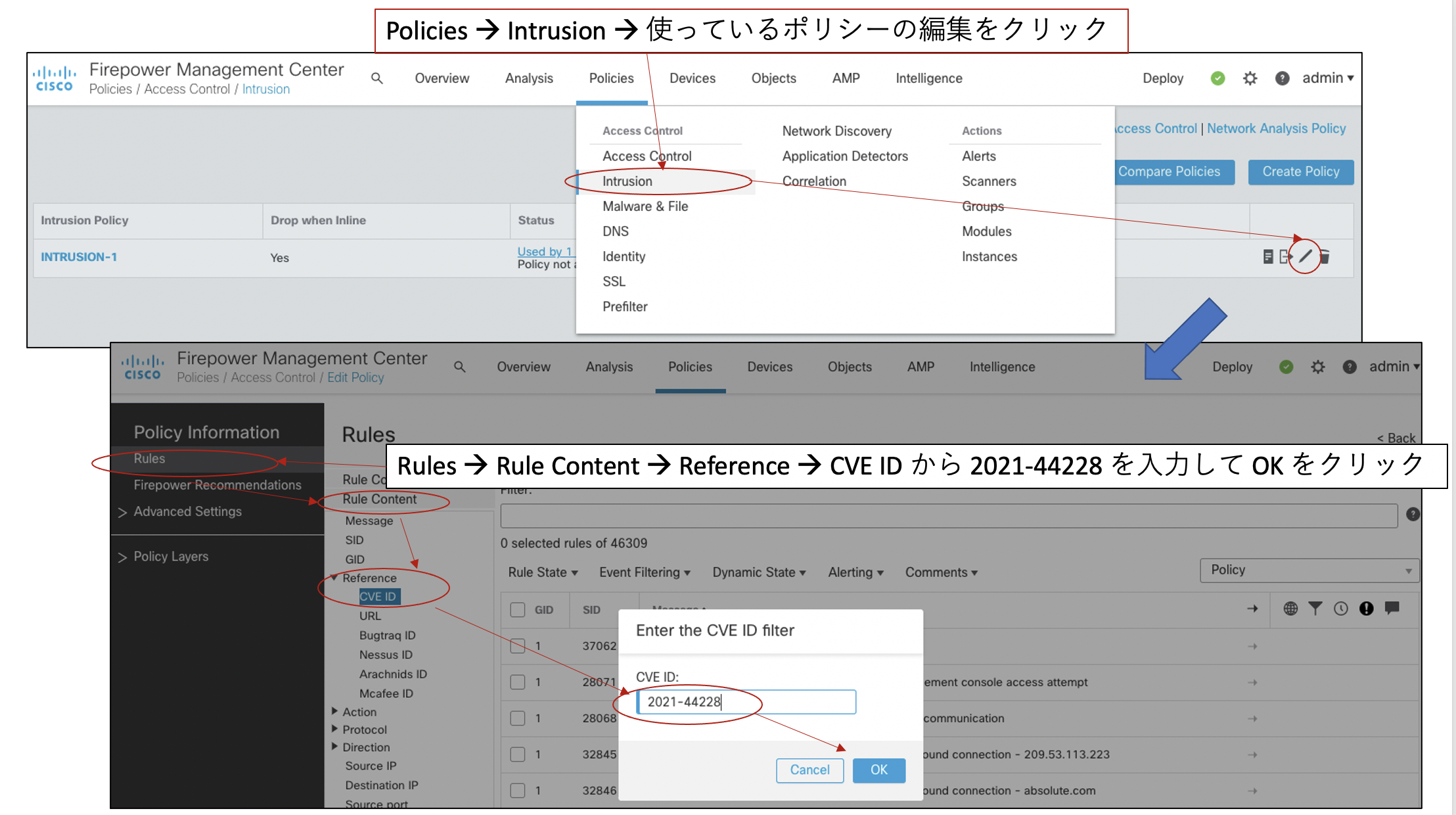

FMC 管理の FTD であれば、適用中の Intrusion Policy (使ってなければ新規に作ってください) にて、”CVE-2021-44228″ あるいは “Log4j” で該当する Snort Rule を検索してください。ルールアクションはデフォルトでは全て Block になっているはずですが、実際にブロックせずにイベント検知だけを実施したい場合には、ルールアクションを Alert に変更してください。

FMC でのルール検索とアクション確認

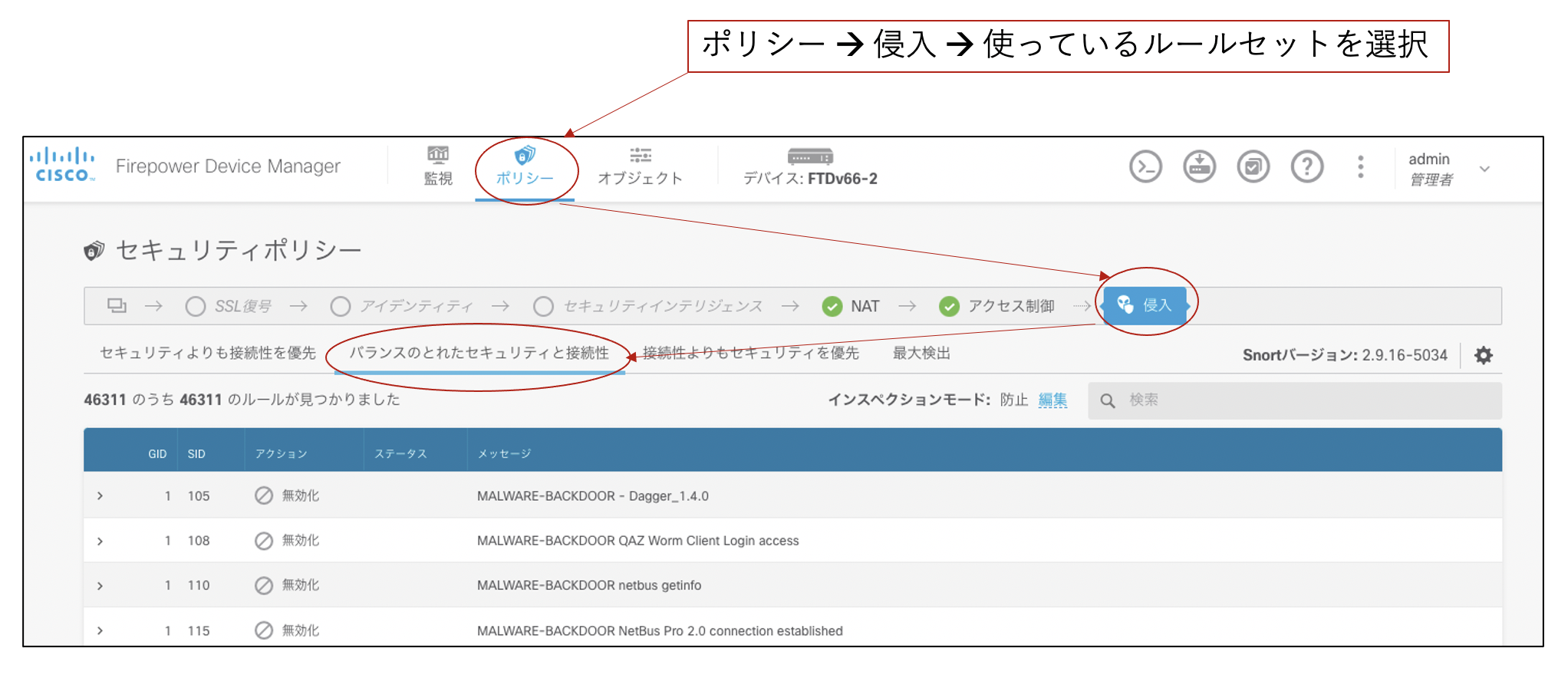

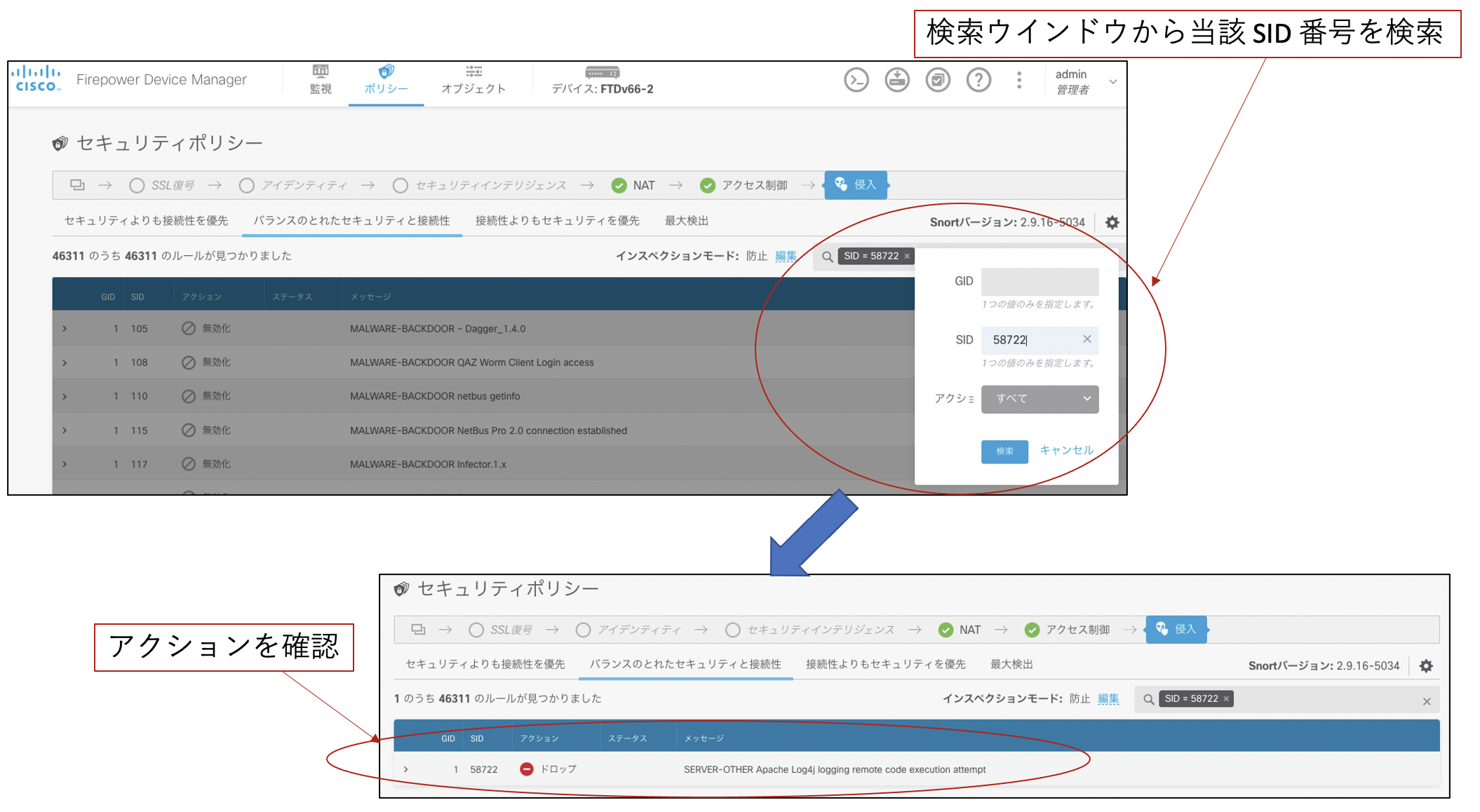

FDM 管理の FTD であれば、適用中のセキュリティポリシーにて使っている侵入ルールセット (使ってなければ侵入ルールセットを使うようにしてください)で、以下のルールのアクションを確認してください。デフォルトでは全てドロップになっているはずですが、実際にブロックせずにイベント検知だけを実施したい場合には、ルールアクションをアラートに変更してください。

本脆弱性を検知する SID は、58722-58744, 58751, 58784-58790, (Snort 3 の場合) 300055-300058 です。

なお、この SID のリストは、セキュリティアドバイザリのページや Talos Blog で随時更新されていく予定です。

もしも Threat ライセンスをお持ちではない場合には、これらの Intrusion / 侵入ポリシーは利用できません。ただし、評価ライセンスを発行することが可能ですので、必要に応じてシスコ製品購入先やシスコの営業までご相談ください。

いずれの方法でも、設定変更内容を反映させるデプロイを忘れないようにしてください。

また、この脆弱性の影響を受けたアクティビティのひとつとして、外部への不要な LDAP 通信や DNS の通信が発生することが判明しております。

FTD の アクセスコントロールポリシーや Prefilter ポリシー、あるいは FDM のセキュリティポリシーで DMZ 等から outside 等への外向けの通信において、不必要な LDAP 通信や DNS の通信を許可するようなことが無いようにポリシーを検討ください。

通常のポート番号を使わない通信でのアクティビティも見られるようなので、ポート番号での制御だけでなく、アプリケーション識別での制御も必要です。outgoing な LDAP や DNS の通信ログを別に取得してモニタすることも1つの対策となり得ます。

LDAP の制御を中心とした対策について、詳しくはこちらの弊社のブログ記事もご確認ください。

2021.12.21 追記

新たに CVE-2021-45046 も当該脆弱性に追加されており、対応する Snort Rule も追加されております。更新され続けているオリジナルのセキュリティアドバイザリ記事を再度お読みの上、FTD の Snort Rule を更新して適用していくようにしてください。