- Cisco Talos は、2021 年 6 月から Kimsuky APT グループによって新たなマルウェア攻撃が行われていることを確認しました。

- Kimsuky(別名 Thallium、Black Banshee)は北朝鮮の支援を受ける Advanced Persistent Threat(APT)グループで、2012 年から活動しています。

- この攻撃では、Blogspot でホストされている悪意のあるブログを通じて、予備情報を収集するための 3 種類の悪意のあるコンテンツ(ビーコン、ファイル窃取ツール、インプラント展開スクリプト)が配布されます。

- インプラント展開スクリプトが実行されると、システム情報窃取ツール、キーロガー、ログイン情報窃取ツールなどのインプラントがさらにエンドポイントに感染します。

- これらのインプラントは Kimsuky が遅くとも 2017 年から使用している Gold Dragon/Brave Prince マルウェアファミリに由来しています。このマルウェアファミリは現在 3 つのモジュールに分かれています。

- 標的になっているのは韓国に拠点を置くシンクタンクで、北朝鮮、中国、ロシア、米国に関連する政治、外交、軍事面の研究を行っています。

最新情報

Cisco Talos はこのほど、北朝鮮の Kimsuky APT ![]() グループによる攻撃を確認しました。この攻撃では韓国の著名な機関(地政学および航空宇宙の研究機関)にマルウェアが配布されています。攻撃は遅くとも 2021 年 6 月から行われており、Gold Dragon/Brave Prince

グループによる攻撃を確認しました。この攻撃では韓国の著名な機関(地政学および航空宇宙の研究機関)にマルウェアが配布されています。攻撃は遅くとも 2021 年 6 月から行われており、Gold Dragon/Brave Prince![]() インプラントファミリに由来し、継続的に進化している一連のインプラントが展開されています。

インプラントファミリに由来し、継続的に進化している一連のインプラントが展開されています。

この攻撃では悪意のあるアーティファクトをホストするために Blogspot が使用されていました。Talos は Google と連携し、問題のブログ記事について Blogspot に注意喚起しました。それらの記事と関連する IOC は、本ブログ記事が公開される前に Google によって削除されています。Talos はこの情報を適切な国家安全保障機関と、Cyber Threat Alliance(CTA)![]() などの業界パートナーに提供しました。

などの業界パートナーに提供しました。

仕組み

Talos は Kimsuky が管理する悪意のある一連のブログを新たに確認しました。それらのブログではこれまで知られていなかった 3 つのコンポーネント(初期ビーコンスクリプト、ファイル窃取ツール、インプラント展開ツール)が配布されていました。これらは、予備情報を収集するためのものです。コンポーネントの 1 つであるインプラント展開ツールによって次の 3 種類のマルウェアがさらに配布されました。

- 情報収集モジュール

- キーロガーモジュール

- ファイル インジェクタ モジュール(無害なプロセスに、指定されたペイロードを挿入)

挿入されるペイロードは Nirsoft WebBrowserPassview ツールをトロイの木馬にしたものであり、さまざまな Web サイトのログイン情報を窃取します。

この調査は、セキュリティ企業 AhnLAB![]() 社の過去の調査結果に基づいて行いました。同社の 2021 年 6 月のレポートにあるように、この攻撃では最初に悪意のある Microsoft Office ドキュメント(不正ドキュメント)が使用され、そのドキュメントに含まれているマクロが標的に配布されます。感染チェーンが実行されると、攻撃者が管理する悪意のあるブログにマルウェアがアクセスします。攻撃者はそれらのブログを使用して、攻撃する価値が標的にあるかどうかに応じてブログに上げている悪意のあるコンテンツを更新しています。

社の過去の調査結果に基づいて行いました。同社の 2021 年 6 月のレポートにあるように、この攻撃では最初に悪意のある Microsoft Office ドキュメント(不正ドキュメント)が使用され、そのドキュメントに含まれているマクロが標的に配布されます。感染チェーンが実行されると、攻撃者が管理する悪意のあるブログにマルウェアがアクセスします。攻撃者はそれらのブログを使用して、攻撃する価値が標的にあるかどうかに応じてブログに上げている悪意のあるコンテンツを更新しています。

影響

Kimsuky![]() は Gold Dragon、Babyshark、Appleseed など、さまざまなマルウェアを使用しています。主な標的は韓国の組織で、防衛、教育、シンクタンクなどの産業が対象になっています。

は Gold Dragon、Babyshark、Appleseed など、さまざまなマルウェアを使用しています。主な標的は韓国の組織で、防衛、教育、シンクタンクなどの産業が対象になっています。

高度な攻撃者が一般的な Web コンテンツ公開サービスを利用して悪意のあるインプラントを標的に配布する攻撃という点で、これは典型的な例です。Blogspot を使用している目的としては、素性を隠すことや、コンテンツを定期的に更新して標的に応じて新しいインプラントを配布することが考えられます。

Kimsuky はこの攻撃でファイル窃取ツール、情報収集ツール、ログイン情報窃取ツールをインプラントとして展開しています。これらはすべて偵察、スパイ活動、ログイン情報の収集を目的としています。エンドポイントからファイルを窃取するモジュールでは、攻撃者が指定した固有のファイルパスリストが使用されています。

攻撃者は明確な目的を持って標的型攻撃を仕掛けているため、警戒を怠らないようにする必要があります。

攻撃者の素性と攻撃対象

攻撃者は Kimsuky

コードに類似性があり、TTP とインフラが Kimsuky の過去のインプラントや攻撃で使用されたものと共通していることから、攻撃者は Kimsuky である可能性が高いと Talos では分析しています。

攻撃で使用されるインプラントには、Gold Dragon および Brave Prince インプラントファミリと同じコードが含まれています。たとえば同じ攻撃者は 2021 年初めから 8 月にかけてメールボックスベースの情報窃取コンポーネントを利用していましたが、このコンポーネントは過去に Kimsuky が使用した Brave Prince マルウェアファミリに由来しています。

Blogspot に投稿されている悪意のある記事を悪用するマクロも、Kimsuky の攻撃で使用された不正ドキュメントに含まれていたものに似ています。どちらの不正ドキュメントにも特定の悪意のある VBA 関数が共通して含まれています。この関数は予備情報を収集し、クエリベースの URL を作成して攻撃者にシステム情報を伝達します。

左:Kimsuky の既知の不正ドキュメント、右:Blogspot を悪用する不正ドキュメント

今年に入ってからは、いくつかの同一の関数が Kimsuky の不正ドキュメントに含まれています。

Kimsuky のある不正ドキュメントではマクロコードに共通点が見られただけなく、Blogspot を悪用する不正ドキュメントと同一のメタデータも含まれており、作成日時と作成者名が同じでした。

この不正ドキュメントで使用されている悪意のある URL hxxp://eucie09111[.]myartsonline[.]com/0502/v.php は Kimsuky の既知の IOC であり、2020 年後半から使用されています。

類似の不正ドキュメントに含まれているマクロ(左)と 2020 年の Kimsuky の不正ドキュメント(右)。同じインフラが使用されている

攻撃対象

Kimsuky は明確な目的を持って活動している APT で、これまで韓国の組織を標的にしています。この APT グループは Gold Dragon、Babyshark、Appleseed など、さまざまなマルウェアを使用して防衛、教育、シンクタンクなどの産業に攻撃を仕掛けています。今回の攻撃では地政学の研究機関とシンクタンクの要職者が標的になっており、これまでの攻撃をさらに推し進める意図がうかがえます。また航空宇宙の研究機関がこの攻撃で標的になったことも確認されました。使用されたのは、モジュール型の偵察インプラントと情報窃取インプラントです。

通常、サイバー犯罪や APT の攻撃で使用されるファイル窃取コンポーネントは、感染したエンドポイントを広範囲にスキャンして、システムに保持されているデータや研究情報の種類を把握します。ファイル列挙ツールを使用して特定の拡張子を持つすべてのファイルを窃取することもあれば、特定のディレクトリにあるファイルをすべて網羅したリストを取得してから、データを厳選して盗み出すこともあります。

この攻撃で使用されたファイル窃取コンポーネントは注目に値する実装を備えています。攻撃者はシステムを広範囲にスキャンすることなく(この攻撃ではほとんど行われていません)、関心を持っている特定のファイルを見つけて窃取しようとします。対象のファイルはリモートサーバーでホストされているファイルリストで指定されています。興味深いのは、攻撃者が目的のファイルの所在を正確に把握していることです。このことから、攻撃者が標的のエンドポイントをよく把握していることがうかがえます。過去の攻撃で、エンドポイントについての情報を取得した可能性があるということです。

この攻撃で標的になったことが確認された組織には、研究機関や大学が含まれています。それらの組織は北朝鮮、中国、米国、ロシアに関連する政治、軍事、外交面の研究を行っています。攻撃者が関心を持っていると思われる研究テーマは次のとおりです。

- 北朝鮮

- 北朝鮮の非核化

- 米中関係

- 中国とロシアの親密化

たとえば、攻撃者が探していたのは次のようなファイルです。

<directory_path>\탈북자 면담.hwp。翻訳すると「脱北者との面談.hwp」となります。

<directory_path>\[redacted]_비핵화.hwp。これも北朝鮮と関わりのある、非核化に関するドキュメントです。

この攻撃では北朝鮮に関連するドキュメントを見つけることに非常に重点が置かれています。南北統一、脱北者、最近の中露の親密化、非核化といったテーマは、北朝鮮が東アジアにおける政治的優位を維持しようと継続的に取り組んでいる事実と合致します。

また、韓国の組織が行っている航空宇宙および航空技術の研究に攻撃者が特別な関心を持っていることもこの調査で判明しました。それらの組織の大半は、韓国政府や航空宇宙業界に関連するラボと研究機関です。この攻撃では窃取する機密研究論文、学位論文、プロジェクト設計ドキュメントを攻撃者が探しているようです。この領域で攻撃者が関心を持っている具体的なテーマは次のとおりです。

- ロケットの設計

- 材料科学

- 航空燃料の研究

- 流体力学

Kimsuky が航空宇宙や航空技術の研究に注目していることは、北朝鮮が通常兵器や核兵器の増強に向けて継続的に取り組んでいる事実と合致します。北朝鮮は 1984 年からミサイル実験![]() を行っていますが、2019 年からその件数が急増しており、ミサイル技術に関連する機密研究を狙ったスパイ活動も増えています。

を行っていますが、2019 年からその件数が急増しており、ミサイル技術に関連する機密研究を狙ったスパイ活動も増えています。

攻撃の標的に関する情報

不正ドキュメント

攻撃で使用される不正ドキュメントには、通常、悪意のある VBA マクロが含まれています。この VBA マクロによって感染チェーンの次のステージがダウンロードされて実行されます。VBA マクロには Auto_Open サブルーチンがありますが使用されていません。代わりにいくつかの VBA 関数が登録されており、Microsoft Word で [選択した文字列を置換入力する] プロパティが有効になっている場合にそれらがトリガーされるようになっています。標的が不正ドキュメントに何かを入力すると VBA 関数がトリガーされるため、この不正ドキュメントはフォームを装って標的がテキストを入力するように仕向けています。

悪意のあるマクロ関数。標的が不正ドキュメントのフォームにテキストを入力するとトリガーされる

悪意のある VBA コードの主な機能は、悪意のある VBScript を base64 デコードしてマクロで指定されたファイルにドロップするというシンプルなものです。

例:%Appdata%\desktop.ini

次のステージの VBS は、次のようなコマンドを使用して wscript.exe によって実行されます。

%windir%\System32\wscript.exe //e:vbscript //b <path_to_Stage_2>

VBS をディスクにドロップして wscript.exe で実行させるマクロ

ステージ 2 の VBS

ステージ 2 の VBS は、base64 デコードした別の VBScript(ステージ 3)に自身を置き換えることを目的としています。またステージ 2 の VBS は現在のユーザーのスタートアップディレクトリにショートカットを作成してステージ 3 の永続化を図ります。これは後で重要になります。

ステージ 2。ステージ 3 の VBS をエンドポイントに設定する

ステージ 3 の VBS

ステージ 3 の VBS は、攻撃者が管理する Blogspot のブログから悪意のあるコンテンツをダウンロードします。このブログには base64 エンコードされた VBScript が含まれており、ステージ 3 がそれをデコードして実行します。

ステージ 3 はブログを解析し、特定のタグを検索して本文を見つけ、そのコンテンツをデコードしてエンドポイントで実行します。

ステージ 3。ブログ記事をダウンロードして本文を解析し、次の VBScript を抽出してエンドポイントで実行する

Blogspot の悪意のあるコンテンツ — 侵入後のアクティビティ

Talos は、次の 3 種類のコンテンツが悪意のある複数のブログ記事で 2021 年 6 月からホストされていることを確認しました。

- 初期ビーコンスクリプト

- ファイル窃取モジュール

- インプラント展開モジュール

死活監視 — 初期ビーコン

記事の本文にはビーコンを送信する VBS コードが含まれているのが一般的です。このビーコンは攻撃者が管理するリモートロケーションに送信され、侵入に成功したことを伝えます。

2021 年 7 月の悪意のあるブログ記事

2021 年 7 月の記事の内容をデコードしたもの

ステージ 3 の VBS スクリプトは起動時に実行されるように設定されています(ステージ 2 のスクリプトによってスタートアップディレクトリに LNK がインストールされているため、標的がシステムを再起動するかシステムにログインすると実行されます)。したがって、感染したエンドポイントに標的がログインするたびに、ステージ 3 の VBScript が Blogspot の悪意のあるロケーションにクエリを行ってコンテンツを取得し、標的のシステムで実行します。この仕組みがあるため、攻撃者はブログ記事のコンテンツを随時更新して、新しい悪意のあるコンテンツをエンドポイントに送り込んで実行させることができます。

ファイル窃取モジュール

攻撃者によって展開されるファイル窃取モジュールの多くは、通常、ファイルを列挙して窃取する機能を備えています。これらのインプラントは最初に特定のドライブまたはディレクトリにあるファイルを列挙し、攻撃者にファイルリストを送信します。攻撃者が目的のファイルを特定すると、それらのファイルを窃取する機能がモジュールで有効化されます。

この攻撃者が使用する VBScript ベースのファイル偵察モジュールには若干異なる点があります。このモジュールはリモートロケーションからファイルリストをダウンロードします。このファイルリストには攻撃者が関心を持っている特定のファイルのパスが含まれています。ファイルリストは非常に正確であり、攻撃者は感染したエンドポイントにある目的のファイルのパスを正確に知っています。このことから、攻撃者が標的のシステムをよく把握していることがうかがえます。過去、標的のシステムに侵入したときに情報を取得した可能性があるということです。

リストされたファイルのいずれかがインプラントによって検出されると、%temp% などの別のディレクトリにそれらのファイルがコピーされます。このディレクトリが ZIP ファイルに圧縮され、ファイル窃取モジュールで指定されたリモートロケーションに送信されます。攻撃者の指定した URL に ZIP ファイルがアップロードされる際には標的 ID を含んだ HTTP POST リクエストが行われ、この標的 ID によってアップロードされたファイルが識別されます。

ファイル偵察および窃取モジュール

窃取済みとしてマーク:攻撃者は予備チェックを行って、標的が侵害済みでファイルが窃取済みであるかどうかも確認しています。これによって同じ標的に再感染しないようにしています。

マーカーファイルは攻撃者が指定したフォルダに作成されます。窃取モジュールは悪意のあるアクティビティを開始する前にファイルの有無を確認します。マーカーファイルが見つかった場合、モジュールは終了します。マーカーファイルが見つからなかった場合、モジュールは偵察および窃取アクティビティを続けます。

2021 年 8 月に、同じスクリプトの若干異なるバリエーションが攻撃で展開されたことが確認されました。このバリエーションは、前述の初期ビーコンを攻撃者に送信する機能と、ファイル窃取機能を備えていました。

またビーコンの HTTP GET リクエストで標的固有のクエリフィールドが使用される点も異なっていました。作成される URL の形式は次のとおりです。

http://<attacker_controlled_domain/>report.php?filename=<victim_id>-alive

興味深いことに、標的 ID(victim_id)は VB スクリプトで生成されるのではなく、スクリプトにハードコーディングされたものが使用されます。これは、攻撃者が標的の身元を事前に把握したうえで攻撃を行っていることを示しています。このことから、これが高度な標的型攻撃であることが分かります。

2021 年 10 月にファイル窃取スクリプトのさらなるバリエーションが確認されました。このバリエーションは標的のシステムにある特定のドライブを広範囲にスキャンします。

次の形式のコマンドを含んだバッチファイルがその場で作成されてスキャンが実行されます。

dir <drive_letter> /s >> <filename>

ドライブを広範囲にスキャン

展開ツール

Talos は、VBS ベースの 3 つ目のモジュールが Blogspot を通じて配布されていることも確認しました。これは展開スクリプトであり、標的のシステムにさらなるインプラントを展開します。興味深いことに、このスクリプトは固有の機能だけでなく前述のファイル窃取モジュールとまったく同じ機能も備えています。したがって、攻撃者はさまざまなコンポーネントを組み合わせて攻撃チェーンに展開している可能性があります。これは Kimsuky や Lazarus などの関連グループによく見られる特徴です。

予備情報の収集

展開スクリプトはまず、感染したエンドポイントに関する次の情報を収集します。

- システムで実行されているすべてのサービスの名前

- エンドポイントで実行されているすべてのプロセスの名前のリスト

- 最近使った項目フォルダ(%Appdata%\Microsoft\Windows\Recent)内のすべてのファイル名のリスト

- 現在のユーザーのデスクトップフォルダにあるすべてのファイルの名前

- タスクバー(%AppData%\Microsoft\Internet Explorer\Quick Launch\User Pinned\Taskbar)にあるすべてのファイルおよびプログラムの名前

- オペレーティングシステムのビット数(「x86」または「x64」)

- ユーザー名、OS 名、バージョン、.NET Framework のバージョン

- Microsoft バージョン番号(レジストリから取得)。レジストリキー/値:HKEY_CLASSES_ROOT\Excel.Application\CurVer|Default

- また次のように VBAWarnings レジストリの値を 0x1 に設定して Office のすべてのマクロを有効化。HKCU\Software\Microsoft\Office\<OfficeVersionNumber>.0\Word\Security\VBAWarnings = 0x1

その後、これらのシステム情報を次のような形式でディスク上のファイルに記録します。

システム情報を記録したファイルの形式

展開ツールはエンドポイントから収集したこの予備情報を圧縮して攻撃者に送信します。また、さまざまなインプラントが情報を記録するために使用しているすべてのログを標的のシステムから攻撃者のサーバーに送信します。情報交換やエンドポイントからのアウトバウンドトラフィックの送信はすべて、個々のインプラントではなく展開スクリプトが行います。

インプラントの展開

システムで予備情報の収集を終えると、展開ツールは通常 3 つの主要なインプラントをダウンロードしてエンドポイントに展開します。それらのインプラントはすべて DLL ファイルで、特定の目的にのみ使用されます。

展開スクリプトは、インプラントをダウンロードして展開する前にマーカーファイル「qwer.txt」を作成します。このファイルは感染マーカーとして機能します。インプラントは悪意のあるアクティビティを行う前にこのファイルの存在を確認します。展開スクリプトが DLL インプラントをダウンロードし、一時的な PowerShell スクリプトを作成してそれらの DLL を感染システムに展開します。

ディスクにダウンロードされる DLL インプラントのファイルは、通常、最初のバイトが変更されています。これは実行ファイル形式として認識されるのを防ぐ回避メカニズムとして使用されています。DLL がダウンロードされると、PowerShell スクリプトは DLL の最初のバイトを 0x4D にリセットします。その後、rundll32.exe を使用して DLL をエンドポイントに展開します。

PowerShell スクリプト。DLL インプラントを修正し rundll32.exe を使用して実行

クリーンアップ機能

展開スクリプトは Google Chrome および Microsoft Edge ブラウザの Cookie のクリーンアップも行います。これはインプラントを展開した後で実行され、ユーザーが再度認証するように仕向けます。このクリーンアップは、システムで実行されているブラウザプロセスをすべて終了してからディスク上の Cookie ファイルを削除するというシンプルなものです。使用されるコマンドは次のとおりです。

taskkill /f /im chrome.exe

cmd.exe /c del /f “”%localappdata%\Google\Chrome\User Data\Default\Cookies””

taskkill /f /im msedge.exe

cmd.exe /c del /f “”%localappdata%\microsoft\edge\User Data\Default\Cookies””

感染チェーンを図示すると次のようになります。

攻撃チェーン

インプラント

攻撃者は次のインプラントを展開します。

- 情報収集 DLL

- ファイルインジェクタ

- キーロガー

これらのインプラントは、「%AppData%\qwer.txt」という特定のファイルがエンドポイントに存在するかどうかを確認します。このファイルが存在しない場合は、実行を終了します。このファイルが存在する場合は、モジュールがそれぞれの悪意のあるアクティビティを実行します。

情報収集モジュール

このインプラントは最初に AHNLAB V3 ウイルス対策ソフトウェアのクラス名「49B46336-BA4D-4905-9824-D282F05F6576」を探します。このソフトウェアが検出された場合は AV ソフトウェアのウィンドウを隠して標的に見られないようにします。

追加情報の収集

展開スクリプトが予備情報を収集するのに加えて、このインプラントは次の追加情報を収集します。

- 次のコマンドを使用してすべてのネットワーク設定情報を収集し、インプラントが作成したフォルダ内のファイルに記録。exe /c ipconfig/all >>”%s” & arp -a >>”%s” where %s = <file_path>

インプラントが標的のネットワーク情報を収集

- 「systeminfo」コマンドを使用してすべてのシステム情報を収集し、ファイルに記録。exe /c systeminfo >>”%s” where %s = <file_path>

- 次のコマンドを使用してシステムで実行されているすべてのプロセスの情報を収集。exe /c tasklist >>\”%s\” where %s = <file_path>

- 各ドライブの次の特定の場所にあるすべてのファイルの情報をファイルに記録。

- 「Documents and Settings」フォルダ

- 「Users」フォルダ

- 「Program Files」フォルダ

- 次のファイル情報を記録。

- ファイル名

- ファイル作成日時(YYYY/MM/DD HH:MM [AM|PM] の形式)

- 現在のファイルサイズ

VBS ベースの展開スクリプトが標的から収集したデータが格納されているフォルダを圧縮し、攻撃者が管理する URL に送信します。

ファイルインジェクタ DLL と暗号化されたペイロード

ファイルインジェクタが展開される際には、後で無害なプロセスに挿入する追加のペイロードが展開ツールによってダウンロードされます。インジェクタは無害なプロセス(「svchost.exe」、「iexplore.exe」など)をシステム上に作成し、プロセスハロウイングによって悪意のあるペイロードを挿入します。

この攻撃では、研究情報の窃取だけでなくログイン情報の収集も大きなテーマになっています。ログイン情報の収集にはトロイの木馬化したツールが使用されます。この攻撃で確認されたペイロードは Nirsoft WebBrowserPassView![]() ツールの v2.11 をトロイの木馬にしたものでした。攻撃者はこのパスワード ビューア アプリケーションを改変して、取得したパスワードをディスク上の特定のファイルにダンプしていました。

ツールの v2.11 をトロイの木馬にしたものでした。攻撃者はこのパスワード ビューア アプリケーションを改変して、取得したパスワードをディスク上の特定のファイルにダンプしていました。

悪意のある機能がログイン情報をディスク上のファイルに記録

本来の正式なツールはすべてのログインデータをシステムから抽出し、GUI に送信してユーザーに表示します。この攻撃で使用されたトロイの木馬化したツールはログファイルにデータを送信します。

左:正式な機能は GUI にデータを送信、右:トロイの木馬化した機能はログファイルにデータを送信

展開スクリプト(前述の VBS)がパスワード ダンプ ディレクトリの内容を圧縮して C2 に送信します。

キーロガー DLL

キーロガーは標的からの特定のキーストロークを次の場所にあるログファイルに記録します。%Appdata%\Microsoft\pubs\desktop.ini

キーロガーは rundll32.exe によって感染したエンドポイントに展開されるとすぐにキーストロークの記録を開始します。

記録されたキーストローク。GetAsyncKeyState API が使用されている

キーログを攻撃者に送信するのはキーロガー DLL ではありません。展開 VB スクリプトがキーログを圧縮し、VB スクリプトで指定されている C2 に送信します。

展開 VB スクリプトがキーログディレクトリを圧縮して C2 に送信

展開ツールと 3 つの主要なインプラントは次のように連携しています。

展開ツールによるインプラントのオーケストレーション

インプラントの進化

展開スクリプトは最終ペイロードとしてインプラントを展開しますが、それらは Gold Dragon/Brave Prince インプラントファミリに由来しています。この 2 つのファミリはコードにいくつかの類似点があり、遅くとも 2017 年から Kimsuky によって開発、使用されています。この 2 つのマルウェアの主な違いは、Gold Dragon が HTTP リクエストを使用して攻撃者にデータを送信するのに対し、Brave Prince は攻撃者が所有するメールボックスを使用してデータを送信する点にあります。

このセクションでは、それらのマルウェアファミリのこの 1 年での進化について説明し、Kimsuky がこの攻撃で展開した 3 つの派生インプラントにつながっていく経緯を示します。

2020 年にインジェクタインプラントが使用されたときにはペイロードがインプラントに埋め込まれており、それが svchost.exe や iexplore.exe などの無害なプロセスに挿入されていました。ペイロードはデコード(XOR)されてから圧縮解除され、最終的に無害なプロセスに挿入されます。このペイロードはさらに別のダウンローダーであり、追加のインプラントを感染エンドポイントで実行します。これまでの分析によると、この感染チェーンでは Brave Prince と同様の方法でログイン情報窃取ツールとメールボックスベースの情報窃取コンポーネントを展開していた可能性があります。

2021 年 1 月に、情報収集モジュールとインジェクタモジュールの両方を 1 つの DLL に統合したモジュールが展開されたことが確認されました。この DLL は次の機能も備えていましたが、以降のバージョンでは削除されています。

- 「最近使った項目」フォルダから拡張子が lnk、doc、docx、pdf、hwp のファイルをコピーする。

- 追加のペイロードをリモート URL からダウンロードし、rundll32 を使用してそれらをエンドポイントに展開する。

またこのモジュールは、リソースとして埋め込まれているキーロガーモジュールを圧縮解除して無害なプロセスに挿入します。このキーロガーモジュールには追加機能があり、さらに別のモジュールであるファイル窃取ツールを解凍して別の無害なプロセスに挿入します。Brave Prince と同様に、このファイル窃取ツールは収集した情報とキーログをシステムから攻撃者が管理するメールボックスに送信します。

2021 年 8 月まではこのようなモジュールが継続的に使用されていました。

2021 年にほぼ 1 年を通して確認された、キーロガーを展開するファイル インジェクタ モジュール

2021 年 9 月初旬、インプラントから多数の機能が削除されたことが確認されました。このときのインジェクタは Nirsoft WebBrowserPassView![]() ツールをトロイの木馬にしたものを標的に展開しました。またこのインプラントはファイルインジェクタに加えて情報収集機能も備えていました。

ツールをトロイの木馬にしたものを標的に展開しました。またこのインプラントはファイルインジェクタに加えて情報収集機能も備えていました。

2021 年 9 月初旬から使用されている、情報収集機能とファイルインジェクタを統合したモジュール

9 月中旬の時点でも情報収集モジュールとファイル インジェクション モジュールを統合したインプラントが使用されていましたが、このときにさらなる変更がインプラントに加えられました。このインジェクタモジュールには、無害なプロセスに挿入するペイロードがリソースとして埋め込まれていませんでした。このバージョンのインプラントは 2 つのリモート URL にアクセスしてペイロードをダウンロードし、デコード/圧縮解除して、感染システムに展開します。それらのペイロードの 1 つは Nirsoft WebBrowserPassView ツールをトロイの木馬にしたものです。もう 1 つのペイロードは不明ですが、攻撃者が別のハックツールを使用してブラウザの Cookie 情報を標的から窃取する可能性があります。

リモートロケーション。2021 年 9 月中旬からインプラントに含まれており、ここからペイロードをダウンロード

4 日後に、攻撃者は再び実装を変更しました。このときのインジェクタモジュールには単一の機能しかなく、ディスク上のファイルから既存の圧縮されたペイロードを読み取って無害なプロセスに挿入します。情報収集機能は独立したモジュールに分離されました。これが前述の情報収集モジュールです。独立した情報収集モジュールが作成されたのは、この新しいバージョンのインジェクタモジュールが作成される 1 日前です。

進化のタイムライン:

まとめ

Kimsuky は明確な目的を持って活動しており、韓国のさまざまな組織を標的にしてきました。新しい感染チェーンを次々に開発してさまざまなタイプのマルウェアを標的に配布しています。今回の攻撃では Blogspot を悪用しています。自分たちが管理するブログ記事を通じて悪意のある VB ベースのスクリプトを標的に配布しているのです。予備情報を収集する悪意のあるコンポーネントとして、初期アクセスビーコンやファイル窃取ツールなどが標的に展開されたことが確認されています。多くの場合、予備情報を収集するこれらのコンポーネントのコンテンツが組み合わされて特別なスクリプトが標的に展開されます。

この攻撃で最後に展開されるインプラントは Gold Dragon/Brave Prince マルウェアファミリに由来しています。2020 年の後半からインプラントに複数の機能が導入(また一部が削除)されており、最終的に 3 つの独立したマルウェアにモジュール化されています。

攻撃の目的は 2 つあります。1 つは、カスタムのファイル窃取ツールを使用して研究情報を窃取することです。もう 1 つは、ログイン情報を収集して目的の組織に継続的に不正アクセスできるようにすることです。ログイン情報の収集には Nirsoft WebBrowserPassView などのトロイの木馬化したツールが使用されています。このような標的型攻撃によって機密研究が漏洩し、不正アクセスによるスパイ活動や標的組織に対する破壊的攻撃が行われる危険性があります。

カバレッジ

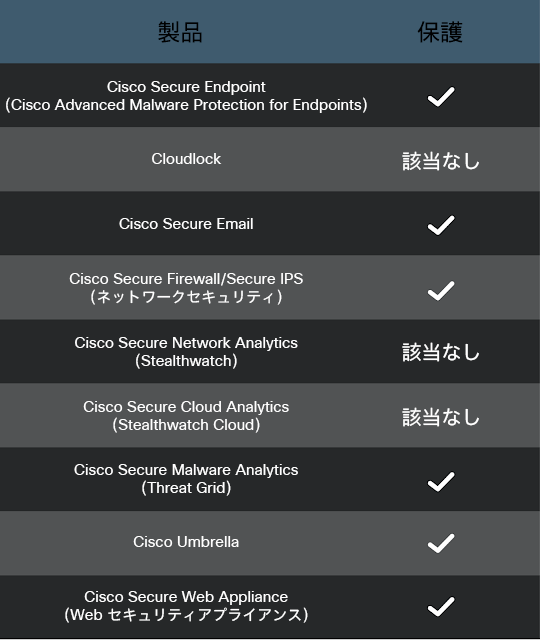

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザに警告します。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザがアクセスする前に疑わしいサイトをテストします。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザに多要素認証を提供し、承認されたユーザのみがネットワークにアクセスできるようにします。

は、ユーザに多要素認証を提供し、承認されたユーザのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

この脅威を検出する Snort SID は、58496 ~ 58497 です。

Orbital クエリ

Cisco Secure Endpoint ユーザは、Orbital Advanced Search![]() を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する OSquery の具体例については、以下をクリックしてください。

を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する OSquery の具体例については、以下をクリックしてください。

Blogspot でホストされていた悪意のあるブログは、この調査の公開時点ですでに削除されています。

IOC(侵入の痕跡)

ハッシュ

不正ドキュメント

811b42bb169f02d1b0b3527e2ca6c00630bebd676b235cd4e391e9e595f9dfa8

VBA

4b244ac09e4b46792661754bd5d386e8b1a168cb1d5ed440df04c1c2928cb84d

ステージ 2 スクリプト

99b516acd059a4b88f281214d849c5134aa1cea936d69e8eb7393b22be0508a0

ステージ 3 スクリプト

048f3564d5c4d3e0e3b879f33f3b8d340b692f505515e81f192544b98e269ccf

インプラント

873b8fb97b4b0c6d7992f6af15653295788526def41f337c651dc64e8e4aeebd

bb0a3c784e55bd25f845644b69c57e3e470af51983617fdfe7ba5d253019ed24

395eebf586d5fc033e22235f7a4224e91ad5dce8570023669c6dee97d04aa21d

5e3907e9e2ed8ff12bb4e96b52401d871526c5ed502d2149dd4f680da4925590

85f6db3a74a4f1a367cc0b60b190c5da56cd0116c1d6a20fd7b51cda8f8948d8

ダウンローダーモジュール

f4d06956085d2305c19dd78c6d01b06f17ab43e9dd4808885fd08d5da08dd9d2

情報収集モジュール

e929f23c242cc102a16f5466163622585455aee7b6ed3f98d12787086b14e721

c43475601f330a5a17a50f075696e058429656db54cdfcbdccb0fb93446f6ac9

インジェクタ

de0932206c4d531ab4325c0ec8f025108a6807478eb5d744905560ae119fc6fa

4b0e2244f82170f4e569bb6b100890ec117458bf5cc835fd7bd991f0d334318b

キーロガー

dddc57299857e6ecb2b80cbab2ae6f1978e89c4bfe664c7607129b0fc8db8b1f

36187cd4bc18e4d6ddc5c96dc0ed038bfec751dac4f5354398fdaa89d9fcacd1

5563599441935e3c0c8bdd42ec2c35b78f8376b6c9560898ef6401531058eb87

トロイの木馬化した Nirsoft ツール

595be57cb6f025ec5753fbe72222e3f7c02b8cb27b438d48286375adbcf427c6

5498c3eb2fb335aadcaf6c5d60560c5d2525997ba6af39b191f6092cb70a3aa6

ネットワーク IOC

インプラントのダウンロードロケーション

hxxps://bigfile.mail.naver.com/bigfileupload/download?fid=Qr+CpzlTWrd9HqKjK6wnFxEXKxKdHqUmKoumaxUdKxumaxgdHqurKqEmaAb9axvjFoFCFzUqKopCKxEXMoElMrpoF6J4KoCoFqEwFxvdF4t=

hxxps://bigfile.mail.naver.com/bigfileupload/download?fid=QrFCpzlTWrd9HqUjK6wnFxEXKxKdHqUmKoumaxUdKxumaxgdHqurKqEmaAb9axvjpx3CKxi4K4tdMrp4axioFzpSFzUrFovqpotlpx+SpAv=

hxxps://bigfile.mail.naver.com/bigfileupload/download?fid=QrRCpzlTWrd9HqtjK6wnFxEXKxKdHqUmKoumaxUdKxumaxgdHqurKqEmaAb9axvjFxbwFqiSpztXF630pxFCFqM9F6UZaAi4MrFCK4UrKqg=

hxxps://bigfile.mail.naver.com/bigfileupload/download?fid=Q9eCpzlTWrd9HqujK6wnFxEXKxKdHqUmKoumaxUdKxumaxgdHqurKqEmaAb9axvjMrMqMoErpo2wFx3SFquXa6MXKqICM6M/FxU/pAtrFoK=

pcsecucheck[.]scienceontheweb[.]net

ビーコン URL

hxxp://o61666ch[.]getenjoyment[.]net/report.php

hxxp://t22a44es[.]atwebpages[.]com/report.php?filename=1

hxxp://t22a44es[.]atwebpages[.]com/report.php?filename=2

hxxp://byun70kh[.]mygamesonline[.]org/index.php

C2 の URL

hxxp://o61666ch.getenjoyment.net/post.php

悪意のあるブログ

hxxps://4b758c2e938d65bee050[.]blogspot[.]com/2021/10/1.html

hxxps://gyzang681[.]blogspot[.]com/2021/08/1.html

hxxps://gyzang681[.]blogspot[.]com/2021/08/2.html

hxxps://tvrfekxqrtvpqzr5tvrfdu5evt0[.]blogspot[.]com/2021/08/1.html

hxxps://tvrfeuxqrtfnqzr4t0m0ee5utt0[.]blogspot[.]com/2021/08/1.html

hxxps://gyzang58[.]blogspot[.]com/2021/08/1.html

hxxps://gyzang58[.]blogspot[.]com/2021/08/2.html

hxxps://gyzang1[.]blogspot[.]com/2021/08/1.html

hxxps://gyzang682[.]blogspot[.]com/2021/08/1.html

hxxps://gyzang0826[.]blogspot[.]com/2021/08/1.html

hxxps://vev4tkrrpq[.]blogspot[.]com/2021/08/1.html

hxxps://akf4tvrbmg[.]blogspot[.]com/2021/08/1.html

hxxps://vgn5tvrrpq[.]blogspot[.]com/2021/08/1.html

hxxps://vgt5tvrnpq[.]blogspot[.]com/2021/08/1.html

hxxps://amfuz2h5b2s[.]blogspot[.]com/2021/07/1.html

hxxps://tvrbmkxqstbouzq0twk0ee9uaz0[.]blogspot[.]com/2021/07/1_22.html

hxxps://twpbekxqsxpoqzr4txpvdu1uyzu[.]blogspot[.]com/2021/07/1.html

hxxps://kimshan600000[.]blogspot[.]com/2021/07/1.html

hxxps://smyun0272[.]blogspot[.]com/2021/06/dootakim.html

hxxps://smyun0272[.]blogspot[.]com/2021/06/donavyk.html

hxxps://tvrfekxqrtvpqzr5tvrfdu5evt0[.]blogspot[.]com/2021/08/1.html

hxxps://smyun0272[.]blogspot[.]com/2021/06/blog-post.html

hxxps://44179d6df22c56f339bf[.]blogspot[.]com/2021/10/1.html

hxxps://pjeu1urxdnvef6twpveg[.]blogspot[.]com/2021/09/1.html

hxxps://rrmu1qrxdoekv6twc9pq[.]blogspot[.]com/2021/09/1.html

攻撃者のプロファイル

hxxps://www[.]blogger[.]com/profile/11323350955991033715

hxxps://www[.]blogger[.]com/profile/00979528293184121513

hxxps://www[.]blogger[.]com/profile/06488825595966996362

hxxps://www[.]blogger[.]com/profile/08543251662563600075

hxxps://www[.]blogger[.]com/profile/09461495260479357479

hxxps://www[.]blogger[.]com/profile/17163478108036561703

本稿は 2021 年 11 月 10 日に Talos Group

のブログに投稿された「North Korean attackers use malicious blogs to deliver malware to high-profile South Korean targets

」の抄訳です。