- Cisco Talos はこのほど、ランサムウェア Babuk の亜種を展開するサイバー攻撃を発見しました。被害を受けたのは米国のユーザーが大半ですが、英国、ドイツ、ウクライナ、フィンランド、ブラジル、ホンジュラス、タイでも件数は少ないものの感染例が確認されています。

- 攻撃実行者は、攻撃で使用されているペイロードファイル名にちなんで、Tortilla

とも呼ばれています。2021 年 7 月以降に活動を始めた新しい攻撃者ですが、Babuk を展開する前にも、PowerShell ベースの netcat のクローンである Powercat など他のペイロードを試してきました。Powercat は、Windows マシンへの不正アクセスを取得できるツールとして知られています。

とも呼ばれています。2021 年 7 月以降に活動を始めた新しい攻撃者ですが、Babuk を展開する前にも、PowerShell ベースの netcat のクローンである Powercat など他のペイロードを試してきました。Powercat は、Windows マシンへの不正アクセスを取得できるツールとして知られています。 - 最初の感染ベクトルは Microsoft Exchange Server の ProxyShell

における脆弱性のエクスプロイトで、Web シェル China Chopper が使用された可能性があると Talos では推測しています。

における脆弱性のエクスプロイトで、Web シェル China Chopper が使用された可能性があると Talos では推測しています。

最新情報

2021 年 10 月 12 日、Cisco Talos は Cisco Secure 製品のテレメトリで、脆弱な Microsoft Exchange Server を標的とする攻撃を発見しました。ProxyShell の脆弱性をエクスプロイトして、Babuk ランサムウェアを攻撃対象の環境に展開しようとするものです。やや特殊な感染チェーン手法が使用されており、中間のアンパックモジュールが pastebin.com のクローンである pastebin.pl でホストされています。このモジュールがダウンロードされてメモリ内で復号された後、元のローダーモジュールに埋め込まれている最終ペイロードの復号が行われ、実行されます。

仕組み

感染は通常、攻撃対象のサーバー上のダウンローダーモジュールから始まります。スタンドアロンの実行ファイル形式と DLL 形式のダウンローダーを確認しました。DLL 形式のダウンローダーは、親プロセスである w3wp.exe(Exchange IIS ワーカープロセス)によって実行されます。

最初のダウンローダーは EfsPotato![]() のエクスプロイトを変更した亜種であり、ProxyShell と PetitPotam

のエクスプロイトを変更した亜種であり、ProxyShell と PetitPotam![]() の脆弱性を標的としています。ダウンローダーは、埋め込まれている難読化された PowerShell コマンドを実行して攻撃者のインフラストラクチャに接続し、圧縮されたローダーモジュールをダウンロードします。PowerShell コマンドは、エンドポイント保護を回避するために AMSI バイパスも実行します。ダウンロードサーバーは、悪意のあるドメイン fbi[.]fund および xxxs[.]info を使用してホストされています。

の脆弱性を標的としています。ダウンローダーは、埋め込まれている難読化された PowerShell コマンドを実行して攻撃者のインフラストラクチャに接続し、圧縮されたローダーモジュールをダウンロードします。PowerShell コマンドは、エンドポイント保護を回避するために AMSI バイパスも実行します。ダウンロードサーバーは、悪意のあるドメイン fbi[.]fund および xxxs[.]info を使用してホストされています。

圧縮された最初のローダーモジュールには、暗号化された .NET リソースがビットマップイメージとして含まれています。このリソースから復号されるコンテンツが、実際の Babuk ランサムウェアのペイロードです。ペイロードの復号とアンパック処理を行うために、ローダーは中間のアンパックモジュールをホストしている pastebin.pl の URL に接続します。アンパックモジュールは、埋め込まれている Babuk ランサムウェアのペイロードをメモリ内で復号し、新しく作成されたプロセス AddInProcess32 に挿入します。

AddInProcess32 プロセス内で実行される Babuk ランサムウェアモジュールは、攻撃対象のサーバーで実行されているプロセスを列挙し、Veeam バックアップサービスなどのバックアップ製品に関連する多数のプロセスの無効化を試みます。また、vssadmin ユーティリティを使用してボリューム シャドウ コピー サービス(VSS)のスナップショットをサーバーから削除します。こうして暗号化されたファイルを VSS コピーから復元できないようにしたうえで、攻撃対象のサーバー内のファイルを暗号化します。暗号化されたファイルには、拡張子 .babyk が追加されます。その後、攻撃者は、ファイルを取り戻すための復号キーが欲しければ 10,000 米ドルを支払うよう被害者に要求します。

影響

Babuk は、複数のハードウェアおよびソフトウェア プラットフォーム向けにコンパイルできるランサムウェアです。コンパイルの設定はランサムウェアビルダーで行います。コンパイルされた実行ファイルのバージョンで特に多いのは Windows と Linux for ARM です。ただ、徐々に ESX と 32 ビットの古い PE 実行ファイルが確認されるようになりました。なお、今回の攻撃では Windows が主な標的となっている形跡が見つかっています。

Babuk ランサムウェアは非常に悪質です。被害者のマシンを暗号化すると同時に、システム バックアップ プロセスを中断してボリュームシャドウコピーを削除します。2021 年 9 月初旬、Babuk のソースコード![]() とバイナリビルダー

とバイナリビルダー![]() が流出しました。これにより、新たな攻撃者がこのマルウェアに手を加え、展開するようになった可能性があります。最近、Babuk の復号プログラム

が流出しました。これにより、新たな攻撃者がこのマルウェアに手を加え、展開するようになった可能性があります。最近、Babuk の復号プログラム![]() がリリースされました。ただ残念ながら、復号できるのは漏洩したいくつかのキーで暗号化されたファイルのみです。本ブログ記事で説明している亜種によって暗号化されたファイルの復号には使用できません。

がリリースされました。ただ残念ながら、復号できるのは漏洩したいくつかのキーで暗号化されたファイルのみです。本ブログ記事で説明している亜種によって暗号化されたファイルの復号には使用できません。

ベンダーが提供している最新のパッチでサーバーとアプリケーションを定期的に更新し、環境内の脆弱性を排除する必要があります。検出システムにより提示された疑わしいイベントを決して見逃してはなりません。具体的には、サービスの突然の終了、サーバーに接続されているドライブの異常に高い I/O レート、シャドウコピーの削除、システム設定の変更に注意が必要です。

感染チェーンのまとめ

Cisco Talos が確認した攻撃では、DLL または .NET 実行ファイルが使用されていました。2 種類のファイルのいずれかにより、標的システムでの感染チェーンが開始されます。最初の .NET 実行モジュールは w3wp.exe の子プロセスとして実行され、難読化された PowerShell コマンドを実行するコマンドシェルを呼び出します。

この PowerShell コマンドは Web リクエストを呼び出し、certutil.exe を使用してドメイン fbi[.]fund および xxxs[.]info(IP アドレスは 185[.]219[.]52[.]229)でホストされている URL からペイロードのローダーモジュールをダウンロードします。

ペイロードローダーは、PasteBin のクローンサイトの pastebin.pl から中間のアンパッカーをダウンロードします。このアンパッカーは、ローダーモジュールのリソースセクションに埋め込まれているビットマップイメージを連結し、メモリ内でペイロードを復号します。ペイロードはプロセス AddInProcess32 に挿入され、攻撃対象のサーバーと、サーバーに接続されているすべてのドライブ上のファイルを暗号化するために使用されます。

感染のフローチャート

ステージ 1:ダウンローダー

最初の実行ファイルまたは DLL は、Intel および AMD アーキテクチャを使用するサーバーを標的とします。実行ファイルの親プロセスが w3wp(Exchange Server の IIS ワーカープロセス)である場合、通常は ProxyShell の脆弱性![]() がエクスプロイトされたということになります。Web シェル China Chopper が感染システムにインストールされていることも確認しました。最初のダウンロードコマンドを最終的に実行したのは China Chopper だと考えられます。

がエクスプロイトされたということになります。Web シェル China Chopper が感染システムにインストールされていることも確認しました。最初のダウンロードコマンドを最終的に実行したのは China Chopper だと考えられます。

シスコのテレメトリでは、攻撃者のインフラストラクチャが他の製品に存在する数々の脆弱性のエクスプロイトを積極的に試みていたことが確認されています。特によくトリガーされていたのは次の Snort ルールです。

- Microsoft Exchange Autodiscover のサーバー側のリクエスト偽造(SSRF)の試行(57907

)

) - Atlassian Confluence OGNL インジェクションのリモートコード実行の試行(58094

)

) - Apache Struts のリモートコード実行の試行(39190

、39191

、39191 )

) - WordPress wp-config.php へのディレクトリトラバーサルによるアクセスの試行(41420

)

) - SolarWinds Orion の認証バイパスの試行(56916

)

) - Oracle WebLogic Server のリモートコマンド実行の試行(50020

)

) - Liferay の任意の Java オブジェクトの逆シリアル化の試行(56800

)

)

DLL

確認したところでは、.NET アプリケーションを実行する親プロセス w3wp.exe(Exchange IIS ワーカープロセス)が、ダウンローダーの DLL を起動します。この DLL は混合モードアセンブリであり、機能はライブラリ DllMainCRTStartup のネイティブエントリポイントに含まれています。DllMainCRTStartup 関数はコマンドシェルを呼び出し、エンコードされている PowerShell コマンドを実行します。そして hxxp://fbi[.]fund/dark.exe(最終ペイロードを含む圧縮されたメインモジュール)をダウンロードします。これが次のステージのローダーです。

次のステージをダウンロードする関数を呼び出す DllMainCRTStartup

.NET 実行ファイルのダウンローダーモジュール

最初のダウンローダーの .NET 実行ファイルバージョンは、EfsPotato のエクスプロイト![]() をわずかに変更した亜種です。次のステージをダウンロードして実行するコードが含まれています。EfsPotato は、暗号化ファイルシステムの脆弱性(CVE-2021-36942

をわずかに変更した亜種です。次のステージをダウンロードして実行するコードが含まれています。EfsPotato は、暗号化ファイルシステムの脆弱性(CVE-2021-36942![]() )を利用してプロセス権限を昇格しようとするエクスプロイトです。

)を利用してプロセス権限を昇格しようとするエクスプロイトです。

PowerShell コマンドは、Invoke-WebRequest コマンドレットと certutil.exe を使用して Web リクエストを呼び出し、悪意のあるリポジトリ hxxp://fbi[.]fund/tortillas/ に接続します。その後、メインのローダーモジュールである tortilla.exe をダウンロードして保存し、実行します。

変更が加えられた EfsPotato のエクスプロイト

復号された PowerShell コマンド

このエクスプロイトは、現在のユーザー権限を列挙してユーザートークンにアクセスし、トークンのアクセスレベルを MaximumAllowed に変更して権限を強化します。また、CreateProcessAsUser 関数を呼び出して、攻撃対象のユーザーアカウントのトークンで指定されたセキュリティコンテキスト内でステージ 2 のローダーを新しいプロセスとして実行します。

攻撃者は、AMSI バイパスを実行し、Set-MpPreference コマンドレットを実行して、Windows Defender のリアルタイムモニタリング、スクリプトスキャン、動作モニタリングを無効化します。

今回の攻撃に関連するステージ 1 のダウンローダーのデジタル署名は、過去の攻撃で使用されたものと同じです。有効性については検証できません。証明書のサムプリントは 21D354A27519DD62B328416BAB01767DA94786CB です。これと同じ証明書が、2021 年 7 月から実行された過去の攻撃で確認されているサンプルの署名にも使用されています。

ステージ 2:メインのローダーモジュール

第 2 ステージでは、メインのランサムウェアローダーに最終ペイロードが含まれています。正規の在庫管理システム(SMS)アプリケーションを装った 32 bin .NET 実行ファイルであって、SMS メッセージングプロトコルではないので混同しないようにしましょう。このローダーモジュールには .NET アプリケーションを難読化する無料のオープンソースツール ConfuserEx が同梱されており、Exchange IIS ワーカープロセスによって起動されたプロセスによってダウンロードされます。

このモジュールに暗号化された形式の最終ペイロード(複数の .NET リソースに分割)が含まれていて、

https://pastebin.pl/view/raw/a57be2ca![]() に接続し、最終ペイロードのアンパック処理に必要な中間モジュールのダウンロードを試行します。

に接続し、最終ペイロードのアンパック処理に必要な中間モジュールのダウンロードを試行します。

この URL は、復号関数に引数として渡されます。関数の機能は、データストリームを PasteBin からダウンロードしてメモリ内で復号し、中間のアンパックモジュールを生成するというものです。

ステージ 3:中間のアンパッカー

中間のアンパッカーは DLL で、バイナリはエンコードされたテキストとして PasteBin に格納されています。この DLL は、サンドボックスや仮想マシン環境の存在をチェックするクラスに関連付けられており、サービスを列挙して、仮想化環境で実行されているかどうかを特定します。

仮想環境チェック

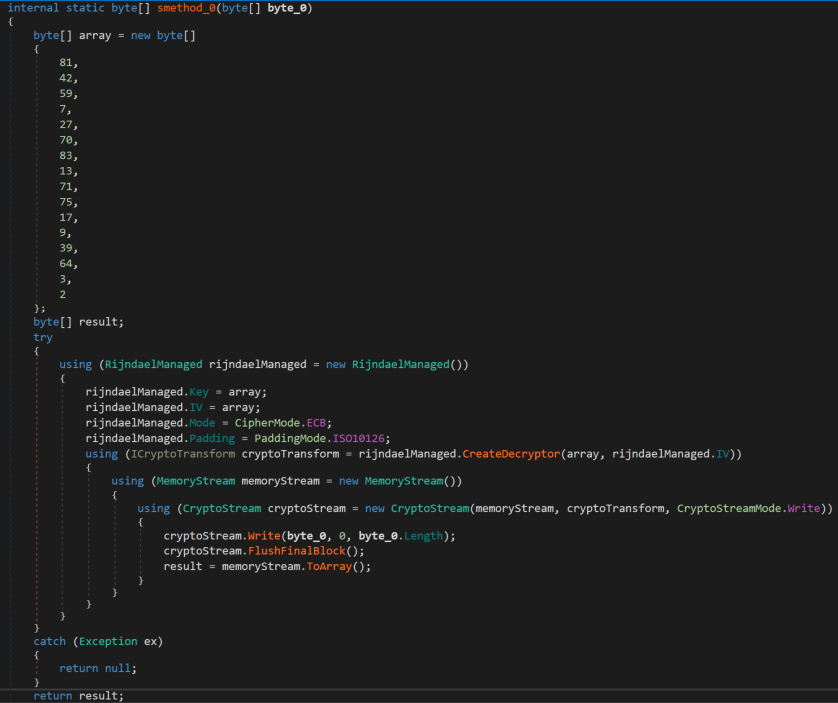

DLL には ASCII 文字の配列がいくつか含まれています。これはフォルダパスやディレクトリの場所などの値であり、Rijndael アルゴリズムで復号されます。

データの復号処理を行う関数(リソースのビットマップを復号)

アンパッカーは、ユーザーの一時フォルダ(C:\Users\Username\AppData\Local\Temp)に正規の AddInProcess32.exe ファイルのコピーを作成し、プロセスを一時停止モードで起動します。AddInProcess32.exe は Windows Defender のアプリケーション制御をバイパスするために使用される可能性があるため、Microsoft 社はブロックリストに追加するよう推奨しています。

中間のアンパックモジュールは、ステージ 2 のダウンローダーのリソースにアクセスし、ビットマップファイルに埋め込まれているバイナリデータのストリームをメモリで解析します。その後パッカーの設定に基づいて、先に起動しておいた AddInProcess32.exe の仮想メモリに復号モジュールを挿入します。メモリ内で復号されたこのモジュールが、Babuk ランサムウェアのペイロードです。

パッカーの設定に基づいて、次のいずれかのプロセスにペイロードが挿入されます。

- exe

- exe

- exe

- exe

- exe

- exe

モジュールがインターネットからダウンロードされたことを隠すために、アンパッカーによってメインローダーのゾーン ID の代替データストリームが削除されます。

ゾーン ID の削除

ステージ 4:Babuk ランサムウェアのペイロード

ステージ 2 のローダーは、ユーザーの一時ディレクトリにファイル AddinProcess32.exe のコピーを作成し、プロセスを呼び出します。復号された Babuk ランサムウェアのペイロードがこのプロセスに挿入され、開始されます。今回の亜種は、過去に報告された![]() 亜種に似ていますが、わずかな変更が加えられています。

亜種に似ていますが、わずかな変更が加えられています。

ランサムウェアのペイロードは、「DoYouWantToHaveSexWithCuongDong」という名前のミューテックスを作成します。この名前は、年初にこのランサムウェアを分析した研究者の名前![]() にちなんでいます。

にちなんでいます。

Babuk ミューテックスの作成

ペイロードは、バックグラウンドでコマンドシェルを起動し、vssadmin.exe を使用して攻撃対象のマシンのボリュームシャドウコピーを削除するコマンドを実行します。

VSS ファイルコピーの削除

その後、サービスマネージャを開き、実行中のサービスを列挙します。列挙の目的は、以下のスクリーンショットにリストされているバックアップサービスを見つけることです。バックアップサービスのいずれかが見つかった場合は ControlService API 関数を呼び出し、サービスを停止します。

リストにあるバックアップサービスを停止

ペイロードモジュールは、暗号化するファイルを見つけるためにファイルシステムをスキャンします。暗号化されたファイルには、拡張子 .babyk が追加されます。なお、Babuk にはファイル名とディレクトリのリストも含まれていますが、このリストにあるファイルは暗号化プロセスから除外されます。被害を受けたシステムの実行を維持するとともに、攻撃者が被害者に連絡できるようにするためです。

Babuk の拡張子追加と暗号化の除外リスト

身代金要求メッセージ

ペイロードモジュールは、「How To Restore your Files.txt」というファイルを作成します。ネットワークに侵入したこと、またファイルは AES-256-CTR と ChaCha8 で暗号化されていることを被害者に通知する内容となっています。

攻撃者は、被害者に対し、10,000 米ドル相当額を Monero(XMR)でウォレットアドレス

「46zdZVRjm9XJhdjpipwtYDY51NKbD74bfEffxmbqPjwH6efTYrtvbU5Et4AKCre9MeiqtiR51Lvg2X8dXv1tP7nxLaEHKKQ」に支払うよう要求します。

また、支払い後に被害者がさらなる指示や暗号キーを受け取るために連絡できるよう、電子メール ID を開示しています。

Babuk の身代金要求メッセージ

Tortilla とそのインフラストラクチャ

Tortilla のインフラストラクチャは、Unix ベースのダウンロードサーバーで構成されています。中間のアンパッカーのコードは、一般的な pastebin.com とは無関係であると思われる pastebin.pl というサイトでホストされています。合法サイトではありますが、AgentTesla の亜種や Formbook など複数の攻撃の追加コンテンツをホストしていることが確認されています。企業のネットワークからこのサイトにアクセスがあれば、侵入が成功している可能性があります。

ダウンロードサーバー

Shodan によると、IP アドレス 185[.]219[.]52[.]229 のダウンロードサーバーはロシアのモスクワにあり、OpenSSH と Python バージョン 3.9.7 を実行しています。攻撃者が制御するドメインは、fbi[.]fund と xxxs[.]info の 2 つです。両方とも、IP アドレス 185[.]219[.]52[.]229 に解決されます。中間のアンパックモジュール以外のすべての悪意のあるモジュールが、この IP アドレスでホストされています。

ドメイン xxxs[.]info は 2021 年 10 月 13 日までの攻撃で使われていましたが、その後は fbi[.]fund が使用されるようになりました。

xxxs[.]info の DNS リクエストのタイムライン

fbi[.]fund の DNS リクエストのタイムライン

被害者に関する考察

悪意のあるドメインへの DNS リクエストの分布に基づくと、米国から送信されたリクエストが大半です。ただ、英国、ドイツ、ウクライナ、フィンランド、ブラジル、ホンジュラス、タイにも、少数ながら被害に遭ったユーザーが存在します。

まとめ

7 月に Babuk ビルダーとソースコードが流出したことで、Tortilla などの経験の浅いランサムウェア攻撃者であっても Babuk を広く利用できるようになりました。Tortilla は今年 7 月上旬に活動を開始したばかりですが、感染システムへのリモートアクセスを取得して維持するため、さまざまなペイロードを試してきました。セキュリティの概念を十分に理解し、既存のマルウェアや攻撃的なセキュリティツールにちょっとした変更を加えることができる、低〜中程度のスキルを持っています。

Cisco Talos のテレメトリによると、この攻撃者はインフラストラクチャで悪意のあるモジュールをホストしています。そしてインターネット全体をスキャンし、よく利用されるアプリケーションをホストしている脆弱なホストをエクスプロイトしています。Microsoft Exchange もその 1 つです。今回の Babuk の攻撃では、主に Exchange Server の脆弱性がエクスプロイトされているようです。

このような脅威に対して警戒を怠らないようにしなければなりません。感染チェーンの初期段階で脅威を検出できるよう、動作ベースの保護機能を備えた多層防御セキュリティをエンドポイントとサーバーに実装する必要があります。

防御の中核はランサムウェアの場合と同様です。きちんとバックアップを取り、組織のネットワーク内で特に重要なリソースのログの記録を一元管理し、XDR ツールを導入することが重要です。また、外部のネットワークに接続しているすべてのサーバーと内部ネットワーク内の重要な資産には、必ず最新のセキュリティパッチを適用するようにしてください。

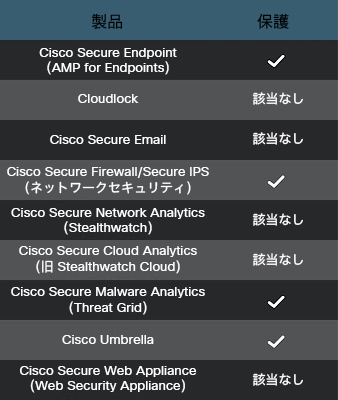

カバレッジ

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

お申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(旧 Threat Grid)は悪意のあるバイナリを特定し、Cisco Secure のすべての製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

今回の脅威を検出するために、以下の ClamAV 署名がリリースされました。

Win.Ransomware.Packer-7473772-1

Win.Trojan.Swrort-5710536-0

Win.Trojan.Powercat-9840812-0

Win.Trojan.Swrort-9902494-0

Win.Exploit.PetitPotam-9902441-0

Win.Trojan.MSILAgent-9904224-0

Win.Malware.Agent-9904986-0

Win.Malware.Agent-9904987-0

Win.Malware.Agent-9904988-0

Win.Malware.Agent-9904989-0

Win.Malware.Agent-9904990-0

Win.Downloader.DarkTortilla-9904993-0

Win.Trojan.DarkTortilla-9904994-0

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすると、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすると、最新状態を維持できます。

Cisco Secure Endpoint ユーザーは、Orbital Advanced Search![]() を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する osquery の具体例については、ファイルパス

を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する osquery の具体例については、ファイルパス![]() とミューテックス

とミューテックス![]() をクリックしてください。

をクリックしてください。

IOC

ドメイン

fbi[.]fund

xxxs[.]info

IP アドレス

185[.]219[.]52[.]229

168[.]119[.]93[.]163

54[.]221[.]65[.]242

URL

hxxp://fbi.fund/tortillas/tortilla.exe

hxxp://fbi[.]fund/dark.exe

hxxp://fbi[.]fund/tortillas/tore.exe

hxxp://185[.]219[.]52[.]229/tortillas/tortilla.exe

hxxp://185[.]219[.]52[.]229/tortillas/tore.exe

hxxp://185[.]219[.]52[.]229/tortilla.exe

hxxp://185[.]219[.]52[.]229:8080/vefEPjwOdNF9qNw.hta

hxxps://pastebin[.]pl/view/raw/a57be2ca

関連する攻撃の URL

hxxp://xxxs.info/kaido.exe

ミューテックス

DoYouWantToHaveSexWithCuongDong

ウォレット

46zdZVRjm9XJhdjpipwtYDY51NKbD74bfEffxmbqPjwH6efTYrtvbU5Et4AKCre9MeiqtiR51Lvg2X8dXv1tP7nxLaEHKKQ

電子メール ID

mitnickd@ctemplar[.]com

zar8b@tuta[.]io

ハッシュ

ステージ 1:ダウンローダー

47033d071e1c79cc03f8b4081f5f6d470d45e32a90b06ee96bfe6c3df2f47d40 – DLL ダウンローダー

56b7e6dd46e38a30ead82790947a425661ad893f54060381c9b76616c27d3b9f – DLL ダウンローダー

752d66990097c8be7760d8d6011b1e91daa1d5518951d86f9fdf3d126d54872a – EfsPotato の亜種

ステージ 2:ランサムウェアのペイロードを含む Swrort の亜種

08d799cc27063bc7969ae935ca171b518d0b41b1feaa9775bae06bd319291b41

5f35dbf807c844c790b9cffc9f83eca05d32f58b737ba638c9567b8d22119f96

1d28c4c85e241efbbe326051999b9a8e1d8eeb9a3322da5cb9a93c31c65bbb49

0994c1fc7f66f88eead2091f31a2137f69d08c3cf9ee0f4a15a842f54253c9d9

ペイロード

bd26b65807026a70909d38c48f2a9e0f8730b1126e80ef078e29e10379722b49

関連サンプル

b3b66f7e70f1e1b1494677d0ed79fcc7d4901ffae53d89fd023c8b789bb0fe62 – 185[.]219[.]52[.]229:6666 へのリバースシェル

949c262359f87c8a0e8747f28a89cf3d519b35fbc5a8be81b2cd9e6adc830370 – netcat のクローン PowerCat

4fa565cc2ebfe97b996786facdb454e4328a28792e27e80e8b46fe24b44781af – 流出した Babuk ビルダー

過去の攻撃のサンプル

07fb7b42fe8d4a2125df459efd86de0f27b91b59d82b85b530c1e7c552c9e235

今回の攻撃で特に注目すべき MITRE ATT&CK フレームワークの戦術と手法:

実行

T1059 ![]() コマンドとスクリプトインタープリタ

コマンドとスクリプトインタープリタ

特権昇格

T1055![]() プロセスインジェクション

プロセスインジェクション

防御の回避

T1553.005![]() 信頼制御の無効化:Mark-of-the-Web のバイパス

信頼制御の無効化:Mark-of-the-Web のバイパス

T1564.004 ![]() アーティファクトの隠蔽:NTFS ファイル属性

アーティファクトの隠蔽:NTFS ファイル属性

T1562.001![]() 防御の妨害:ツールの無効化または改変

防御の妨害:ツールの無効化または改変

T1112![]() レジストリの変更

レジストリの変更

T1553.004![]() 信頼制御の無効化:ルート証明書のインストール

信頼制御の無効化:ルート証明書のインストール

T1027![]() 難読化されたファイルまたは情報

難読化されたファイルまたは情報

検出

T1518![]() ソフトウェアの検出

ソフトウェアの検出

収集

T1185![]() マンインザブラウザ

マンインザブラウザ

T1025![]() リムーバブルメディアのデータ

リムーバブルメディアのデータ

コマンド & コントロール

T1092![]() リムーバブルメディアを介した通信

リムーバブルメディアを介した通信

T1105![]() 侵入ツールの転送

侵入ツールの転送

影響

T1490![]() システムリカバリの妨害

システムリカバリの妨害

本稿は 2021 年 11 月 03 日に Talos Group

のブログに投稿された「Microsoft Exchange vulnerabilities exploited once again for ransomware, this time with Babuk

」の抄訳です。