最近発見された Apache HTTP Server(CVE-2021-41733![]() )の脆弱性が活発にエクスプロイトされています。

)の脆弱性が活発にエクスプロイトされています。

これはパストラバーサルおよびファイル開示の脆弱性であり、攻撃者がドキュメントルートの外にあるファイルに URL をマッピングする可能性があります。CGI スクリプトなど解釈されたファイルのソースが漏洩する危険性もあります。本脆弱性のエクスプロイトは複雑ではないため、Apache HTTP Server の全ユーザにとって重大な脅威となります。

脆弱性が存在するのは Apache の最新バージョン(2.4.49)です。古いバージョンの Apache を実行しているユーザには、現在のところ影響はありません。バージョン 2.4.50 で CVE-2021-41733 の修正が行われましたが、それでは不十分であることが判明し、現在 Apache から別の新たな脆弱性(CVE-2021-42013)として報告されています![]() 。これを受け、問題を完全に解決するためにバージョン 2.4.51 がリリースされました。できるだけ早く 2.4.51 にアップグレードするようお勧めします。

。これを受け、問題を完全に解決するためにバージョン 2.4.51 がリリースされました。できるだけ早く 2.4.51 にアップグレードするようお勧めします。

Shodan で入手できるデータによると、実際に 2.4.49 または 2.4.50 を実行している Apache インストールはごく少数です。影響を受ける可能性があるのは、Apache インストールベース全体の 1% 未満となります。

脆弱性のエクスプロイト

本脆弱性に対応して、Cisco Talos は Cisco Secure 製品のカバレッジをリリースしました。Cisco Secure Firewall への Snort ルール 58276(Snort 3 SID 300053)の実装などが含まれます。シグニチャを展開すると、さまざまなアドレスからエクスプロイトが実行されていることがすぐに確認できました。主にパストラバーサルの脆弱性であるため、エクスプロイトの大部分が特定の 2 つのパス(/etc/passwd と /bin/sh)に集中しています。攻撃者は、この脆弱性を利用して、ログイン情報にアクセスしたりシェルに直接アクセスしたりしようとするわけなので、それも当然です。よく見られるリクエストの例を次に示します。

この 2 つの pcap では、パストラバーサルの脆弱性のエクスプロイトでよく不正アクセスの対象となるパスが指定されています。アクティビティに使用するユーザエージェントの指定もよく見られるものです。大部分のアクティビティでは、ユーザエージェントとして cURL を使用しています。ただ、上記をはじめとして一般的なユーザエージェントを主に使用するアクティビティも確認されています。

なお、不正アクセスの対象となるパスはこれですべてではありません。他にも、/etc/services や /etc/hosts などのパスにアクセスしようとした例も確認されています。以下に例を示します。

複数の攻撃グループが本脆弱性をエクスプロイトしていると思われます。一部のグループは、脆弱なホストをスキャンしているだけのようです。一方、本脆弱性を利用してさまざまな汎用 HTTP スキャンを行い、多数のドメインを繰り返しエクスプロイトしているグループもいるようです。目立った動きは見せていないものの、虎視眈々と機会をうかがっているグループも存在します。

まとめ

インターネットに接続されたサーバは増大するエクスプロイトのリスクに常時さらされています。Web サーバは、これまでもよく標的にされてきました。Apache は、大規模なインストールベースを誇る人気の Web サーバです。本脆弱性は、最近公開されたばかりです。攻撃対象領域が小さいにもかかわらず実際にエクスプロイトされている件数は多く、攻撃者に狙われやすいということが分かります。よって、影響を受けるお客様は 2.4.51 パッチをできるだけ早く適用し、潜在的な問題を軽減する必要があります。

大規模なスキャンを行っている攻撃者もいれば、エクスプロイト手法の実装に向けてテストを行い、段取りをしている攻撃者もいます。本脆弱性のエクスプロイトは複雑ではないため、エクスプロイトの自動化も簡単に実装できます。

カバレッジ

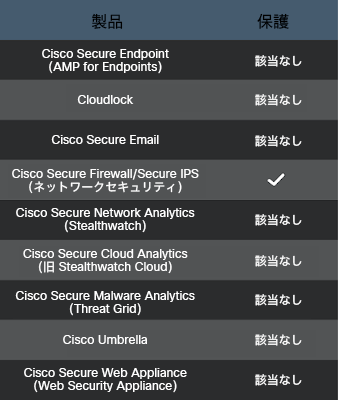

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脆弱性に対応する Snort SID 58276(Snort 3 SID 300053)がリリースされました。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脆弱性に対応する Snort SID 58276(Snort 3 SID 300053)がリリースされました。

侵入の痕跡(IOC)

IP アドレス:

134.122.112.12

143.198.136.88

161.35.188.242

161.35.86.181

167.99.133.28

162.241.114.189

162.241.69.182

185.246.210.169

94.46.15.22

69.49.228.92

69.49.235.93

3.83.56.46

141.101.146.162

156.146.50.105

156.146.50.98

185.254.96.162

185.56.80.11

194.126.177.17

192.3.194.202

89.248.173.143

80.239.140.67

47.106.92.240

45.77.138.50

45.86.203.97

27.102.114.78

14.161.74.29

149.28.140.81

185.98.87.200

217.138.216.4

142.93.153.4

178.128.172.249

79.165.90.196

51.79.142.118

59.12.193.82

64.39.106.120

64.39.98.36

45.155.204.183

34.223.64.22

35.82.51.168

37.237.230.28

44.242.181.147

45.146.164.110

145.220.25.28

165.227.79.155

161.35.215.189

143.198.62.76

174.138.42.66

46.101.59.235

137.184.69.137

165.227.125.18

本稿は 2021 年 10 月 07 日に Talos Group

のブログに投稿された「Threat Advisory: Apache HTTP Server zero-day vulnerability opens door for attackers

」の抄訳です。