ニュースの概要

- 2021 年 6 月、Cisco Talos はスパイウェア機能とバックドア機能を備えたトロイの木馬型マルウェア Neurevt の新バージョンを Secure Endpoint 製品のテレメトリで確認しました。

- 今回のバージョンの Neurevt はメキシコの金融機関のユーザを標的にしていると思われます。

- Neurevt は、MITRE ATT&CK フレームワークの複数の手口を使用しています。特に注目を引くのは、T1547 – ブートまたはログインの自動開始の実行

、T1055 – プロセスインジェクション

、T1055 – プロセスインジェクション 、T1546 – イベントトリガー型実行

、T1546 – イベントトリガー型実行 、T1056 – 認証 API のフック

、T1056 – 認証 API のフック 、T1553 – 信頼制御の無効化

、T1553 – 信頼制御の無効化 、T1562 – 防御の弱体化

、T1562 – 防御の弱体化 、T1112 – レジストリの変更

、T1112 – レジストリの変更 、T1497 – 仮想化/サンドボックスの回避

、T1497 – 仮想化/サンドボックスの回避 、T1083 – ファイルとディレクトリの検出

、T1083 – ファイルとディレクトリの検出 、T1120 – 周辺機器の検出

、T1120 – 周辺機器の検出 、T1057 – プロセスの検出

、T1057 – プロセスの検出 、T1012 – レジストリのクエリ

、T1012 – レジストリのクエリ 、T1518 – ソフトウェアの検出

、T1518 – ソフトウェアの検出 、T1082 – システム情報の検出

、T1082 – システム情報の検出 などです。

などです。 - Cisco Secure Endpoint、SNORTⓇ、Cisco Umbrella は、このマルウェアのダウンロードとインターネットバンキングのアカウントの盗難からユーザを保護します。

最新情報

Neurevt は以前から存在していました![]() が、最近の Cisco Secure Endpoint のサンプルにより、攻撃者がこのトロイの木馬をバックドアや情報窃盗マルウェアと組み合わせていることが判明しました。標的となっているのはメキシコの組織のようです。攻撃で使用されているドロッパーにはメキシコの多くの大手銀行の URL が埋め込まれており、Talos は動向を追跡しています。

が、最近の Cisco Secure Endpoint のサンプルにより、攻撃者がこのトロイの木馬をバックドアや情報窃盗マルウェアと組み合わせていることが判明しました。標的となっているのはメキシコの組織のようです。攻撃で使用されているドロッパーにはメキシコの多くの大手銀行の URL が埋め込まれており、Talos は動向を追跡しています。

仕組み

このマルウェア攻撃は難読化された PowerShell コマンドから始まり、Neurevt ファミリの実行ファイルをダウンロードします。実行時に作成されたフォルダには、他の実行ファイル、スクリプト、ファイルがドロップされます。ドロップされたペイロードはファイルシステムの安全な場所に配置された後に実行され、サービストークン情報を盗むことで特権を昇格させます。続いて、ドロップされた実行ファイルの後続のステージが実行されます。具体的には、キー入力操作とマウス入力イベントをモニタするためのフックプロシージャがインストールされます。こうして、モニタ画面とクリップボード情報を取得します。次に Neurevt は、検出を回避して分析を阻止するために、仮想化されたデバッガ環境の検出、ファイアウォールの無効化、標的のマシンのインターネットプロキシ設定の変更を行います。HTTP 通信用の既知の API を呼び出す代わりに、System.Web 名前空間が使用されます。また、コマンド & コントロール(C2)サーバとのブラウザ/サーバ間の通信を可能にする HTTP のクラスを利用して、データを持ち出します。

影響

インターネットバンキングを使用しているメキシコのユーザは、コンピュータを操作したり、電子メールや添付ファイルにアクセスする際には注意を払い、保護されていない Web サイトへのアクセスを控える必要があります。このトロイの木馬の主な目的はサイトのユーザ名とパスワードを盗み出すことですが、他の機密情報を標的にする危険性があります。組織も個人も、オペレーティングシステムとアプリケーションに最新のセキュリティパッチを適用してシステムを最新の状態に保ち、可能であればアカウントの多要素認証を有効にする必要があります。

技術的な詳細

Cisco Secure Endpoint のログで悪意のあるアクティビティを調査していたところ、PowerShell コマンドが実行されていることを確認しました。通常、攻撃者は PowerShell を利用するためにスクリプトを難読化します。今回は PowerShell コマンドのソースは発見できませんでしたが、Microsoft Office のドキュメントまたは JavaScript コードである可能性が高いと思われます。

テレメトリのイベントログで確認された PowerShell の実行

攻撃者は、侵害したエンドポイントの PowerShell 実行ポリシーをバイパスして Google Chrome Web クライアントオブジェクトを新規に作成した後、ドメイン「saltoune[.]xyz」に接続し、実行ファイルをダウンロードします。これが、このマルウェアの第 1 段階です。

Talos はドメイン「saltoune[.]xyz」を詳しく調べることから調査を開始しました。このドメインは 2021 年 6 月 21 日に作成され、アイスランドのレイキャビクに拠点を置く NameCheap に登録されました。「saltoune[.]xyz」のサービス側 IP アドレスは 162[.]213[.]251[.]176 です。VirusTotal で確認してみると、セキュリティベンダー 5 社によって悪意のあるアドレスとして検出されました。このドメインでは悪意のある Win32 EXE がホストされています。SHA256 ハッシュ値は 86aab09b278fe8e538d8cecd28f2d7a32fe413724d5ee52e2815a3267a988595 です。

Cisco Umbrella Investigate により、悪意のあるこのドメインに対する DNS リクエストが急増したことが判明しました。

Talos は https://saltoune[.]xyz/pb/aa.exe からコンテンツをダウンロードしました。

ステージ 1 のマルウェアのダウンロード

Cisco Secure Network Analytics 環境でステージ 1 のマルウェアを実行したところ、最初にディレクトリとファイルが作成されました。

ステージ 1 のマルウェアによって作成されたファイル

ステージ 1 のマルウェアによって作成されたファイル

ステージ 1 のマルウェアはレジストリキーを設定するスレッドを作成し、拡張子「.vbs」のファイルをプログラム ID で実行します。

拡張子「.vbs」のファイルを実行するためのレジストリキー

次に WScript.exe プロセスが起動し、インターネット設定を変更します。ZoneMap レジストリキーにより、イントラネットの自動検出が無効になります。ローカルサイトがイントラネットゾーンにマッピングされ、プロキシサーバをバイパスし、すべてのネットワークパスがイントラネットゾーンにマッピングされます。

Internet Explorer の ZoneMap を設定するためのレジストリキー

WScript.exe プロセスは、ファイル「C:\LMPupdate\set\435246.vbs」を読み取り、Windows シェルを起動して、バッチファイル「C:\LMPupdate\set\183.bat」を実行します。

「435246.vbs」ファイルの内容

「183.bat」ファイルの内容

このバッチファイルは、ファイル「C:\LMPupdate\set\x0329847998」の名前をパスワード保護された RAR ファイル「43939237cx.rar」に変更します。次に unpakedree.exe を実行し、パスワード「67dah9fasdd8kja8ds9h9sad」を使用して RAR ファイルの内容を抽出します。

Windows シェルは WScript.exe プロセスを起動し、「3980392cv.vbs」ファイルを実行します。

「3980392cv.vbs」ファイルの内容

これにより、別の Windows シェルインスタンスが起動され、バッチファイル「48551.bat」が実行されます。

「48551.bat」ファイルの内容

48551.bat インスタンスは、ステージ 2 のマルウェア「xc829374091FD.exe」を実行します。このプロセスでは、子プロセスの仮想メモリにイメージを書き込むことで「xc829374091FD.exe」という名前の子プロセスが作成されます。このバッチファイルは、フォルダ「C:\LMPupdate\set」内のファイルを削除し、続いて空のフォルダも削除して痕跡を消し去ります。

プロセス「xc829374091FD.exe」は explorer.exe プロセスを作成し、ディレクトリ「\ProgramData\Google Updater 2.09\13q77qiq.exe」で「13q77qiq.exe」に名前を変更します。

「13q77qiq.exe」の SHA256 ハッシュ値は 5624eea08b241314b8bd13ee9429449c53085a6bb2bcc481655f1f28b4314122 です。「13q77qiq.exe」は、ロシア語で記述された 32 ビットのポータブル実行ファイルです。Windows グラフィカル ユーザ インターフェイス(GUI)サブシステムを使用しており、バージョン番号は 234 234 23(234 234 234 23)となっています。

explorer.exe プロセスは、実行ファイル「13q77qiq.exe」を読み取り、管理者のローカルの Temp フォルダ「\Users\ADMINI~1\AppData\Local\Temp\13q77qiq_1.exe」に書き込みます。また、仮想メモリプロセスにメモリを割り当て、「13q77qiq_1.exe」のイメージを書き込みます。この「13q77qiq_1.exe」が、プロセスインジェクションを実行します。

このマルウェアは複数のドメインに接続し、実行ファイルをダウンロードします。

- http://morningstarlincoln[.]co[.]uk/(IP アドレスは 79[.]170[.]44[.]146)。接続すると、PE ファイルをダウンロードします。SHA256 ハッシュ値 35617cfc3e8cf02b91d59209fc1cd07c9c1bc4d639309d9ab0198cd60af05d29 です。

- http://russk17[.]icu(IP アドレスは 23[.]95[.]225[.]105)。接続すると、「exe」という名前の実行ファイルをダウンロードします。SHA256 ハッシュ値は 4d3ee3c1f78754eb21b3b561873fab320b89df650bbb6a69e288175ec286a68f です。

SHA256 ハッシュ値 35617cfc3e8cf02b91d59209fc1cd07c9c1bc4d639309d9ab0198cd60af05d29 の PE ファイル内の文字列を見ているときに、複数の URL が埋め込まれているのを発見しました。メキシコの主要金融機関の URL でした。

埋め込まれた URL

PE ファイルを詳しく見ると、上記の金融機関の Web サイトの Web ページパネルやテキストボックスにアクセスできる機能がありました。攻撃者はこれらの手法を駆使して、ログイン情報と 2FA トークンを盗み出します。

攻撃者が定義した関数呼び出しとそのアドレスの場所を以下に示します。

永続化と権限昇格

攻撃者は Windows レジストリ機能を利用して、永続化と権限昇格を実行しています。

使用された MITRE ATT&CK の手法は以下のとおりです。

別のアプリケーションの起動時に悪意のあるコードが実行され、自動起動レジストリキーへのパスが追加されるように、レジストリにイメージファイル実行オプション(Image File Execution Options)を設定するプロセスをいくつか発見しました。explorer.exe プロセスはデバッガ値を作成します。通常、これは開発者にとって標準となっていますが、自動化されているため今回のケースには該当しません。

レジストリキー:HKLM\Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\RSTRUI.exe

値:Debuggre blvzufu.exes\\0

レジストリキー:HKLM\ Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\3K77573KMES7W.exe

値:DisableExceptiomChainVaidation

レジストリキー:

HKCU\Software\Microscoft\Windows\CurrentVersion\Runonce

値:C:\ProgramData\Google Updater 2.09\13q77qiq.exe

HKCU\Software\Microscoft\Windows\CurrentVersion\Run

値:C:\ProgramData\Google Updater 2.09\13q77qiq.exe

HKLM\Software\Microscoft\Windows\CurrentVersion\Runonce

値:C:\ProgramData\Google Updater 2.09\13q77qiq.exe

このマルウェアは、GetTokenInformation と AdjustTokenPrivileges を呼び出すことで、ユーザ/アカウントの権限を改ざん、列挙します。

ユーザ/アカウントの権限情報を列挙する関数

ユーザ/アカウントの権限情報を改ざんする関数

防御の回避

攻撃者が検出を回避するために使用した手口を以下に示します。

explorer.exe プロセスでは、ゾーン識別子の代替データストリームが読み取られます。ダウンロードされたファイルにより、代替データストリームにゾーン識別子(別名 MotW)が追加されます。このマルウェアは、ゾーン識別子のメタデータの有無をチェックし、存在する場合は削除することによってアプリケーションの保護をバイパスします。

C:\ProgramData\Google Updater 2.09\q99ig1gy1.exe:ゾーン識別子

explorer.exe プロセスではレジストリキーの値がゼロに設定され、Windows ファイアウォールが無効化されています。また、Internet Explorer のセキュリティゾーンのレジストリエントリも変更されていました。攻撃者は、署名されていない ActiveX コントロールを許可したり、ポップアップブロックをオフにしたり、Java 権限を変更したりすることで、Internet Explorer のセキュリティを弱体化しています。

ファイアウォールを無効にするレジストリキーとレジストリ値

攻撃者の存在を隠すために設計されたデータフィールドに、大量のデータが保存されているレジストリキーを発見しました。HKEY_CURRENT_USER\Software\AppDataLow\Software\{B56DA420-0B5E-0394-E271-7DACAF8D4BB5}\14FD1F9A\46a66dd5b340073ff9

バイナリ値のストリームをレジストリキーに保存するマルウェア

explorer.exe プロセスでは、VirtualBox ドライバと VMware デバイスへの接続、または VirtualBox DLL と VMware DLL の特定を試みています。分析対策として VirtualBox と VMware の存在を検出しようとしていました。また、その手法として GetTickCount と IsDebuggerPresent API を使用しています。

検出と収集

Neurevt は標的のマシンから情報を列挙できます。攻撃者が使用する手法を以下に示します。

- T1083 – ファイルとディレクトリの検出

- T1120 – 周辺機器の検出

- T1057 – プロセスの検出

- T1012 – レジストリのクエリ

- T1518 – ソフトウェアの検出

- T1082 – システム情報の検出

このマルウェアには、オペレーティングシステムをチェックする関数、システムドライバおよび標的のマシンで現在使用可能なディスクドライブを列挙する関数、システム上のディスクドライブまたはディレクトリに関する情報を収集する関数、Java ランタイム環境のバージョンを検出する関数、キーボードレイアウトリストを取得する関数、ユーザの場所を列挙する関数があります。

オペレーティングシステムのバージョン情報と論理ドライブのステータスを取得する関数

システムに接続されているディスクのボリューム情報を取得する関数

標的のモニタのスクリーンショットを撮ることもできます。

システムモニタ画面をキャプチャする関数

また、クリップボードのデータのコピーと消去を行った後にクリップボードを閉じることもできます。

クリップボードデータをキャプチャする関数

アクティブなコンソール画面のバッファからファイルにデータを書き込むことも可能です。

アクティブな画面のバッファからファイルにデータを書き込む関数

Neurevt は 2 つの API、GetKeyboardLayout および ActivateKeyboardLayout を呼び出してキーボードレイアウトを設定します。また、256 個の仮想キーの状態をバッファにコピーする GetKeyboardState を呼び出します。GetKeyState も呼び出され、キーボードの制御文字である Line Feed(改行)、Vertical Tab(垂直タブ)、Form Feed(フォームフィード)の仮想キーの状態を取得します。仮想キーコードをスキャンコードにマッピングする MapVirtualKeyW も呼び出されます。Neurevt は、ダイアログボックス、メッセージボックス、メニュー、スクロールバーでのキー入力操作とマウス操作の入力イベントの結果として生成されるメッセージをモニタするフックプロシージャをインストールします。

キー入力操作とマウス操作をモニタするフック関数

また、アプリケーションのメッセージキューにポストされたキー入力操作のメッセージもモニタします。

Neurevt は、複数のオブジェクトからのメッセージを待って読み取り、Unicode ウィンドウかどうかをチェックしてからメッセージを取得します。その後、仮想キーのスキャンコードを文字に変換してディスパッチします。

仮想キーのチェック、コードメッセージのスキャン、文字変換後のディスパッチを実行する関数

漏洩

Neurevt は、System.Web 名前空間を使用して C2 サーバと Nginx Web サーバとのブラウザ/サーバ間の通信を可能にします。HTTP バックドアが使用され、侵害されたマシンからの情報が、ドメイン「russk18[.]icu」および「moscow13[.]at」への HTTP POST リクエストのデータセクションに配置されます。

Wireshark でキャプチャした、「C2 russk18[.]icu」への HTTP POST リクエストトラフィックとパケットのデータセクション

まとめ

新しいバージョンの Neurevt には複数の機能が備わっていました。感染すると、攻撃者は標的のシステムにアクセスし、システムの設定を変更して存在を隠します。このトロイの木馬は、標的のシステムのサービストークンにアクセスして権限を昇格させ、オペレーティングシステム、ユーザのアカウント情報、金融機関の Web サイトのログイン情報にアクセスし、スクリーンショットをキャプチャします。その後 C2 サーバに接続して知的財産や個人情報を盗み出します。個人ユーザや組織のデータを漏洩させ、評判を損なわせ、最終的には金銭的被害を与える危険性があります。

組織と防御側は、ユーザが不審な Web サイトにアクセスしたり、悪意のあるコンテンツをダウンロードしたりするのを制限するなど、感染やデータ盗難のリスクを軽減するための対策を事前に講じることができます。Talos は、Windows の管理ツールの使用と PowerShell の実行ポリシーに関してロールベースのアクセス制御を導入し、C2 からの疑わしい IP アドレス、ドメイン、ネットワークトラフィックをブロックすることを推奨しています。

個人ユーザは、ウイルス対策スキャンエンジン、オペレーティングシステム、アプリケーションなどの最新の更新プログラムをインストールする必要があります。また、ブラウザスクリプトの自動実行を無効にすることが肝要です。自分のコンピュータのファイルシステムにコンテンツをダウンロードする Web サイトにアクセスする際は十分注意してください。

Neurevt 実行フローの概要

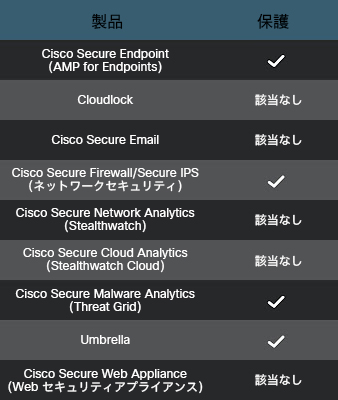

カバレッジ

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(旧 Threat Grid)は悪意のあるバイナリを特定し、Cisco Secure のすべての製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

今回の脅威を検出するために、 以下の ClamAV 署名がリリースされました。

Win.Trojan.Neurevt-9880046-0

Win.Trojan.Neurevt-9880047-0

Win.Trojan.Neurevt-9880048-0

Win.Trojan.Neurevt-9880049-1

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org ![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

今回の脅威を検出するために SID 57989 がリリースされています。

IOC

ドメイン:

russk18[.]icu

russk19[.]icu

russk20[.]icu

russk21[.]icu

russk22[.]icu

moscow13[.]at

moscow11[.]at

ハッシュ:

86aab09b278fe8e538d8cecd28f2d7a32fe413724d5ee52e2815a3267a988595

b5624eea08b241314b8bd13ee9429449c53085a6bb2bcc481655f1f28b4314122

4d3ee3c1f78754eb21b3b561873fab320b89df650bbb6a69e288175ec286a68f

35617cfc3e8cf02b91d59209fc1cd07c9c1bc4d639309d9ab0198cd60af05d29

URL:

http://saltoune[.]xyz/pb/aa.exe

https://saltoune[.]xyz/pb/aa.exe

http://morningstarlincoln[.]co[.]uk/site/bmw/studi.exe

http://russk17[.]icu/mailo/seer.exe

本稿は 2021 年 08 月 17 日に Talos Group

のブログに投稿された「Neurevt trojan takes aim at Mexican users

」の抄訳です。