複数の報道![]() によると、攻撃者は Kaseya 社の VSA エンドポイント モニタリング ソフトウェアをエクスプロイトし、多数のマネージド サービス プロバイダー(MSP)を標的にしてサプライチェーン攻撃を広範に仕掛けています。多くの企業がシステムのオーケストレーションを一元化するために、Kaseya VSA を使用しています。

によると、攻撃者は Kaseya 社の VSA エンドポイント モニタリング ソフトウェアをエクスプロイトし、多数のマネージド サービス プロバイダー(MSP)を標的にしてサプライチェーン攻撃を広範に仕掛けています。多くの企業がシステムのオーケストレーションを一元化するために、Kaseya VSA を使用しています。

攻撃者はまず、ソフトウェアに対する悪意のある自動更新によって標的を感染させ、最終的に REvil/Sodinokibi ランサムウェアを配信していました。ランサムウェアが標的の環境でアクティブになると、ネットワーク上のシステムのコンテンツを暗号化し、このソフトウェアを使用しているさまざまな組織の業務を広範囲に停止させます。REvil はサービスとしてのランサムウェア(RaaS)型攻撃であり、さまざまな戦術、手法、手順(TTP)を駆使して標的を感染させ、ランサムウェア攻撃を受けたシステムとデータへのアクセスを回復するためには身代金を支払うよう被害者に強要します。多くの場合、バックアップサーバもネットワークベースのランサムウェア攻撃の標的となるので、オフラインのバックアップとリカバリ戦略を定期的に検証することが重要です。テキストベースの README がシステムのさまざまなディレクトリに作成され、身代金要求メッセージを表示します。README ファイルの例を以下に示します。

以下は、攻撃者が身代金を受け取る手段として使用しているポータルです。

現在のところ、Kaseya 社は次のように推奨しています![]() 。「VSA サーバを至急シャットダウンし、弊社からの連絡をお待ちください。攻撃者はまず VSA への管理アクセスを遮断するため、直ちにシャットダウンすることが非常に重要です」

。「VSA サーバを至急シャットダウンし、弊社からの連絡をお待ちください。攻撃者はまず VSA への管理アクセスを遮断するため、直ちにシャットダウンすることが非常に重要です」

前述のとおり、バックアップサーバが標的にされる可能性があるため、オフラインのバックアップとリカバリ戦略を定期的に検証することが極めて重要です。攻撃者は、ネットワーク経由でアクセスできるバックアップを標的にする場合があります。3-2-1 方法(データのコピーを 3 つ、2 つの異なるシステムに作成し、そのうちの 1 つはオフラインで保存する)により、データの安全性を維持してください。

カバレッジ

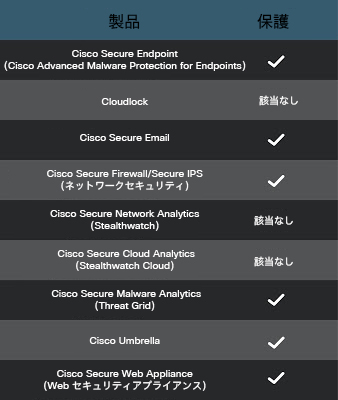

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから お申し込みください。

このような悪意のあるファイルが電子メールで送信された場合、Cisco Secure Email(旧 Cisco E メールセキュリティ)がファイルを有害と判定します。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、攻撃に使用されるマルウェアを検出します。こうしたマルウェアは Web 経由でダウンロードされます。

Umbrella![]() (シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。攻撃時に悪意のあるファイルが Web 経由でダウンロードされると、Umbrella によってブロックされます。Umbrella の無料トライアルはこちらから

(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。攻撃時に悪意のあるファイルが Web 経由でダウンロードされると、Umbrella によってブロックされます。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Firewall と Meraki MX を AMP エンジンとともに使用すれば、この脅威に関連する悪意のあるアクティビティを検出できます。

特定の環境および脅威データに対する追加の保護機能は、Cisco Secure Firewall Management Center から入手できます。

緊急事態の発生時やインシデント対応サービスが必要となった場合には、Cisco Talos Incident Response![]() をご利用いただけます。プロアクティブな対応や緊急時の対応はお任せください。

をご利用いただけます。プロアクティブな対応や緊急時の対応はお任せください。

侵入の痕跡(IOC)

ハッシュ(SHA256)

d55f983c994caa160ec63a59f6b4250fe67fb3e8c43a388aec60a4a6978e9f1e

e2a24ab94f865caeacdf2c3ad015f31f23008ac6db8312c2cbfb32e4a5466ea2

8dd620d9aeb35960bb766458c8890ede987c33d239cf730f93fe49d90ae759dd

本稿は 2021 年 07 月 02 日に Talos Group

のブログに投稿された「REvil ransomware actors attack Kaseya in supply chain attack

」の抄訳です。