このテーマの前半のエントリ ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 1 では再度「SASE」の理解に関する定義の注意点、ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 2より整理を開始しています。

こちらのエントリでも、引き続き「ゼロトラスト」と「SASE」の関係性をまとめていきたいと思います。

- ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 1

- ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 2

Gartner ZTNA (Zero Trust Network Access)

“Gartner – Market Guide for Zero Trust Network Access” ![]() では SASE の機能の一部である ZTNA の実装機能の方式として、大きく以下のように分類されています。

では SASE の機能の一部である ZTNA の実装機能の方式として、大きく以下のように分類されています。

-

「Endpoint-Initiated ZTNA」

-

「Service-Initiated ZTNA」

さらに実装機能分類と異なる視点で、ZTNA の機能・サービスにおけるSASEベンダーからの提供形態、実際の導入方式として、以下のように分類されています。

-

「ZTNA as a Service」

-

「Standalone ZTNA」

「ZTNA as a Service」は、SASEにて必要とされる機能である「Network as a Service」、「Network Security as a Service」と同様に主にクラウドサービスの一部として提供ベンダーより包含した機能として利用できること、オンプレミス設備のセットアップ、バージョンアップなどのメンテナンスを最小化できるなどのメリットがあります。

一方、「Standalone ZTNA」は、コンポーネント要素としてオンプレミス環境に導入して管理する必要がある反面、クラウドの障害に頼ることの無いキャパシティ計画や、コントロール、詳細な可視化の把握を入手することができます。

また、 ”Gartner – Market Guide for Zero Trust Network Access”![]() の「Recommendation(推奨)」セクションでも「ゼロトラスト」の基本理念である要素に多く触れられています。IPアドレスや位置情報だけに頼らない「複数のコンテキストに依存するZTNA製品の導入」、「他要素認証製品と統合」し、単一の要素を超えたアイデンティティ保証が行える製品の選定等が推奨されています。

の「Recommendation(推奨)」セクションでも「ゼロトラスト」の基本理念である要素に多く触れられています。IPアドレスや位置情報だけに頼らない「複数のコンテキストに依存するZTNA製品の導入」、「他要素認証製品と統合」し、単一の要素を超えたアイデンティティ保証が行える製品の選定等が推奨されています。

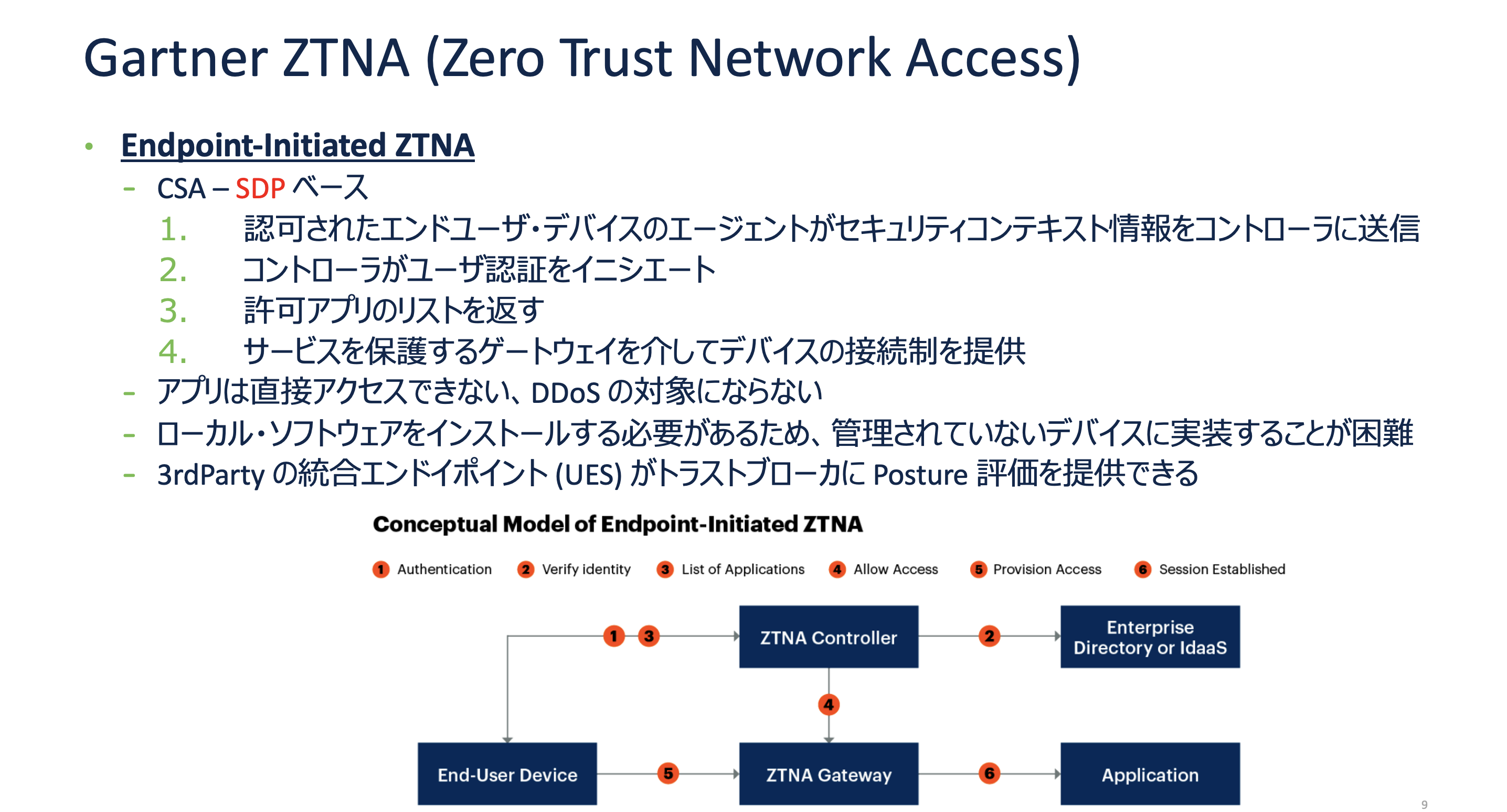

Endpoint-Initiated ZTNA

- CSA – SDP ベース

- アプリは直接アクセスできない、DDoS の対象にならない

- ローカル・ソフトウェアをインストールする必要があるため、管理されていないデバイスに実装することが困難

- 3rdParty の統合エンドイポイント (UES) がトラストブローカに Posture 評価を提供できる

Endpoint-Initiated ZTNA のこの方式は明確に CSA (Cloud Security Alliance) よりPublishされている “Cloud Security Alliance (CSA) – SDP Specification 1.0” にて定義された、SDP ベースであると説明されています。特徴として、接続端末にエージェントが必要である、SDP の論理境界ノードに接続するアプリケーションが、コネクタを介してアウトバウンドで ZTNA に接続できるという点が挙げられます。Gartner ZTNA レポートの中では、SDP は ZTNA の方式の一つであるとされています。

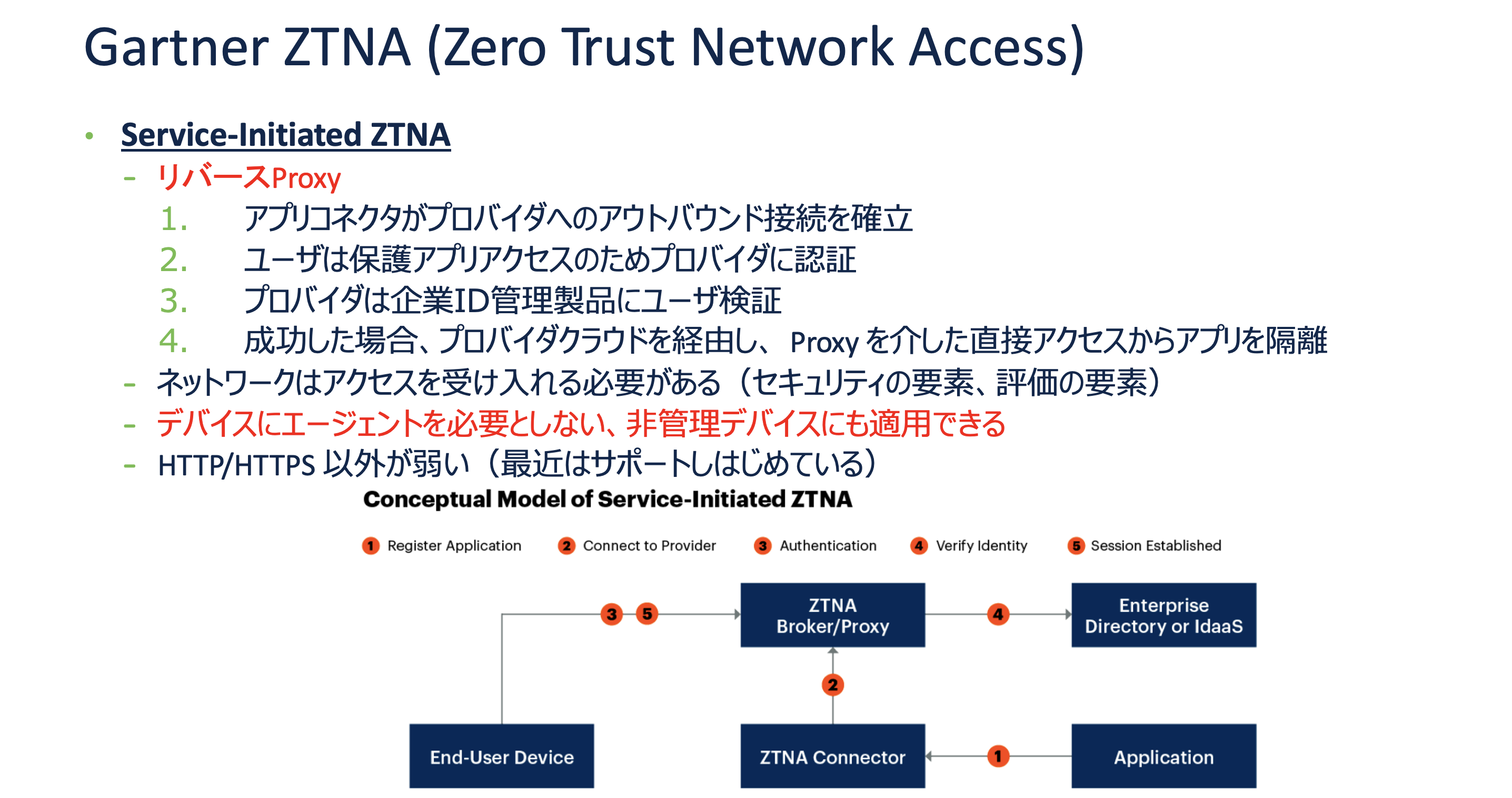

Service-Initiated ZTNA

- リバース Proxy

- ネットワークはアクセスを受け入れる必要がある(セキュリティの要素、評価の要素)

- デバイスにエージェントを必要としない、非管理デバイスにも適用できる

このタイプの実装としてはリバース HTTP Proxy 型として配備されます。BYOD や組織内での管理対象端末以外、例えば契約パートナー端末、その他のエージェントがインストールできない OS または強制できないエンドポイントでも依存しない VPNレスアクセスの提供が可能です。Secure Access by Duo のコンポーネントである Duo Network Gateway (DNG) はこの手法を採用しています。

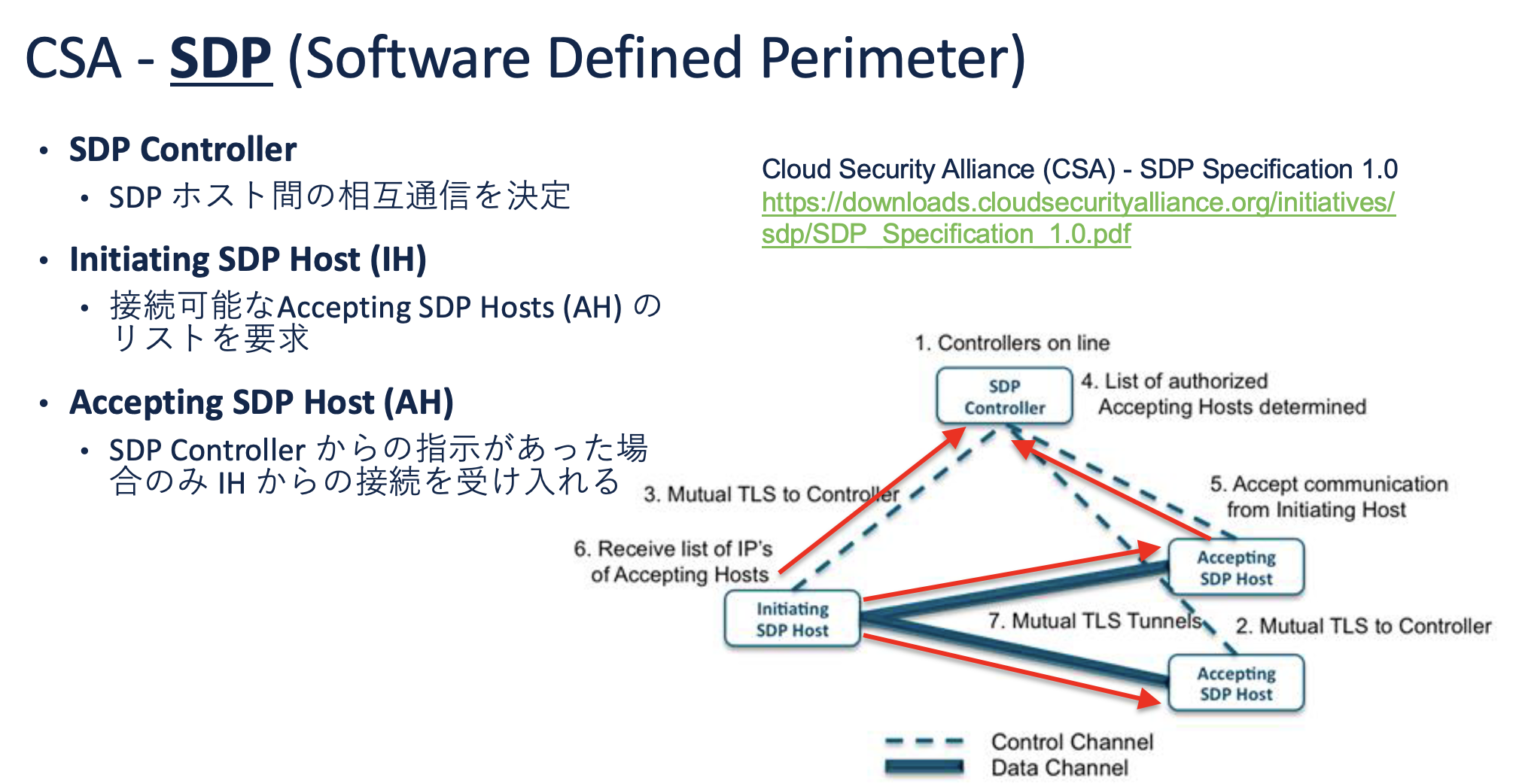

CSA – SDP (Software Defined Perimeter)

Cloud Security Alliance (CSA) より SDP の機能定義 “Cloud Security Alliance (CSA) – SDP Specification 1.0” が 2014年以降に公開されています。コンポーネントとして、集中型コントローラである SDP Controller、ユーザやアプリが SDP ネットワーク に接続する SDP Host が定義され、これらによってネットワーク全体が SSL によるマイクロ暗号化トンネルを動的に作成することができます。

- Initiating Host : SDP ネットワーク中で Request を行い、接続先 Accepting Host のリストをコントローラに要求する

- Accepting Host : SDP ネットワーク中でサービス提供を行い、コントローラから指示があった場合のみ Initiating Host からの接続を受け入れる

ゼロトラスト考察 – SASEとゼロトラストの関係性 まとめ

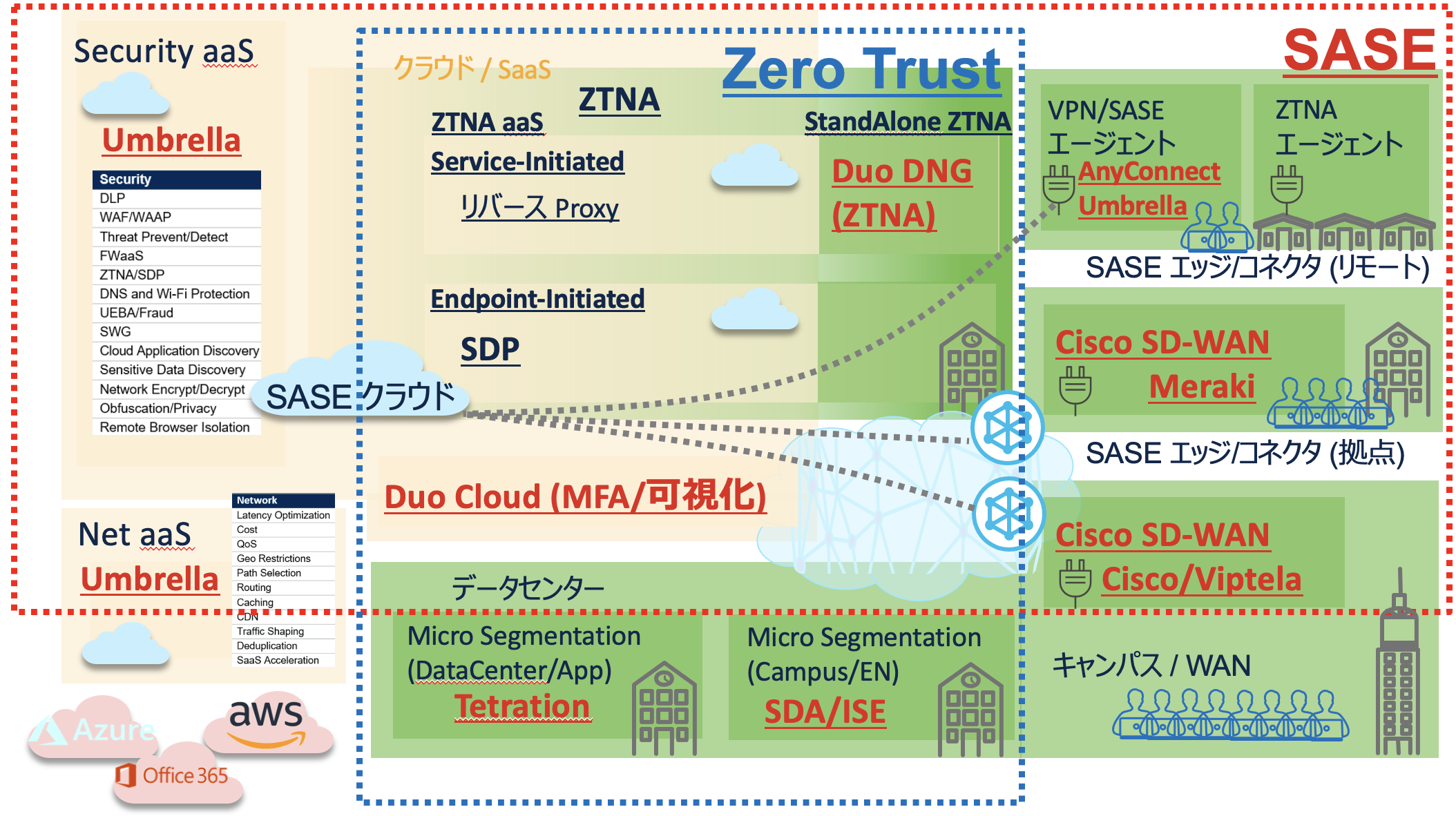

「ゼロトラスト」と「SASE」の関係図を以下にまとめます。

左上に行く(薄黄色で表示される)に従いコンポーネントとしての SASE クラウドの要素に近づき、右下に行く(緑色で表示される)に従いコンポーネントとして SASE エッジ – 従来のオフィスネットワークからのクラウドへのつなぎの要素に近づきます。オフィスネットワークの外からと同様にテレワーク端末からのアクセス環境を表現しています。

SASEクラウド上での「Network as a Service」の中のネットワーク機能、「Network Security as a Service」の中のいくつかの脅威防御機能は、基本的にIDドリブンアプローチ、IDセントリックアプローチである「ゼロトラスト」とは解釈的には関係性があるわけではありません。また「ゼロトラスト」の範囲は「すべてのリソースが対象」であるため、インターネット上、クラウドだけでなくオフィスキャンパスやデータセンターも含まれます。

そして「ゼロトラスト」で利用できるアプローチの一つ ZTNA は「SASE」の一つの要素機能と共通しており、これは前述した、Endpoint-Initiated ZTNA、Service-Initiated ZTNA、ZTNA as a Service、StandAlone ZTNA という軸で分類することができます。

リファレンス

[1] Gartner – The Future of Network Security Is in the Cloud (SASE) https://www.gartner.com/doc/reprints?id=1-1OG9EZYB&ct=190903&st=sb![]()

[2] NIST – SP 800 207 Zero Trust Architecture https://csrc.nist.gov/publications/detail/sp/800-207/final ![]()

[3] Gartner – Market Guide for Zero Trust Network Access https://www.gartner.com/doc/reprints?id=1-6OPF5SV&ct=190515&st=sb![]()

[4] Cloud Security Alliance (CSA) – SDP Specification 1.0 https://downloads.cloudsecurityalliance.org/initiatives/sdp/SDP_Specification_1.0.pdf ![]()

Cisco Blog ゼロトラスト考察関連

[1] ゼロトラスト考察 – NIST SP 800-207 (Draft2)

[2] ゼロトラスト考察 – Forrester Zero Trust eXtended (ZTX)

[3] ゼロトラスト考察 – The Forrester Wave™: Zero Trust eXtended Ecosystem Platform Providers, Q3 2020

[4] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 1

[5] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 2

[6] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 3