このテーマの前半のエントリ ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 1 では「ゼロトラスト」と「SASE」の比較と整理の前段として、特に「SASE」に注目し注意すべき正しい定義を整理しました。

こちらのエントリより、本題である「ゼロトラスト」と「SASE」の関係性をまとめていきたいと思います。

- ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 1

- ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 3

SASEへの認証とサービス提供におけるゼロトラストとの関連性

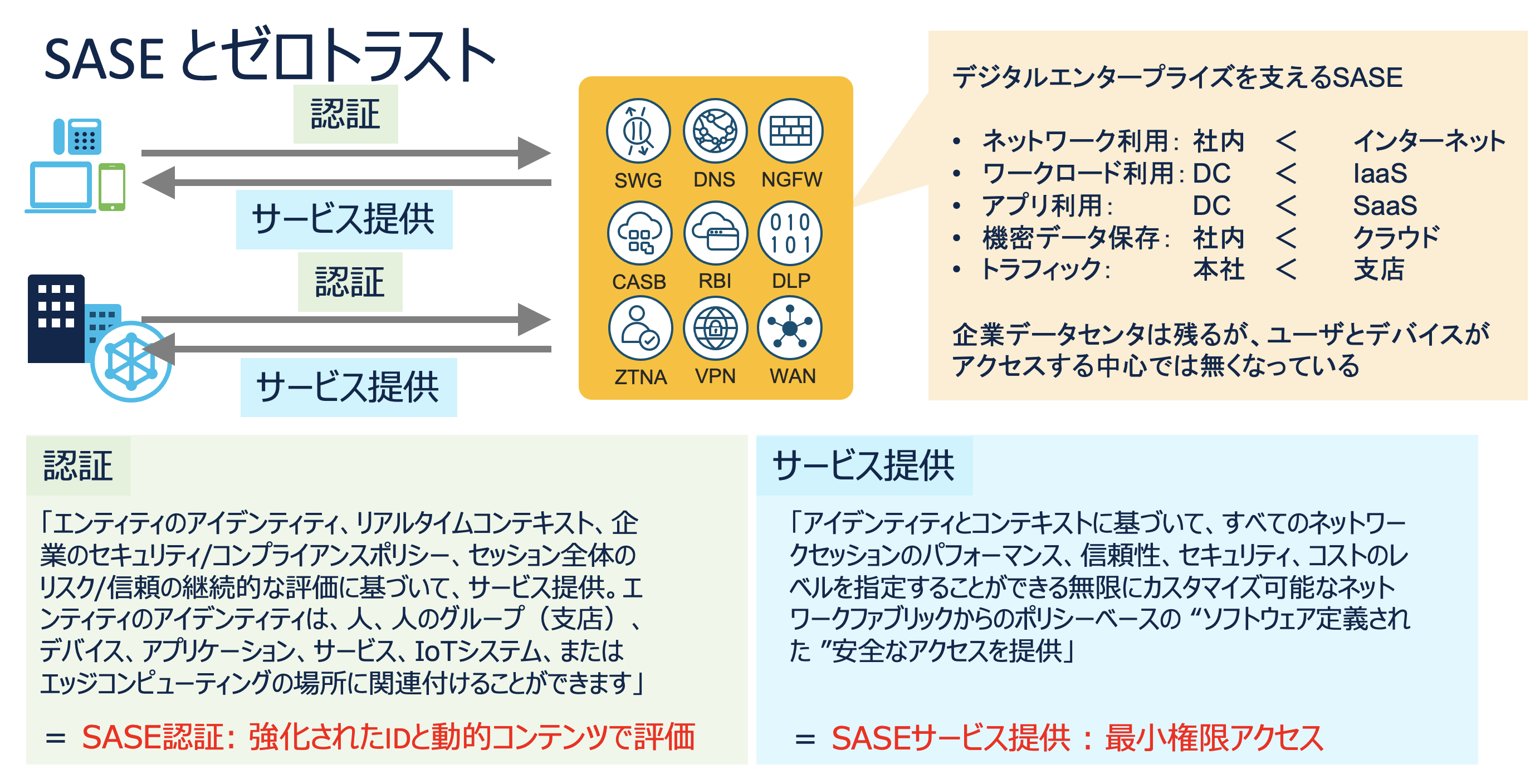

Gartner SASE レポート中に直接「ゼロトラスト」というキーワードとの関連性に触れている部分があるわけではありません。SASE が必要になった背景として図の右上部分「デジタルエンタープライズを支える SASE 」の吹き出しの例のように、これまでの企業ネットワークに比べ、ワークロードの場所、人の場所、ネットワークトラフィックの利用比率が社内の中から外に変化しつつあるといった、いくつかの特徴を持つ例が取り上げられています。このための状況に対応するためネットワークのあり方として SD-WAN が新しいネットワーク技術として注目されてきたように、セキュリティ技術の新しいアプローチとしての SASE は同様に似た背景があります。

ネットワーク利用が「社内<インターネット」となっていく中、SASEを利用するユーザの認証は、オフィスの場所や、IPアドレスから切り離す必要があります。例えばセキュリティの視点として、「車や電車で移動中の担当営業が移動中に Salesforce にアクセスしている環境は SD-WAN エッジを利用した中規模拠点オフィスからのアクセスと同等」である、という例にも触れています。

- SASE の認証:「エンティティのアイデンティティ、リアルタイムコンテキスト、企業のセキュリティ/コンプライアンスポリシー、セッション全体のリスク/信頼の継続的な評価に基づいて、サービス提供。エンティティのアイデンティティは、人、人のグループ(支店)、デバイス、アプリケーション、サービス、IoT システム、またはエッジコンピューティングの場所に関連付けることができます」

- SASE のサービス提供:「アイデンティティとコンテキストに基づいて、すべてのネットワークセッションのパフォーマンス、信頼性、セキュリティ、コストのレベルを指定することができる無限にカスタマイズ可能なネットワークファブリックからのポリシーベースの “ソフトウェア定義された ”安全なアクセスを提供」

認証はユーザとパスワードだけでなく、+αなコンテキストを利用する認証の強化、「強化された ID と動的コンテンツで評価されるべき」、サービス提供はユーザ認証とそのシチュエーションに合わせた権限の制御、「最小限特権アクセスを与える」ことと読み取ることができます。SASE における認証とサービスを得るための基本的な考え方として、ゼロトラストの要素が多く含まれていると考えることができます。

SASEの機能 SDP (Software Defined Perimeter) / ZTNA (Zero Trust Network Access) とゼロトラストとの関連性

前半のエントリで触れた、NIST – SP 800 207 Zero Trust Architecture![]() と「Architecture Approache(アーキテクチャアプローチ)」セクションで取り上げられている “SDP (Software Defined Perimeter)“(以下 SDP )、Gartner SASEレポート

と「Architecture Approache(アーキテクチャアプローチ)」セクションで取り上げられている “SDP (Software Defined Perimeter)“(以下 SDP )、Gartner SASEレポート![]() のSASEの機能として取り上げられる「ゼロトラスト」のキーワード自身が含まれる、”ZTNA (Zero Trust Network Access“(以下 ZTNA ) について理解する必要があります。この2つのキーワードは前半のエントリで定義を引用し整理したとおり、ゼロトラストや SASE のコンポーネントの一部となることに注意をする必要があります。

のSASEの機能として取り上げられる「ゼロトラスト」のキーワード自身が含まれる、”ZTNA (Zero Trust Network Access“(以下 ZTNA ) について理解する必要があります。この2つのキーワードは前半のエントリで定義を引用し整理したとおり、ゼロトラストや SASE のコンポーネントの一部となることに注意をする必要があります。

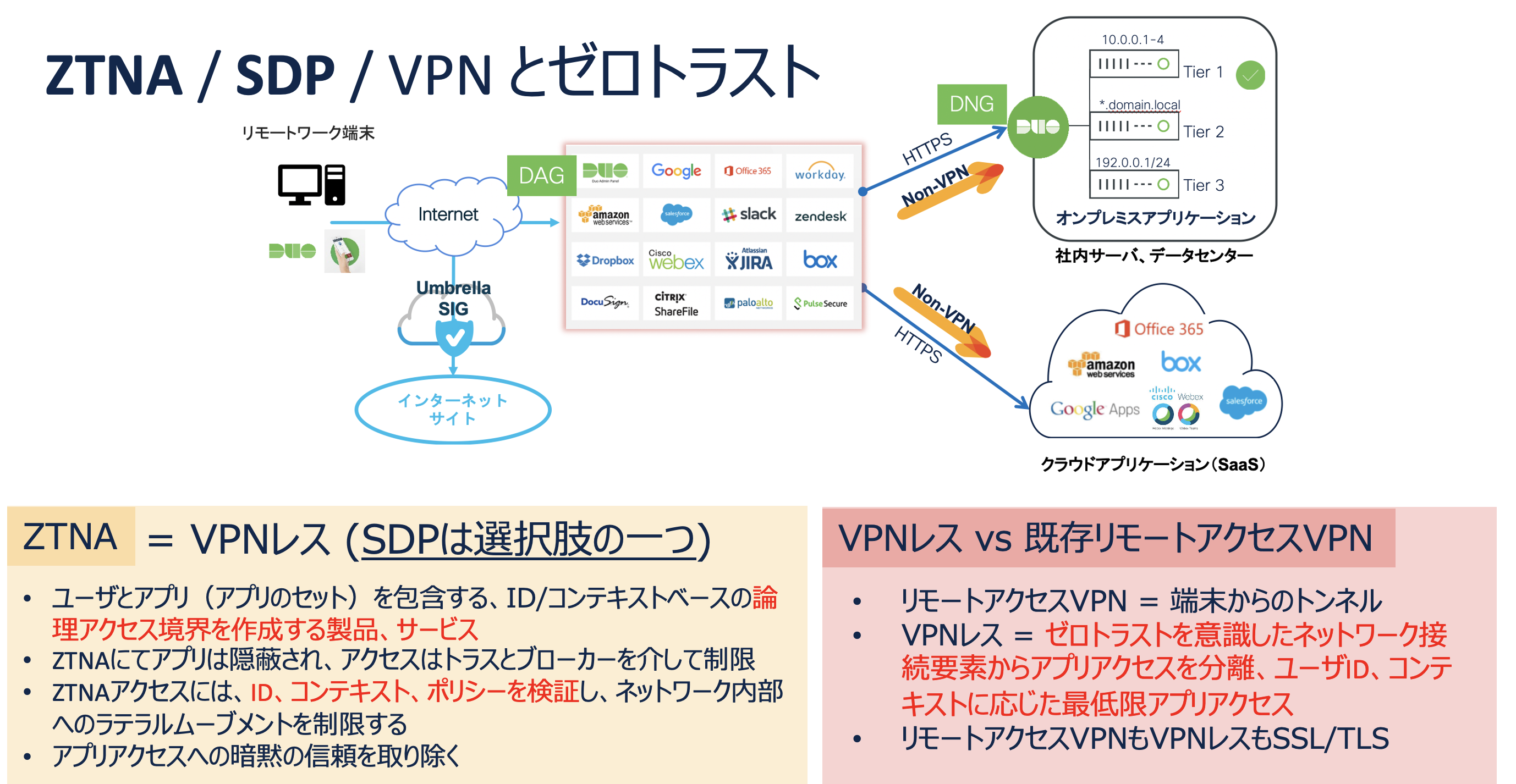

Gartner SASE レポートの「Definition(定義)」セクションでは、SDP と ZTNA の関係として「SDP は ZTNA の選択形態の一つ」とされており、ASA + AnyConnect のようなリモートアクセスVPNに対する、社内オンプレミスアプリへの「VPNレスアプリアクセス」を実現するSASEのコンポーネント、またはゼロトラストを実現するためのアプローチ手段・選択肢の一つであるとされています。

ZTNA / SDP のコンポーネントは、リモートアクセスVPN と比べ、社内アプリを含むユーザとアプリ間に対し「論理的なアクセス境界を作成する製品、サービス」とされています。これは極小化した「Overlayマイクロトンネルを作成」するとなる、リモートアクセスVPN の VPNトンネルのようなネットワーク的要素、大まかなアクセス権限を排除した最低限特権を提供することが可能となります。これはリモートアクセスVPNに比べ理想的なゼロトラストアプローチを実現できる手法の一つと言えます。

VPN レス vs 既存リモートアクセスVPN

現在利用している既存のリモートアクセスVPN 環境を ZTNA / SDP の導入により完全な VPNレス化を進めるということに対して、現時点ではそのユースケース、または特に社内オンプレミスで利用されてきたアプリの ZTNA / SDP の対応状況のような技術的ギャップ、既存利用者の体感的ギャップが存在する、ということを理解する必要があります。

限られた VPNレスに対応した社内オンプレ、クラウドアプリのみを利用するだけで事足りる利用者がいるという反面、まだVPNレスに対応しない様々なプロトコルによるアプリ・サービスを利用しなければならない技術系担当者、研究者のような利用者を多くかかえる組織には、その体感も含めて VPNレスの選択肢が適切でないということも例として挙げられます。

COVID-19 の影響によるテレワーク環境の整備として非常に多くの企業が直近でリモートアクセスVPNを強化した事実にも目を向け、できる限り、既存リモートアクセスVPNと直近の将来に向けたVPNレスアクセスをコンフリクト無く実装できる導入・検討が望ましいと考えます。

リファレンス

[1] Gartner – The Future of Network Security Is in the Cloud (SASE) https://www.gartner.com/doc/reprints?id=1-1OG9EZYB&ct=190903&st=sb![]()

[2] NIST – SP 800 207 Zero Trust Architecture https://csrc.nist.gov/publications/detail/sp/800-207/final![]()

[3] Gartner – Market Guide for Zero Trust Network Access https://www.gartner.com/doc/reprints?id=1-6OPF5SV&ct=190515&st=sb![]()

[4] Cloud Security Alliance (CSA) – SDP Specification 1.0 https://downloads.cloudsecurityalliance.org/initiatives/sdp/SDP_Specification_1.0.pdf![]()

Cisco Blog ゼロトラスト考察関連

[1] ゼロトラスト考察 – NIST SP 800-207 (Draft2)

[2] ゼロトラスト考察 – Forrester Zero Trust eXtended (ZTX)

[3] ゼロトラスト考察 – The Forrester Wave™: Zero Trust eXtended Ecosystem Platform Providers, Q3 2020

[4] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 1

[5] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 2

[6] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 3

1 コメント

お世話になります。

金融情報システムセンター(FISC)の高橋と申します。

FISCでは、金融機関向け(主に銀行)の安全対策基準というガイドラインを作成するほか、セキュリティに関するレポートも発行しております。今年度、ゼロトラスト・セキュリティというテーマで、レポート発行予定としております。

木村様のブログを拝見いたしまして、SASEについて、幾つかご質問、ご相談に乗って頂けないかと思いご連絡致しました。

ご返信頂けると助かります。

〚公益財団法人 金融情報システムセンター(FISC)〛

企画部 主任研究員 高橋 玄一郎

電話 03-5542-6055 / 080-1136-6506

URL:htttps://www.fisc.or.jp/