「ゼロトラスト」と「SASE (Secure Access Service Edge)」 (以下 SASE) の2つの言葉は、作り出された時期は異なりますが、2019年後半から特に日本企業へバズワード的に浸透が進み、企業のデジタル化、クラウド化、テレワーク化等に大きく影響するかもしれない新しいITセキュリティのアプローチとして認知されています。

Ciscoも含め多くのSASEベンダーが自身のソリューションをゼロトラストの中核的取り組みとして位置づけているということ、そして、両方とも似たような時期に浸透が始まり、目的・背景も含め、似ているコンセプトがあるという背景から混同・混乱・誤解されやすいという背景があります。

“Gartner – The Future of Network Security Is in the Cloud (SASE)“ から「SASE」の定義や全体像を読み解き、「ゼロトラスト」との関係性整理していきたいと思います。

このエントリでは、比較と整理の前に、まずは注意すべき正しいSASEの定義とゼロトラストの簡単な振り返りに着目します。

- ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 2

- ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 3

SASEの定義

- 「包括的WAN/ネットワークセキュリティ機能 (SWG, CASB, FWaaS, ZTNA等) を組み合わせて、デジタル企業のダイナミックなセキュアアクセスのニーズをサポート」

- 「SASE : 新しいタイプのサービス」

SASEの機能

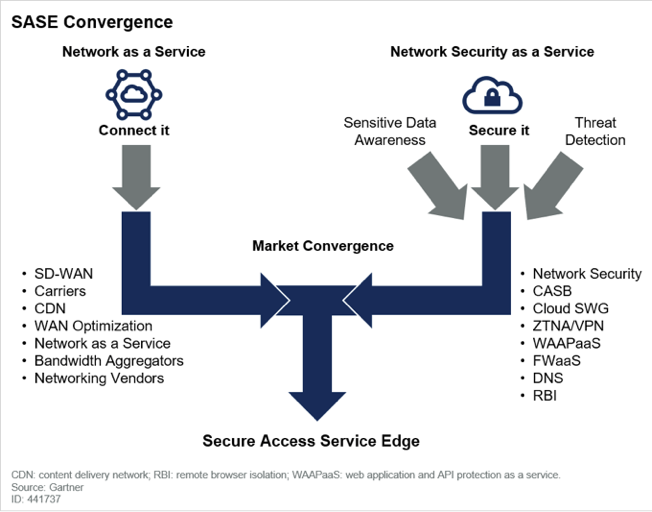

「Definition(定義)」のセクションでは、SASEが保有するべき主要機能として、特に SWG, CASB, FWaaS, ZTNA が強調されています。全体像としては、図のようにルーティング、CDN、WAN最適化機能などを含む「Network as a Service」、および、その他のセキュリティ機能を包括する「Network Security as a Service」を合わせて提供できるサービスプラットフォームとされています。

この機能の中で “NIST – SP 800 207 Zero Trust Architecture” の 「Architecture Approach(アーキテクチャアプローチ)」 のセクションで実装のアプローチ選択肢の一つとして利用できるツール・コンポーネントとして取り上げられている “SDP (Software Defined Perimeter)“、「ゼロトラスト」というキーワード自身がコンポーネントの名前として使われている “ZTNA (Zero Trust Network Access)” については、「SASE」と「ゼロトラスト」の関係性を理解する上で個別の整理が必要になります。

新しいサービスとしてのSASE

SASEは、「新しいタイプのサービス」「新興サービス」とされています。明確にクラウドベースであるという定義ではありませんが、暗にクラウドから提供される「as a Service」であることがベストのアプローチであると考えることができます。

SASEにおける SD-WAN

- 「SD-WANはSASEの触媒である」

- 「SASE + SD-WANが新市場の推進力になる」

「Reccomendation(推奨)」のセクションでは、Amazon Web Service (AWS) EC2 (IaaS) や Salesforce.com (SaaS) のようなクラウドコンピューティングプラットフォームが 15 年以上の年月をかけてデータセンターのインフラアーキテクチャを大きく変革させたように、SASEが同様に今後の「ネットワーク」と「ネットワーク・セキュリティ」のアーキテクチャを大きく変革させる可能性がある、それにより、セキュリティ管理者はその「アーキテクチャの再設計」をする機会となる、とされています。

SASEは単なるクラウドのみで成り立つプラットフォームでは無いと考える必要があります。

SASE検討の際には、特にSD-WANにも触れる、以下のような事項を推奨すべきであるとされています。

- 「ネットワークセキュリティプロバイダを企業の SD-WAN 評価に参画させる」

- 「SASE ベンダーに SD-WAN の第三者機関評価を要求」

- 「ZTNA を評価しゼロトラストコンセプトを採用」

- 「包括的な SASE サービスとして評価」

- 「つぎはぎの SASE オファーを回避」

ゼロトラストの定義

- 「必要最小限の特権のみをアクセスに付与しリソースを制限、リソースの保護方法、信頼が暗黙に付与されず、継続的に評価」

- 「Zero Trust : コンセプトとアイデアのコレクション」

- 「Zero Trust Architecture : サイバーセキュリティプラン」

ゼロトラストそのものの定義の補足については、他のエントリで多く取り上げてきましたので、ここでは割愛します。ただし、多くの検討の際には「現実的な実装方法」を意識する必要があり、構成、導入するべきソリューション、設計をイメージしてゼロトラストを検討していくことになります。

リファレンス

[1] Gartner – The Future of Network Security Is in the Cloud (SASE) https://www.gartner.com/doc/reprints?id=1-1OG9EZYB&ct=190903&st=sb![]()

[2] NIST – SP 800 207 Zero Trust Architecture https://csrc.nist.gov/publications/detail/sp/800-207/final![]()

[3] Gartner – Market Guide for Zero Trust Network Access https://www.gartner.com/doc/reprints?id=1-6OPF5SV&ct=190515&st=sb![]()

[4] Cloud Security Alliance (CSA) – SDP Specification 1.0 https://downloads.cloudsecurityalliance.org/initiatives/sdp/SDP_Specification_1.0.pdf![]()

Cisco Blog ゼロトラスト考察関連

[1] ゼロトラスト考察 – NIST SP 800-207 (Draft2)

[2] ゼロトラスト考察 – Forrester Zero Trust eXtended (ZTX)

[3] ゼロトラスト考察 – The Forrester Wave™: Zero Trust eXtended Ecosystem Platform Providers, Q3 2020

[4] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 1

[5] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 2

[6] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 3