Microsoft 社は 3 月 2 日に、Exchange Server の 4 件の脆弱性に対するパッチをリリースしました。また、これらの脆弱性が Hafnium という今まで知られていなかった攻撃者によりエクスプロイトされたと発表しました。

問題の脆弱性(CVE-2021-26855![]() 、CVE-2021-26857

、CVE-2021-26857![]() 、CVE-2021-26858

、CVE-2021-26858![]() 、CVE-2021-27065

、CVE-2021-27065![]() )は、Microsoft Exchange Server 2019、2016、2013、およびサポートが終了した Microsoft Exchange Server 2010 に影響を与えます。これらの脆弱性に対しては、できるだけ速やかにパッチを適用する必要があります。Microsoft Exchange Online は影響を受けません。

)は、Microsoft Exchange Server 2019、2016、2013、およびサポートが終了した Microsoft Exchange Server 2010 に影響を与えます。これらの脆弱性に対しては、できるだけ速やかにパッチを適用する必要があります。Microsoft Exchange Online は影響を受けません。

同ソフトウェアについては、このほか 3 件の脆弱性(CVE-2021-26412![]() 、CVE-2021-26854

、CVE-2021-26854![]() 、CVE-2021-27078

、CVE-2021-27078![]() )に対するパッチも公開されていますが、これらの脆弱性は実際にはまだエクスプロイトされていないと考えられています。

)に対するパッチも公開されていますが、これらの脆弱性は実際にはまだエクスプロイトされていないと考えられています。

脅威アクティビティの詳細

感染症研究所、法律事務所、高等教育機関、防衛関連企業、政策シンクタンク、NGO などさまざまな組織が標的にされていることが確認されています。これらの脆弱性をエクスプロイトする攻撃は、2021 年 1 月 6 日に始まったと考えられています。

この攻撃は、サーバサイド リクエスト フォージェリの脆弱性(CVE-2021-26855)をエクスプロイトするか、盗まれたパスワードを悪用することから始まります。この脆弱性は、細工された XML SOAP のペイロードを Exchange Server 上で実行されている Exchange Web サービス API に送信することによって攻撃者にエクスプロイトされます。攻撃者が、米国内でリースされた仮想プライベートサーバを使用し、脆弱なサーバの TCP ポート 443(HTTPS)に接続して攻撃を実行していることが確認されています。

最初の攻撃の後、攻撃者は認証をバイパスし、メッセージのダウンロードなどの操作をユーザのメールボックスで実行する可能性があります。その後、攻撃者は、リモートコード実行の脆弱性(CVE-2021-26857)など、別の脆弱性をエクスプロイトし、 SYSTEM として命令を実行します。また、任意のファイル書き込みの脆弱性(CVE-2021-26858 と CVE-2021-27065)をエクスプロイトし、侵害を受けたホストに Webshell をアップロードします。これにより、攻撃者は侵害を受けたデバイス上で追加の命令を実行できるようになります。

攻撃者は、Procdump と comsvcs.dll を使用して LSASS プロセスメモリをダンプし、漏洩目的で盗んだデータを 7-Zip と WinRar を使用して圧縮した後、PsExec と PowerCat を使用してリモートシステムに接続し、コマンドを送信します。このほか、PowerShell と Nishang のフレームワークを使用してリバースシェルや新しいユーザアカウントの作成などの変更も行います。

脅威の軽減策

影響を受けるソフトウェアを使用しているすべての組織は、Exchange Server のポート 443 への外部アクセスをブロックするか、ポート 443 への外部アクセスを提供する VPN を設定する必要があります。これにより、認証・承認されたユーザのみがこのサービスに接続できるようになります。ただし、この対策が有効なのは攻撃の最初の段階のみです。

管理者は速やかに、公開されたパッチ![]() を Exchange Server の脆弱性に対して適用する必要があります。過去のパッチをまだ適用していない場合は適用し、必要とされるパッチレベルにデバイスを引き上げる必要があります。

を Exchange Server の脆弱性に対して適用する必要があります。過去のパッチをまだ適用していない場合は適用し、必要とされるパッチレベルにデバイスを引き上げる必要があります。

シスコは状況を詳細にモニタリングしています。「カバレッジ」のセクションで詳しく説明しているように、この脅威に対する防御もすでに公開しています。

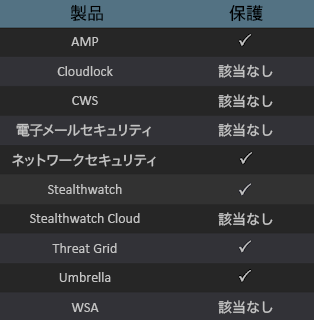

カバレッジ

Snort SID:

- CVE-2021-26857:57233、57234

- CVE-2021-26855:57241 ~ 57244

- CVE-2021-26858 および CVE-2021-27065:57245、57246

- CVE-2021-24085:57251

- CVE-2021-27065:57252、57253

- Webshell.Hafnium:57235 ~ 57240

Cisco Secure Endpoint(旧 AMP ):

検出された悪意のあるファイル:

- 脅威名:Webshell.HAFNIUM.DRT.Talos

動作保護シグネチャ:

- PowerShell ダウンロード文字列

- GitHub の Raw 引数

- RunDLL32 不審なプロセス

- CVE-2021-26858 エクスプロイトの可能性

- CVE-2021-26857 エクスプロイトの可能性

- Nishang Powershell リバースシェル

ClamAV:

- ASP.MSExchangeExploit*

Talos セキュリティ インテリジェンスのブロックリスト

ブロック対象の IP アドレスの分類:攻撃者

Cisco Umbrella

ブロック対象の IP アドレスのセキュリティ分野:コマンドアンドコントロール、脅威の種類:ドロッパー

Cisco Incident Response サービス![]() では、インシデントへの対応と修復に取り組む組織に対して支援を行っています。攻撃に備えて既存の手順を検証するための支援も行いますので、ぜひご活用ください。

では、インシデントへの対応と修復に取り組む組織に対して支援を行っています。攻撃に備えて既存の手順を検証するための支援も行いますので、ぜひご活用ください。

次世代ファイアウォール(NGFW)、次世代侵入防御システム(NGIPS)、Cisco ISR、Meraki MX などの Cisco Secure Firewall/Secure IPS(ネットワークセキュリティ)アプライアンスは、今回の脅威に関連する不正アクティビティを検出します。

Cisco Secure Endpoint は、この記事で説明したマルウェアの実行を阻止するのに最適です。Orbital Advanced Search![]() を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。こちらから

を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。こちらから![]() 、Cisco Secure Endpoint を無料でお試しいただけます。

、Cisco Secure Endpoint を無料でお試しいただけます。

ネットワーク向け Cisco AMP により、ネットワークを通過する悪意のあるソフトウェアを検出することができます。

Cisco Secure X は、セキュリティチームが、脅威の特定、ワークフローの自動化、インシデントの修復を行うための統合プラットフォームです。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Cisco Secure Network Analytics(Stealthwatch) は、さまざまな分析プロセスを使用して、ネットワーク上で発生した異常な動作や悪意のある動作を特定します。

Cisco Umbrella は、セキュア インターネット ゲートウェイ(SIG)として、ユーザとシステムが悪意のあるドメインや IP に接続するのをブロックします。

このほか、特定の環境と脅威データに対する保護機能が必要な場合は、Firepower Management Center をご活用ください。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org ![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

IOC(侵入の痕跡)

攻撃者が利用する IP アドレス

103.77.192.219

104.140.114.110

104.250.191.110

108.61.246.56

149.28.14.163

157.230.221.198

167.99.168.251

185.250.151.72

192.81.208.169

203.160.69.66

211.56.98.146

5.254.43.18

80.92.205.81

Web シェル SHA256 ハッシュ

893cd3583b49cb706b3e55ecb2ed0757b977a21f5c72e041392d1256f31166e2

406b680edc9a1bb0e2c7c451c56904857848b5f15570401450b73b232ff38928

2fa06333188795110bba14a482020699a96f76fb1ceb80cbfa2df9d3008b5b0a

b75f163ca9b9240bf4b37ad92bc7556b40a17e27c2b8ed5c8991385fe07d17d0

097549cf7d0f76f0d99edf8b2d91c60977fd6a96e4b8c3c94b0b1733dc026d3e

2b6f1ebb2208e93ade4a6424555d6a8341fd6d9f60c25e44afe11008f5c1aad1

65149e036fff06026d80ac9ad4d156332822dc93142cf1a122b1841ec8de34b5

511df0e2df9bfa5521b588cc4bb5f8c5a321801b803394ebc493db1ef3c78fa1

4edc7770464a14f54d17f36dc9d0fe854f68b346b27b35a6f5839adf1f13f8ea

811157f9c7003ba8d17b45eb3cf09bef2cecd2701cedb675274949296a6a183d

1631a90eb5395c4e19c7dbcbf611bbe6444ff312eb7937e286e4637cb9e72944

その他の参考資料

CISA 警告「Microsoft Exchange Server の脆弱性の軽減(Mitigate Microsoft Exchange Server Vulnerabilities)」![]()

Volexity 社ブログ「Exchange に対する攻撃:Microsoft Exchange の複数の脆弱性をエクスプロイトする活発なゼロデイ攻撃(Operation Exchange Marauder: Active Exploitation of Multiple Zero-Day Microsoft Exchange Vulnerabilities)」![]()

Microsoft 社ブログ「攻撃を受けている Exchange Server の防御(Defending Exchange Servers Under Attack)」![]()

Exchange チームブログ「2020 年 3 月公表、Exchange Server セキュリティアップデート(Released: March 2020 Exchange Server Security Updates)」 ![]()

Microsoft 社 EMEA(欧州・中東・アフリカ)定例外 Web キャスト![]()

Microsoft 社ブログ「Hafnium が Exchange Server をゼロデイ攻撃の標的に(Hafnium Targeting Exchange Servers with 0-Day Exploits)」![]()

本稿は 2021 年 03 月 04 日に Talos Group

のブログに投稿された「Threat Advisory: HAFNIUM and Microsoft Exchange zero-day

」の抄訳です。