Microsoft 社が Exchange Server のゼロデイ脆弱性を公開してから 1 週間が経ちましたが、被害はさらに拡大しています。同社は当初から、Hafnium と呼ばれる新たな攻撃グループがこの脆弱性を悪用して電子メールを傍受していると発表していました。

脆弱性が公開された後、Cisco Talos では、このアクティビティに関連する戦術、手法、手順(TTP)の変化を確認しています。アクティビティの大部分は、すでに Microsoft 社が公開している内容と同じですが、Cisco Talos インシデント対応![]() (CTIR)チームが実際に対応しているインシデントでは、他のグループの関与が確認されるようになっています。最初の攻撃グループ「Hafnium」とは別のグループだと考えられていて、暗号通貨マイニングキャンペーンに使用されたインフラストラクチャを利用しているグループ、notepad.exe や notepad++.exe を使用して Web シェルを作成したり、アクセスを試みているグループのほか、エクスプロイトは成功していないものの、大量のスキャンアクティビティが確認されています。

(CTIR)チームが実際に対応しているインシデントでは、他のグループの関与が確認されるようになっています。最初の攻撃グループ「Hafnium」とは別のグループだと考えられていて、暗号通貨マイニングキャンペーンに使用されたインフラストラクチャを利用しているグループ、notepad.exe や notepad++.exe を使用して Web シェルを作成したり、アクセスを試みているグループのほか、エクスプロイトは成功していないものの、大量のスキャンアクティビティが確認されています。

Talos は、エクスプロイト後のアクティビティへの関与が疑われる組織も特定しました。被害状況の調査によると、エクスプロイトの影響が著しく大きいのは金融サービス業界です。他にもいくつかの業種への影響が目立っていて、医療機関、教育機関、地方自治体/政府も狙われています。このことから、当初のアクティビティの状況は Microsoft 社が公表した内容とほぼ一致していたものの、時間が経つにつれ、この脆弱性を悪用するグループの数が増加傾向にあることがわかります。そのためできるだけ早く、この脆弱性にパッチを適用することが重要です。

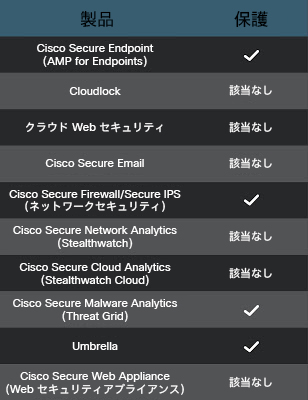

Talos は、IOC(侵入の痕跡)に新たに情報を追加するとともに、Cisco Secure 製品について、他の形式でもカバレッジを提供しています。

日々、被害者の数が増え、攻撃の範囲が大きく広がっています。他の攻撃者にも狙われるようになったら、状況はさらに悪化するでしょう。直ちにパッチを適用することをお勧めします。ただし、すでに Microsoft Exchange Server が攻撃にさらされているユーザにとっては手遅れかもしれません。その場合は、攻撃の痕跡を見つけ出し、対処することが重要です。まず、Cisco Secure Orbital のクエリと、標的になる恐れのあるユーザを保護する方法について説明します。

osquery と Orbital を使用した Hafnium のハンティング

Cisco Secure Endpoint をご利用いただいているお客様は、Orbital クエリにアクセスできます。osquery を活用すれば、お客様ご自身でエンドポイントに対するクエリを実行できます。Hafnium インシデントの痕跡を発見する方法はいくつかあります。

手始めに、サーバに存在する可能性のあるバックドアを探します。まず、バックドアを検索するクエリを実行します。これらのペイロードには、Web シェルや、powercat などのユーティリティが含まれます。Orbital ポータルにログインし、クエリを実行するエンドポイントを選択します。今回の場合は、該当する Exchange Server です。次に、ここに示している、Web シェルを検索するためのカスタム SQL を指定します。

SELECT script_path, script_text, DATETIME(time, “unixepoch”, “UTC”) AS

creation_time FROM orbital_powershell_events WHERE regex_match(script_text, “New-Object\s+System\.Net\.Sockets\.TCPClient.+.GetStream\s*\(\s*\).*\[\s*byte\s*\[\s*\]\s*\].*0\.\.65535\|:ASCII\)\.GetBytes.+.Write\s*\(.+.Flush\s*\(\s*\)\s*\}.+.Close\s*\(\s*\)”,0);

注目していただきたいのは、orbital_powershell_events テーブルが使用されていることです。osquery に詳しい方は powershell_events ではないのかと思われるかもしれませんが、Orbital チームは独自のバージョンを構築していて、それがクエリのベースとなっています。Orbital を使用せず、より一般的な osquery リクエストを実行する場合は powershell_events を使用してください。この正規表現により、今回の攻撃に関連する Web シェルを検索できます。痕跡が見つかったらトリアージを実施し、適切に対応する必要があります。

上の図は、Web シェルの検索方法の例です。次に、powercat などの他のペイロードを見ていきます。ここに示しているもう 1 つのクエリは、Web シェルを使用していない他のペイロードの 1 つである powercat を検索するためのものです。

SELECT script_path, script_text, DATETIME(time, “unixepoch”, “UTC”) AS creation_time FROM orbital_powershell_events WHERE script_path LIKE “%raw.githubusercontent.com/besimorhino/powercat%” OR script_path LIKE “%powercat.ps1%”

同じく orbital_powershell_events を使用しているため、Orbital 以外のシステムで実行する場合は変更を加える必要があります。クエリを実行すると、このアクティビティが検出される可能性が高いシステムもわかります。

最初の侵害の痕跡を見つけたら、エクスプロイト後のアクティビティを探します。最も多く確認されたアクティビティの 1 つは、攻撃者によるメールボックスのエクスポートでした。これについても、同じ Orbital インターフェイスで次のクエリを実行することで見つけることができます。

SELECT script_path, script_text, DATETIME(time, “unixepoch”, “UTC”) AS creation_time FROM orbital_powershell_events WHERE regex_match(script_text, “Add-PSSnapin Microsoft.Exchange.Management.Powershell.SnapIn;(Get-MailboxExportRequest|Get-Mailbox

)”, 0);

このクエリでは、今回のキャンペーンの TTP の一部であるメールボックスのエクスポート要求を特定できます。適切に実行すれば、影響を受けた可能性のあるシステムと、メールボックスがすでにエクスポートされたかどうかがわかります。ここで紹介したクエリはセキュリティ部門にとって非常に有用です。実際に侵害されたかどうかだけでなく、その影響がどれほど深刻であるかを調べることができます。セキュリティ部門にとって、これらのクエリは優れたリソースですが、他にも環境内のアクティビティを特定する方法があります。

Cisco Secure IPS を使用した Hafnium のハンティング

シスコのカバレッジの一部には、スキャンとエクスプロイト アクティビティのほか、エクスプロイト後に実行される Web シェルのアクティビティを特定する NGIPS シグネチャが含まれています。そのため、実際に影響を受けたかどうかと、どのような影響を受けたかを確認できます。コンソールにログインしたら侵入イベントを参照し、[検索を編集(Edit Search)] を実行します(以下を参照)。

以下のように、Snort ID に「57233-57246, 57251-57253」と入力することで、Hafnium に関連するシグニチャだけを検索できます。検索結果には、Hafnium と該当する Web シェルに関連するイベントのみが表示されます。これらのシグニチャの一部では、Exchange Server で TLS 復号化が必要となるものもあります。BlueKeep の検出でも同様の復号化が必要でした。

対象期間を指定して検索すると、その期間中に環境内で起動されたシグニチャのリストが表示されます。検索結果をクリックすると、影響を受けているシステムの詳細がわかり、取得したパケットキャプチャデータを確認できます。

シグネチャをトリガーしたイベントの詳細はこのように表示され、送信元と宛先の情報、送信元の国などがわかります。

ここまで来れば、防御側はこれらのイベントから得られた IOC を使用して追加の調査を行ったり、実施中の調査に役立てることができます。

防御側にとって最も重要なポイントの 1 つは、Web シェルのシグネチャに関するものです。Web シェルが見つかったからといって、必ずしも Hafnium の標的になっているではありません。Web シェルは一般的なペイロードであり、Hafnium 以外の攻撃者が別の脆弱性を悪用している可能性もあります。原因が何であれ、徹底的に調査して修復する必要があります。

今回紹介したのは、攻撃の影響を受けた可能性があるかどうか、また攻撃者によってどのようなペイロードがドロップされたかを Cisco Secure 製品を活用して特定する方法のほんの一例です。Umbrella や Cisco Secure Network Analytics のような Cisco Secure ソリューションを活用して、ドメインや IP など、攻撃に関連する他の IOC を検索することもできます。

今回の攻撃や、Web シェルをドロップした他の攻撃の痕跡が見つかって、インシデント対応のサポートが必要な場合は、CTIR![]() にお問い合わせください。インシデント対応の豊富な経験を活かして、どのような問題でも修復を支援します。

にお問い合わせください。インシデント対応の豊富な経験を活かして、どのような問題でも修復を支援します。

まとめ

日が経つにつれ、Hafnium の影響は増すばかりです。パッチの適用を最優先すべきですが、その後すぐ、あるいはパッチの適用と同時に、侵害されたかどうか、また、どのように侵害されたかを調査することが重要です。Talos では、こうした脆弱性を悪用する攻撃者の数が増加した場合に侵害の発生を防ぐ手段だけでなく、すでに発生した可能性のあるアクティビティをハンティングするための手段を数多く提供しています。

これらの攻撃の性質と最終目標について他にも情報が得られ次第、脅威インテリジェンスの研究とインシデント対応の専門家の立場から、現場の最新情報を今後も提供していきます。

カバレッジ

Snort SID:

- CVE-2021-26857 — 57233-57234

- CVE-2021-26855 — 57241-57244

- CVE-2021-26858 および CVE-2021-27065:57245、57246

- CVE-2021-24085 — 57251

- CVE-2021-27065 — 57252-57253

- Webshell.Hafnium — 57235-57240

*** Exchange 関連の SID を検出するには、TLS 復号化が必要です。これは、BlueKeep を検出する場合と同じです。***

ClamAV カバレッジ:

- Trojan.MSExchangeExploit-9838898-0

- Trojan.MSExchangeExploit-9838899-0

- Trojan.MSExchangeExploit-9838900-0

- Trojan.Webshell0321-9839392-0

- Trojan.Webshelljs0321-9839431-0

- Trojan.Webshell0321-9839771-0

AMP クラウドで新たに確認された、これらの攻撃に関連するツールとマルウェアの IOC:

powercat:

- シグネチャ名:20200719101800-3:PowerShell ダウンロード文字列

- シグネチャ名:20190301175656-4:Raw GitHub 引数

LSASS ダンプ:

- シグネチャ名:20201124100140-2:RunDLL32 不審なプロセス

Cisco Secure Endpoint(AMP for Endpoints) は、この記事で説明したマルウェアの実行を阻止するのに最適です。こちら![]() から AMP を無料でお試しいただけます。

から AMP を無料でお試しいただけます。

クラウド Web セキュリティ(CWS)の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、前述のような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email E メールセキュリティは、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。次世代ファイアウォール(NGFW)、次世代侵入防御システム(NGIPS)、Cisco ISR、Meraki MX などの

Cisco Secure Firewall/Secure IPS![]() (ネットワークセキュリティ)アプライアンスは、今回の脅威に関連する不正アクティビティを検出します。

(ネットワークセキュリティ)アプライアンスは、今回の脅威に関連する不正アクティビティを検出します。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella![]() (シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

Cisco Secure Web Appliance(Web セキュリティアプライアンス)

このほか、特定の環境と脅威データに対する保護機能が必要な場合は、Firepower Management Center をご活用ください。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

侵入の痕跡(IOC)

ドメイン(以前 PowerGhost に関連付けられていたドメイン):

owa[.]conf1g[.]com

box[.]conf1g[.]com

疑わしい PowerShell のダウンロードアクティビティ:

hxxp://cdn.chatcdn[.]net/p?hig190509

hxxp://cdn.chatcdn[.]net/p?hig190521

hxxp://cdn.chatcdn[.]net/p?hig200720

hxxp://cdn.chatcdn[.]net/p?hig210304

hxxp://cdn.chatcdn[.]net/p?hig210305

hxxp://cdn.chatcdn[.]net/p?low190617

hxxp://p.estonine[.]com/low?ipc

hxxp://p.estonine[.]com/p?e

hxxp://p.estonine[.]com/p?smb

本稿は 2021 年 03 月 09 日に Talos Group

のブログに投稿された「Hafnium Update: Continued Microsoft Exchange Server Exploitation

」の抄訳です。