この記事は、Security Marketing の Marketing Specialist である Matt Stauffer によるブログ「Maintain Cloud Security Posture with Cisco Secure Cloud Analytics

」(2021/2/1)の抄訳です。

先日、シスコはオンラインで開催されたパートナーサミット 2020 で、待望の新機能を発表しました。クラウド セキュリティ ポスチャ管理(CSPM)に着目したこの新機能は、間もなく Secure Cloud Analytics で利用可能になります。管理対象のクラウドリソースやアカウントの数が増えると、セキュリティ運用チームの頭痛の種が増え、攻撃対象領域が拡大します。さらに、こうしたパブリッククラウド上のリソースはいくつものプロバイダーから提供されているため、可視性が問題になりがちです。パブリッククラウド上のリソースはホスト環境内に存在するため、一般的なハードウェアよりもメンテナンスが難しく、新たな課題が発生します。通常、開発チームはホットフィックスの適用とコードの調整を担当し、セキュリティチームは脅威の検出と対応を担当しますが、多くの場合、両チーム間の連携はあまり取れていません。

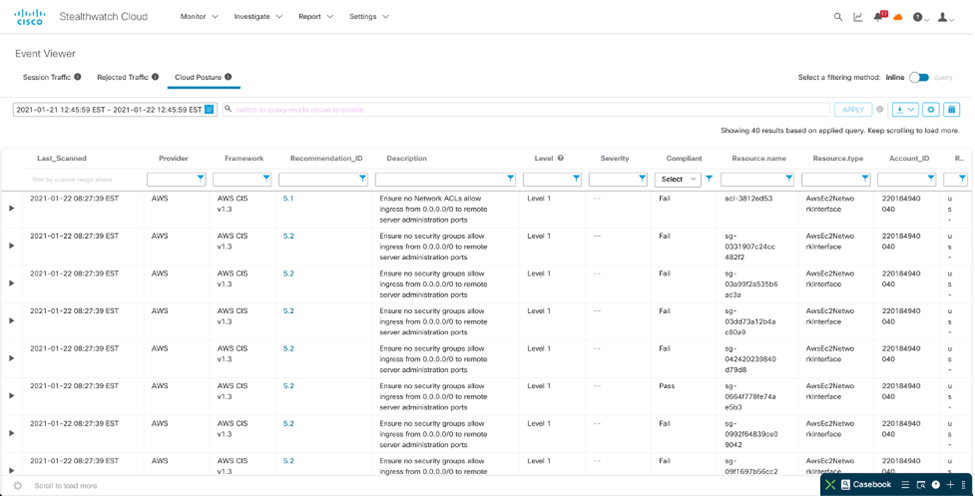

この度、こうした問題を解決する機能が Secure Cloud Analytics に追加されました。検出に要する時間を短縮し、パブリッククラウドの脆弱性を特定して対処する労力を軽減できる、画期的な機能です。2020 年秋に発表された Secure Cloud Analytics イベントビューアに新しく追加される [クラウドポスチャ(Cloud Posture)] タブでは、管理対象のパブリック クラウド アカウントをさまざまなクラウドポスチャ判定と比較することができます。

クラウドアカウントをスキャンするだけで、各種の業界標準や規制に準拠していないリソースを特定できます。設定の問題や脆弱性も、次の手順を使用して簡単に検出できます。

- まず、特定の資産を指定するか、検索を実行してスキャンの対象とするリソースの数を絞り込みます。インラインフィルタ機能を使用すると、特定のクラウドプロバイダー、フレームワーク、重大度を検索でき、各リソースが業界標準や規制に準拠しているかどうかを調べることができます。クエリモードに切り替えると、より詳細な検索が可能になり、スキャン対象を特定の資産だけに絞り込めます。

- 要件を満たしていないリソースが見つかると、推奨事項の ID と説明が表示され、要件を満たしていない理由と推奨される修復手順についての詳細情報を確認できます。

- 修正を行った後に再びスキャンを実行すると、リソースが標準に準拠するようになったかを確認できます。

イベントビューアに追加されたこの新機能により、クラウドリソースがどのように設定されているのかを簡単かつ柔軟に詳しく調べることができます。つまり、Secure Cloud Analytics を利用すれば、ネットワークが脅威にさらされて攻撃を受ける前に、リソースを適切に設定することが可能になるのです。

詳細については、Cisco Secure Cloud Analytics の Web ページをご覧ください。また、クラウド セキュリティ ポスチャ管理[英語] ![]() についてまとめた概要(At-a-Glance)をダウンロードいただき、Cisco Secure Cloud Analytics の 60 日間無料トライアルに今すぐお申し込みください。

についてまとめた概要(At-a-Glance)をダウンロードいただき、Cisco Secure Cloud Analytics の 60 日間無料トライアルに今すぐお申し込みください。