この記事は、Security Marketing の Marketing Specialist である Matt Stauffer によるブログ「Detect even the sneakiest insider threats with Cisco Stealthwatch

」(2020/9/18)の抄訳です。

最新のネットワークには、極めて高度な脅威にも対処できるツールがすべて揃っています。ネットワークへの侵入は境界ベースのセキュリティツールによって阻止され、個々のデバイスはエンドポイントツールによって保護されています。

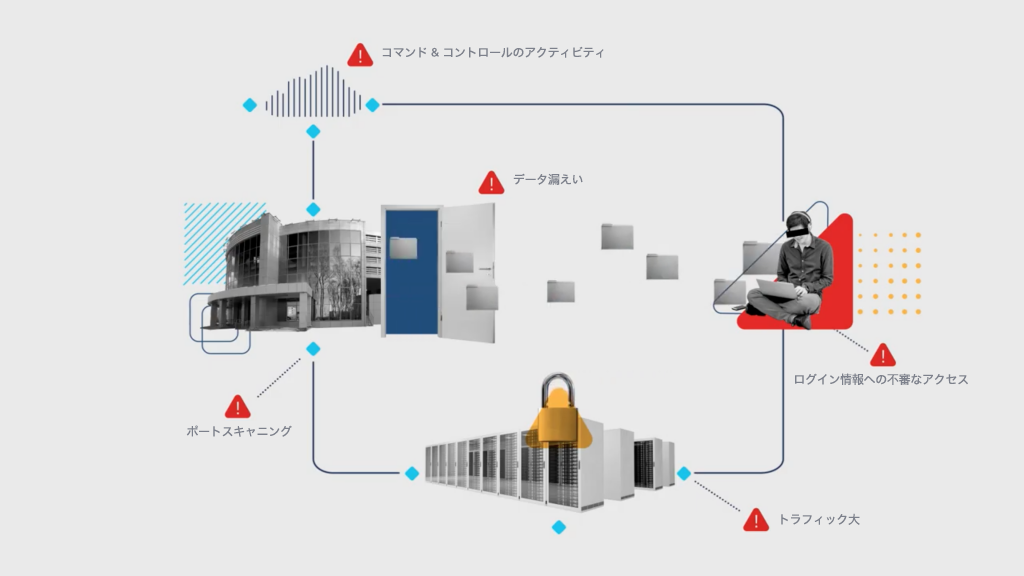

ですが、巧妙にカモフラージュされた脅威が存在するとしたらどうでしょう?攻撃者がすでにネットワーク内に足場を築いているとしたらどうなるでしょう?IP アドレスだけで悪意の有無を判断できますか?このような脅威は「組織内に潜む脅威」と呼ばれ、近年、いくつかの有名企業がこうした攻撃の被害を受けています。

組織内に潜む脅威にはさまざまな種類のものがありますが、正規のネットワークアクセス権を持つ従業員が組織に対して不満を抱いた結果、犯行に及ぶケースがその多くを占めています。つまり、組織に対して悪意を抱いた内部関係者が、業務を通じて得た知識とアクセス権を悪用するケースです。また、攻撃者が不正に盗み出したログイン情報を使用して、特定のシステムのアクセス権を持っているかのようにふるまうケースもあります。

その一方で、誰からでも見える場所に攻撃者が潜んでいるケースもあります。レガシーデバイスや IoT デバイスには、深刻な脆弱性があるにもかかわらず、集中的に監視されていないものが多いため、しばしば攻撃の標的になります。その結果、まったく知らないうちにネットワーク内に足場が築かれ、他の従業員に紛れて組織内の East-West トラフィック(端末間の通信)に侵入されている可能性があります。

このような攻撃はビジネスに甚大な被害を与え、生産性や収益の損失を招くだけでなく、機密データの漏えいにもつながる恐れがあります。恐ろしいことに、ほとんどのセキュリティツールは組織内に潜む脅威を特定できません。こうした脅威は、ネットワークがリスクにさらされていることを示す明確な手がかりを残さない場合が多いからです。

組織内に潜む脅威は、現在のセキュリティネットワークで最も急増している脅威の 1 つです。Ponemon Institute が発表した 2020 年度のレポートによれば、組織内に潜む脅威が原因で発生したインシデントの件数は 2018 年以降、47% 増加しています。

また、これらの脅威の封じ込めには平均で 77 日かかるとされています。従来のセキュリティツールでは内部からの攻撃を検出できません。Cisco Stealthwatch は、ネットワーク自体をセンサーとして使用し、ネットワークの振る舞いに基づいて脅威を検出する、ネットワーク脅威検出/対応ソリューションです。Stealthwatch は、ネットワークデバイスによって生成されたネットワークテレメトリやメタデータを使用してすべてのネットワークトラフィックを分析し、組織内に潜む脅威の兆候や悪意のあるアクティビティを検出するため、内部脅威を効果的に検出して対応することができます。

組織内に潜む脅威を検出して防止するためのセキュリティツールとして Cisco Stealthwatch が最も優れている 3 つの理由を以下に列挙します。

1.Stealthwatch は危険な兆候を発見すると同時にアラートで通知できる

Stealthwatch は危険な兆候を発見すると同時にアラートで通知できる

Stealthwatch はネットワークの振る舞いを常に監視し、ネットワーク上のあらゆる場所で脅威を検出します。また、すべてのネットワークトラフィックを確認し、「正常」な振る舞いのベースラインを自動的に設定します。

そのため、従来のセキュリティツールでは検出できなかった、さまざまな種類の脅威を効果的に検出できます。従来のセキュリティソリューションでは、脅威の起点がネットワーク内に存在する場合、脅威の発生元を特定できない場合が少なくありません。

ネットワークトラフィックは疑わしいアクティビティについて調査するための唯一の情報源であり、コンテキストの把握にも役立つため、Stealthwatch は組織内に潜む脅威を他のソリューションよりも詳細に調査することができます。リモートデスクトップで通常とは異なる操作が行われたり、異常なタイミングで機密資料へのアクセスが発生した場合は、Stealthwatch からアラートが送信されます。

2.Stealthwatch は組織内の East-West トラフィックを極めて効果的に監視できる

Stealthwatch は振る舞いの異常を検出するため、組織内に潜む脅威のラテラルムーブメントを極めて効果的に監視できます。ほとんどの組織は、外部からのネットワーク攻撃を防ぐことに重点を置いているため、ネットワーク内で発生する脅威を見落としています。Stealthwatch は、あらゆるネットワークデバイス間で送受信されるすべてのトラフィックを監視するため、内部トラフィックも完全に可視化できます。そのため、セキュリティチームが大量のアラームに振り回されることがなくなり、実際に対応が必要なアラートのみに集中できるようになります。

Stealthwatch ダッシュボードにはアラート以外の機能もあります。すべてのセッショントラフィックを可視化し、特に通信量が多い内部および外部のホスト/デバイスに関する情報や、それらのホスト/デバイスの間の通信量を表示します。また、さまざまな検索機能やフィルタリング機能を使用して過去のイベントに遡ることで、詳細なフォレンジック分析も行えます。この機能は、NetOps チームにとっても SecOps チームにとっても、East-West トラフィックを詳細に調べる際に極めて役立ちます。

また、Stealthwatch は、プライベートネットワークとパブリッククラウドの両方のリソースを監視して保護する、Software as a Service(SaaS)ソリューションとしても利用できます。Stealthwatch Cloud 組織内に潜む脅威の首謀者はネットワークの構成を把握しているため、Web アプリケーション ファイアウォールの設定ミスなど、クラウドリソースに存在する既知の脆弱性を突いてきます。

Stealthwatch Cloud は同じ分析手法を使用し、Amazon Web Services(AWS)、Microsoft Azure、Google Cloud Platform(GCP)などの主要クラウドプロバイダーから提供されるネイティブ クラウド テレメトリを取り込むことで、すべてのパブリック クラウド トラフィックを対象とした高精度な脅威検出を可能にします。

[制限が緩い AWS S3 アクセス制御リスト(Permissive AWS S3 Access Control List)] や [地理的異常が検知された Azure API 使用状況(Geographically Unusual Azure API Usage Description)] などのアラートが生成されるので、クラウド環境内の疑わしい内部トラフィックを特定できます。

3.Stealthwatch は組織内に潜む脅威に特化したアラートを生成できる

Stealthwatch は、あらゆるアクティビティを対象に 100 種類を超えるアラートを生成できるほか、組織内に潜む脅威に特化したアラートも備えています。

Stealthwatch は組織内に潜む脅威に特化したアラートを生成できる

Stealthwatch は、機能、場所、種類などを基準にしてネットワークに接続されているすべてのデバイスを論理的なホストグループに分類し、異常なアクセスやアクティビティを検知するとアラートを発行します。

たとえばマーケティング部門のホストグループに属するデバイスが、機密性の高い従業員データをホストするサーバ(通常は人事部門のホストグループのみがアクセスするサーバ)にアクセスしようとすると、アラートがトリガーされます。

また、Stealthwatch 内で独自のカスタムポリシー違反アラートを作成して、ブロックされた国へのトラフィックや外部サーバへの接続が検出されたときにアラートをトリガーすることもできます。そのため、攻撃者がネットワークに侵入した場合や、従業員が機密データにアクセスしようとした場合に、直ちにアラートを受け取ることができます。

[データ蓄積(Data Hoarding)] アラートも、組織内に潜む脅威の兆候を示している可能性があります。Stealthwatch が生成するデータ蓄積アラートのカテゴリには、疑わしいデータの蓄積とターゲットデータの蓄積の 2 種類があります。

疑わしいデータの蓄積は、クライアントとして機能し、別のホストからデータをダウンロードしている内部ホストを特定します。そうしたクライアントが設定された基準値を超えるか、標準的な振る舞いの基準から逸脱すると、疑わしいデータの蓄積と見なされ、アラートが生成されます。

ターゲットデータの蓄積も、同様に内部ホストを識別するアラートですが、こちらのケースでは、サーバとして機能し、1 つまたは複数のホストにデータを配信しているホストが特定されます。このようなデバイスは、接続されている他のデバイスからの攻撃のターゲットになっている可能性があります。どちらのアラートもシステムの不正利用や疑わしい振る舞いを示している可能性があります。

同じアクティビティが繰り返し発生した場合や、疑わしい/ターゲットデータの蓄積がさらに見つかった場合は、新しいデータ漏えいアラートが発行され、明らかに疑わしいデータ転送が行われていることが警告されます。

組織内部のブルートフォースアタックとは、攻撃者が自動化されたツールを使用するか、手作業で多数のパスワードを試すことにより、保護された企業システムへの侵入を試みる攻撃のことを指します。

このような攻撃は組織に不満を持つ従業員によって企てられたものであるか、外部からシステムに侵入した脅威によって密かに行われている可能性があります。システムが侵害された場合は、意図しない設定変更、データ漏えい、速度低下などの被害が発生し、ビジネスに重大な影響が及ぶ可能性があります。

組織に不満を持つ従業員であれ外部の脅威であれ、攻撃者は自動化されたツールを使用して East-West トラフィックを操作したり、システムを侵害したりする可能性があります。Stealthwatch を使えば、このようなインシデントを容易に防止できます。ブルートフォースアタックのシナリオに基づいてログイン セキュリティ イベントを設定して、アラートをトリガーできるからです。

Stealthwatch を使用すれば、通常ではほとんどアクセスしないはずのシステムにホストがアクセスしている場合に、異常として検出することができます。また、ログイン試行回数が異常に多い場合も、アラートを発行できます。アラートを受信した SOC オペレータは、ファイアウォールルールを設定したり、ホストを分離したりすることで脅威を阻止できます。また以前のセッショントラフィックを調べることで、組織内に潜む脅威が侵入しようとしている可能性があるデバイスを特定できます。

さらに Stealthwatch では、偵察アクティビティ、TOR トラフィック、C&C トラフィック、ファイアウォールポリシー違反なども検出できます。Stealthwatch のようなネットワーク脅威検出/対応(NDR)ツールは、セキュリティポートフォリオを統合し、ネットワークレベルの可視性を提供することにより、他のソリューションでは発見できない組織内に潜む脅威を検出します。

詳細については、シスコの Web ページにアクセスして、2 週間の Stealthwatch 可視性評価に今すぐご登録ください。