Talos Blogにもある通り、攻撃者は疫病や自然災害、時事問題など最新のビッグトピックをトリガに企業に対してサイバー攻撃を仕掛けてきます。その媒介ツールとしては、依然Email利用が最も多く、最近では自社の経営層や財務・給与・人事といった財務上の決定権を持つスタッフを装って金銭搾取を試みるBEC(Business Email Compromise:ビジネスメール詐欺) や、一つの組織から盗んだ情報を使用して取引先ベンダーやビジネスパートナーといったサプライチェーン全体を攻撃対象とするVEC(Vendor Email Compromise)と呼ばれる標的型メール攻撃も以前よりも格段に増えてきました。国内でもBECによる攻撃報告が増えており、最近はお客様より具体的な対策方法についてご相談を頂く機会が増えております。

本Blogでは、BEC等のEmailによる最新のなりすまし攻撃手法の整理とCisco Email Securityで実現可能ななりすまし対策について最新機能も交えて説明します。

■ エンベロープとメッセージヘッダの理解

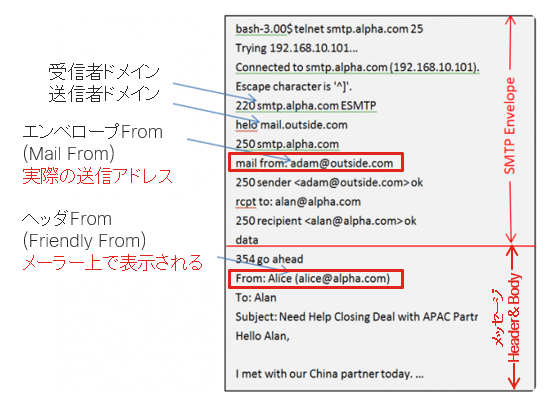

なりすましによる攻撃を防ぐにあたって、まずはEmailの構造を正しく理解する必要があります。ご存知の通り、Emailの送信にはSMTPが使用されますが、SMTPによる一般的な通信を見ると、大きく2つの層に分けることができます。「SMTPエンベロープ」と「メッセージ(ヘッダおよびボディ)」です。

図1: SMTP Conversation

SMTPエンベロープはその名の通り封筒であり、メールサーバとMTAなどのメールゲートウェイが参照する受信者および送信者の情報(Mail From/RCPT To)が記載されています。一方、ユーザがメールソフトを通して見るのはいわゆる封筒に入れられた「手紙」にあたるメッセージヘッダ(From/To)です。SMTPの仕様上、この2つが一致している必要はありません。また、メールの送信において使用されるのはSMTPエンベロープの情報のみであり、RCPT Toに記載された受信者アドレスさえ正しければEmailは受信者の元に届いてしまいます。

■ Emailなりすましパターン

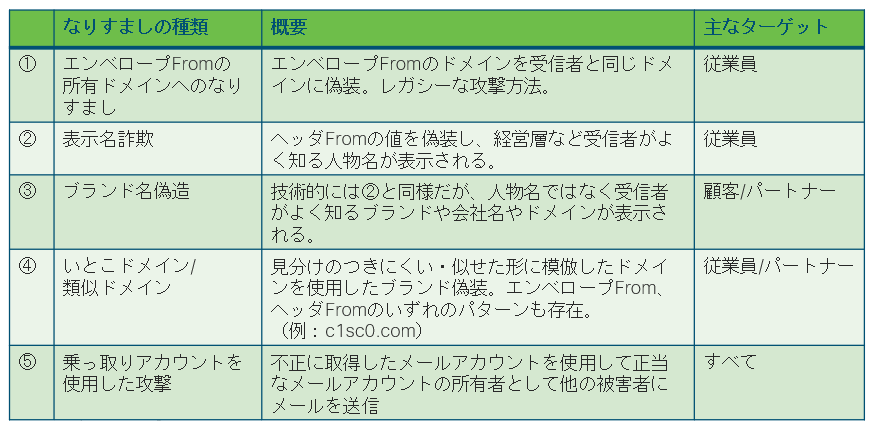

つまり、エンベロープFromやヘッダFromといった送信者情報は任意に設定可能なために詐称しようと思えば簡単にできてしまうということになります。下記図2ではEmailでのなりすましパターンを記載しており、②、③が典型的なBEC、VECのパターンです。その他様々なパターンが存在しますが、これらは従来のアンチウイルス、アンチスパム、サンドボクシング等では止めることができないため、専用の対策が必要となります。

図2 : Emailのなりすましパターン

■ Cisco Email Securityによる対策方法

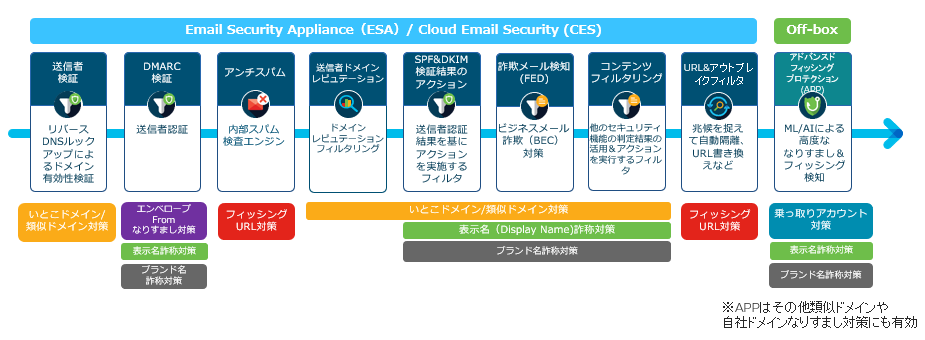

Cisco Email Securityではこうした様々ななりすまし攻撃を防ぐためのセキュリティ機能を下記の通り実装しております。

図3 : Cisco Email SecurityによるEmailなりすまし対策

一般的になりすまし対策として有名なSPFやDKIM、DMARCといった送信ドメイン認証技術は、送信側のドメイン所有者によって適切に設定されていることが前提となり、しばしばその普及率が課題となりますが、最近では国内大手メーカ様やサービスプロバイダ様をはじめ対応企業も増えてきており、適切に実装されると、受信側のCisco Email Security Gateway製品であるESA、CESでの各種検証機能で権限のない送信者またはドメインから送信されるなりすまし・フィッシングメールに対して効果的なブロック、または任意のフィルタアクションをとることができます。加えてESA、CESでは、送信者のホストIPだけでなくドメインも評価する送信ドメインレピュテーション機能や、BEC対策としてForged Email Detection(FED)等も実装しています。各機能の詳細および具体的な設定方法についてはベストプラクティスガイドを是非ご覧ください。今回はその中でも、ESA、CESとクラウドで直接連携するAdvanced Phishing Protection(APP)![]() について簡単にご紹介させて頂きます。

について簡単にご紹介させて頂きます。

■ Advanced Phishing Protection(APP)

APPは高度な機械学習/AIを用いて脅威状況を評価することにより、インバウンドEmailに対するID詐欺攻撃をブロックするサービス・機能となります。グローバル・ローカル両方のテレメトリデータを分析、およびモデリングと組み合わせて使用し、送信者の評判と信頼性を検証します。これにより企業は標的型フィッシング攻撃やBECといった高度ななりすまし攻撃の検知および駆除が可能となります。また、機械学習による信頼性の検証方法の一つに振る舞い解析があり、マッピングした送信者情報とそのメールの内容をベースに、そのメールが想定されたメールか判断するため、乗っ取りアカウントによる攻撃対策としても効果を発揮します。尚、そもそもアカウントを乗っ取られないための対策として、DuoによるMFAやデバイストラストの利用も非常に有効な手段となりますので併せてご検討ください。

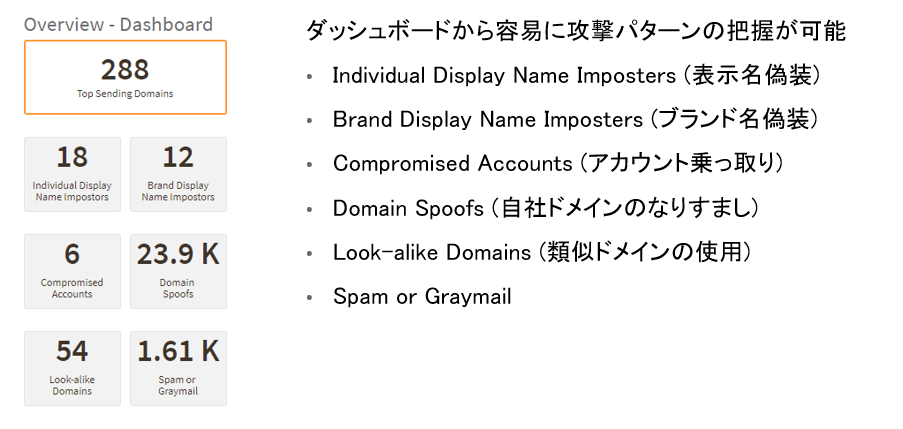

- 図4 : Advanced Phishing Protectionで把握できる攻撃例

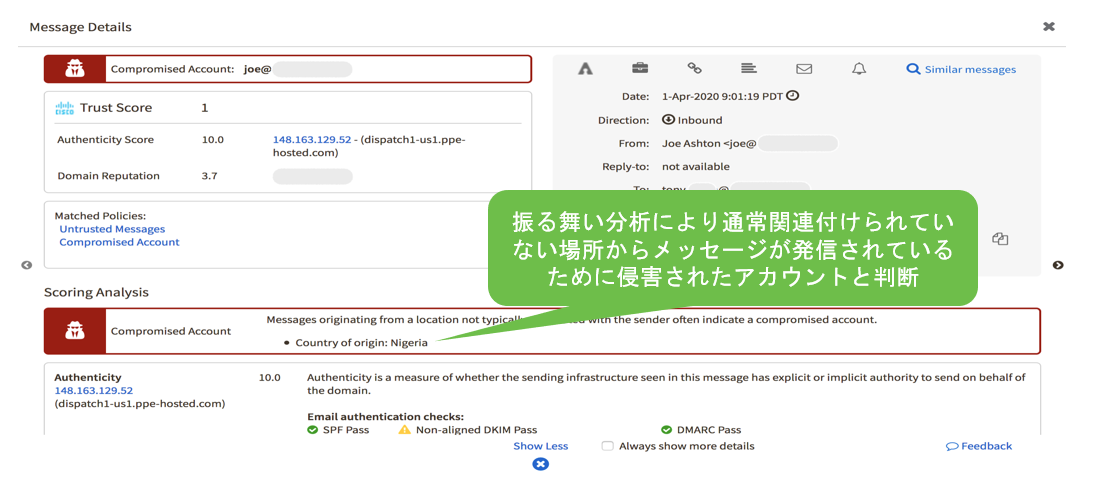

- 図5 : APPによる侵害されたアカウントによる攻撃検知例

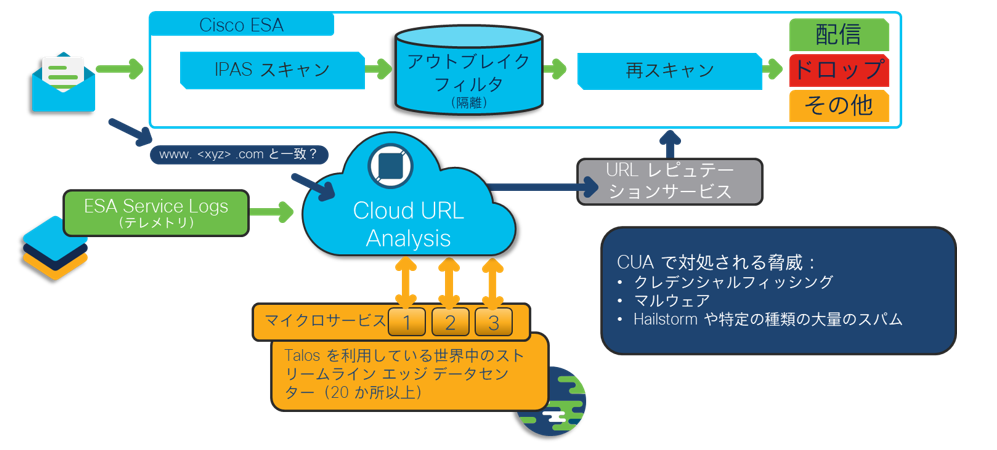

■ Cloud URL Analysis(CUA)

また、なりすましにより偽サイトに誘導してアカウント情報や機密情報を盗み取るURLフィッシング対策としては、図3で紹介した対策に加えて、最新のESAのバージョン(AsyncOS 13.5)より、Cloud URL Analysis(CUA)が実装されております。CUA ではTalosとの連携がより強化され、既存の URLレピュテーション情報を内外のツール、インテリジェンス情報を含めてさまざまな分析手法と統合し、URL 自体の構造からドメインやページのコンテンツに関する情報に至るまで細かく分析することにより、URL ベースの多様な攻撃を検出することができます。結果としてフィッシング検知精度が更に向上しております。

図6 : Cloud URL Analysis (CUA) 概要

■ まとめ

Cisco Email Securityはトライアル版もご用意しており、お客様環境で簡単に機能をお試しいただくことも可能ですので、ご興味があればぜひシスコ営業までお問合せください。