この記事は Security Business Group の クラウドセキュリティ製品マーケティングマネージャ である Meg Diaz によるブログ「Umbrella with SecureX built-in: Coordinated Protection」

(2020/6/1)の一部抄訳です

サイバー犯罪者はここ 20 年間で知識と技術に磨きをかけています。攻撃の複雑さも増し、複数の段階を協調させた攻撃により侵入成功率を高めています。成功例に関する調査結果を見ると、ハッカーは収集した情報を徹底的に研究して標的の環境を熟知したうえで、周到な実行計画を立てていることがわかります。侵入に成功すると、ウイルス感染、ラテラルムーブメント、権限昇格といった手口を駆使してデータ盗難に至ります。

近年の攻撃では一般に、次に挙げる手口のうち少なくとも数種類が組み合わされています。

- 格好の標的を見つけるための偵察活動

- ネットワークへの侵入口になり得る脆弱性の探索

- ログイン情報の窃取

- 環境内でのアクセス権や特権の取得

- データへのアクセスと外部への転送

- 侵入形跡の隠蔽とネットワーク内への常駐

上記のプロセスは総じて「攻撃ライフサイクル」や「キルチェーン」と呼ばれます。成功させるにはプロセス全体で各ステップを協調させる必要があります。各ステップでは、電子メール、ネットワーク、認証、エンドポイント、SaaS インスタンス、複数のデータベースやアプリケーションなど、IT インフラ全体に散らばる要素が標的となります。攻撃者は先を見通して計画を立てることに長け、複数の手口を利用して次のステップへと進んでいきます。

一方、セキュリティチームもこの 20 年間、ただ手をこまねいていたわけではなく、活動の追跡、アラートの発信、インシデント調査に役立つツールやプロセスから成る強固なセキュリティプラクティスを練り上げてきました。新手の攻撃手段が考案されるたびに新たな対策ツールが導入されるなど、長

年の努力も積み重なっています。

しかしその一方で、ユーザ、アプリケーション、インフラ、デバイスの数と種類も増え続けているのが現状です。また、クラウドへ移行されるアプリケーションやデータが増えるにつれて、ネットワークの分散化も進行しています。ほとんどの場合、オンプレミス環境とクラウド環境にまたがるセキュリティ環境には、25 種類を超えるツールが存在します。

このような状況では、脅威をブロックし、進行中の攻撃を迅速に特定して阻止するために必要なすべてのアクティビティを相互に協調させることは困難です。

その結果多くの組織では、IT 環境全体を可視化してビジネスレベルの効果を維持することができず、悪戦苦闘しています。また、多様な製品の統合やデータ共有に膨大な時間を費やしているため、ビジネス、インフラストラクチャ、攻撃者の変化にすばやく対応できるだけの時間的な余裕がありません。もはや各種のセキュリティ対策を相互に協調させなければ、こうした事態に対処できないのです。セキュリティツールの数を減らすなど、現代の IT 環境にふさわしく保護プロセスを簡素化しなければなりません。

SecureX が組み込まれた Cisco Umbrella を導入すれば、攻撃プロセスの初期段階で遮断できる脅威の数が大幅に増加し、調査と修復のステップを簡素化できるため、セキュリティプロセスの効率化を図れます。Umbrella が 1 日に処理するインターネットリクエストの数は今や 2,000 億件を超えました。きめ細かいモデルを利用して日々膨大な数の脅威を検知・遮断しています。

こうした「最前線の防御レイヤ」は、攻撃者が環境に深く侵入するリスクを最小限に抑えるうえできわめて重要となります。Umbrella は攻撃を初期段階で遮断できるため、下流のセキュリティツールやお客様のセキュリティ部門の貴重な人材にかかる負担を軽減できるうえ、DNS Security、セキュア Web ゲートウェイ、Cloud Delivered Firewall、Cloud Security Access Broaker (CASB)などの多彩な機能を備えています。

ただしソリューション単体であらゆる脅威を食い止め、状況にすばやく適応する環境を実現するのは不可能です。そのためには複数のセキュリティリソースからデータを収集し、環境内で何が起きているかを一元的に把握できる必要があります。統合の開発や維持のためだけに運営予算を使い果たすわけにはいきません。

Cisco SecureX はこうした問題を解決します。Cisco SecureX の特徴は、シスコの幅広い統合型セキュリティ製品を他のセキュリティツールと連携させ、エクスペリエンスを統一できる点です。あらゆるネットワーク、エンドポイント、クラウド、アプリケーションにわたり情報の一元化、自動化、セキュリティ強化を実現します。以下では、シスコのセキュリティ プラットフォーム SecureX の機能の一部をご紹介し、侵害対策の強化にどのように役立つかについてご説明します。

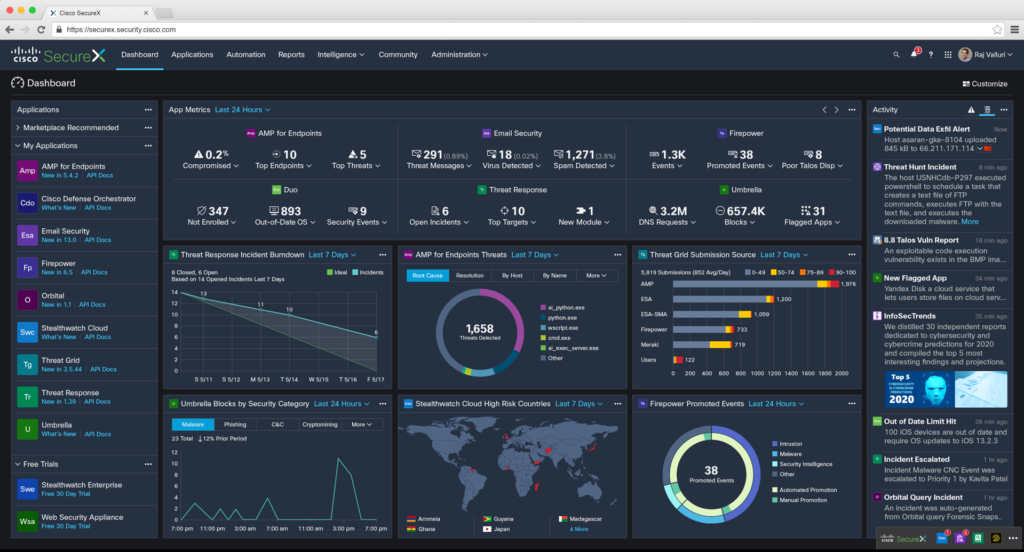

- 可視性:SecureX プラットフォームを利用すれば、セキュリティ環境全体を 1 箇所で見渡すことができます。脅威アクティビティフィードや脅威に関する最新インテリジェンスを参照しながら運用メトリックスを確認できるようにダッシュボードをカスタマイズできるため、コンソールの切り換えに必要な時間を節約できます。Cisco Threat Response 機能を利用すれば、情報収集や分析の時間を節約でき、わずか 2 クリックで是正アクションを講じることができます。

- 自動化:自動化機能を利用して既存のセキュリティワークフローの効率性と精度を高めることで、セキュリティの成熟度を高め、変化し続ける脅威環境の先手を打つことができます。SecureX に付属のカスタマイズ可能なプレイブックを利用すれば、フィッシング検出や脅威検出のユースケース用にワークフローを自動化できます。

SecureX の自動化機能により、コラボレーション ワークフローや承認ワークフローなどの要素をちりばめた独自のワークフローを構築し、より効果的なチームワークを実現できます。各チームは SecOps、ITOps、NetOps の間でコンテキストを共有し、セキュリティポリシーを同調させて運用成果を高めることができます。

- 統合:SecureX はデフォルトでサードパーティ ソリューションとの相互運用が可能であり、既存のセキュリティ インフラストラクチャを接続できるため、セキュリティの成熟度が高まります。すでにソリューションレベルでの統合に対応していますが、より広範なプラットフォームレベルでの統合の開発も現在進められています。つまり、細かい設定なしですぐに利用できる機能が増えるため、ユースケースを加速度的に増やして、さらにセキュリティを強化することができます。

Cisco SecureX

付属のプレイブックは主に一般的なセキュリティユースケースに対応していますが、ドラッグ & ドロップ方式の直感的なインターフェイスにて独自のユースケースを構築することもできます。Umbrella と SecureX の連携の例としては、フィッシング攻撃からの保護や脅威調査の分野が上げられます。

Umbrella は既知の不正ドメインや URL への接続を遮断して、広範なフィッシング攻撃から環境を保護します。SecureX を利用すれば、フィッシング調査のワークフローで保護を強化し、ユーザが不審なメールメッセージを受信トレイから転送できるようになります。

さらに検査専用の受信トレイでは、調査・強化プロセスを自動化できます。これには Umbrella をはじめとする複数のソリューションのデータ、メールセキュリティ、エンドポイント保護、脅威対応、マルウェア分析ツールが含まれます。多様なアーティファクトに関して不審なメールメッセージが参考データとして収集され、Threat Grid サンドボックスで検査されます。悪意のあるアーティファクトが検知された場合は、通常の運用プロセスに合わせて、承認を含む協調型の対応措置が自動的に実行されます。

シスコの各種セキュリティソリューションをすでにお使いの場合、SecureX プラットフォームを導入すれば、投資価値がさらに高まります。サードパーティ ソリューションとの相互運用にも標準で対応するため、シスコの統合型セキュリティポートフォリオや他のセキュリティツール、既存のセキュリティ インフラと連携させて一貫したエクスペリエンスを確保できます。あらゆるネットワーク、エンドポイント、クラウド、アプリケーションにわたり情報の一元化、自動化、セキュリティ強化を実現できます。

Cisco.com/go/SecureX から SecureX のウェイティングリストに登録して、6 月後半の一般向けリリースと同時にサインオンの手順説明を受け取りましょう。